如何使用 Fail2ban 防止对 Linux 的暴力攻击?

在当今数字化世界中,网络安全成为了一个极其重要的话题。Linux 作为一种广泛使用的操作系统,也面临着各种网络攻击的风险,包括暴力攻击、密码破解和恶意登录等。为了保护 Linux 系统的安全,我们可以使用 Fail2ban 这样的工具来防止恶意用户的暴力攻击。

本文将详细介绍 Fail2ban 的概念、工作原理以及如何配置和使用它来保护 Linux 系统。

什么是 Fail2ban?

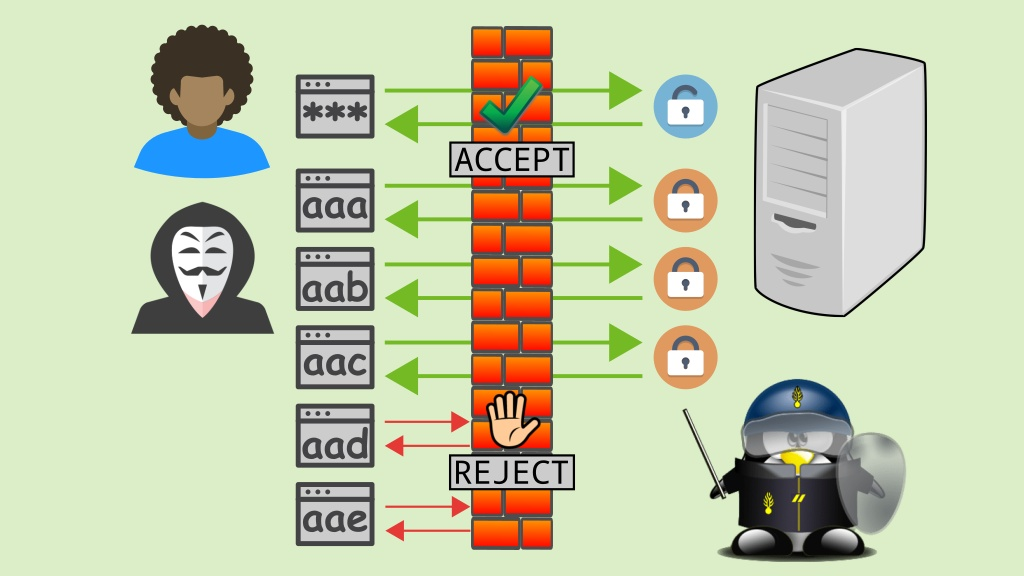

Fail2ban 是一个用于防御暴力攻击的开源工具。它通过监控系统日志文件,检测恶意行为并自动采取措施来保护 Linux 服务器免受攻击。Fail2ban 可以分析登录失败的日志记录,并根据预定义的规则和策略来禁止攻击者的 IP 地址。

Fail2ban 的工作原理

Fail2ban 的工作原理可以简单概括为以下几个步骤:

-

监控系统日志:Fail2ban 定期监控系统日志文件,例如

/var/log/auth.log,查找登录失败的记录和其他异常行为。 -

过滤日志:Fail2ban 使用正则表达式和预定义的过滤规则来识别与暴力攻击相关的日志条目。这些规则可以根据您的需求进行自定义和调整。

-

记录匹配:一旦 Fail2ban 找到匹配规则的日志条目,它会记录相关的 IP 地址和时间戳。

-

执行动作:根据配置的策略,Fail2ban 将执行相应的动作来应对攻击。最常见的动作是将攻击者的 IP 地址添加到防火墙规则中禁止其访问。

-

解禁策略:Fail2ban 还提供了解禁策略,以避免误封禁合法用户。根据配置的规则,Fail2ban 会自动解除禁止或在一段时间后自动解禁被封禁的 IP 地址。

如何配置和使用 Fail2ban

以下是配置和使用 Fail2ban 的一般步骤:

步骤 1:安装 Fail2ban

首先,您需要在 Linux 系统上安装 Fail2ban。具体的安装方法可能因发行版而异。在大多数发行版中,您可以使用包管理器来安装 Fail2ban。

步骤 2:配置 Fail2ban

一旦安装完成,您需要对 Fail2ban 进行配置。主要的配置文件位于 /etc/fail2ban/jail.conf。您可以编辑此文件来定义监视的日志文件、过滤规则、禁止动作和解禁策略等。

步骤 3:定义监视的日志文件和过滤规则

在配置文件中,您可以指定要监视的日志文件和过滤规则。通常,Fail2ban 预定义了一些规则,用于防止常见的暴力攻击,例如 SSH 登录失败和 HTTP 访问失败。您可以根据实际需求添加自定义规则。

步骤 4:配置禁止动作

Fail2ban 提供了多种禁止动作,包括使用防火墙规则禁止 IP、发送通知电子邮件、执行自定义脚本等。您可以根据需求选择适合您的禁止动作,并在配置文件中进行相应的设置。

步骤 5:启动 Fail2ban 服务

配置完成后,您需要启动 Fail2ban 服务以开始监视和保护系统。在大多数发行版中,您可以使用以下命令启动 Fail2ban 服务:

sudo systemctl start fail2ban

步骤 6:监控和管理 Fail2ban

一旦 Fail2ban 服务启动,它将开始监视系统日志并采取相应的措施来防止暴力攻击。您可以使用以下命令来检查 Fail2ban 的状态:

sudo fail2ban-client status

该命令将显示当前禁止的 IP 地址和相关统计信息。

步骤 7:定期审查和更新配置

定期审查 Fail2ban 的配置是保持系统安全的重要步骤。您可以根据实际需要调整过滤规则、禁止动作和解禁策略。确保配置文件的准确性,并检查日志文件以了解任何潜在的攻击活动。

总结

Fail2ban 是一个强大的工具,可用于防止针对 Linux 系统的暴力攻击。通过监视系统日志、过滤恶意行为并自动禁止攻击者的 IP 地址,Fail2ban 提供了一种可靠的安全防御机制。通过正确配置和使用 Fail2ban,您可以增加 Linux 系统的安全性,减少潜在的风险和威胁。

在实施 Fail2ban 时,请确保对配置文件进行正确的设置,并定期审查和更新配置以适应新的安全威胁。