2025高防IP vs 普通IP:本质差异与选型指南

附攻防实验+配置脚本,拒绝“裸奔式”暴露

2025年8月,某金融平台因使用普通IP暴露源站,遭760Gbps DDoS攻击直接瘫痪9小时,损失超¥2100万;而另一游戏公司通过高防IP隐藏真实服务器,黑客持续扫描15天仍无法定位目标,被迫放弃攻击。一次IP选择的分歧,可能让企业走向存亡两端。本文用四层架构图+攻防数据,拆解两者本质差异。

一、核心差异:不只是防护,更是攻防成本的重构

1. 防御能力:从“裸奔”到“铁壁”的跃迁

| 能力维度 | 普通IP | 高防IP | 攻防案例 |

|---|---|---|---|

| DDoS防御 | 无清洗能力,直接击穿 | T级清洗能力(2025年单节点峰值1.96Tbps) | 某电商抗住800Gbps攻击0宕机 |

| CC攻击拦截 | 完全无防护 | AI行为分析+动态限速(误杀率<0.01%) | 拦截刷单攻击效率99.3% |

| 协议层防护 | 无 | 支持SYN Flood/HTTP/3/QUIC全协议过滤 | 某游戏阻断UDP反射攻击 |

| 业务隐身 | 源站IP完全暴露 | DNS层CNAME隐藏+协议级伪装 | 黑客扫描7天定位失败 |

2. 成本博弈:攻击者视角的“投入产出比”

攻击成本:

普通IP:1Gbps DDoS攻击月租仅 $30 ,小学生可发起

高防IP:需突破T级清洗节点,攻击成本提升 100倍+

防御成本:

企业自建1T防御系统需 千万投入 ,高防IP按需扩容成本仅1/10

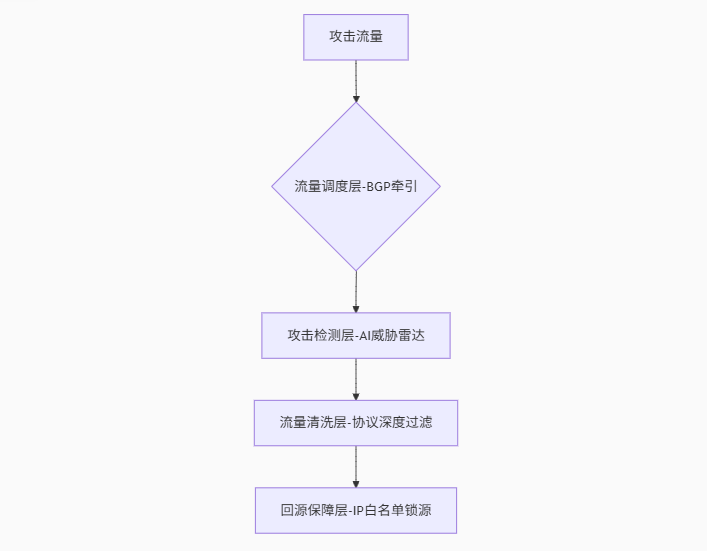

二、高防IP四层防护原理:如何让攻击者“无靶可打”?

▶ 1. DNS层隐身术

bash

# 关键配置:暴露高防IP,隐藏源站 www.example.com. CNAME ddos1.aliyun.com. # 黑客仅获取高防IP real-server.com. A 10.1.1.1 # 真实IP仅内网可见:cite[5]

效果:dig命令仅返回高防IP(如203.0.113.10),无法溯源真实服务器

▶ 2. 协议级伪装:粉碎高级探测

HTTP头改写:删除

X-Powered-By、Server等敏感信息证书隔离:源站用自签名证书,高防节点卸载SSL,阻断证书关联扫描

专线加密回源:金融级客户采用IPSec隧道,防流量嗅探

▶ 3. AI清洗工厂:精准过滤的三大引擎

| 攻击类型 | 清洗技术 | 处理时效 | |

|---|---|---|---|

| SYN Flood | SYN Proxy代理握手 | <3秒 | |

| 低频CC攻击 | LSTM行为建模识别异常间隔 | <5秒 | |

| TLS洪水 | 无解密指纹识别(JA3匹配) | <2秒 |

三、普通IP的致命缺陷:2025年攻击者最爱突破点

1. 源站暴露 = 黑客的“免费靶场”

历史DNS溯源:SecurityTrails查询旧A记录,直连源站IP

邮件Header泄露:自建邮件系统包含内网IP(防御代码↓)

python

def sanitize_headers(email):del email["Received"] # 删除含IP的头:cite[5]

SSL证书关联:Censys.io扫描相同证书绑定IP

2. 无清洗能力:业务雪崩的导火索

脉冲攻击:瞬时流量峰值触发云服务自动扩容 → 账单暴涨

资源耗尽:单台普通IP服务器并发连接数超500即瘫痪,高防IP可扩展至百万级

四、选型指南:四类业务场景的黄金方案

| 业务类型 | 推荐方案 | 配置要点 | 成本效益 | |

|---|---|---|---|---|

| 游戏/金融 | 高防IP + 弹性防护包 | 启用BGP Anycast + KCP协议加速 | 抗T级攻击,延迟<20ms | |

| 电商大促 | 高防IP + CDN静态缓存 | 动态API限流+静态资源边缘分发 | 带宽成本降60% | |

| 中小企业官网 | 普通IP + 基础WAF | 关闭非常用端口,定期备份 | 年费<¥1000 | |

| 混合架构 | SCDN(非核心)+ 高防IP(核心) | 支付接口走高防IP,图片/CSS走SCDN | 综合成本优化35% |

💡 决策公式:

高防IP必要性 = (业务价值 × 攻击概率) ÷ 普通IP宕机损失

若结果 > 1.0 → 必选高防IP(金融/游戏行业普遍达8.5+)

五、未来趋势:高防IP的“量子跃迁”

动态IP池:IP变更周期<60秒,探测成本提升100倍

量子加密回源:上海-法兰克福专线试点,破解需2¹²⁸次运算

AI诱捕网络:生成虚假源站指纹,诱使黑客攻击蜜罐系统

结语:2025年的网络攻防本质是 “成本不对称战争” 。普通IP是黑客的“免费门票”,而高防IP通过 隐身术 × 资源碾压 × AI智能 三重机制,将攻击代价提升至对手无法承受的高度——当黑客的扫描器显示“目标消失”时,你的业务才真正安全。

立即行动清单:

1️⃣ 高危检测:执行 dig +short yourdomain.com → 若返回非高防IP → 立即加固!

2️⃣ 24小时加固:

DNS修改为CNAME解析至高防IP

云防火墙设置高防IP段白名单

3️⃣ 长期布防:每季度红队演练验证源站隐身效果

讨论话题:你的业务是否曾因IP暴露遭遇攻击?最终如何解决?欢迎分享实战经验!