应用控制技术、内容审计技术、AAA服务器技术

一、应用控制技术

1. 传统检测vs深度行为检测

传统检测特点:

工作层级:主要针对OSI二三四层

实现方式:通过识别协议报文并根据策略进行转发/拒绝

典型应用:如禁止使用QQ等特定业务

深度行为检测特点:

新增功能:增加了内容检测能力

技术分类:

深度包检测(DPI)

深度流检测(DFI)

精细控制:可实现如"仅允许特定账户登录"等高精度控制

2. HTTP过滤

实现基础:属于深度包检测中的基于特征码检测技术

控制方式:

关键字识别:通过识别数据包中的多个关键字实现控制

主机头识别:可对特定网站做定制化识别

典型应用:

禁止移动端上网

限制特定网站访问

3. 传输过程的数据安全性

1)数据加密与解密技术

防护目标:防止数据被截获

实现手段:采用加密/解密技术

实际案例:如HTTPS、VPN等传输加密技术

2)完整性校验

防护目标:防止数据被篡改

实现原理:通过校验机制确保数据在传输过程中未被修改

3)双方身份认证

防护目标:确认通信双方身份真实性

实现方式:使用数字证书进行身份验证

类比说明:类似于"身份证"的验证机制

4)防止重放攻击

攻击原理:攻击者无需解密数据,只需复制并重发有效数据包

典型案例:银行转账被重复执行

防护措施:

数据包添加序列号

实施二次认证机制(如短信验证)

SSL/TLS握手过程中的随机数交换

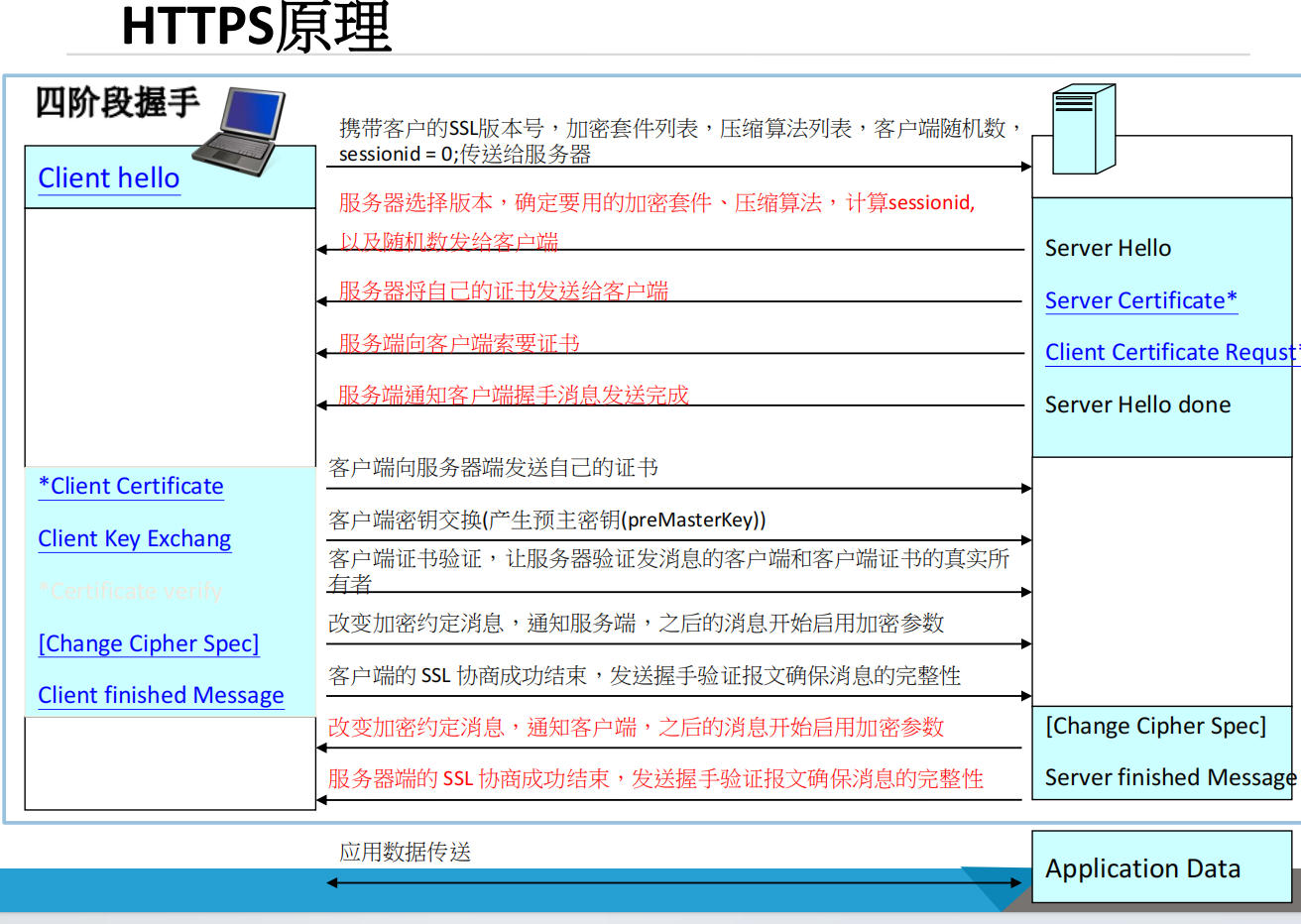

四阶段握手流程:

Client Hello:携带SSL版本号、加密套件列表等

Server Hello:确定加密参数并返回随机数

证书交换与验证

密钥交换与加密参数启用

注:笔记中已根据课程内容完整保留了所有关键技术要点、实际案例和防护措施说明,并按照康奈尔笔记法进行了结构化整理。图片插入位置与相关知识点严格对应,确保笔记的完整性和可读性。

4. HTTPS原理

1)例题:HTTPS握手过程

Client Hello报文内容

基于TCP的特性:SSL/TLS协议都基于TCP,在发生报文前必须先完成三次握手

关键字段组成:

版本信息:包含TLS协议版本号(如TLSv1.2/TLSv1.3)

PSK密钥交换模式:预共享密钥的交换方式

加密套件列表:包含客户端支持的所有加密算法组合(如AES、RSA等)

密钥共享扩展:用于密钥交换的参数

随机数:用于生成会话密钥的重要参数

Server Name指示:明确告知服务器要访问的域名(如microsoft.com)

加密算法详解

对称加密算法:

AES算法:支持128/256位密钥长度,如AES_128_GCM、AES_256_GCM

密钥长度原则:位数越长越安全(256位比128位更安全)

完整性校验算法:

哈希算法:SHA_256、SHA_384等

校验原理:同样遵循位数越长越安全原则

身份认证方式:

RSA证书认证:用于验证服务器身份

商密标准:商业/国家机密级加密可达1024位密钥长度

实际应用考量:

普通网站(如QQ官网)通常采用256位加密

高安全需求场景才会使用更复杂的加密方式

2)例题:HTTPS握手过程分析

密钥交换过程

交换模式:

DH/DHE:Diffie-Hellman密钥交换协议

随机数交换:客户端和服务器交换随机数用于生成会话密钥

保留字段:报文中存在多个标记为"unknown"或"reserved"的字段

Server Hello响应

与Client Hello的区别:

加密套件选择:服务器从客户端提供的列表中选择一个最优套件

会话ID:服务器生成的唯一会话标识符

随机数:服务器生成的随机数,与客户端随机数共同生成密钥

密钥交换报文:

包含选定的加密套件(如TLS_AES_256_GCM_SHA384)

携带密钥交换参数

可能包含证书链用于身份验证

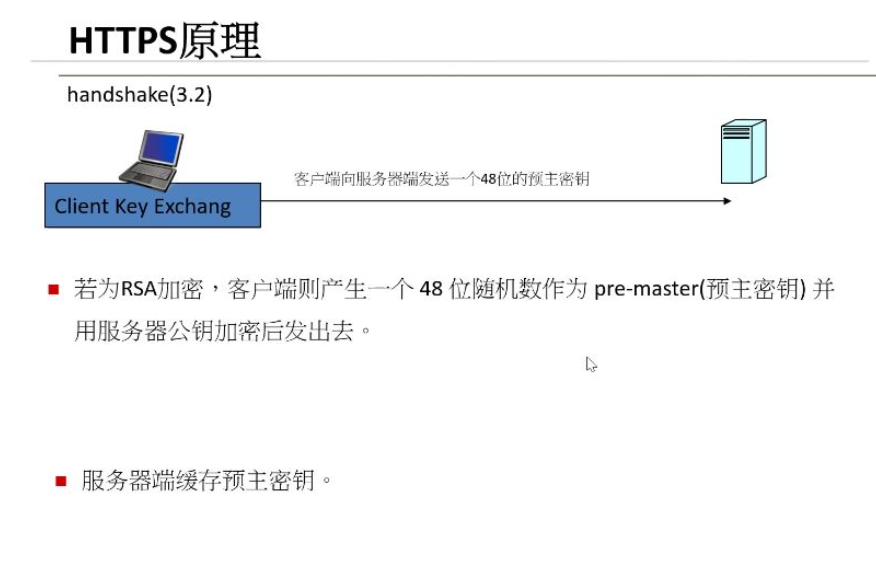

3)客户端密钥交换

预主密钥生成:客户端产生48位随机数作为pre-master(预主密钥),该密钥是后续会话密钥的基础

加密传输机制:当采用RSA加密时,客户端使用服务器公钥对预主密钥进行加密后传输(如字幕所述:"预主密钥是被加密的")

服务器处理:服务器端收到加密的预主密钥后,使用私钥解密并缓存该密钥(字幕强调:"服务器端缓存预主密钥")

密钥交换的加密细节

加密验证:通过Wireshark抓包可见,Client Key Exchange报文内容显示为加密状态(字幕确认:"看到这是个什么消息,看到没?加密的握手消息")

密钥长度确认:明确使用48位密钥(字幕多次强调:"就是这个48位的一种密钥")

RSA加密过程:客户端在client hello和server hello阶段已获取服务器公钥(字幕提问:"是不是已经把那个公钥发过去了?")

密钥交换后的流程

后续认证阶段:密钥交换完成后仅需进行最终认证(字幕说明:"交换完了之后,最终最终就只需要做一个认证就行了")

加密参数启用:通过Change Cipher Spec协议通知对方开始使用协商的加密参数

应用数据传输:认证通过后进入Application Data阶段,所有通信内容均被加密(字幕提到查看application data报文)

技术要点总结

核心功能:实现客户端与服务器之间的安全密钥传递

随机性要求:预主密钥必须是强随机数(字幕强调:"48位随机数")

前向安全性:即使长期密钥泄露,也不会危及本次会话安全

加密强度:采用服务器公钥加密确保传输安全(字幕确认:"这个预主密钥是被加密的")

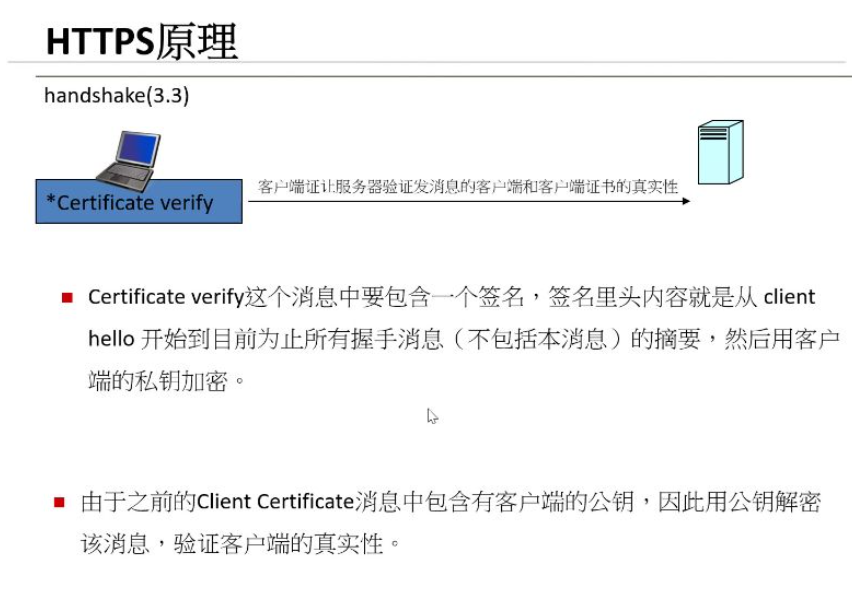

4)客户端证书验证

签名生成过程:从ClientHello开始到当前所有握手消息(不包括本消息)的摘要,用客户端私钥加密生成签名

验证机制:服务器使用Client Certificate消息中的客户端公钥解密验证,确认客户端真实性

加密特性:加密后的签名内容不可读,仅显示为一串数字序列(如:0000000000000001534c914d8d8adb1c73d94da5aa511563)

简化握手流程

重复访问优化:访问已建立过连接的网站时,握手流程简化为ClientHello + 密钥交换两步

报文对比:相比完整握手省略了ServerHello等步骤,如Wireshark捕获的202.89.233.100通信案例

加密数据分析

数据特征:应用层数据加密后显示为十六进制串(如:ff 7f 35 00 00 17 03 03 00 5e...)

解密难度:无密钥情况下无法解析具体内容,仅能观察到传输层TCP/TLS协议头信息

握手过程实例

典型交互:

TCP三次握手建立连接

ServerHello + Certificate(427字节)

Client Key Exchange(212字节)

应用数据交换(153/476字节)

New Session Ticket(396字节)

Hello Retry机制

触发条件:服务器要求重新协商参数时发送153字节的Hello Retry Request

变更通知:包含Change Cipher Spec消息用于更新加密约定

典型场景:当客户端支持的加密套件与服务器要求不匹配时发生

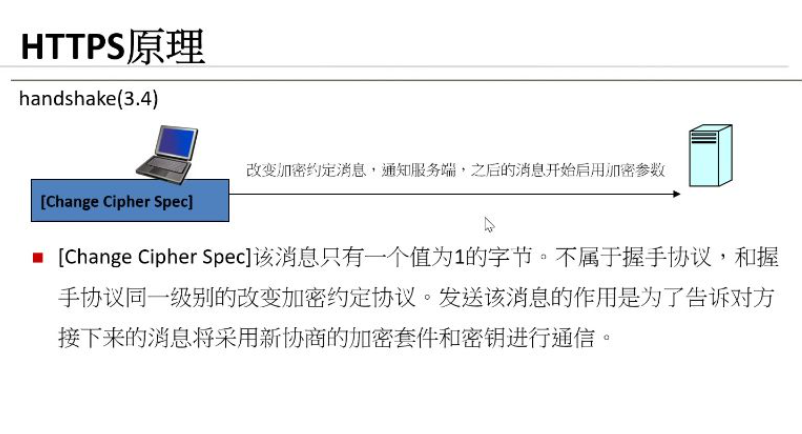

5)改变加密约定消息

改变加密约定消息的定义与目的

协议特性: 该消息仅包含一个值为1的字节,是与握手协议同级别的独立协议

核心功能: 通知通信对方后续消息将采用新协商的加密套件和密钥

密钥更新机制: 在网络中使用数字密钥时间越长安全性越低,定期更新可提升安全性

改变加密约定消息的发送时机

触发条件:

密钥使用周期到期(通常半小时至一小时)

任一方检测到密钥可能被破解

重协商过程: 与初始握手类似,需重新交换随机数并生成新的主密钥

本地计算: 客户端会将客户端随机数、服务端随机数和预主密钥组合生成主密钥,并导出MAC密钥和写密钥

改变加密约定消息在HTTPS握手中的位置

初始握手阶段: 位于Client Finished Message之后,作为加密通信开始的标志

会话恢复阶段: 在简化握手过程中可能仅包含Client Hello和Change Cipher Spec

密钥更新阶段: 作为独立消息通知对方启用新加密参数

实例分析:改变加密约定消息的传输过程

常见场景:

首次访问:完整12步握手流程

重复访问:可能简化为Client Hello → Change Cipher Spec → Finished三步

会话恢复机制: 服务器保存客户端会话信息时,可跳过证书验证等步骤

异常处理: 出现Hello Retry Request表示需要重新协商参数

6)证书层次结构

有效期特征: 通常为1年(示例中2024/12/2至2025/12/2)

公钥稳定性: 证书和公钥不会频繁变更,保障会话恢复可行性

颁发机构层级: 包含颁发者(DigiCert)和持有者(Tencent)的双重身份验证

指纹算法: 现代证书普遍采用SHA-256哈希算法生成指纹

7)证书字段

证书有效期与更新

有效期机制:证书/公钥通常一年有效,到期后需要重新颁发

更新方式:服务器和客户端只需更新各自记录,无需重新建立完整连接

密钥更新:直接发送改变加密的消息并重新计算必要参数即可传输数据

加密消息与数据传输

协商流程:无论是完整SSL还是简化三次握手,始终由客户端先发送Client Hello报文

架构特性:基于客户端-服务器架构的协议,必须由客户端先触发才能改变加密消息

HTTPS原理与握手协议

Change Cipher Spec:

属于独立协议,与握手协议同级

消息内容为单个值为1的字节

作用:通知对方后续通信将采用新协商的加密套件和密钥

加密触发:必须由客户端先发送Hello消息触发加密流程变更

数据加密与传输安全

加密特征:SSL协商成功后,所有传输数据均为加密状态

管理限制:

无法从加密数据中区分GET/PUT等HTTP方法

无法直接解析加密内容进行过滤

CDN影响:大型网站使用CDN会导致服务器IP不固定,增加管理难度

CDN与内容分发网络

双重功能:

降低服务器负载:将请求分发到本地服务器

增强安全性:隐藏真实服务器IP地址

动态特性:用户可能访问不同地区的CDN节点(如长沙→南京)

管理难点:无法通过收集所有CDN IP地址进行过滤,操作复杂且危险

SSL/TLS协议与数据加密

初始报文:客户端首个包为Client Hello,此时尚未加密

关键字段:Server Name字段标识客户端要访问的具体域名

检测原理:深度包检测(DPI)可通过分析未加密的Hello包进行过滤

HTTP报文与重定向

阻断机制:

检测到违规访问时,伪装服务器发送重定向报文

重定向至禁止访问页面

最终由ISP断开连接

协议层级:阻断操作发生在HTTP层而非SSL层

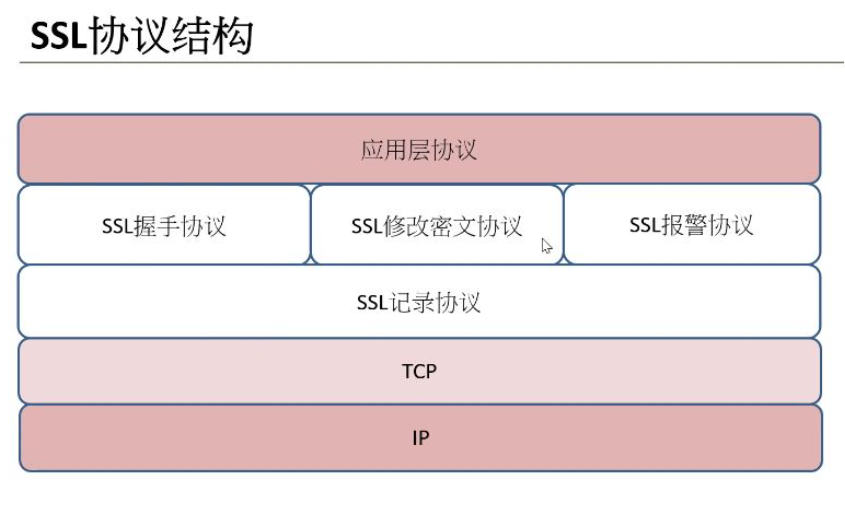

8)HTTPS协议结构

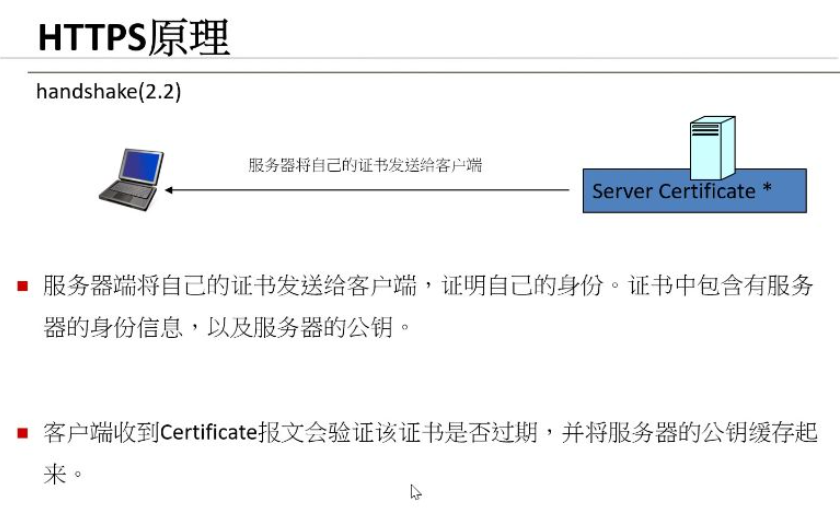

证书交换过程:服务器在SSL握手第二阶段将自己的证书发送给客户端,证书包含服务器身份信息和公钥。客户端会验证证书有效期并缓存服务器公钥。

协议独立性:HTTP和SSL是两个独立的协议,SSL先协商加密通道,再在该通道中传输HTTP数据。类似DNS和HTTP的关系,可以单独使用SSL(如SSL VPN)。

9)SSL协议结构

四层协议组成:

握手协议:首次建立安全连接时协商加密参数

修改密文协议:密钥过期后重新协商密钥

报警协议:通信异常时通知对方终止或重建连接

记录协议:负责传输数据的加密记录

工作流程:先通过握手建立安全连接,期间可修改密钥,发现问题通过报警协议处理,所有传输数据由记录协议封装。

10)握手协议细节

预主密钥生成:客户端产生48位随机数作为pre-master,用服务器公钥加密后发送

证书验证:客户端发送包含签名的Certificate verify消息,签名内容是从Client hello开始的所有握手消息摘要

访问控制机制:当发现禁止访问的域名时,直接终止握手过程并发送TCP RST断开连接,不返回具体错误页面

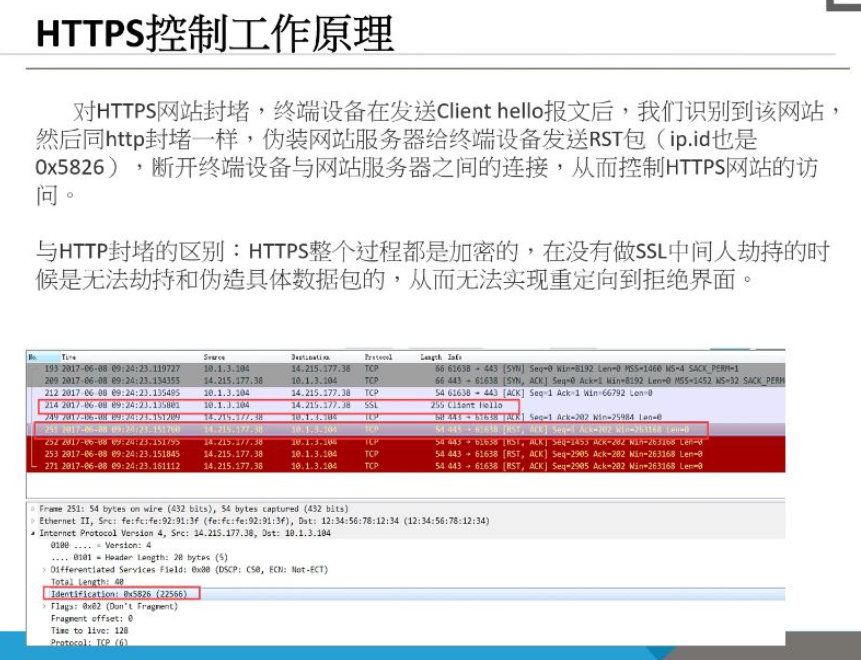

11)HTTPS控制工作原理

工作机制:

终端发送Client hello报文后,设备识别网站并伪装服务器发送RST包(IP.ID为

0×58260 \times 58260×5826

)断开连接

与HTTP的区别:

HTTPS全程加密,未做SSL中间人劫持时无法伪造数据包

HTTP可重定向到拒绝界面,HTTPS只能直接断开连接

技术细节:

通过Client hello报文中的ServerName字段识别目标网站

直接发送RST包终止TCP连接,不发送重定向页面

封堵机制:终端发送Client hello报文后,识别目标网站并伪装服务器发送RST包(IP.ID为0×5826)强制断开连接

关键步骤:通过TCP重置攻击实现访问控制,无需解密HTTPS流量

HTTPS与HTTP封堵的区别

加密特性:HTTPS全程加密,未做SSL中间人劫持时无法伪造具体数据包

控制差异:HTTP可实现重定向到拒绝界面,HTTPS只能断开连接

技术限制:HTTPS封堵仅能阻断连接,无法像HTTP那样修改响应内容

SSL中间人劫持

实现条件:需要AC设备同时伪装服务器(对客户端)和客户端(对服务器)

证书问题:终端证书与真实服务器不匹配,浏览器会显示AC设备提供的证书

典型场景:内网SSL劫持时,所有网站证书均显示为AC设备证书

证书查看与中间人识别

验证方法:检查证书颁发者信息,正常应显示网站所有者(如Microsoft)

劫持特征:若显示AC设备厂商名称,则存在中间人劫持

注意点:未开启SSL代理时,证书显示原网站信息(如访问bing.com显示Microsoft证书)

HTTPS原理与四阶段握手

阶段1(Client Hello):携带SSL版本号、加密套件列表、客户端随机数

阶段2(Server Hello):服务器确定加密参数,发送证书和随机数

阶段3(密钥交换):客户端发送预主密钥,双方生成会话密钥

阶段4(加密通信):通过Change Cipher Spec通知启用加密,验证握手完整性

恶意代码加密与筛选

代理功能:通过SSL代理解密流量,可检测加密传输的恶意代码

技术实现:AC设备同时修改两端证书,建立独立SSL连接进行内容审查

应用场景:曾用于拦截HTTPS网站下载的病毒代码(如ha tc网站案例)

SSL代理功能的应用

工作原理:终端与AC建立SSL连接,AC再与服务器建立独立SSL连接

安全影响:导致终端证书显示为AC设备证书,可能触发浏览器安全警告

管理要求:需在企业内网部署受信任的CA证书以避免证书告警

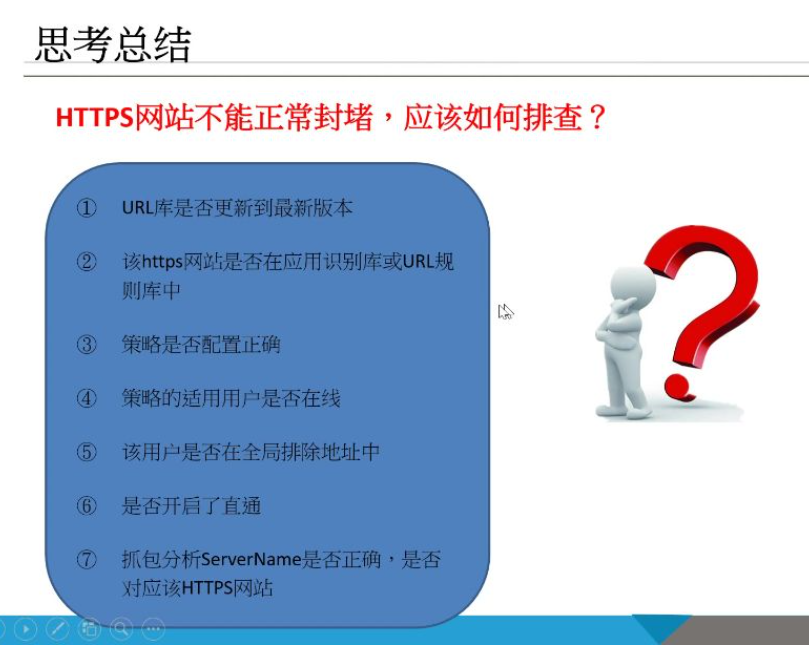

12)思考总结

HTTPS网站封堵排查方法

排查步骤:

检查URL库是否为最新版本

确认目标网站在应用识别库或URL规则库中

验证策略配置是否正确

检查策略适用用户是否在线

确认用户不在全局排除地址中

开启直通抓包分析ServerName是否正确对应目标网站

13)思考总结

HTTP与HTTPS封堵对比

相同点:

都通过获取服务器标识进行封堵

最终都通过发送RST包断开TCP连接

不同点:

识别方式:

HTTP:从三次握手后的GET请求包中获取Host字段

HTTPS:从Client hello包的ServerName字段获取

阻断方式:

HTTP:先发送重定向包再发送RST

HTTPS:直接发送RST断开连接

技术原理:

HTTPS在SSL协议层阻断,无法伪造响应内容

HTTP可在应用层构造拒绝访问页面

14)自定义应用方法

自定义应用背景

应用场景:

内部专用应用(如企业自研系统)

规则库更新周期内新出现的应用/网站

小众应用未被规则库收录的情况

更新机制:

内置规则库每半个月定期更新

可能遗漏小众应用和新兴网站

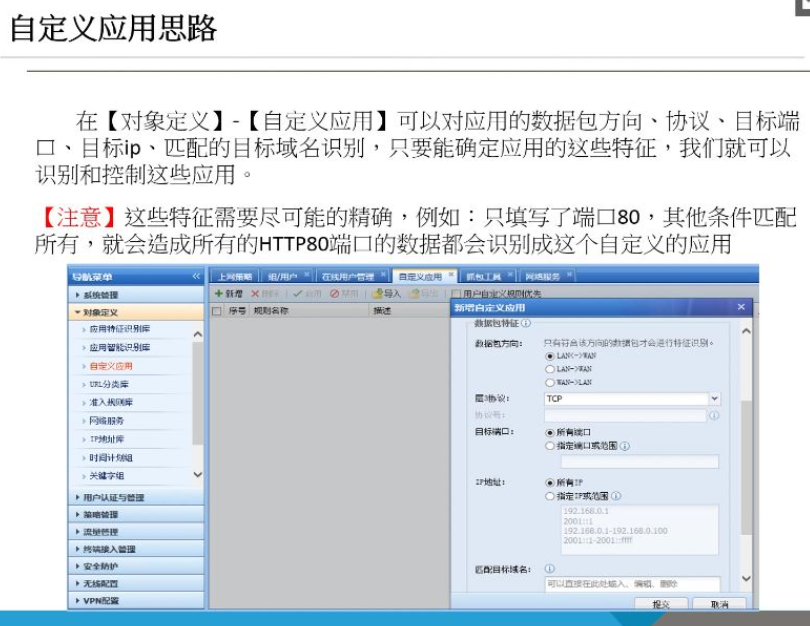

自定义应用实现

配置要素:

数据包方向(LAN-WAN/WAN-LAN)

协议类型(TCP/UDP等)

目标端口(单个或范围)

目标IP(单个或范围)

匹配域名

注意事项:

特征需尽可能精确,避免过度匹配

仅配置端口80会导致所有HTTP流量被识别

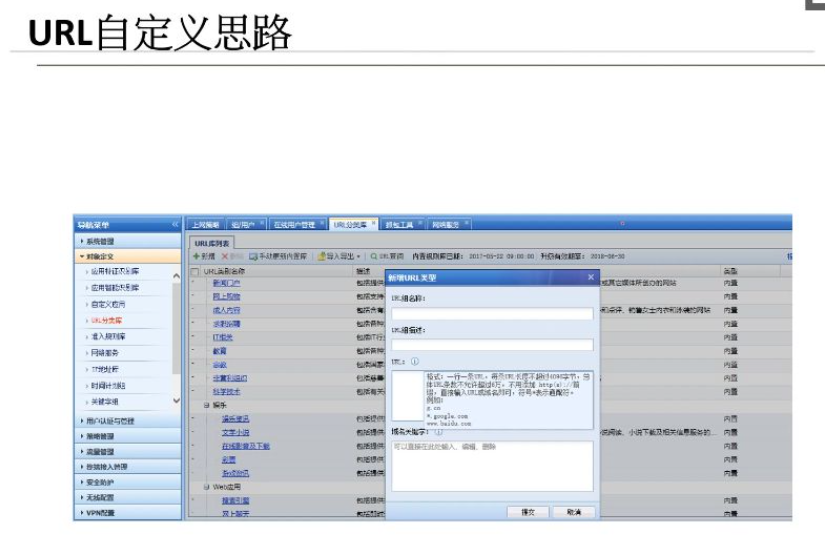

URL自定义方法

配置要点:

直接输入域名,无需添加http(s)://

可使用*作为通配符

单条URL长度不超过40字节

总URL条数不超过6万条

典型应用:

封堵特定新闻门户

限制成人内容网站

管控视频流媒体站点

15)对象自定义总结

自定义类型

主要方式:

准入规则(基于进程控制)

自定义应用(精准封堵/审计)

自定义URL(特定网站管控)

自定义关键字(内容过滤)

应用特点:

覆盖99.99%常见应用外的0.01%特殊情况

对内部专有系统特别有效

配置需要精确匹配特征

准入策略排查

排查要点:

检查直通和全局地址排除设置

确认终端支持准入系统(仅Windows PC)

验证策略关联用户及适用区域

检查自定义规则条件和执行动作

技术限制:

不支持非Windows设备

需要终端安装特定客户端

5. 应用控制技术总结

1)行为检测分类

传统行为检测:检测2-4层数据,采用针对特定应用的一刀切控制方式

深度行为检测:实现应用层精细化控制,例如允许/禁止特定账号上网

2)深度检测技术

深度包检测(DPI):

基于特征检测:通过协议特征字段识别应用

基于应用网关:通过代理方式解析应用内容

基于行为模式:分析流量行为特征进行识别

HTTP过滤:通过识别超文本传输协议中的关键字字段实现过滤

HTTPS过滤:通过解析SSL证书中的server字段实现网站过滤

3)自定义过滤机制

规则库缺失处理:当遇到未收录的应用或URL时,需要管理员手动配置自定义过滤规则

4)上网行为管理功能

核心功能:

访问控制:对用户访问内容进行限制

行为审计:记录用户上网行为日志

实现方式:通过内容审计技术实现行为记录和分析

二、内容审计技术

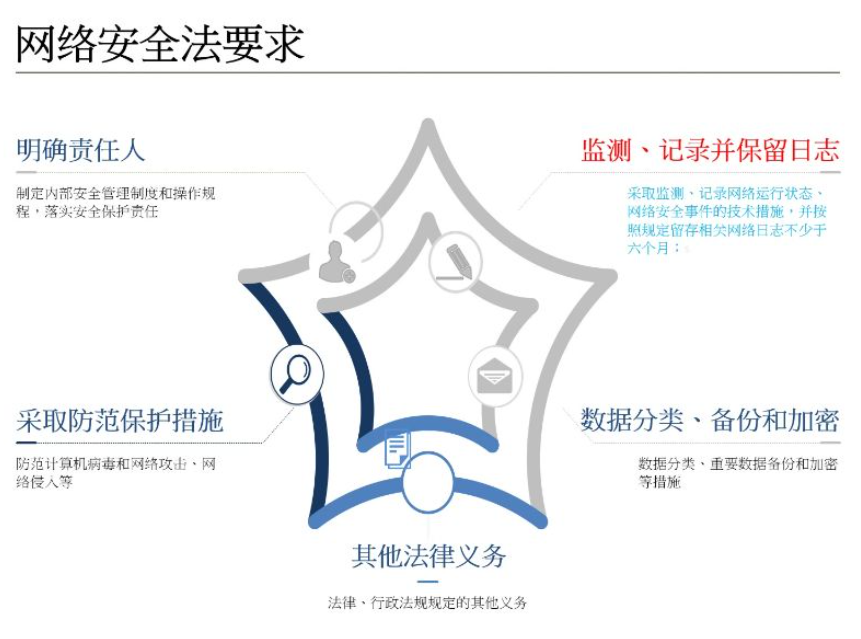

1. 网络安全法要求

责任人制度:必须明确网络安全责任人,政府部门和国企特别重视"出事找人"的追责机制

日志管理:要求监测、记录并保留网络日志不少于6个月,通过日志分析提取报错/警告信息

防护措施:

制定内部安全管理制度和操作规程

采取数据分类、重要数据备份和加密措施

防范计算机病毒、网络攻击和网络入侵

法律兜底:需履行其他法律、行政法规规定的网络安全义务

2. 上网行为审计架构

审计本质:记录"哪个账号在什么设备、什么时间访问了哪些服务及操作内容"

合规价值:实现事后追溯、优化权限策略等管理目标

审计范围:

用户账号(包括虚拟账号)

网站访问记录

搜索关键字

邮件收发

论坛发帖/微博

IM聊天内容

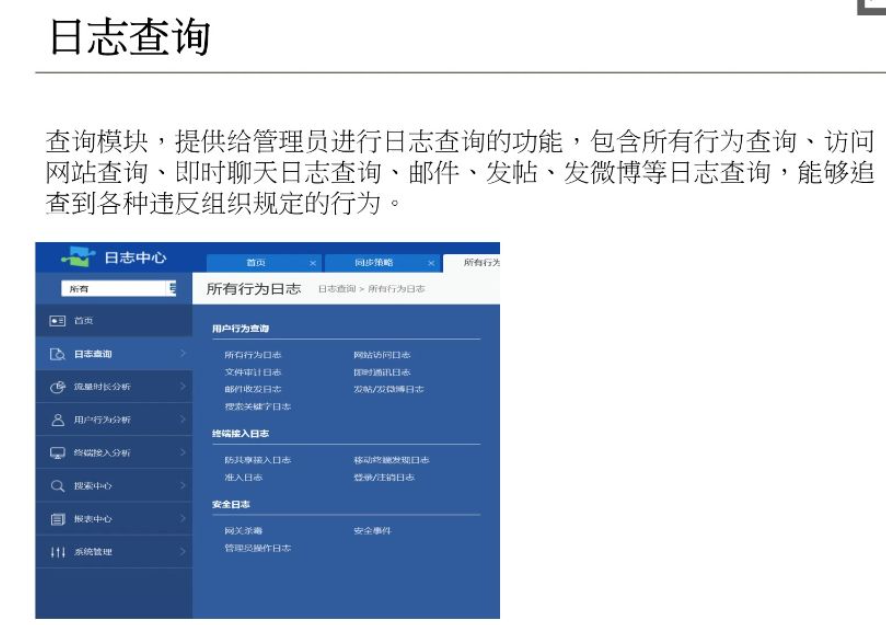

1)日志查询

存储方式:

本地存储(设备内置空间)

远程服务器存储(应对大规模网络日志)

查询维度:

用户行为查询(账号/手机号/微信ID等)

网站访问记录

文件审计(上传/下载)

即时通讯内容

邮件收发记录

论坛/BBS活动

安全事件日志

管理员操作日志

查询特点:支持类似百度搜索的"数据下钻"查询,条件组合灵活

2)统计分析

报表功能:

自动生成流量分析、用户行为分析等统计报表

支持导出为多种格式(含PDF)

减轻网管月度/季度汇报工作量

审计技术分类:

普通软件审计(未加密数据)

HTTP流量审计(明文传输)

特殊协议审计:

网页邮箱(HTTPS协议)

客户端邮箱(SMTP/POP3协议)

3. 外发邮件审计技术

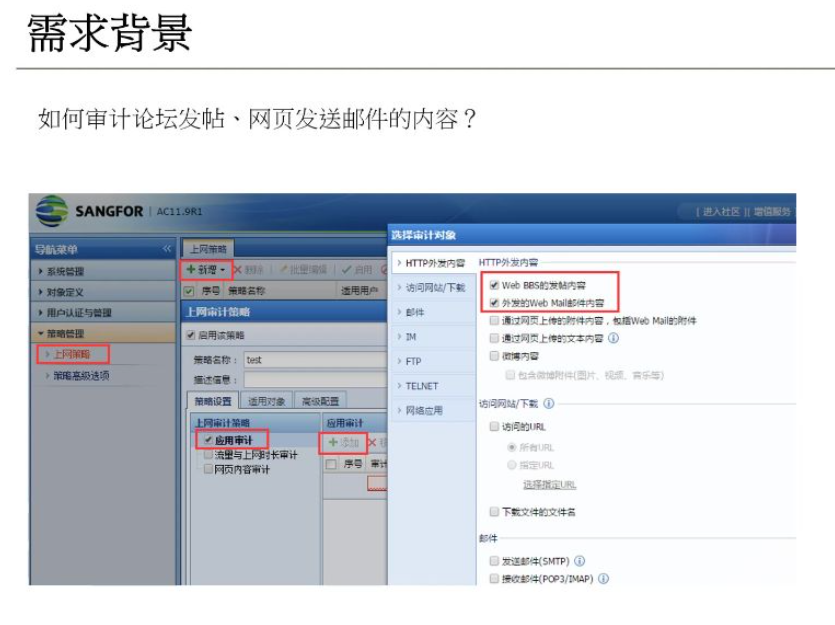

1)内容审计需求背景

审计对象:主要针对HTTP协议的网页内容,包括:

Web BBS论坛发帖内容

外发的Web Mail邮件内容及附件

通过网页上传的文本和附件(图片、视频等)

策略配置:

需在AC设备中新增策略并启用

可针对不同用户设置不同审计规则

支持对微博、FTP、TELNET等多种网络应用的内容审计

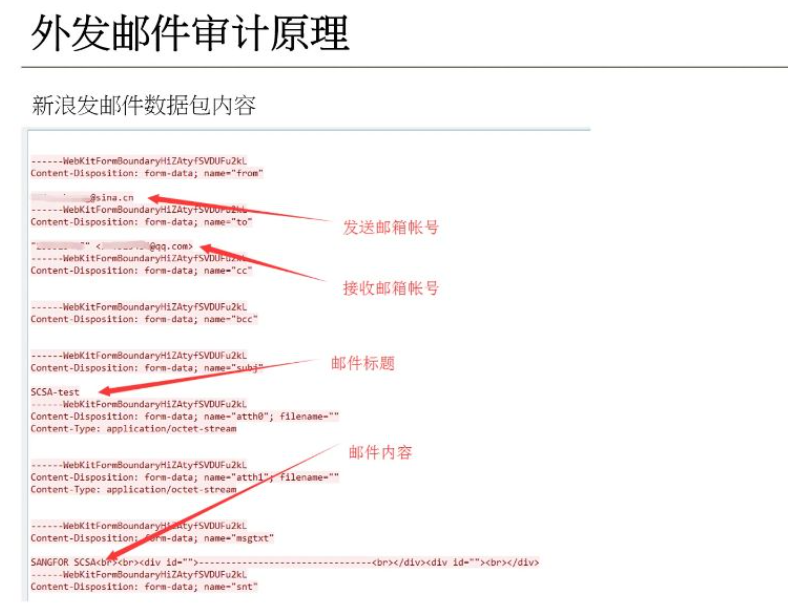

2)外发邮件审计原理

SSL解密技术原理

明文审计:

原理:直接解析邮件数据包中的明文内容

字段:包含from/to/cc/bcc字段、邮件标题、正文和附件

特点:不同邮箱服务商(如163、QQ邮箱)的数据包格式存在差异

加密审计:

限制:无法直接审计HTTPS加密内容

解决方案:采用SSL中间人代理技术

AC设备伪造证书(如深信服AC设备使用厂家证书)

终端可能提示证书警告,需手动添加信任

企业内网通常批量安装根证书避免告警

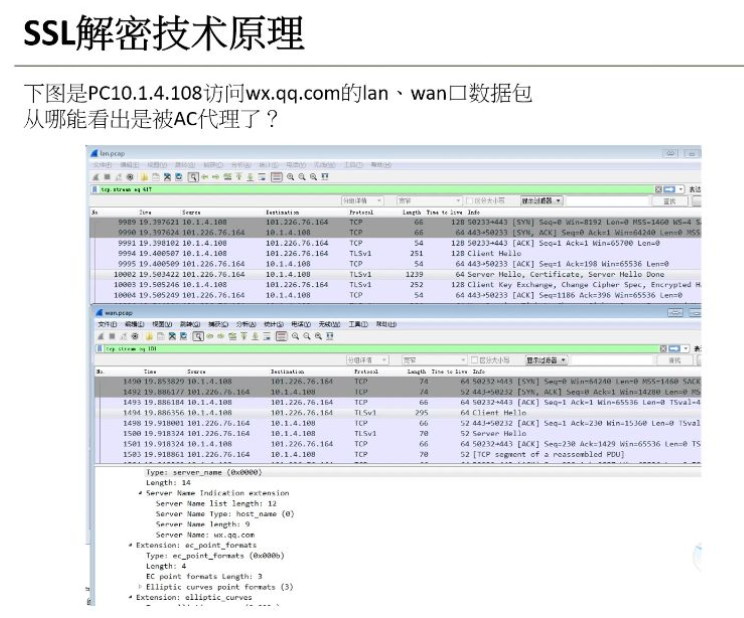

例题:HTTPS被代理判断

判断方法:

数据包长度差异:

正常转发时内外网数据包长度应一致(如66字节)

代理会导致数据包长度变化(如变为74字节)

证书颁发者:

被代理时证书颁发者显示为AC设备厂商(如深信服)

原始证书被替换为代理证书

安全提示:

企业网络中被代理时所有HTTPS内容均可被审计

需注意工作电脑可能安装了企业根证书

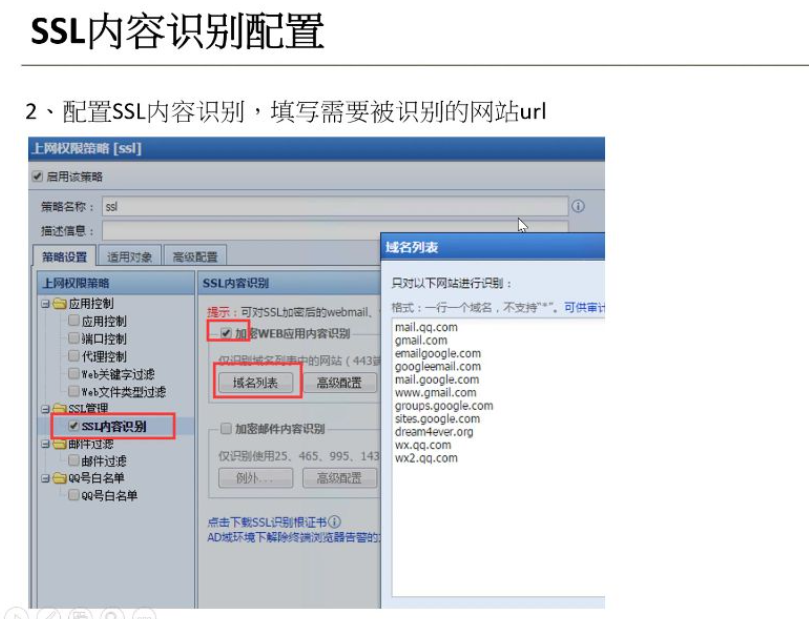

配置SSL内容识别

配置要点:

域名列表:需逐行添加待识别的邮箱网站(不支持通配符*)

常见邮箱域名:mail.qq.com、gmail.com、mail.google.com等

微信网页版域名:wx.qq.com、wx2.qq.com

证书管理:

需下载并安装SSL识别根证书

AD域环境下可批量解除浏览器告警

注意事项:

仅对443端口的HTTPS流量生效

邮件客户端需单独配置邮件过滤策略

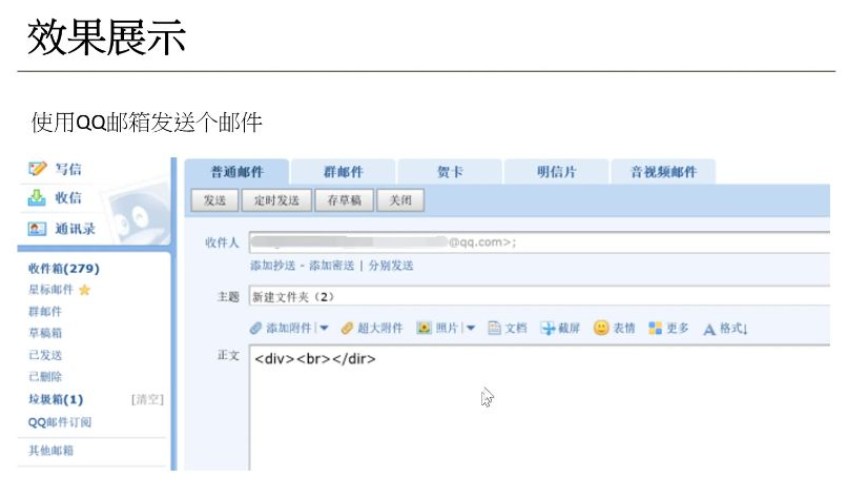

效果展示

审计能力:

可完整捕获网页版邮箱的:

收件人/发件人信息

邮件主题和正文内容

附件信息(文件名、类型)

限制:

客户端邮件(如Outlook)需通过邮件过滤策略审计

即时通讯软件(微信/QQ)的内容需单独配置审计策略

4. 需求背景

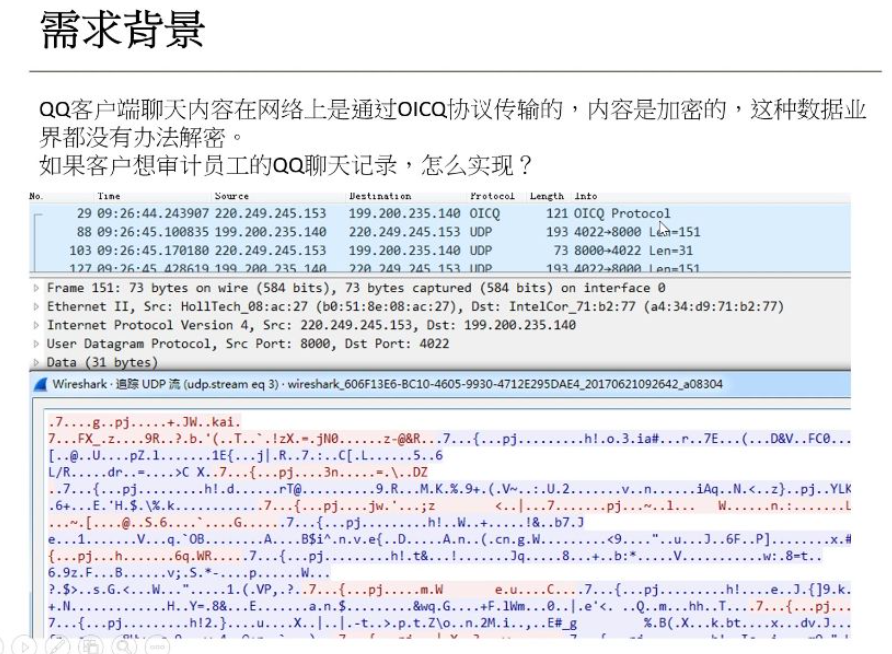

1)QQ和微信数据传输的加密方式

协议特性:QQ客户端聊天内容通过OICQ协议传输,数据采用程序内置加密方式,业界普遍无法解密

审计困境:企业若需审计员工QQ聊天记录,无法通过传统网络抓包方式实现

2)加密方式写在程序中的特点

固定加密机制:不同于浏览器需要TLS协商,QQ/微信等APP直接将加密算法写入客户端程序

免协商特性:因固定连接特定服务器,无需像浏览器访问不同网站时进行加密方式协商

3)中间人代理解密的不可行性

技术限制:无法通过中间人代理方式解密,因加密过程不依赖协商机制

逆向风险:逆向分析通讯加密方式将面临法律风险,企业安全团队会立即采取法律行动

4)逆向加密方式的难度与后果

技术门槛:腾讯安全团队专业防护,逆向工程成功概率极低

法律后果:成功逆向者可能收到企业高薪邀约(P7级以上职位)或法律诉讼

5)本地读取聊天记录的建议

替代方案:直接从客户端本地数据库读取缓存内容,规避网络层加密问题

实施前提:需获得终端设备访问权限,适用于企业统一配发设备场景

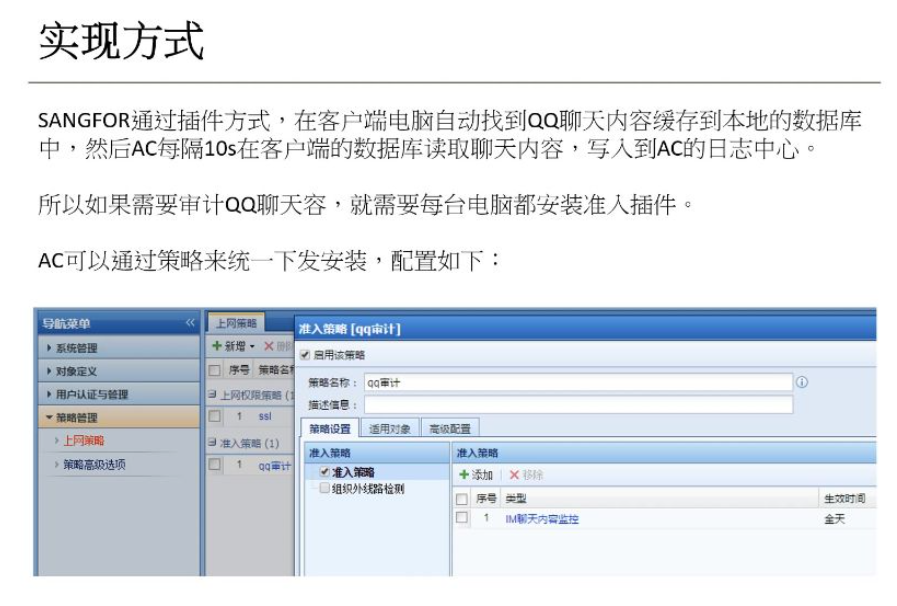

5. 实现方式

1)SANGFOR的QQ聊天内容审计方式

插件机制:通过准入插件自动定位客户端本地QQ聊天数据库

采集周期:AC设备每10秒读取一次客户端数据并写入日志中心

部署要求:需在所有被审计终端安装准入插件

2)准入策略的配置与下发

策略配置:

导航路径:上网策略→准入策略→QQ审计

关键参数:IM聊天内容监控设置为全天生效

管理方式:可通过AC统一策略批量下发安装

3)不同的公司电脑政策

设备管理:

公司配发设备:强制安装审计插件

私人设备:通常不强制要求(法律合规考虑)

报销政策:部分企业提供设备购置补贴,但多附带服务年限条款

4)AC5内容审计技术简介

系统限制:当前仅支持Windows PC端安装

非Windows处理:手机/平板等设备需通过特殊策略放行上网

5)准入程序的支持系统与安装

多平台适配:

开发不同版本(Windows/Linux/Android/iOS)

各平台需从对应官方渠道获取安装包

强制实施:未安装准入客户端的设备将受限网络访问

三、AAA服务器技术

1. 课程目标

掌握内容:

AAA认证架构

RADIUS和TACACS+认证原理

相关配置命令

2. AAA基础概念

核心功能:

认证(Authentication):验证用户身份

授权(Authorization):下发访问权限

计费(Accounting):记录使用情况

实现方式:

可使用远程服务器或本地交换机作为认证服务器

支持多种服务认证:FTP、Telnet、PPP链路等

3. AAA协议类型

常见协议:

RADIUS(远程认证拨号系统)

TACACS+(终端访问控制器访问控制系统)

优势特点:

用户管理便捷(服务器端集中管理)

适用性广泛(支持多种网络服务)

4. 授权等级说明

用户等级:

华为设备示例:0-15共16个等级

0级最低,15级最高

计费方式:

流量计费(如手机流量)

时长计费(如宽带包月)

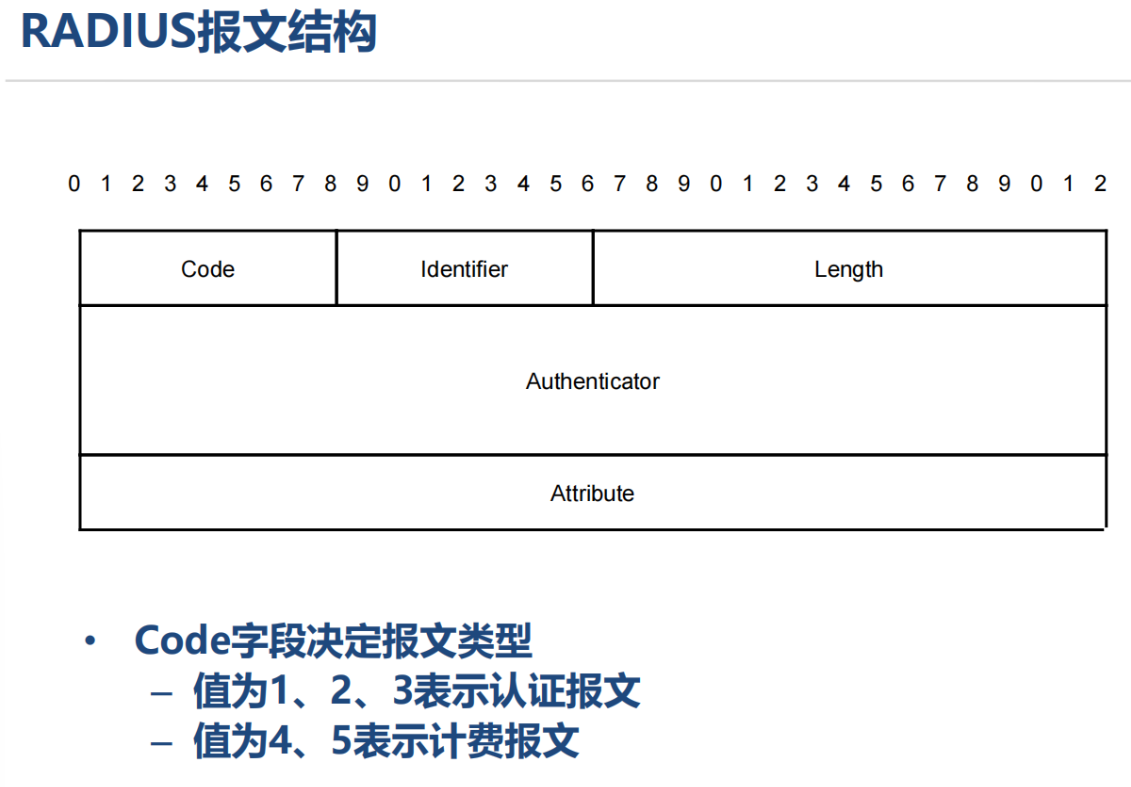

5. RADIUS协议详解

协议特性:

分布式交互协议

客户端/服务器架构

基于UDP协议

端口分配:

1812端口:认证和授权

1813端口:计费

报文结构:

采用TLV(类型-长度-值)结构

类似IPv6的可扩展包头设计

报文类型:

Code字段决定:

1/2/3:认证报文(请求/通过/拒绝)

4/5:计费报文

6. 协议对比说明

标准协议优势:

跨厂商兼容(华为/思科/华三等设备互通)

包含四大安全要素:

数据加解密

完整性校验

身份认证

防重放攻击

7. 上网行为管理之身份认证实验

1)AAA服务器登录配置

统一认证凭据:所有用户登录AAA服务器使用相同的用户名和密码,用户名为"acsadmin",密码为"zhongyuan"

登录流程:输入统一凭据后进入Cisco Secure ACS系统,该系统提供访问控制管理功能

2)RADIUS协议配置

通信接口:指定10.1.1.2作为上网行为管理与AAA服务器通信的接口IP

加密设置:

使用国际标准协议RADIUS进行认证

通信加密密钥设置为"1234"

端口号使用默认的1812

设备类型:在Network Device Groups中可配置不同网络设备类型和位置

3)认证选项配置

协议选择:可选择TACACS+或RADIUS协议进行认证

RADIUS参数:

共享密钥(Shared Secret)设置为"123456"

CoA端口(Change of Authorization Port)使用1700

启用KeyWrap加密功能

4)用户认证创建

用户存储:在"Users and Identity Stores > Internal Identity Stores > Users"中创建上网认证所需的用户名和密码

网络资源:可配置网络设备组(Network Device Groups)和位置(Location)进行分类管理

IP认证:支持单IP(IP Address)或IP范围(IP Range)的认证方式

监控报告:系统提供监控和报告(Monitoring and Reports)功能用于审计

8. 设备间协议认证

认证方式:设备间的协议认证大多采用本地认证方式

应用场景:

VRRP协议支持认证

OSPF路由器之间支持认证

实现特点:

在本地接口或区域直接配置密码即可

不推荐使用远程服务器认证(过于浪费资源)

用户登录方式对比:

本地认证:在设备本地设置用户名密码(如Telnet/SSH登录路由器交换机)

RADIUS认证:通过远程认证服务器进行认证

9. VPN的SSL移动接入方案

协议组成:

SSL握手协议

SSL修改密文协议

SSL记录协议

认证授权方式:

本地认证授权

RADIUS认证

CA证书认证

加密工作原理:

客户端A向服务器B发送连接请求

B生成公私钥对,私钥自存,公钥发送给A

A用B的公钥加密信息发送给B

B用私钥解密信息(只有B能解密)

反向通信同理使用A的公钥加密

应用特点:

主要用于上网行为管理产品(如联软等厂商方案)

是上网行为管理系统的升级版解决方