微软推出革命性AI安全工具Project IRE,重塑网络安全防御新范式

面对日益复杂的网络安全威胁,微软近日发布了具有里程碑意义的Project IRE AI工具。这项创新性解决方案将人工智能与逆向工程技术深度融合,开创了自动化威胁检测的新纪元。据微软官方披露,该工具能够在不依赖人工干预的情况下,自主完成软件逆向工程与恶意行为判定,测试中展现出惊人的98%准确率,标志着网络安全检测技术实现重大突破。

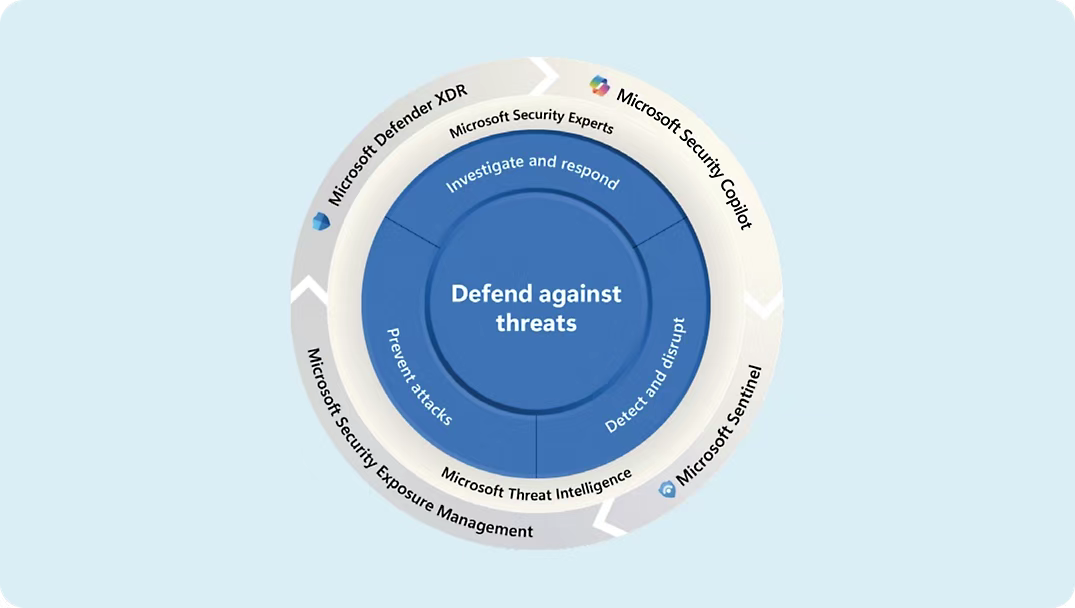

作为微软安全生态系统的重要组成部分,Project IRE AI的推出象征着AI在网络安全领域的角色转变——从辅助工具升级为主动防御的核心力量,为自动化威胁检测设立了全新行业标准。

核心技术解析:AI驱动的逆向工程革命

Project IRE AI代表了逆向工程领域的技术飞跃,它通过整合传统安全分析工具与前沿AI能力,构建了前所未有的恶意软件检测体系。这一突破性系统由微软研究院、Defender研究团队及Discovery&Quantum部门联合打造,凝聚了微软在安全AI领域多年的技术积淀。

全自动化逆向工程

Project IRE AI最显著的突破在于实现了逆向工程流程的完全自动化。传统逆向工程高度依赖安全专家的经验积累和时间投入,而Project IRE AI通过创新的工具链彻底改变了这一局面。智能检测系统

Project IRE AI不仅实现了逆向工程自动化,更通过大语言模型(LLM)赋予系统智能判断能力。采用GraphRAG与Microsoft Discovery协作框架,该系统在公开数据集测试中展现出0.98的精确度和0.83的召回率,误报率仅为2%。即使在包含4000个样本的真实环境"硬目标"测试中,其精确度仍保持在0.89的高水平。多层分析架构

Project IRE AI采用严谨的四层分析架构:

初始识别:快速扫描文件表层特征

核心分析:重建控制流图谱

函数验证:生成行为证据链

最终裁决:输出技术性分类报告

这种层级化设计既保证了分析深度,又通过模块化实现了高效并行处理。

应用价值:安全防御的范式转变

Project IRE AI的诞生填补了传统安全防御的关键空白,在多个关键场景展现出独特价值:

恶意软件检测

在Windows驱动程序测试中,其识别准确率达98%且无误报。特别值得注意的是,它成为微软内部首个对APT样本生成"阻断级判定"的逆向分析系统。SOC效能提升

自动化处理90%常规样本

提供标准化判定依据

自动生成技术分析报告

持续学习优化检测能力

生态协同效应

与Microsoft Defender深度集成后,Project IRE AI能够:

实现首次接触精准分类

检测内存级高级威胁

加速全球威胁情报共享

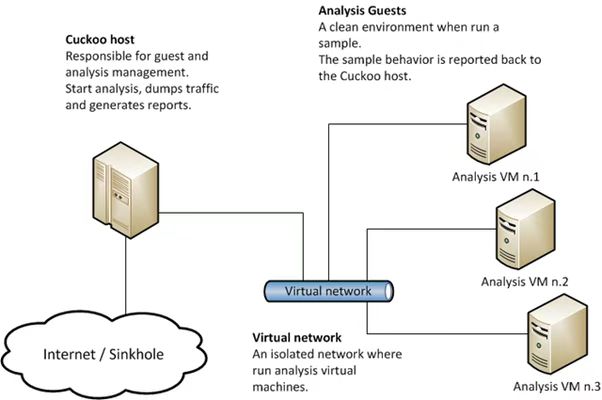

技术对比:开创安全分析新维度

与传统解决方案相比,Project IRE AI展现出显著优势:

与传统沙箱对比

采用静态逆向+AI推理

无需运行样本

更强的反规避能力

分钟级分析速度

与APT检测框架协同

提供深度逆向情报

验证告警准确性

形成闭环响应链条

未来展望:安全防御的新纪元

Project IRE AI的问世预示着网络安全防御即将迎来深刻变革:

技术演进方向

增强对抗样本处理能力

扩展多平台支持

深化内存分析

优化边缘计算性能

行业深远影响

建立自动化分析新标准

重塑安全人才需求

促进威胁情报共享

加速攻防节奏演进

微软的终极目标是实现"对首次接触文件的精准内存级检测",这一愿景的实现将彻底改变网络安全防御的基本范式。

结语:AI重新定义安全防御

Project IRE AI的突破性在于:它让AI系统具备了顶尖安全专家的逆向思维能力。这项创新直指现代网络防御的核心痛点——防御速度难以跟上威胁演变节奏。对微软Defender保护的十亿级设备而言,这意味着防御体系获得了前所未有的深度和敏捷性;对整个安全行业而言,则宣告了传统恶意软件逃避检测手法的失效。

Project IRE AI带来的不仅是技术升级,更是一场防御理念的革命:从被动响应到主动预防,AI正成为网络安全攻防战中最具决定性的战略要素。