IPSec VPN -- 野蛮模式

一、野蛮模式简介

野蛮模式VPN是指IPsec VPN中IKE协商采用野蛮模式(Aggressive Mode)的虚拟专用网络。它是IKE第一阶段协商的一种方式,与主模式相对,具有协商速度快但安全性稍低的特点。以下是具体介绍:

1、工作原理:野蛮模式允许同时传送与安全关联(SA)、密钥交换和认证相关的载荷,将这些载荷组合到一条消息中,减少了消息的往返次数。它只需交互3个消息,就可完成IKE第一阶段协商,相比主模式的6个消息,协商速度更快。

2、安全性:由于受到交换次数的限制,野蛮模式的ID信息会在1、2个消息中以明文的方式发送给对端,对对端身份没有保护,存在一定安全风险。而主模式会在5、6个消息中对ID信息进行加密,安全性更高。

3、适用场景:适用于企业总部和分支路由器其中一端外网无固定公网IP地址的场景,如以DHCP方式连接Internet的情况。还适用于存在NAT设备的情况,因为野蛮模式支持NAT转换,当防火墙以旁路模式或桥模式放于内网,与分部设备建立VPN时需要穿过其他出口设备,此时采用野蛮模式较为合适。

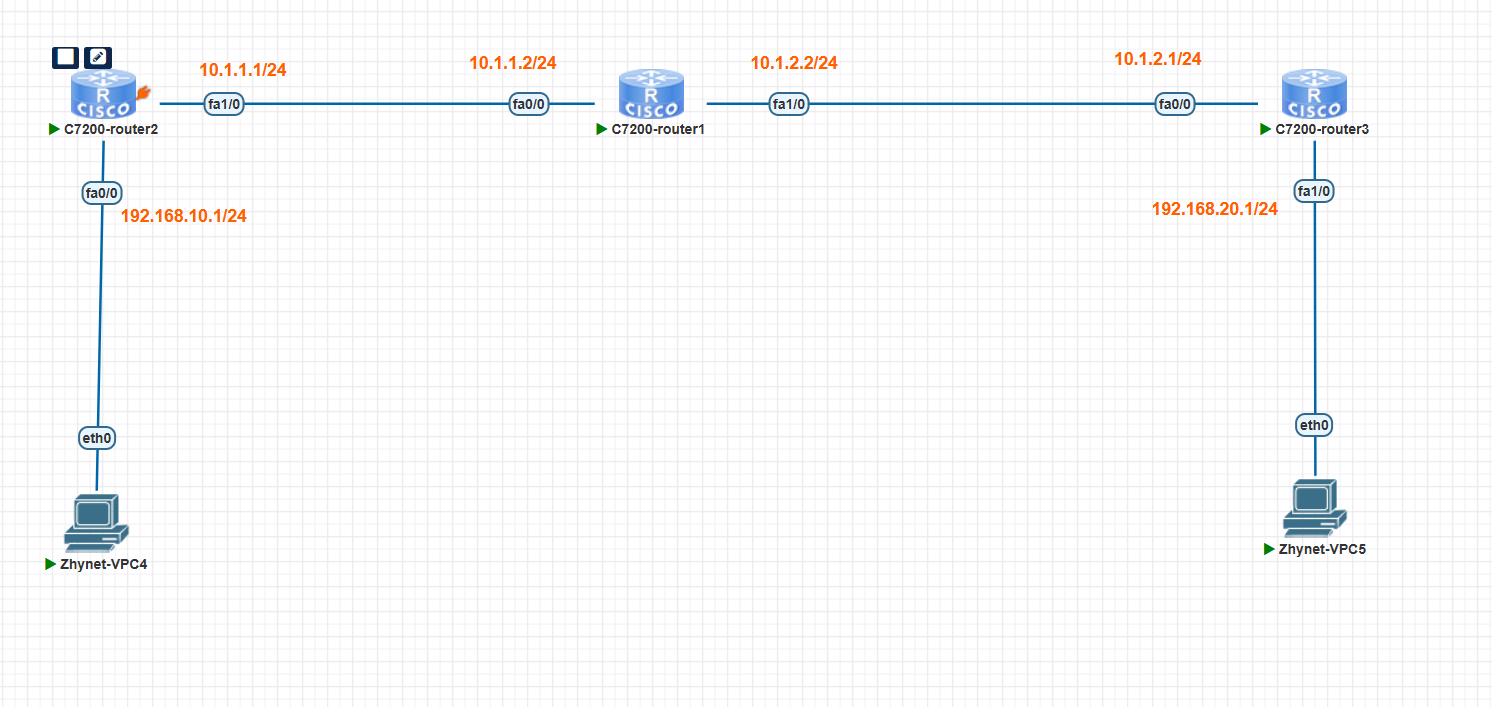

二、实验拓扑

三、实验配置

R2配置

###R2路由器上连通性配置

R2(config)#interface e0/0

R2(config-if)#ip address 192.168.10.1 255.255.255.0

R2(config-if)#no shutdown

R2(config)#interface e1/0

R2(config-if)#ip address 10.1.1.1 255.255.255.0

R2(config-if)#no shutdown

R2(config)#ip route 0.0.0.0 0.0.0.0 10.1.1.2###R2路由器IpSec配置

R2(config)#crypto isakmp enable (optional)默认启用###R2路由器IpSec isakmp配置(阶段一的策略)

R2(config)#crypto isakmp policy 10

R2(config-isakmp)#hash md5

R2(config-isakmp)#authentication pre-share

R2(config-isakmp)#encryption 3des

R2(config-isakmp)#group 2###R2路由器Pre-Share认证配置以及野蛮模式:

R2(config)#crypto keyring ruijie //定义密钥链 ruijie

R2(conf-keyring)#pre-shared-key hostname 10.1.2.1 key ruijie123456 // ruijie123456 为 Pre-Share 密钥###R2配置isakmp profile:

R2(config)#crypto isakmp profile rj

R2(conf-isa-prof)#keyring ruijie //调用 ruijie 密钥链

R2(conf-isa-prof)#match identity host 10.1.2.1 //cisco 为对端 ID

R2(conf-isa-prof)#initiate mode aggressive //可选,开启野蛮模式。###R2路由器IpSec变换集配置(阶段二的策略)

R2(config)#crypto ipsec transform-set cisco esp-3des esp-md5-hmac

R2(cfg-crypto-trans)#mode tunnel###R2配置动态MAP

R2(CONFIG)#crypto dynamic-map ruijie 10

R2(config-crypto-map)#set transform-set cisco

R2(config-crypto-map)#set isakmp-profile rj //调用 profile ###R2路由器静态加密图并绑定动态map:

R2(config)#crypto map cisco 10 ipsec-isakmp dynamic ruijieR3配置

R3 (config)#interface e0/0

R3 (config-if)#ip address 10.1.2.1 255.255.255.0

R3 (config-if)#no shutdown

R3 (config)#interface e1/0

R3 (config-if)#ip address 192.168.20.1 255.255.255.0

R3 (config-if)#no shutdown

R3 (config)#ip route 0.0.0.0 0.0.0.0 10.1.2.1

###R3路由器IpSec配置

R3(config)#crypto isakmp enable (optional)默认启用

###R3路由器IpSec isakmp配置(阶段一的策略)

R3(config)#crypto isakmp policy 10

R3(config-isakmp)#hash md5

R3(config-isakmp)#authentication pre-share

R3(config-isakmp)#encryption 3des

R3(config-isakmp)#group 2

###R3路由器Pre-Share认证配置以及使用积极模式:

R3(config)#crypto isakmp peer address 10.1.1.1 //R3 为发起者,此时为对端 IP

R3(config-isakmp-peer)#set aggressive-mode password ruijie123456

R3(config-isakmp-peer)#set aggressive-mode client-endpoint fqdn cisco (使用 FQDN 全域名作为自己的身份,如:cisco)

###R3路由器IpSec变换集配置(阶段二的策略)

R3(config)#crypto ipsec transform-set cisco esp-3des esp-md5-hmac

R3(cfg-crypto-trans)#mode tunnel

###R3路由器加密图的配置

R3(config)#crypto map cisco 10 ipsec-isakmp

R3(config-crypto-map)#set peer 10.1.1.1

R3(config-crypto-map)#set transform-set cisco

R3(config-crypto-map)#match address 101

###R3路由器定义感兴趣流量

R3(config)#access-list 101 permit ip 192.168.20.0 0.0.0.255 192.168.10.0 0.0.0.255

###R3路由器加密图绑定到接口

R3(config)#interface e0/0

R3(config-if)#crypto map ciscoR1只需配置两端接口IP地址

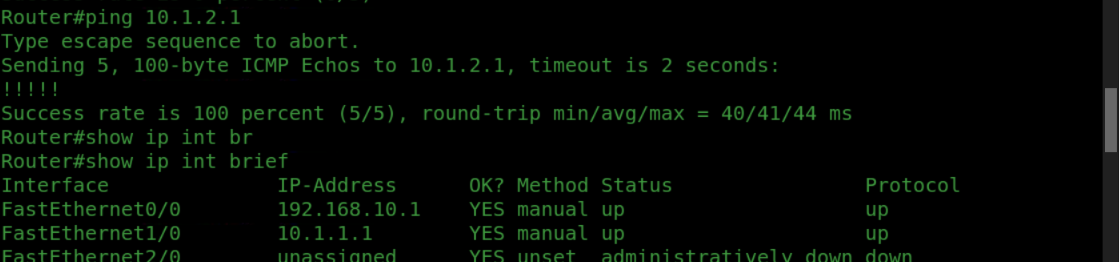

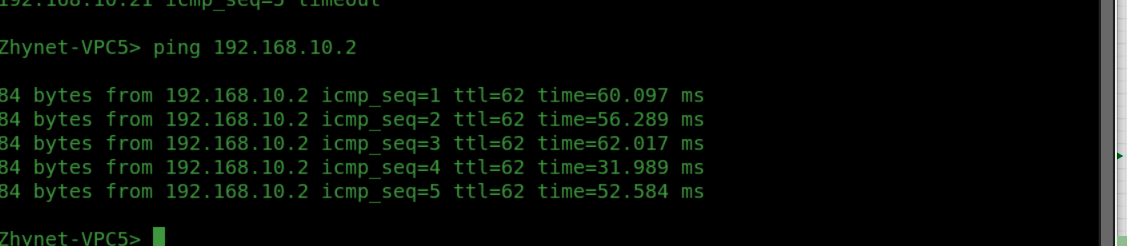

测试连通性

先使用pc5 ping pc4

再使用pc4 ping pc5

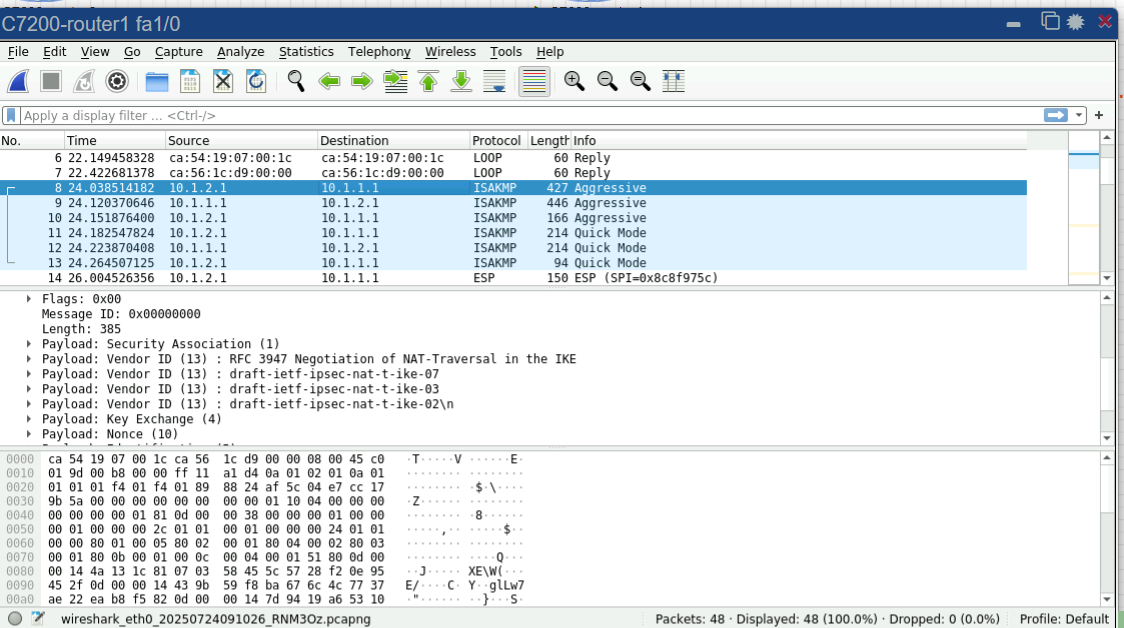

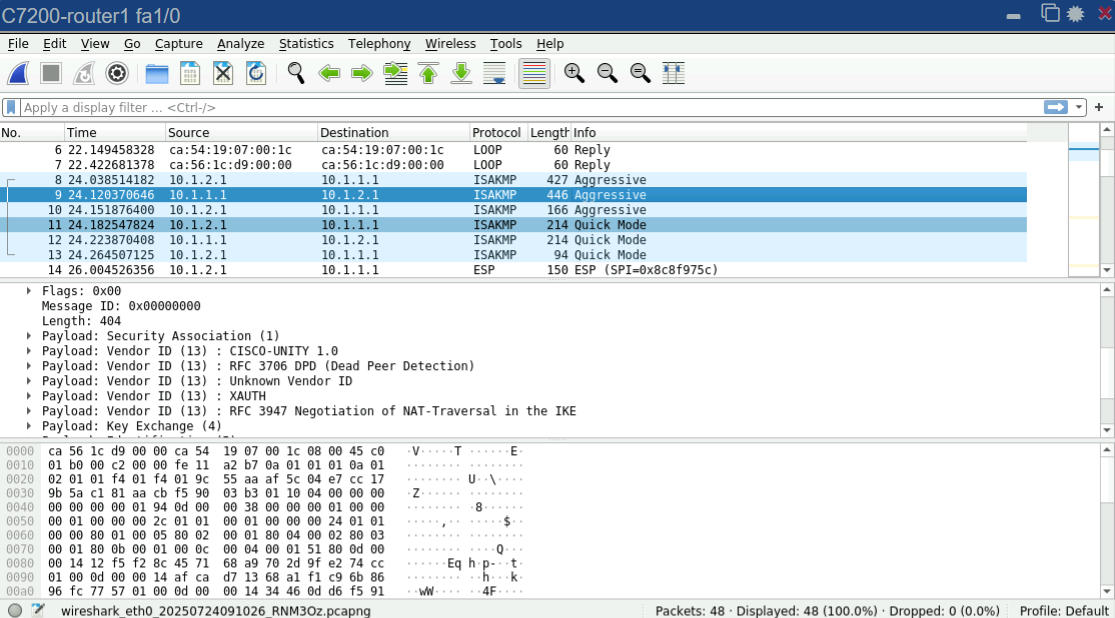

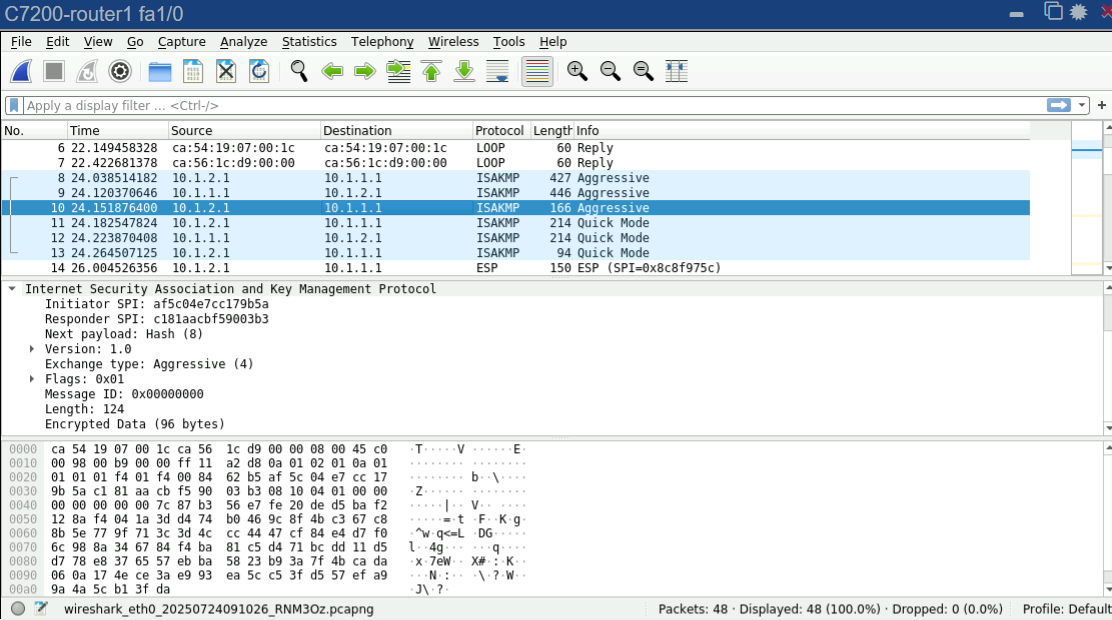

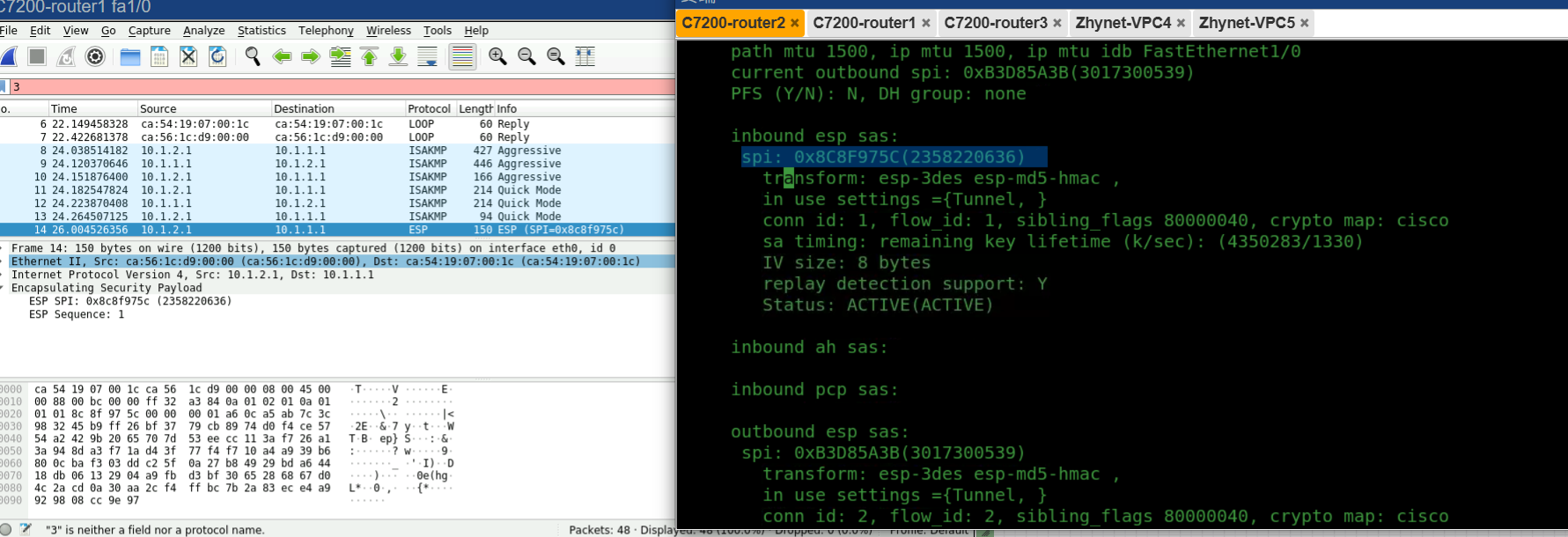

抓包测试如下

野蛮模式允许同时传送与安全关联(SA)、密钥交换和认证相关的载荷,将这些载荷组合到一条消息中,减少了消息的往返次数。它只需交互 3 个消息,就可完成 IKE 第一阶段协商,相比主模式的 6 个消息,协商速度更快。

由于受到交换次数的限制,野蛮模式的 ID 信息会在 1、2 个消息中以明文的方式发送给对端,对对端身份没有保护,存在一定安全风险。而主模式会在 5、6 个消息中对 ID 信息进行加密,安全性更高。

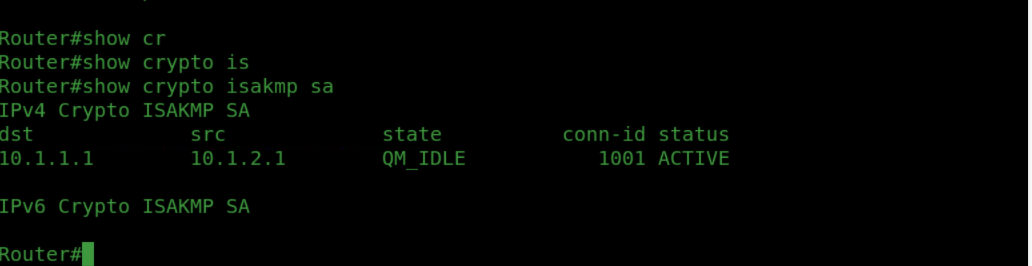

查看路由器isakmp sa

state 为QM_IDLE说明第一阶段成功

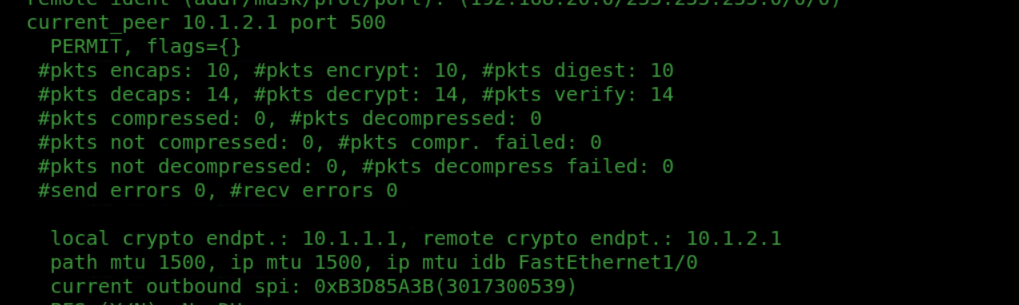

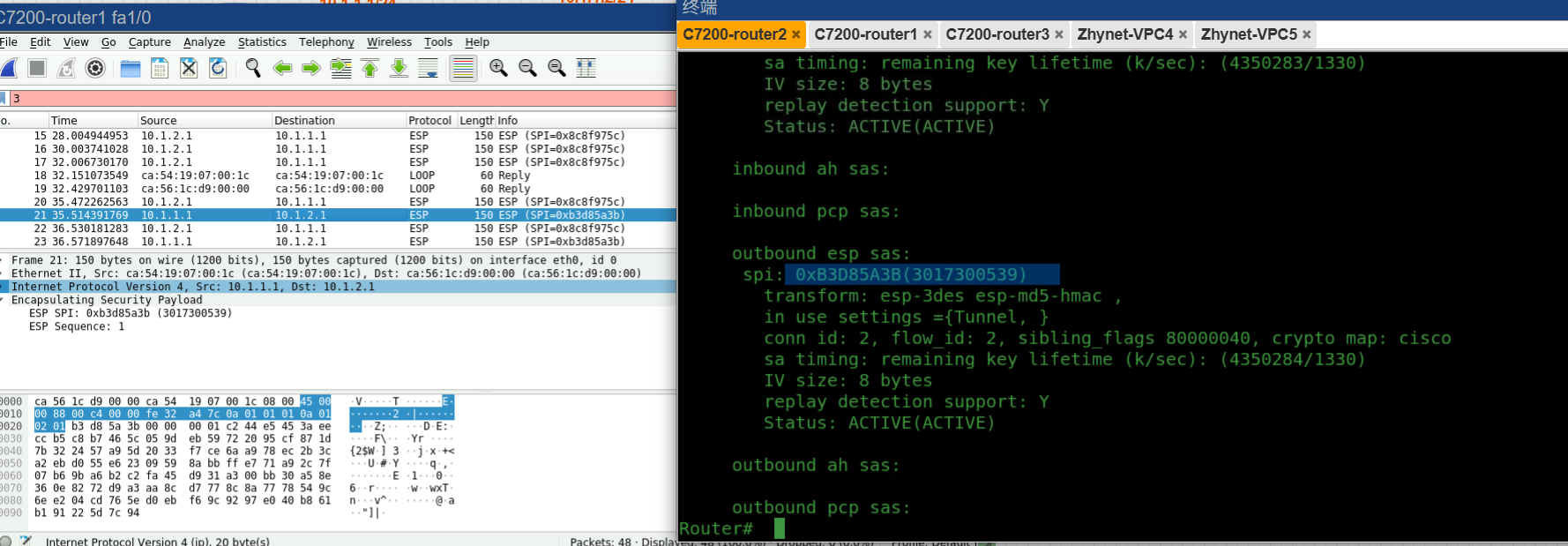

查看路由器IPSec sa

数字非0说明IPsec sa 已经开始对IP数据进行保护

R2的入向SA的 SPI对应R3的出 向SA的SPI,即 相同SPI的SA中 安全策略及密 钥匙相同的

当R3收到R2发送过来的ESP报文后,提取ESP头部中的SPI,在本地 SADB中找到该SPI对应的SA后,进行验证及解密操作,还原原始IP数据