2025年高防IP隐身术:四层架构拆解源站IP“消失之谜”

>> 附攻击者视角探测实验+配置避坑指南

🌐 引言:当黑客的“靶心”消失

2025年某电商平台因源站IP暴露,遭800Gbps DDoS攻击直接瘫痪;某游戏公司启用高防IP后,黑客扫描7天仍无法定位真实服务器——源站IP的隐藏质量直接决定业务存亡。本文将用实验数据+攻防案例,揭示高防IP如何实现“数字隐身”。

一、高防IP隐藏源站的四大核心机制

🔒 1. DNS层隐身:CNAME的“金蝉脱壳”

传统风险:域名直接A记录解析至源站IP → 黑客

dig example.com一键获取靶标高防方案:

graph LRA[用户访问] --> B{域名解析}B -->|CNAME指向| C[高防IP] // 如ddos1.aliyun.comC --> D[流量清洗中心]D -->|回源| E[隐藏的源站IP]关键配置:

bash

# DNS解析记录示例 www.example.com. CNAME ddos1.aliyun.com. # 暴露高防IP real-server.com. A 10.1.1.1 # 真实IP仅内网可见

效果:黑客仅能获取高防IP(如

203.0.113.10),无法知晓源站10.1.1.1

🔒 2. BGP流量牵引:攻击者的“迷宫陷阱”

技术原理:通过BGP协议广播高防IP,吸引所有流量先经清洗节点

攻防实验:

探测手段 传统架构结果 高防BGP架构结果 traceroute www.example.com直达源站IP 终点显示高防节点IP 全网段扫描 暴露源站开放端口 仅发现高防清洗节点

🔒 3. 回源链路加密:最后的“隐身斗篷”

三重隔离策略:

IP白名单:仅允许高防节点IP访问源站(云防火墙配置示例↓)

bash

iptables -A INPUT -s 203.0.113.10 -j ACCEPT # 放行高防IP iptables -A INPUT -j DROP # 拒绝其他所有IP

专线/VPN隧道:金融级客户采用IPSec加密隧道回源

端口随机化:高防节点随机端口访问源站80/443,规避端口扫描

🔒 4. 协议级伪装:对抗高级探测

HTTP响应头改写:

nginx

server {listen 80;server_name _;# 删除泄露IP的头信息proxy_hide_header X-Powered-By;proxy_hide_header Server;add_header X-Protected-By "HighDefense"; }证书隔离:源站使用自签名证书,高防节点承载SSL卸载

二、攻击者如何探测源站IP?2025年四大手段与反制策略

⚠️ 1. 历史DNS记录溯源

攻击手法:查询域名历史解析记录(如SecurityTrails)

防御方案:

新业务直接启用高防CNAME,永不暴露源站A记录

老业务更换源站IP并废弃旧IP

⚠️ 2. 邮件服务器溯源

致命陷阱:企业自建邮件系统Header包含源站IP

破解方案:

python

# 邮件头改写脚本示例 def sanitize_headers(email):del email["Received"] # 删除含IP的头email["X-Origin"] = "hidden-by-highdefense"

⚠️ 3. SSL证书关联分析

攻击工具:Censys.io扫描相同证书的IP

反制措施:

高防节点与源站使用不同证书

泛证书改为单域名证书

⚠️ 4. 非法流量诱骗

黑客剧本:向API发送特殊错误请求 → 触发源站直连响应

防御代码:

java

// 强制所有响应经高防返回 response.setHeader("X-Forwarded-For", "highdefense-proxy");

三、最佳实践:构建“全链路隐身”体系

✅ 1. 部署四步黄金法则

DNS层:全业务CNAME至高防(永不使用A记录解析)

网络层:源站禁用公网IP,仅允许高防IP访问

应用层:删除响应头敏感信息(Server/X-Powered-By)

监控层:部署诱饵IP(Honeypot)检测扫描行为

✅ 2. 验证隐身效果的工具链

| 测试项目 | 工具 | 合格标准 |

|---|---|---|

| DNS历史记录 | SecurityTrails | 无源站IP痕迹 |

| 端口扫描 | Nmap | 仅高防IP开放80/443 |

| 邮件头检测 | MXToolbox | 无内网IP泄露 |

| 证书关联分析 | Censys.io | 无相同证书绑定源站IP |

✅ 3. 高防选型避坑指南

拒绝“假隐身”:确保服务商提供专用回源IP段(非共享IP池)

协议兼容性:必须支持HTTP/3及QUIC协议(防UDP探测)

日志审计:要求提供源站IP访问日志(验证隔离有效性)

四、未来演进:量子加密与动态IP防御

量子密钥分发(QKD):

上海-法兰克福专线试点,黑客无法解密回源流量

动态IP池技术:

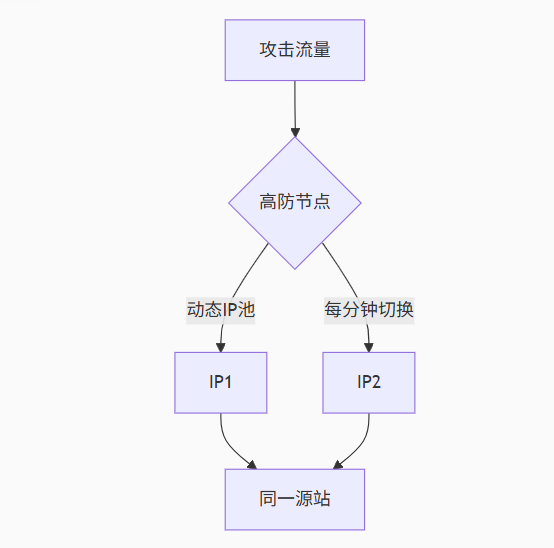

IP变更周期<60秒,探测成本提升100倍

AI诱捕网络:

生成虚假源站指纹,诱使黑客攻击蜜罐系统

💎 结语:隐身是最高级的防御

2025年安全铁律:

“暴露的源站IP = 黑客的免费靶场”行动清单:

立即检查:

dig +short yourdomain.com若返回非高防IP → 高危!24小时加固:

DNS修改为CNAME解析

云防火墙设置高防IP白名单

长期布防:

每年演练源站IP探测(红队视角验证)

预算允许时启用动态IP池

终极箴言:当黑客的扫描器显示“目标消失”时,你的业务才真正安全!