【网络安全】入侵检测系统 Suricata 概述 | IDS

入侵检测系统 Suricata 概述

1. Suricata 简介

Suricata 是一个开源的入侵检测系统、入侵防御系统和网络分析工具。

Suricata 功能

Suricata 的主要使用方式有三种:

-

入侵检测系统( IDS ):作为基于网络的 IDS,Suricata 可以监控网络流量并对可疑活动和入侵发出警报。Suricata 还可以设置为基于主机的 IDS,以监控单个主机(例如计算机)的系统和网络活动。

-

入侵防御系统( IPS ):Suricata 还可以充当入侵防御系统 (IPS),用于检测和阻止恶意活动和流量。在 IPS 模式下运行 Suricata 需要进行其他配置,例如启用 IPS 模式。

-

网络安全监控( NSM ):在此模式下,Suricata 通过生成和保存相关的网络日志来帮助保障网络安全。Suricata 可以分析实时网络流量和现有的数据包捕获文件,并创建和保存完整或有条件的数据包捕获。这对于取证、事件响应和签名测试非常有用。例如,您可以触发警报并捕获实时网络流量以生成流量日志,然后对其进行分析以优化检测签名。

2. 规则

规则或签名用于识别可能指示恶意活动的特定网络流量模式、行为和条件。在 Suricata 中,“规则”和“签名”这两个术语经常互换使用。安全分析师使用签名(或与恶意活动相关的模式)来检测特定恶意活动并发出警报。规则还可用于提供系统和网络的更多上下文和可见性,帮助识别潜在的安全威胁或漏洞。

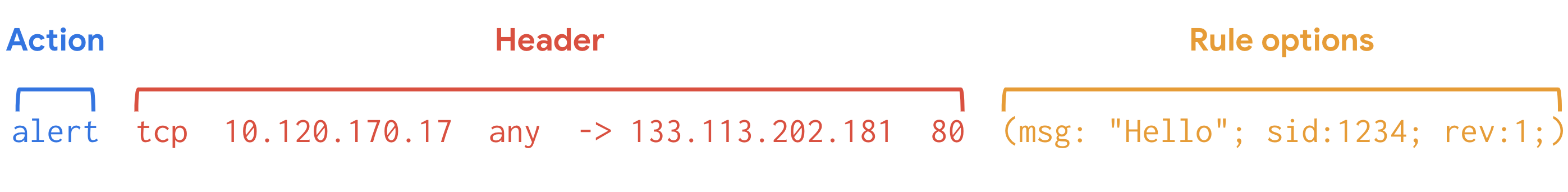

Suricata 使用特征分析,这是一种用于查找感兴趣事件的检测方法。特征由三个部分组成:

-

Action:签名的第一个组成部分。它描述了当网络或系统活动与签名匹配时应采取的操作。示例包括:警报、通过、丢弃或拒绝。

-

Header:标头包括网络流量信息,如源和目标 IP 地址、源和目标端口、协议和流量方向。

-

Rules Options:规则选项为您提供不同的选项来自定义签名。

以下是 Suricata 签名的示例:

3. 自定义规则

尽管 Suricata 附带预先写好的规则,但强烈建议您修改或定制现有规则以满足您的特定安全要求。

创建和修改规则没有一刀切的方法。这是因为每个组织的IT基础架构各不相同。安全团队必须根据自身需求,对检测签名进行广泛的测试和修改。

创建自定义规则有助于定制检测和监控。自定义规则有助于最大限度地减少安全团队收到的误报数量。培养编写有效且自定义的签名的能力至关重要,这样才能充分利用检测技术的强大功能。

4. 配置文件

在部署检测工具并开始监控系统和网络之前,您必须正确配置它们的设置,以便它们能够执行相应的操作。配置文件是用于配置应用程序设置的文件。配置文件允许您精确地自定义 IDS 与环境其他部分的交互方式。

Suricata 的配置文件是suricata.yaml,其语法和结构采用 YAML 文件格式。

5. 日志文件

当触发警报时,Suricata 会生成两个日志文件:

-

eve.json:eve.json 文件是 Suricata 的标准日志文件。该文件包含 Suricata 生成的事件和警报的详细信息和元数据,并以 JSON 格式存储。例如,此文件中的事件包含一个名为 flow_id 的唯一标识符,用于将相关日志或警报关联到单个网络流,从而更轻松地分析网络流量。eve.json 文件用于更详细的分析,被认为是日志解析和 SIEM 日志提取的更佳文件格式。

-

fast.log:fast.log 文件用于记录最基本的警报信息,包括有关网络流量的基本 IP 地址和端口详细信息。fast.log 文件用于基本日志记录和警报,被认为是一种过时的文件格式,不适用于事件响应或威胁搜寻任务。

eve.json 文件和 fast.log 文件之间的主要区别在于记录的详细程度。fast.log 文件记录基本信息,而 eve.json 文件包含额外的详细信息。

6. 总结

在本阅读材料中,您探索了 Suricata 的一些功能、规则语法以及配置的重要性。了解如何配置检测技术并编写有效的规则,将帮助您清晰地洞察环境中发生的活动,从而提升检测能力和网络可见性。