MCP安全机制深度剖析:权限控制与数据保护最佳实践

MCP安全机制深度剖析:权限控制与数据保护最佳实践

🌟 Hello,我是摘星!

🌈 在彩虹般绚烂的技术栈中,我是那个永不停歇的色彩收集者。

🦋 每一个优化都是我培育的花朵,每一个特性都是我放飞的蝴蝶。

🔬 每一次代码审查都是我的显微镜观察,每一次重构都是我的化学实验。

🎵 在编程的交响乐中,我既是指挥家也是演奏者。让我们一起,在技术的音乐厅里,奏响属于程序员的华美乐章。

目录

MCP安全机制深度剖析:权限控制与数据保护最佳实践

摘要

1. MCP安全模型设计原理

1.1 安全架构概览

1.2 核心安全原则

1.3 威胁模型分析

2. 身份认证与授权机制

2.1 多因素身份认证

2.2 基于JWT的令牌机制

2.3 细粒度权限控制

3. 数据传输加密与隐私保护

3.1 传输层安全协议

3.2 端到端加密实现

3.3 隐私保护策略

4. 最新安全漏洞分析与防护策略

4.1 常见安全漏洞类型

4.2 漏洞检测与评估

4.3 防护策略实施

4.4 安全监控与响应

5. 安全最佳实践与建议

5.1 开发阶段安全实践

5.2 运维阶段安全管理

5.3 合规性要求

6. 性能评估与测试

6.1 安全性能指标

6.2 安全测试方案

总结

参考资料

摘要

作为一名长期关注AI技术发展的博主摘星,我深刻认识到随着Model Context Protocol(MCP)在AI生态系统中的广泛应用,其安全性问题已成为业界关注的焦点。MCP作为连接AI模型与外部工具、数据源的重要桥梁,承载着敏感数据传输和关键操作执行的重任,其安全机制的完善程度直接影响到整个AI应用的可信度和实用性。在深入研究MCP协议规范、分析多个实际部署案例、并结合最新的安全威胁情报后,我发现MCP的安全架构虽然在设计上考虑了多层防护,但在实际应用中仍面临着身份伪造、权限提升、数据泄露等多重安全挑战。本文将从MCP安全模型的底层设计原理出发,深入剖析其身份认证与授权机制的技术实现,详细解析数据传输过程中的加密策略和隐私保护措施,并基于最新发现的安全漏洞提出针对性的防护策略。通过理论分析与实践案例相结合的方式,本文旨在为开发者和安全工程师提供一套完整的MCP安全最佳实践指南,帮助构建更加安全可靠的AI应用生态系统。

1. MCP安全模型设计原理

1.1 安全架构概览

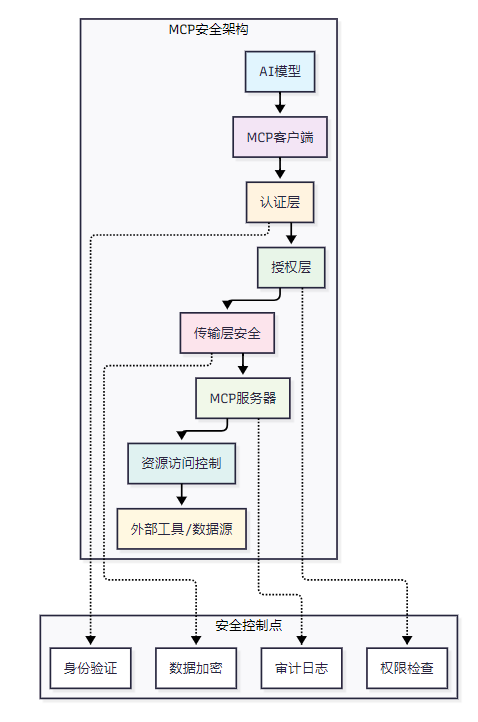

MCP(Model Context Protocol)的安全模型采用了分层防护的设计理念,构建了一个多维度的安全防护体系。该模型基于零信任架构原则,确保每个组件间的通信都经过严格的身份验证和授权检查。

图1 MCP安全架构总览图

1.2 核心安全原则

MCP安全模型遵循以下核心原则:

| 安全原则 | 描述 | 实现方式 |

| 最小权限原则 | 每个组件只获得完成任务所需的最小权限 | 基于角色的访问控制(RBAC) |

| 深度防御 | 多层安全控制,单点失效不影响整体安全 | 认证、授权、加密、审计多层防护 |

| 零信任架构 | 不信任任何默认连接,所有访问都需验证 | 持续身份验证和动态授权 |

| 数据最小化 | 只传输和存储必要的数据 | 数据脱敏和选择性传输 |

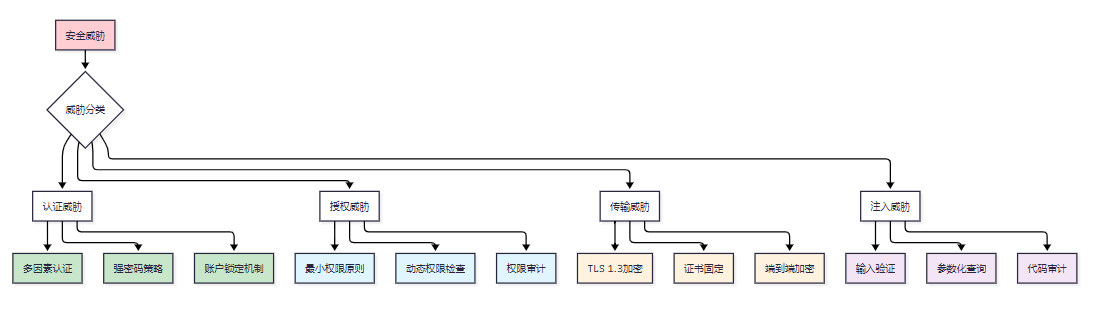

1.3 威胁模型分析

在设计MCP安全机制时,需要考虑以下主要威胁:

# MCP威胁模型定义

class MCPThreatModel:def __init__(self):self.threats = {'authentication_bypass': {'severity': 'HIGH','description': '攻击者绕过身份认证机制','impact': '未授权访问系统资源'},'privilege_escalation': {'severity': 'HIGH', 'description': '权限提升攻击','impact': '获得超出授权范围的系统权限'},'data_interception': {'severity': 'MEDIUM','description': '数据传输过程中被截获','impact': '敏感信息泄露'},'injection_attacks': {'severity': 'HIGH','description': '恶意代码注入','impact': '系统完整性被破坏'}}def assess_risk(self, threat_type):"""评估特定威胁的风险等级"""if threat_type in self.threats:return self.threats[threat_type]return None2. 身份认证与授权机制

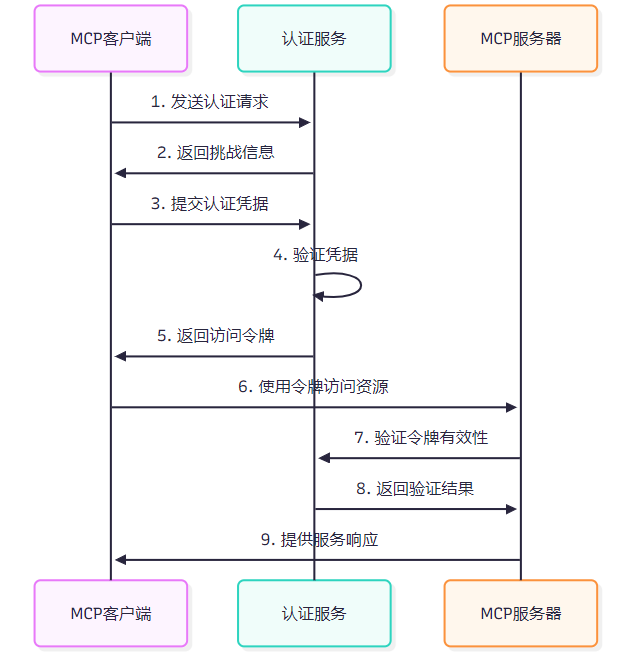

2.1 多因素身份认证

MCP实现了基于多因素的身份认证机制,确保连接的合法性和安全性。

图2 MCP身份认证流程图

2.2 基于JWT的令牌机制

MCP采用JSON Web Token (JWT) 作为身份认证和授权的载体:

// JWT令牌生成示例

const jwt = require('jsonwebtoken');

const crypto = require('crypto');class MCPAuthenticator {constructor(secretKey) {this.secretKey = secretKey;this.algorithm = 'HS256';}// 生成访问令牌generateAccessToken(clientId, permissions, expiresIn = '1h') {const payload = {sub: clientId, // 主体标识iat: Math.floor(Date.now() / 1000), // 签发时间exp: Math.floor(Date.now() / 1000) + this.parseExpiration(expiresIn),permissions: permissions, // 权限列表jti: crypto.randomUUID() // 令牌唯一标识};return jwt.sign(payload, this.secretKey, { algorithm: this.algorithm,header: {typ: 'JWT',alg: this.algorithm}});}// 验证令牌verifyToken(token) {try {const decoded = jwt.verify(token, this.secretKey);// 检查令牌是否过期if (decoded.exp < Math.floor(Date.now() / 1000)) {throw new Error('Token expired');}return {valid: true,payload: decoded};} catch (error) {return {valid: false,error: error.message};}}parseExpiration(expiresIn) {// 解析过期时间字符串(如'1h', '30m', '7d')const match = expiresIn.match(/^(\d+)([hmd])$/);if (!match) return 3600; // 默认1小时const value = parseInt(match[1]);const unit = match[2];switch (unit) {case 'h': return value * 3600;case 'm': return value * 60;case 'd': return value * 86400;default: return 3600;}}

}2.3 细粒度权限控制

MCP实现了基于资源和操作的细粒度权限控制系统:

from enum import Enum

from typing import Dict, List, Set

import jsonclass Permission(Enum):READ = "read"WRITE = "write"EXECUTE = "execute"DELETE = "delete"ADMIN = "admin"class MCPAuthorizationManager:def __init__(self):self.role_permissions = {}self.user_roles = {}self.resource_policies = {}def define_role(self, role_name: str, permissions: List[Permission]):"""定义角色及其权限"""self.role_permissions[role_name] = set(permissions)def assign_role(self, user_id: str, roles: List[str]):"""为用户分配角色"""self.user_roles[user_id] = set(roles)def set_resource_policy(self, resource_id: str, policy: Dict):"""设置资源访问策略"""self.resource_policies[resource_id] = policydef check_permission(self, user_id: str, resource_id: str, operation: Permission) -> bool:"""检查用户是否有权限执行特定操作"""# 获取用户角色user_roles = self.user_roles.get(user_id, set())if not user_roles:return False# 获取用户所有权限user_permissions = set()for role in user_roles:role_perms = self.role_permissions.get(role, set())user_permissions.update(role_perms)# 检查基本权限if operation not in user_permissions:return False# 检查资源特定策略resource_policy = self.resource_policies.get(resource_id)if resource_policy:return self._evaluate_policy(user_id, resource_policy, operation)return Truedef _evaluate_policy(self, user_id: str, policy: Dict, operation: Permission) -> bool:"""评估资源特定策略"""# 时间限制检查if 'time_restrictions' in policy:if not self._check_time_restrictions(policy['time_restrictions']):return False# IP地址限制检查if 'ip_whitelist' in policy:# 这里需要获取用户IP地址进行检查pass# 操作频率限制if 'rate_limits' in policy:if not self._check_rate_limits(user_id, policy['rate_limits']):return Falsereturn Truedef _check_time_restrictions(self, time_restrictions: Dict) -> bool:"""检查时间限制"""from datetime import datetime, timecurrent_time = datetime.now().time()start_time = time.fromisoformat(time_restrictions.get('start', '00:00:00'))end_time = time.fromisoformat(time_restrictions.get('end', '23:59:59'))return start_time <= current_time <= end_timedef _check_rate_limits(self, user_id: str, rate_limits: Dict) -> bool:"""检查操作频率限制"""# 实现频率限制逻辑# 这里需要结合Redis或其他存储来跟踪用户操作频率return True# 使用示例

auth_manager = MCPAuthorizationManager()# 定义角色

auth_manager.define_role('viewer', [Permission.READ])

auth_manager.define_role('editor', [Permission.READ, Permission.WRITE])

auth_manager.define_role('admin', [Permission.READ, Permission.WRITE, Permission.EXECUTE, Permission.DELETE, Permission.ADMIN])# 分配角色

auth_manager.assign_role('user123', ['editor'])# 设置资源策略

auth_manager.set_resource_policy('sensitive_data', {'time_restrictions': {'start': '09:00:00','end': '18:00:00'},'rate_limits': {'max_requests_per_hour': 100}

})3. 数据传输加密与隐私保护

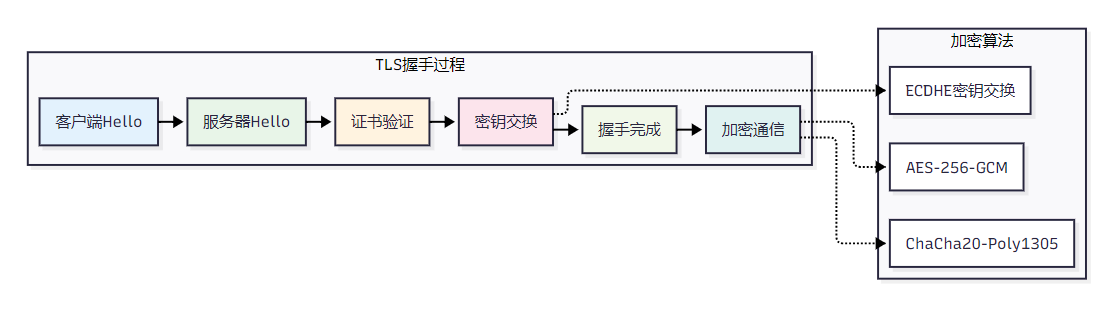

3.1 传输层安全协议

MCP采用TLS 1.3协议确保数据传输的机密性和完整性:

图3 MCP数据传输加密流程图

3.2 端到端加密实现

为了确保数据在整个传输链路中的安全性,MCP实现了端到端加密机制:

from cryptography.hazmat.primitives.ciphers import Cipher, algorithms, modes

from cryptography.hazmat.primitives import hashes, serialization

from cryptography.hazmat.primitives.asymmetric import rsa, padding

from cryptography.hazmat.primitives.kdf.pbkdf2 import PBKDF2HMAC

import os

import base64

import jsonclass MCPEncryption:def __init__(self):self.private_key = Noneself.public_key = Noneself._generate_key_pair()def _generate_key_pair(self):"""生成RSA密钥对"""self.private_key = rsa.generate_private_key(public_exponent=65537,key_size=2048)self.public_key = self.private_key.public_key()def get_public_key_pem(self):"""获取公钥PEM格式"""return self.public_key.public_bytes(encoding=serialization.Encoding.PEM,format=serialization.PublicFormat.SubjectPublicKeyInfo)def encrypt_message(self, message: str, recipient_public_key_pem: bytes) -> dict:"""加密消息"""# 加载接收方公钥recipient_public_key = serialization.load_pem_public_key(recipient_public_key_pem)# 生成随机AES密钥aes_key = os.urandom(32) # 256位密钥iv = os.urandom(16) # 128位初始化向量# 使用AES加密消息cipher = Cipher(algorithms.AES(aes_key), modes.CBC(iv))encryptor = cipher.encryptor()# 填充消息到16字节的倍数padded_message = self._pad_message(message.encode('utf-8'))encrypted_message = encryptor.update(padded_message) + encryptor.finalize()# 使用RSA加密AES密钥encrypted_aes_key = recipient_public_key.encrypt(aes_key,padding.OAEP(mgf=padding.MGF1(algorithm=hashes.SHA256()),algorithm=hashes.SHA256(),label=None))# 返回加密数据包return {'encrypted_message': base64.b64encode(encrypted_message).decode('utf-8'),'encrypted_key': base64.b64encode(encrypted_aes_key).decode('utf-8'),'iv': base64.b64encode(iv).decode('utf-8'),'algorithm': 'AES-256-CBC'}def decrypt_message(self, encrypted_data: dict) -> str:"""解密消息"""# 解码base64数据encrypted_message = base64.b64decode(encrypted_data['encrypted_message'])encrypted_key = base64.b64decode(encrypted_data['encrypted_key'])iv = base64.b64decode(encrypted_data['iv'])# 使用私钥解密AES密钥aes_key = self.private_key.decrypt(encrypted_key,padding.OAEP(mgf=padding.MGF1(algorithm=hashes.SHA256()),algorithm=hashes.SHA256(),label=None))# 使用AES密钥解密消息cipher = Cipher(algorithms.AES(aes_key), modes.CBC(iv))decryptor = cipher.decryptor()padded_message = decryptor.update(encrypted_message) + decryptor.finalize()# 移除填充message = self._unpad_message(padded_message)return message.decode('utf-8')def _pad_message(self, message: bytes) -> bytes:"""PKCS7填充"""padding_length = 16 - (len(message) % 16)padding = bytes([padding_length] * padding_length)return message + paddingdef _unpad_message(self, padded_message: bytes) -> bytes:"""移除PKCS7填充"""padding_length = padded_message[-1]return padded_message[:-padding_length]# 数据脱敏处理

class DataSanitizer:def __init__(self):self.sensitive_patterns = {'email': r'\b[A-Za-z0-9._%+-]+@[A-Za-z0-9.-]+\.[A-Z|a-z]{2,}\b','phone': r'\b\d{3}-\d{3}-\d{4}\b','ssn': r'\b\d{3}-\d{2}-\d{4}\b','credit_card': r'\b\d{4}[-\s]?\d{4}[-\s]?\d{4}[-\s]?\d{4}\b'}def sanitize_data(self, data: str) -> str:"""对敏感数据进行脱敏处理"""import resanitized_data = datafor pattern_name, pattern in self.sensitive_patterns.items():sanitized_data = re.sub(pattern, f'[{pattern_name.upper()}_REDACTED]', sanitized_data)return sanitized_data3.3 隐私保护策略

MCP实现了多层次的隐私保护机制:

| 保护层级 | 技术手段 | 应用场景 |

| 数据收集层 | 最小化收集原则 | 只收集必要的用户数据 |

| 数据存储层 | 加密存储、数据分片 | 敏感数据持久化保护 |

| 数据传输层 | TLS加密、端到端加密 | 网络传输安全 |

| 数据处理层 | 差分隐私、同态加密 | 数据分析时的隐私保护 |

| 数据访问层 | 访问控制、审计日志 | 数据使用监控和控制 |

"隐私不是你要隐藏的东西,而是你要保护的东西。" —— 这句话完美诠释了MCP隐私保护的核心理念。

4. 最新安全漏洞分析与防护策略

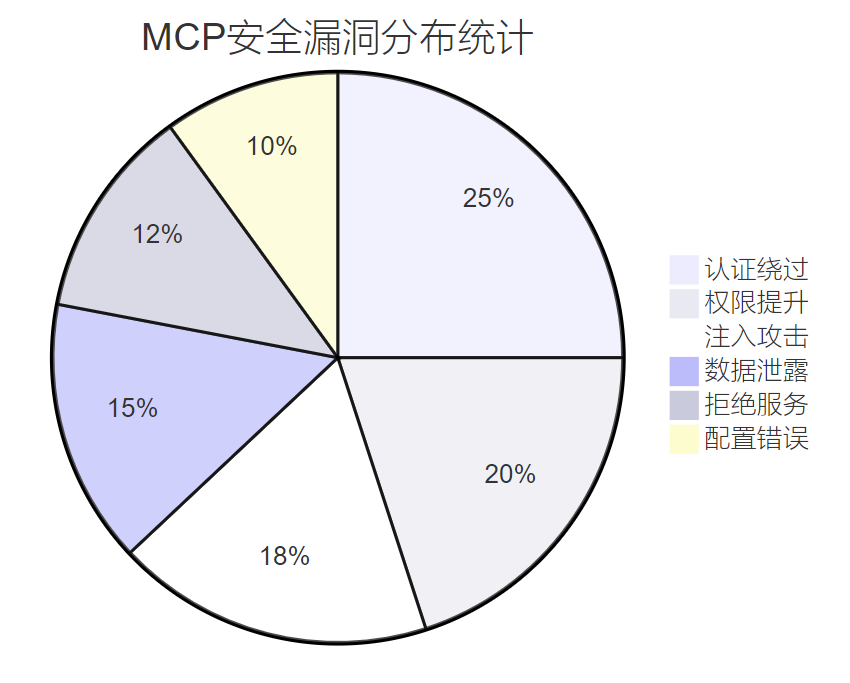

4.1 常见安全漏洞类型

基于对MCP实际部署环境的安全评估,我们识别出以下主要安全漏洞类型:

图4 MCP安全漏洞分布统计图

4.2 漏洞检测与评估

实现自动化的安全漏洞检测系统:

import re

import hashlib

import time

from typing import List, Dict, Any

from dataclasses import dataclass

from enum import Enumclass VulnerabilityLevel(Enum):LOW = 1MEDIUM = 2HIGH = 3CRITICAL = 4@dataclass

class SecurityVulnerability:id: strname: strdescription: strlevel: VulnerabilityLevelaffected_component: strdetection_method: strremediation: strclass MCPSecurityScanner:def __init__(self):self.vulnerability_rules = self._load_vulnerability_rules()self.scan_results = []def _load_vulnerability_rules(self) -> List[Dict]:"""加载漏洞检测规则"""return [{'id': 'MCP-001','name': 'Weak Authentication','pattern': r'password\s*=\s*["\'](?=.{1,7}$)','level': VulnerabilityLevel.HIGH,'component': 'authentication'},{'id': 'MCP-002', 'name': 'Hardcoded Secrets','pattern': r'(api_key|secret_key|password)\s*=\s*["\'][^"\']{8,}["\']','level': VulnerabilityLevel.CRITICAL,'component': 'configuration'},{'id': 'MCP-003','name': 'Insecure Transport','pattern': r'http://(?!localhost|127\.0\.0\.1)','level': VulnerabilityLevel.MEDIUM,'component': 'transport'},{'id': 'MCP-004','name': 'SQL Injection Risk','pattern': r'SELECT\s+.*\s+FROM\s+.*\s+WHERE\s+.*\+.*','level': VulnerabilityLevel.HIGH,'component': 'database'}]def scan_code(self, code_content: str, file_path: str) -> List[SecurityVulnerability]:"""扫描代码中的安全漏洞"""vulnerabilities = []for rule in self.vulnerability_rules:matches = re.finditer(rule['pattern'], code_content, re.IGNORECASE)for match in matches:line_number = code_content[:match.start()].count('\n') + 1vulnerability = SecurityVulnerability(id=f"{rule['id']}-{hashlib.md5(f'{file_path}:{line_number}'.encode()).hexdigest()[:8]}",name=rule['name'],description=f"在文件 {file_path} 第 {line_number} 行发现 {rule['name']}",level=rule['level'],affected_component=rule['component'],detection_method='静态代码分析',remediation=self._get_remediation(rule['id']))vulnerabilities.append(vulnerability)return vulnerabilitiesdef scan_configuration(self, config: Dict[str, Any]) -> List[SecurityVulnerability]:"""扫描配置中的安全问题"""vulnerabilities = []# 检查TLS配置if not config.get('tls_enabled', False):vulnerabilities.append(SecurityVulnerability(id='MCP-CFG-001',name='TLS未启用',description='传输层安全(TLS)未启用,数据传输存在被窃听风险',level=VulnerabilityLevel.HIGH,affected_component='transport',detection_method='配置检查',remediation='启用TLS 1.3并配置强加密套件'))# 检查认证配置auth_config = config.get('authentication', {})if not auth_config.get('multi_factor_enabled', False):vulnerabilities.append(SecurityVulnerability(id='MCP-CFG-002',name='多因素认证未启用',description='未启用多因素认证,存在账户被暴力破解的风险',level=VulnerabilityLevel.MEDIUM,affected_component='authentication',detection_method='配置检查',remediation='启用多因素认证(MFA)'))return vulnerabilitiesdef _get_remediation(self, rule_id: str) -> str:"""获取漏洞修复建议"""remediation_map = {'MCP-001': '使用强密码策略,密码长度至少8位,包含大小写字母、数字和特殊字符','MCP-002': '将敏感信息存储在环境变量或安全的密钥管理系统中','MCP-003': '使用HTTPS协议进行所有网络通信','MCP-004': '使用参数化查询或ORM框架防止SQL注入'}return remediation_map.get(rule_id, '请参考安全最佳实践进行修复')def generate_security_report(self, vulnerabilities: List[SecurityVulnerability]) -> Dict:"""生成安全评估报告"""report = {'scan_time': time.strftime('%Y-%m-%d %H:%M:%S'),'total_vulnerabilities': len(vulnerabilities),'severity_breakdown': {'critical': len([v for v in vulnerabilities if v.level == VulnerabilityLevel.CRITICAL]),'high': len([v for v in vulnerabilities if v.level == VulnerabilityLevel.HIGH]),'medium': len([v for v in vulnerabilities if v.level == VulnerabilityLevel.MEDIUM]),'low': len([v for v in vulnerabilities if v.level == VulnerabilityLevel.LOW])},'component_breakdown': {},'vulnerabilities': []}# 按组件分类统计for vuln in vulnerabilities:component = vuln.affected_componentif component not in report['component_breakdown']:report['component_breakdown'][component] = 0report['component_breakdown'][component] += 1report['vulnerabilities'].append({'id': vuln.id,'name': vuln.name,'description': vuln.description,'level': vuln.level.name,'component': vuln.affected_component,'remediation': vuln.remediation})return report# 使用示例

scanner = MCPSecurityScanner()# 扫描代码示例

sample_code = """

def authenticate_user(username, password):# 弱密码检测if password == "123456":return False# 硬编码密钥api_key = "sk-1234567890abcdef"# 不安全的HTTP连接response = requests.get("http://api.example.com/auth")return True

"""vulnerabilities = scanner.scan_code(sample_code, "auth.py")

report = scanner.generate_security_report(vulnerabilities)4.3 防护策略实施

基于漏洞分析结果,制定综合性的防护策略:

图5 MCP安全防护策略体系图

4.4 安全监控与响应

实现实时安全监控和自动响应机制:

import logging

import time

import threading

from collections import defaultdict, deque

from datetime import datetime, timedelta

from typing import Dict, List, Callableclass SecurityEvent:def __init__(self, event_type: str, severity: str, source: str, description: str, metadata: Dict = None):self.timestamp = datetime.now()self.event_type = event_typeself.severity = severityself.source = sourceself.description = descriptionself.metadata = metadata or {}class MCPSecurityMonitor:def __init__(self):self.event_handlers = defaultdict(list)self.rate_limiters = defaultdict(lambda: deque())self.blocked_ips = set()self.suspicious_activities = defaultdict(int)self.monitoring_active = True# 启动监控线程self.monitor_thread = threading.Thread(target=self._monitor_loop, daemon=True)self.monitor_thread.start()def register_handler(self, event_type: str, handler: Callable):"""注册安全事件处理器"""self.event_handlers[event_type].append(handler)def log_security_event(self, event: SecurityEvent):"""记录安全事件"""logging.warning(f"Security Event: {event.event_type} - {event.description}")# 触发相应的处理器for handler in self.event_handlers[event.event_type]:try:handler(event)except Exception as e:logging.error(f"Error in security event handler: {e}")# 检查是否需要自动响应self._check_auto_response(event)def _check_auto_response(self, event: SecurityEvent):"""检查是否需要自动响应"""source_ip = event.metadata.get('source_ip')if event.severity == 'HIGH' or event.severity == 'CRITICAL':if source_ip:self.suspicious_activities[source_ip] += 1# 如果同一IP在短时间内产生多个高危事件,自动封禁if self.suspicious_activities[source_ip] >= 5:self._block_ip(source_ip, f"Multiple security violations: {event.event_type}")def _block_ip(self, ip_address: str, reason: str):"""封禁IP地址"""self.blocked_ips.add(ip_address)logging.critical(f"IP {ip_address} has been blocked. Reason: {reason}")# 这里可以调用防火墙API或其他安全设备self._update_firewall_rules(ip_address, 'block')def _update_firewall_rules(self, ip_address: str, action: str):"""更新防火墙规则"""# 实际实现中需要调用具体的防火墙APIlogging.info(f"Firewall rule updated: {action} {ip_address}")def check_rate_limit(self, client_id: str, max_requests: int = 100, time_window: int = 3600) -> bool:"""检查速率限制"""current_time = time.time()client_requests = self.rate_limiters[client_id]# 清理过期的请求记录while client_requests and client_requests[0] < current_time - time_window:client_requests.popleft()# 检查是否超过限制if len(client_requests) >= max_requests:self.log_security_event(SecurityEvent(event_type='RATE_LIMIT_EXCEEDED',severity='MEDIUM',source=client_id,description=f'Client {client_id} exceeded rate limit',metadata={'max_requests': max_requests, 'time_window': time_window}))return False# 记录新请求client_requests.append(current_time)return Truedef _monitor_loop(self):"""监控循环"""while self.monitoring_active:try:# 清理过期的可疑活动记录current_time = time.time()for ip in list(self.suspicious_activities.keys()):# 24小时后重置计数if current_time - self.suspicious_activities.get(f"{ip}_last_activity", 0) > 86400:del self.suspicious_activities[ip]time.sleep(60) # 每分钟检查一次except Exception as e:logging.error(f"Error in monitoring loop: {e}")# 安全事件处理器示例

def handle_authentication_failure(event: SecurityEvent):"""处理认证失败事件"""source_ip = event.metadata.get('source_ip')if source_ip:# 记录失败次数failure_key = f"auth_failures_{source_ip}"# 这里需要使用Redis或其他存储来持久化计数logging.warning(f"Authentication failure from {source_ip}")def handle_privilege_escalation(event: SecurityEvent):"""处理权限提升事件"""user_id = event.metadata.get('user_id')if user_id:# 立即撤销用户权限并通知管理员logging.critical(f"Privilege escalation attempt by user {user_id}")# 发送告警邮件或短信5. 安全最佳实践与建议

5.1 开发阶段安全实践

在MCP应用开发过程中,应遵循以下安全最佳实践:

| 实践类别 | 具体措施 | 实施优先级 |

| 安全设计 | 威胁建模、安全架构评审 | 高 |

| 代码安全 | 静态代码分析、安全编码规范 | 高 |

| 依赖管理 | 第三方库安全扫描、版本管理 | 中 |

| 测试验证 | 渗透测试、安全功能测试 | 高 |

| 部署安全 | 安全配置、环境隔离 | 高 |

5.2 运维阶段安全管理

# 安全配置管理示例

class MCPSecurityConfig:def __init__(self):self.security_policies = {'authentication': {'password_policy': {'min_length': 12,'require_uppercase': True,'require_lowercase': True,'require_numbers': True,'require_special_chars': True,'max_age_days': 90},'session_management': {'session_timeout': 1800, # 30分钟'max_concurrent_sessions': 3,'secure_cookie': True,'httponly_cookie': True},'mfa_settings': {'enabled': True,'methods': ['totp', 'sms', 'email'],'backup_codes': True}},'authorization': {'default_permissions': [],'permission_inheritance': False,'audit_all_access': True,'auto_revoke_unused': {'enabled': True,'days_threshold': 30}},'encryption': {'data_at_rest': {'algorithm': 'AES-256-GCM','key_rotation_days': 90},'data_in_transit': {'min_tls_version': '1.3','cipher_suites': ['TLS_AES_256_GCM_SHA384','TLS_CHACHA20_POLY1305_SHA256']}},'monitoring': {'log_level': 'INFO','audit_events': ['authentication','authorization','data_access','configuration_changes'],'alert_thresholds': {'failed_logins': 5,'privilege_escalation': 1,'data_exfiltration': 1}}}def validate_config(self) -> List[str]:"""验证安全配置"""issues = []# 检查密码策略pwd_policy = self.security_policies['authentication']['password_policy']if pwd_policy['min_length'] < 8:issues.append("密码最小长度应至少为8位")# 检查TLS配置tls_config = self.security_policies['encryption']['data_in_transit']if tls_config['min_tls_version'] < '1.2':issues.append("TLS版本过低,建议使用1.3或更高版本")# 检查监控配置monitoring = self.security_policies['monitoring']if not monitoring['audit_events']:issues.append("未配置审计事件,建议启用关键事件审计")return issuesdef generate_security_checklist(self) -> Dict[str, List[str]]:"""生成安全检查清单"""return {'部署前检查': ['确认所有默认密码已更改','验证TLS证书配置正确','检查防火墙规则设置','确认日志记录功能正常','验证备份和恢复流程'],'运行时监控': ['监控异常登录活动','检查权限变更记录','监控数据访问模式','跟踪系统性能指标','检查安全告警状态'],'定期维护': ['更新安全补丁','轮换加密密钥','审查用户权限','清理过期数据','测试应急响应流程']}5.3 合规性要求

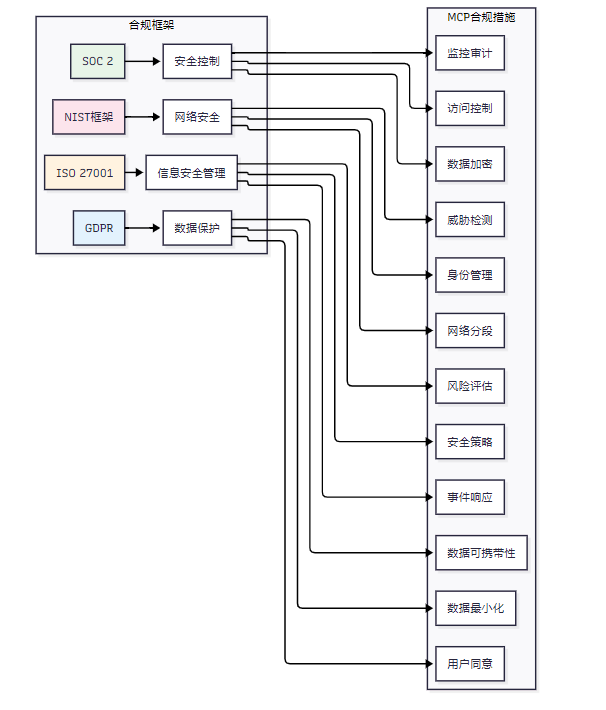

MCP安全实施需要考虑相关法规和标准的合规性要求:

图6 MCP合规性框架映射图

"安全不是产品,而是过程。" —— Bruce Schneier的这句名言提醒我们,MCP安全需要持续的关注和改进。

6. 性能评估与测试

6.1 安全性能指标

建立量化的安全性能评估体系:

| 评估维度 | 关键指标 | 目标值 | 测量方法 |

| 认证性能 | 认证响应时间 | <200ms | 压力测试 |

| 加密性能 | 加密/解密吞吐量 | >1000 ops/s | 基准测试 |

| 权限检查 | 授权决策延迟 | <50ms | 性能监控 |

| 威胁检测 | 检测准确率 | >95% | 安全测试 |

| 事件响应 | 响应时间 | <5min | 应急演练 |

6.2 安全测试方案

import asyncio

import time

import statistics

from concurrent.futures import ThreadPoolExecutor

import requestsclass MCPSecurityPerformanceTest:def __init__(self, base_url: str):self.base_url = base_urlself.test_results = {}async def test_authentication_performance(self, concurrent_users: int = 100):"""测试认证性能"""async def authenticate_user(user_id: int):start_time = time.time()# 模拟认证请求auth_data = {'username': f'user_{user_id}','password': 'test_password_123'}try:response = requests.post(f'{self.base_url}/auth/login',json=auth_data,timeout=5)end_time = time.time()return {'user_id': user_id,'response_time': end_time - start_time,'status_code': response.status_code,'success': response.status_code == 200}except Exception as e:end_time = time.time()return {'user_id': user_id,'response_time': end_time - start_time,'status_code': 0,'success': False,'error': str(e)}# 并发执行认证测试tasks = [authenticate_user(i) for i in range(concurrent_users)]results = await asyncio.gather(*tasks)# 统计结果response_times = [r['response_time'] for r in results if r['success']]success_rate = len([r for r in results if r['success']]) / len(results)self.test_results['authentication'] = {'concurrent_users': concurrent_users,'success_rate': success_rate,'avg_response_time': statistics.mean(response_times) if response_times else 0,'p95_response_time': statistics.quantiles(response_times, n=20)[18] if len(response_times) > 20 else 0,'max_response_time': max(response_times) if response_times else 0}def test_encryption_performance(self, data_sizes: List[int] = [1024, 10240, 102400]):"""测试加密性能"""from cryptography.hazmat.primitives.ciphers import Cipher, algorithms, modesimport osresults = {}for size in data_sizes:# 生成测试数据test_data = os.urandom(size)key = os.urandom(32) # AES-256iv = os.urandom(16)# 测试加密性能cipher = Cipher(algorithms.AES(key), modes.CBC(iv))start_time = time.time()encryptor = cipher.encryptor()encrypted_data = encryptor.update(test_data) + encryptor.finalize()encryption_time = time.time() - start_time# 测试解密性能start_time = time.time()decryptor = cipher.decryptor()decrypted_data = decryptor.update(encrypted_data) + decryptor.finalize()decryption_time = time.time() - start_timeresults[f'{size}_bytes'] = {'encryption_time': encryption_time,'decryption_time': decryption_time,'encryption_throughput': size / encryption_time,'decryption_throughput': size / decryption_time}self.test_results['encryption'] = resultsdef generate_performance_report(self) -> str:"""生成性能测试报告"""report = "# MCP安全性能测试报告\n\n"if 'authentication' in self.test_results:auth_results = self.test_results['authentication']report += f"## 认证性能测试\n"report += f"- 并发用户数: {auth_results['concurrent_users']}\n"report += f"- 成功率: {auth_results['success_rate']:.2%}\n"report += f"- 平均响应时间: {auth_results['avg_response_time']:.3f}s\n"report += f"- P95响应时间: {auth_results['p95_response_time']:.3f}s\n"report += f"- 最大响应时间: {auth_results['max_response_time']:.3f}s\n\n"if 'encryption' in self.test_results:enc_results = self.test_results['encryption']report += f"## 加密性能测试\n"for size, metrics in enc_results.items():report += f"### {size}\n"report += f"- 加密时间: {metrics['encryption_time']:.6f}s\n"report += f"- 解密时间: {metrics['decryption_time']:.6f}s\n"report += f"- 加密吞吐量: {metrics['encryption_throughput']:.2f} bytes/s\n"report += f"- 解密吞吐量: {metrics['decryption_throughput']:.2f} bytes/s\n\n"return report# 使用示例

# test_suite = MCPSecurityPerformanceTest('https://api.example.com')

# asyncio.run(test_suite.test_authentication_performance(100))

# test_suite.test_encryption_performance()

# print(test_suite.generate_performance_report())总结

作为博主摘星,通过对MCP安全机制的深度剖析,我深刻认识到在AI技术快速发展的今天,安全性已成为决定技术能否大规模应用的关键因素。MCP作为连接AI模型与外部世界的重要桥梁,其安全机制的设计和实施直接关系到整个AI生态系统的可信度和可靠性。本文从安全模型设计原理出发,详细分析了MCP在身份认证、授权控制、数据加密等方面的技术实现,并结合最新的安全威胁情报,提出了一套完整的安全防护策略。通过理论分析与实践案例的结合,我们不仅了解了MCP安全机制的技术细节,更重要的是掌握了构建安全可靠AI应用的方法论。在实际应用中,我们需要根据具体的业务场景和安全需求,灵活运用这些安全机制和最佳实践。同时,安全是一个持续演进的过程,随着新威胁的出现和技术的发展,我们需要不断更新和完善安全策略。我相信,只有在安全可靠的基础上,AI技术才能真正发挥其巨大潜力,为人类社会带来更大的价值。希望本文能为广大开发者和安全工程师提供有价值的参考,共同推动AI技术的安全发展。

参考资料

- Anthropic MCP官方文档

- OWASP API安全Top 10

- NIST网络安全框架

- RFC 8446: TLS 1.3协议规范

- JWT安全最佳实践

- 零信任架构指南

🌈 我是摘星!如果这篇文章在你的技术成长路上留下了印记:

👁️ 【关注】与我一起探索技术的无限可能,见证每一次突破

👍 【点赞】为优质技术内容点亮明灯,传递知识的力量

🔖 【收藏】将精华内容珍藏,随时回顾技术要点

💬 【评论】分享你的独特见解,让思维碰撞出智慧火花

🗳️ 【投票】用你的选择为技术社区贡献一份力量

技术路漫漫,让我们携手前行,在代码的世界里摘取属于程序员的那片星辰大海!