Corrosion2靶机练习笔记

前言

将下载好的靶机导入到vmware虚拟机中

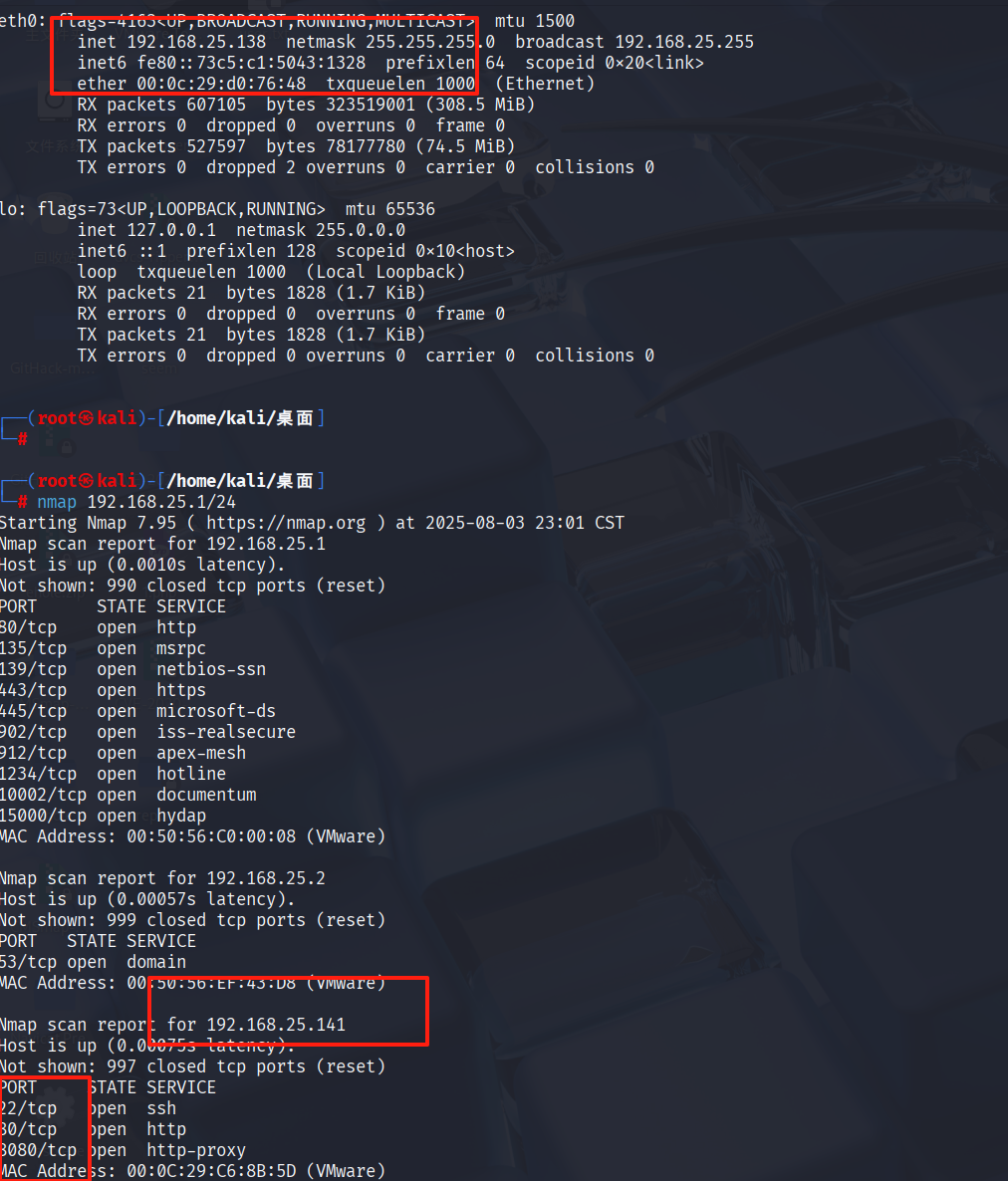

确定靶机的ip和攻击机的ip我这里用的nat模式

ip和端口扫描

kali的ip:192.168.25.138

靶机的ip:192.168.25.141

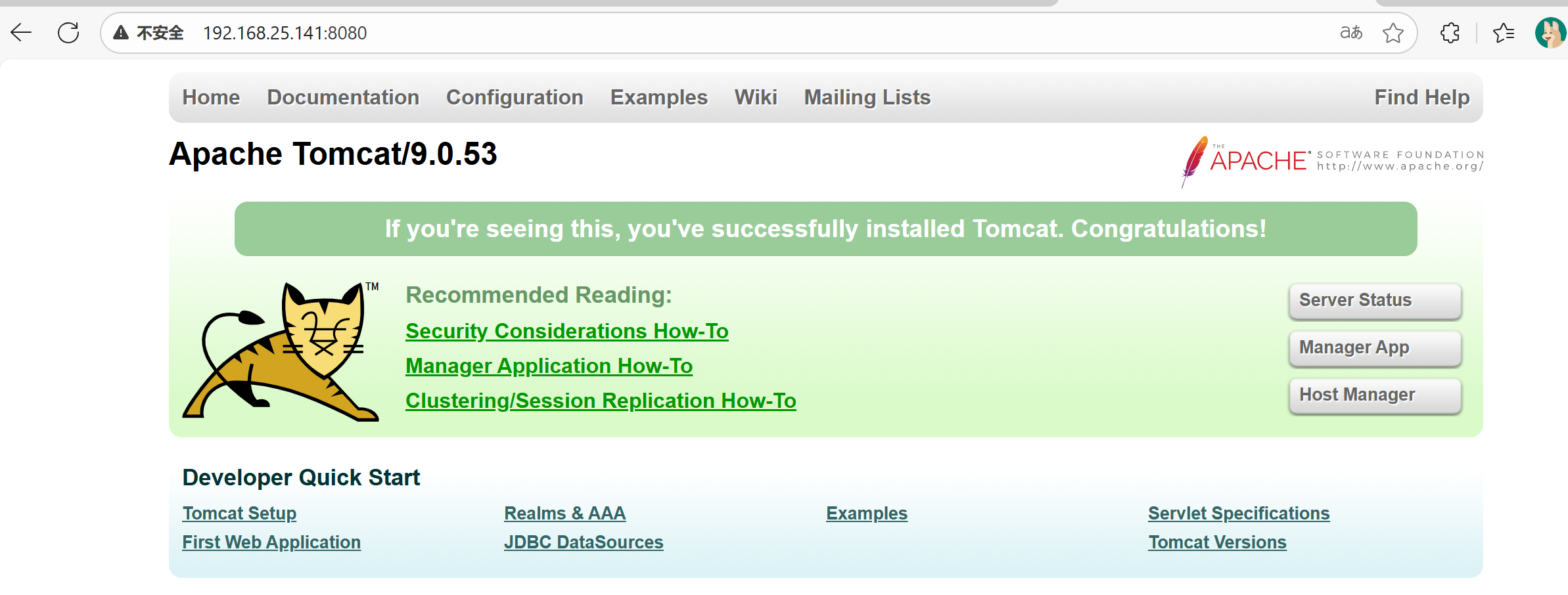

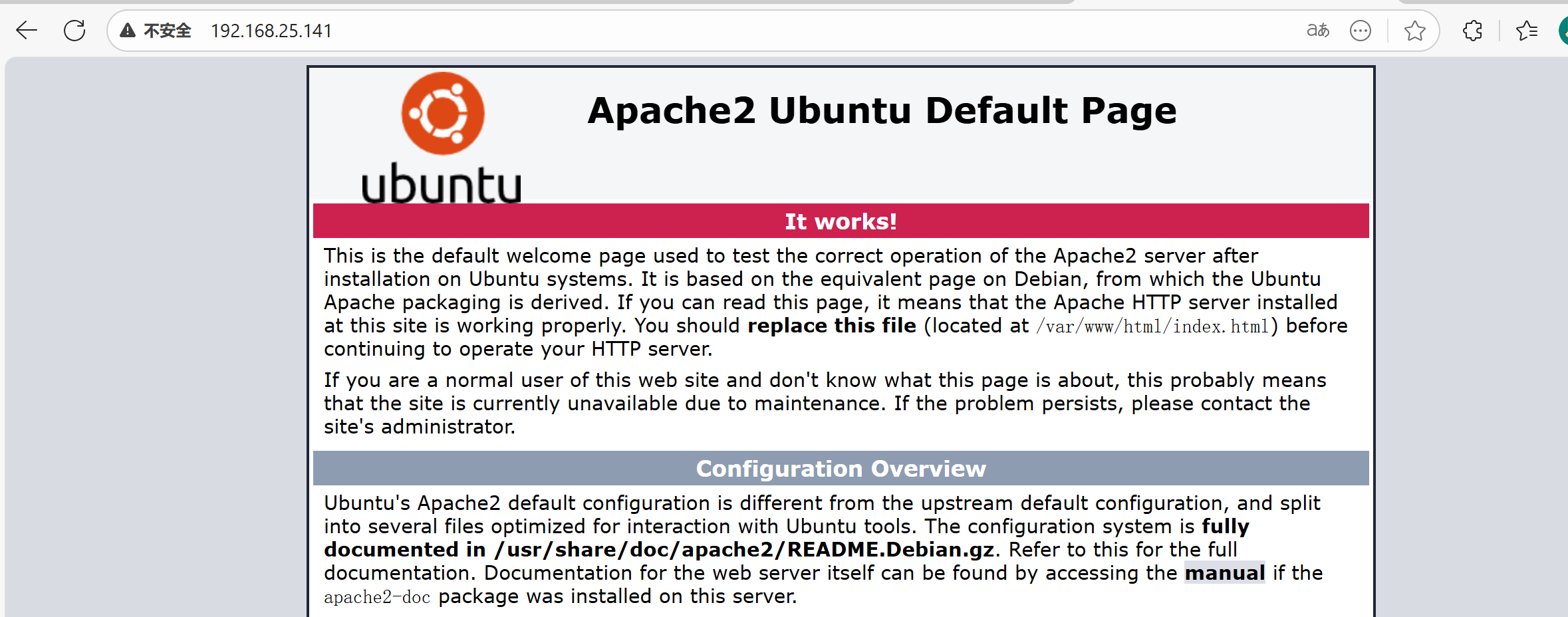

查看一下网页的8080和80端口

靶机有8080,22,80三个端口开放

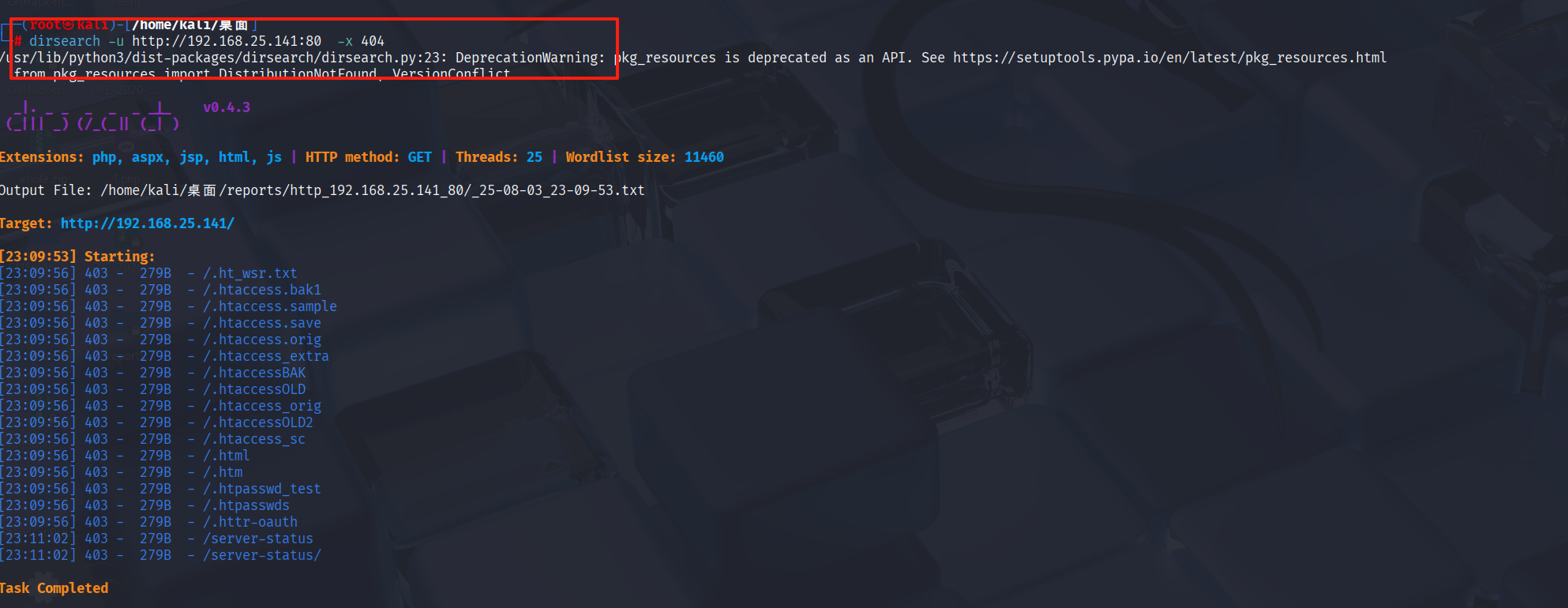

目录扫描

dirsearch -u http://192.168.25.141:8080 -x 404排除一下404的页面

dirsearch -u http://192.168.25.141:80 -x 404排除一下404的页面

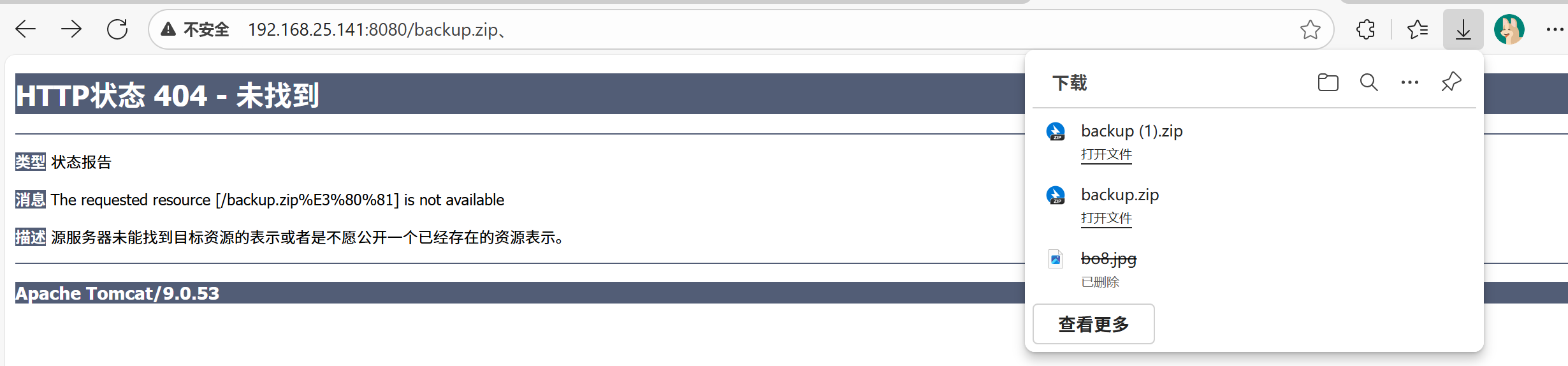

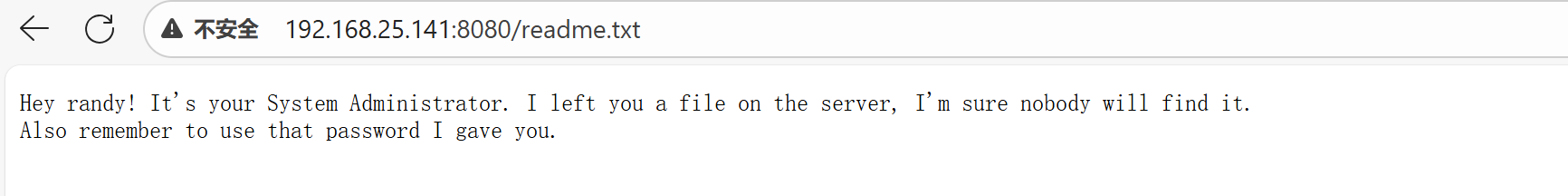

看到有backup.zip和readme.txt和manager等目录。一一查看这些信息,是文件就下载下来。

访问页面直接就下载下来了

是个文本信息,意思是:系统管理员提供了一些有用的文件,并且应该被加密了。

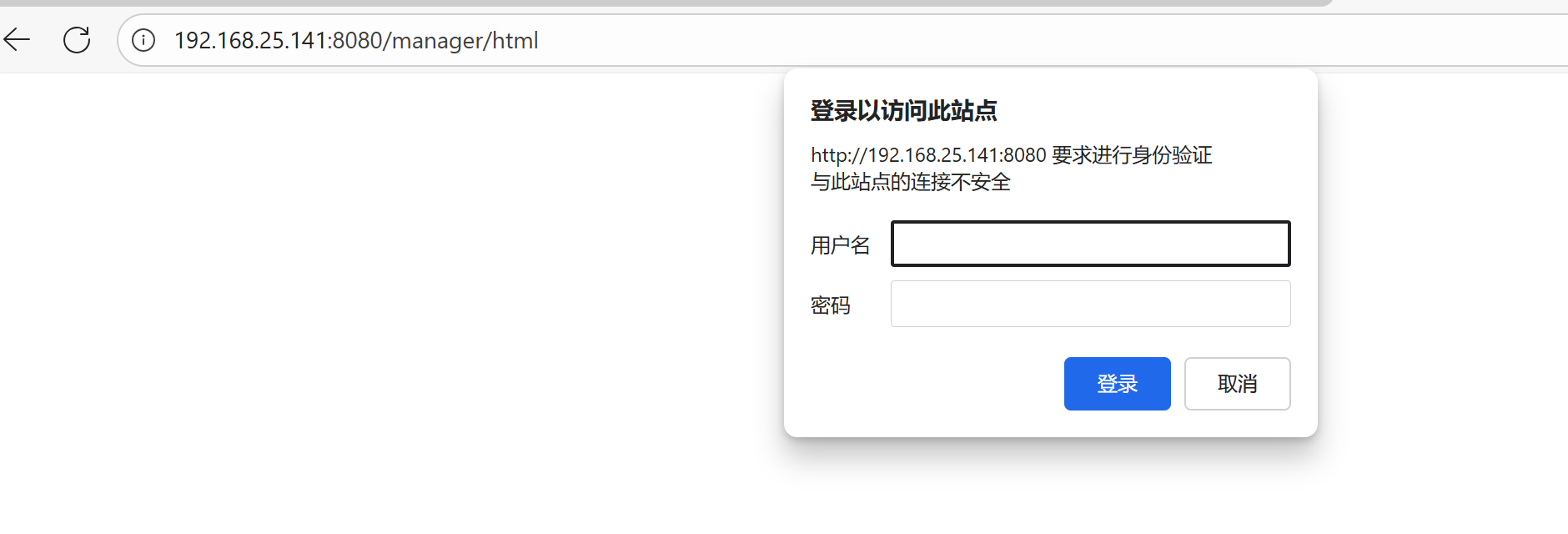

第三个是个登录界面,试了一些弱口令没有成功,先放在这里。

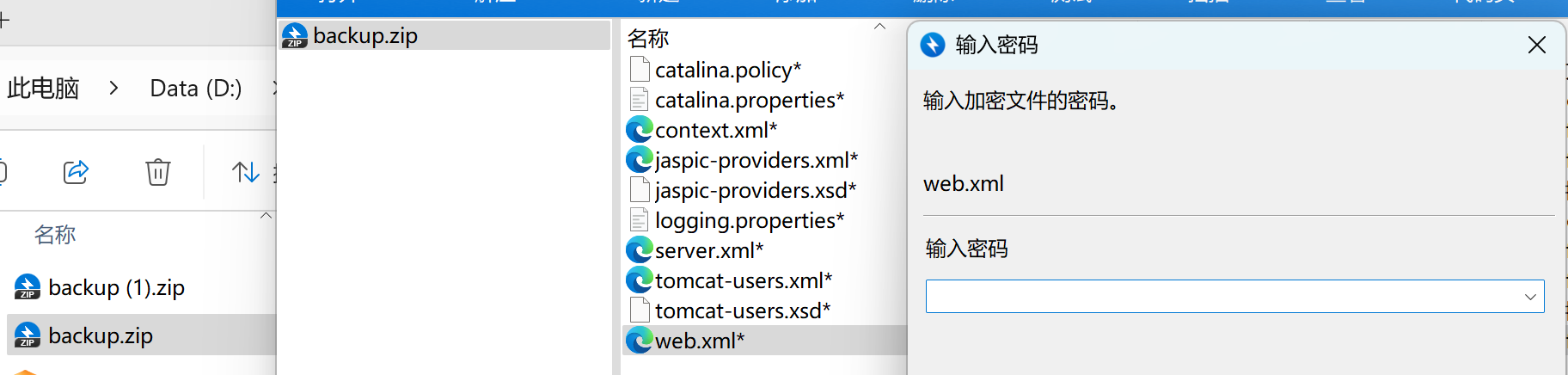

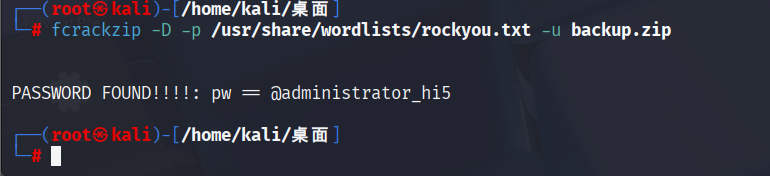

下载backup.zip文件之后,发现这个zip文件是被加密,推测这个文件就是readme.txt中说到的文件。尝试使用fcrackzip利用字典进行破解,成功破解出密码,获取出密码之后,解压zip文件。

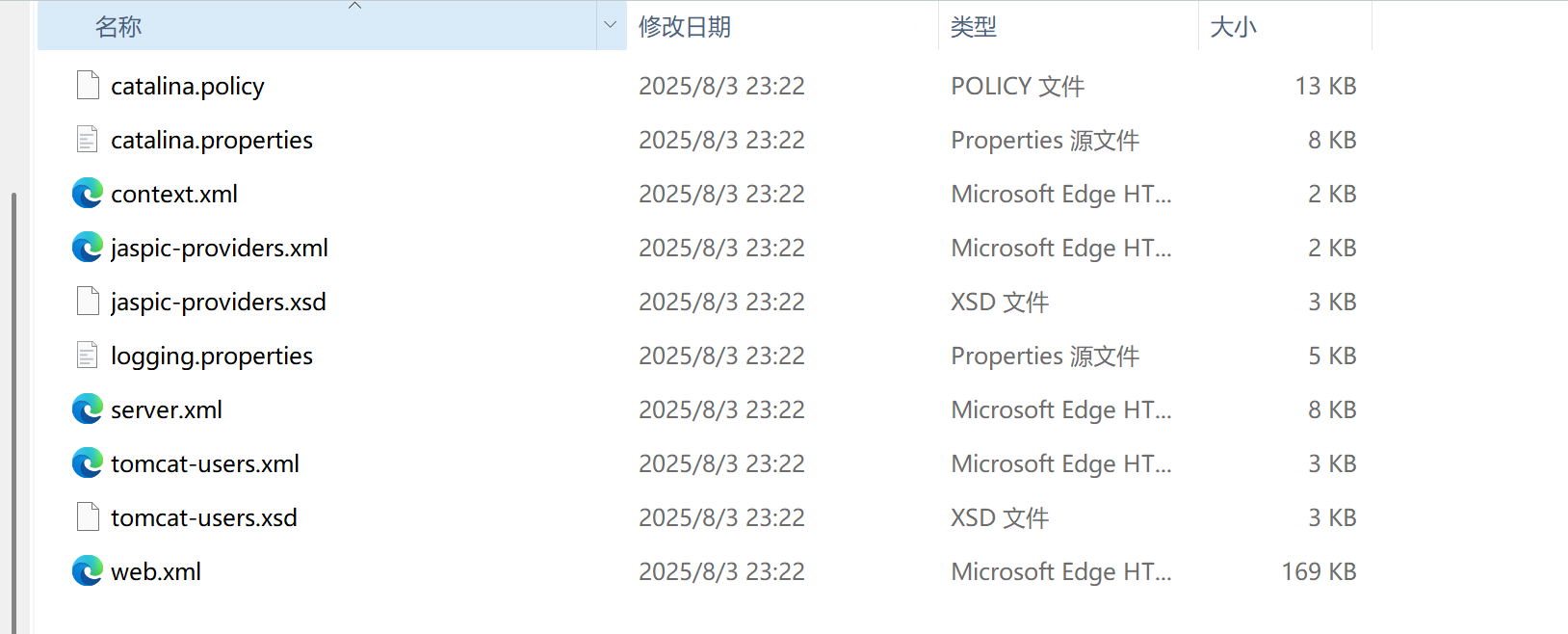

我直接在物理机上解压了先看看有没有什么信息。

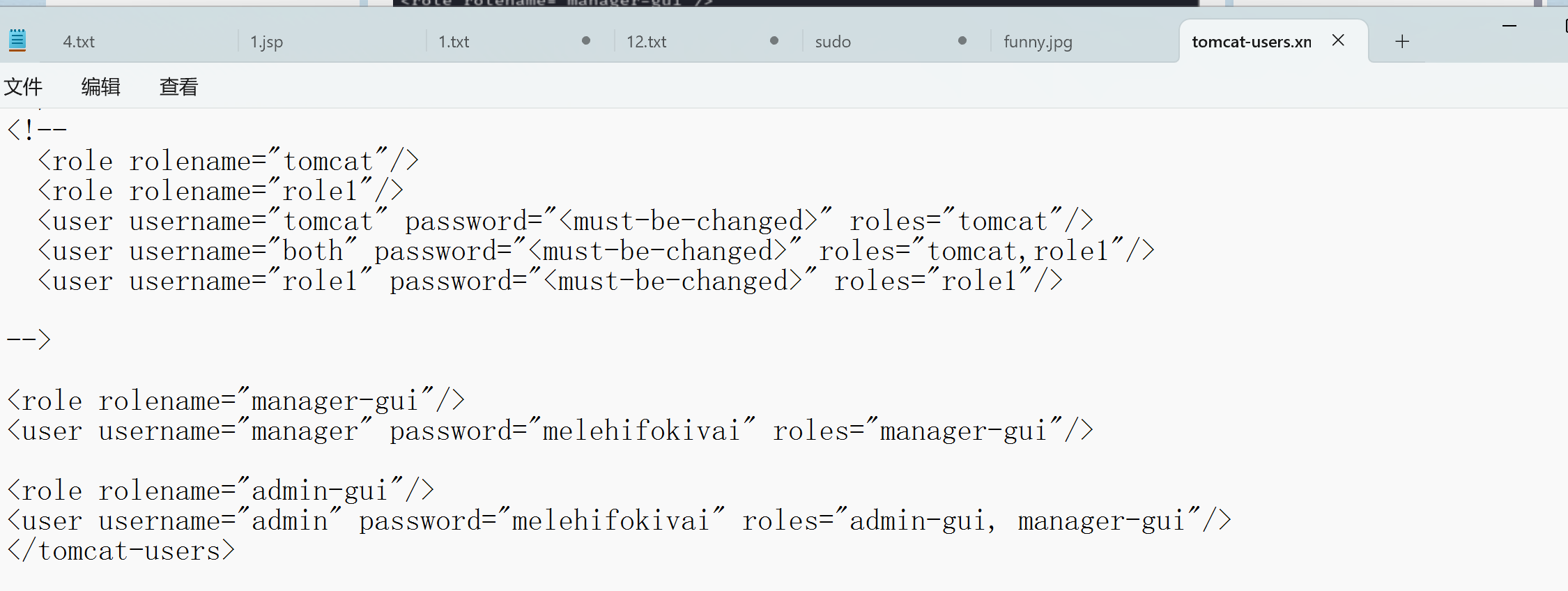

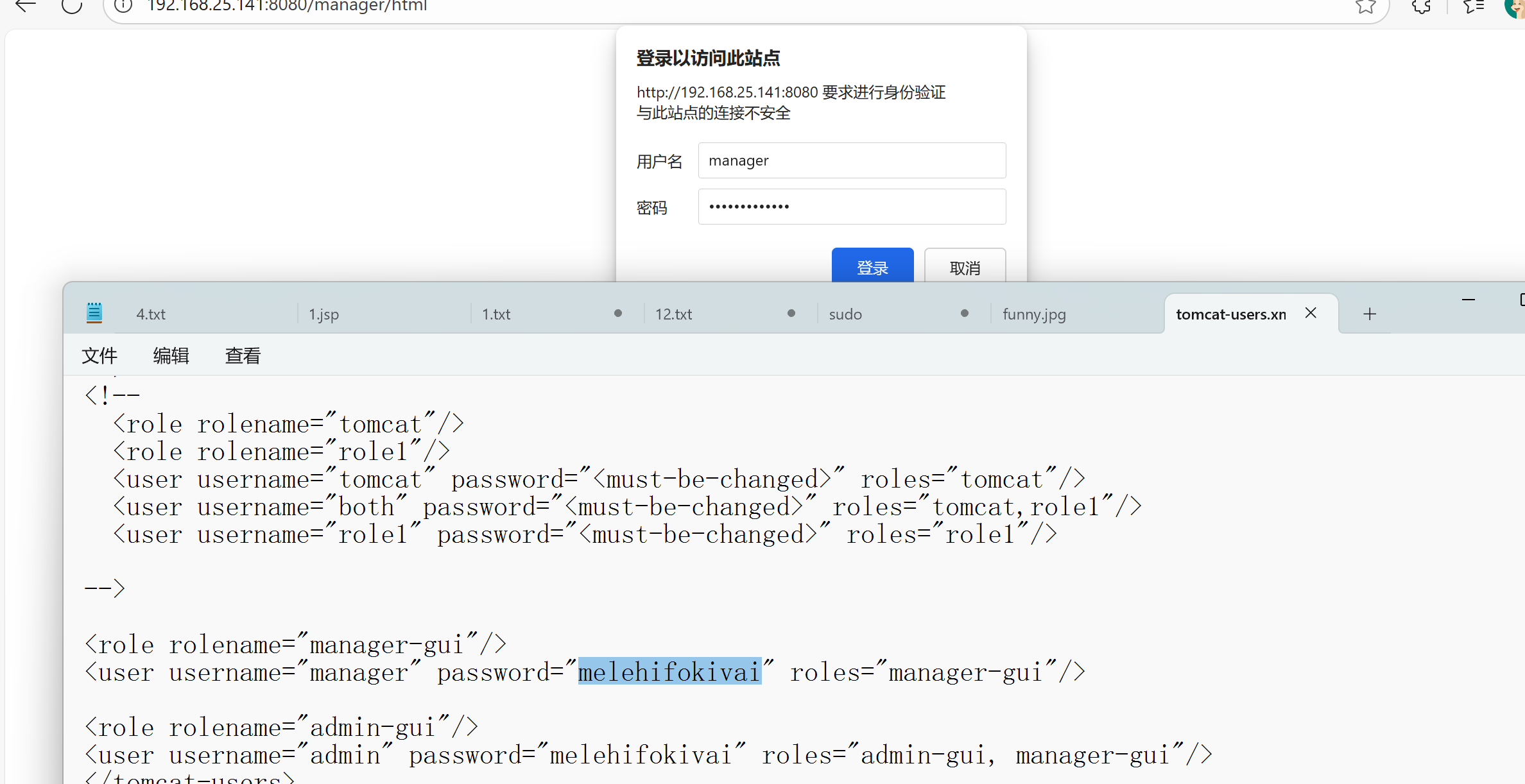

在tomcat-users.xml文件中看到了manager-gui的账号密码信息。那么登录一下。

登陆成功。

获取反弹shell

发现可以部署直接在线部署war包,可以利用这个点进行shell反弹

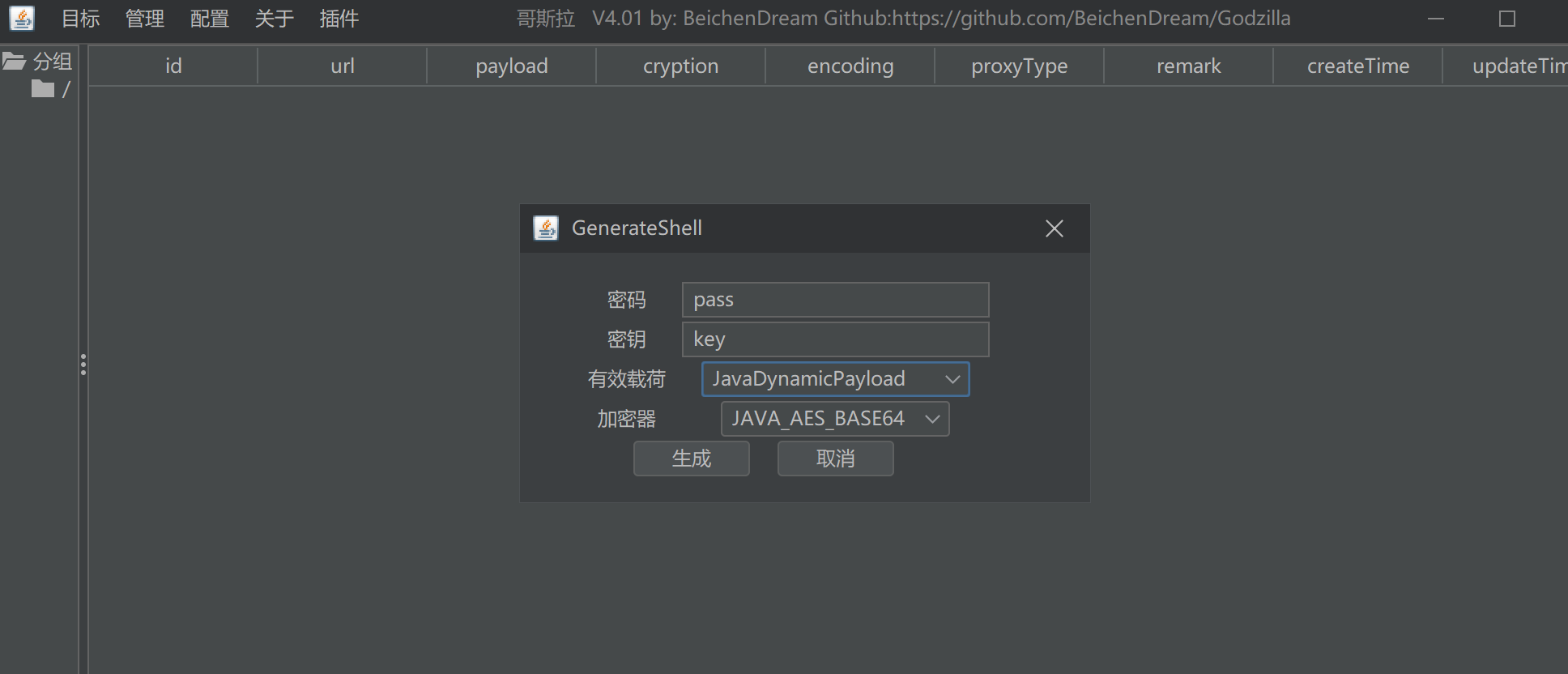

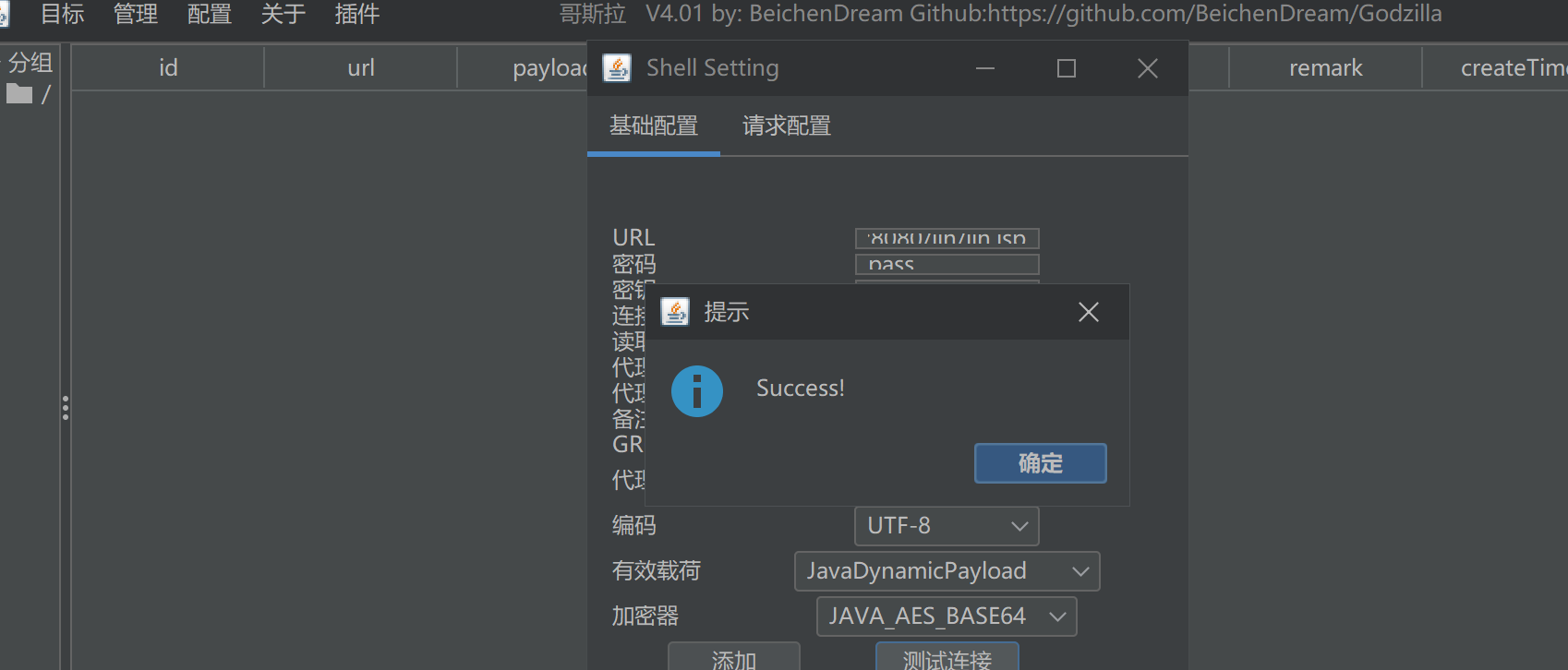

用哥斯拉生成一个jsp的木马包

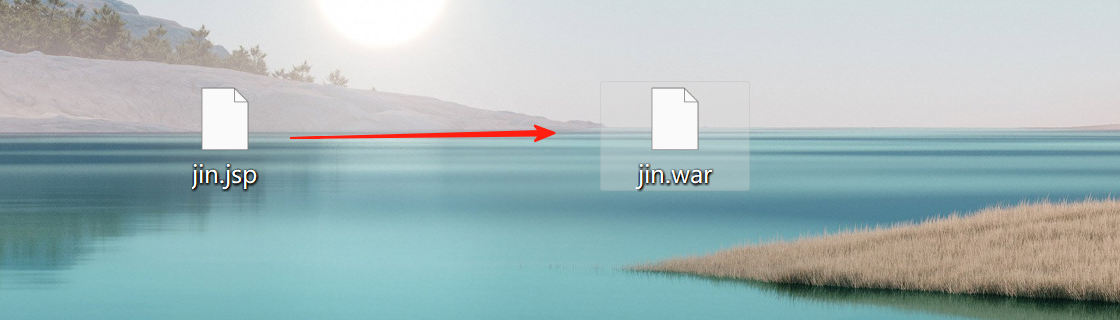

将生成的jsp文件压缩成zip包,在将zip包改为war包。

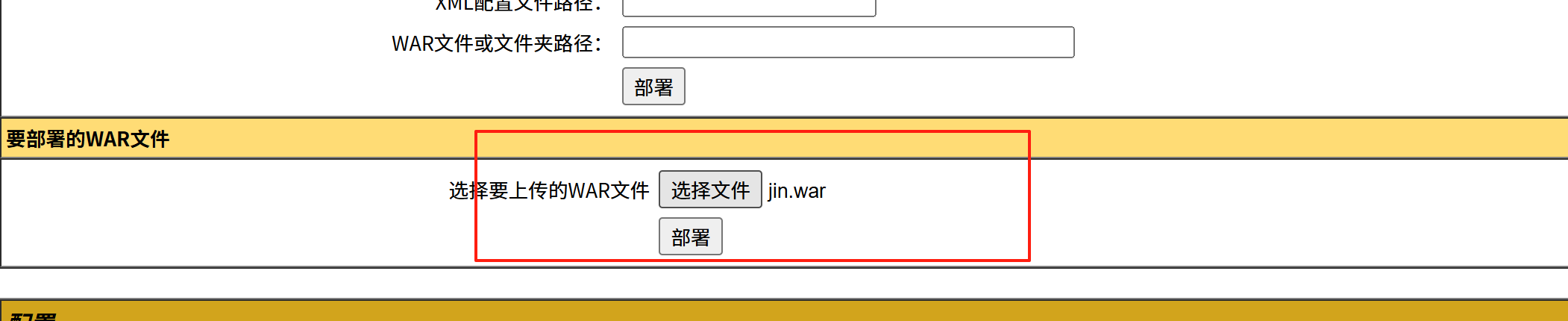

将war包上传。

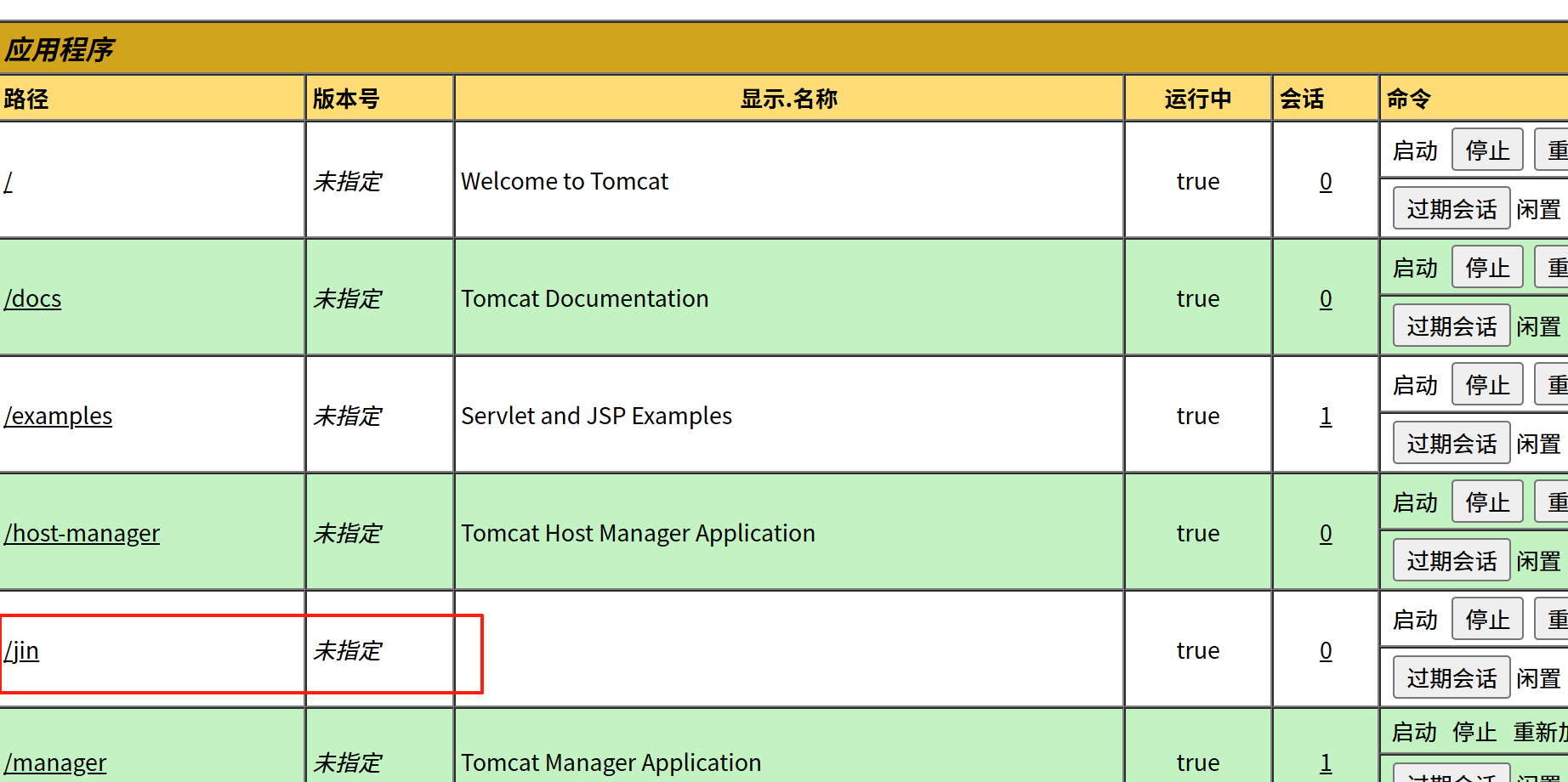

看到已经上传成功啦

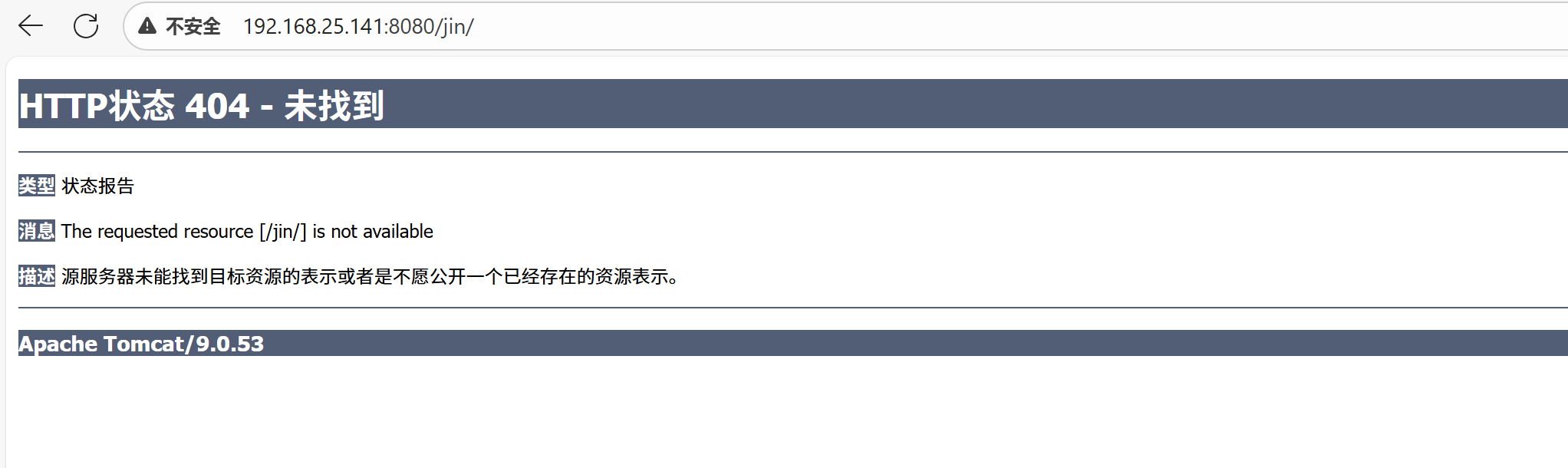

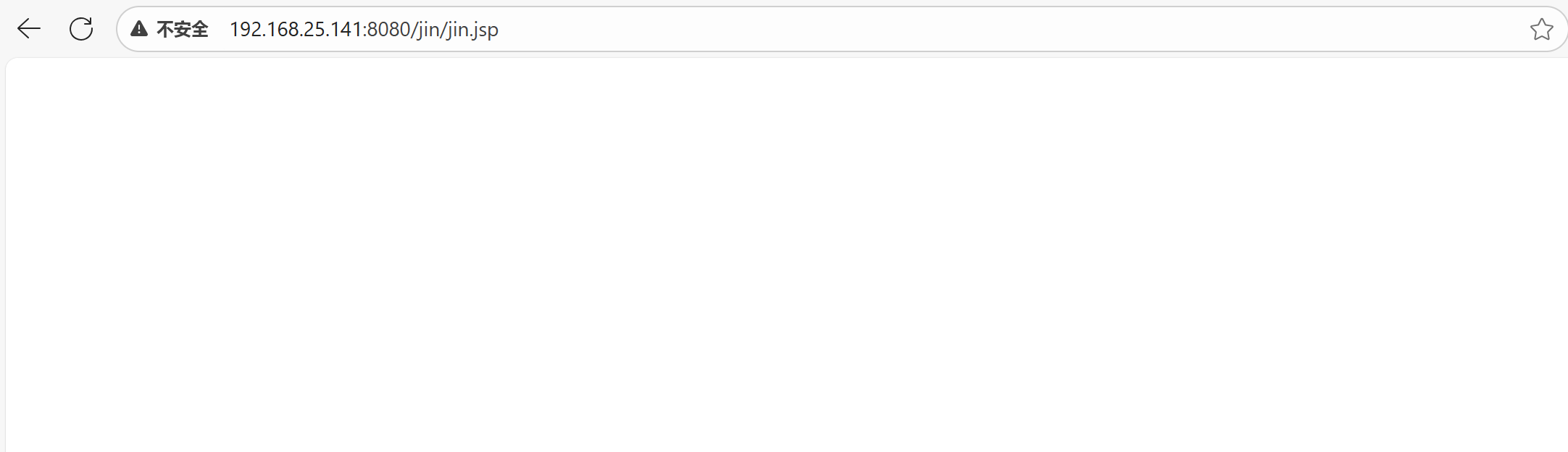

访问一下。

应该是上传成功啦

使用哥斯拉连接一下。

连接成功。

提权

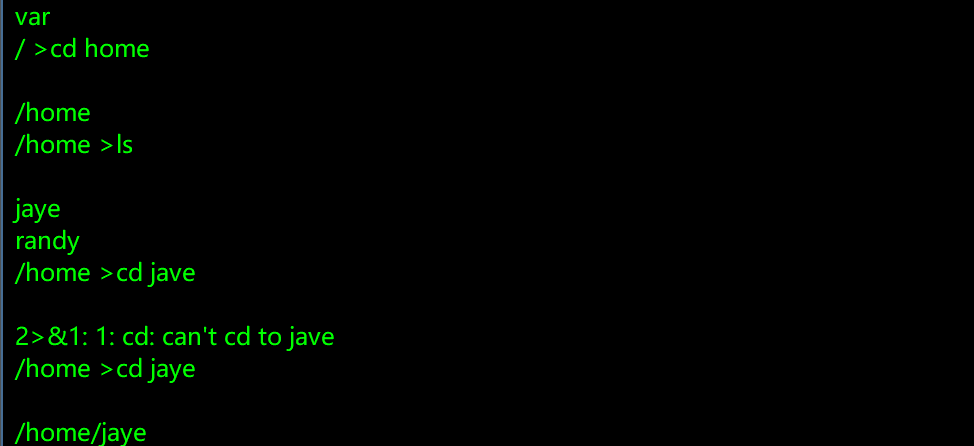

在用户的家目录下知道系统存在两个普通用户,尝试使用之前tomcat-users.xml中的密码进行尝试登录(多个账户设置成一个密码是常见的),成功登录jaye用户

执行查找具备SUID标志的文件,发现一个look程序被设置了suid,并且这个文件的创建者是root用户,这意味着可以读取任何内容。

结束