【Java项目安全基石】登录认证实战:Session/Token/JWT用户校验机制深度解析

目录

1.前言

2.正文

2.1Cookie—Session机制

2.1.1核心原理图解:

2.1.2四步核心流程:

2.1.3存储架构对比

2.1.4集群部署方案(Spring Session + Redis)

2.2Token令牌

2.2.1核心原理图解:

2.2.2四步核心流程:

2.2.3安全架构设计

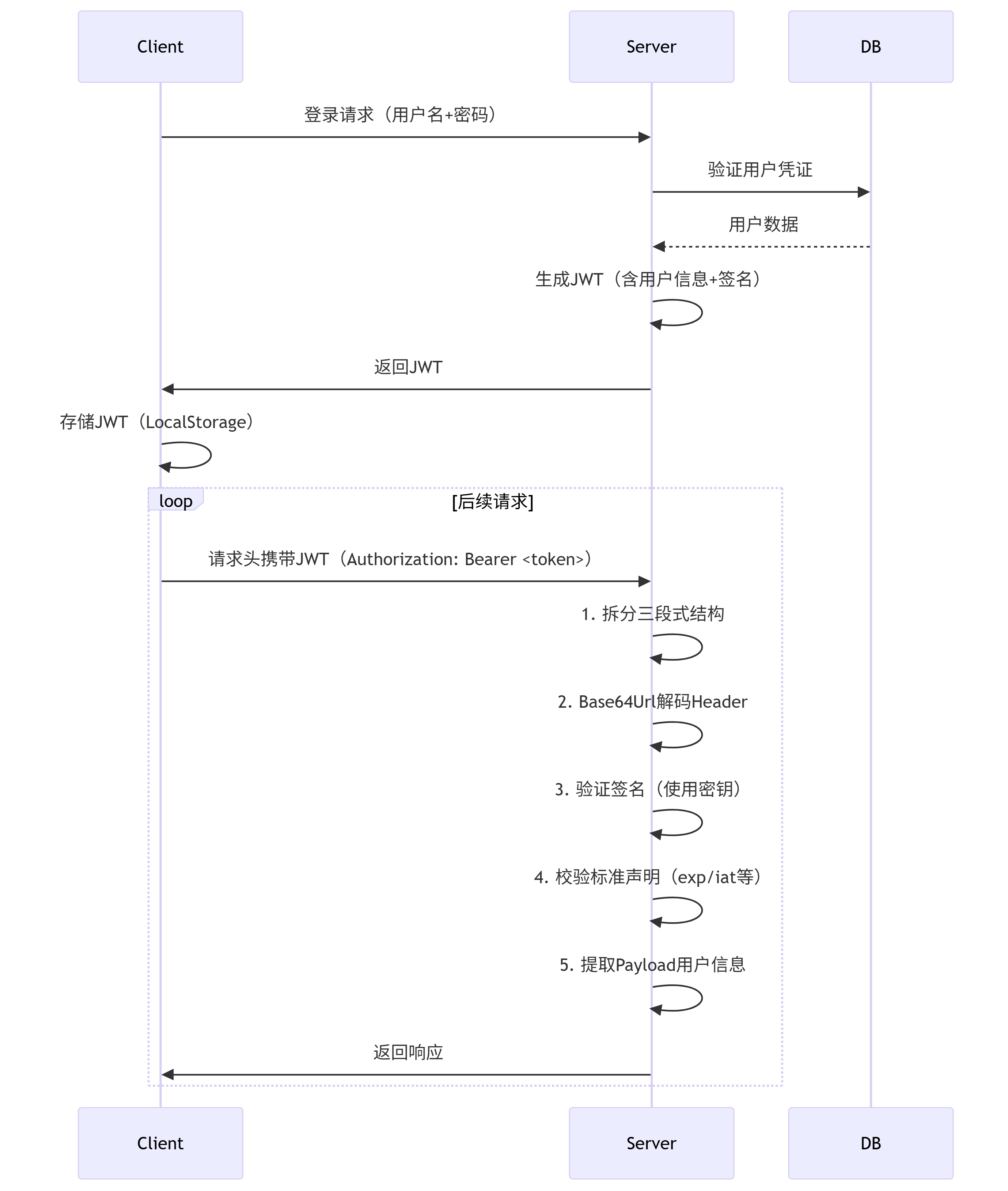

2.3JWT令牌验证

2.3.1核心原理图解:

2.3.2JWT结构

2.3.3安全风险与解决方案

2.3.4签名算法对比

2.4三种方案对比

2.4.1核心机制对比表

2.4.2安全性与控制力对比

2.4.3性能与扩展性对比

2.4.4开发复杂度对比

2.4.5典型应用场景推荐

3.小结

1.前言

登录认证是系统安全的门户,而会话的持续管理策略直接影响开发效率与系统健壮性。许多开发者在实践中常陷入困惑:

-

为何Session在集群部署时突然失效?

-

Token与JWT看似相似,核心差异究竟在哪?

-

如何避免常见的安全陷阱?

本文针对主流场景,从底层原理剖析Session、Token、JWT三大用户校验方案,结合Java代码实现与安全规范,详解其工作机制、适用边界及落地要点。无论您是构建传统Web应用还是前后端分离项目,均可获得可直接复用的实践方案。

插播一条消息~

🔍 十年经验淬炼 · 系统化AI学习平台推荐

系统化学习AI平台![]() https://www.captainbed.cn/scy/

https://www.captainbed.cn/scy/

- 📚 完整知识体系:从数学基础 → 工业级项目(人脸识别/自动驾驶/GANs),内容由浅入深

- 💻 实战为王:每小节配套可运行代码案例(提供完整源码)

- 🎯 零基础友好:用生活案例讲解算法,无需担心数学/编程基础

🚀 特别适合

- 想系统补强AI知识的开发者

- 转型人工智能领域的从业者

- 需要项目经验的学生

2.正文

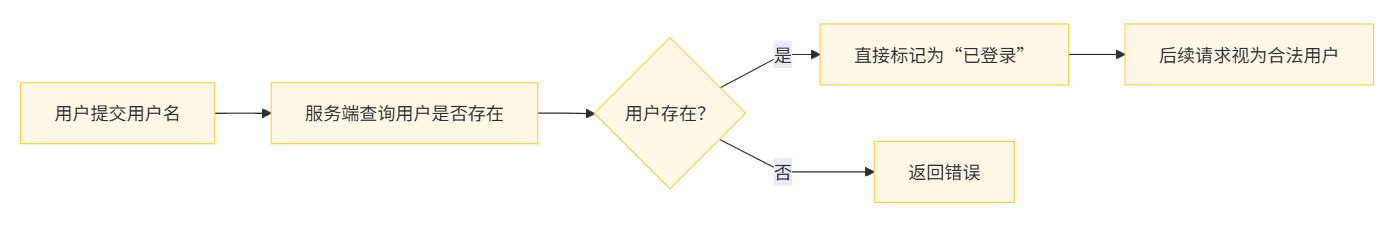

在正式讲解常见的登录验证方式,先看看无验证的登陆流程是怎样的。

核心逻辑:

致命缺陷:

1.零身份验证

- 攻击者输入任意有效用户名(无需密码)即可登录他人账户。

- 示例:输入

admin直接获取管理员权限。

2.会话劫持风险

- 未登录用户访问

/profile接口导致空指针异常(无用户信息)。- 若会话ID被窃取(如XSS攻击),攻击者可直接复用会话。

3.越权操作

- 用户A登录后,修改URL参数即可操作用户B的数据(如

/deleteUser?id=2)。

2.1Cookie—Session机制

2.1.1核心原理图解:

2.1.2四步核心流程:

-

会话创建阶段

-

用户提交有效凭证(用户名+密码)

-

服务端验证通过后:

// Java Servlet示例 HttpSession session = request.getSession(true); // 创建新会话 session.setAttribute("user", userObject); // 存储用户对象 session.setMaxInactiveInterval(30*60); // 设置30分钟超时 -

生成唯一Session ID(如JSESSIONID)

-

-

Cookie传递阶段

-

服务端响应头包含:

HTTP/1.1 200 OK Set-Cookie: JSESSIONID=5A8C3D9F1E7B2; Path=/; HttpOnly; Secure; SameSite=Lax -

关键属性:

-

HttpOnly:阻止JavaScript访问 -

Secure:仅HTTPS传输 -

SameSite:防御CSRF攻击

-

-

-

会话保持阶段

-

客户端后续请求自动携带Cookie:

GET /profile HTTP/1.1 Cookie: JSESSIONID=5A8C3D9F1E7B2 -

服务端校验流程:

public boolean checkSession(HttpServletRequest request) {HttpSession session = request.getSession(false); // 不创建新会话if(session == null) {return false; // 会话不存在}User user = (User)session.getAttribute("user");return user != null; // 用户对象存在 }

-

-

会话销毁阶段

-

主动注销:

session.invalidate(); // 立即销毁会话 -

超时销毁(web.xml配置):

<session-config><session-timeout>30</session-timeout> <!-- 单位:分钟 --> </session-config>

-

2.1.3存储架构对比

| 存储方式 | 实现方案 | 优点 | 缺点 |

|---|---|---|---|

| 内存存储 | Web容器默认(Tomcat等) | 零配置、响应快 | 单点故障、集群失效 |

| Redis存储 | Spring Session + Redis | 分布式支持、高性能 | 需额外中间件 |

| 数据库存储 | 自定义Session表 | 持久化可靠、数据完整 | 性能低、需清理机制 |

| 文件存储 | 序列化到文件系统 | 简单易实现 | I/O瓶颈、扩展性差 |

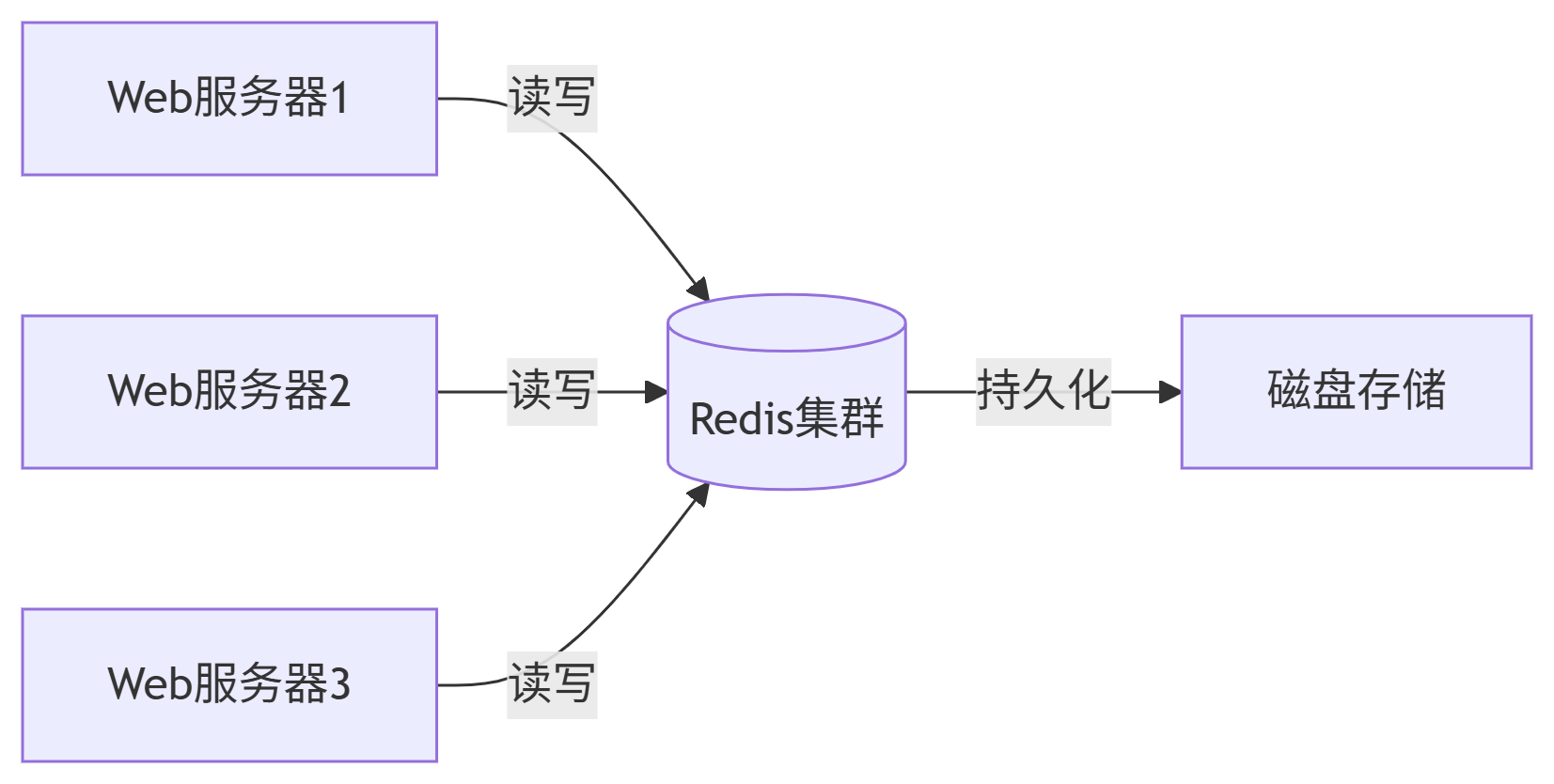

2.1.4集群部署方案(Spring Session + Redis)

-

依赖配置

<dependency><groupId>org.springframework.session</groupId><artifactId>spring-session-data-redis</artifactId> </dependency> -

配置类

@EnableRedisHttpSession public class SessionConfig {@Beanpublic LettuceConnectionFactory connectionFactory() {return new LettuceConnectionFactory(); } } -

会话存取原理

Cookie-Session机制在传统Web应用中保持不可替代地位,通过严格的会话管理策略和集群扩展方案,可构建安全可靠的用户认证体系。

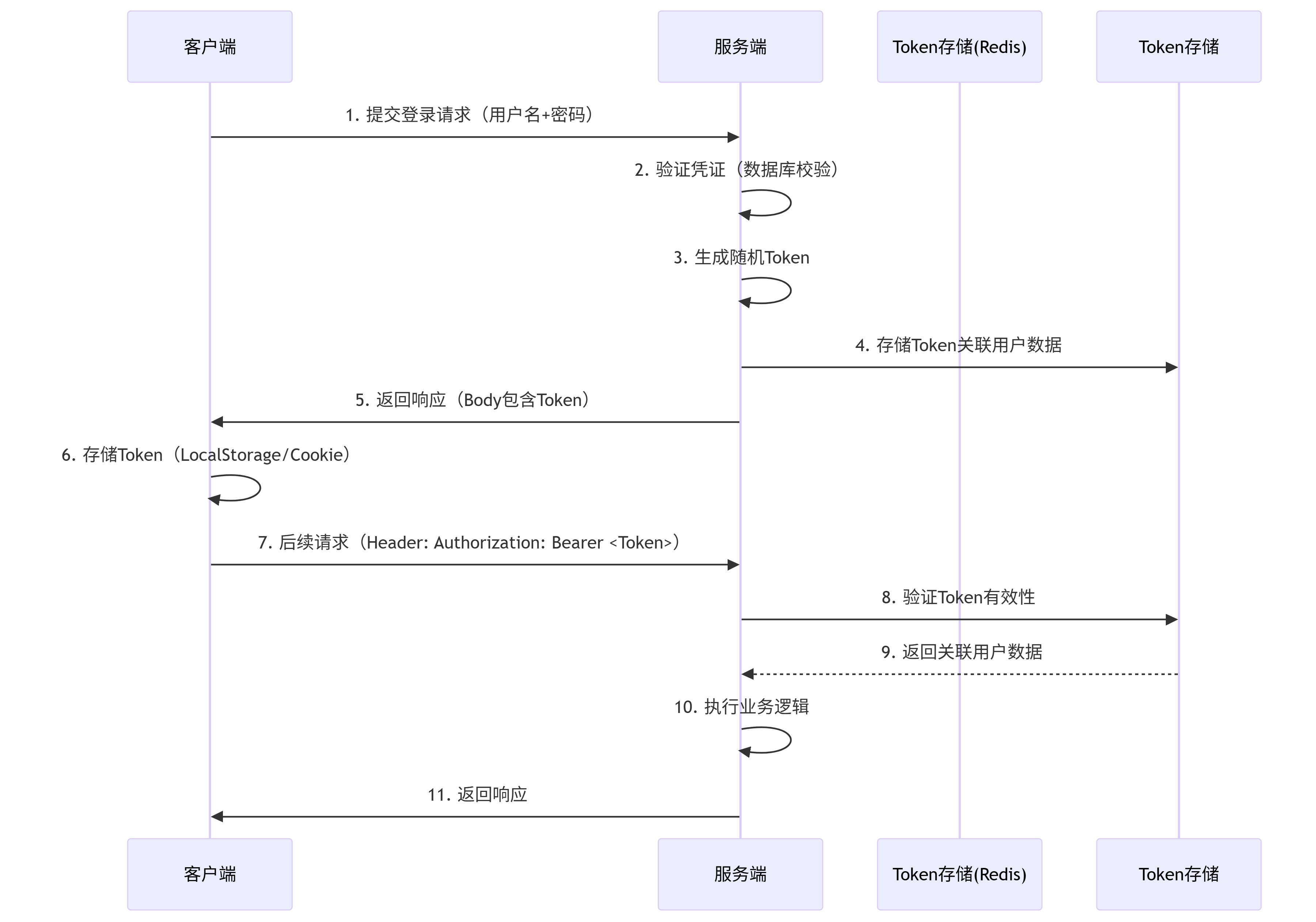

2.2Token令牌

2.2.1核心原理图解:

2.2.2四步核心流程:

1. Token生成阶段

// 生成强随机Token(示例)

public String generateToken() {// 使用SecureRandom保证加密强度SecureRandom random = new SecureRandom();byte[] bytes = new byte[32];random.nextBytes(bytes);return Base64.getUrlEncoder().withoutPadding().encodeToString(bytes);

}// 存储关联关系(Redis示例)

public void storeToken(String token, User user) {// 设置Token有效期(如2小时)redisTemplate.opsForValue().set("AUTH_TOKEN:" + token, user.getId(),2, TimeUnit.HOURS);

}2. Token传递方式

| 传递方式 | 实现示例 | 适用场景 |

|---|---|---|

| Header传递 |

| 前后端分离项目(主流) |

| URL参数 |

| 临时调试(不安全) |

| POST Body |

| 特殊接口场景 |

| Cookie存储 |

| 兼容传统Web应用 |

3. 服务端验证流程

// Token验证拦截器

public class TokenInterceptor implements HandlerInterceptor {@Overridepublic boolean preHandle(HttpServletRequest request, HttpServletResponse response, Object handler) {// 1. 从Header获取TokenString token = request.getHeader("Authorization");if(token == null || !token.startsWith("Bearer ")) {response.setStatus(401);return false;}token = token.substring(7);// 2. 查询Redis验证String userId = redisTemplate.opsForValue().get("AUTH_TOKEN:" + token);if(userId == null) {response.setStatus(401);return false;}// 3. 加载用户数据User user = userService.findById(userId);if(user == null) {response.setStatus(401);return false;}// 4. 设置安全上下文SecurityContextHolder.getContext().setAuthentication(new UsernamePasswordAuthenticationToken(user, null, user.getAuthorities()));return true;}

}4. Token注销机制

// 主动注销

@PostMapping("/logout")

public ResponseEntity logout(@RequestHeader("Authorization") String token) {token = token.replace("Bearer ", "");redisTemplate.delete("AUTH_TOKEN:" + token);return ResponseEntity.ok().build();

}// 自动过期(依赖Redis TTL)

// 可通过定时任务清理过期Token2.2.3安全架构设计

1. 防御令牌劫持

| 攻击类型 | 防御措施 | 实现方案 |

|---|---|---|

| XSS攻击 | HttpOnly Cookie存储 | Set-Cookie: token=xyz; HttpOnly |

| 中间人攻击 | 强制HTTPS传输 | 服务端校验请求协议 |

| CSRF攻击 | 校验Origin头+CORS策略 | response.setHeader("Access-Control-Allow-Origin", "trusted.com") |

2. 令牌绑定策略

// 设备指纹绑定

public String generateDeviceFingerprint(HttpServletRequest req) {String ip = req.getRemoteAddr();String userAgent = req.getHeader("User-Agent");return DigestUtils.sha256Hex(ip + userAgent);

}// 存储时绑定

redisTemplate.opsForValue().set("AUTH_TOKEN:" + token, user.getId() + "|" + deviceFingerprint, 2, TimeUnit.HOURS

);// 验证时检查

String[] parts = storedValue.split("\\|");

if(!parts[1].equals(currentDeviceFingerprint)) {// 异常设备访问,强制注销redisTemplate.delete("AUTH_TOKEN:" + token);return false;

}Token机制为现代分布式架构提供了灵活的身份验证方案。通过严格的密钥管理、传输加密和存储安全措施,可构建高性能、可扩展的认证体系,特别适合API驱动的前后端分离应用。

2.3JWT令牌验证

2.3.1核心原理图解:

2.3.2JWT结构

JWT由三部分组成,以点分隔:Header.Payload.Signature

1. Header(头部)

{"alg": "HS256", // 签名算法(HS256/RSA等)"typ": "JWT" // 令牌类型 }

Base64Url编码后形成第一部分

2. Payload(载荷)

{"sub": "1234567890", // 标准声明(subject)"name": "John Doe", // 自定义声明"iat": 1516239022, // 签发时间(issued at)"exp": 1516239322 // 过期时间(expiration) }标准声明字段:

字段 全称 说明 iss Issuer 签发者 sub Subject 主题(用户ID) aud Audience 接收方 exp Expiration Time 过期时间(时间戳) nbf Not Before 生效时间(时间戳) iat Issued At 签发时间(时间戳) jti JWT ID 唯一标识(防重放)

3. Signature(签名)

// 伪代码示例 signature = HMACSHA256(base64UrlEncode(header) + "." +base64UrlEncode(payload),secretKey )

防止数据篡改的核心保障

算法可选:HS256(对称)/ RS256(非对称)

代码实现:

1. 生成JWT

// 依赖

implementation 'io.jsonwebtoken:jjwt-api:0.11.5'

runtime 'io.jsonwebtoken:jjwt-impl:0.11.5'

runtime 'io.jsonwebtoken:jjwt-jackson:0.11.5'// 生成代码

String secretKey = "your-256-bit-secret"; // 实际应使用安全随机生成String jwt = Jwts.builder().setSubject("user123") // 用户标识.claim("name", "John Doe") // 自定义声明.claim("role", "ADMIN").setIssuedAt(new Date()) // 签发时间.setExpiration(new Date(System.currentTimeMillis() + 3600000)) // 1小时过期.signWith(SignatureAlgorithm.HS256, secretKey) // 签名算法.compact();2. 验证JWT

public boolean validateToken(String jwt) {try {Claims claims = Jwts.parserBuilder().setSigningKey(secretKey) // 设置密钥.build().parseClaimsJws(jwt) // 解析并验证签名.getBody();// 手动校验过期时间(库自动校验exp,此处演示逻辑)Date expiration = claims.getExpiration();if(expiration.before(new Date())) {throw new ExpiredJwtException(null, claims, "Token expired");}// 获取用户信息String username = claims.getSubject();String role = claims.get("role", String.class);return true;} catch (JwtException e) {// 处理各种异常:签名无效/过期/格式错误等return false;}

}2.3.3安全风险与解决方案

1. 令牌泄露风险

问题:JWT一旦泄露,在有效期内可被滥用

解决方案:

// 短有效期Access Token + 长有效期Refresh Token String accessToken = generateToken(30 * 60); // 30分钟 String refreshToken = generateToken(7 * 24 * 60 * 60); // 7天// 服务端存储Refresh Token(Redis) redisTemplate.opsForValue().set("REFRESH:" + userId, refreshToken, 7, TimeUnit.DAYS );

2. 无法即时注销

问题:服务端无法主动使JWT失效

解决方案:

// 令牌黑名单(短期) @PostMapping("/logout") public void logout(@RequestHeader("Authorization") String token) {token = token.replace("Bearer ", "");long exp = getExpirationFromToken(token); // 从JWT提取过期时间long ttl = exp - System.currentTimeMillis() / 1000;if(ttl > 0) {// 将未过期的Token加入黑名单redisTemplate.opsForValue().set("BLACKLIST:" + token, "revoked", ttl, TimeUnit.SECONDS);} }// 验证时检查黑名单 if(redisTemplate.hasKey("BLACKLIST:" + token)) {throw new JwtException("Token revoked"); }

3. 敏感数据暴露

问题:Payload数据可被Base64解码查看

解决方案:

// 方案1:仅存储用户ID .setSubject("user123")// 方案2:使用JWE加密(JSON Web Encryption) String jwe = Jwts.builder().setSubject("user123").encryptWith(Key, keyAlg, encAlg) // 加密配置.compact();

2.3.4签名算法对比

| 算法类型 | 代表算法 | 密钥要求 | 适用场景 |

|---|---|---|---|

| 对称 | HS256 | 服务端保存相同密钥 | 内部服务、单点部署 |

| 非对称 | RS256 | 私钥签名/公钥验证 | 多系统集成、开放平台 |

| 现代 | EdDSA | 高效椭圆曲线签名 | 高安全性要求场景 |

JWT为分布式系统提供了无状态身份验证方案,通过标准化结构实现跨语言/跨平台支持。在实施时必须配合短有效期、HTTPS传输、黑名单机制等安全措施,才能发挥其最大价值。

2.4三种方案对比

2.4.1核心机制对比表

| 对比维度 | Session-Cookie | 自定义Token | JWT |

|---|---|---|---|

| 工作原理 | 服务端存储会话状态 客户端存Session ID | 服务端存储Token-用户映射 客户端存Token | 无状态令牌 自包含签名验证 |

| 状态管理 | 有状态(服务端存储) | 有状态(服务端存储) | 无状态(服务端不存储) |

| 数据结构 | 会话ID(通常128bit) | 随机字符串(通常32-64字节) | 结构化JSON(Header.Payload.Signature) |

| 客户端存储 | Cookie(自动管理) | LocalStorage/手动管理 | LocalStorage/手动管理 |

| 传输方式 | 自动Cookie头 | 手动Authorization头 | 手动Authorization头 |

| 典型应用场景 | 传统Web应用(JSP/Thymeleaf) | 前后端分离API服务 | 微服务/跨域认证/SSO |

2.4.2安全性与控制力对比

| 安全特性 | Session-Cookie | 自定义Token | JWT |

|---|---|---|---|

| CSRF防护 | ❌ 需额外Anti-CSRF Token | ✅ 天然免疫 | ✅ 天然免疫 |

| XSS防护 | ✅ HttpOnly Cookie | ❌ LocalStorage易受XSS攻击 | ❌ LocalStorage易受XSS攻击 |

| 令牌泄露影响 | 中(会话可即时终止) | 中(可删除服务端Token) | 高(有效期无法提前终止) |

| 数据暴露风险 | 低(仅ID在客户端) | 低(仅标识符在客户端) | 中高(Payload可解码查看) |

| 即时注销能力 | ✅ session.invalidate() | ✅ 删除Redis记录 | ❌ 需额外黑名单机制 |

| 防重放攻击 | ❌ 需额外措施 | ✅ 绑定设备指纹 | ✅ JTI声明+短期有效期 |

2.4.3性能与扩展性对比

| 性能指标 | Session-Cookie | 自定义Token | JWT |

|---|---|---|---|

| 服务端开销 | 会话存储查询(内存/Redis) | Token存储查询(Redis) | 仅签名验证(无存储查询) |

| 网络开销 | 低(仅传Session ID) | 中(传完整Token) | 高(传完整JWT,体积最大) |

| 集群扩展 | 需Session共享(如Redis) | 需Token存储共享 | 完美支持(无状态设计) |

| 跨域支持 | ❌ 需复杂CORS配置 | ✅ 简单CORS配置 | ✅ 简单CORS配置 |

| 移动端适配 | 困难(Cookie管理问题) | 优秀 | 优秀 |

| 第三方集成 | 困难 | 中等 | 优秀(标准化格式) |

2.4.4开发复杂度对比

| 开发环节 | Session-Cookie | 自定义Token | JWT |

|---|---|---|---|

| 服务端实现 | 简单(框架原生支持) | 中等(需自建验证逻辑) | 复杂(密钥管理/黑名单/Refresh机制) |

| 前端集成 | 零配置(浏览器自动管理) | 手动存储/携带Token | 手动存储/携带JWT |

| 分布式会话 | 复杂(需Spring Session等) | 简单(Redis直连) | 无需实现 |

| 调试难度 | 低(Cookie可见) | 中(需查看网络请求) | 高(需解析JWT内容) |

| 标准规范 | 无 | 无 | RFC 7519标准 |

2.4.5典型应用场景推荐

| 场景 | 推荐方案 | 原因说明 |

|---|---|---|

| 传统企业OA系统 | Session-Cookie | 内部网络环境安全,需严格会话控制,多页面跳转体验流畅 |

| 电商平台(前后端分离) | 自定义Token | 需兼顾API性能和移动端支持,高频查询需要快速验证 |

| 微服务架构 | JWT | 服务间无状态通信,避免会话共享瓶颈,网关统一认证 |

| 第三方开放平台 | JWT + OAuth2 | 标准化令牌格式,合作伙伴系统可自主验证 |

| 高安全金融系统 | Session + 双因素认证 | 需要即时会话终止能力,配合生物识别等强认证手段 |

| 物联网设备认证 | JWT(RS256) | 设备资源有限,非对称签名降低服务端压力,长期有效减少验证频率 |

3.小结

用户校验机制的选择本质是安全性、扩展性与开发成本的三角博弈:

-

传统Session方案在服务端强状态控制场景仍具优势,但需通过Spring Session+Redis解决分布式一致性痛点;

-

自定义Token以服务端存储换取架构灵活性,是RESTful API服务的均衡之选;

-

JWT的无状态特性天然契合微服务,但必须通过“短时效Access Token+服务端管控的Refresh Token”组合弥补注销缺陷;

无论何种方案,HTTPS传输、敏感数据脱敏、凭证安全存储是必须坚守的底线。技术决策应始于架构诉求,终于安全实践,方能在业务迭代中构建稳固的认证基石。

今天的分享到这里就结束了,喜欢的小伙伴点点赞点点关注,你的支持就是对我最大的鼓励,大家加油!