【加解密篇】利用HashCat破解RAR压缩包加密文件详细教程

【加解密篇】利用HashCat解密RAR压缩包加密文件

在取证知识里挖呀挖呀挖—【蘇小沐】

文章目录

- 【加解密篇】利用HashCat解密RAR压缩包加密文件

- 1.实验环境

- 2.RAR加密压缩包

- (一)john软件

- 1.使用CMD命令: `run\rar2john.exe`

- (二)hashcat

- 1、hashcat参数

- 2、hashcat字符集

- 3、hashcat命令:.\hashcat.exe -m 13000 -a 3 ''?d?d?d?d

- 总结

1.实验环境

| 系统 | 版本 |

|---|---|

| Windows 11 专业工作站版 | 22H2(22621.1702); |

| hashcat | 6.2.6; |

| john | 1.9.0; |

2.RAR加密压缩包

已知RAR压缩包的密码规则:wlzhg@xxxx@xn,其中xxxx部分是需要破解的部分。

(一)john软件

【john软件官网】John the Ripper password cracker (openwall.com)

1.使用CMD命令: run\rar2john.exe

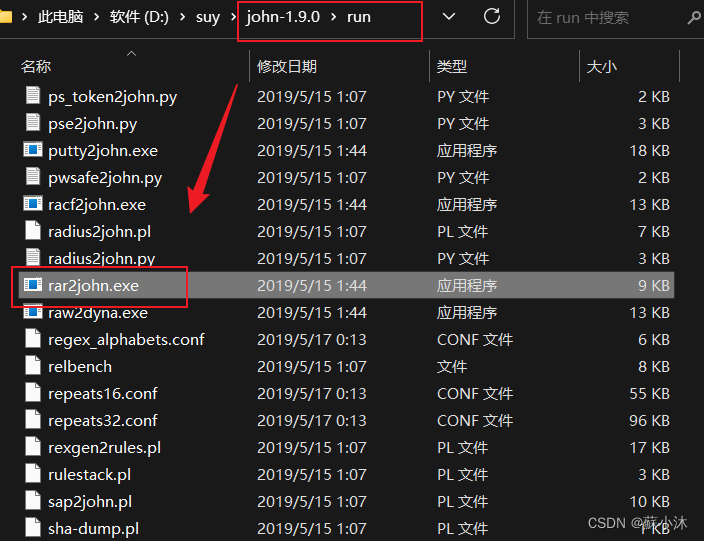

下载 john软件,定位到 release目录下,找到RAR压缩格式对应的程序rar2john.exe。(不同的文件类型对应不同的软件及命令)

.\rar2john.exe "文件的绝对路径.rar"

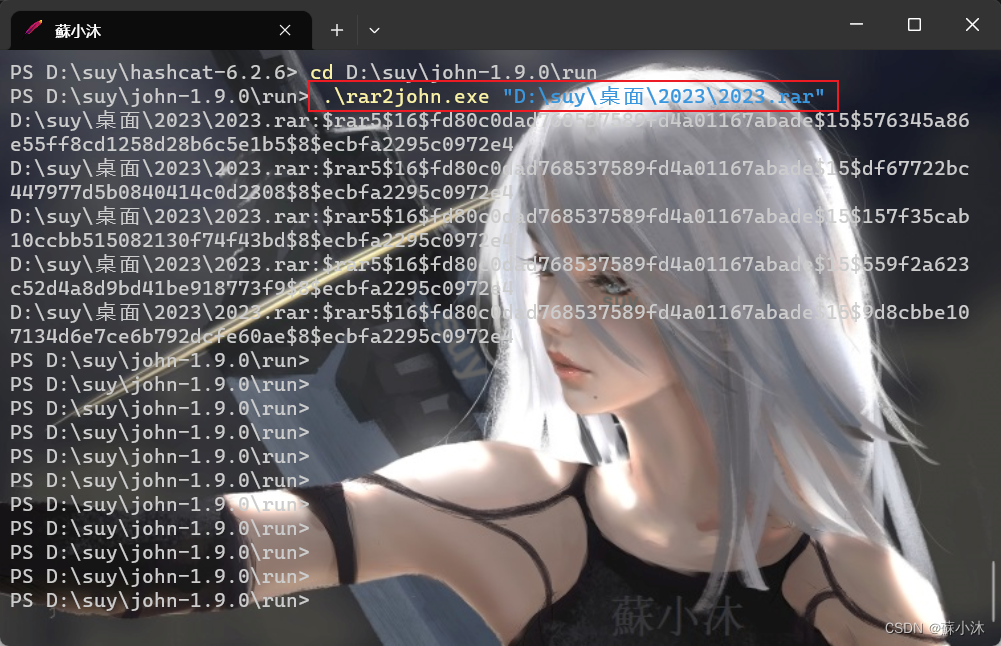

程序会自动提取出压缩包内容的哈希值并输出哈希值,如下面显示:

文本如下:

D:\suy\桌面\2023\2023.rar:$rar5$16$fd80c0dad768537589fd4a01167abade$15$576345a86e55ff8cd1258d28b6c5e1b5$8$ecbfa2295c0972e4

D:\suy\桌面\2023\2023.rar:$rar5$16$fd80c0dad768537589fd4a01167abade$15$df67722bc447977d5b0840414c0d2308$8$ecbfa2295c0972e4

D:\suy\桌面\2023\2023.rar:$rar5$16$fd80c0dad768537589fd4a01167abade$15$157f35cab10ccbb515082130f74f43bd$8$ecbfa2295c0972e4

D:\suy\桌面\2023\2023.rar:$rar5$16$fd80c0dad768537589fd4a01167abade$15$559f2a623c52d4a8d9bd41be918773f9$8$ecbfa2295c0972e4

D:\suy\桌面\2023\2023.rar:$rar5$16$fd80c0dad768537589fd4a01167abade$15$9d8cbbe107134d6e7ce6b792dcfe60ae$8$ecbfa2295c0972e4

PS D:\suy\john-1.9.0\run>

对应压缩包内的五个文件哈希值。

(二)hashcat

有了哈希值,我们便可以使用 hashcat 进行暴力破解了。

【hashcat官网】hashcat - advanced password recovery

1、hashcat参数

| 参数 | 说明 |

|---|---|

| -a | 选择攻击方式,一般使用参数 -a 3 即掩码攻击(有规则约束的暴力穷举) |

| -m | 选择攻击模式,针对不同的 hash 算法选择规定的值,参见 Example hashes |

| –increment | 自增遍历模式(不确定密码长度的情况) |

| –increment-min | 规定自增模式密码最短的长度 |

| –increment-max | 规定自增模式密码最长的长度 |

2、hashcat字符集

| 字符集 | 类型 | 说明 |

|---|---|---|

| ?l | abcdefghijklmnopqrstuvwxyz | 小写字母 |

| ?u | ABCDEFGHIJKLMNOPQRSTUVWXYZ | 大写字母 |

| ?d | 0123456789 | 纯数字 |

| ?h | 0123456789abcdef | 数字+小写字母 |

| ?H | 0123456789ABCDEF | 数字+大写字母 |

| ?s | «space»!"#$%&’()*+,-./:;<=>?@[]^_{|}~ | 特殊字符集 |

| ?a | ?l?u?d?s | ASCII字符集 |

| ?b | 0x00 - 0xff | 2-Byte 字符集 |

【自定义字符集】除此之外,还可以自定义字符集,参见 Mask Attack。

举个栗子g:?u?l?l?d?d?d 代表第1位为大写字母,第2-3位为小写字母,第4-6位为数字。

3、hashcat命令:.\hashcat.exe -m 13000 -a 3 ‘’?d?d?d?d

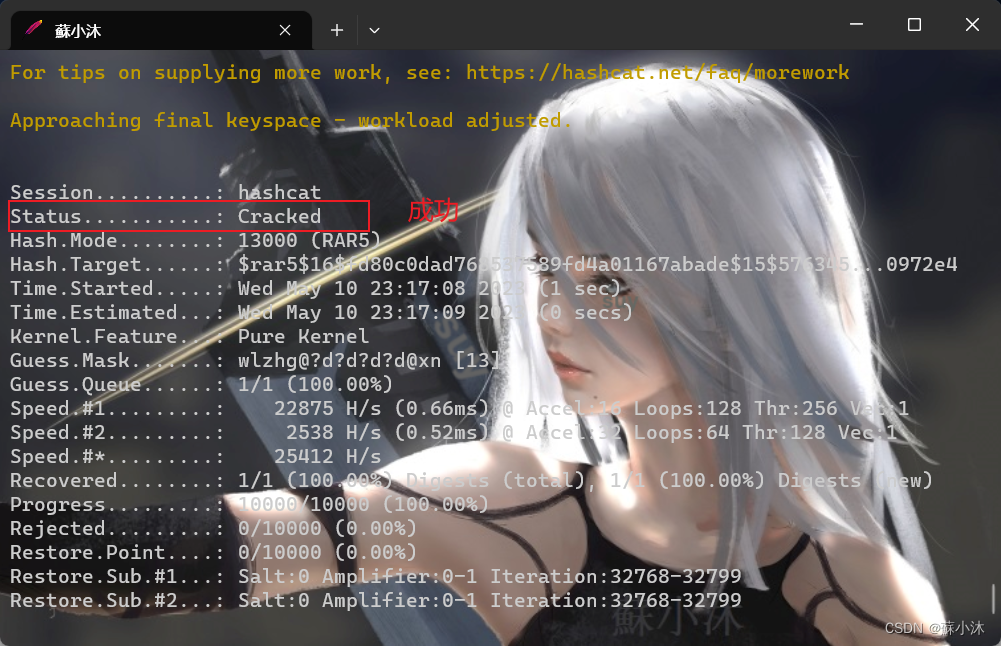

复制 rar2john 得到的哈希值,执行命令:.\hashcat.exe -m 13000 -a 3 '文件哈希' ?d?d?d?d -o out.txt。

【注意1】:去掉hash值前后的文件名称及冒号。

改前:

D:\suy\桌面\2023\2023.rar:$rar5$16$fd80c0dad768537589fd4a01167abade$15$576345a86e55ff8cd1258d28b6c5e1b5$8$ecbfa2295c0972e4

改后:已经去掉了文件路径及冒号。

$rar5$16$fd80c0dad768537589fd4a01167abade$15$576345a86e55ff8cd1258d28b6c5e1b5$8$ecbfa2295c0972e4

【注意2】:在Windows下Bash 和 Powershell 等终端中,$ 的含义为变量,需要用**单引号**括起来才可以使用!】

.\hashcat.exe -m 13000 -a 3 '$rar5$16$fd80c0dad768537589fd4a01167abade$15$576345a86e55ff8cd1258d28b6c5e1b5$8$ecbfa2295c0972e4'wlzhg@?d?d?d?d@xn -o out.txt

最后等着执行就可以,最后得到类似于下面所示:Status…: Cracked:代表已找到密码。

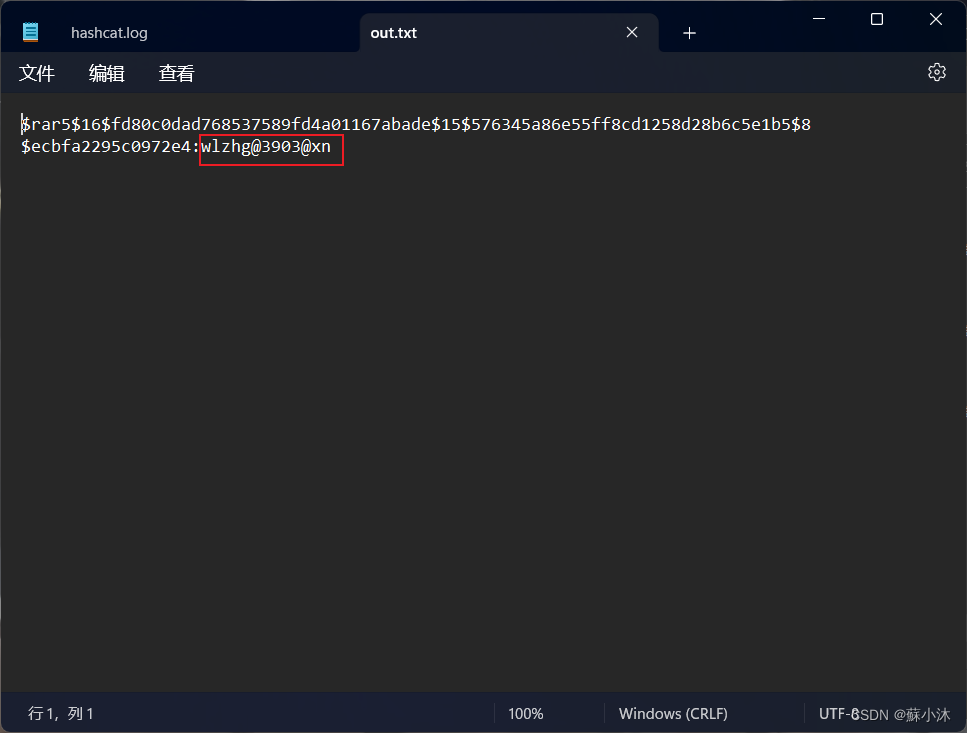

最后在输出的文档中查看密码。

总结

HashCat系列软件在硬件上支持使用CPU、NVIDIA GPU、ATI GPU来进行密码破解,并且需要安装官方指定版本的显卡驱动程序,如果驱动程序版本不对,可能导致程序无法运行。

书写片面,纯粹做个记录,有错漏之处欢迎指正。

【著作所有权归作者 [蘇小沐] 所有,转载请注明文章出处】

| 名称 | 时间 |

|---|---|

| 开始编辑日期 | 2023 年 05 月 10 日 |

| 最后编辑日期 | 2023 年 05 月 11 日 |