2-4〔O҉S҉C҉P҉ ◈ 研记〕❘ 漏洞扫描▸AWVS(WEB扫描)

郑重声明: 本文所有安全知识与技术,仅用于探讨、研究及学习,严禁用于违反国家法律法规的非法活动。对于因不当使用相关内容造成的任何损失或法律责任,本人不承担任何责任。 如需转载,请注明出处且不得用于商业盈利。

💥👉点赞❤️ 关注🔔 收藏⭐️ 评论💬💥

更多文章戳👉Whoami!-CSDN博客🚀

𖤐 兄 弟 , 感 觉 如 何 , 来 到 第 二 回 合 啦 , 加 油!

𖤐 𝓑𝓻𝓸𝓽𝓱𝓮𝓻, 𝓱𝓸𝔀 𝓭𝓸 𝔂𝓸𝓾 𝓯𝓮𝓮𝓵? 𝓒𝓸𝓶𝓲𝓷𝓰 𝓽𝓸 𝓽𝓱𝓮 𝓼𝓮𝓬𝓸𝓷𝓭 𝓻𝓸𝓾𝓷𝓭, 𝓵𝓮𝓽'𝓼 𝓰𝓸 !

→ 信息收集

→ 漏洞检测▸漏洞扫描▸AWVS(WEB扫描)-----我们在这儿~ 🔥🔥🔥

→ 初始立足点

→ 权限提升

→ 横向移动

→ 报告/分析

→ 教训/修复

目录

1.1 AWVS概述

1.1.1背景与必要性

1.1.2 核心功能概览

1.1.3 AWVS工作原理

1.1.3.1 阶段一:站点结构映射(发现阶段)

1.1.3.2 阶段二:智能漏洞攻击(检测阶段)

1.1.3.3 阶段三:结果整合与报告(输出阶段)

1.2 AWVS安装与破解

1.2.1AWVS安装

1.2.2 AWVS破解

1.3 AWVS页面功能介绍

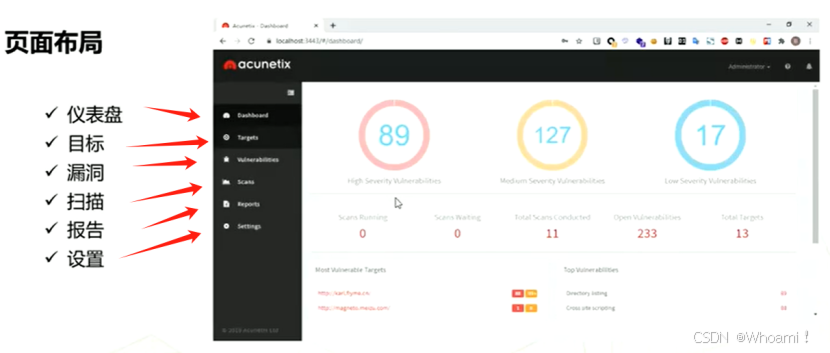

1.3.1 页面布局

1.3.2 仪表盘

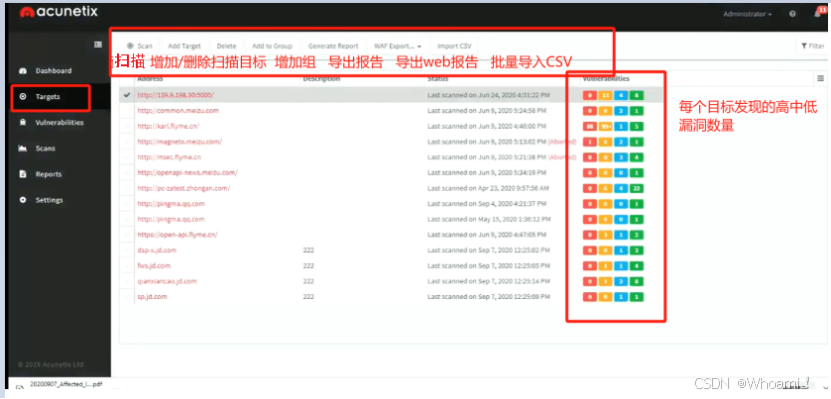

1.3.3 扫描目标清单

1.3.4 导出的报告样式

1.3.5 扫描配置选项

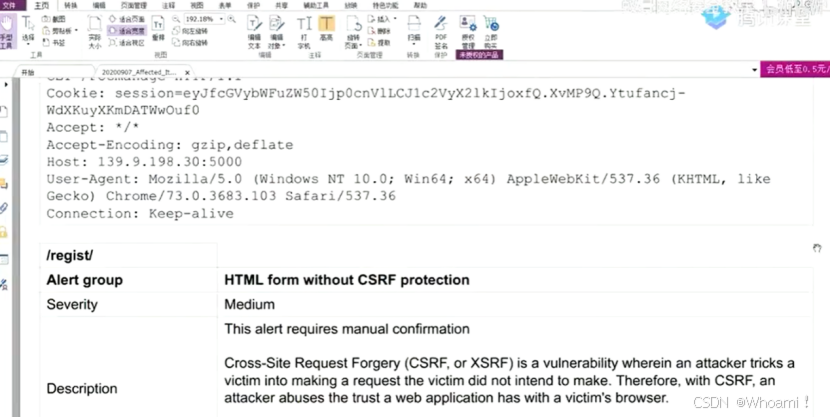

1.3.6 漏洞列表与漏洞明细

1.3.7 扫描界面

1.3.8 漏扫报告

1.3.9 系统设置

1.4 AWVS手动扫描

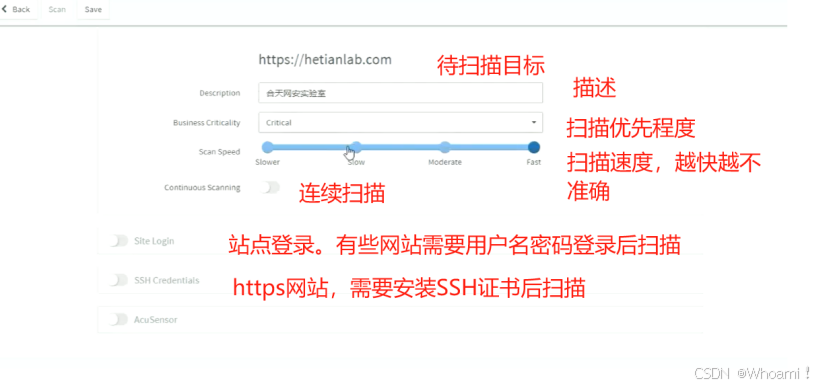

1.4.1 添加目标

1.4.2 扫描速度

1.4.3 登录认证

1.4.4 技术配置

1.4.5 开始扫描

1.4.6 查看漏洞信息

1.5 AWVS批量扫描脚本

1.5.1 修改认证信息

1.5.2 扫描目标文件配置

1.5.3 Python环境变量配置

1.5.4 脚本执行流程

1.5.5 任务监控与输出

1.5.6 故障排除指南

💥创作不易💥求一波暴击👉点赞❤️ 关注🔔 收藏⭐️ 评论💬

1.1 AWVS概述

本文依旧作为扩展内容详细介绍另一种常见的WEB扫描工具:AWVS。

Acunetix Web Vulnerability Scanner (AWVS)—— 专业Web应用安全扫描

(AWVS自动化扫描流程:目标发现 → 爬虫分析 → 漏洞检测 → 报告生成)

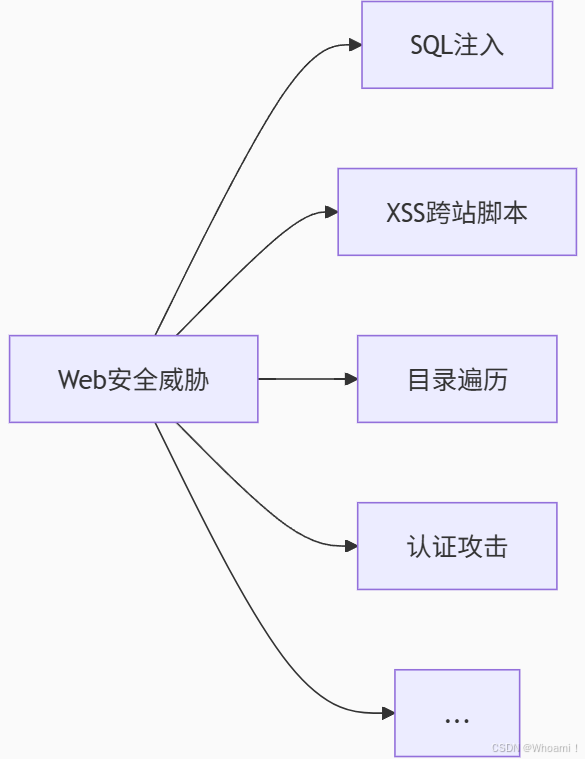

1.1.1背景与必要性

✅ 75%的互联网攻击以Web应用为目标

✅ 传统防御存在盲区:防火墙/WAF可能被策略绕过

✅ 手动检测低效:覆盖SQL注入、XSS、文件包含等数十种攻击耗时费力

1.1.2 核心功能概览

| 功能模块 | 作用描述 | 关键技术 |

|---|---|---|

| Web Scanner | 深度/广度漏洞扫描 | 检测SQL注入/XSS/文件包含等web漏洞 |

| Site Crawler | 站点结构爬取 | 自动遍历目录与链接 |

| Target Finder | Web服务器探测 | 80/443端口扫描 |

| Subdomain Scanner | 子域名发现 | DNS枚举查询 |

| Blind SQL Injector | 盲注漏洞利用 | 布尔/时间型注入检测 |

| HTTP Editor | 数据包定制编辑 | 原始请求修改重放 |

| Authentication Tester | 弱口令爆破 | 表单认证破解 |

⚠️ 扫描限制:免费版仅支持20个目标深度扫描

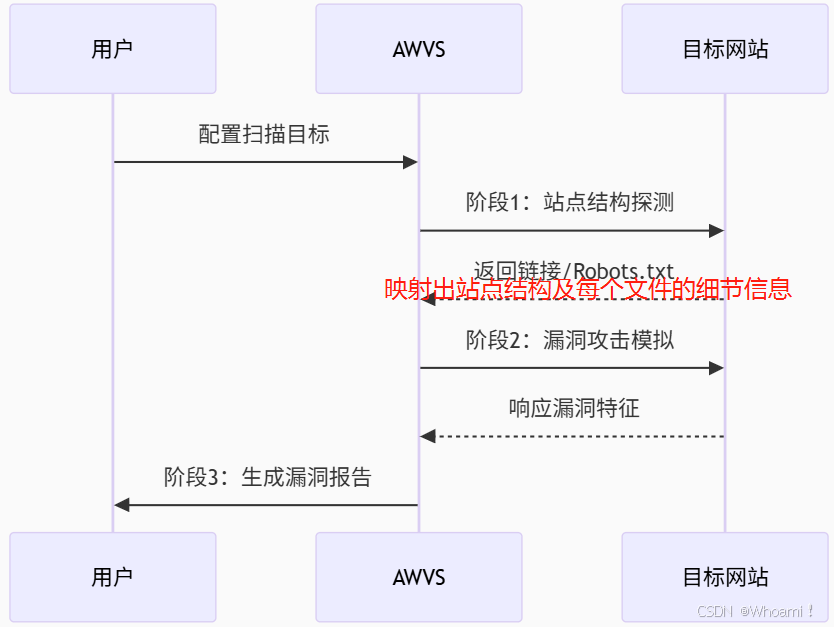

1.1.3 AWVS工作原理

1.1.3.1 阶段一:站点结构映射(发现阶段)

| 关键动作 | 技术实现 | 输出结果 |

|---|---|---|

| 网络链接跟踪 | 爬虫自动遍历所有页面链接 | 绘制完整站点目录树 |

| Robots.txt解析 | 识别允许/禁止爬取的路径 | 规避扫描禁区 |

| 文件信息提取 | 分析每个文件的元数据 | 显示文件类型、参数接口等 |

| 动态表单发现 | 识别输入框/API接口 | 标记用户输入点 |

🔍 输出:生成 站点结构拓扑图(包含目录层级与文件依赖关系)

1.1.3.2 阶段二:智能漏洞攻击(检测阶段)

💉模拟黑客攻击流程(黑盒测试):

1. 输入点探测 → 定位所有可输入数据区域(表单/URL参数/Headers)

2. 多维度攻击 → 自动组合数千种攻击向量,包括:

- SQL注入(' OR 1=1--)

- XSSpayloads(<script>alert(1)</script>)

- 路径遍历(../../../etc/passwd)

- 文件上传绕过

+ 3. 漏洞验证 → 通过响应特征判断漏洞存在性

⚙️ 核心技术:

自定义脚本引擎:动态生成攻击载荷

盲注检测模块:基于布尔/时间延迟分析

签名比对库:匹配3000+漏洞特征

1.1.3.3 阶段三:结果整合与报告(输出阶段)

漏洞触发 → 归类至「Alerts Node」 → 记录以下信息:

1. 🔥 漏洞类型(高危/中危/低危)

2. 📍 漏洞位置(URL+参数)

3. 💡 修复建议(代码示例/配置方案)

4. 🔗 重现步骤(Request/Response)

报告系统特性:

| 功能 | 描述 |

|---|---|

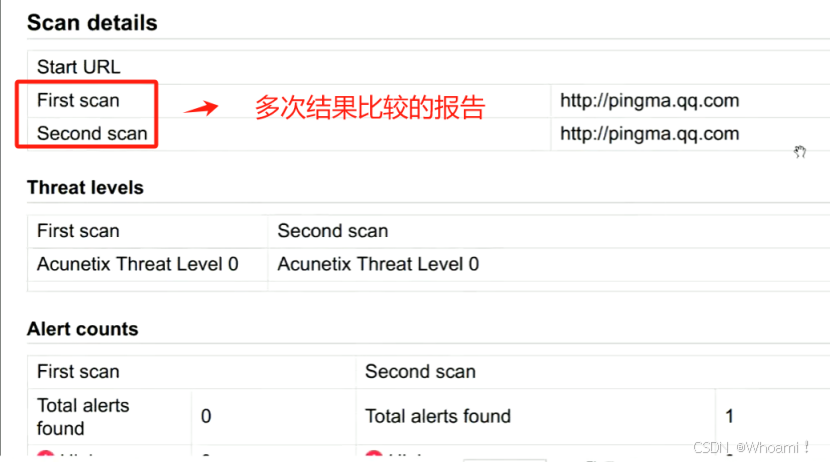

| 历史对比 | 与往期扫描结果差异分析 |

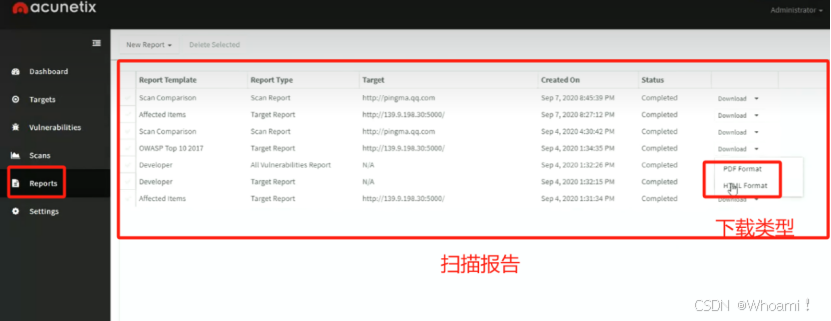

| 自定义模板 | 导出PDF/HTML/XLS格式报告 |

| 风险统计 | 按漏洞类型/等级分布可视化 |

| 证据存档 | 保存原始请求数据包 |

1.2 AWVS安装与破解

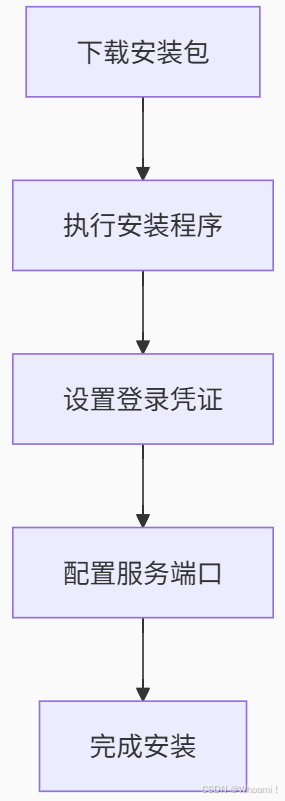

1.2.1AWVS安装

| 步骤 | 关键操作 | 注意事项 |

|---|---|---|

| 1. 获取安装包 | 官网下载 Acunetix WVS 15 • 付费软件(14天试用期) | ⚠️ 确认系统兼容性 • Windows/Linux |

| 2. 启动安装向导 | 双击安装包 → 同意许可协议 → 下一步 | 需管理员权限运行 ⚠️不要修改安装路径 |

| 3. 设置登录凭证 | 输入: • 邮箱(账号ID) • 密码(登录验证) | ✅ 牢记凭证 (后续登录必需) |

| 4. 服务配置 | • 端口设置:默认端口 3443• 快捷方式:勾选桌面图标 | 🔧 端口冲突时可修改(如 不要勾选“Allow remote access to Acunetix” |

| 5. 完成安装 | 点击 "Install" 开始安装 → 自动创建桌面快捷方式 | ⏱️ 等待3-5分钟 |

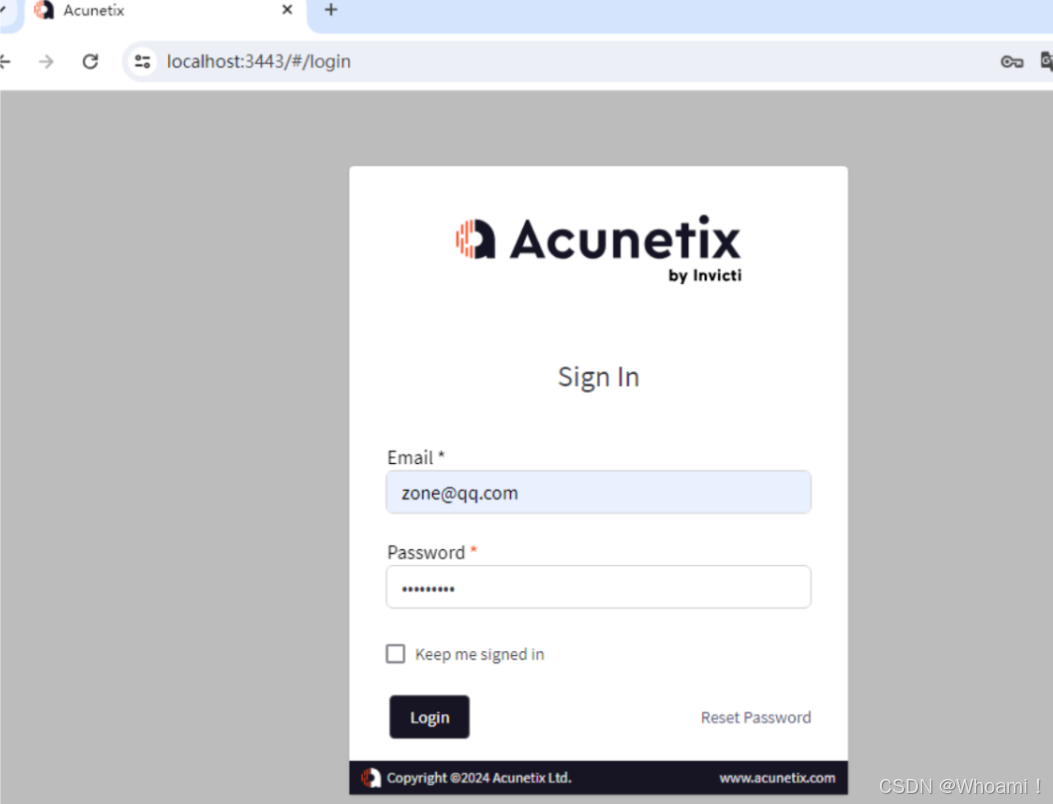

安装完成后会自动进入awvs的登陆界面,输入刚刚设置的用户名密码登陆。

注意!系统自带的IE或edge浏览器可能打不开,建议安装chrome浏览器。

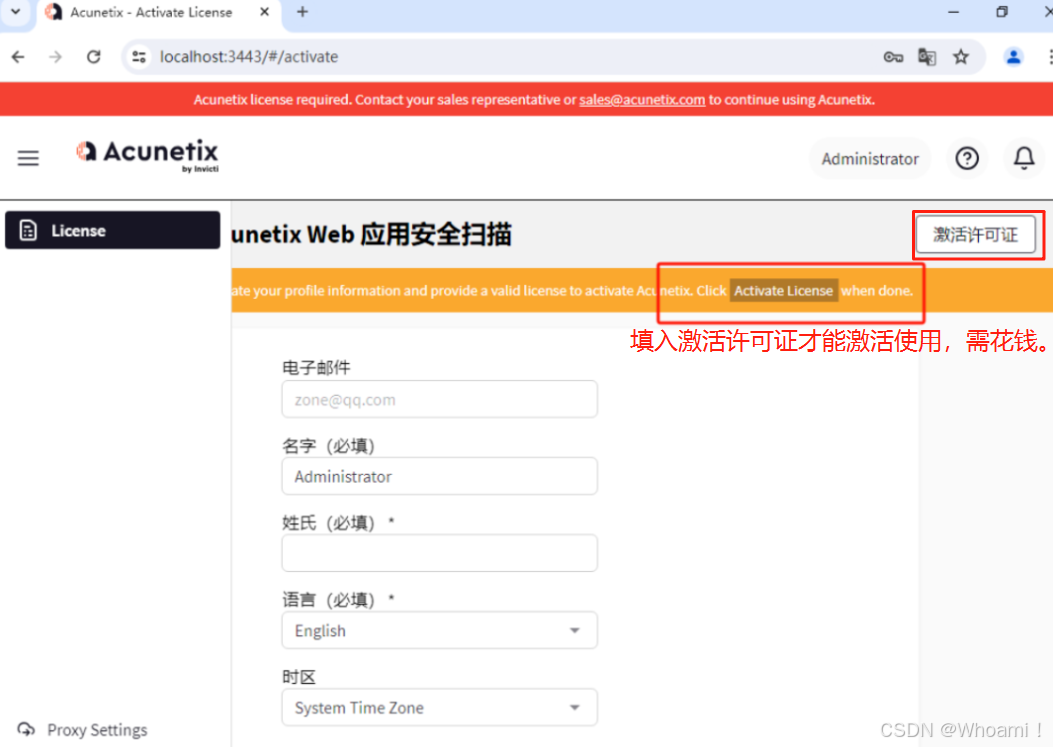

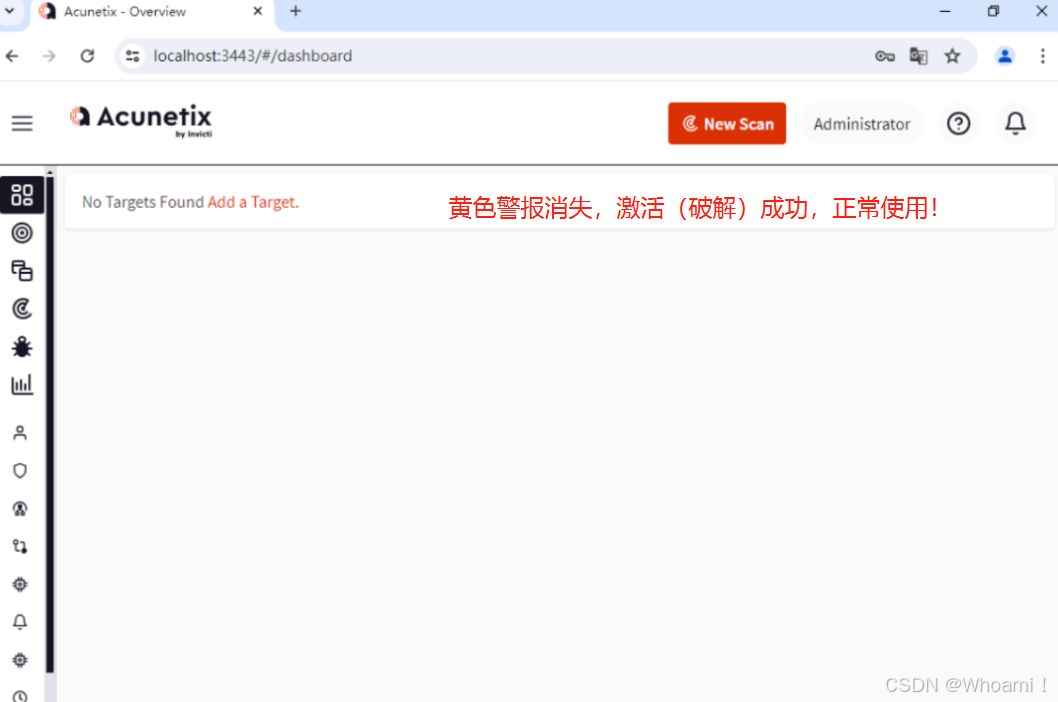

登陆后,就可以看到界面,标黄的地方表示需激活之后才能使用。真正激活需花钱,不过不要慌,我们来破解它。

注意!本文仅用于研究使用,请支持软件正版!

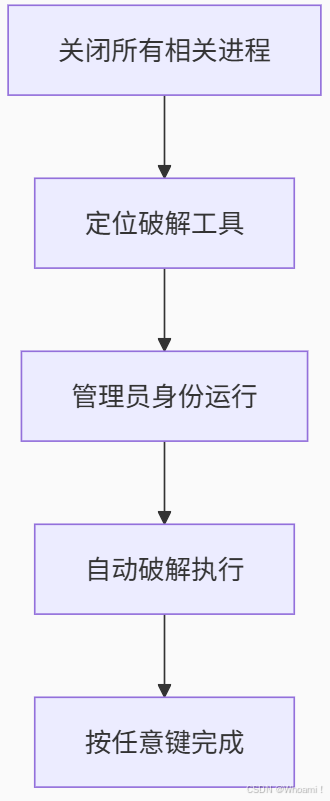

1.2.2 AWVS破解

| 步骤 | 指令/动作 | 注意事项 |

|---|---|---|

| 1. 环境准备 | • 强制关闭浏览器 • 结束AWVS进程(任务管理器) | 🔥 必须确保无残留AWVS进程 |

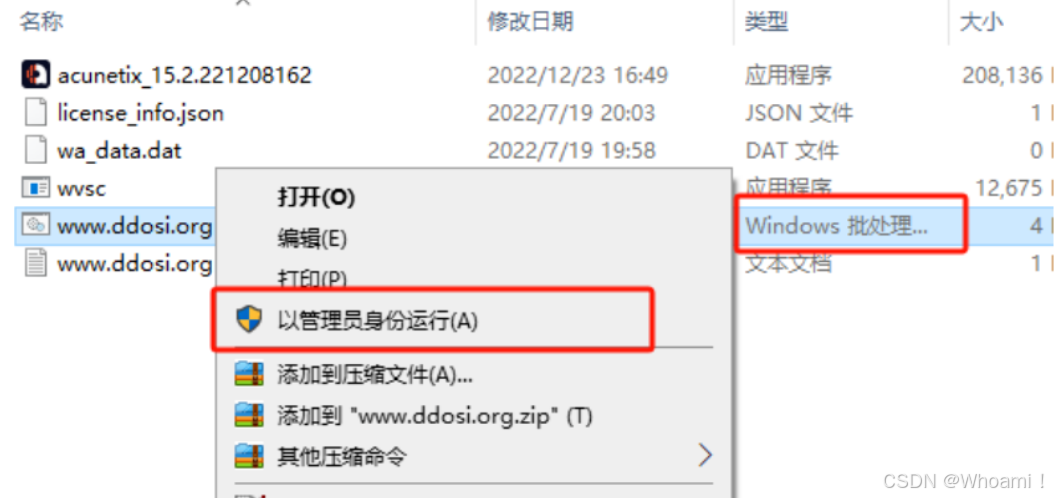

| 2. 定位破解文件 | 进入解压文件夹 → 找到 www.ddosi.org.bat | 🔍 文件类型:Windows批处理 |

| 3. 权限执行 | 右键 → 以管理员身份运行 | ✅ 出现UAC弹窗需点击“是” |

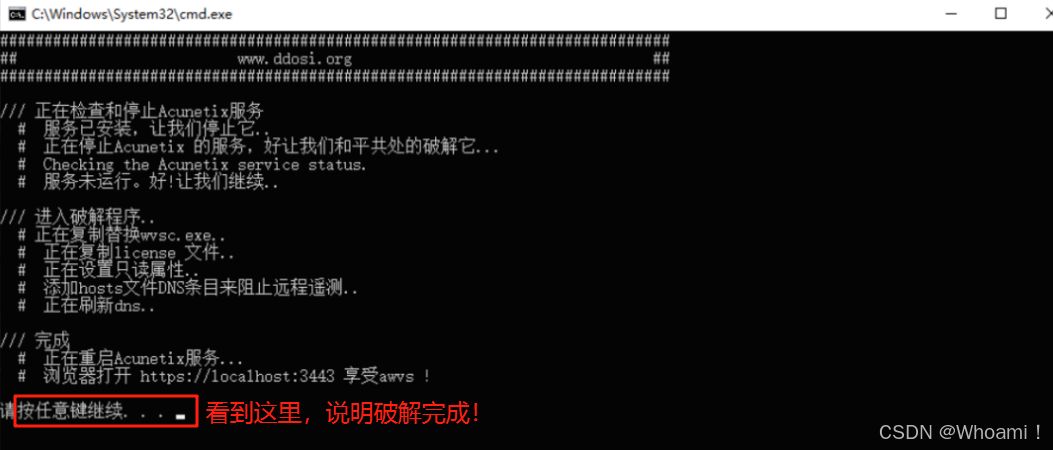

| 4. 等待破解 | 观察命令行窗口自动执行: • 替换核心文件 • 修改许可证密钥 | ⚠️ 切勿中途关闭窗口 |

| 5. 完成确认 | 出现 “Press any key...” 时 随意按键盘键退出 | 💡 窗口自动关闭即完成 |

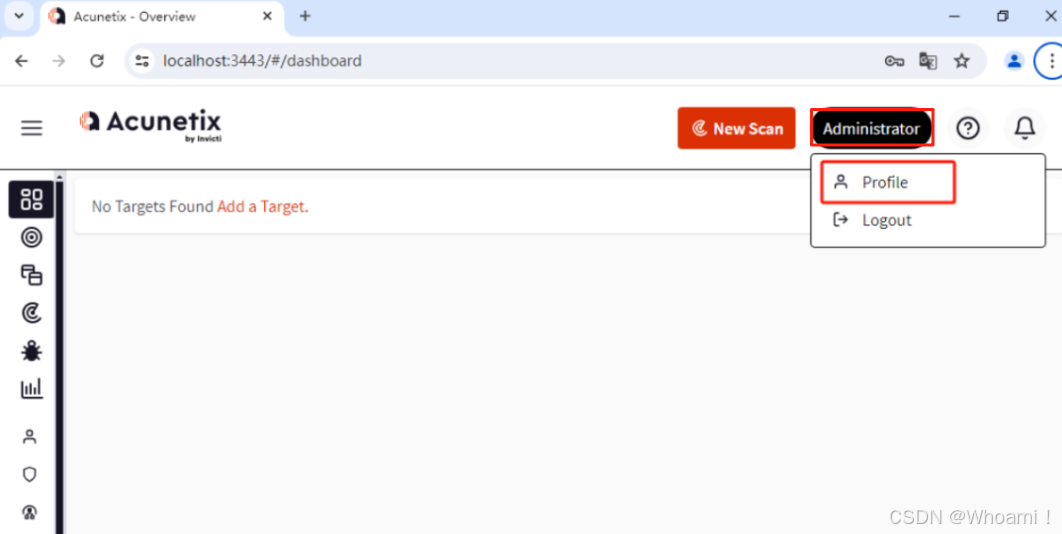

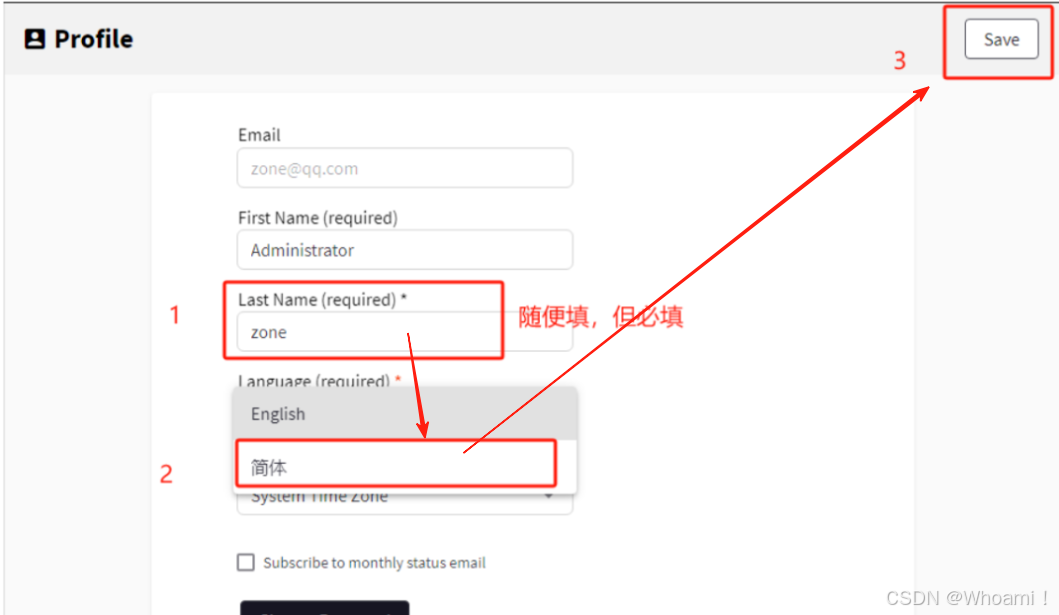

将页面设置为中文。

1.3 AWVS页面功能介绍

由于环境所限,本节内容采用Acunetix WVS 13页面截图。

1.3.1 页面布局

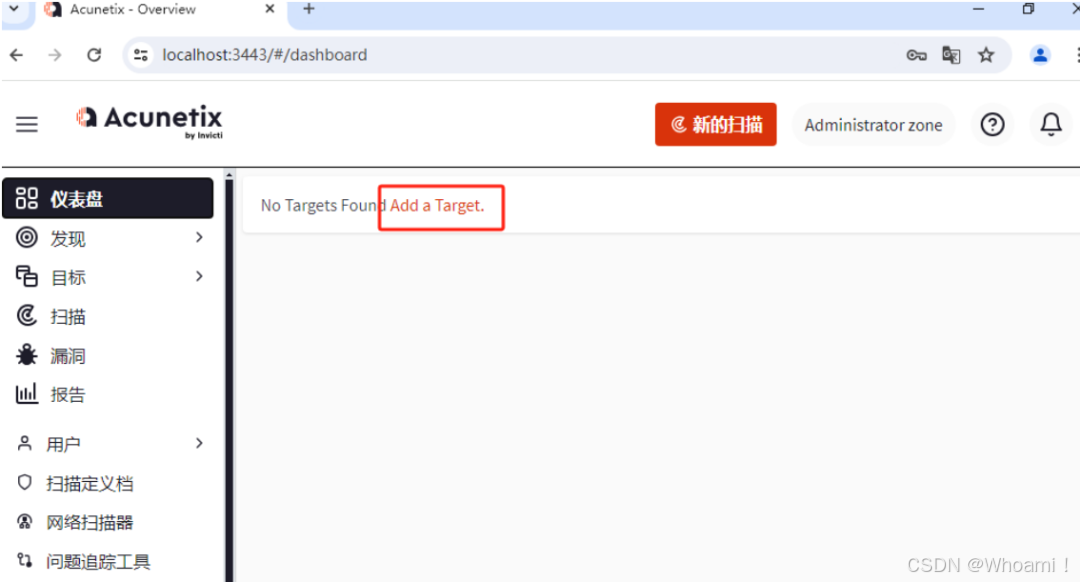

1.3.2 仪表盘

1.3.3 扫描目标清单

1.3.4 导出的报告样式

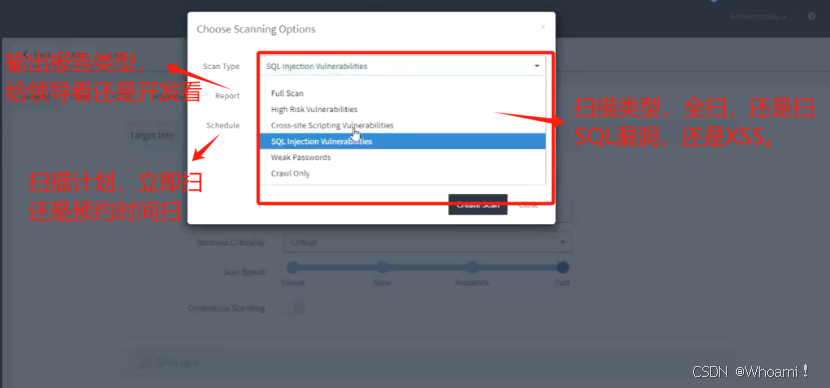

1.3.5 扫描配置选项

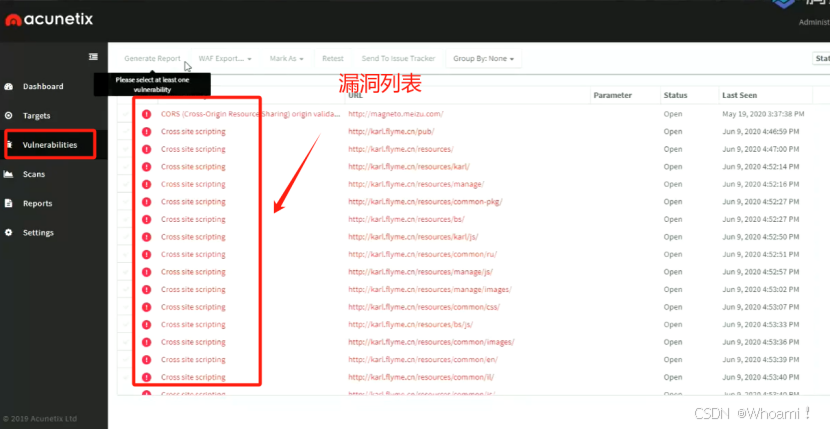

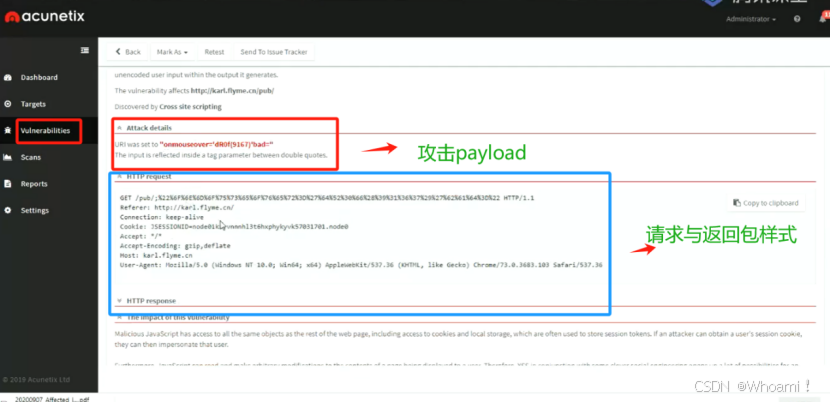

1.3.6 漏洞列表与漏洞明细

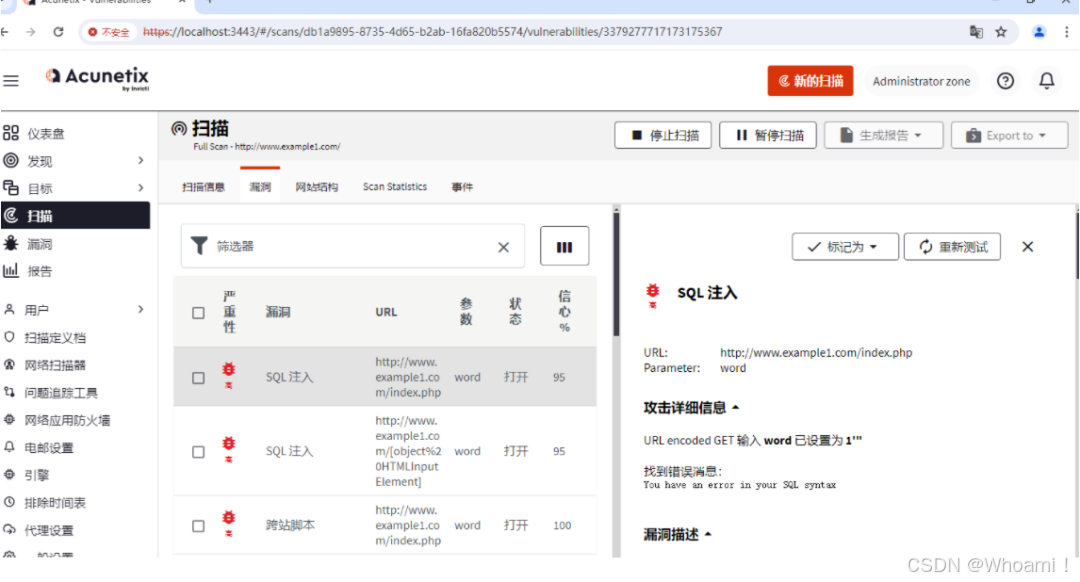

点击进去看某个漏洞明细。包括攻击payload,以及漏洞验证返回结果。

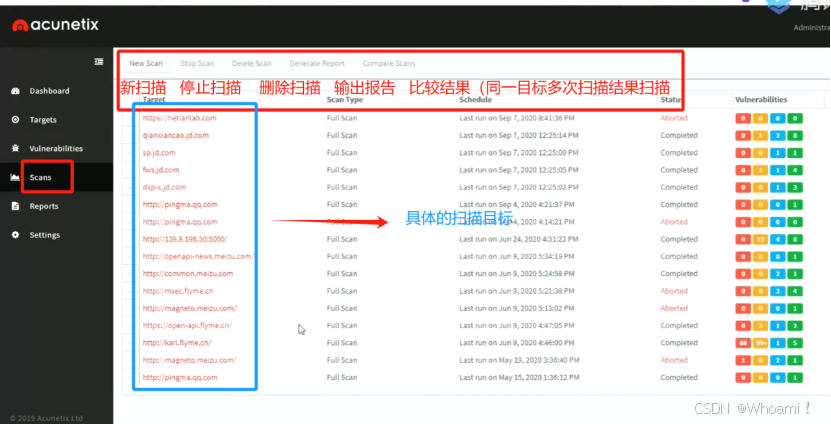

1.3.7 扫描界面

1.3.8 漏扫报告

1.3.9 系统设置

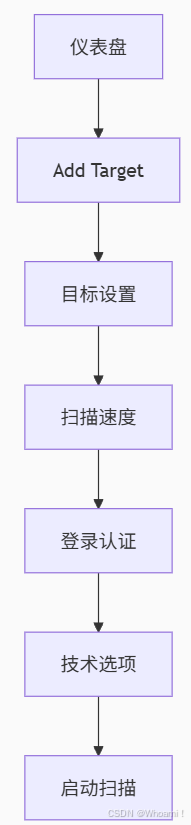

1.4 AWVS手动扫描

由于环境所限,本节内容采用Acunetix WVS 15页面截图。

全流程图解

| 步骤 | 参数说明 | 专业建议 |

|---|---|---|

| 1. 添加目标 | URL格式: • http(s)://domain/path • IP:port | ✅ 验证目标可达性 ❌ 避免通配符 |

| 2. 扫描速度 | 选项: • Slow(低负载) • Medium(推荐) • Fast(靶场专用) | 🔥 生产环境选Medium 💥 Fast可能致目标宕机 |

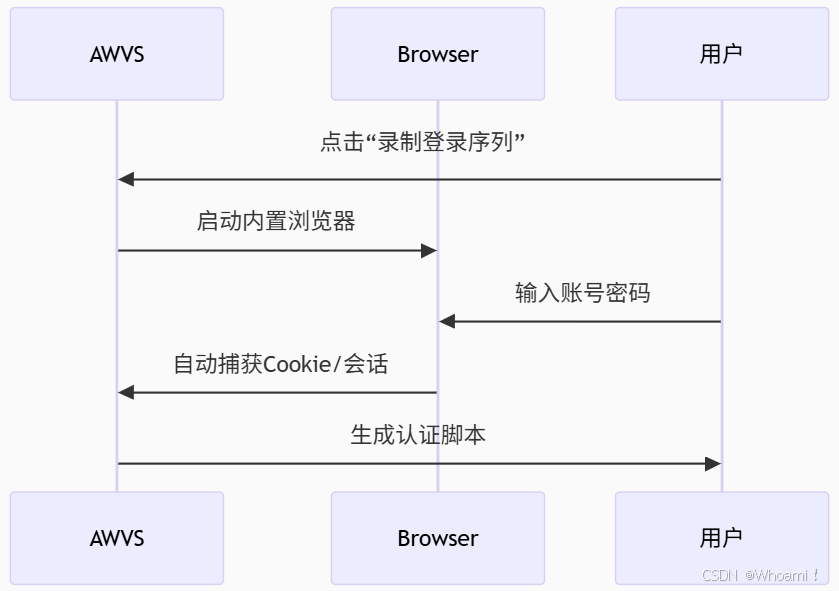

| 3. 登录认证 | 认证方式: • 无认证 • 录制登录序列 • 凭证提交 | 📹 录制时关闭两步验证 ⏱️ 超时设置30秒 |

| 4. 技术选项 | 勾选技术栈: • PHP • ASP.NET • Java | 🎯 精准选择原则: 1. 依据信息收集结果 2. 单技术栈优先 3. 减少误报率30% |

1.4.1 添加目标

1.4.2 扫描速度

保存后,就进入到设置-----扫描速度。

扫描速度选择策略

| 场景 | 推荐速度 | 并发请求 | CPU影响 |

|---|---|---|---|

| 测试靶场 | Fast | 50+线程 | >70% |

| 生产环境 | Medium | 20-30线程 | 30-50% |

| 老旧系统 | Slow | 5-10线程 | <30% |

| API服务 | Custom | 10线程+延迟 | 40% |

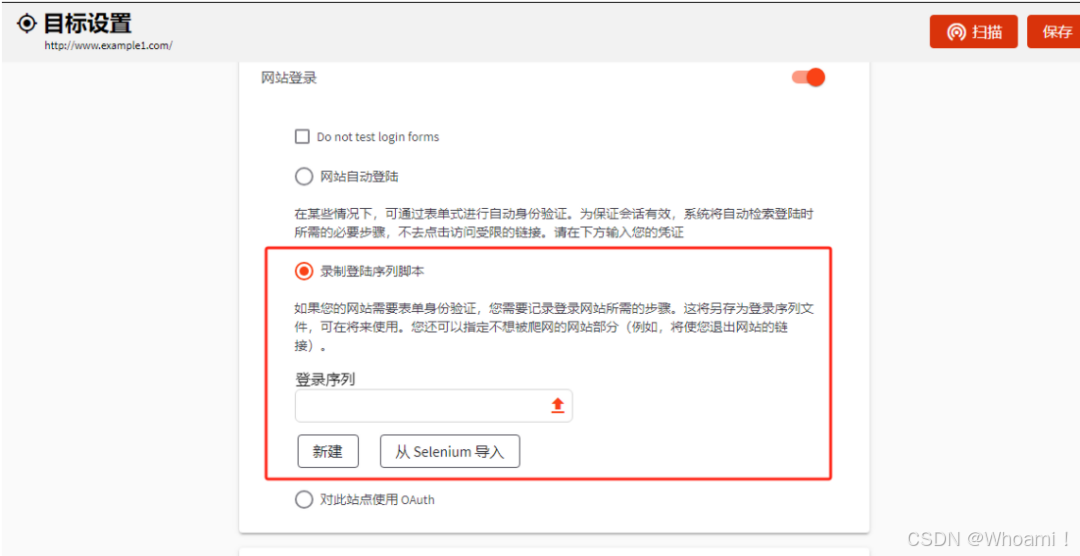

1.4.3 登录认证

选择录制登陆序列脚本,按照网页登录方式登录一遍即可,这样就设置好登陆选项。

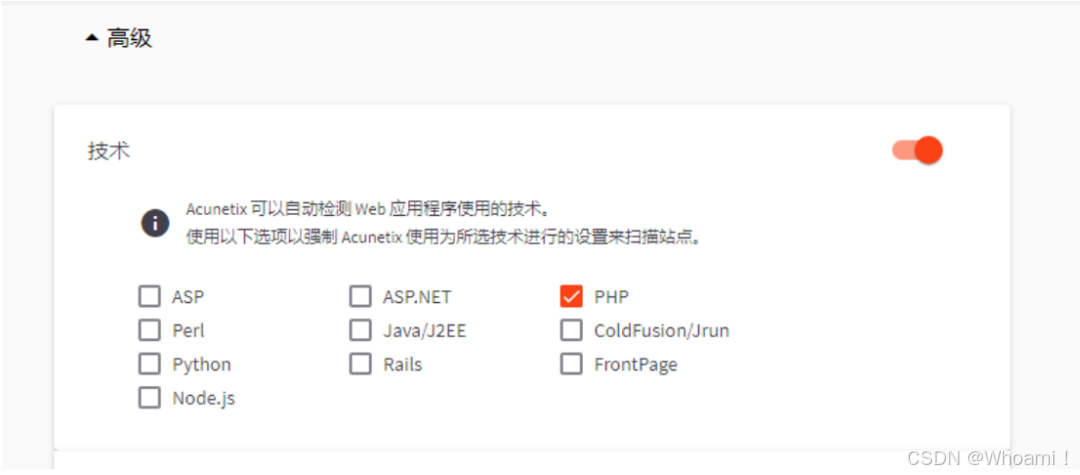

1.4.4 技术配置

设置好登陆选项后,往下翻看到有个“高级”,点开。

然后,点击第一个“技术”。

这里可以看到有一些选项可选,其中就有PHP。经过之前的信息收集,我们知道目标网站的编程语言就是PHP。所以,这里勾选PHP。

备注:不勾选也可以。勾选PHP的目的主要是降低工具的误报,其他语言不要勾选。

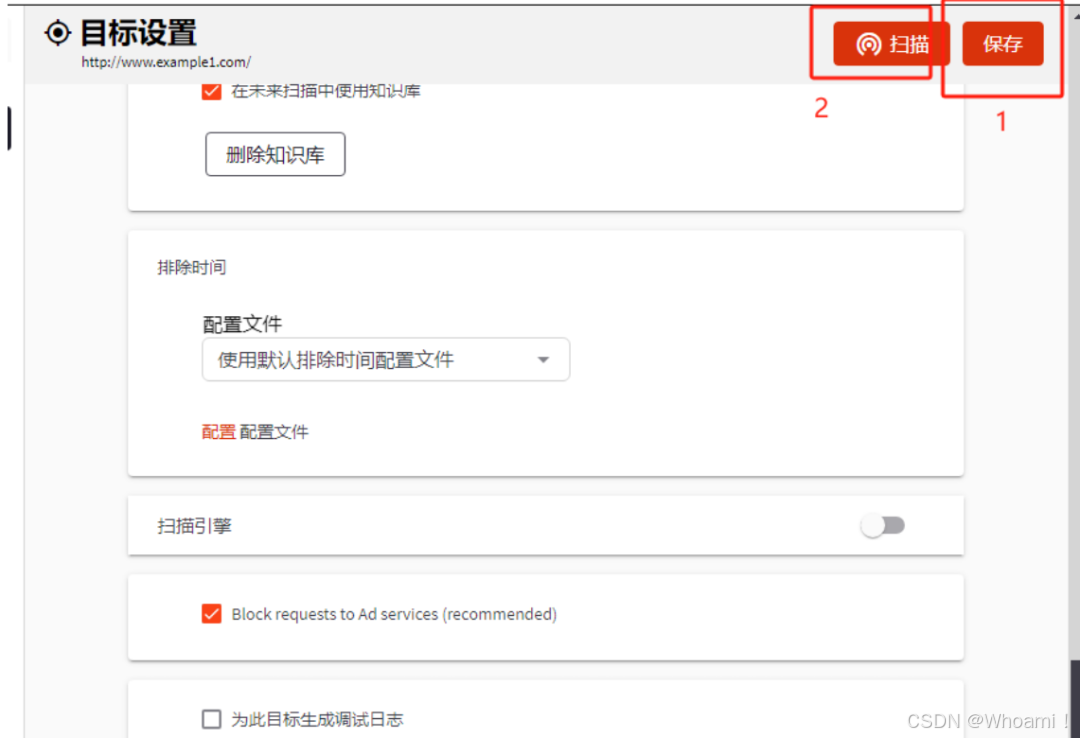

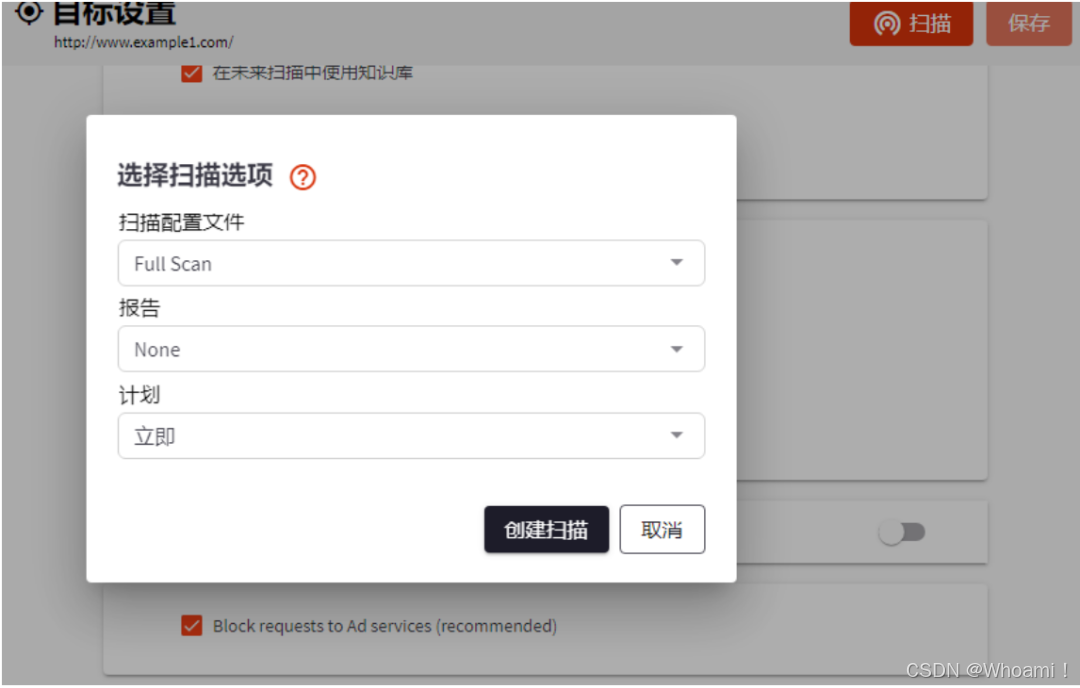

1.4.5 开始扫描

这时候,扫描配置基本完成。接下来,点击右上角的保存,再点击扫描。

有一个弹窗,点击创建扫描

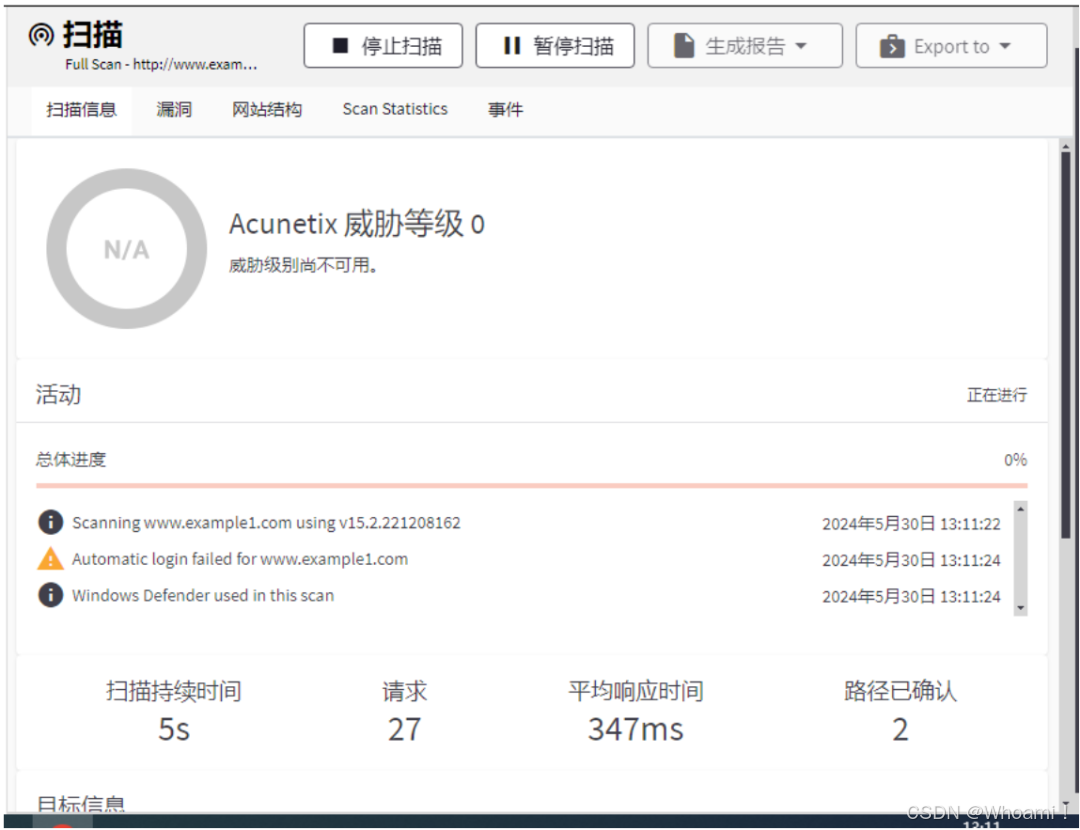

扫描开始:

1.4.6 查看漏洞信息

如果有漏洞的话,就可以在漏洞界面看到。

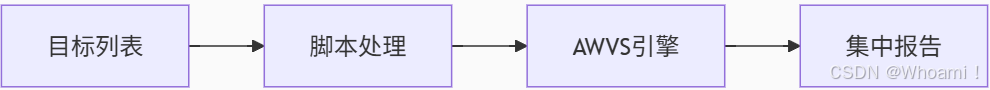

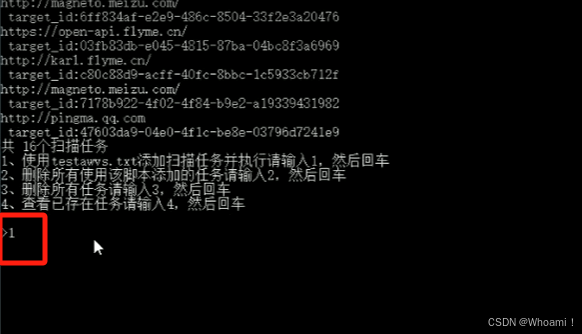

1.5 AWVS批量扫描脚本

场景:遇到大批量的目标时,例如一个项目有上千个网站时,需要利用批量扫描脚本来进行操作批量扫描操作。

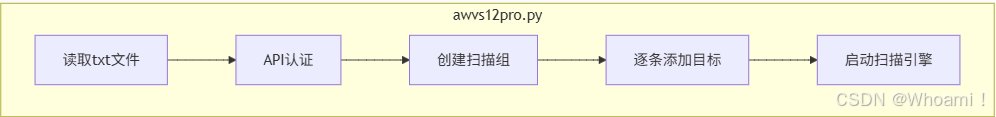

脚本技术原理

依赖组件:

| 组件 | 版本 | 作用 |

|---|---|---|

| Python | 2.7 | 脚本解释器 |

| AWVS API | v12 | 任务控制接口 |

| Requests | 1.2.3 | HTTP通信库 |

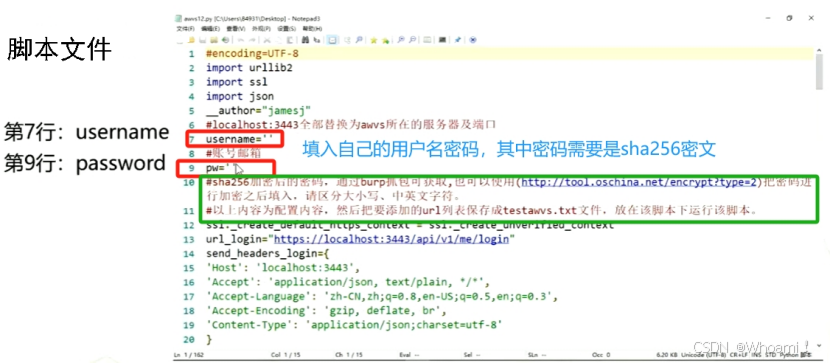

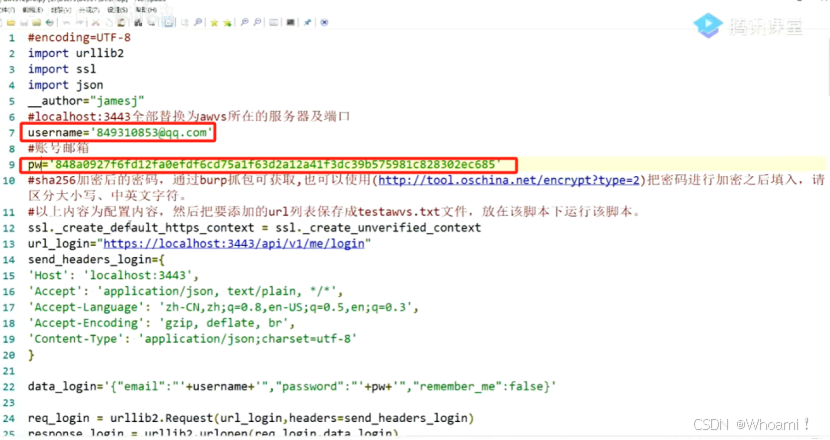

1.5.1 修改认证信息

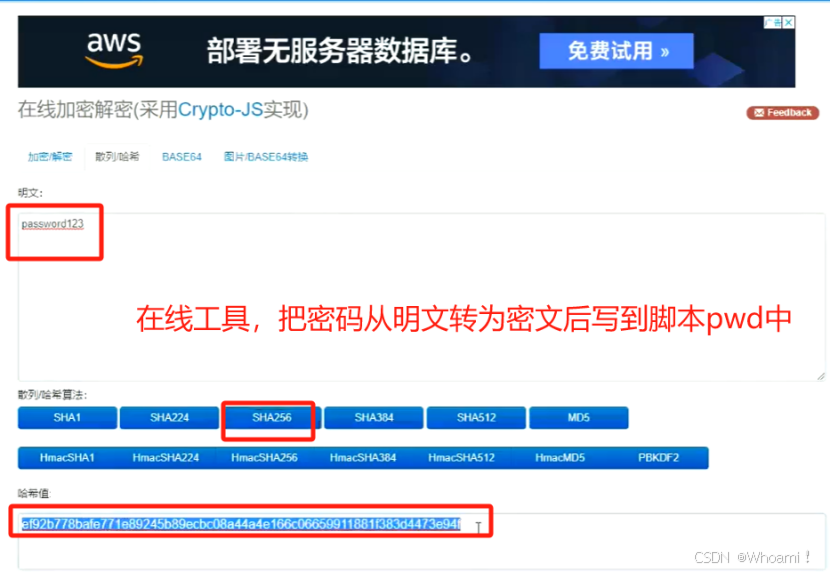

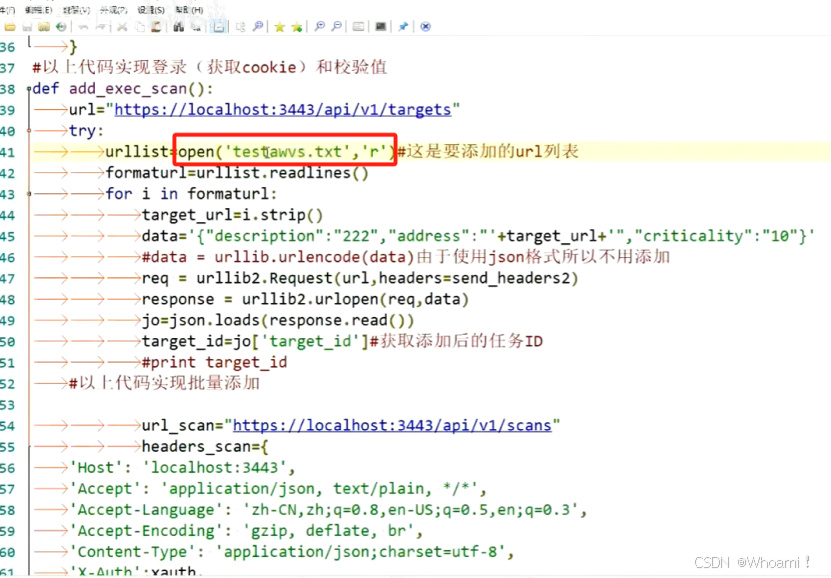

以下是批量扫描脚本文件(awvs12pro.py),需更改用户名和密码(AWVS登录的用户名密码),密码需要sha256密文。

“明文密码在线转换密文,或者从网页登录中抓取密文密码。

| 凭证类型 | 获取方式 | 转换工具 |

|---|---|---|

| 明文密码 | 用户提供 | 🔒 在线加密工具 → 转密文 |

| 密文密码 | 网页抓包 | 🔍 浏览器开发者工具 → 复制password字段 |

1.5.2 扫描目标文件配置

创建扫描目标清单文件 testawvs.txt。

文件位置:与脚本文件同目录(强制要求!)

内容格式:

https://target1.comhttps://target2.com/login # 带认证页面http://192.168.1.1 :: admin:5F4DCC3B5AA765D61D8327DEB882CF99 # 带凭证文件命名:testawvs.txt文件名严格和脚本一致。

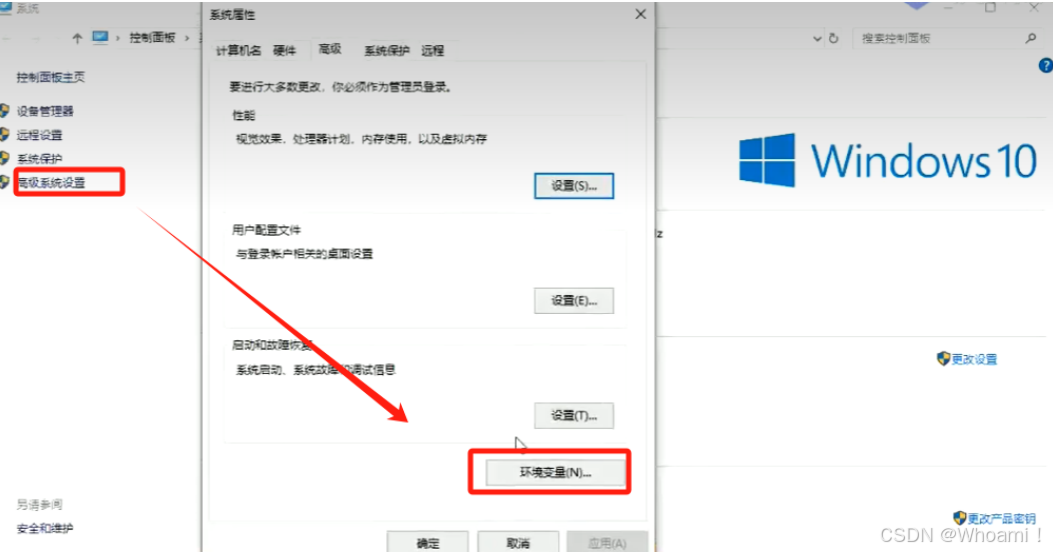

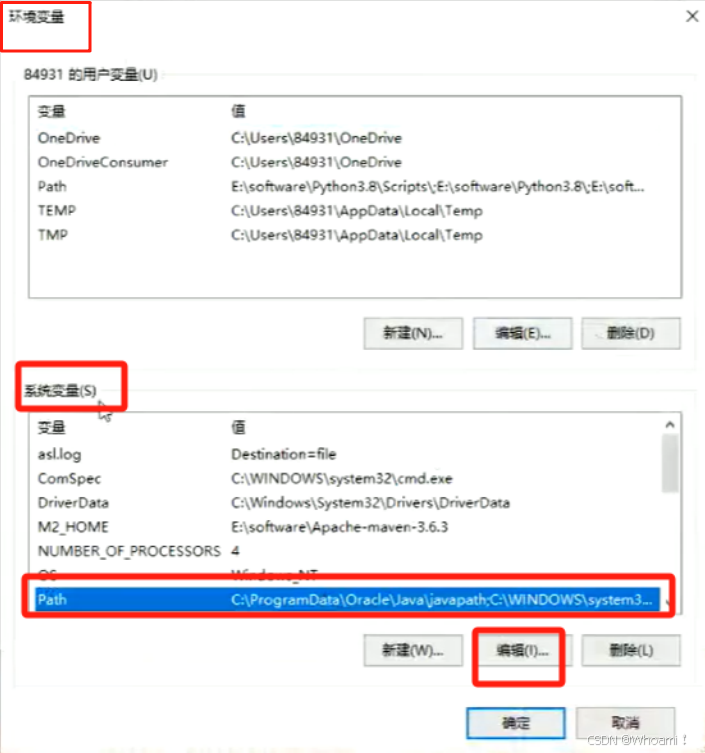

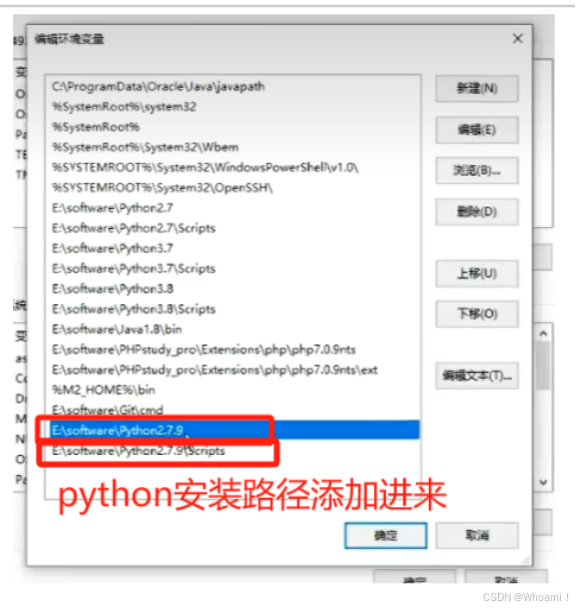

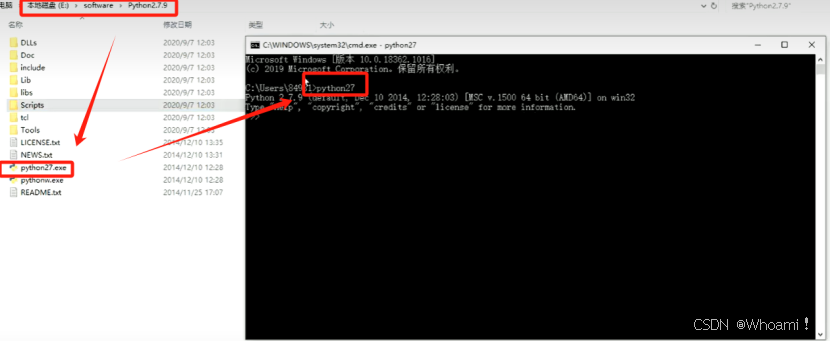

1.5.3 Python环境变量配置

脚本文件(awvs12pro.py)需要进行环境变量配置。

Windows系统变量设置:

| 步骤 | 操作路径 | 添加内容 |

|---|---|---|

| 1. 打开设置 | 桌面右键 → 属性 → 高级系统设置 → 环境变量 | - |

| 2. 编辑Path | 系统变量 → Path → 编辑 | C:\Python27\ |

| 3. 添加Scripts | 同上 | C:\Python27\Scripts\ |

添加后,就可以在cmd进行python27的直接运行了。

# 验证安装(CMD执行):

python --version # 应返回 Python 2.7.x

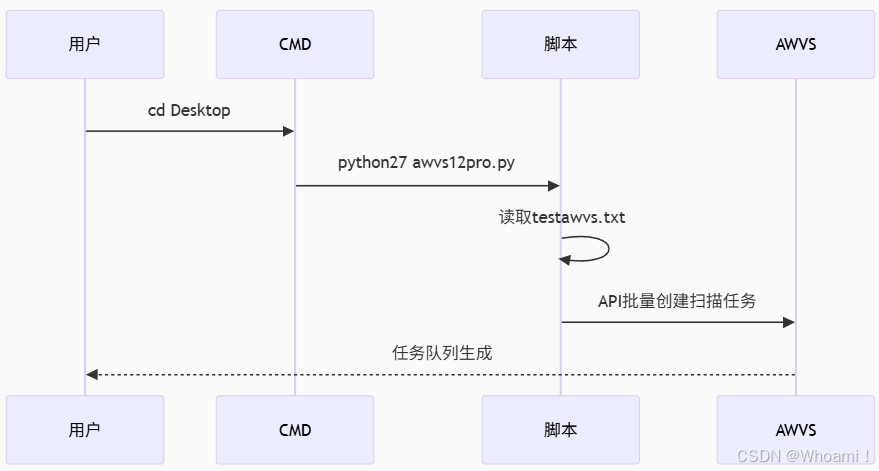

1.5.4 脚本执行流程

关键命令:

# 在脚本目录打开CMD

python27 awvs12pro.py

> 选择模式:[1] 添加扫描任务

> 输入并发数:50 # 根据服务器性能调整

1.5.5 任务监控与输出

AWVS控制台操作:

-

登录

https://localhost:3443 -

进入 Scans 选项卡

-

查看状态:

-

🟢 运行中

-

🟡 排队中

-

🔴 失败

-

-

导出报告:支持PDF/HTML批量导出

1.5.6 故障排除指南

| 问题现象 | 解决方案 |

|---|---|

脚本报ImportError | pip install requests |

| AWVS未接收任务 | 检查API密钥/服务状态 |

| 目标遗漏扫描 | 验证txt文件UTF-8编码 |

| 高CPU占用 | 降低并发数 → python27 awvs12pro.py 20 |

💥创作不易💥求一波暴击👉点赞❤️ 关注🔔 收藏⭐️ 评论💬

您的支持是我创作最大的动力!