安全合规3--防火墙

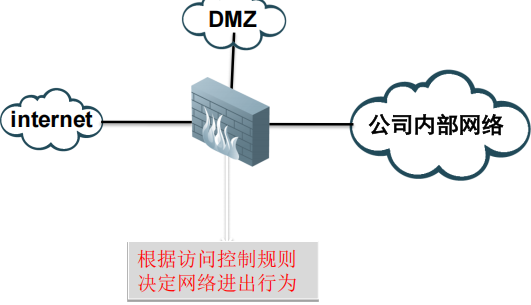

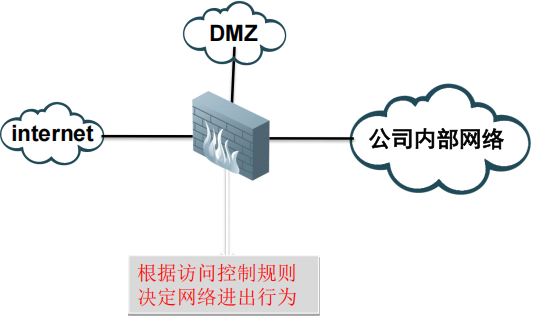

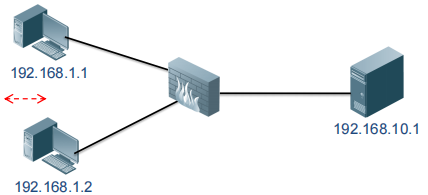

防火墙是一个位于内部网络与外部网络之间的安全系统(网络中不同 区域之间),是按照一定的安全策略建立起来的硬件或软件系统,用 于流量控制的系统(隔离),保护内部网络资源免受威胁(保护)。

防火墙的主要用于防止黑客对安全区域网络的攻击,保护内部网络的 安全运行。

- 根据访问控制规则决定网络进出行为:

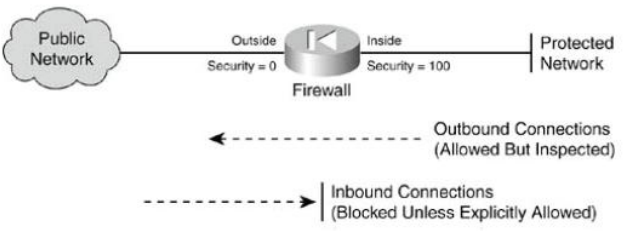

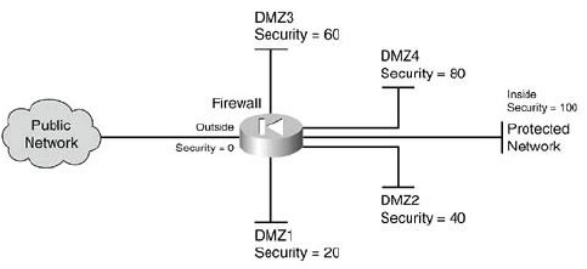

- 访问控制规则存在的形式:访问控制列表ACL 和 安全级别(0-100)

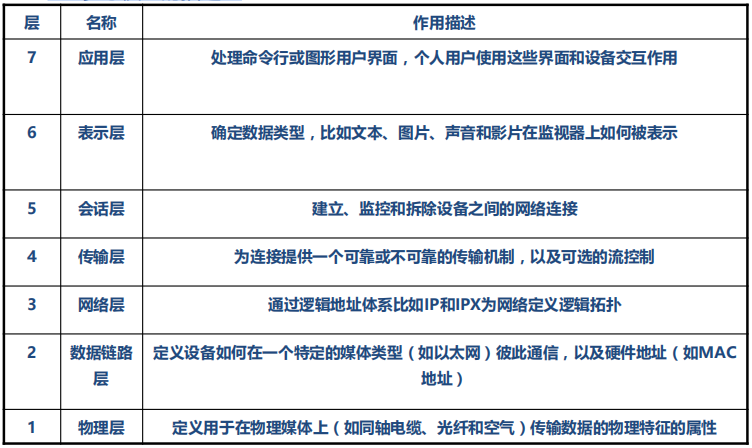

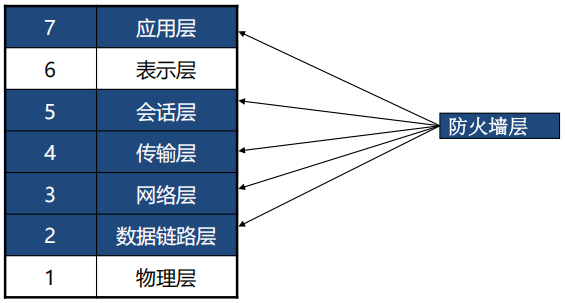

四、防火墙工作层次

五、防火墙发展历程

六、防火墙发展与分类

1. 简单包过滤防火墙技术

流(Flow):单向数据集合,标识方式:

TCP/UDP:五元组(源IP、源端口、目的IP、目的端口、协议)

ICMP:三元组(源IP、目的IP、协议)+ Type/Code

RAW IP:三元组(源IP、目的IP、协议)

会话(Session):双向通信实体,关联两个反向流(Initiator/Responder)。

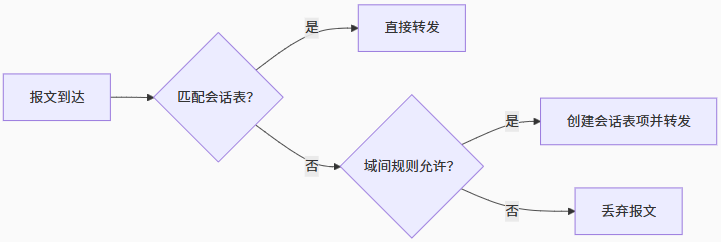

(2)会话表机制

五元组构成会话表键值(若支持虚拟防火墙,增加VPN ID)。

会话创建条件:

TCP:完成三次握手后建立

UDP/ICMP/Raw IP:首包触发创建

(3)报文处理流程

匹配已有会话 → 直接转发

无会话匹配时:

检查ACL规则 → 允许则创建会话并转发

默认策略:高安全级区域可访问低安全级区域,反之禁止

(注:低→高访问需显式配置ACL例外)

(4)状态检测技术优劣分析

| 优势 | 局限性 |

|---|---|

| ▶ 动态感知连接状态(SYN/FIN等控制码) | ▶ 无法解析应用层内容(如URL过滤失效) |

| ▶ 高效转发(避免重复规则匹配) | ▶ 不能阻断应用层攻击(SQL注入/XSS等) |

| ▶ 更精细的安全控制 | ▶ 协议支持不全(UDP/ICMP无真正状态) |

| ▶ 减少资源消耗 | ▶ 不适用多通道协议(如FTP被动模式) |

3. 应用层网关防火墙技术

(1) 基本机制

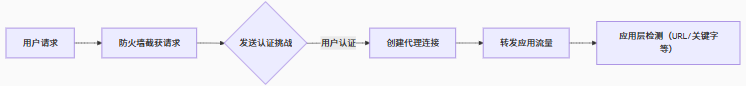

代理架构:截获用户连接请求 → 强制认证 → 认证通过后建立代理通道。

认证表(xauth表):存储合法用户信息(如用户名/密码)。

工作层级:L3-L7,可深度解析应用层数据(HTTP/FTP/Telnet等)。

处理流程

(2) ALG(应用层网关)关键技术

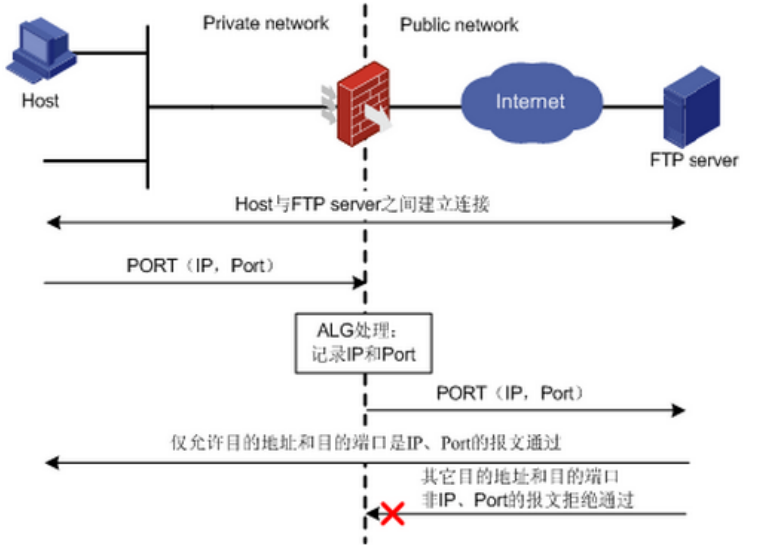

解决多通道协议问题(如FTP、H.323、SIP):

动态端口协商:解析控制通道报文(如FTP的

PORT命令),提取IP/端口。动态开通通道:仅允许协商端口的数据通过。

NAT场景协同:

转换载荷中的IP/端口(如FTP主动模式的IP地址),解决NAT无法修改应用层内容的问题。

(3) 应用网关优劣分析

| 优势 | 局限性 |

|---|---|

| ▶ 深度应用层检测:支持URL过滤、关键字阻断、行为管理 | ▶ 仅支持TCP应用(不支持UDP/ICMP) |

| ▶ 强身份认证:用户级访问控制 | ▶ 性能瓶颈:软件代理消耗CPU/内存 |

| ▶ 解决多通道协议穿透:如FTP/NAT场景 | ▶ 兼容性差:部分协议需专用客户端 |

| ▶ 隐藏内部网络拓扑:代理隔离原始连接 | ▶ 延迟增加:数据需代理拆包重组 |

(4) ALG关键场景示例(FTP主动模式)

控制通道建立:客户端发送

PORT 192.168.1.2:3000(声明数据通道端口)。ALG处理:解析

PORT命令 → 记录IP:Port → 动态开通该端口访问策略。NAT协同:将载荷中的私网IP(

192.168.1.2)替换为公网IP(如202.0.0.1)。数据通道放行:仅允许目的IP:Port为

202.0.0.1:3000的流量通过

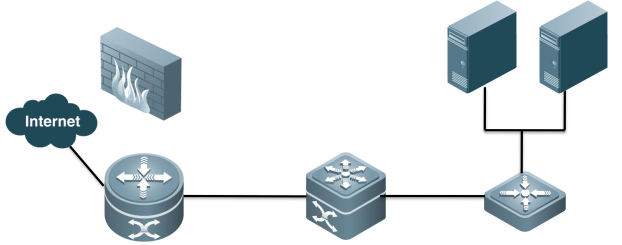

替换原有出口设备

增加安全性、嵌入现有网络环境中,内部网络与外部网络安全隔离

| 模式 | 工作层级 | 核心机制 | 适用场景 |

|---|---|---|---|

| 路由模式 | L3 | 三层接口IP配置、路由决策、NAT转换 | 网络边界替换(如出口网关替换) |

| 透明模式 | L2 | MAC学习与转发、无IP配置 | 嵌入现有网络(不改变拓扑/IP规划) |

| 混合模式 | L2+L3 | 同时支持路由与透明接口 | 复杂异构网络环境 |

二层设备:基于MAC地址转发,无需配置接口IP(可配管理IP)。

安全策略:与传统路由模式一致,通过安全区域策略控制流量通行。

MAC表学习:动态构建MAC地址表,实现数据帧精确转发。

| 优势 | 应用价值 |

|---|---|

| 零拓扑改动 | 嵌入现有网络无需调整IP地址或路由协议 |

| 保留路由邻居关系 | OSPF/BGP等邻居会话不受影响 |

| 支持非IP流量 | 转发广播/组播帧及工业协议(如LLDP) |

| 隐蔽性强 | 对用户透明,不暴露防火墙存在 |

八、下一代防火墙概述

1、传统防火墙的局限性

防御模式

基于IP/端口和静态特征匹配(如攻击特征码)。

通过隔离信任/非信任网络构建安全框架。

缺陷:无法应对边界模糊化(云、移动办公)、高级隐蔽攻击(APT、0Day漏洞)及动态威胁。

传统安全架构问题

“串糖葫芦式”堆叠:FW(防火墙)、IPS(入侵防御系统)、AV(防病毒网关)、WAF(Web应用防火墙)等多设备独立部署。

弊端:

成本高(重复采购、空间占用)。

管理难(多厂商设备、安全风险无法联动分析)。

效率低(重复数据解析、单点故障)。

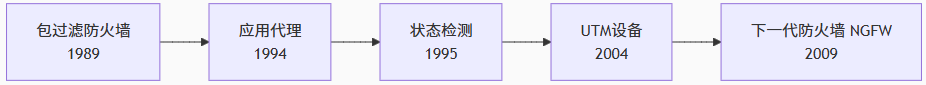

UTM设备的不足

多功能简单叠加(FW+AV+IPS+WAF),但性能低下:应用层处理能力弱。

多次拆包检测导致延迟。

2、防火墙技术演进

核心升级:

从基础访问控制 → 会话机制 → 多功能叠加 → 基于DPI深度检测。

NGFW实现 “用户+应用+内容” 三维管控。

3、下一代防火墙(NGFW)的核心能力

以深信服NGAF为例:

全面防护架构

L2-L7层安全覆盖,强化Web安全(防SQL注入、XSS、CSRF等)。

智能分析APT攻击、僵尸网络。

关键技术

深度内容检测(DPI):

协议解析 + 应用识别 + 内容合规性检查 + 恶意代码防护。

云安全协同:

云沙箱、威胁情报、在线专家快速响应新型威胁。

核心优势

一体化引擎避免多次拆包,提升性能。

基于应用和业务风险可视化管控。

4、安全理念变革

安全可视

Why:网络边界消失,需实时掌握流量、用户行为、资产状态。

How:

用户可视(身份/终端类型/位置)。

行为可视(应用内容/异常流量)。

业务可视(漏洞/数据风险)。

持续检测

从被动防御转向主动监测,通过云平台实现威胁闭环处置。

5、NGFW应用场景

| 场景 | 防护重点 | 部署方案 |

|---|---|---|

| 互联网出口 | 封堵风险访问、阻断恶意流量、检测失陷主机 | NGFW串联部署 + 云端协同 |

| WEB安全 | 资产自动发现、漏洞扫描、针对性防护策略 | 流量分析探针(旁路/镜像)+ 云扫描 |

| 数据中心 | 核心层-汇聚层-接入层纵深防护 | NGFW分层部署(含虚拟化NFV) |

| 广域网分支接入 | 统一策略管理、安全状态集中展示 | 总部集中管控平台 + 分支轻量化探针 |

6、与传统方案对比

| 能力 | UTM/传统防火墙 | NGFW |

|---|---|---|

| 应用识别 | 端口猜测(准确率<50%) | DPI深度解析(准确率>95%) |

| 威胁检测 | 静态特征库 | AI行为分析+云沙箱动态检测 |

| 性能损耗 | 多次拆包(延迟↑300%) | 单次解析(延迟<1ms) |

| 运维效率 | 多控制台跳转 | 统一风险视图(MTTR↓70%) |

总结

下一代防火墙(NGFW)通过 深度内容检测(DPI)、多维可视化、云安全协同 技术,解决了传统防火墙在动态边界和高级威胁防护中的失效问题。其核心价值在于 “安全可视、持续检测、一体化防护”,为互联网出口、WEB服务、数据中心及广域网分支提供场景化安全能力,实现从被动防御到主动运营的转变。