22 BTLO 蓝队靶场 Countdown 解题记录

Tools:

- ELK

- CyberChef

- OSINT (whole World Wide Web)

Hunt #1:

Brute Force

DetectedSource: winevent-security

(1/3) — 可疑暴力破解流量来自哪个IP地址 What is the IP address from which the suspicious brute force traffic is seen??

我们需要寻找暴力破解尝试。首先应查找失败的登录尝试,对应的事件ID是 4625(登录失败)。因此可使用以下查询:

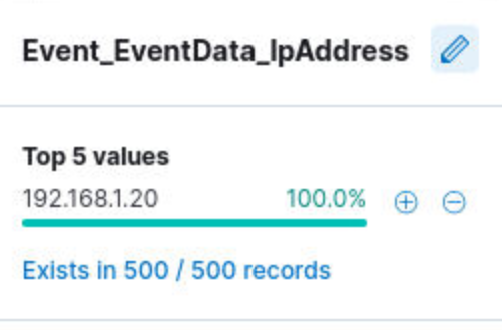

接着检查 Event_EventData_IpAddress 字段的统计值:

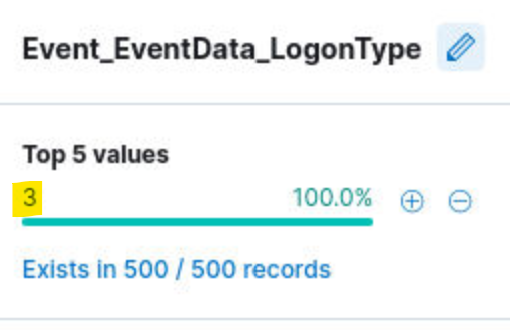

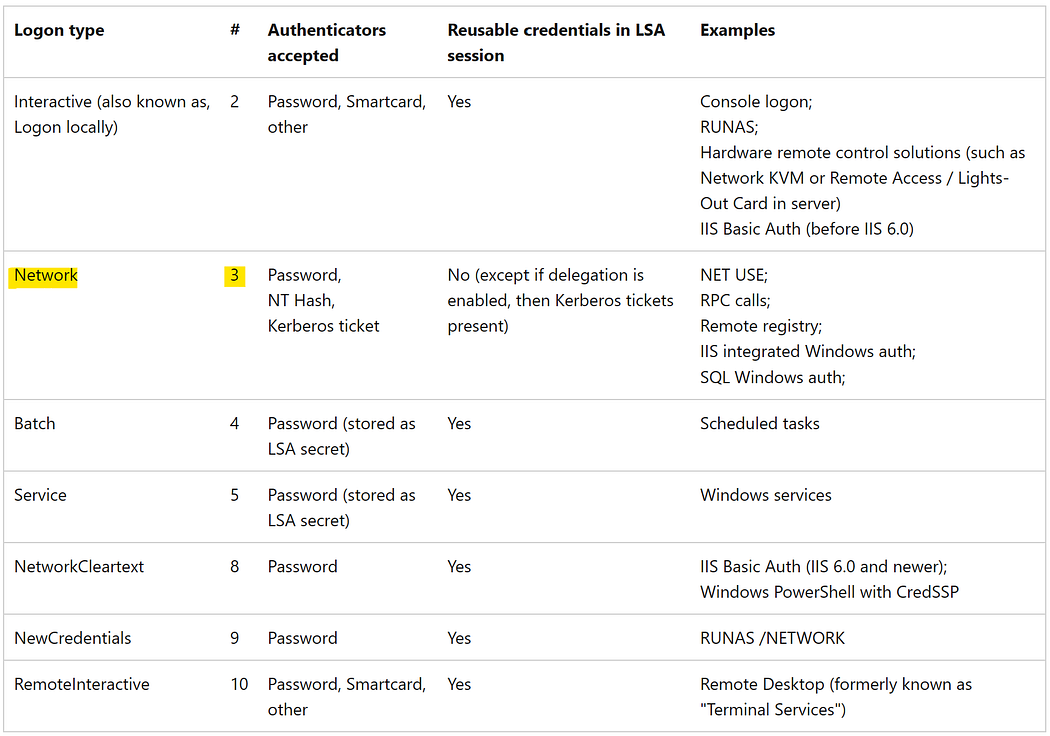

(2/3) — 登录类型是什么 What is the observed logon type?

检查 Event_EventData_LogonType 字段的统计值:

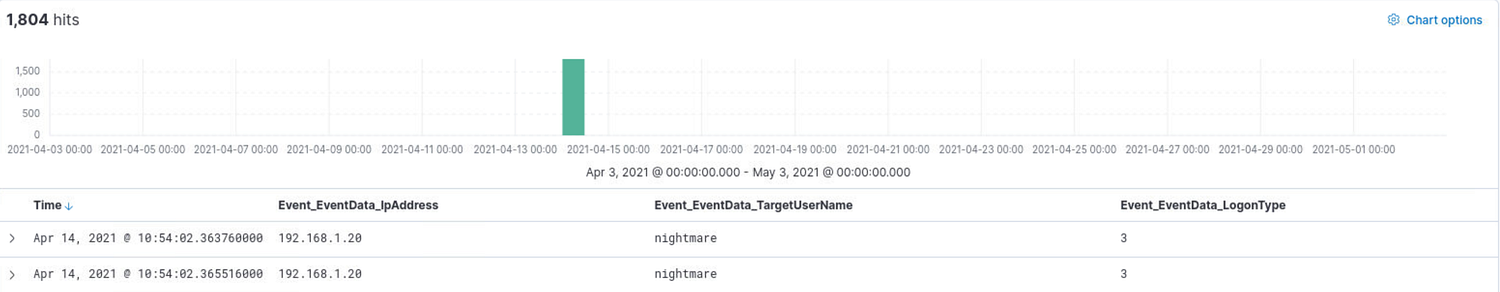

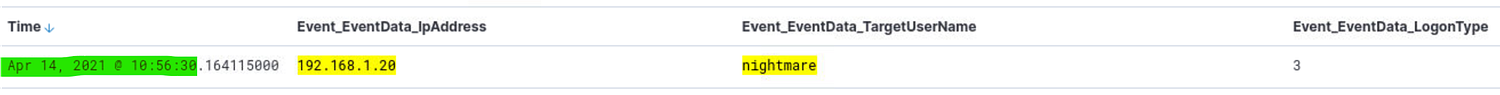

(3/3) — 暴力破解后首次成功登录的时间 What is the time of the first successful logon after the brute force?

现在需查找成功登录事件(事件ID:4624),修改查询条件为:

Event_System_EventID : “4624” AND Event_EventData_IpAddress: “192.168.1.20” AND Event_EventData_TargetUserName: “nightmare”:

Hunt #2:

Windows Defender Bypass

Source: sysmon/winevent-powershell

Related questions:

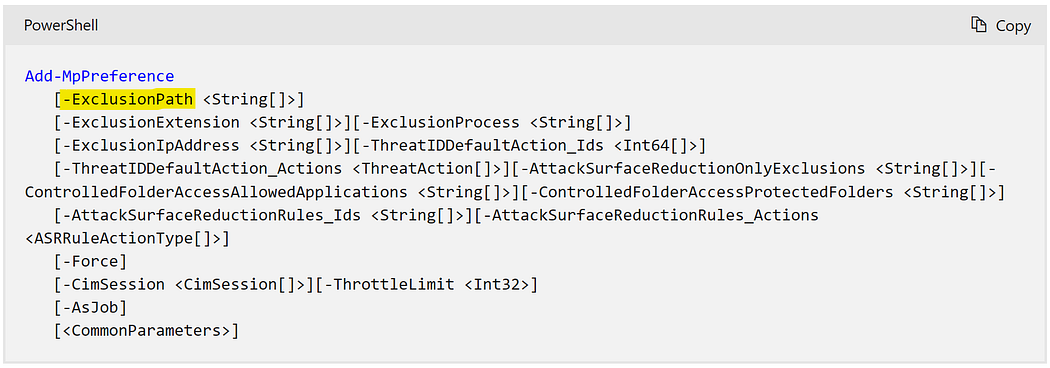

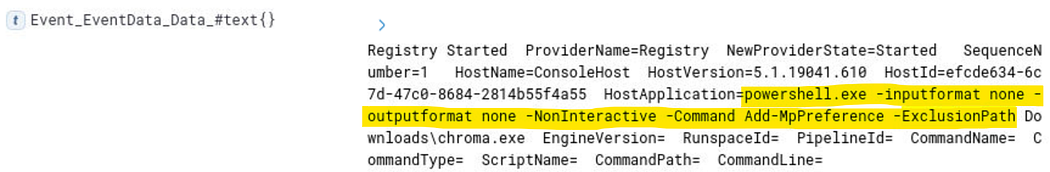

(1/2) — 用于绕过Defender对恶意文件扫描的完整命令是什么 What is the full command used for bypassing the defender scan on the malicious file?

关键点是“绕过Defender扫描”,因此需查找与“排除”相关的操作。参考Windows Defender文档: documentation 搜索 “exclusion”:

构建查询语句: “*-ExclusionPath*”

powershell.exe -inputformat none -outputformat none -NonInteractive -Command Add-MpPreference -ExclusionPath

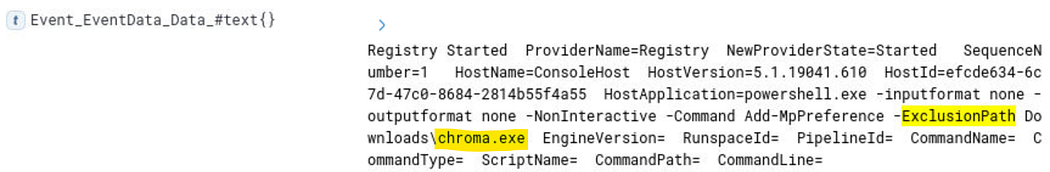

(2/2) — 恶意应用程序的文件名是什么 What is the filename of the malicious application?

在同一日志中可找到恶意文件名:

chroma.exe

Hunt #3:

WannaCry KillSwitch Domain

Source: sysmon

(1/2) — 域名名称是什么 What is the domain name?

阅Sysmon文档,确定用于域名查询的事件ID: documentation

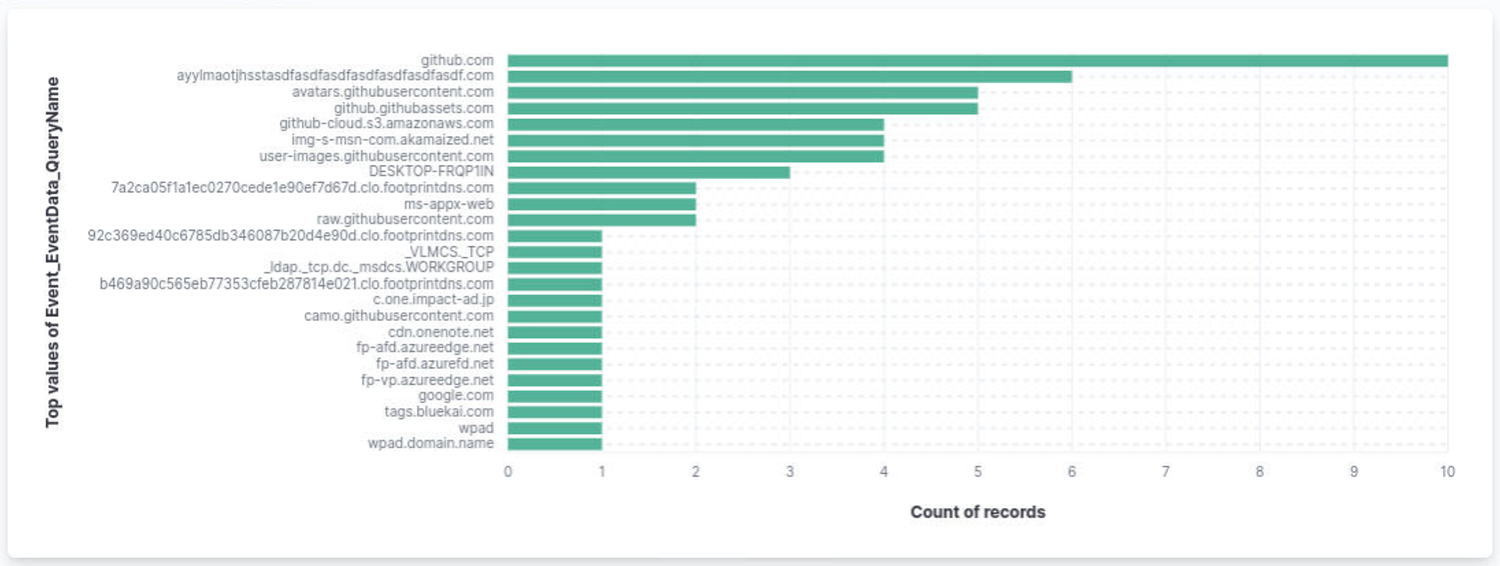

查询:Event_System_EventID: 22,并通过 Event_EventData_QueryName 字段分析结果:

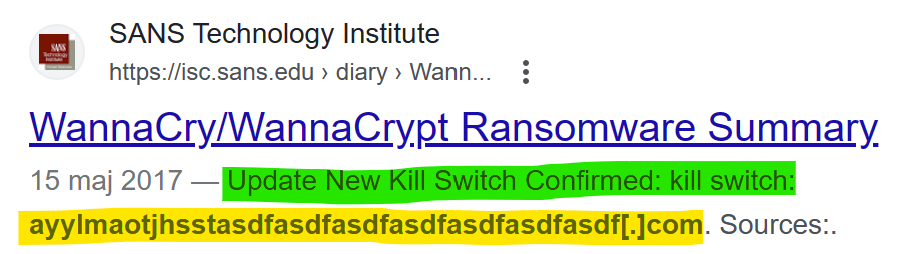

发现可疑域名 ayylmaotjhsstasdfasdfasdfasdfasdfasdfasdf[.]com,网页搜索验证:

ayylmaotjhsstasdfasdfasdfasdfasdfasdfasdf.com

(2/2) — 执行的进程ID和线程ID是什么 What is the Execution ProcessID and ThreadID?

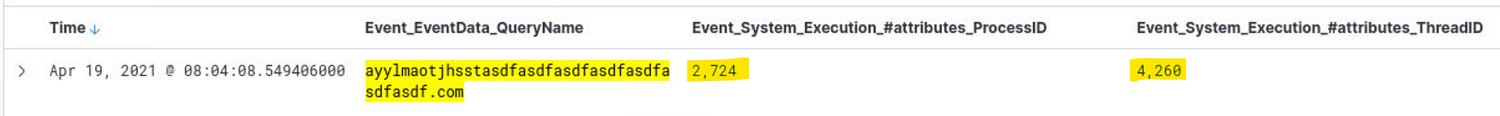

修改查询条件,增加域名: Event_System_EventID : 22 AND Event_EventData_QueryName: “ayylmaotjhsstasdfasdfasdfasdfasdfasdfasdf.com”:

2724, 4260

Hunt #4:

Password Dumping

Source: sysmon

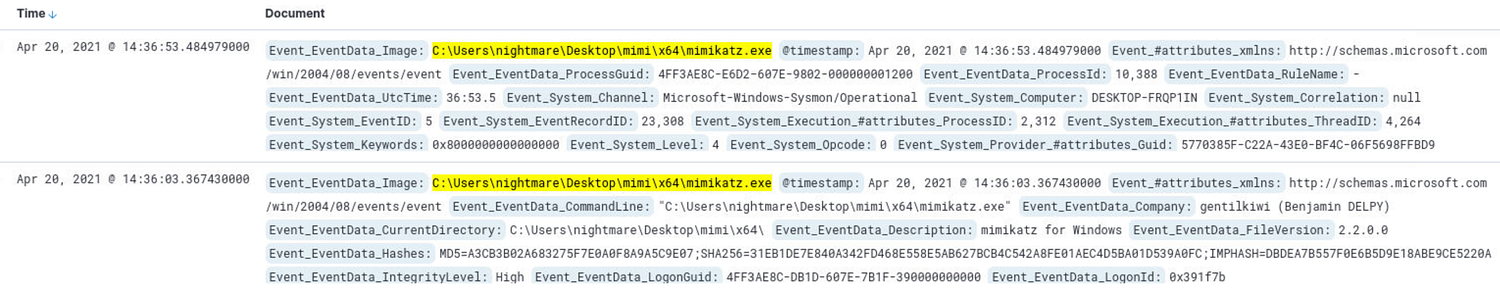

(1/1) — 用于密码转储的exe文件完整路径是什么 What is the full path of the exe used for dumping password?

查阅Sysmon文档确定相关事件ID: documentation

尝试以下查询:

Event_System_EventID: 10 → 无结果

Event_System_EventID: 8 → 无结果

Event_System_EventID: 7 → 无结果

最后使用常见密码转储( credential/password dumping)工具关键词搜索:

Event_EventData_Image : (*mimi* OR *mimikatz* OR *procdump* OR *lsremora.dll* OR *lsremora64.dll* OR *dumpext.dll* OR *wceaux.dll* OR “mimidrv.sys”):

C:\Users\nightmare\Desktop\mimi\x64\mimikatz.exe

知识点总结

1. 暴力破解攻击检测

-

关键日志:Windows 安全事件日志(

EventID 4625登录失败 /4624登录成功) -

考察能力:

-

通过IP地址(

Event_EventData_IpAddress)定位攻击源。 -

识别登录类型(

LogonType,如3=Network表示网络登录)。 -

分析攻击时间线(首次成功登录时间)。

-

2. Windows Defender 绕过技术

-

关键操作:通过PowerShell修改Defender排除列表(

Add-MpPreference -ExclusionPath) -

考察能力:

-

理解恶意软件如何利用合法API禁用安全防护。

-

从命令行日志中提取关键参数(如恶意文件路径

chroma.exe)。

-

3. 恶意域名与进程注入分析

-

关键日志:Sysmon DNS查询事件(

EventID 22) -

考察能力:

-

检测C2(命令与控制)域名请求(如WannaCry终止开关域名)。

-

关联进程ID(

Execution ProcessID/ThreadID)与恶意活动。

-

4. 凭据窃取与密码转储

-

关键工具:Mimikatz(路径

C:\...\mimikatz.exe) -

考察能力:

-

识别常见凭据转储工具(如Mimikatz、Procdump)。

-

分析进程访问行为(

EventID 10进程内存访问)。

-

5. 多源日志关联分析

-

日志类型:

-

Windows安全事件日志(

winevent-security)。 -

Sysmon日志(进程、网络、注册表等)。

-

PowerShell操作日志。

-

-

考察能力:

-

跨日志关联事件(如暴力破解后成功登录)。

-

使用复合查询语法(AND/OR)过滤噪音。

-

6. 攻击链(Kill Chain)理解

-

攻击阶段覆盖:

-

初始访问(暴力破解)。

-

防御规避(Defender排除项)。

-

横向移动(网络登录)。

-

数据窃取(密码转储)。

-

7. 实战化查询技巧

-

高频查询模式:

-

按事件ID筛选(如

EventID: 4625)。 -

字段值统计(

Top values for Event_EventData_IpAddress)。 -

关键词搜索(

*-ExclusionPath*或*mimi*)。

-