综合实验(3)

文章目录

目录

文章目录

前言

GRE over IPSec 概述

配置步骤

关键注意事项

验证命令

总结

前言

在当今高度互联的网络环境中,确保数据传输的安全性和灵活性至关重要。传统的IPSec(Internet Protocol Security)协议通过加密和认证机制为IP数据包提供端到端的安全保障,但其主要针对IP层协议,难以直接支持非IP协议(如IPX、AppleTalk等)的传输。RE(Route Encapsulation) over IPSec技术应运而生,通过将多协议数据包封装在IPSec隧道中,实现了安全的多协议通信。

该技术结合了路由封装的灵活性与IPSec的安全性,允许企业或组织在不牺牲安全性的前提下,扩展网络协议的兼容性。无论是跨地域分支机构互联,还是异构网络环境下的数据交换,RE over IPSec都能提供高效且安全的解决方案。本技术适用于需要兼顾多协议支持和强加密需求的场景,为现代网络架构提供了可靠的通信基础。

GRE over IPSec 概述

GRE(Generic Routing Encapsulation)是一种隧道协议,用于封装多种网络层协议的数据包。IPSec(Internet Protocol Security)提供网络层加密和认证。结合两者(GRE over IPSec)可以实现安全的多协议隧道传输,适用于企业网络互联或跨地域数据传输。

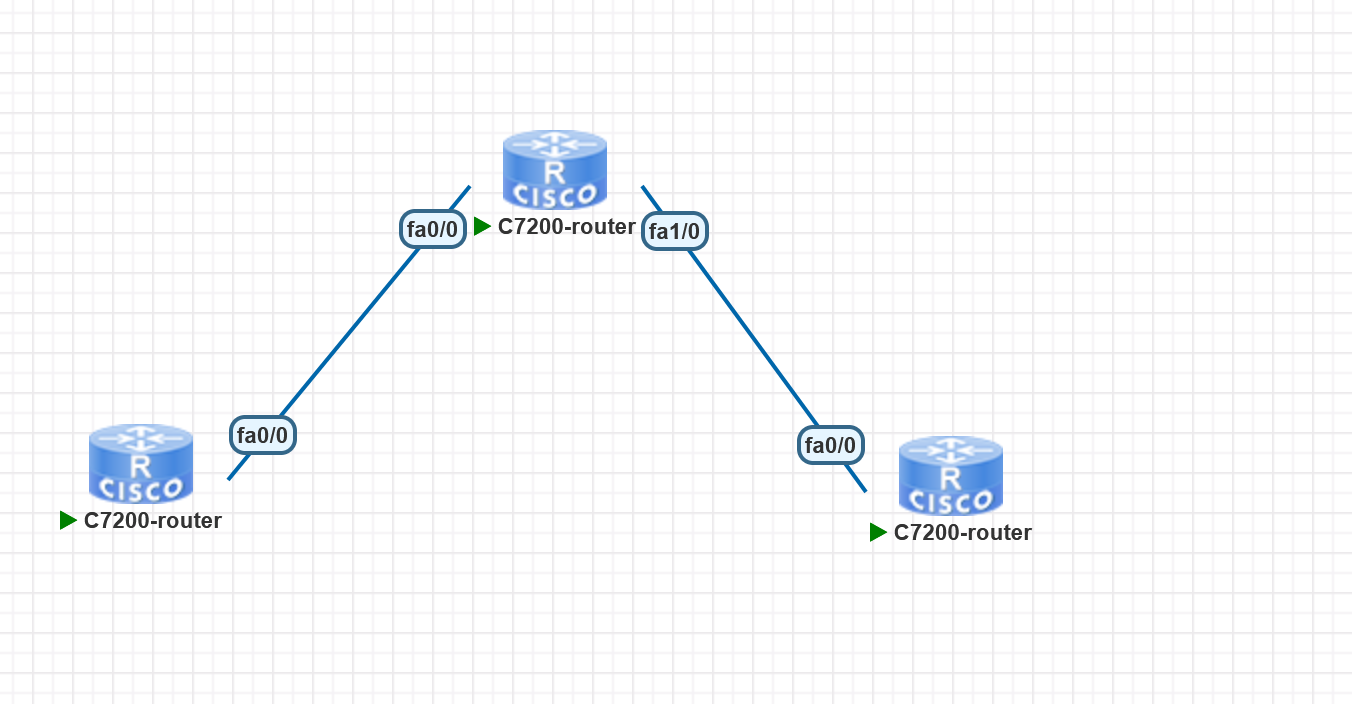

配置步骤

关键注意事项

- MTU 问题:GRE 和 IPSec 会增加包头开销,需调整 MTU(通常设为 1400 字节)以避免分片。

- 路由配置:确保两端路由表指向 GRE 隧道接口作为目标网络的出口。

- NAT 穿透:若设备位于 NAT 后,需在 IPSec 配置中启用

NAT-T(crypto isakmp nat-traversal)

RT1配置:

rt1(config)#interface tunnel 0

rt1(config-if)#ip add 1.1.1.1 255.255.255.0

rt1(config-if)#tunnel source ethernet 0/0

rt1(config-if)#tunnel destination 172.1.2.2

rt1(config-if)#exit

rt1(config)#crypto isakmp enable

rt1(config)#crypto isakmp policy 1

rt1(config-isakmp)#authentication pre-share

rt1(config-isakmp)#hash md5

rt1(config-isakmp)#group 2

rt2(config-isakmp)#encryption des

rt1(config-isakmp)#exit

rt1(config)#crypto isakmp key 0 cisco address 172.1.2.2

rt1(config)#crypto ipsec transform-set cisco esp-des esp-md5-hmac

rt1(cfg-crypto-trans)#exit

rt1(config)#access-list 101 permit ip host 172.1.1.2 host 172.1.2.2

rt1(config)#crypto map cisco 10 ipsec-isakmp

rt1(config-crypto-map)#set peer 172.1.2.2

rt1(config-crypto-map)#set transform-set cisco

rt1(config-crypto-map)#match address 101

rt1(config-crypto-map)#exit

rt1(config)#interface ethernet 0/0

rt1(config-if)#crypto map cisco

RT2配置:

rt2(config)#interface tunnel 0

rt2(config-if)#ip add 1.1.1.2 255.255.255.0

rt2(config-if)#tunnel source ethernet 0/0

rt2(config-if)#tunnel destination 172.1.1.2

rt2(config-if)#exit

rt2(config)#crypto isakmp enable

rt2(config)#crypto isakmp policy 1

rt2(config-isakmp)#encryption des

rt2(config-isakmp)#authentication pre-share

rt2(config-isakmp)#hash md5

rt2(config-isakmp)#group 2

rt2(config-isakmp)#exit

rt2(config)#crypto isakmp key 0 cisco address 172.1.1.2

rt2(config)#crypto ipsec transform-set cisco esp-des esp-md5-hmac

rt2(cfg-crypto-trans)#exit

rt2(config)#access-list 101 permit ip host 172.1.2.2 host 172.1.1.2

rt2(config)#crypto map cisco 10 ipsec-isakmp

rt2(config-crypto-map)#set peer 172.1.1.2

rt2(config-crypto-map)#set transform-set cisco

rt2(config-crypto-map)#match address 101

rt2(config-crypto-map)#exit

rt2(config)#interface ethernet 0/0

rt2(config-if)#crypto map cisco

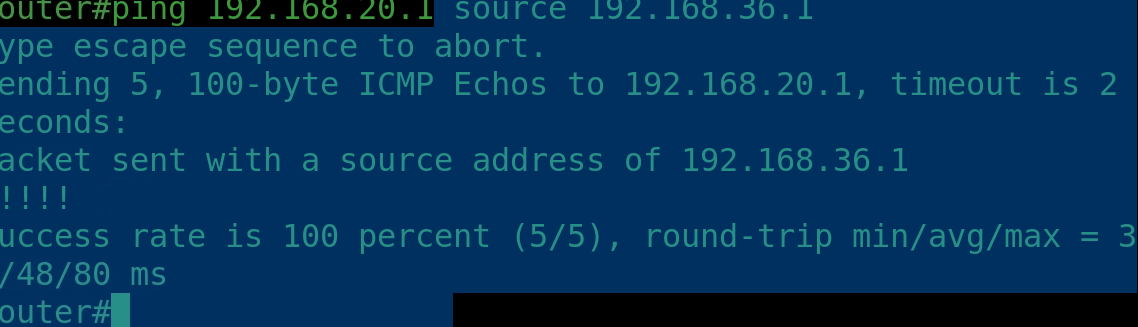

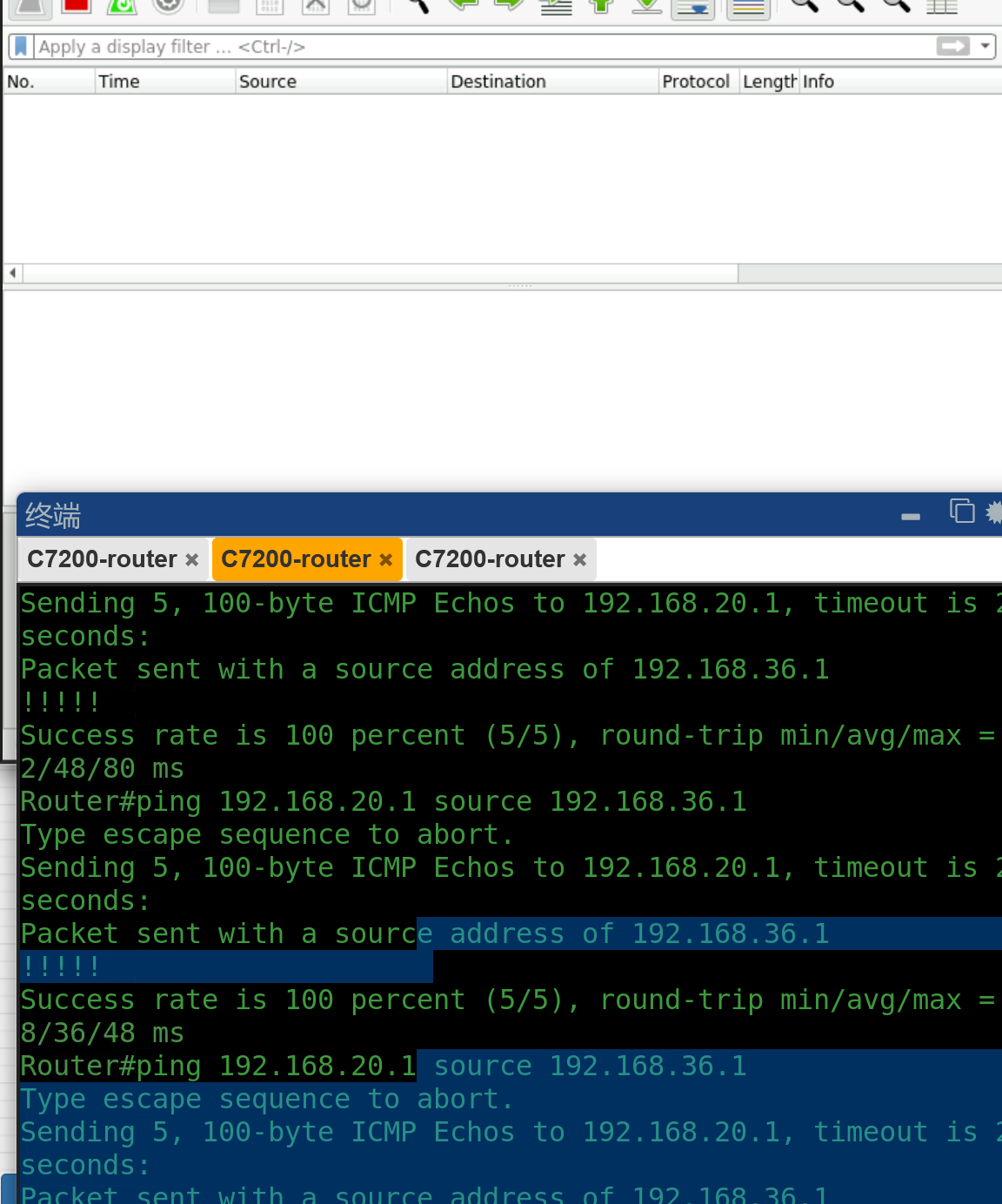

抓不到包

GRE本身不能解决VPN传输数据的安全性,通过承载在Ipsec VPN中实现安全性的要求,RT2客户端定义感兴趣的流量是公网地址,RT2pingRT1的时候,触发GRE的流量,被GRE封装,打上新的IP头部,这时匹配Ipsec 的流量做IP sec,这样实现的了GRE被IP sec承载,实现了安全性的要求。

验证命令

- 检查 GRE 隧道状态:

show interface Tunnel0 - 验证 IPSec SA:

show crypto ipsec sa - 测试连通性:

ping <对端隧道IP>

总结

IPSec(Internet Protocol Security)是一种广泛使用的安全协议套件,用于保护IP层通信的机密性、完整性和真实性。在IPSec基础上实现的多协议隧道传输(如GRE over IPSec)结合了通用路由封装(GRE)的灵活性和IPSec的安全性,能够高效承载多种协议数据。

GRE over IPSEC通过GRE封装不同协议的数据包,再通过IPSec加密传输,解决了传统IPSec仅支持单播IP流量的限制。这种方式不仅支持非IP协议(如IPX、AppleTalk)和组播/广播流量的安全传输,还提供了端到端的数据加密和身份验证,确保数据在公共网络(如互联网)中的安全传输。

其典型应用场景包括企业分支机构间的安全互联、云服务与本地网络的混合连接,以及对实时性要求较高的语音和视频通信的保护。GRE over IPSec在保证安全性的同时,兼顾了多协议兼容性和网络扩展性,成为现代企业网络架构中的重要解决方案