DMZ网络安全基础知识

目录

一、什么是DMZ?

二、为什么需要DMZ?

三、DMZ的三种实现方式

1. 单防火墙方案

2. 双防火墙方案(推荐)

3. 云环境DMZ

四、DMZ部署最佳实践

1. 必须放在DMZ的服务

2. 禁止放在DMZ的资源

3. 基础安全配置

五、DMZ安全防护措施

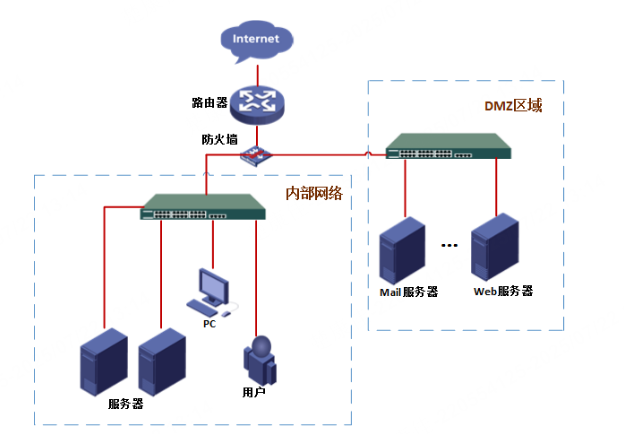

一、什么是DMZ?

DMZ(Demilitarized Zone,非军事区)是位于企业内部网络和外部互联网之间的半信任缓冲区域,专门用于放置需要对外提供服务的服务器。就像军事缓冲区一样,DMZ在网络中创建了一个"中立地带",既能让外部用户访问必要服务,又能有效保护内部核心网络的安全。

核心特点:

-

🛡️ 隔离保护:内外网流量必须经过DMZ

-

🌐 服务公开:托管Web、邮件等对外服务

-

🔒 风险控制:即使DMZ被攻破,内网仍受保护

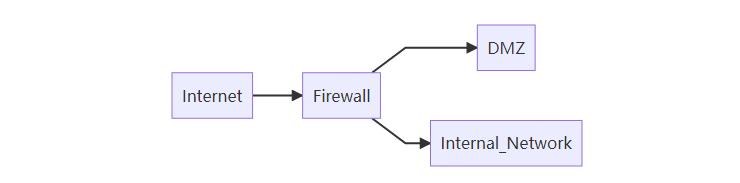

典型的DMZ网络架构示意图

二、为什么需要DMZ?

| 场景 | 无DMZ的风险 | 有DMZ的防护 |

|---|---|---|

| Web服务对外提供 | 直接暴露内网服务器 | 仅暴露DMZ区的Web服务器 |

| 邮件服务 | 攻击者可直达内网 | 仅能访问DMZ的邮件网关 |

| 数据库服务 | 可能被直接攻击 | 内网数据库完全不可达 |

三、DMZ的三种实现方式

1. 单防火墙方案

优点:成本低

缺点:单点故障风险

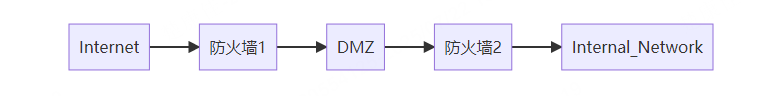

2. 双防火墙方案(推荐)

优点:纵深防御

缺点:配置复杂

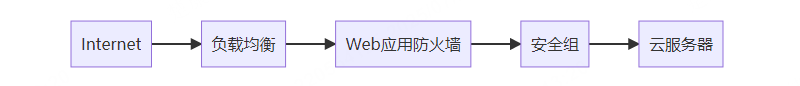

3. 云环境DMZ

特点:弹性扩展,策略即代码

四、DMZ部署最佳实践

1. 必须放在DMZ的服务

-

🌐 Web服务器

-

📧 邮件网关

-

☁️ VPN接入服务器

-

🔄 文件传输服务

2. 禁止放在DMZ的资源

-

💾 核心数据库

-

🖥️ 域控制器

-

📁 文件共享服务器

-

🧑💻 开发测试环境

3. 基础安全配置

# 示例:防火墙规则(仅开放必要端口)

iptables -A FORWARD -i eth0 -o eth1 -p tcp --dport 80 -j ACCEPT

iptables -A FORWARD -i eth1 -o eth0 -p tcp --sport 80 -m state --state ESTABLISHED -j ACCEPT

iptables -A FORWARD -j DROP # 默认拒绝所有五、DMZ安全防护措施

-

网络层防护:

-

启用入侵检测系统(IDS)

-

配置DDoS防护

-

实施IP白名单

-

-

主机层防护:

-

定期漏洞扫描

-

最小化安装原则

-

及时打补丁

-

-

应用层防护:

-

部署WAF防火墙

-

关闭不必要服务

-

启用日志审计

-

原则:"任何来自外部的访问止步于DMZ,任何内部访问DMZ都要经过严格审查"。