AWS PrivateLink方式访问Redis

问题

现在有两个不同的aws云账号,而且,这两个不同云账号,其中一个拥有Redis服务(elasticache)。现在需要通过另外一个账号的vpc内网访问另外一个账号的内网的redis服务。

解决

AWS PrivateLink方式。这样就可以通过走aws内网的方式访问Redis服务。

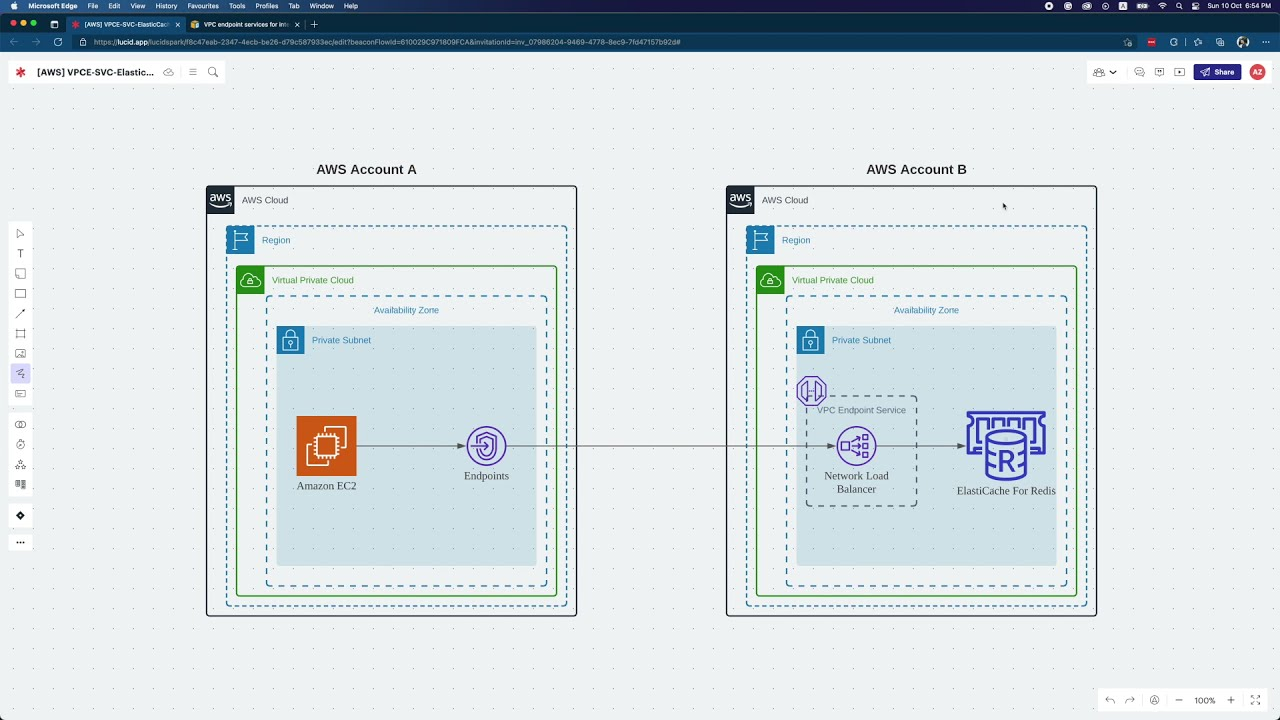

一图胜千言

步骤

这里假设B账号中的ElastiCache(Redis)服务已经在正常运行了。

B账户

需要在服务提供方创建端点服务,创建端点服务,需要有负载均衡器的支持,所有还是需要先创建NLB,NLB又需要有目标组先让Redis节点能正常注册到目标组上面。

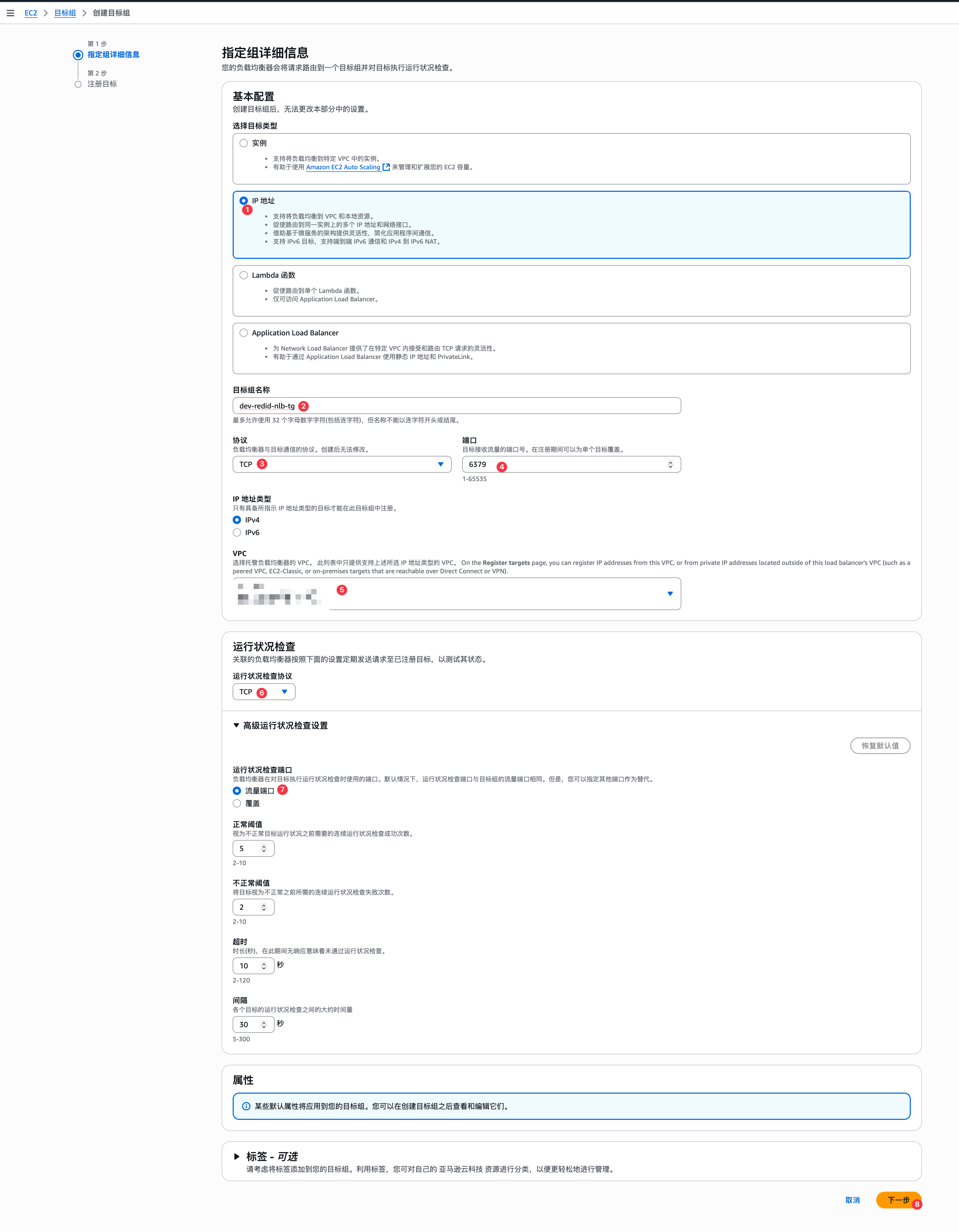

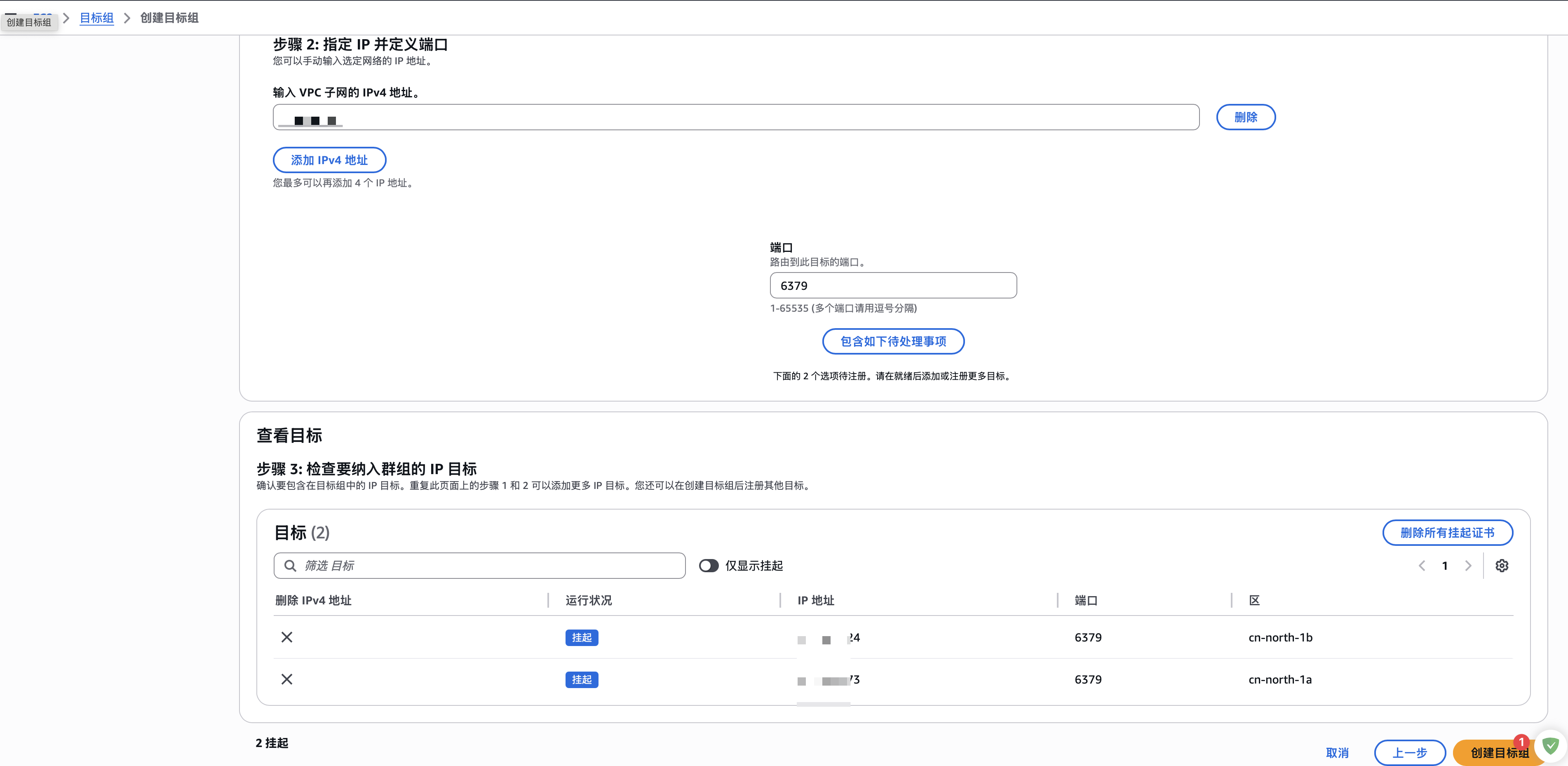

创建目标组

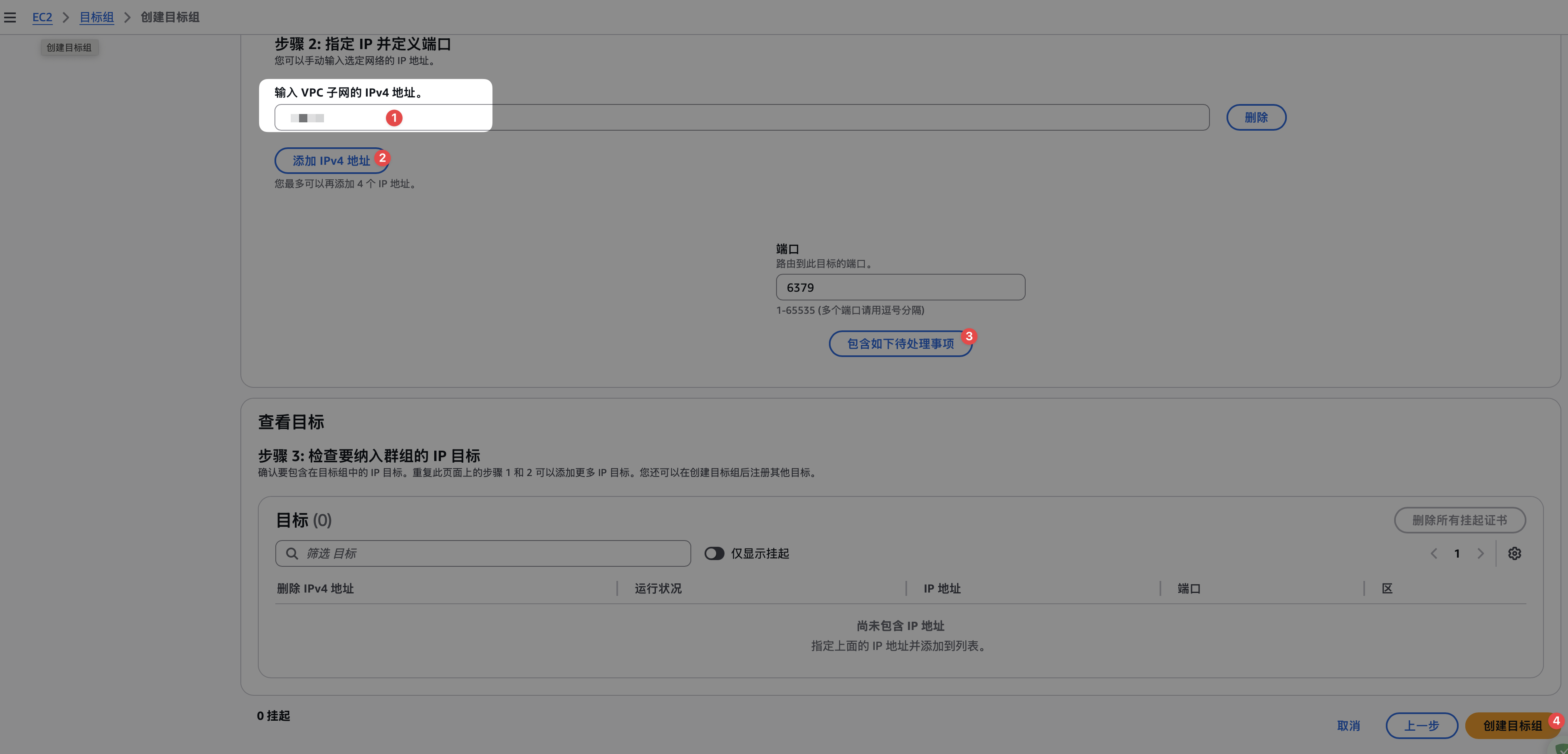

目标组注册服务节点

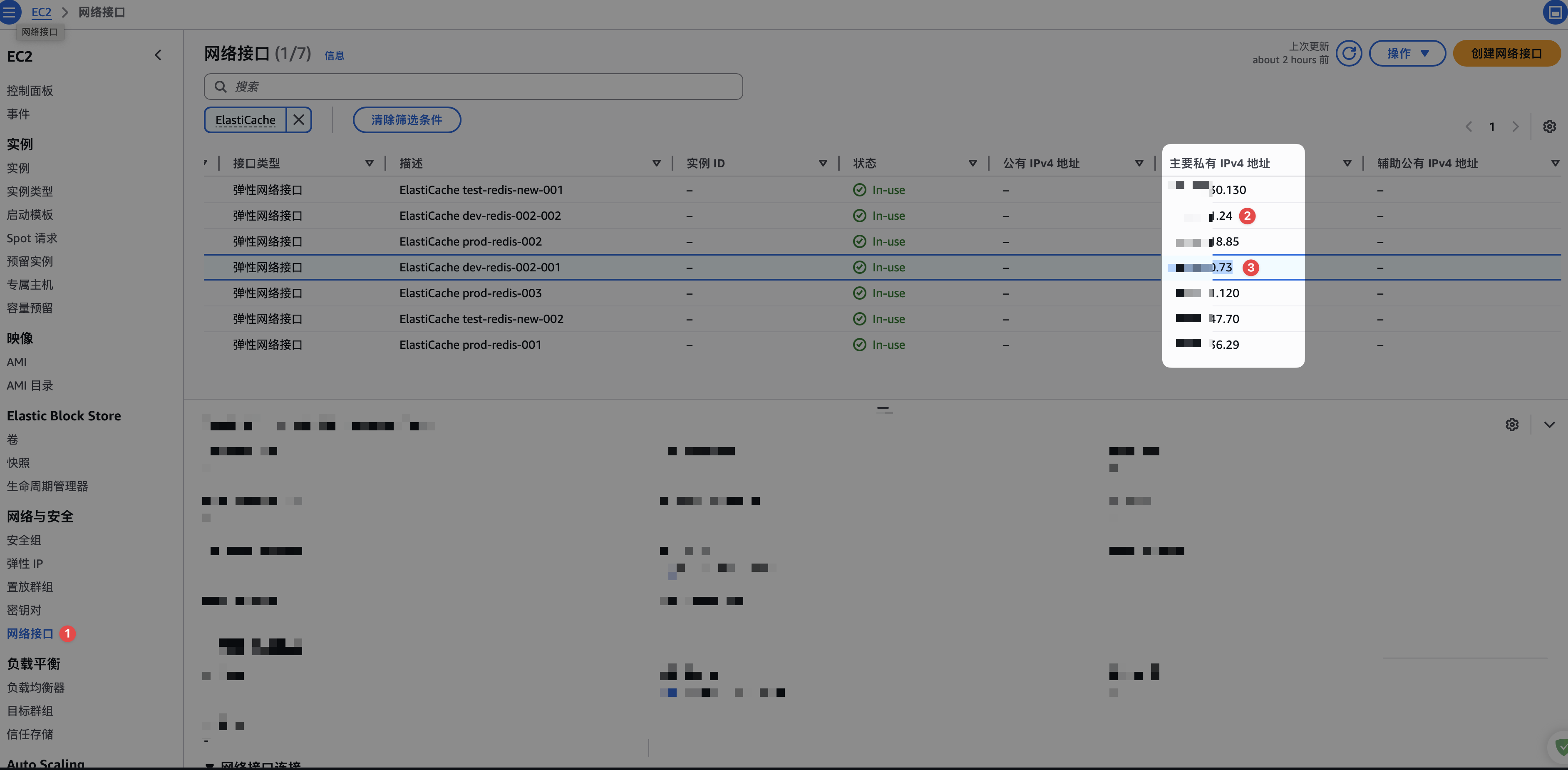

这里注册redis服务节点,主要在于怎么去找redis服务的IP。打开EC2控制台,点击左侧网络接口,复制那些ip地址设置到上面的目标组中注册即可,只要不把ElasticCache给删了,这些IP几乎不会变化的。如下图:

注册目标组,如下图:

创建目标组即可。

准备NLB的安全组

为即将创建的NLB创建一个安全组,这个安全组包含1个入站规则,出站规则默认即可。入站规则如下:

- 6379端口,放开对调用方的vpc ip段限制。

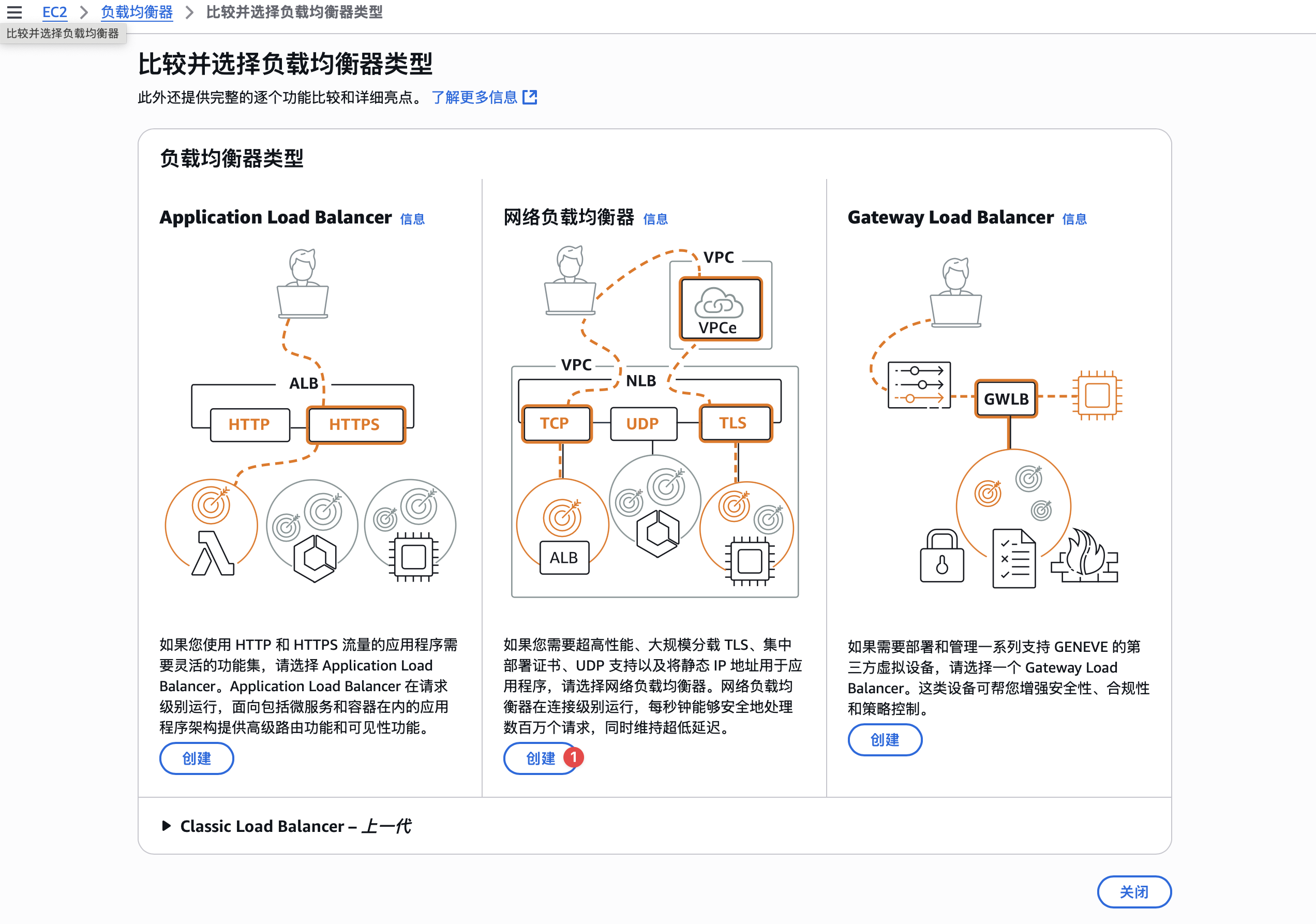

创建NLB

选择好NLB类型后,设置好之前创建的安全组和目标组,创建负载均衡器即可,如下图设置:

注意这里监听的端口仍旧是6379端口。

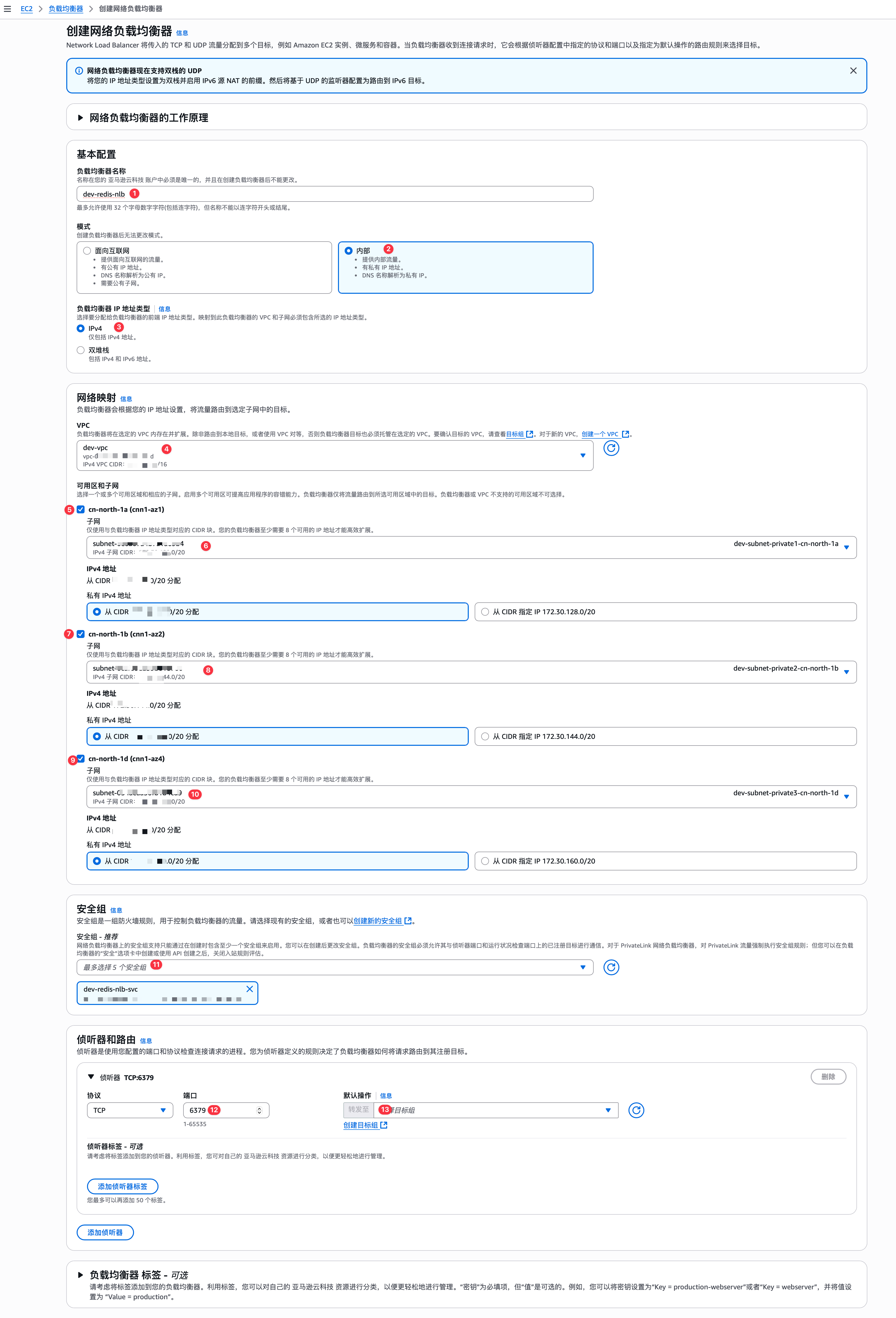

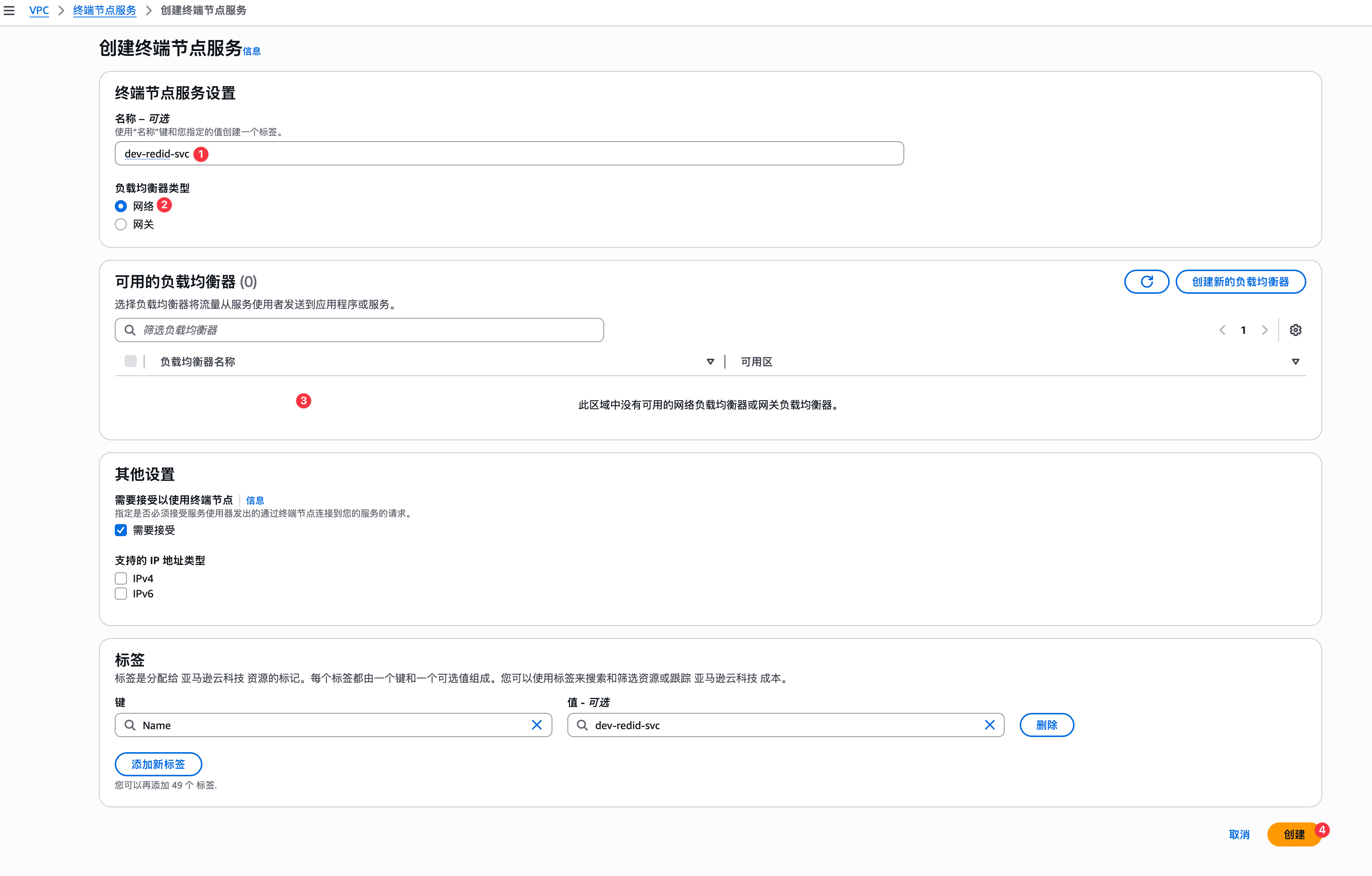

创建端点服务

创建完成NLB之后,就可以创建端点服务,暴露Redis服务了。找VPC控制台,点击左侧端点服务,开始创建,如下图:

这里选择之前创建NLB作为这个端点服务的负载均衡器,最后点击创建即可。

设置断点服务白名单

端点服务创建完成后,在其详情页面设允许委托人设置为A账户,如下图:

到此B账户的端点服务配置就基本完成了,接下来转到A账户进行端点创建。允许委托人,格式如下:

arn:aws-cn:iam::{账户id}:root

A账户

创建端点安全组

为端点访问创建一个安全组,这个安全组主要包含1个入站规则,默认出站规则。入站规则如下:

- 6379端口,放开对自己内网的IP段的限制。

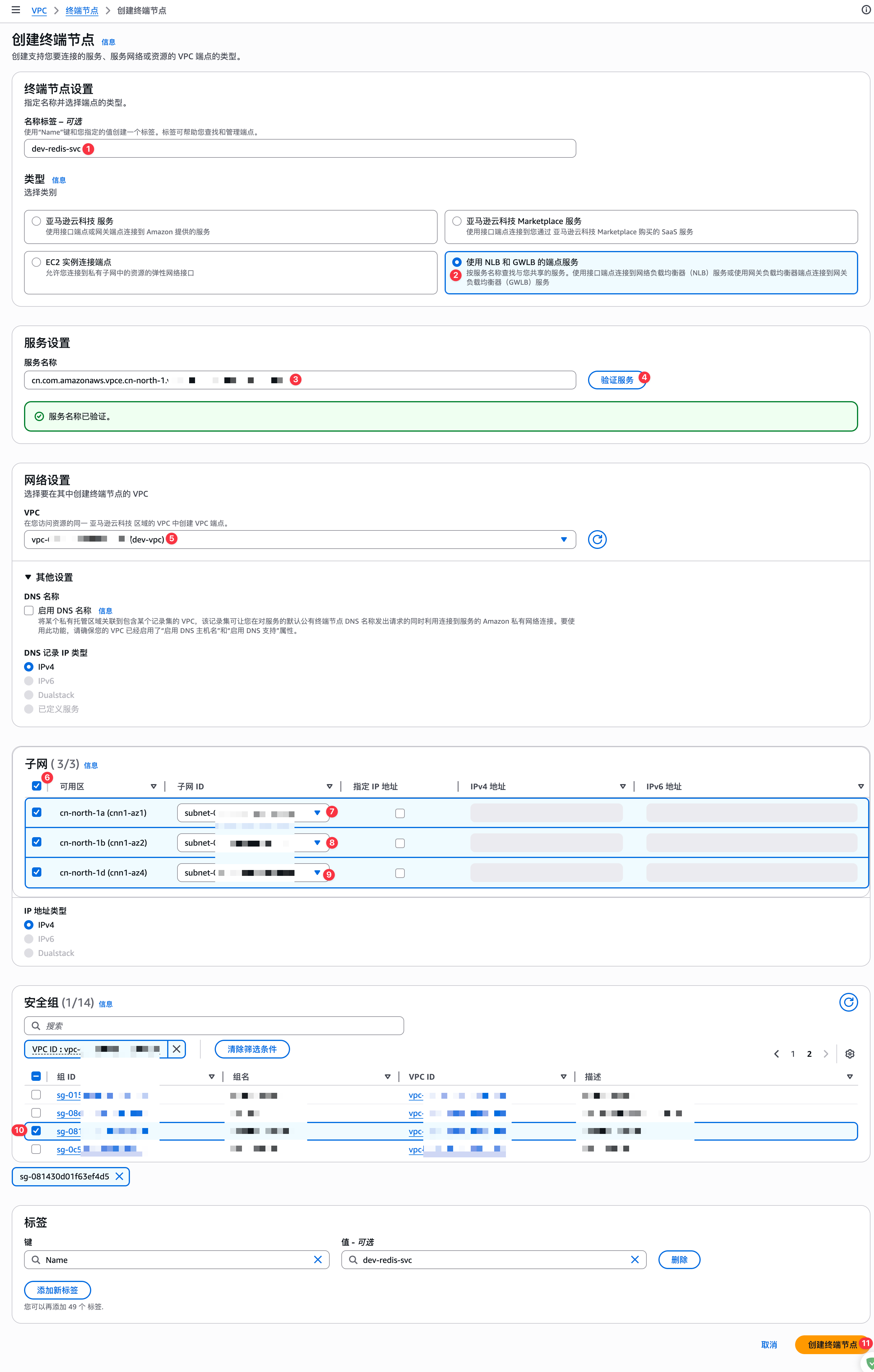

创建端点

配置端点服务,并创建,如下图:

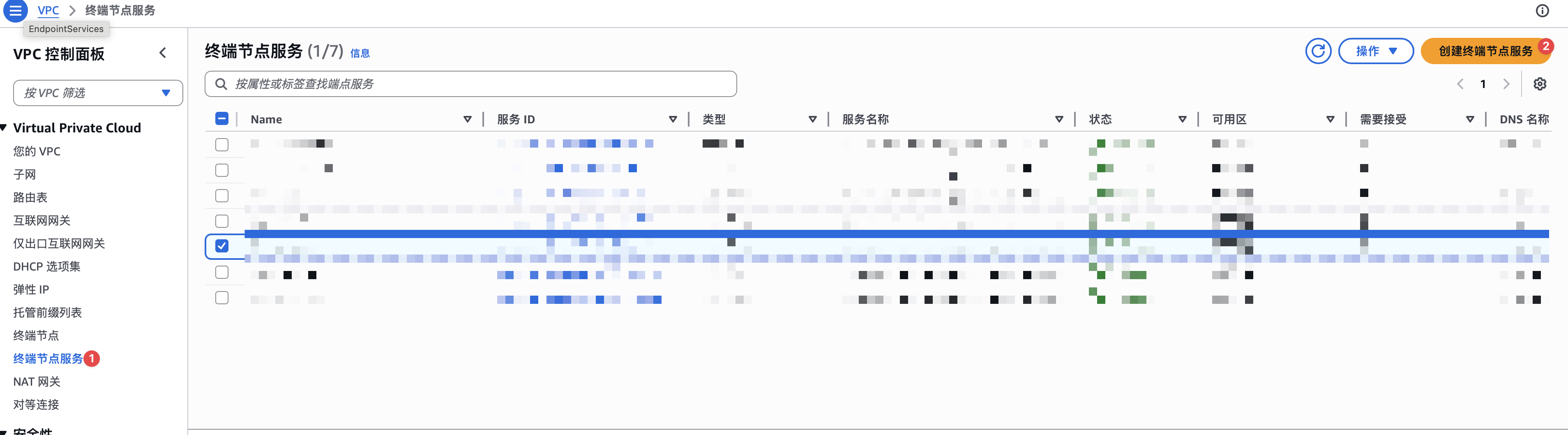

B账号批准

现在切换B账号,在端点服务通知页面中批准即可。如下图位置:

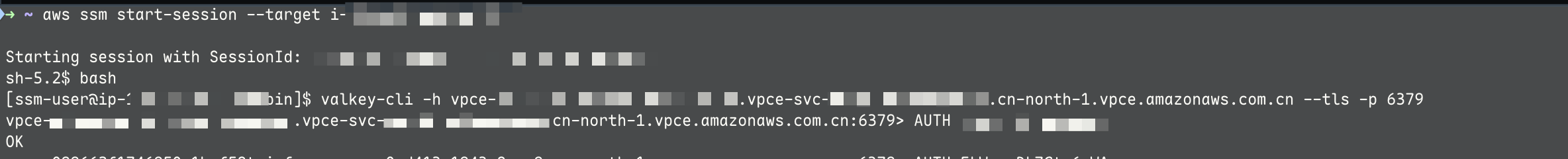

在B账号批准后,切换A账号查看端点状态,等待一段时间状态正常后,复制第一个DNS,接来在A账号中创建一台EC2,然后,在里面尝试访问Redis即可。DNS复制位置如下:

测试

等到到A账号的EC2上面尝试访问redis,如下图:

总结

这就是使用AWS PrivateLink方式跨账号访问Redis服务。到此为止就结束了。AWS PrivateLink这个功能挺好,这样就把不同vpc,不同账号的服务都可以连在一个内网使用了。

参考

- The BEST Way To Access ElastiCache Redis From Multiple AWS Accounts Using VPC Endpoint

- ElastiCache API 和接口 VPC 终端节点 (AWS PrivateLink)