HTTP Flood攻击:数字时代的“蝗虫灾害“与智能防护之道

一、HTTP Flood攻击的本质与危害

HTTP Flood攻击作为最常见的CC(Challenge Collapsar)攻击形式,本质上是一种应用层的DDoS攻击。与传统的网络层洪水攻击不同,它不依赖巨大的流量压垮目标,而是通过模拟大量看似合法的HTTP请求,消耗服务器资源。

这种攻击的特殊性在于:

- 高度模仿正常流量:攻击请求使用标准的HTTP/HTTPS协议,GET/POST方法,与真实用户请求几乎无

- 低成本高收益:攻击者无需控制大量僵尸网络,几个云服务器加上简单脚本即可发动有效攻击

- 精准打击弱点:针对特定耗资源页面(如搜索、登录、支付)发起请求,放大攻击效果

二、攻击技术剖析:从简单到复杂

- 基础攻击手法

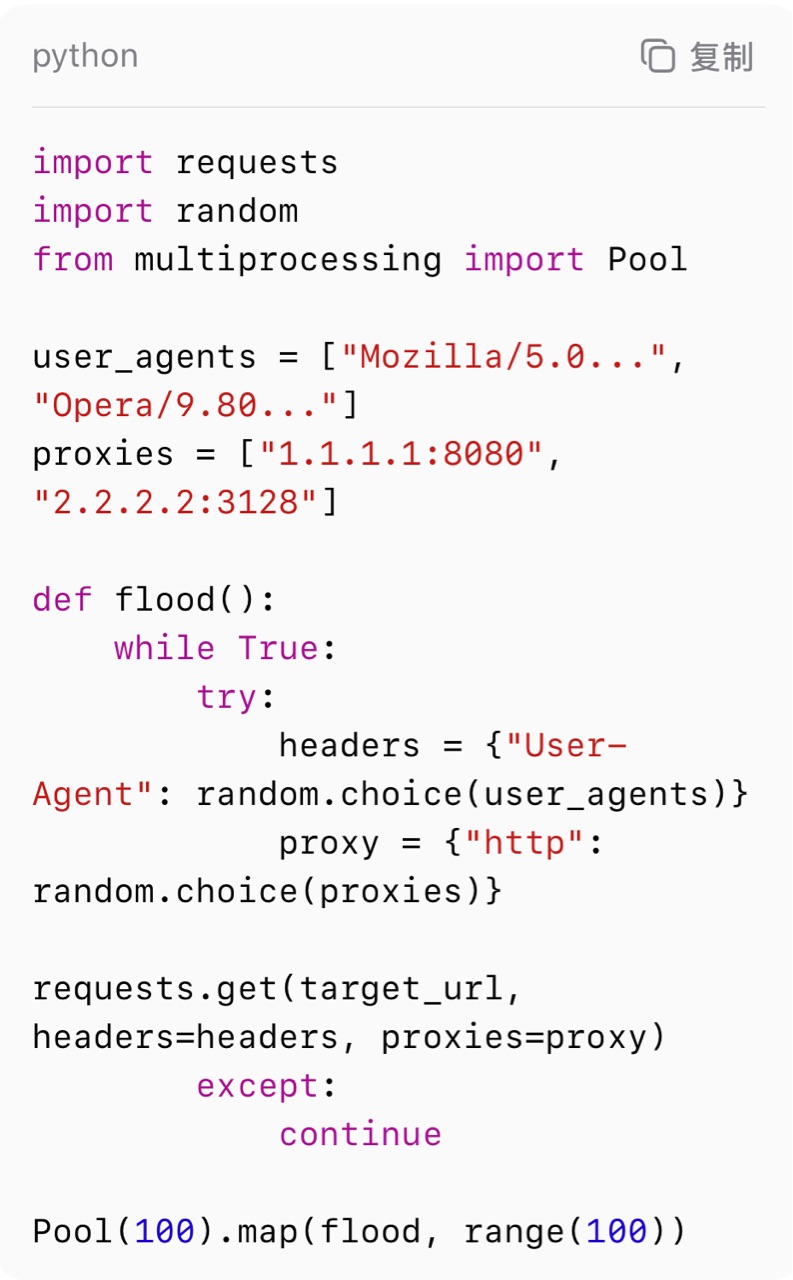

最基本的HTTP Flood攻击只需使用curl或Python requests库编写循环脚本,向目标URL发送大量请求。进阶版本会:

- 随机变换User-Agent头部

- 使用代理IP池轮换源地址

- 模拟Referer等头部信息

- 保持Cookie会话状态

2.高级变种技术

- 慢速攻击:保持长时间连接,发送缓慢的请求内容(如Slowloris)

- 脉冲攻击:间歇性爆发请求,规避简单阈值检测

- API定向攻击:针对RESTful API接口,消耗后端计算资源

- 加密攻击:使用HTTPS增加服务器解密负担

三、传统防护的局限性

多数基础防护方案在面对现代HTTP Flood攻击时表现乏力:

- IP黑名单失效:攻击者使用云主机、代理或Tor网络轮换IP

- 速率限制误杀:简单QPS限制会阻断正常用户在高流量时段的访问

- 验证码困境:影响用户体验且可能被自动化工具破解

- 行为分析不足:缺乏对完整会话上下文的理解

四、智能防护体系构建

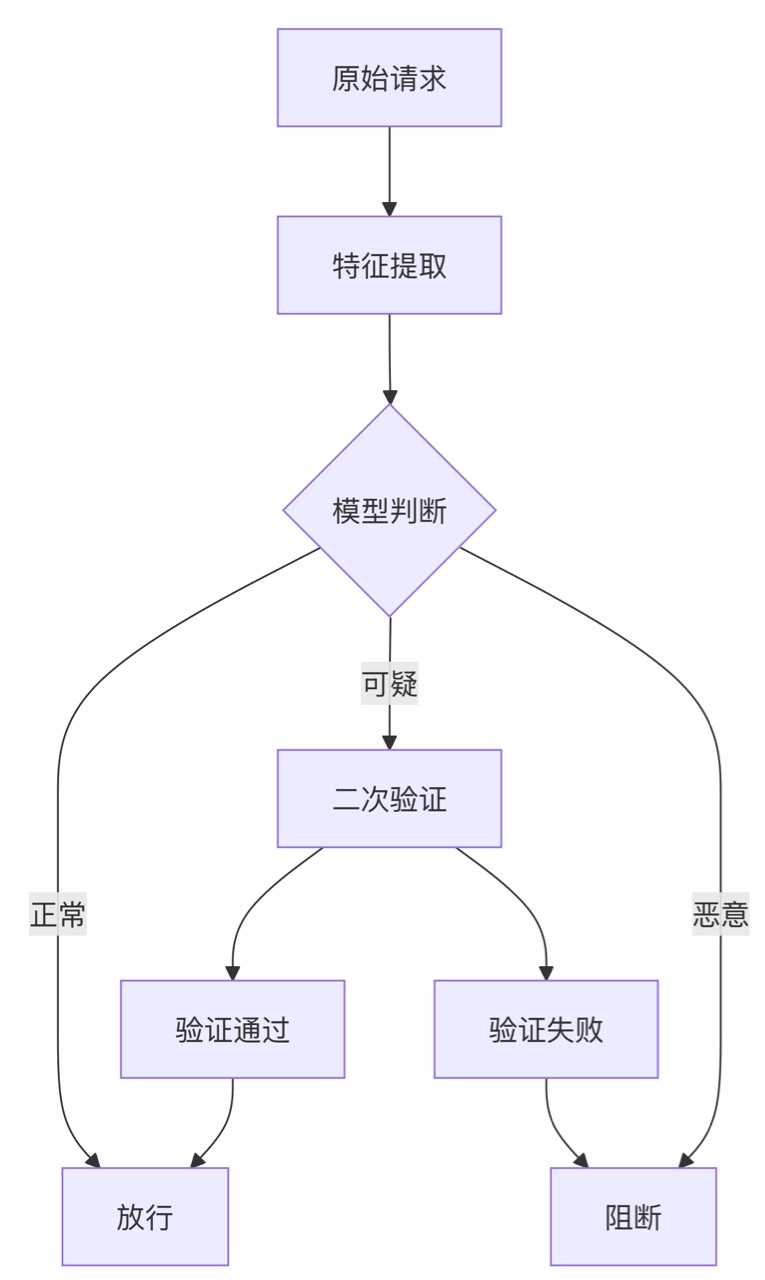

- 多维度特征分析

- 客户端指纹:收集浏览器类型、插件列表、屏幕分辨率等设备特征

- 行为模式:分析鼠标移动轨迹、点击间隔、滚动行为等交互特征

- 网络特征:检测TCP/IP协议栈实现差异、时钟偏移等底层特征

2.机器学习动态模型

三. 分层防护策略

- 边缘防护层:在CDN节点过滤明显恶意流量

- 应用防火墙层:基于规则和签名的初级过滤

- 行为分析层:实时会话行为分析

- 4资源隔离层:可疑流量路由到沙箱环境

五、企业级防护实践建议

1. 基础设施准备

- 部署弹性可扩展的Web应用防火墙(WAF)

- 启用具备DDoS防护能力的CDN服务

- 配置负载均衡和自动扩展组

2. 监控与响应

- 建立请求流量基线

- 设置多维告警阈值(QPS、错误率、响应时间)

- 制定应急响应预案

3. 技术组合方案

- 使用JavaScript挑战验证真实浏览器

- 实施速率限制+令牌桶组合策略

- 关键操作添加人机验证(如reCAPTCHA Enterprise)

六、未来挑战与发展趋势

随着攻击技术的演进,防护面临新挑战:

-AI驱动的自适应攻击:利用生成式AI创建更逼真的行为模式

-物联网设备滥用:智能设备被劫持发起应用层攻击

- API经济带来的新攻击面:GraphQL等复杂API接口成为新目标

防护技术也在同步进化:

- 边缘计算安全:在靠近用户的边缘节点实施防护

- 联邦学习应用:多组织联合训练攻击检测模型而不共享数据

- 区块链溯源:追踪和标记恶意流量来源

HTTP Flood攻击与防护是一场持续的攻防博弈。理解攻击原理、构建深度防御体系、保持技术更新,方能在数字战场上守护业务安全。网络安全建设不是一劳永逸的工作,而是需要持续投入和演进的系统工程。