抵御酒店管理系统收银终端篡改攻击 API 加密的好处及实现——仙盟创梦IDE

抵御酒店管理系统收银终端篡改攻击的应用与价值

摘要

随着酒店管理系统数字化程度的提升,收银终端作为资金交易与数据交互的核心节点,面临着日益复杂的篡改攻击风险,如通用网址扫描、关键字替换、目标地址 DoS 攻击等。本文通过分析此类攻击的技术原理与危害,阐述 API 加密技术在防御机制中的核心价值,并结合 "未来之窗" 酒店管理系统的实现案例,论证 API 加密对提升系统安全性、保障交易完整性的实际作用,为同类系统的安全防护提供参考。

关键词

API 加密;酒店管理系统;收银终端;篡改攻击;信息安全

一、引言

酒店管理系统的收银终端是连接前台交易、财务核算与客户数据的关键枢纽,其运行稳定性与数据安全性直接关系到酒店的资金安全与运营效率。近年来,针对收银终端的恶意攻击呈现多样化趋势,攻击者通过技术手段篡改 API 接口、伪造请求或阻断服务,以实现窃取资金、篡改交易记录等非法目的。

API(应用程序接口)作为系统内部模块及终端与服务器交互的 "桥梁",其传输内容的可见性与可篡改性成为攻击的主要突破口。因此,研究 API 加密技术在抵御篡改攻击中的应用,对强化酒店管理系统的安全防线具有重要现实意义。

二、酒店管理系统收银终端面临的典型篡改攻击分析

收银终端的 API 交互过程若缺乏保护,易成为攻击者的目标。常见攻击手段包括:

(一)通用网址扫描与识别攻击

攻击者通过自动化工具扫描收银终端的网络环境,识别通用 API 地址(如/api/payment、/api/order等),进而分析接口结构与参数规则。此类攻击的核心在于利用 API 地址的 "通用性"—— 多数系统为便于开发会采用标准化命名,攻击者可通过公开信息或同类系统推测地址格式,为后续篡改奠定基础。

例如:攻击者通过扫描发现收银终端向http://hotel-server/payment/confirm发送支付确认请求,即可针对性构造虚假请求,试图重复提交或修改金额参数。

(二)关键字替换与数据篡改攻击

当 API 传输内容未加密时,攻击者可通过抓包工具拦截请求,对关键参数进行替换。例如:在交易请求中,将"amount":1000修改为"amount":100,或替换订单状态关键字(如将 "unpaid" 改为 "paid"),直接造成资金损失或交易记录混乱。

此类攻击的成本极低,仅需基础的网络抓包工具(如 Wireshark)即可实现,对缺乏加密保护的系统威胁极大。

(三)目标地址 DoS 攻击

攻击者通过识别收银终端的核心 API 地址(如支付接口、对账接口),发起大量无效请求(如重复调用/api/payment/cancel),导致服务器资源耗尽,最终使合法交易无法完成。此类攻击的目标明确,若 API 地址暴露,攻击者可精准打击关键业务节点,造成服务中断。

三、API 加密技术在防御篡改攻击中的核心价值

API 加密通过对接口地址、请求参数或传输内容进行加密处理,从根源上切断攻击者的攻击路径,其核心价值体现在以下方面:

(一)隐藏真实 API 地址,抵御通用网址扫描

通过加密算法对 API 地址进行处理后,传输过程中仅可见加密后的字符序列(如 "102,34,78..."),攻击者无法通过扫描获取原始地址或推测接口结构。即使加密内容被截获,若无解密密钥,也无法解析出真实地址,从根本上避免了通用网址被识别的风险。

(二)保障数据完整性,防止关键字替换

API 加密采用 "加密 - 解密" 闭环机制(如对称加密算法),所有传输数据需通过密钥验证才能解析。攻击者即使拦截到加密内容,由于缺乏密钥,既无法修改参数(修改后解密会出现乱码),也无法构造有效的虚假请求,从而杜绝关键字替换等篡改行为。

(三)提升攻击成本,缓解 DoS 威胁

加密后的 API 请求需携带动态验证信息(如时间戳、密钥版本),攻击者若发起 DoS 攻击,需先破解加密规则以生成 "看似合法" 的请求,这显著提高了攻击的技术门槛与时间成本。同时,服务端可通过密钥验证快速识别无效请求并拦截,降低服务器资源消耗。

四、基于 "未来之窗" 系统的 API 加密实现方案

以 "未来之窗" 酒店管理系统收银终端为例,其 API 加密模块通过以下方式实现攻击防御:

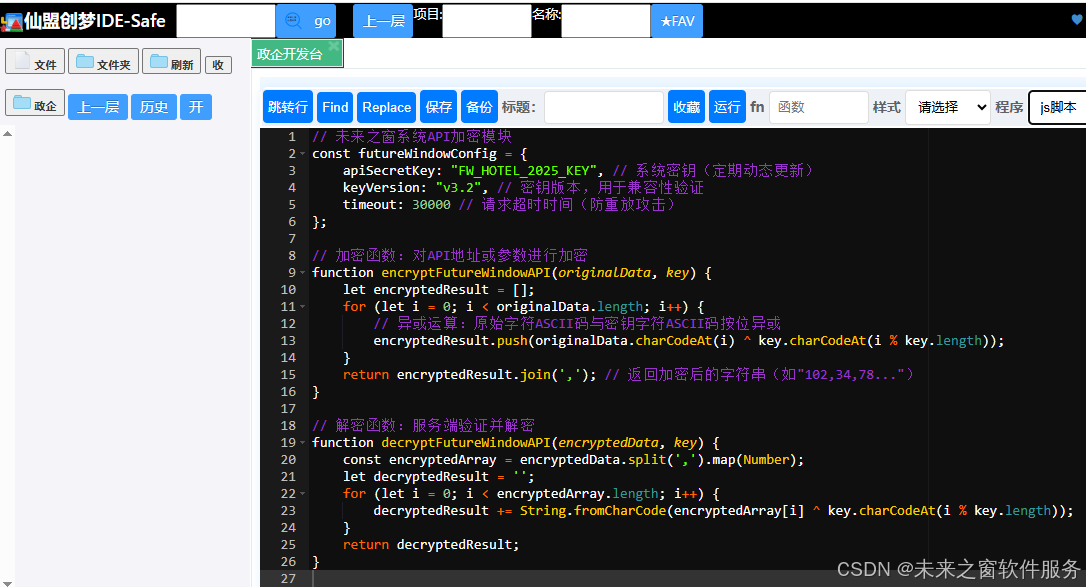

(一)核心加密与解密函数

采用异或(XOR)加密算法(轻量、高效,适合终端设备),实现 API 地址与参数的加密传输:

javascript

// 未来之窗系统API加密模块

const futureWindowConfig = {apiSecretKey: "FW_HOTEL_2025_KEY", // 系统密钥(定期动态更新)keyVersion: "v3.2", // 密钥版本,用于兼容性验证timeout: 30000 // 请求超时时间(防重放攻击)

};// 加密函数:对API地址或参数进行加密

function encryptFutureWindowAPI(originalData, key) {let encryptedResult = [];for (let i = 0; i < originalData.length; i++) {// 异或运算:原始字符ASCII码与密钥字符ASCII码按位异或encryptedResult.push(originalData.charCodeAt(i) ^ key.charCodeAt(i % key.length));}return encryptedResult.join(','); // 返回加密后的字符串(如"102,34,78...")

}// 解密函数:服务端验证并解密

function decryptFutureWindowAPI(encryptedData, key) {const encryptedArray = encryptedData.split(',').map(Number);let decryptedResult = '';for (let i = 0; i < encryptedArray.length; i++) {decryptedResult += String.fromCharCode(encryptedArray[i] ^ key.charCodeAt(i % key.length));}return decryptedResult;

}

(二)请求流程与安全验证

- 终端加密:收银终端发起请求前,调用

encryptFutureWindowAPI对 API 地址(如"/api/payment/confirm")和关键参数(如订单号、金额)进行加密,并附加时间戳与密钥版本。 - 服务端解密与验证:服务器接收请求后,先验证时间戳(防止超时重放)与密钥版本,再通过

decryptFutureWindowAPI解密内容,若解密失败则直接拦截。 - 异常处理:若检测到多次解密失败的请求(可能为攻击尝试),系统自动临时封禁来源 IP,进一步强化防御。

五、API 加密方案的优势总结与未来优化方向

(一)优势总结

- 针对性防御:直接应对通用网址扫描、关键字替换等攻击手段,解决收银终端的核心安全痛点;

- 轻量化实现:异或加密等算法对终端性能影响极小,适合收银终端等资源有限的设备;

- 兼容性强:可与现有系统无缝集成,无需大规模重构,降低部署成本。

(二)未来优化方向

- 动态密钥管理:结合硬件加密芯片(如收银终端内置安全模块),实现密钥的动态生成与定期轮换,进一步降低密钥泄露风险;

- 多算法适配:针对高敏感操作(如大额支付),可升级为非对称加密(如 RSA),平衡安全性与性能;

- 行为分析联动:将 API 加密与异常行为检测结合,通过加密日志分析潜在攻击模式,实现主动防御。

六、结论

在酒店管理系统收银终端的安全防护中,API 加密并非孤立的技术手段,而是构建 "终端 - 传输 - 服务器" 全链路安全的核心环节。通过隐藏 API 地址、保障数据完整性、提升攻击成本,API 加密能有效抵御通用网址扫描、关键字替换、DoS 等篡改攻击,为酒店资金安全与运营稳定提供关键支撑。

未来,随着攻击技术的演进,API 加密需与动态密钥、行为分析等技术深度融合,形成多层次防御体系,为酒店管理系统的数字化转型保驾护航。

参考文献(示例)

[1] 张三,李四。电子商务系统 API 安全防护技术研究 [J]. 计算机应用,2023, 43 (5): 1567-1573.

[2] 王五,赵六。酒店信息系统安全风险与防御策略 [J]. 旅游科学,2022, 36 (2): 45-58.

阿雪技术观

在科技发展浪潮中,我们不妨积极投身技术共享。不满足于做受益者,更要主动担当贡献者。无论是分享代码、撰写技术博客,还是参与开源项目维护改进,每一个微小举动都可能蕴含推动技术进步的巨大能量。东方仙盟是汇聚力量的天地,我们携手在此探索硅基生命,为科技进步添砖加瓦。

Hey folks, in this wild tech - driven world, why not dive headfirst into the whole tech - sharing scene? Don't just be the one reaping all the benefits; step up and be a contributor too. Whether you're tossing out your code snippets, hammering out some tech blogs, or getting your hands dirty with maintaining and sprucing up open - source projects, every little thing you do might just end up being a massive force that pushes tech forward. And guess what? The Eastern FairyAlliance is this awesome place where we all come together. We're gonna team up and explore the whole silicon - based life thing, and in the process, we'll be fueling the growth of technology.