【C语言】深入理解C语言中的函数栈帧:从底层揭秘函数调用机制

文章目录

- 一、栈的基础知识

- 二、函数栈帧的定义与核心作用

- 三、函数栈帧的结构:解剖一个栈帧

- 四、函数调用全过程:栈帧的创建与销毁

- 4.1VS2013的特殊栈帧特性

- 4.2逐语句解析(VS2013环境)

- 示例代码

- 阶段1:程序启动与main函数栈帧初始化

- 阶段2:main函数局部变量初始化

- 语句4(`int a = 0`):

- 语句5(`int b = 0`):

- 语句6(`int c = 0`):

- 阶段3:调用add函数(参数传递与跳转)

- 语句7(`c = add(a, b)`):

- 步骤1:传递参数(从右向左压栈)

- 步骤2:调用add函数

- 阶段4:add函数栈帧创建与执行

- 进入add函数后,栈帧初始化:

- 语句1(`int z = 0`):

- 语句2(`z = x + y`):

- 语句3(`return z`):

- 阶段5:add函数栈帧销毁与返回

- 阶段6:main函数清理参数与处理返回值

- 阶段7:调用printf与程序结束

- 语句8(`printf("%d\n", c)`):

- 语句9(`return 0`):

- 4.3 VS2013与GCC的栈帧差异总结

在C语言中,函数是程序的基本组成单元,而函数调用的背后,隐藏着一套精密的内存管理机制—— 函数栈帧(Function Stack Frame)。它是程序运行时内存栈的核心组成部分,负责协调函数调用过程中的参数传递、局部变量存储、返回地址保存等关键操作。理解函数栈帧,不仅能帮助我们深入掌握C语言的执行机制,更能为调试程序、分析内存问题(如栈溢出)提供底层视角。

一、栈的基础知识

在讲解函数栈帧之前,我们需要先明确"栈"的概念。栈(Stack)是计算机内存中一块特殊的区域,遵循 “先进后出(LIFO)” 的原则,就像一叠盘子——最后放上去的,会被最先取走。

在程序运行时,操作系统会为进程分配一段连续的内存作为栈空间,用于支持函数调用。栈有两个关键的指针寄存器(以x86架构为例)来管理:

- esp(Extended Stack Pointer):栈顶指针,始终指向栈的最顶部(最新压入的数据)。

- ebp(Extended Base Pointer):栈基指针(或帧指针),用于固定当前函数栈帧的起始位置,方便访问栈帧内的元素。

栈的生长方向是从高地址向低地址,即每次向栈中压入数据(push),esp的值会减小;从栈中弹出数据(pop),esp的值会增大。

每一个函数被调用都需要在栈区创建一块地址

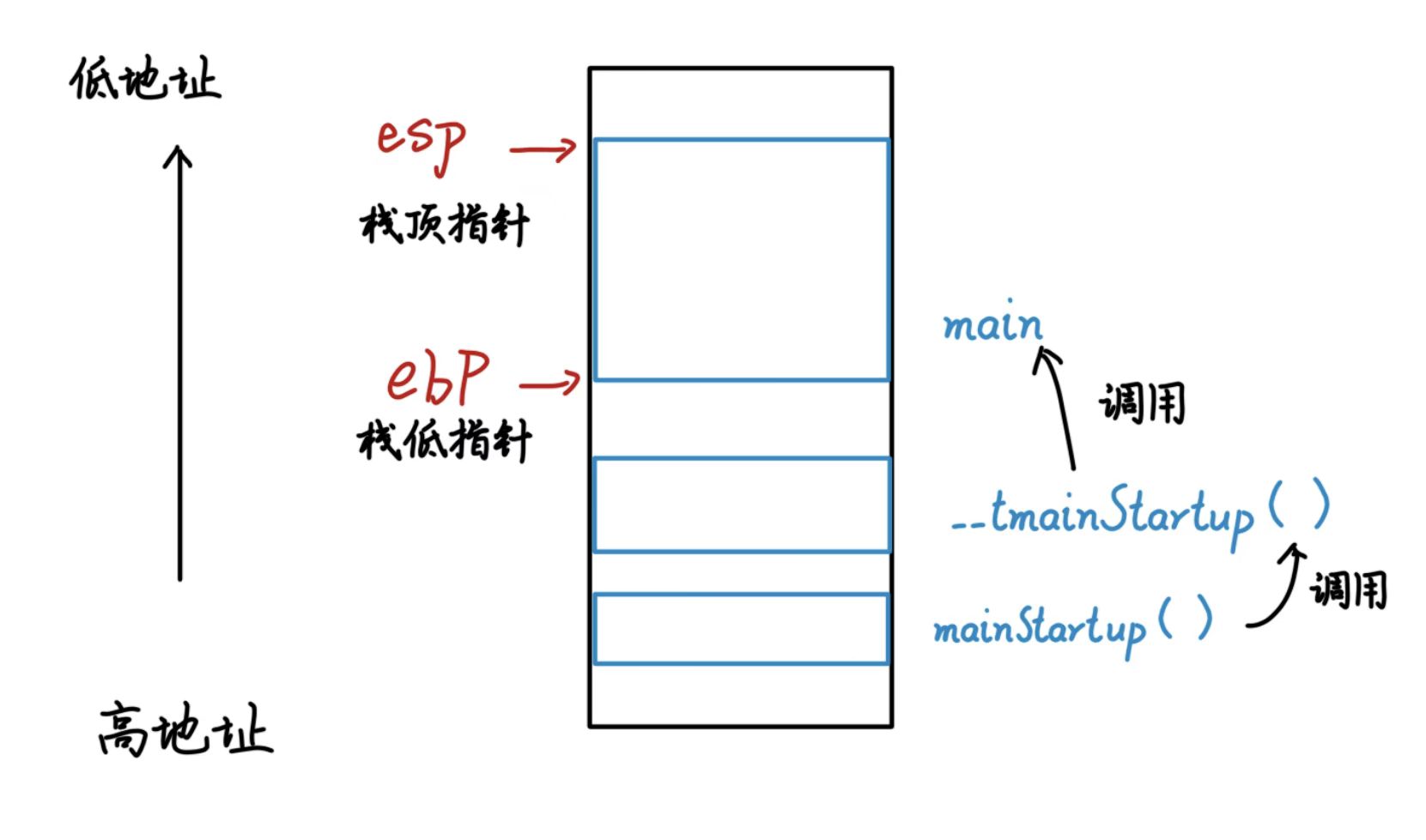

在VS2013中,调试程序打开调用堆栈,我们会发现--tmainCRTStartup()和mainStartup()两个函数也被调用了,接着是main()函数被调用

因此示意图如下

二、函数栈帧的定义与核心作用

函数栈帧(简称"栈帧")是指当一个函数被调用时,在栈上为其分配的一块独立内存区域。每个函数调用都会创建一个对应的栈帧,函数执行结束后,栈帧会被销毁(出栈)。

栈帧的核心作用包括:

- 存储函数的参数;

- 保存返回地址(函数执行完后回到调用者的位置);

- 存储函数的局部变量;

- 保存调用者的栈基指针(ebp),以便函数返回时恢复调用者的栈帧;

- 提供临时数据的存储空间(如表达式计算的中间结果)。

三、函数栈帧的结构:解剖一个栈帧

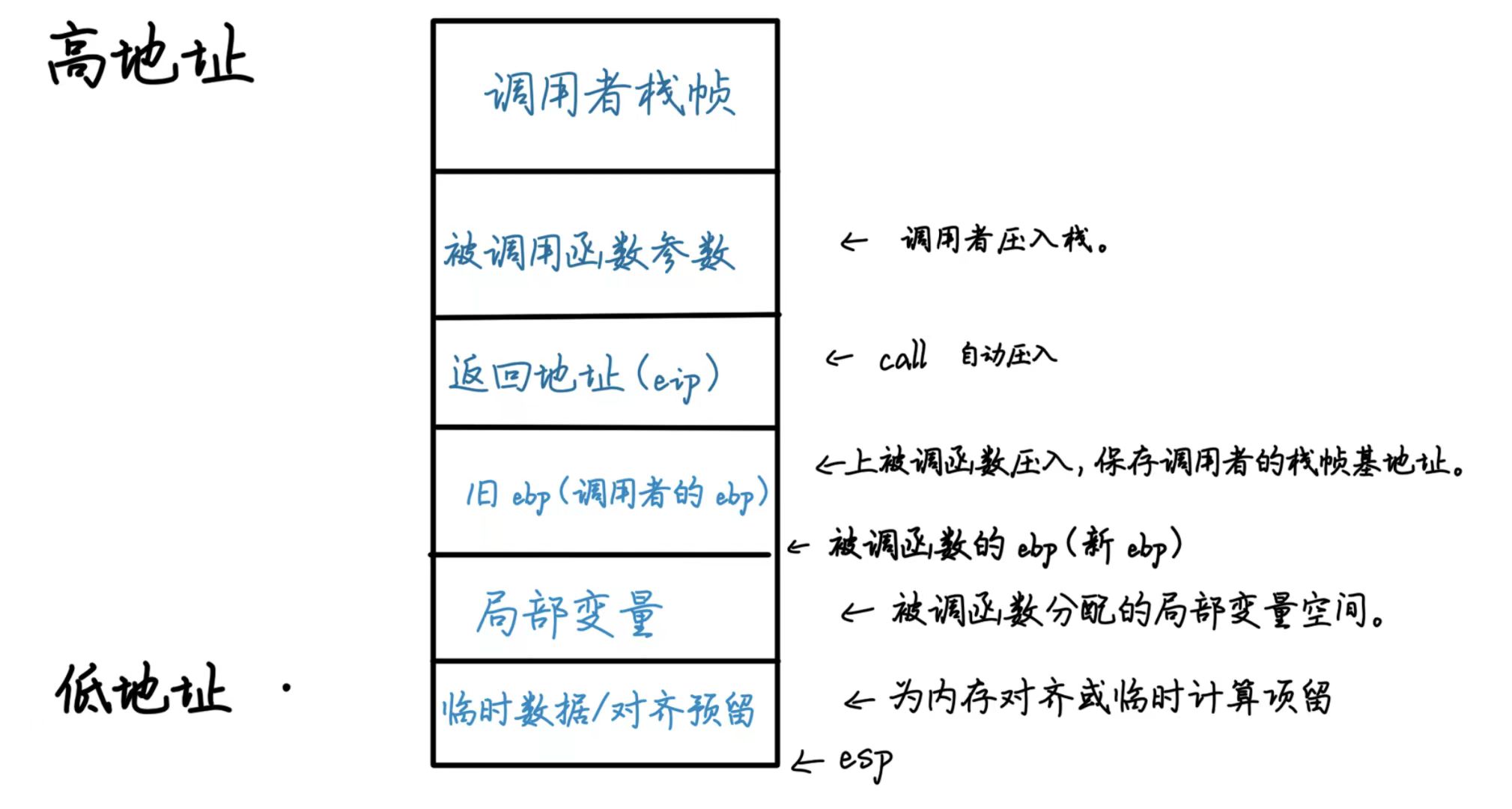

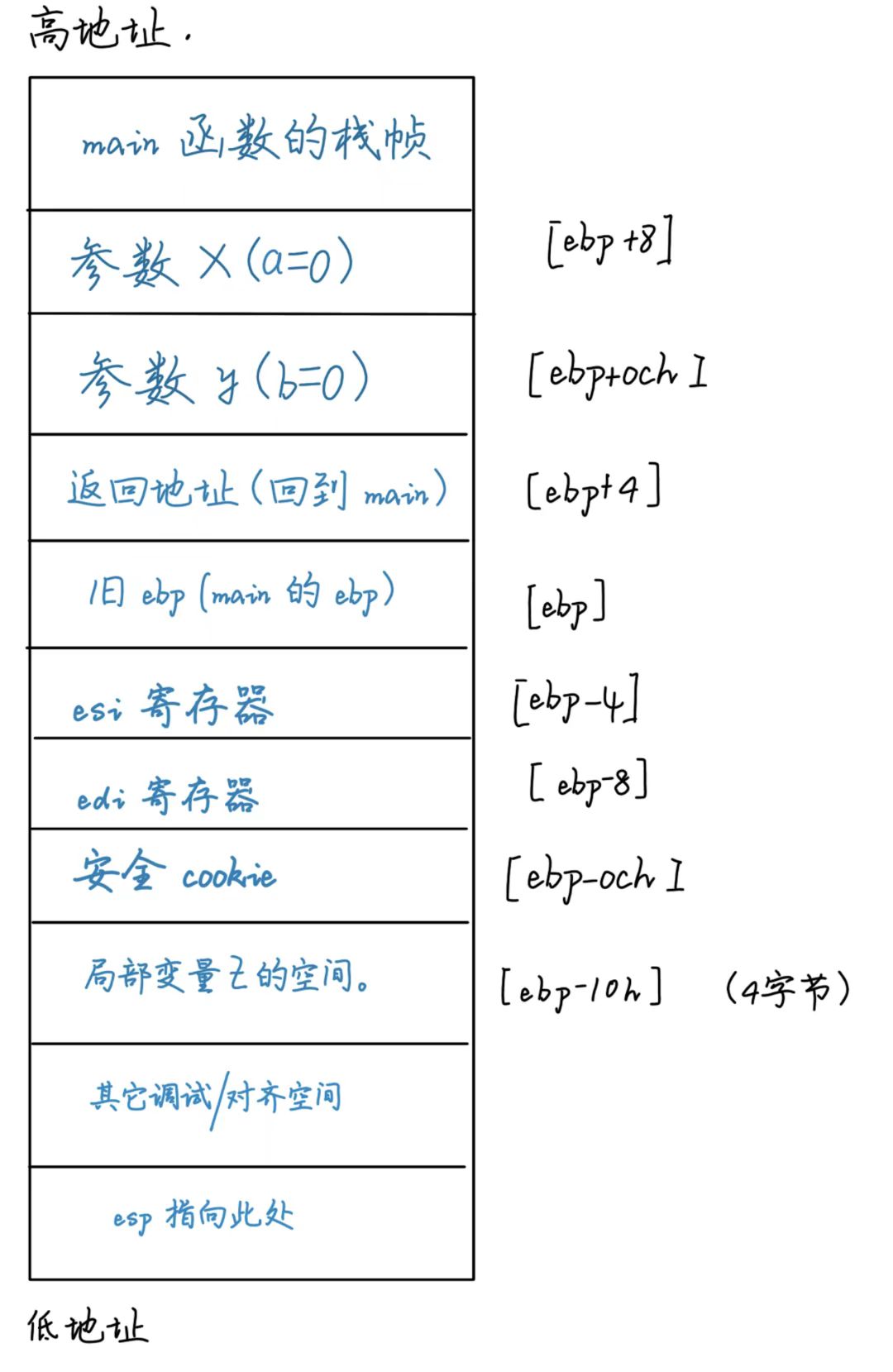

一个典型的函数栈帧(x86架构)从高地址到低地址(栈生长方向)的结构如下:

关键说明:

- 参数区:函数参数由调用者压入栈,位于被调函数栈帧的"上方"(高地址侧)。

- 返回地址:当使用

call指令调用函数时,CPU会自动将下一条指令的地址(即函数执行完后要返回的位置)压入栈。 - 旧ebp:被调函数执行时,首先会将调用者的ebp压入栈(

push ebp),然后将当前esp的值赋给ebp(mov ebp, esp),以此建立自己的栈帧基地址。 - 局部变量区:通过调整esp(如

sub esp, N)在栈上开辟空间,用于存储局部变量。 - 内存对齐:为了提高CPU访问效率,栈帧大小通常会按4字节或8字节对齐,因此可能存在填充空间。

四、函数调用全过程:栈帧的创建与销毁

在VS2013编译器(基于x86架构)下,函数栈帧的实现细节与GCC略有差异,主要体现在栈帧布局、安全检查(如栈保护)和寄存器使用上。下面基于你的代码,结合VS2013的编译特性,重新解析函数栈帧的创建与销毁过程。

4.1VS2013的特殊栈帧特性

- 栈保护机制:默认启用

/GS编译选项(栈缓冲区安全检查),会在局部变量与返回地址之间插入"安全cookie"(随机值),防止缓冲区溢出攻击。 - 参数传递:仍遵循

__cdecl调用约定(默认),参数从右向左压栈,调用者负责清理参数。 - 寄存器使用:除

ebp(帧指针)和esp(栈顶指针)外,还会用到ecx、edx等寄存器辅助操作。 - 调试信息:会插入额外的调试相关指令(如

push esi、push edi保存寄存器状态)。

4.2逐语句解析(VS2013环境)

示例代码

#include <stdio.h>int add(int x, int y) {int z = 0; // 语句 1z = x + y; // 语句 2return z; // 语句 3

}int main() {int a = 0; // 语句 4int b = 0; // 语句 5int c = 0; // 语句 6c = add(a, b); // 语句 7printf("%d\n", c); // 语句 8return 0; // 语句 9

}

阶段1:程序启动与main函数栈帧初始化

VS2013中,程序启动后会先执行mainCRTStartup(C运行时初始化函数),最终通过call main进入main函数。

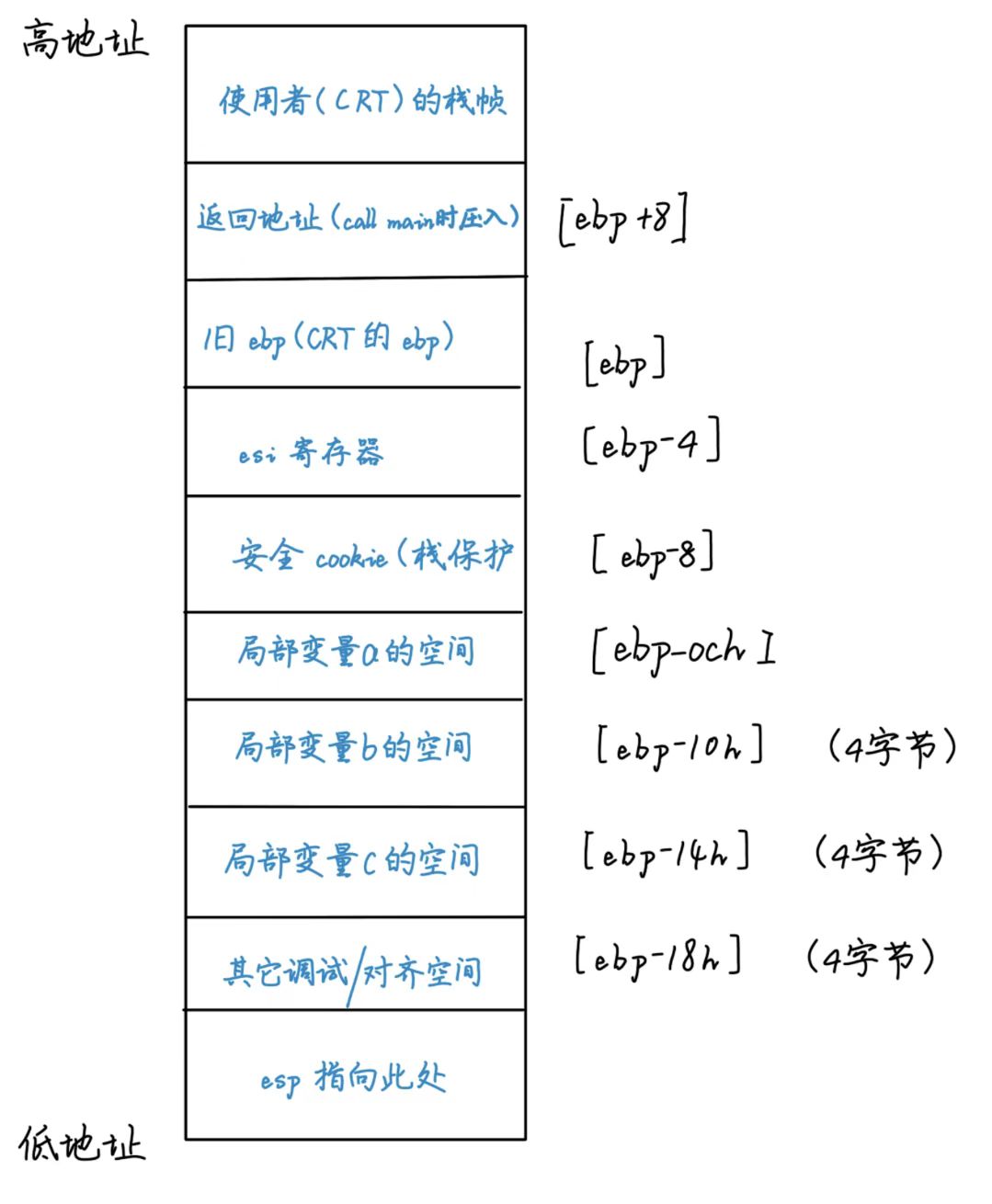

进入main函数后,首先执行栈帧初始化(VS2013会额外保存寄存器状态):

push ebp ; 保存调用者(CRT初始化函数)的ebp

mov ebp,esp ; 建立main的栈帧基地址

push esi ; 保存esi寄存器(调试相关)

push edi ; 保存edi寄存器(调试相关)

sub esp,0E4h ; 开辟0E4h字节空间(包含局部变量、安全cookie和调试信息)

lea edi,[ebp-0E4h] ; 加载栈帧底部地址到edi(用于初始化栈内存)

mov ecx,39h ; 初始化39h个双字(4字节)

mov eax,0CCCCCCCCh ; 填充值(VS调试模式下的未初始化内存标记)

rep stos dword ptr es:[edi] ; 用0xCCCCCCCCh填充栈空间(方便调试时识别未初始化变量)

此时main函数栈帧的初始结构:

阶段2:main函数局部变量初始化

语句4(int a = 0):

mov dword ptr [ebp-10h],0 ; 往[ebp-10h]写入0(a=0)

语句5(int b = 0):

mov dword ptr [ebp-14h],0 ; 往[ebp-14h]写入0(b=0)

语句6(int c = 0):

mov dword ptr [ebp-18h],0 ; 往[ebp-18h]写入0(c=0)

VS2013调试模式下,未初始化的局部变量会被填充为0xCCCCCCCCh(对应汇编指令int 3,用于触发调试中断),初始化后会覆盖该值。

阶段3:调用add函数(参数传递与跳转)

语句7(c = add(a, b)):

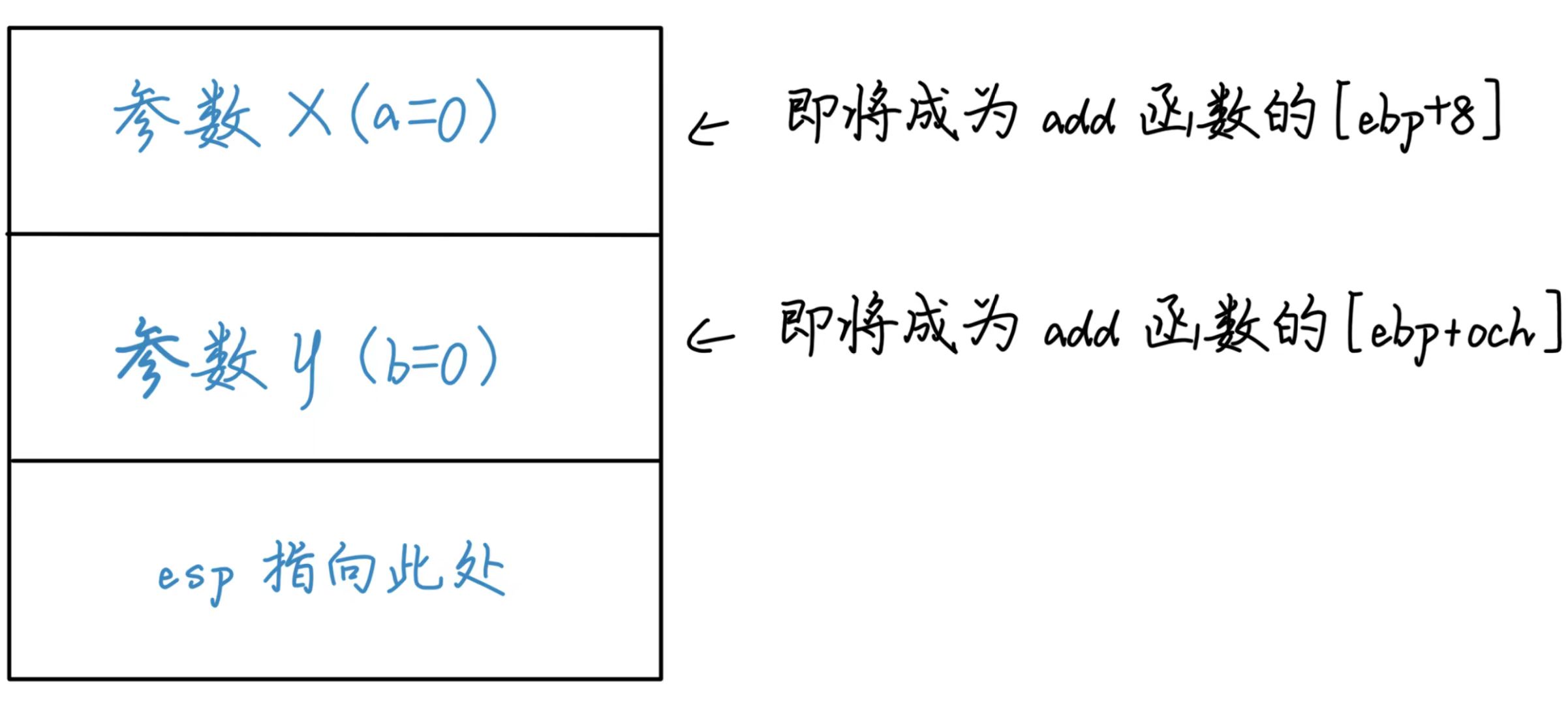

步骤1:传递参数(从右向左压栈)

mov eax,dword ptr [ebp-14h] ; 将b的值(0)从[ebp-14h]取到eax

push eax ; 压入参数y(b=0),esp -= 4

mov ecx,dword ptr [ebp-10h] ; 将a的值(0)从[ebp-10h]取到ecx

push ecx ; 压入参数x(a=0),esp -= 4

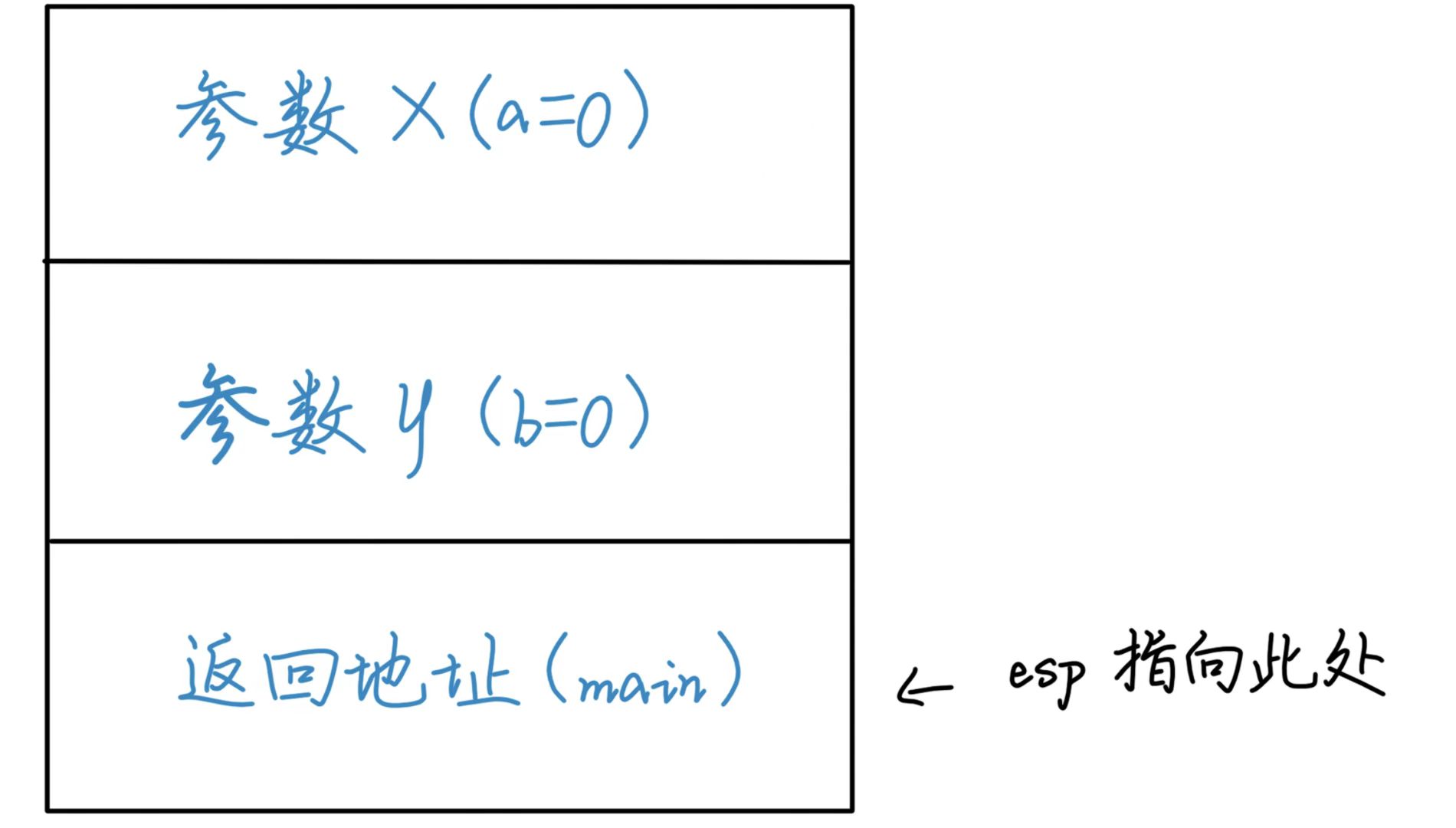

此时栈上新增参数:

步骤2:调用add函数

call add ; 1. 压入返回地址(main中call的下一条指令);2. 跳转到add

call指令执行后,栈顶增加返回地址:

阶段4:add函数栈帧创建与执行

进入add函数后,栈帧初始化:

push ebp ; 保存main的ebp

mov ebp,esp ; 建立add的栈帧基地址

push esi ; 保存esi寄存器

push edi ; 保存edi寄存器

sub esp,0CCh ; 开辟0CCh字节空间(局部变量、安全cookie等)

lea edi,[ebp-0CCh] ; 初始化栈内存

mov ecx,33h ; 初始化33h个双字

mov eax,0CCCCCCCCh ; 填充未初始化内存标记

rep stos dword ptr es:[edi] ; 填充栈空间

此时add函数的栈帧结构(简化):

语句1(int z = 0):

mov dword ptr [ebp-10h],0 ; 往[ebp-10h]写入0(z=0)

语句2(z = x + y):

mov eax,dword ptr [ebp+8] ; 从[ebp+8]取x的值(0)到eax

add eax,dword ptr [ebp+0Ch] ; 加上[ebp+0Ch]的y值(0),结果存eax(0)

mov dword ptr [ebp-10h],eax ; 将结果写入z的地址[ebp-10h](z=0)

语句3(return z):

mov eax,dword ptr [ebp-10h] ; 将z的值(0)存入eax(返回值通过eax传递)

阶段5:add函数栈帧销毁与返回

mov esp,ebp ; 释放add的栈空间(esp回到ebp位置)

pop edi ; 恢复edi寄存器(main函数保存的状态)

pop esi ; 恢复esi寄存器

pop ebp ; 恢复main的ebp(栈帧基地址)

ret ; 弹出返回地址,跳转回main函数

ret执行后,add的栈帧完全销毁,esp指向参数x的位置。

阶段6:main函数清理参数与处理返回值

add esp,8 ; esp += 8(清理栈上的两个参数x和y)

mov dword ptr [ebp-18h],eax ; 将eax中的返回值(0)存入c的地址[ebp-18h](c=0)

阶段7:调用printf与程序结束

语句8(printf("%d\n", c)):

- 过程类似

add函数调用:先压入参数c(从[ebp-18h]取0),再压入格式字符串地址,然后call printf。 printf内部会创建自己的栈帧,执行完后返回,main函数清理参数。

语句9(return 0):

xor eax,eax ; 将eax清零(返回值0)

mov esp,ebp ; 释放main的栈空间

pop edi ; 恢复edi寄存器(CRT初始化时的状态)

pop esi ; 恢复esi寄存器

pop ebp ; 恢复CRT的ebp

ret ; 跳转回CRT函数,程序结束

4.3 VS2013与GCC的栈帧差异总结

| 特性 | VS2013(x86) | GCC(x86) |

|---|---|---|

| 栈初始化 | 用0xCCCCCCCCh填充未初始化区域(调试模式) | 不主动填充,内存值为随机残留 |

| 安全机制 | 默认启用栈 保护(插入安全cookie) | 需要显式开启-fstack-protector |

| 寄存器保存 | 会保存esi、edi等寄存器 | 仅必要时保存寄存器 |

| 栈帧大小 | 更大(包含调试信息和对齐空间) | 更紧凑(仅必要空间) |

理解这些差异有助于在不同编译器环境下调试栈相关问题(如栈溢出、局部变量访问异常)。VS2013的调试特性(如0xCCCCCCCCh标记)能帮助开发者快速识别未初始化变量,是调试的有力工具。