【国内电子数据取证厂商龙信科技】谁是躲在“向日葵”后的

一、前言

大家可能每天都在使用在远控软件,我们在享受远控软件带来的便利同时,犯罪者也在使用远控软件进行违法犯罪活动,以达到隐藏自己的目的。市面上常用的远控软件有“向日葵”、“TeamViewer”。

二、案件背景

在一次电信诈骗案件支援中,遇到诈骗团伙通过远程控制一个小的窝点,通过远程手机来实施诈骗,除了实施诈骗,当小窝点被端时,背后团伙还通过远程来删除销毁证据,极大的提高了案件的办理难度。小编当时想知道他们通过“向日葵”都做了什么操作,看看还能发现什么线索否。

三、侦查实验

由于前期对这方面没有研究,需要做侦查实验后,才能在真实的案件手机上面做操作。

3.1、此侦查实验的目的:

主要想拿向日葵软件(手机端&电脑端)的日志,从中分析到主控度ip、公网ip、Mac地址、设备名称、软件注册手机号码、以及被控端的向日葵验证码等重要信息。

3.2、准备工作:

- 测试手机:OPPO Reno2,版本:安卓11;

- 测试电脑系统,版本:Windows11;

- 向日葵软件,版本:ver.13.1.1.54688。

3.3、获取向日葵软件(手机端)日志文件

- 找到手机向日葵存放日志文件夹

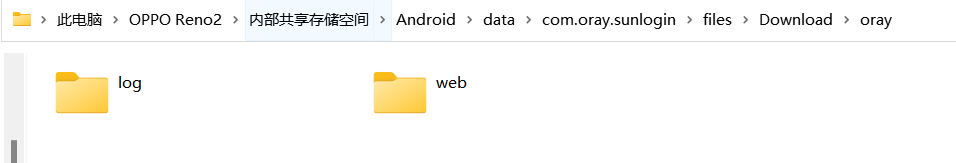

可以把手机连接电脑后从电脑进入手机文件夹找到向日葵log文件,路径:此电脑\OPPO Reno2\内部共享存储空间\Android\data\com.oray.sunlogin\files\Download\oray(图1)

图1 手机端路径

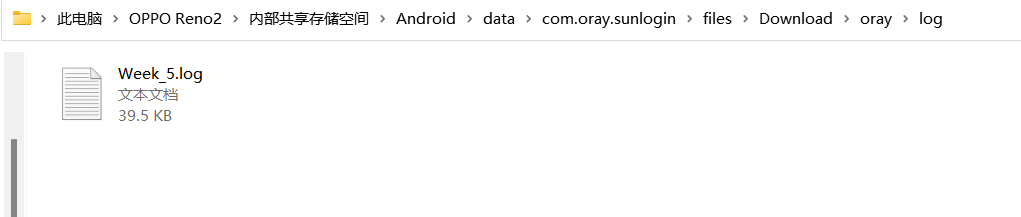

- 找到log文件打开里边的日志文件(命名方式可能每个手机不一样,但只要有xxx.log的文件且有数据(文件大小不为0就行)即可),图2。

图2 LOG日志文件

- 找到日志后可以复制到电脑桌面用记事本打开,然后通过搜索以下关键词来查找我们需要的信息:

关键词含义:

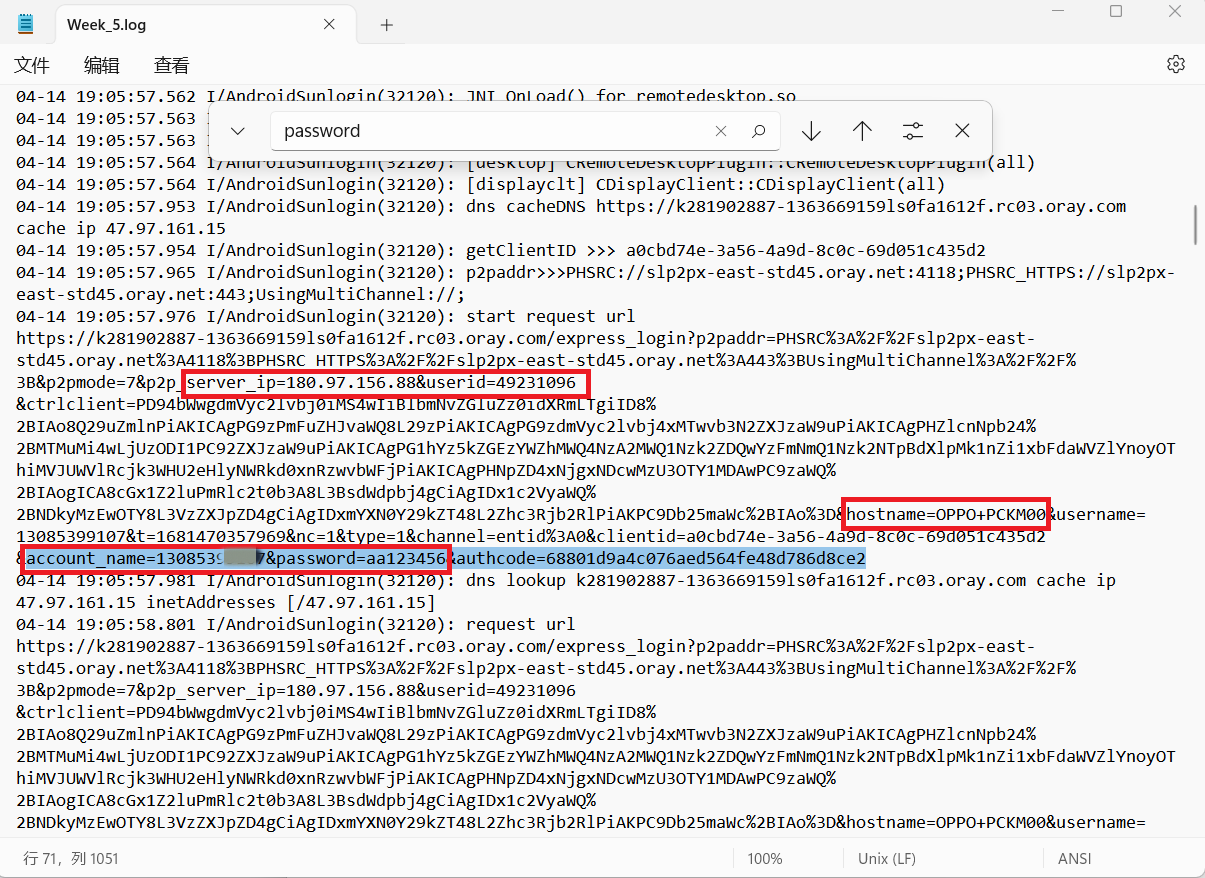

(1)server_ip 向日葵服务器ip (图3)

(2)Userid:用户ID (图3)

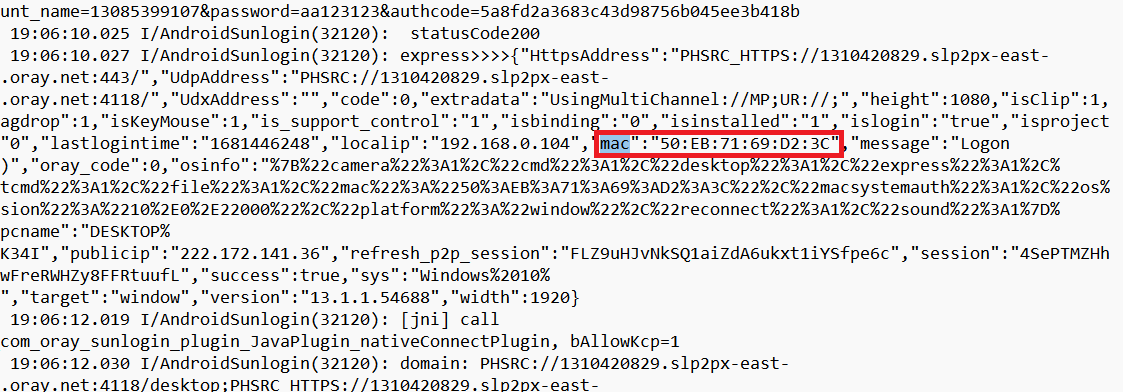

(3)MAC:被控端Mac地址 (图4)

(4)Version:被控端向日葵版本

(5)Hostname:主机名(手机名称) (图3)

(6)Clientid:客户端ID (图3)

(7)account_name:被控端向日葵登录手机号码 (图3)

(8)Password:被控端向日葵验证码 (图3)

(9)public ip:公网ip地址 (图5)

(10)P2PStream:主控端指向被控端 (图5)

(11)P2PAccepter:被控端、接受人 (图6)

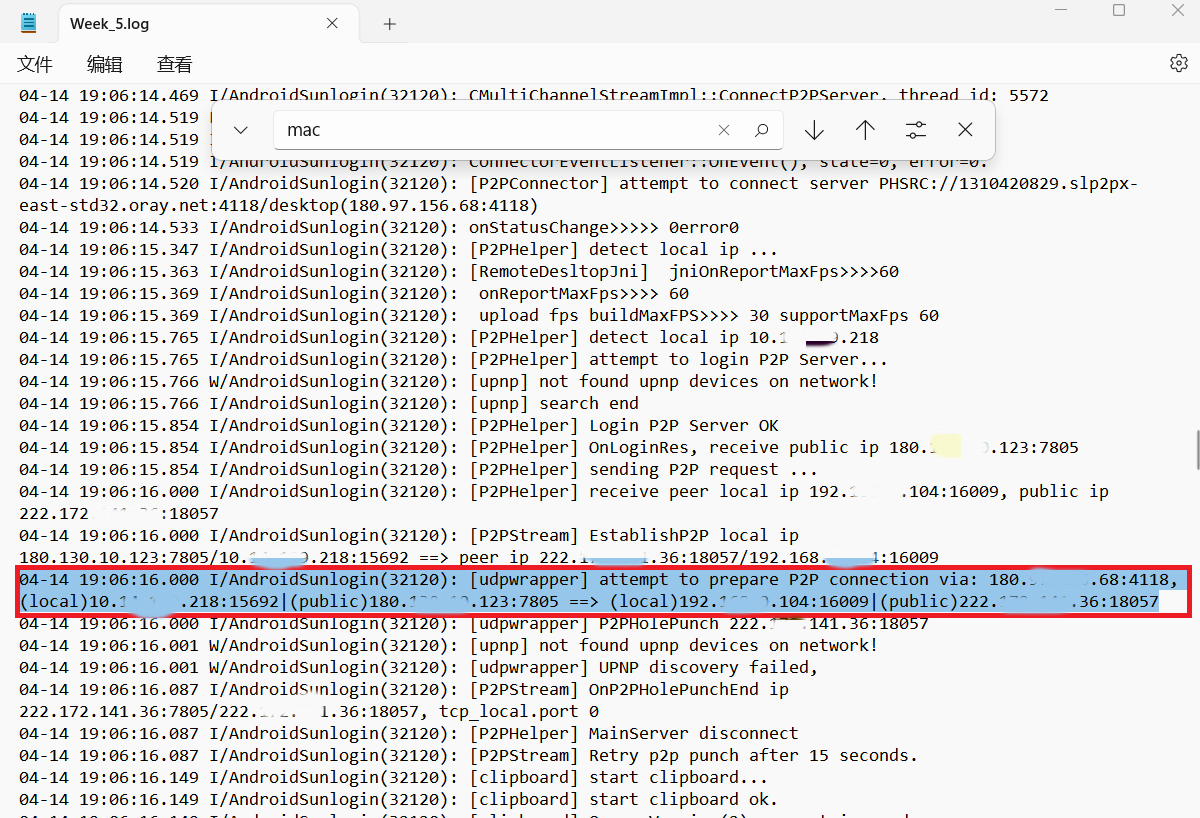

手机主控端日志截图:

图3 相关LOG信息

图4 相关LOG信息

图5 相关LOG信息

3.4、获取向日葵软件(电脑端)文件

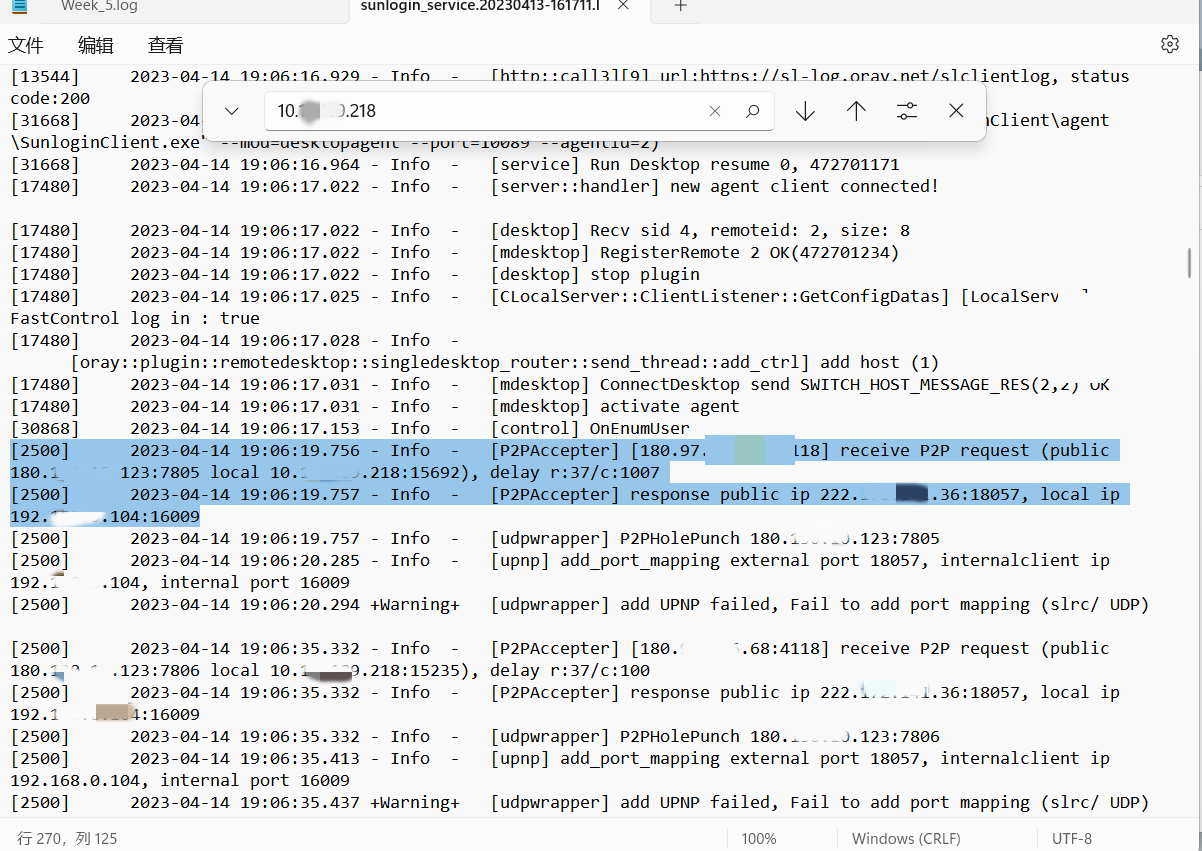

向日葵图标:【右键】—【打开文件所在位置】—【打开log文件夹】,然后打开xxx.log文件,可以看到相关信息,如下图6所示。

图6 电脑端相关LOG信息

四、总结

大家以后在案件支援中可能会遇到向日葵等远控软件,遇到该软件我们就可以通过软件的日志来进行分析,从而找出主控端或者被控端的重要信息,对我们案件的侦破提供帮助,以上是对日志分析的一个讲解,希望能帮助到大家。