从零开始学CTF(第二十五期)

CTF Web 安全实战:信息收集全攻略 —— 从蛛丝马迹到 Flag 线索

在 CTF Web 安全实战中,信息收集是决定成败的 “第一战场”。一道看似无解的题目,往往藏着被忽略的关键线索 —— 可能是页面注释里的路径提示,可能是响应头泄露的技术栈版本,也可能是隐藏目录中的备份文件。信息收集的深度直接决定后续漏洞挖掘的方向,甚至能让 “难题” 变为 “送分题”。本文将系统拆解 CTF Web 信息收集的实战技巧,从基础扫描到高级溯源,全方位教你如何从蛛丝马迹中提炼 Flag 线索。

一、信息收集的核心价值与实战意义

(一)为何信息收集是 Web 实战的 “基石”

在 CTF Web 赛道中,信息收集的本质是 “构建目标画像”—— 通过技术手段还原目标的技术栈、架构设计、隐藏路径和潜在漏洞点。其核心价值体现在:

- 缩小攻击范围:面对一个陌生的 Web 应用,信息收集能快速定位测试方向。例如,若识别出目标使用PHP 5.4 + MySQL,可优先测试 SQL 注入、文件包含等 PHP 典型漏洞;若发现是Flask + MongoDB,则重点关注 SSTI 模板注入和 NoSQL 注入。

- 发现隐藏入口:多数 CTF 题目不会将 Flag 直接暴露在首页,而是藏在隐藏路径(如/admin、/api/flag)、备份文件(如index.php.bak)或参数中(如?debug=1开启调试模式)。信息收集能将这些 “暗门” 转化为 “明路”。

- 降低攻击成本:盲目测试所有漏洞类型会浪费大量时间。例如,通过信息收集确认目标存在robots.txt并指向/secret,可直接跳过无关测试,聚焦关键路径。

实战数据显示,在 CTF Web 题目中,约 60% 的 Flag 线索可通过信息收集直接或间接获取,而忽略这一步的选手平均解题时间会增加 3 倍以上。

(二)CTF Web 信息收集的三大维度

信息收集需覆盖 “目标资产→技术细节→漏洞线索” 三个维度,形成完整的信息链:

| 维度 | 核心内容 | 实战目标 |

| 资产信息 | 域名、子域名、IP 地址、开放端口、关联服务 | 确定攻击面,发现隐藏资产 |

| 技术栈信息 | 前端框架、后端语言、数据库、服务器版本 | 匹配漏洞库,缩小测试范围 |

| 应用细节信息 | 路径结构、参数特征、权限控制、配置文件 | 定位漏洞点,寻找突破线索 |

例如,某题目通过资产信息发现子域名test.target.com,技术栈识别为PHP 5.3 + Apache 2.2,应用细节显示存在/upload路径,最终结合 “PHP 5.3 文件上传漏洞 + Apache 解析缺陷” 成功解题。

二、信息收集实战流程与核心技巧

(一)前期:目标资产测绘

1. 域名与子域名挖掘

子域名往往是 CTF 的 “藏分地”,许多题目会将关键功能(如管理员后台)部署在子域名中(如admin.target.com)。核心工具与技巧:

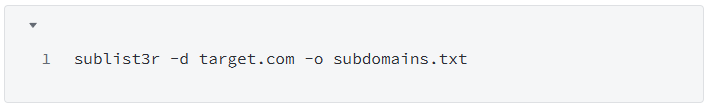

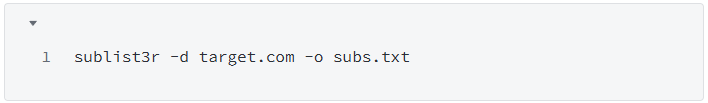

- Sublist3r:通过搜索引擎、DNS 服务器和字典爆破枚举子域名:

重点关注admin、test、flag等特殊子域名。

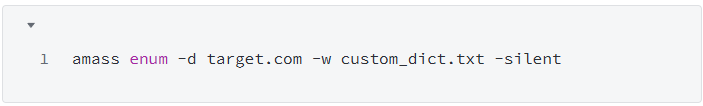

- DNS 字典爆破:使用amass进行深度挖掘,结合自定义字典(包含 CTF 常见子域名,如ctf、secret):

- 证书透明度查询:访问Censys或crt.sh,搜索目标域名的 SSL 证书,提取历史子域名(部分过期子域名可能仍可访问)。

2. IP 与端口扫描

通过 IP 定位目标服务器,扫描开放端口获取服务信息,步骤如下:

- IP 反查:用ping target.com获取主 IP,或通过ipinfo.io查询域名绑定的所有 IP。

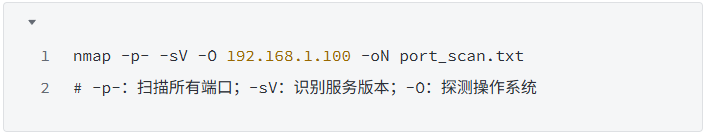

- 全端口扫描:使用nmap扫描 65535 个端口,识别服务类型与版本:

重点关注 80/443(Web 服务)、3306(MySQL)、6379(Redis)等端口,这些服务常存在弱口令或历史漏洞。

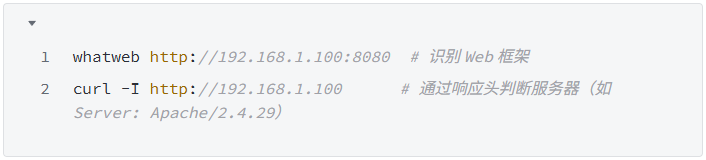

- 服务指纹识别:对开放端口使用whatweb或curl判断服务类型,例如:

(二)中期:Web 应用深度探测

1. 目录与文件扫描

Web 应用的隐藏路径和文件是信息收集的核心,需通过工具爆破结合人工分析:

- 目录扫描工具对比与选型:

| 工具 | 优势 | 适用场景 |

| Dirsearch | 多线程、支持递归扫描、误报率低 | 中小型字典快速扫描 |

| Gobuster | Go 语言开发,速度快,支持子域名扫描 | 大型字典深度扫描 |

| Dirb | 内置多种字典,支持代理 | 简单场景快速测试 |

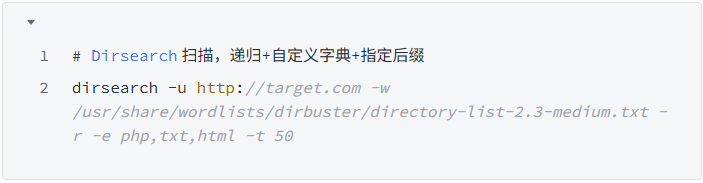

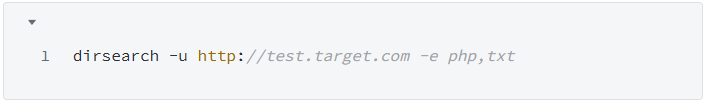

- 实战命令与技巧:

-

- 重点路径:/admin(后台)、/api(接口)、/backup(备份)、/upload(上传)、/phpmyadmin(数据库管理)。

-

- 特殊文件:.git(版本控制泄露)、README.md(项目说明)、config.php.bak(配置备份)。

- 响应分析:

-

- 状态码 200:路径存在,直接访问。

-

- 状态码 403:路径存在但禁止访问,尝试修改 Cookie 或 Referer 绕过。

-

- 状态码 302:路径跳转,跟踪跳转目标(可能指向登录页或隐藏页面)。

2. 前端代码与注释审计

前端页面是信息收集的 “富矿”,许多题目会在源码中埋下伏笔:

- HTML 源码分析:

-

- 查看<form>标签的action属性,发现隐藏接口(如action="/api/login")。

-

- 寻找<input type="hidden">隐藏字段,可能包含权限标识(如is_admin=0)或调试参数(如debug=false)。

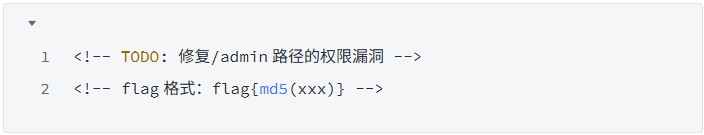

- 注释信息挖掘:

-

- 开发者常在注释中留下提示,例如:

-

- 特殊注释符号(如<!--[if !IE]>)可能包含条件渲染的隐藏内容。

- JavaScript 代码审计:

-

- 查看script标签或外部 JS 文件,寻找硬编码的密钥(如var key = "ctf_secret")、API 接口(如fetch("/api/getFlag"))或加密逻辑(可逆向破解)。

-

- 使用 Chrome/Firefox 开发者工具的 “Sources” 面板格式化混淆的 JS 代码,便于分析。

(三)后期:技术栈与漏洞线索匹配

1. 技术栈精准识别

准确识别技术栈是匹配漏洞库的关键,核心工具与方法:

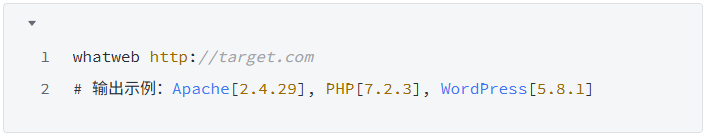

- WhatWeb:一键识别目标技术栈,包括 CMS、框架、服务器等:

- 响应头分析:

-

- X-Powered-By: PHP/7.2.3 → 后端语言及版本

-

- Server: nginx/1.18.0 → 服务器及版本

-

- X-Django-Version: 2.2 → 后端框架及版本

- 特定文件指纹:

-

- robots.txt:部分 CMS(如 WordPress)有固定格式。

-

- favicon.ico:通过哈希值匹配已知 CMS(工具:favicon.ico 数据库)。

2. 漏洞线索关联

将收集的技术栈信息与漏洞库匹配,快速定位潜在漏洞:

- CVE 数据库查询:访问CVE Details,搜索技术栈版本(如WordPress 5.8.1),获取相关漏洞(如 SQL 注入、XSS)。

- CTF 漏洞库匹配:例如:

-

- PHP 5.3.3 → 存在magic_quotes_gpc关闭导致的 SQL 注入。

-

- Apache 2.2 → 可能存在解析漏洞(.php.xxx被解析为 PHP 文件)。

-

- Flask 0.12 → 存在 SSTI 模板注入漏洞。

- 配置缺陷推测:

-

- 发现phpinfo.php → 可能泄露 PHP 配置(如allow_url_include=On)。

-

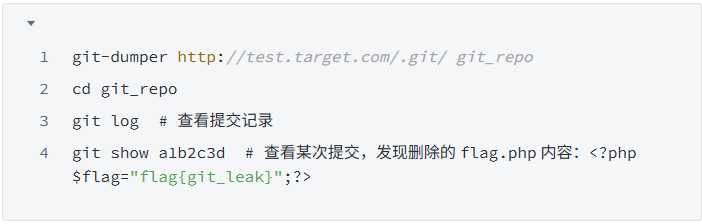

- 存在/.git目录 → 可通过git-dumper下载源码,审计历史提交记录。

三、高级信息收集技巧与工具链

(一)WAF 与反爬机制绕过

部分 CTF 题目会设置 WAF(Web 应用防火墙)或反爬机制,干扰信息收集,需针对性绕过:

- 目录扫描绕过:

-

- 降低扫描速度(-t 10),避免触发频率限制。

-

- 随机 User-Agent(--random-agent),模拟不同浏览器请求。

-

- 添加 Referer 头(-H "Referer: Target : Expect More. Pay Less."),伪装站内请求。

- 参数混淆:

-

- 对 URL 参数进行 URL 编码或 Unicode 编码(如/admin→/%61dmin)。

-

- 使用 HTTP 管道技术(如Gopherus生成的 Payload)绕过简单规则。

(二)动态内容与 AJAX 接口挖掘

现代 Web 应用大量使用 AJAX 动态加载内容,这些接口往往藏有关键信息:

- 浏览器开发者工具:

-

- 切换到 “Network” 面板,刷新页面,筛选 “XHR” 类型请求,查看动态加载的 API(如/api/userinfo、/api/flag)。

-

- 分析请求参数(如token=xxx)和响应数据(可能包含 Flag 片段)。

- Burp Suite 抓包分析:

-

- 启用 Proxy 拦截所有请求,重点关注POST方法的 API 调用,这些接口常存在参数注入漏洞。

-

- 使用 “Site map” 功能自动整理所有访问过的路径和接口,避免遗漏。

(三)信息收集工具链整合

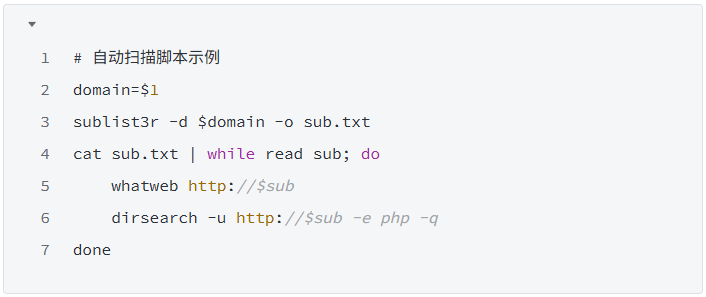

高效的信息收集需要工具协同工作

- 自动化脚本:编写简单 Bash 脚本,实现工具链自动运行:

四、CTF 信息收集实战案例

(一)案例 1:子域名与源码泄露

题目描述:主站Target : Expect More. Pay Less.无有效信息,需找到 Flag。

- 子域名挖掘:

发现子域名test.target.com。

- 目录扫描:

发现/.git目录。

- 源码下载与分析:

(二)案例 2:前端注释与路径突破

题目描述:页面仅显示 “Hello World”,无明显功能入口。

- 前端源码分析:

查看页面源码,发现注释:

Base64 解码得/admin。

- 权限绕过:

访问/admin显示 “权限不足”,查看请求 Cookie:role=user。

修改 Cookie 为role=admin,刷新页面,获取 Flag:flag{cookie_role_bypass}。

五、信息收集常见误区与避坑指南

(一)过度依赖工具,忽略人工分析

工具能提高效率,但无法替代人工判断。例如,Dirsearch 可能漏报/Flag(大写字母),需结合页面内容手动猜测路径(如/flag、/FLAG)。

(二)扫描范围过宽,浪费时间

CTF 时间有限,应优先扫描高价值目标(如 80/443 端口、admin子域名),而非对所有端口和子域名进行无差别扫描。

(三)忽略细微线索

页面标题、响应时间差异、错误信息中的路径提示(如 “File not found: /var/www/html/secret.php”)都可能是突破口,需细致观察。

六、总结

信息收集是 CTF Web 实战的 “地基”,其深度决定了后续漏洞挖掘的高度。从子域名挖掘到源码审计,从技术栈识别到漏洞匹配,每一步都需要耐心与细致。优秀的 CTF 选手能在纷繁复杂的信息中精准定位关键线索,将 “不可能” 转化为 “可能”。

实战建议:

- 建立个人信息收集字典(包含 CTF 常见路径、子域名、参数),提高扫描效率。

- 养成 “看到页面先看源码,发现路径先扫目录” 的习惯,形成肌肉记忆。

- 赛后复盘时整理信息收集的 “漏报点”,不断优化流程。

记住,在 CTF Web 赛道中,谁能掌握更多信息,谁就能掌握解题的主动权。信息收集的终点,往往就是 Flag 的起点。