AC身份认证实验之AAA服务器

一、实验背景

某公司需要在企业的公司网络出口使用上网行为管理设备,以审计管理局域网的所有设备,同时,局域网内的所有设备都将上网行为代理上网,但是发生过访客外传一些非法信息,所以需要对外来人员进行实名认证,用户拥有自己独立的上网账号

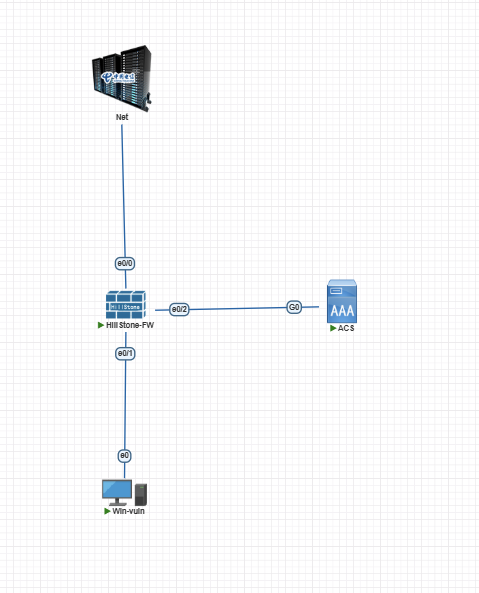

二、实验设备

1.山石网科下一代防火墙(作为上网行为管理)

2.新华三ACG1000

3.测试主机

三、实验拓扑

四、实验目的

1.掌握上网行为管理设备网关部署的应用场景和方法

2.掌握上网行为管理设备本地和raduis身份认证的配置方法

五、实验步骤

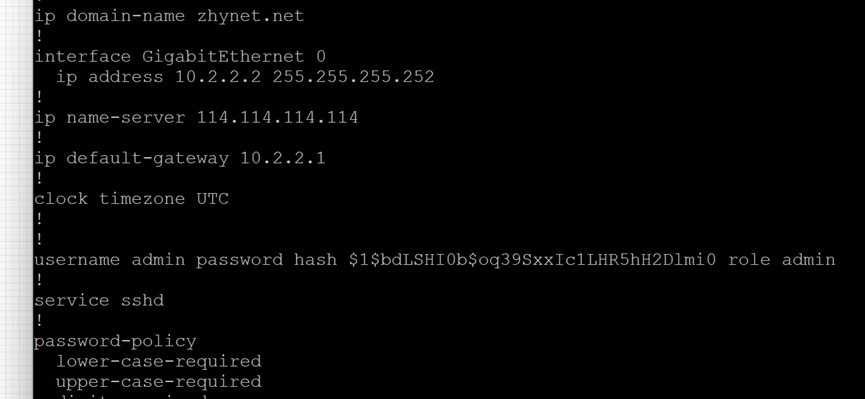

1.首先使用新华三ACG,查看管理IP

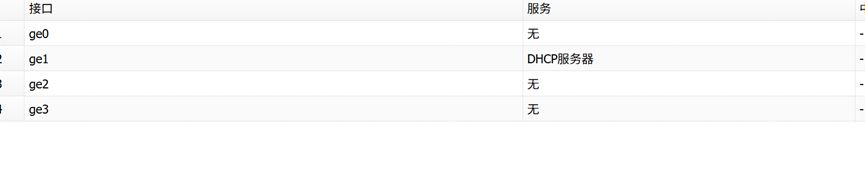

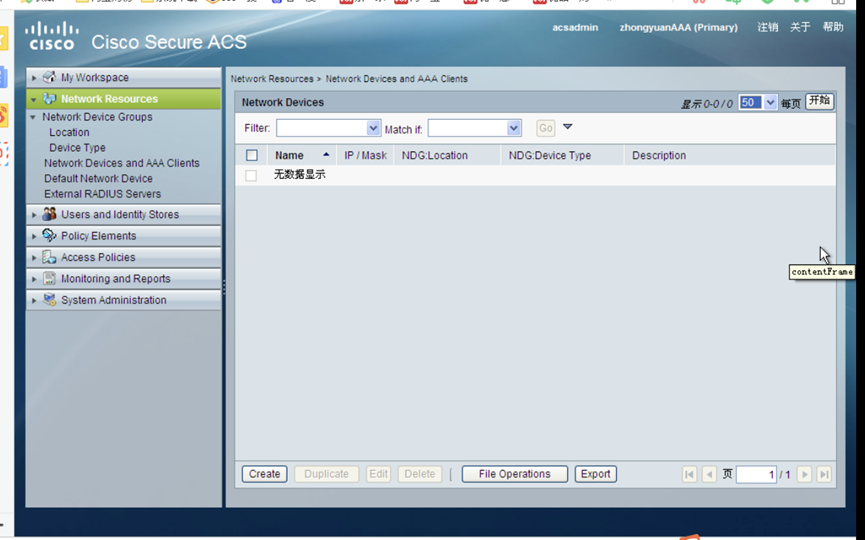

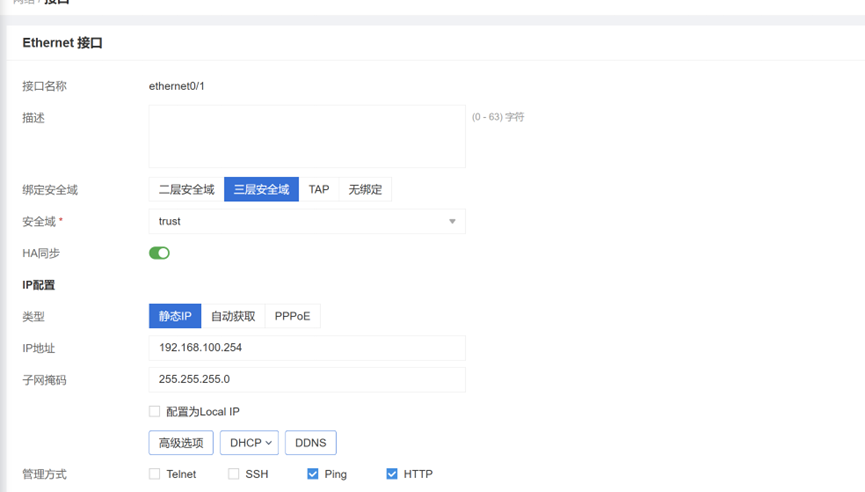

2.配置各个接口,ge0ip为dhcp自动分配,ge1配置为网关ip192.168.100.254,ge2配置为AAA服务器同网段ip10.2.2.1

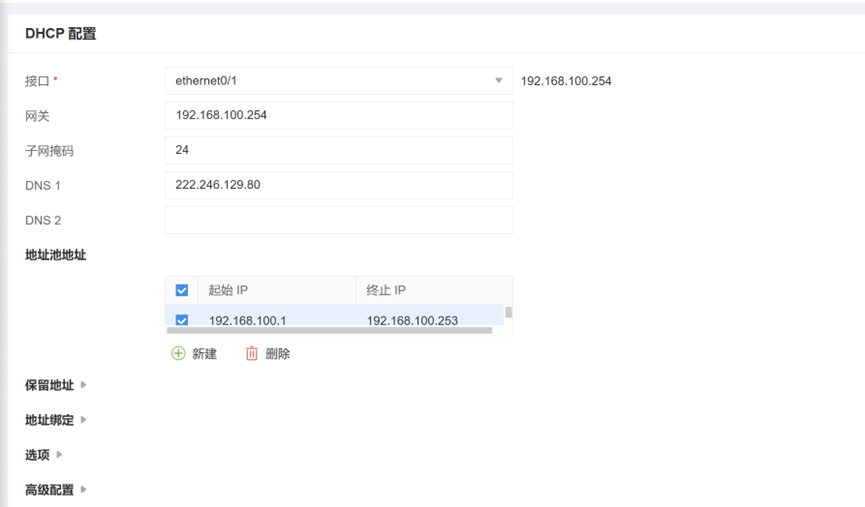

3.配置ge1口为DHCP服务器

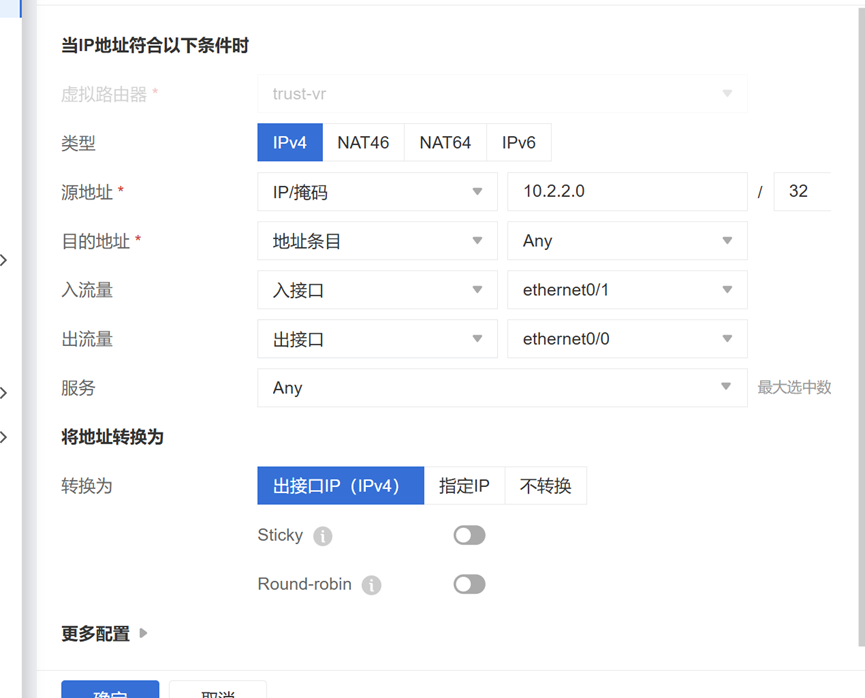

4.配置源NAT

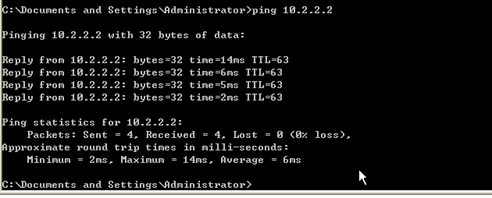

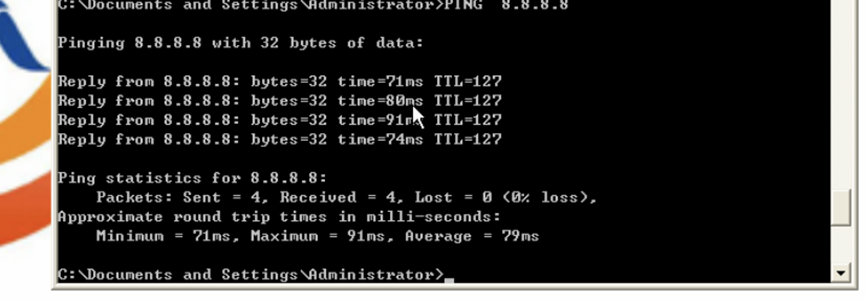

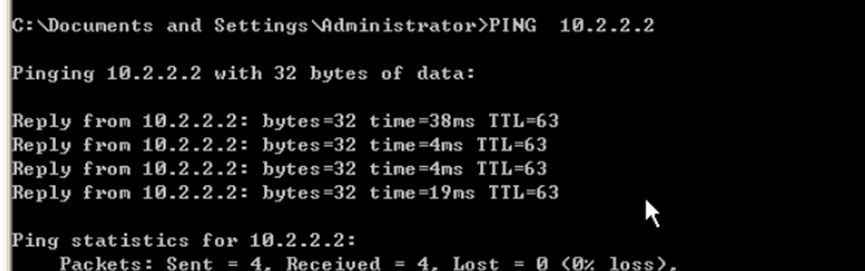

5.测试与AAA服务器的通信以及上外网的

7.创建本地用户admin

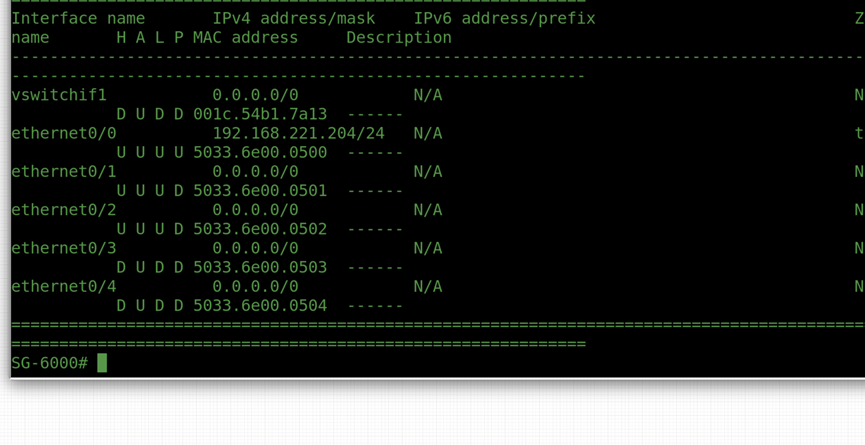

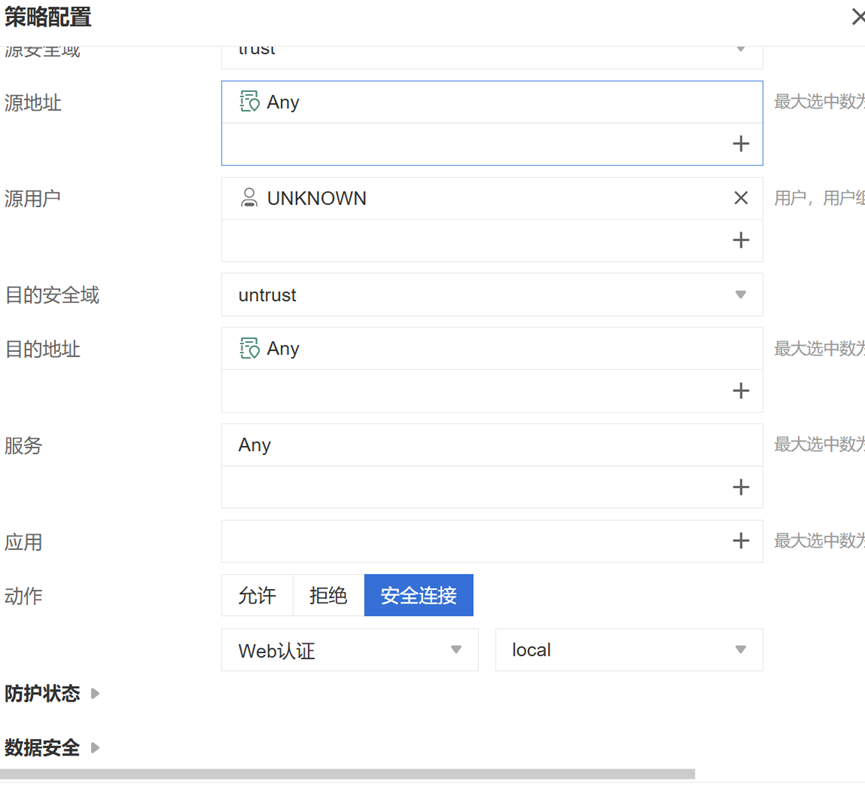

8.配置策略,开启web认证,绑定用户组

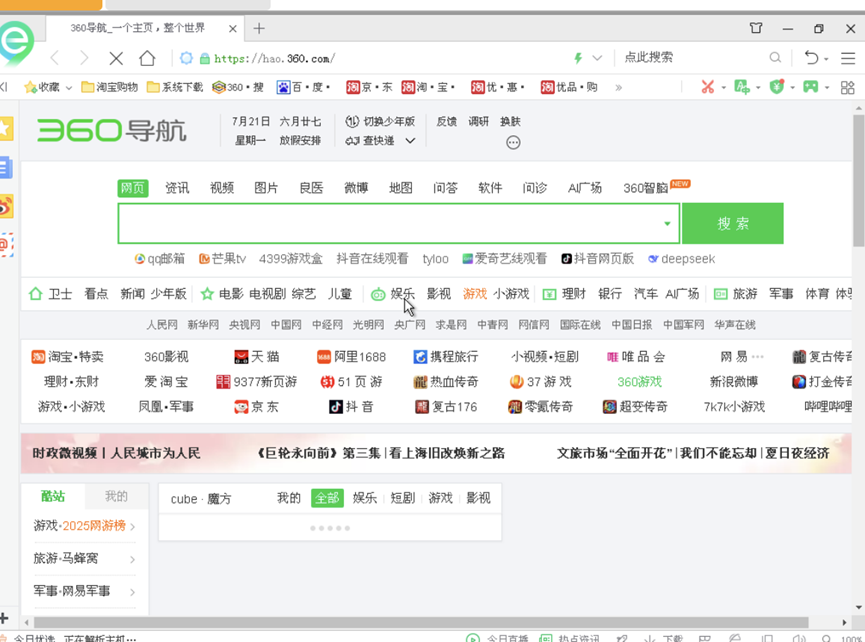

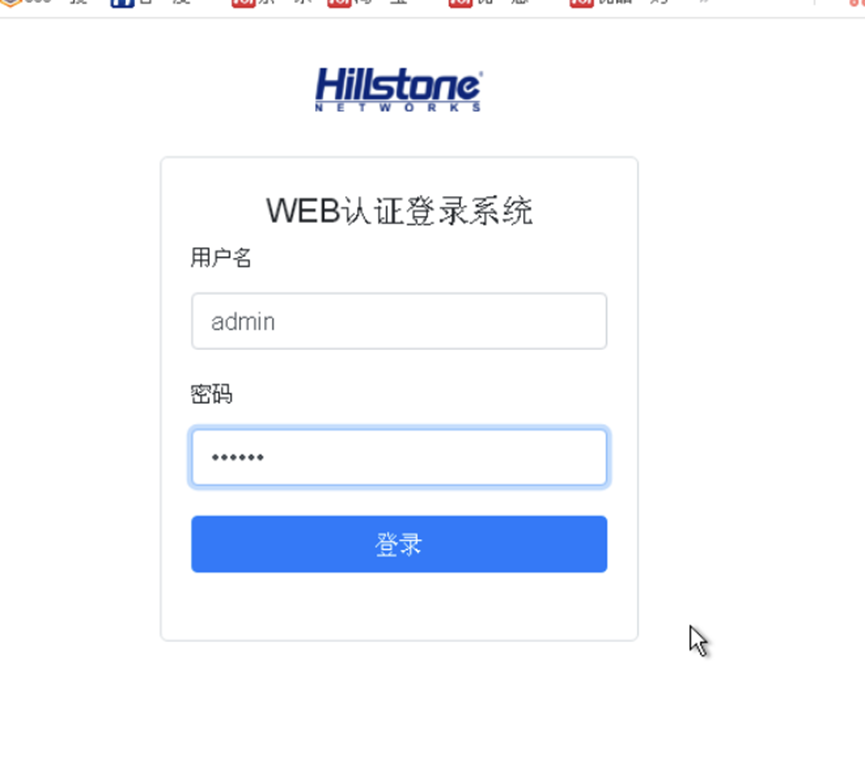

9.输入用户名与密码,成功访问外网

10.建立AAA服务器的连接

11.开启认证方式为RADIUS

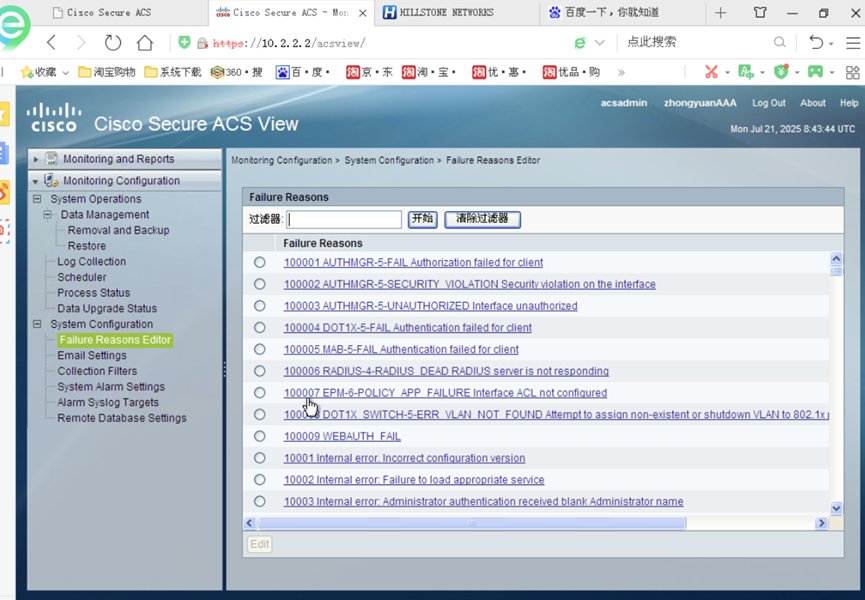

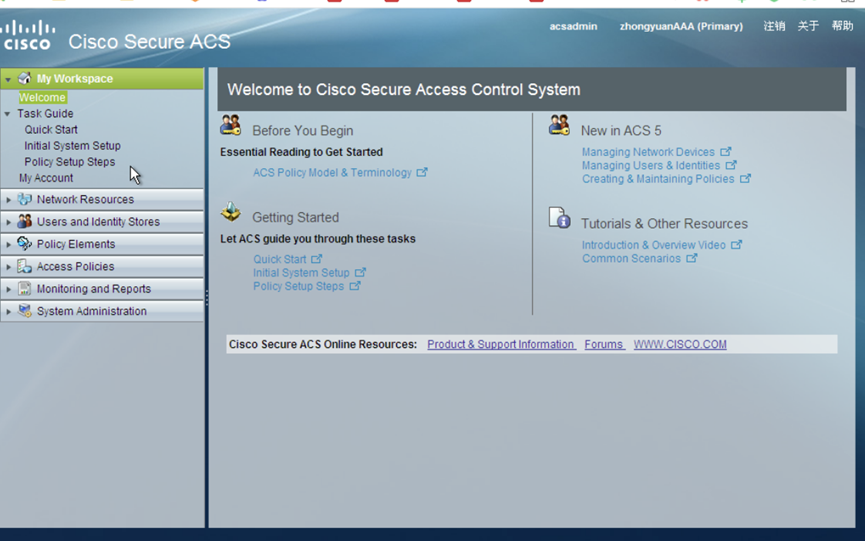

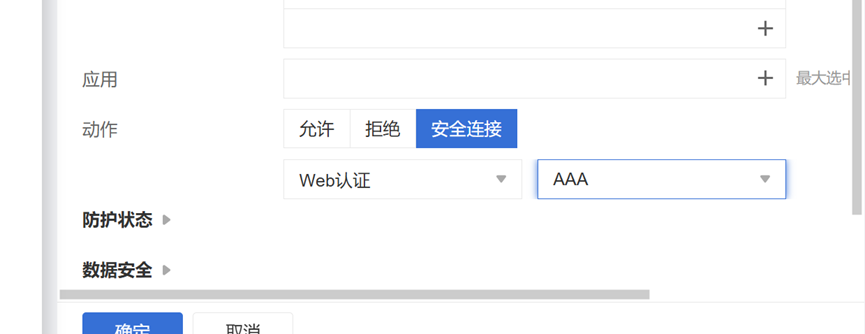

12.成功进入AAA服务器可视化管理页面

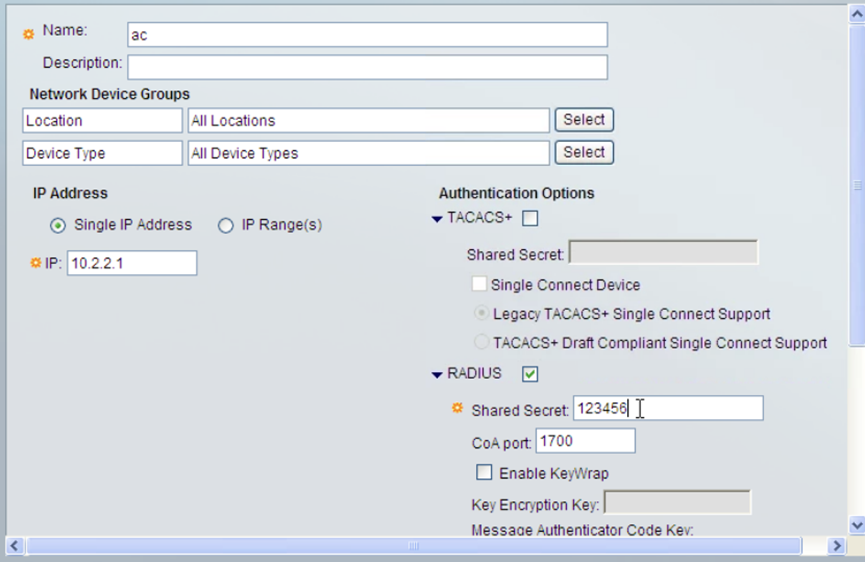

13.配置AAA服务器端,指定NAS IP、通信key等

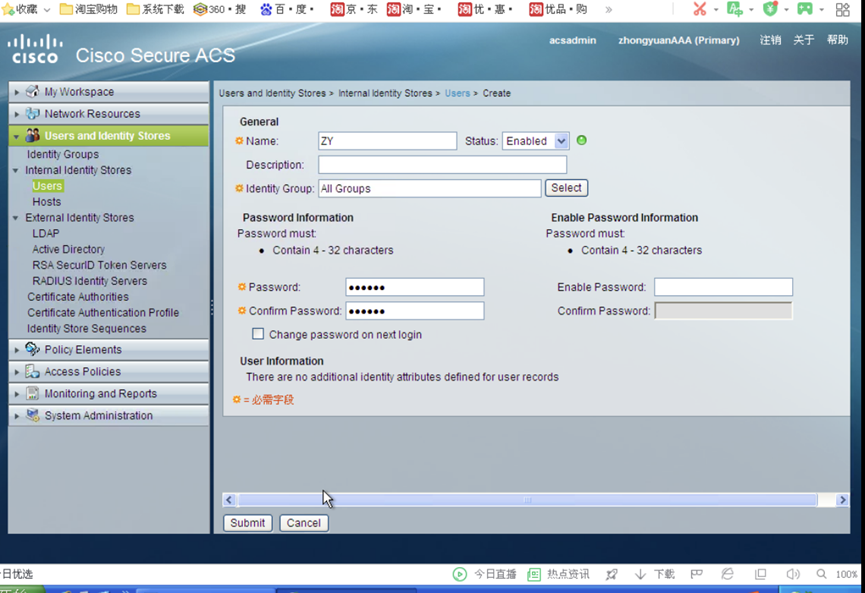

14.配置AAA服务器端,创建用户上网时,身份认真需要的用户名和密码

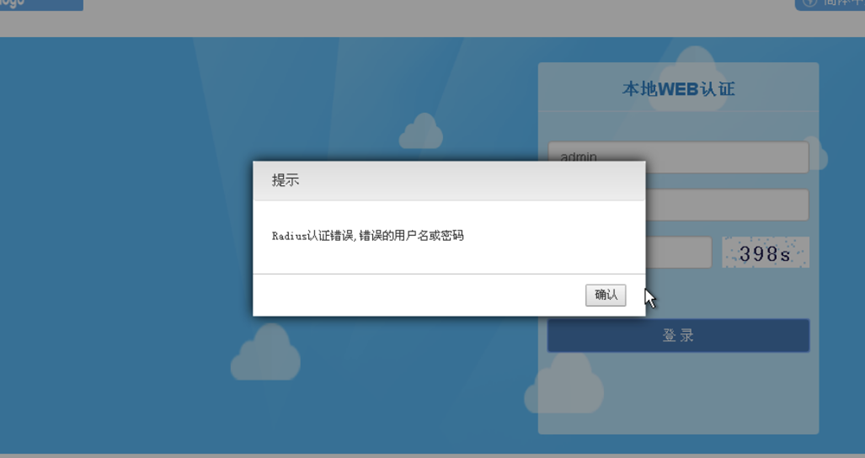

15.使用本地账号密码进行登录,显示radius认证错误

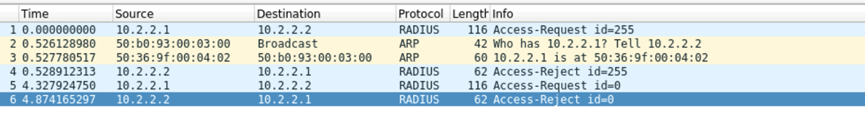

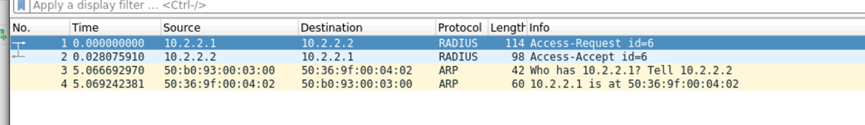

16.抓包分析,发出的请求包收到的是拒绝的报文

,

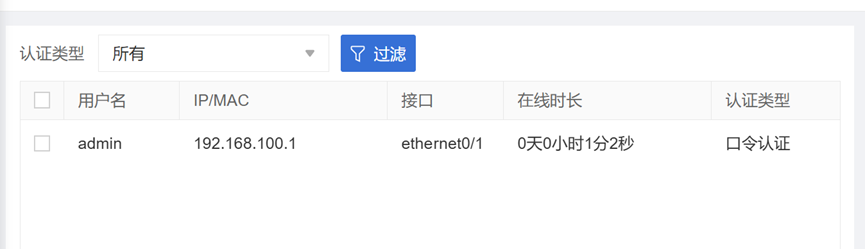

17.使用AAA服务器账号登录,成功登录,回应包为同意包

18.改用山石网科下一代防火墙(配置上网行为管理),查看管理IP

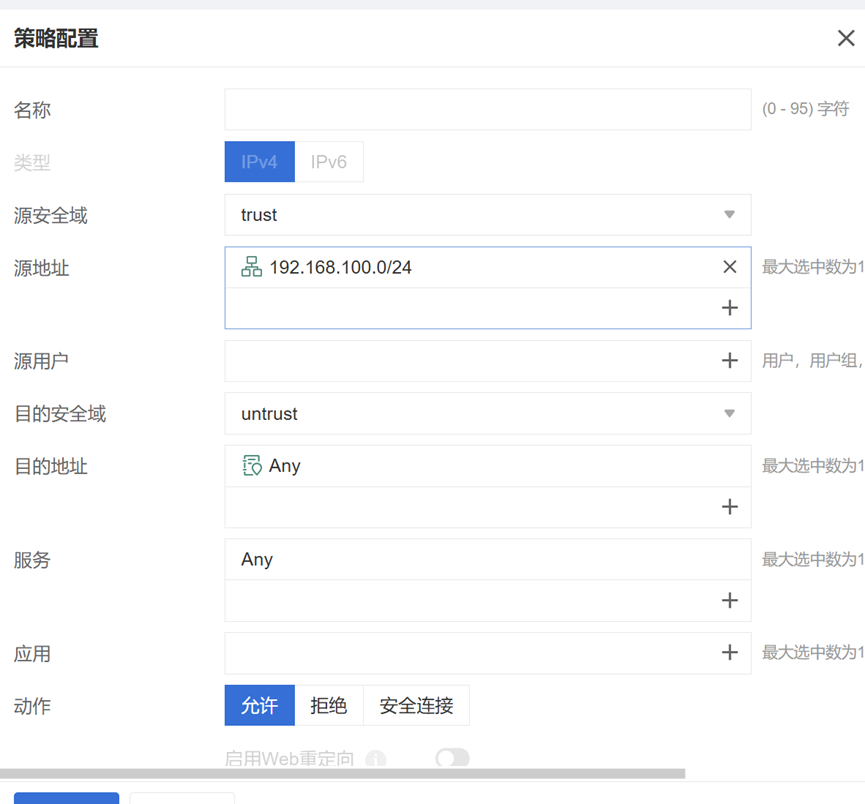

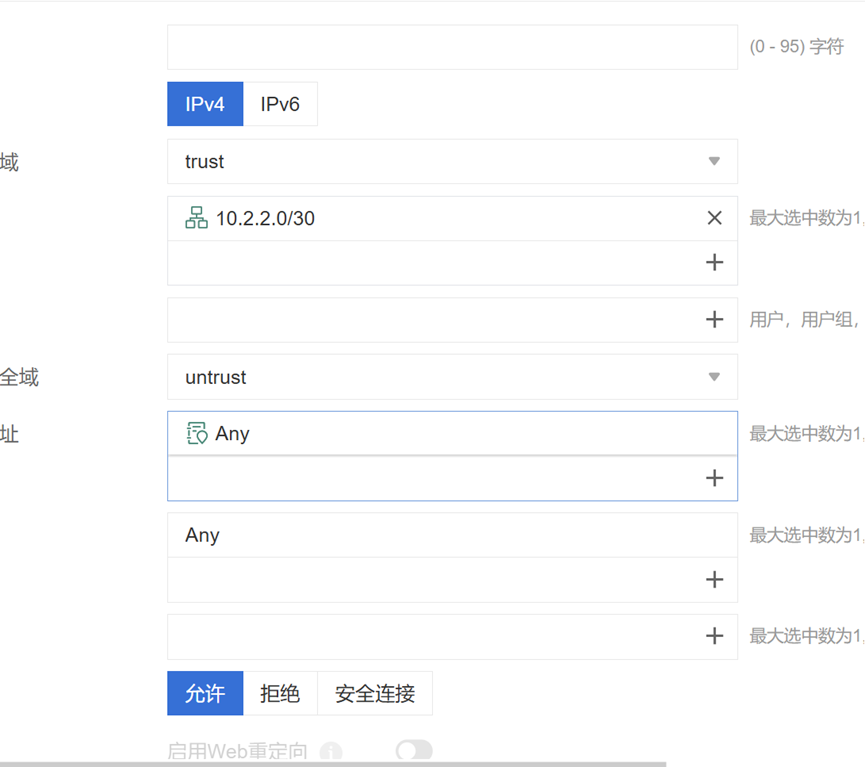

19.配置接口安全域,源NAT,策略与新华三ACG配置类似,需要多配置一个由主机到达AAA服务器的策略

20、测试访问外网与访问AAA服务器

21.配置本地用户

22.开启web认证

23.修改策略,将源用户改为UNKNOWN

24.使用本地用户登录

25.AAA服务器配置类似,开启防火墙AAA服务器

、

、

26.使用本地用户登录,显示错误的用户名与密码

27.使用AAA服务器账户成功登录

28.查看AAA服务器计费